Главные тенденции в кибербезопасности: от угроз до решений

Мир кибербезопасности в 2025 году переживает фундаментальную трансформацию. Традиционные методы защиты данных уже не справляются с возрастающей сложностью угроз, а технологический ландшафт меняется быстрее, чем когда-либо прежде. Особенно показательным стал 2023 год, отметившийся высокой активностью программ-вымогателей, которые эволюционировали до многоступенчатых схем с использованием DDoS-атак и изощренного шантажа.

Примечательно, что киберпреступники не просто увеличивают частоту атак – они активно осваивают новые технологии, включая генеративный искусственный интеллект. В ответ на эти вызовы индустрия кибербезопасности вынуждена радикально пересматривать существующие парадигмы защиты. На передний план выходят технологии биометрической аутентификации, продвинутые системы управления идентификацией и проактивные методы обнаружения угроз.

На пороге 2025 года мы наблюдаем формирование новой экосистемы кибербезопасности, где ключевую роль играет симбиоз человеческого опыта и искусственного интеллекта. Давайте рассмотрим основные тренды, которые будут определять развитие отрасли в ближайшем будущем.

- Беспарольный доступ: революция в аутентификации

- Технологии и преимущества

- Реальное применение

- Роль IAM в современной кибербезопасности

- От базовой безопасности к приоритетным задачам

- Взаимодействие отделов

- Искусственный интеллект в кибербезопасности

- Общие тренды и прогнозы

- ИИ как инструмент фишинговых атак

- Примеры использования ИИ

- Облачная безопасность как ключевой приоритет

- Лучшие практики и стратегии

- Вызовы и решения

- Заключение

Беспарольный доступ: революция в аутентификации

Технологии и преимущества

После десятилетий господства традиционных паролей мы наконец подошли к переломному моменту в сфере аутентификации. 2025 год обещает стать периодом массового перехода к беспарольным технологиям, где биометрия играет ключевую роль. Этот сдвиг не случаен – классические пароли давно демонстрируют свою уязвимость перед современными методами взлома.

Среди наиболее перспективных технологий выделяется стандарт FIDO2, получивший поддержку таких гигантов как Google, Amazon и Apple. Его главное преимущество – устойчивость к широкому спектру атак, связанных с кражей учетных данных, включая фишинг, кейлоггинг и перехват данных, что критически важно в эпоху социальной инженерии. Однако дискуссии о применимости FIDO2 в корпоративном секторе продолжаются – некоторые эксперты высказывают озабоченность относительно его уязвимости к мошенничеству со стороны производителей.

Биометрические методы аутентификации предлагают более надежную альтернативу не только паролям, но и одноразовым кодам доступа. В отличие от SMS или email-аутентификации, подделка биометрических данных требует значительно больших ресурсов и технической подготовки, что существенно повышает порог входа для потенциальных злоумышленников.

Реальное применение

В практическом применении беспарольные технологии уже демонстрируют впечатляющие результаты. Финансовый сектор активно внедряет биометрическую аутентификацию для защиты транзакций и доступа к счетам. Крупные технологические компании интегрируют FIDO2 в свои экосистемы, создавая единую среду безопасной аутентификации для пользователей.

Особенно показателен опыт организаций, использующих гибридный подход – комбинацию биометрии с другими методами верификации. Такой многофакторный подход позволяет достичь оптимального баланса между безопасностью и удобством использования. При этом важно отметить, что переход к беспарольным технологиям требует тщательного планирования и постепенной миграции, особенно в крупных организациях с устоявшейся IT-инфраструктурой.

Технологии беспарольного доступа – это не просто тренд, а необходимый шаг в эволюции кибербезопасности. Вопрос уже не в том, произойдет ли переход к этим технологиям, а в том, как организации смогут эффективно адаптировать их к своим потребностям.

Роль IAM в современной кибербезопасности

От базовой безопасности к приоритетным задачам

В условиях стремительной цифровой трансформации управление идентификацией и доступом (IAM) превратилось из вспомогательного инструмента в критически важный компонент корпоративной безопасности. Текущие тенденции показывают, что традиционные подходы к IAM уже не отвечают современным вызовам – особенно в свете участившихся атак с использованием украденных учетных данных и растущей сложности облачных инфраструктур.

Мы наблюдаем значительное усложнение требований к системам IAM. Если раньше достаточно было обеспечить базовый контроль доступа, то теперь организациям необходимо внедрять продвинутые механизмы верификации личности, учитывающие контекст запроса, поведенческие паттерны и потенциальные риски. Особую актуальность приобретает проблема проверки подлинности пользователей в условиях удаленной работы – как удостовериться, что человек по ту сторону экрана действительно тот, за кого себя выдает?

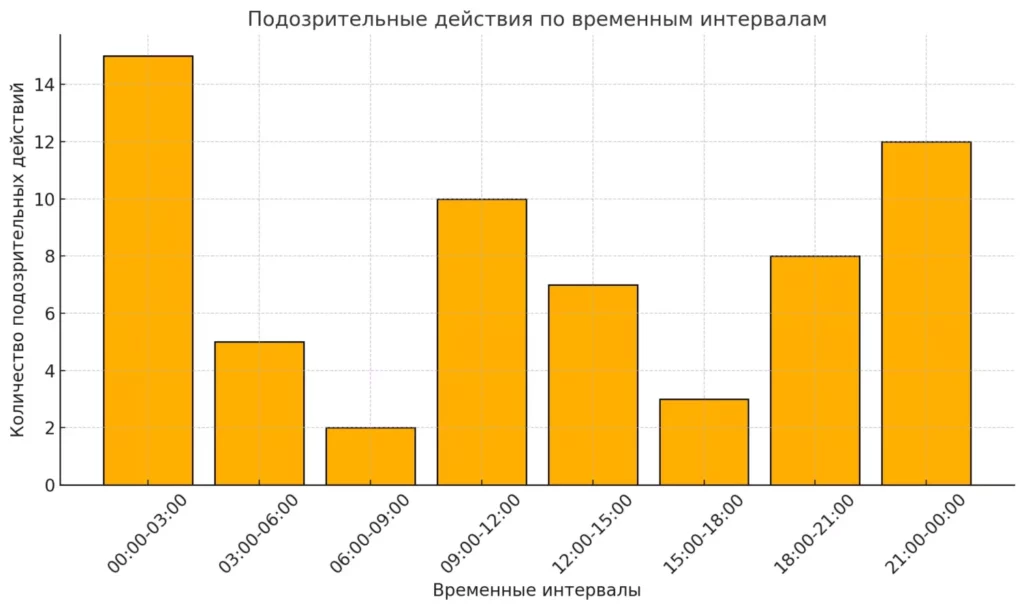

Интеграция искусственного интеллекта в системы IAM открывает новые возможности для анализа поведения пользователей и выявления аномалий. Современные решения способны в реальном времени оценивать риски и автоматически корректировать уровни доступа, что особенно важно в условиях динамично меняющейся бизнес-среды.

Подозрительные действия по временным интервалам

Взаимодействие отделов

Эффективное управление идентификацией и доступом требует беспрецедентного уровня координации между различными подразделениями организации. В условиях экономической неопределенности и сокращения бюджетов особенно важным становится тесное сотрудничество между CISO, руководством компании и службами безопасности.

Мы видим формирование новой модели взаимодействия, где решения о безопасности принимаются коллегиально, с учетом как технических, так и бизнес-факторов. Особое внимание уделяется синергии между физической и цифровой безопасностью – например, при мониторинге потенциальных внутренних угроз необходимо учитывать данные как из IT-систем, так и от служб корпоративной безопасности.

Практика показывает, что организации, сумевшие наладить эффективное межотдельное взаимодействие в вопросах IAM, демонстрируют более высокую устойчивость к современным киберугрозам. При этом ключевым фактором успеха становится не столько технологическое совершенство используемых решений, сколько способность разных подразделений говорить на одном языке и совместно работать над укреплением безопасности.

Искусственный интеллект в кибербезопасности

Общие тренды и прогнозы

В 2025 году мы наблюдаем двойственную роль искусственного интеллекта в сфере кибербезопасности. С одной стороны, ИИ становится мощным инструментом защиты, способным анализировать огромные массивы данных и выявлять потенциальные угрозы в режиме реального времени. С другой – мы видим, как киберпреступники все активнее используют генеративный ИИ для создания более изощренных атак.

Особую озабоченность вызывает растущая изощренность фишинговых кампаний, где искусственный интеллект применяется для создания убедительных поддельных писем и сообщений. Технологии генеративного ИИ позволяют злоумышленникам точно имитировать стиль общения конкретных людей, анализируя их публичные сообщения в социальных сетях. Это поднимает планку требований к системам безопасности и обучению персонала.

В ответ на эти вызовы организации активно внедряют системы машинного обучения для усиления защиты. Примечательно, что акцент смещается от простого реагирования на инциденты к проактивному выявлению и предотвращению угроз. ИИ становится незаменимым помощником в анализе поведенческих паттернов и выявлении аномалий, которые могут указывать на потенциальные атаки.

ИИ как инструмент фишинговых атак

Особую обеспокоенность вызывает растущая изощренность фишинговых атак с применением генеративного ИИ. Если традиционные фишинговые кампании часто выдавали себя грамматическими ошибками и неестественными формулировками, то современные ИИ-системы способны генерировать безупречные с лингвистической точки зрения тексты, практически неотличимые от написанных человеком.

Наиболее тревожной тенденцией становится способность ИИ анализировать цифровой след потенциальных жертв в социальных сетях. Злоумышленники используют алгоритмы машинного обучения для создания персонализированных фишинговых сообщений, учитывающих профессиональные интересы, стиль общения и даже личные события из жизни целевого пользователя. Например, система может проанализировать LinkedIn-профиль сотрудника, его публичные посты и комментарии, чтобы сгенерировать убедительное деловое предложение или запрос о сотрудничестве.

Практика показывает, что ИИ-powered фишинг демонстрирует значительно более высокий процент успешных атак по сравнению с традиционными методами. Злоумышленники научились использовать языковые модели для:

- Автоматической генерации убедительных деловых писем с учетом корпоративного стиля конкретной организации

- Создания фальшивых профилей в социальных сетях с правдоподобной историей публикаций

- Имитации стиля общения реальных сотрудников компании в корпоративной переписке

- Массовой персонализации фишинговых кампаний с учетом психологических особенностей различных групп пользователей

В ответ на эти вызовы организациям приходится пересматривать традиционные подходы к обучению персонала. Стандартные тренинги по информационной безопасности, учащие выявлять очевидные признаки фишинга, становятся недостаточными. Требуется более глубокий подход к верификации входящих коммуникаций, включая обязательную проверку критических запросов по альтернативным каналам связи и внедрение систем автоматического анализа входящей корреспонденции на основе ИИ.

Примеры использования ИИ

Практическое применение искусственного интеллекта в кибербезопасности демонстрирует впечатляющие результаты. Алгоритмы машинного обучения успешно применяются для автоматизации рутинных задач безопасности, что позволяет специалистам сосредоточиться на более сложных вызовах. Например, ИИ-системы способны анализировать сетевой трафик в реальном времени, выявляя подозрительные активности еще до того, как они перерастут в полномасштабную атаку.

Особенно эффективным оказалось применение ИИ в сфере управления уязвимостями. Современные системы способны не только обнаруживать потенциальные бреши в безопасности, но и прогнозировать, какие из них с наибольшей вероятностью будут использованы злоумышленниками. Это позволяет организациям оптимизировать распределение ресурсов и сосредоточиться на наиболее критичных угрозах.

Однако важно понимать, что искусственный интеллект – это не панацея, а инструмент, требующий грамотного применения и постоянной настройки. Успех его использования во многом зависит от качества данных для обучения и способности специалистов правильно интерпретировать результаты анализа.

Облачная безопасность как ключевой приоритет

Лучшие практики и стратегии

В 2025 году облачная безопасность становится центральным элементом стратегии кибербезопасности любой современной организации. Мы наблюдаем существенный сдвиг парадигмы – от традиционной модели периметровой защиты к концепции нулевого доверия (Zero Trust), где каждый запрос проверяется независимо от его источника.

Ключевым трендом становится внедрение комплексного подхода к облачной безопасности, включающего несколько уровней защиты. Особое внимание уделяется управлению идентификацией в облачной среде, где традиционные методы контроля доступа уже не эффективны. Организации активно внедряют системы многофакторной аутентификации, дополняя их контекстным анализом и поведенческой биометрией.

Примечательно, что современные практики облачной безопасности все чаще включают элементы автоматизации и оркестрации. Это позволяет организациям оперативно реагировать на инциденты и поддерживать согласованность политик безопасности во всей облачной инфраструктуре. Важным аспектом становится также непрерывный мониторинг и оценка рисков, позволяющие выявлять потенциальные угрозы еще до их реализации.

Вызовы и решения

Одним из главных вызовов облачной безопасности остается проблема защиты данных при взаимодействии с третьими стZero Trustоронами. Практика показывает, что злоумышленники все чаще используют уязвимости в системах поставщиков и партнеров как точку входа для атак на основную организацию. В ответ на это формируется новый подход к оценке рисков, где безопасность цепочки поставок становится критическим фактором.

Особую актуальность приобретает вопрос соответствия регуляторным требованиям в облачной среде. Организациям приходится балансировать между необходимостью обеспечения безопасности и соблюдением множества нормативных актов, часто противоречащих друг другу. В этом контексте важную роль играют современные решения для управления облачной безопасностью, способные автоматически отслеживать соответствие требованиям и генерировать необходимую отчетность.

Интересной тенденцией становится растущая роль страхования киберрисков в стратегии облачной безопасности. Страховщики все чаще влияют на выбор поставщиков и технологических решений, что создает дополнительный стимул для организаций повышать уровень своей защиты и тщательнее подходить к выбору партнеров.

Заключение

Анализ трендов кибербезопасности 2025 года показывает, что мы находимся на пороге значительных изменений в подходах к защите данных и инфраструктуры. Стремительное развитие технологий искусственного интеллекта, эволюция методов аутентификации и трансформация облачных сервисов создают как новые возможности, так и серьезные вызовы для специалистов по безопасности.

В этих условиях успех организации все больше зависит от способности адаптироваться к меняющемуся ландшафту угроз и оперативно внедрять инновационные решения. Особенно важным становится комплексный подход к безопасности, где технологические решения дополняются грамотной организационной политикой и постоянным обучением персонала.

Глядя в будущее, мы можем с уверенностью сказать, что инвестиции в кибербезопасность перестают быть просто статьей расходов и превращаются в стратегический императив, определяющий долгосрочную устойчивость бизнеса. Организациям необходимо не только следить за текущими трендами, но и активно готовиться к будущим вызовам, формируя гибкую и адаптивную систему защиты.

Для специалистов, стремящихся укрепить свои позиции в сфере кибербезопасности и системного администрирования, критически важно постоянное повышение квалификации. На рынке представлен широкий выбор образовательных программ, позволяющих освоить современные инструменты и методики защиты корпоративных систем. Подробный обзор актуальных курсов по системному администрированию доступен на странице курсов для системных администраторов, где собраны программы различного уровня сложности от ведущих образовательных платформ

Как работает арбитраж трафика и в чем его реальная прибыль

Арбитраж трафика — это когда реклама становится бизнесом. Как устроен рынок, какие риски ждут и сколько можно заработать — разберем честно и без прикрас.

Названы самые популярные языки программирования в феврале 2025 года

TIOBE обновил рейтинг языков программирования на февраль 2025 года. Узнайте, какие языки стали лидерами и какие потеряли позиции.

Пиши проще — проживёшь дольше: принцип KISS без занудства

«Kiss принцип программирования» — не просто лозунг, а жизненно важная привычка. Хотите избавиться от хаоса в коде? Расскажем, как простота может стать вашим лучшим инструментом.

Что такое лог-файлы

Интересуетесь, как в ИТ фиксируются ошибки, доступы и подозрительные действия? Лог файлы — это основа наблюдаемости. Расскажем, как они работают, что с ними делать и чем могут помочь бизнесу.