CSRF-угрозы в PHP: Как защититься и спать спокойно

CSRF — Cross-Site Request Forgery, или, как я люблю его называть, «Подстава века для доверчивых браузеров». Представьте себе, что вы — честный гражданин интернета, мирно попивающий кофе и проверяющий свой банковский счет онлайн. И тут — бац! — какой-то умник подсовывает вам ссылочку на милых котиков, а на деле отправляет запрос от вашего имени на перевод всех ваших сбережений в Зимбабве. Вот это и есть CSRF во всей красе.

Важно: CSRF — проблема не только PHP! Кстати, друзья мои, не думайте, что CSRF — это эксклюзивная головная боль PHP-разработчиков. Этот «подарочек» актуален для всех языков веб-разработки — будь то Python, Java, Ruby, Node.js или .NET. Это как гриппом — заразиться может каждый!

Защитные механизмы, о которых мы говорим, концептуально одинаковы для всех языков:

- Python использует csrf_token в Django

- Ruby on Rails имеет встроенную protect_from_forgery

- ASP.NET применяет AntiForgeryToken

- Node.js с Express может использовать csurf middleware

Так что если вы вдруг решите сменить PHP на другой язык — не думайте, что сможете забыть о CSRF. Эта «радость» пойдет с вами повсюду, как верный companion!

Как это работает? Ну, примерно так же, как работает ваш мозг в понедельник утром — на автопилоте и без лишних вопросов. Браузер, видите ли, очень доверчивый малый: он автоматически отправляет куки с каждым запросом на сайт, даже если этот запрос инициирован со стороннего ресурса. Злоумышленник этим и пользуется, создавая запрос, который выглядит легитимным для целевого сайта.

Опасность CSRF в том, что оно может заставить вас (точнее, ваш браузер) выполнить действия, о которых вы даже не подозреваете. Это как если бы кто-то использовал вашу руку, пока вы спите, чтобы подписать дарственную на вашу квартиру. Только в нашем случае вместо руки — браузер, а вместо квартиры — ваши данные или деньги.

Так что если вдруг вам показалось, что ваш браузер живет своей жизнью и делает странные вещи — возможно, вы стали жертвой CSRF. Или просто нужно меньше сидеть в интернете по ночам. Кто знает?

Защита от CSRF-атак требует глубокого понимания веб-разработки и современных практик безопасности. Если вас заинтересовала тема веб-безопасности и вы хотите углубить свои знания в PHP-разработке, рекомендуем ознакомиться с подборкой лучших курсов по PHP. На этих курсах вы не только изучите основы языка, но и научитесь создавать безопасные веб-приложения, устойчивые к различным типам атак, включая CSRF.

- Виды атак CSRF: когда ваш браузер становится марионеткой

- Методы защиты от CSRF в PHP: как научить ваш сервер паранойе

- Взаимодействие CSRF с другими уязвимостями: когда беда не приходит одна

- Проверка CSRF токенов на сервере: паранойя как искусство

- Использование AJAX с CSRF: танцы с бубном в мире асинхронности

- Дополнительные способы защиты от CSRF: паранойя как стиль жизни

- Примеры реализации защиты от CSRF в PHP: когда код становится крепостью

- Чек-лист для проверки безопасности PHP приложения: паранойя для чайников

- Заключение и рекомендации: параноидальный манифест веб-разработчика

Виды атак CSRF: когда ваш браузер становится марионеткой

Итак, дорогие мои, давайте окунемся в захватывающий мир CSRF-атак. Представьте, что ваш браузер — это наивный подросток, а злоумышленник — коварный манипулятор. Вот вам два основных сценария этой драмы:

- GET-атаки: самый простой и наглый способ. Злодей подсовывает вам ссылку, замаскированную под что-то безобидное. Клик — и ваши денежки улетели. Это как если бы вам предложили нажать красную кнопку, не объясняя, что она запускает ракету.

- POST-атаки: более изощренный метод. Здесь наш «креативный» хакер создает форму на своем сайте, которая отправляет POST-запрос на ваш доверенный ресурс. Форма может быть скрытой и автоматически отправляться при загрузке страницы. Это уже похоже на фокус с подменой подписи на важном документе.

В обоих случаях ваш браузер, как послушный пес, несет эти запросы на сервер, даже не задумываясь о последствиях. А сервер, видя знакомые куки, радостно выполняет все, что ему прикажут.

Так что в следующий раз, когда будете бродить по интернету, помните: ваш браузер может быть использован против вас. Как в старом анекдоте: доверяй, но проверяй. И лучше два раза.

Методы защиты от CSRF в PHP: как научить ваш сервер паранойе

Итак, друзья мои, настало время поговорить о том, как защитить ваш PHP-сервер от коварных CSRF-атак. Представьте, что ваш сервер — это слегка параноидальный вышибала в элитном клубе, а CSRF-токены — это VIP-пропуска. Давайте научим нашего вышибалу проверять эти пропуска с дотошностью налогового инспектора.

- CSRF-токены: ваш цифровой пропуск в мир безопасности

Суть проста: генерируем уникальный токен для каждой сессии или формы и проверяем его при каждом запросе. Это как если бы вы каждый раз меняли пароль от Wi-Fi, чтобы сосед не подключился.

Вот как это может выглядеть в PHP (спойлер: это не так сложно, как расшифровка почерка врача):

<?php

session_start();

if (empty($_SESSION['csrf_token'])) {

$_SESSION['csrf_token'] = bin2hex(random_bytes(32));

}

$token = $_SESSION['csrf_token'];

?>

<form method="post" action="process.php">

<input type="hidden" name="csrf_token" value="<?php echo $token; ?>">

<!-- Остальные поля формы -->

<input type="submit" value="Отправить и молиться">

</form>

Важное замечание о хранении токенов! Никогда, слышите, НИКОГДА не храните CSRF-токены в localStorage или sessionStorage браузера! Это все равно что оставить ключи от сейфа под ковриком у входной двери. Почему? Да потому что в случае XSS-атаки злоумышленник может легко получить доступ к этим хранилищам через JavaScript. Токен должен передаваться только через защищенные куки или скрытые поля формы. Помните: параноик — параноиком, а безопасность превыше всего!

- Валидация токена: недоверие — второе имя безопасности

На серверной стороне проверяем токен с подозрительностью таможенника:

<?php

session_start();

if (!isset($_POST['csrf_token']) || $_POST['csrf_token'] !== $_SESSION['csrf_token']) {

die('CSRF атака обнаружена. Вызываем спецназ!');

}

// Если мы здесь, то все чисто. Можно обрабатывать запрос

?>

- Обновление токена: параноик меняет замки каждый день

После успешной проверки генерируем новый токен. Это как менять пароль после каждого входа в Facebook (да, я знаю, что вы этого не делаете).

$_SESSION['csrf_token'] = bin2hex(random_bytes(32));

Помните, что CSRF-защита — это не разовая акция, а образ жизни вашего приложения. Это как тренажерный зал для вашего кода: тяжело, но полезно.

И да, не забывайте про куки! Установите для них флаг HttpOnly — это как надеть на печенье бронежилет. SameSite атрибут тоже не помешает — считайте это GPS-трекером для ваших куки.

В следующий раз мы поговорим о том, как проверять эти токены на сервере с дотошностью бабушки, проверяющей чек из магазина. Оставайтесь на связи!

Взаимодействие CSRF с другими уязвимостями: когда беда не приходит одна

CSRF редко действует в одиночку — он как опытный преступник, который собирает банду для крупного ограбления. Самый опасный тандем получается при соединении CSRF с XSS (Cross-Site Scripting). Представьте себе такой сценарий:

- Злоумышленник находит XSS-уязвимость на сайте и внедряет вредоносный JavaScript

- Этот скрипт может автоматически красть CSRF-токены прямо со страницы

- Украденные токены используются для проведения настоящих CSRF-атак, но уже с действительными токенами

Также CSRF может усилить эффект от:

- SQL-инъекций, помогая выполнять вредоносные запросы от имени авторизованного пользователя

- Session Fixation атак, позволяя закрепить определённую сессию

- Clickjacking атак, маскируя вредоносные действия под безобидные клики

Поэтому защищаться нужно комплексно — как в хорошем замке нужны и стены, и ров, и стража, так и в веб-приложении должны быть защитные механизмы от всех типов атак.

Проверка CSRF токенов на сервере: паранойя как искусство

Итак, друзья мои, мы подошли к самому интересному — проверке CSRF токенов на сервере. Представьте, что ваш сервер — это сверхбдительный охранник в музее, а токен — это билет посетителя. И вот как этот охранник должен действовать:

- Никакого доверия! Проверяйте токен с подозрительностью кота, которому предложили новый корм. Вот пример на PHP (спойлер: код выглядит проще, чем инструкция к сборке шкафа из ИКЕА):

if (!hash_equals($_SESSION['csrf_token'], $_POST['csrf_token'])) {

die('Токен недействителен. Вызываем отряд спецназа и пожарных!');

}

Заметьте использование hash_equals() — это как сравнивать отпечатки пальцев под микроскопом, защищает от атак по времени.

- Короткая жизнь — счастливая жизнь. Токены должны жить меньше, чем молоко в холодильнике студента. Устанавливайте срок действия и регулярно обновляйте:

unset($_SESSION['csrf_token']); // После использования токен отправляется на пенсию

Помните, параноик — это не диагноз, а образ мышления в мире веб-безопасности. Так что проверяйте, перепроверяйте и не забывайте иногда выглядывать из-под стола. Безопасность превыше всего!

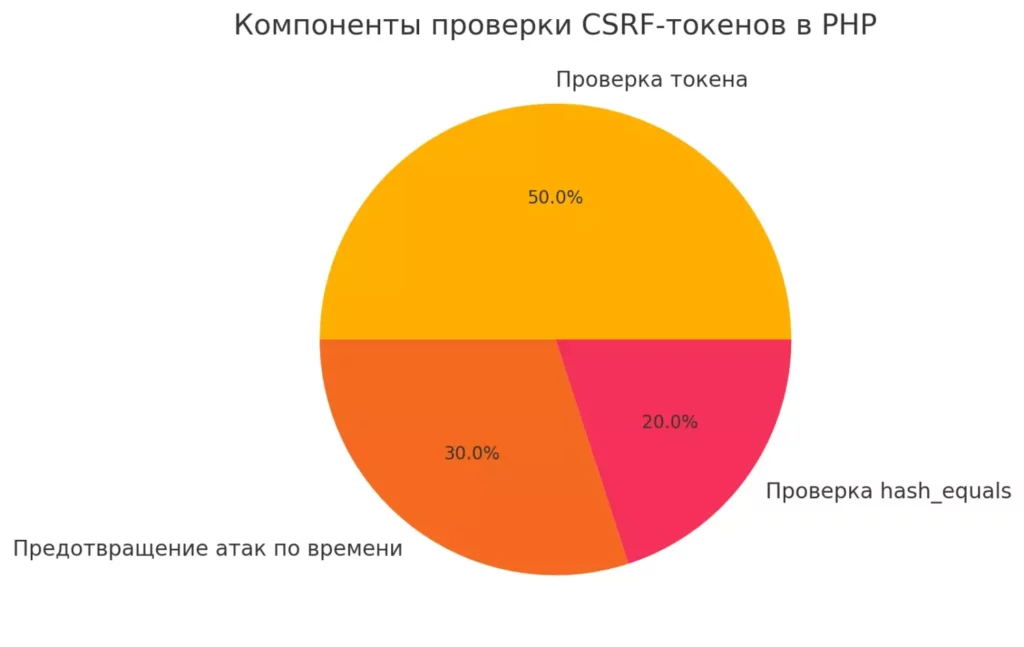

Диаграмма показывает относительную важность компонентов в процессе проверки CSRF-токенов

Использование AJAX с CSRF: танцы с бубном в мире асинхронности

Ах, AJAX и CSRF — это как попытка научить кота и собаку жить в мире. Вроде бы и нужно, но сложно. Итак, как же нам подружить этих двух своенравных технологий?

- Токен в заголовке: Добавляем наш CSRF-токен в заголовок X-CSRF-TOKEN. Это как надеть на кота ошейник с опознавательным знаком.

$.ajaxSetup({

headers: {

'X-CSRF-TOKEN': $('meta[name="csrf-token"]').attr('content')

}

});

- Токен в данных запроса: Для особо параноидальных — отправляем токен и в теле запроса. Двойная защита, как у входной двери в квартиру программиста.

$.ajax({

// ...

data: {

_token: '{{ csrf_token() }}',

// остальные данные

},

});

Но помните, друзья мои, AJAX — это асинхронный зверь. Он может отправить запрос, когда ваш токен уже успел состариться, как молоко в холодильнике. Поэтому не забывайте обновлять токены и на клиентской стороне.

И да, если вдруг ваши AJAX-запросы начнут возвращать 419 ошибку (что в переводе с языка HTTP означает «токен умер, да здравствует новый токен!»), не паникуйте. Просто обновите страницу и попробуйте снова. В конце концов, немного физической активности никому не повредит, верно?

Дополнительные способы защиты от CSRF: паранойя как стиль жизни

Итак, дорогие мои кибер-параноики, давайте углубимся в дебри дополнительной защиты от CSRF. Потому что, как говорил мой дедушка-программист: «Лучше перебдеть, чем недобдеть».

- SameSite cookies: ваш цифровой пограничник

Представьте, что ваши куки — это избирательные бюллетени. SameSite атрибут говорит: «Эй, эти бюллетени действительны только на нашем участке!». Вот как это выглядит:

setcookie('session', $value, [

'samesite' => 'Strict',

// другие параметры

]);

«Strict» здесь означает «строже, чем учитель математики в день контрольной».

- Content Security Policy (CSP): ваш личный киберполицейский

CSP — это как строгий вышибала в клубе, который решает, кому можно войти, а кому — от ворот поворот. Добавьте в заголовки вашего ответа:

header("Content-Security-Policy: script-src 'self'");

Теперь ваш сайт будет выполнять скрипты только с вашего домена. Прощай, вредоносный код из темных уголков интернета!

- Проверка Referer: «А ты кто такой?»

Проверка заголовка Referer — это как спрашивать у каждого посетителя паспорт. Не идеально (ведь паспорт можно подделать), но лишним не будет:

if (parse_url($_SERVER['HTTP_REFERER'], PHP_URL_HOST) !== $_SERVER['HTTP_HOST']) {

die('Кто вы и как сюда попали? *подозрительный взгляд*');

}

Помните, безопасность — это не пункт назначения, а путешествие. Причем путешествие это больше похоже на параноидальный квест, где за каждым углом может прятаться CSRF-атака. Но эй, разве не в этом прелесть работы веб-разработчика? Добро пожаловать в мир, где паранойя — это не диагноз, а профессиональное требование!

Примеры реализации защиты от CSRF в PHP: когда код становится крепостью

Итак, друзья мои, настало время превратить наш PHP-код в неприступную крепость. Представьте, что вы — архитектор цифрового замка, а CSRF-атаки — это орда варваров у ворот. Вот ваш план обороны:

- Генерация токена: ваш цифровой drawbridge

function generateToken() {

if (empty($_SESSION['csrf_token'])) {

$_SESSION['csrf_token'] = bin2hex(random_bytes(32));

}

return $_SESSION['csrf_token'];

}

Этот код генерирует токен сложнее, чем пароль среднестатистического пользователя (да, я о вас, любители «password123»).

- Вставка токена в форму: расставляем ловушки

<form method="post" action="process.php">

<input type="hidden" name="csrf_token" value="<?php echo generateToken(); ?>">

<!-- Остальные поля формы -->

<input type="submit" value="Отправить и молиться">

</form>

Теперь наша форма защищена лучше, чем секретные рецепты Coca-Cola.

- Проверка токена: допрос с пристрастием

function validateToken($token) {

if (!isset($token) || $token !== $_SESSION['csrf_token']) {

die('CSRF атака обнаружена. Вызываем кибер-спецназ!');

}

// Если мы здесь, то все чисто. Токен прошел допрос.

unset($_SESSION['csrf_token']); // Использованный токен отправляется на пенсию

}

// В обработчике формы:

validateToken($_POST['csrf_token']);

Этот код проверяет токен с подозрительностью таможенника, обнаружившего двойное дно в чемодане.

- Обновление токена: меняем замки

$_SESSION['csrf_token'] = bin2hex(random_bytes(32));

Новый токен после каждого запроса — это как менять пароль от Wi-Fi каждый раз, когда сосед подключается. Параноидально? Возможно. Эффективно? Определенно.

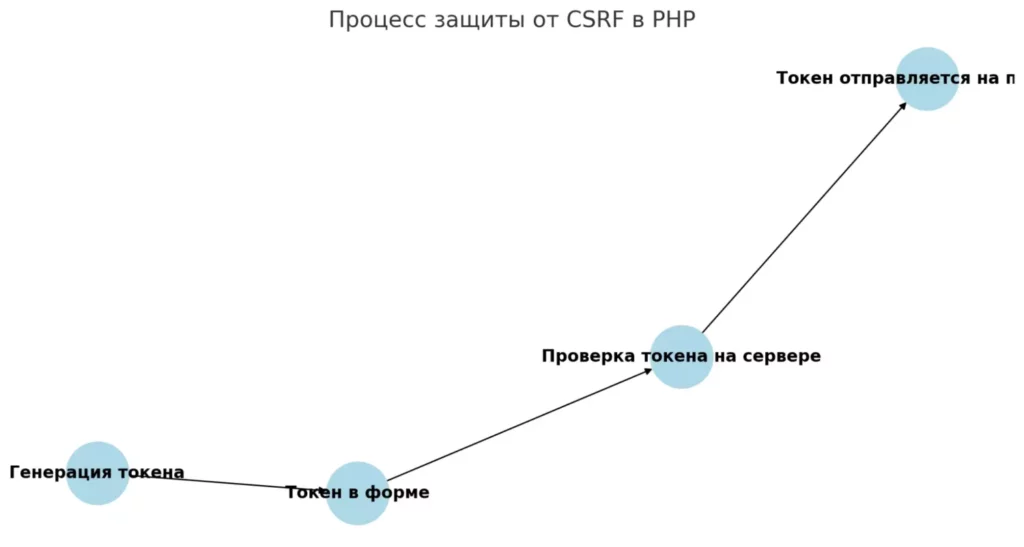

Процесс генерации токена, вставки в форму и проверки на сервере

Помните, друзья мои, в мире веб-безопасности паранойя — это не баг, а фича. Так что укрепляйте свои цифровые стены, и пусть CSRF-атаки разобьются о них, как волны о скалы!

Чек-лист для проверки безопасности PHP приложения: паранойя для чайников

Итак, дорогие мои кибер-параноики, вот вам чек-лист безопасности. Распечатайте его, повесьте над рабочим столом и периодически сверяйтесь, как с инструкцией по выживанию в зомби-апокалипсисе:

- CSRF-токены: Есть ли у вас в каждой форме этот цифровой пропуск в мир безопасности? Если нет, считайте, что вы гуляете по интернету в одних трусах.

- Валидация токенов: Проверяете ли вы токены с подозрительностью опытного параноика? Помните: доверяй, но проверяй. И потом проверяй еще раз.

- SameSite cookies: Настроены ли ваши куки так, чтобы они не разгуливали по чужим сайтам, как беспризорники?

- Content Security Policy: Есть ли у вас этот цифровой вышибала, который решает, какому коду можно выполняться на вашем сайте?

- Проверка Referer: Спрашиваете ли вы у каждого запроса «паспорт», чтобы убедиться, что он пришел откуда надо?

- HTTPS: Используете ли вы HTTPS? Если нет, то вы как курьер, который перевозит секретные документы в прозрачном пакете.

- Обновление токенов: Меняете ли вы токены чаще, чем носки? Нет? Пора начинать!

Помните, в мире веб-разработки лучше быть параноиком, чем жертвой взлома. Так что проверяйте, перепроверяйте и не забывайте иногда выглядывать из-под стола. Безопасность — это не пункт назначения, а образ жизни!

Важно помнить о других уязвимостях! Друзья мои параноики, не впадайте в иллюзию безопасности только потому, что у вас есть CSRF-токены. Это как установить бронированную дверь, но оставить окна нараспашку. Даже с правильно реализованной CSRF-защитой ваше приложение может быть уязвимо к:

- SQL-инъекциям (никогда не доверяйте пользовательскому вводу!)

- XSS-атакам (фильтруйте и экранируйте весь вывод!)

- Уязвимостям управления сессиями

- Path Traversal атакам

- Атакам через небезопасные прямые ссылки на объекты (IDOR)

Поэтому используйте комплексный подход к безопасности:

- Регулярно проводите аудит безопасности

- Используйте современные фреймворки с встроенными механизмами защиты

- Держите все компоненты системы обновлёнными

- Следите за списками известных уязвимостей (CVE)

- Применяйте принцип наименьших привилегий

Помните: безопасность подобна луковице — должно быть много слоёв защиты. И да, иногда от этого можно плакать, но оно того стоит!

Заключение и рекомендации: параноидальный манифест веб-разработчика

Итак, дорогие мои кибер-воины, мы прошли долгий путь от наивных разработчиков до параноидальных стражей веб-безопасности. Давайте подведем итоги нашего увлекательного путешествия в мир CSRF-защиты:

- CSRF-токены — ваши лучшие друзья. Относитесь к ним с той же заботой, с какой вы относитесь к своему утреннему кофе.

- Валидация — не просто слово, а образ жизни. Проверяйте все, даже если кажется, что это лишнее. Особенно если кажется, что это лишнее.

- SameSite cookies, Content Security Policy, проверка Referer — это как подушка безопасности, ремень безопасности и АБС для вашего кода. Используйте их все.

- HTTPS — это не роскошь, а необходимость. Как нижнее белье, знаете ли.

И помните, друзья мои, в мире веб-разработки паранойя — это не диагноз, а профессиональная компетенция. Так что продолжайте укреплять свои цифровые крепости, и пусть CSRF-атаки разбиваются о ваши защитные механизмы, как волны о неприступные скалы!

А теперь идите и сделайте интернет чуточку безопаснее. И да пребудет с вами сила… и здоровая доза паранойи!

KPI и система мотивации маркетолога: как выбрать, как использовать и как привязывать к премии

KPI для маркетолога часто вызывают споры: какие показатели считать, как оценивать вклад в выручку и за что платить премию? В этом материале разберем, как выбрать KPI, которые действительно работают, и как связать их с результатами бизнеса.

Пресейл — что это и зачем нужен бизнесу

Пресейл — это важный этап, о котором часто говорят, но редко подробно объясняют. Как он работает на практике, какие задачи решает и почему без пресейла продажи теряют эффективность — отвечаем на эти вопросы в статье.

Аутстаффинг: что это такое и зачем нужен

Хотите понять, как аутстаффинг помогает компаниям привлекать специалистов и экономить ресурсы? В статье мы разбираем принципы работы, плюсы и минусы модели и реальные сценарии её применения.

ZBrush — что это за программа и зачем она нужна

Если вы ищете понятный разбор на тему «zbrush что это», то этот материал поможет быстро разобраться в функциях программы и её возможностях. Зачем нужны пиксоли, чем ZBrush отличается от других редакторов и как построить рабочий процесс — разберём всё коротко и по делу.