DevSecOps: как встроить безопасность в процессы разработки?

Помните старую добрую поговорку «семь раз отмерь, один раз отрежь»? В современной разработке ПО это звучало бы как «семь раз проверь безопасность, один раз задеплой». И именно об этом DevSecOps — методология, которая делает безопасность неотъемлемой частью процесса разработки, а не автографом службы ИБ на последней странице релизной документации.

DevSecOps — это не просто модная приставка «Sec» между Dev и Ops (хотя маркетологам она определенно понравилась). Это философия, которая предполагает, что безопасность должна быть «встроена» в продукт с самого начала, а не «прикручена» в последний момент перед релизом — примерно как подушки безопасности в автомобиле, которые проектируются вместе с кузовом, а не устанавливаются на готовую машину.

Если традиционный подход к безопасности напоминает проверку багажа в аэропорту (долго, нудно и в самом конце), то DevSecOps больше похож на систему умного дома — защита работает постоянно и автоматически, а не только когда вы вспомнили закрыть дверь на ключ. В результате получаем более быстрые релизы, меньше переделок и — что особенно приятно для финансового директора — существенную экономию на исправлении проблем безопасности в уже работающем продукте.

Основные принципы DevSecOps

Если представить процесс разработки как строительство дома, то DevSecOps — это когда прораб, охранник и инженер по пожарной безопасности работают вместе с самого начала, а не инспектируют готовое здание (спойлер: когда что-то придется переделывать, это будет очень дорого и больно).

Главный принцип здесь прост, как кружка программиста с надписью «Hello, World!»: безопасность должна быть встроена в каждый этап жизненного цикла разработки. И нет, я не про галочку «проверено безопасником» в конце спринта. Речь о том, что каждый в команде — от джуна, пишущего свой первый API, до тимлида, который уже видел все возможные баги во сне — должен думать о безопасности как о части своей работы.

Основные китов, на которых держится DevSecOps (и нет, их не три, как обычно):

- Автоматизация всего, что движется (и что не движется — тоже). Ручные проверки безопасности в 2024 году — это примерно как писать код в блокноте.

- «Сдвиг влево» (Shift Left) — или, говоря человеческим языком, поиск и устранение проблем безопасности на максимально ранних этапах. Потому что чинить баги в проде — это как делать ремонт в летящем самолете.

- Непрерывное обучение и развитие — потому что хакеры не стоят на месте, и ваши знания о безопасности от 2020 года уже слегка устарели.

- Прозрачность и измеримость — потому что «вроде безопасно» — это не метрика, с которой можно работать.

И да, всё это должно работать без ущерба для скорости разработки — потому что «безопасно, но через год» — это не то решение, которое ждет бизнес. Как это реализовать на практике? Об этом поговорим в следующих разделах.

Подход Shift-left: когда «потом» становится «слишком поздно»

Помните старую шутку про то, как дешевле предотвратить пожар, чем его тушить? В мире разработки ПО это называется модным термином «Shift-left» — и нет, это не название нового фреймворка для фронтенда (хотя звучит похоже).

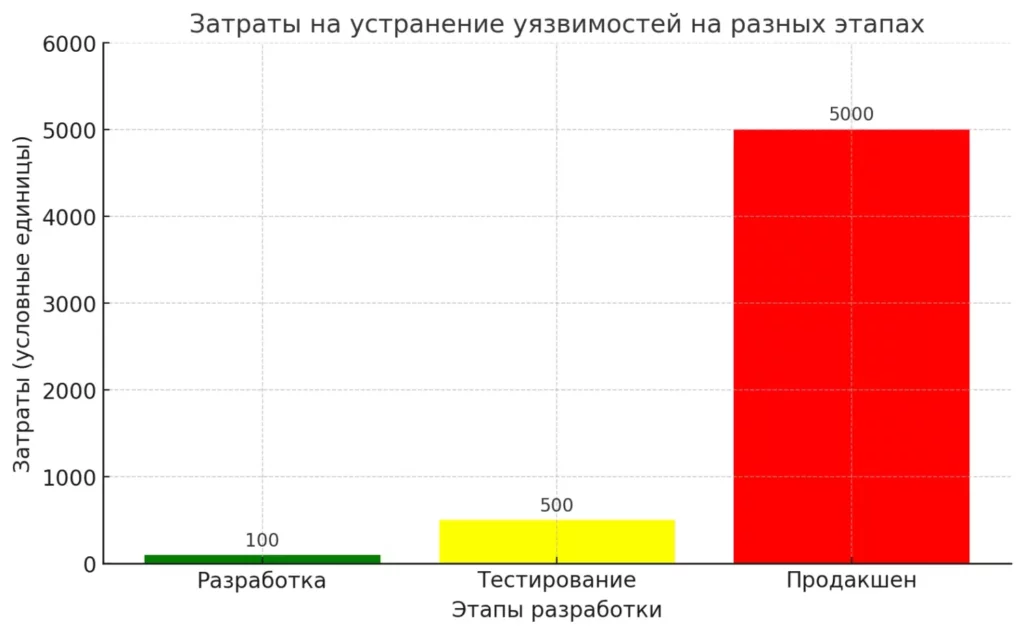

Суть подхода проста, как исходники Hello World: чем раньше мы найдем проблему безопасности, тем дешевле будет её исправить. По данным исследований, включая отчеты IBM о стоимости утечек данных, исправление уязвимости на этапе написания кода обходится в десятки раз дешевле, чем устранение той же проблемы в боевом окружении. А если учесть возможные репутационные потери и штрафы за утечку данных, разница становится поистине впечатляющей.

На диаграмме показана разница в затратах на устранение уязвимостей на разных этапах разработки: на этапе разработки (зеленый) устранение наиболее экономично, на этапе тестирования (желтый) затраты возрастают, а в продакшене (красный) достигают максимума

В практическом смысле Shift-left включает в себя целый арсенал инструментов и практик, которые делают безопасность неотъемлемой частью разработки с самых ранних этапов:

- Анализ безопасности требований и моделирование угроз еще до первой строчки кода (потому что предупрежден — значит вооружен)

- Использование «умных» инструментов прямо в IDE разработчика:

- Статический анализ кода (SAST)

- Интерактивный анализ безопасности (IAST)

- Проверка зависимостей на уязвимости

- Автоматические проверки безопасности при каждом коммите (потому что доверяй, но проверяй автоматически)

- Security Review на этапе проектирования, а не за день до релиза

- Непрерывное обучение команды разработки безопасным практикам (потому что знания — сила, особенно когда речь о безопасности)

- Использование готовых безопасных шаблонов и библиотек (зачем изобретать велосипед, если можно взять проверенное решение?)

Кстати, если хотите углубиться в тему, загляните в OWASP Cheat Sheets — там собрана отличная коллекция практик безопасной разработки, проверенных сообществом профессионалов.

Конечно, это требует определенной перестройки процессов и мышления. Но, как говорится, лучше потратить время на настройку автоматизации сейчас, чем объяснять CEO, почему база данных клиентов оказалась в открытом доступе.

Автоматизация в DevSecOps: когда роботы делают мир безопаснее

Помните, как в фильмах про будущее роботы захватывают мир? В DevSecOps всё немного иначе — здесь роботы (точнее, автоматизированные инструменты) захватывают рутинные задачи по обеспечению безопасности, и, честно говоря, это именно то будущее, которого мы заслуживаем.

Представьте, что вы пытаетесь вручную проверить каждую строчку кода на предмет уязвимостей. Звучит примерно так же реалистично, как прочитать все пользовательские соглашения, которые вы принимаете. Именно поэтому автоматизация в DevSecOps — это не просто модный тренд, а суровая необходимость.

Основные направления автоматизации (спойлер: их много, и все важные):

Автоматическое сканирование кода при каждом коммите (потому что «я потом проверю» обычно означает «никогда не проверю»)

- Непрерывный мониторинг зависимостей на предмет уязвимостей (потому что ваш любимый npm-пакет может оказаться троянским конем)

- Автоматические тесты безопасности в пайплайне CI/CD (потому что «работает» и «работает безопасно» — это разные вещи)

- Автоматическое развертывание исправлений безопасности (потому что патчи не ждут)

- Автоматизация управления доступом и секретами (потому что «admin:admin» в конфиге — это путь к большим проблемам)

- Автоматический мониторинг и реагирование на инциденты (потому что узнать о взломе из Twitter — не лучший сценарий)

- Автоматизация compliance-проверок (потому что аудиторы тоже любят автоматизацию, особенно когда все данные под рукой)

- Автоматическое резервное копирование и восстановление (потому что «у меня была бэкап-стратегия» и «у меня есть рабочий бэкап» — разные вещи)

И помните, автоматизация — это как конструктор LEGO: начните с базового набора (те же SAST/DAST), а потом добавляйте новые элементы по мере роста и усложнения системы. Главное — не пытаться автоматизировать всё сразу, если не хотите получить «восстание машин» в отдельно взятом репозитории.

Ключевые практики в DevSecOps: как не сделать безопасность головной болью

И вот мы подходим к самому интересному — практическому применению всей этой теории. Потому что теория без практики — это как код без тестов: вроде существует, но никто не уверен, что оно работает.

Давайте разберем основные практики, которые делают DevSecOps не просто модным словом в резюме, а реально работающим подходом:

- Моделирование угроз (или как я научился перестать бояться и полюбил параноидальное мышление):

- Регулярный анализ возможных векторов атак

- Создание сценариев угроз (и нет, «русские хакеры» — это не единственный сценарий)

- Приоритизация рисков (потому что защититься от всего невозможно, но можно попытаться)

- Непрерывный анализ кода (потому что баги любят компанию):

- Статический анализ (SAST) — ищем проблемы до того, как код попал в прод

- Динамический анализ (DAST) — проверяем работающее приложение

- Анализ зависимостей (SCA) — потому что чужой код может быть опаснее своего

- Обучение разработчиков (потому что безопасность — это навык):

- Регулярные воркшопы по безопасной разработке

- Code Review с фокусом на безопасность

- Sharing sessions по новым уязвимостям и способам защиты

- Мониторинг и реагирование (потому что «авось пронесет» — не стратегия):

- Постоянный мониторинг безопасности

- Четкий план реагирования на инциденты

- Регулярные пентесты (потому что лучше мы найдем уязвимости, чем хакеры)

И помните: хорошая практика безопасности как хороший дезодорант — если вы её не замечаете, значит она работает правильно.

Чемпионы безопасности: супергерои без плащей

А теперь поговорим о людях, которые в своих командах выполняют роль того самого голоса разума, который говорит «может быть, не стоит хранить пароли в открытом виде?» Знакомьтесь — Security Champions, или, как я люблю их называть, «хранители здравого смысла в мире безудержного деплоя».

Security Champion — это не просто еще одна роль в команде с красивым бейджиком. Это разработчик (да-да, обычный разработчик!), который настолько проникся вопросами безопасности, что готов нести это знание в массы. Представьте их как евангелистов безопасности, только без утренних стендапов с чтением мантр о важности двухфакторной аутентификации.

Их основные суперспособности:

- Умение говорить на двух языках: и с разработчиками, и с безопасниками

- Способность превращать сложные требования безопасности в понятные технические задачи

- Талант находить компромисс между «сделать быстро» и «сделать безопасно»

- Редкий дар убеждать людей, что безопасность — это не просто лишняя галочка в чек-листе

И нет, им не выдают плащ супергероя при назначении на должность (хотя, может быть, стоило бы). Зато они получают возможность реально влиять на безопасность продукта еще на этапе разработки, а не после того, как всё уже взломали.

Инструменты и технологии: железо для безопасной разработки

Помните, как в детстве у каждого супергероя был свой арсенал гаджетов? В мире DevSecOps всё примерно так же, только вместо бэтаранга у нас SAST, а вместо пояса с гаджетами — набор плагинов для IDE. Давайте заглянем в этот высокотехнологичный чемоданчик.

Основной арсенал современного защитника кода:

- SAST (Static Application Security Testing) — наш верный друг в поиске уязвимостей в коде:

- SonarQube — для тех, кто любит опенсорс и красивые дашборды

- Checkmarx — для компаний, у которых есть бюджет на безопасность

- FindSecBugs — для тех, кто пишет на Java и не боится false positives

- DAST (Dynamic Application Security Testing) — потому что статика это хорошо, но динамика лучше:

- OWASP ZAP — бесплатный, но мощный (как джун после курсов по алгоритмам)

- Burp Suite — для тех, кто готов платить за комфорт

- Acunetix — когда нужно впечатлить аудиторов

- SCA (Software Composition Analysis) — потому что npm install может быть опаснее, чем кажется:

- Snyk — модно, молодежно, интегрируется со всем

- OWASP Dependency-Check — для любителей классики

- WhiteSource — для корпоративного энтерпрайза

И помните: инструмент — это как скальпель, важно не только иметь его, но и уметь им пользоваться (и желательно не отрезать себе что-нибудь важное в процессе).

Проблемы и решения в DevSecOps: где подводные камни и как их обойти

Давайте поговорим о том, о чем обычно молчат на конференциях по DevSecOps, но что каждый испытывает на собственной шкуре. Потому что внедрение DevSecOps иногда напоминает попытку научить кота плавать — вроде бы все понимают, что это полезно, но кот почему-то не в восторге.

Основные «грабли», на которые наступают все (да-да, я тоже):

- Сложность внедрения:

- «А давайте всё автоматизируем!» (спустя месяц: «А почему у нас 50 разных инструментов и все конфликтуют друг с другом?»)

- «Нам нужны все проверки безопасности!» (спустя неделю: «Почему сборка занимает 3 часа?»)

- «Давайте внедрим это за спринт!» (спойлер: не выйдет)

- Сопротивление команды:

- Разработчики: «Ещё одна проверка? У нас дедлайны горят!»

- Ops-инженеры: «А что, старые процессы чем плохи?»

- Менеджеры: «А это точно в бюджет уложится?»

- Техническая задолженность:

- Легаси-код, который страшно трогать

- Устаревшие системы, которые «работают — не трогай»

- Документация времён динозавров

Решения? Они есть, и они даже работают (иногда):

- Постепенное внедрение:

- Начинаем с малого (один проект, одна команда)

- Показываем быстрые победы

- Масштабируем успешный опыт

- Автоматизация с умом:

- Выбираем инструменты, которые реально нужны

- Интегрируем их так, чтобы не мешали работе

- Настраиваем уведомления, чтобы не заспамить команду

- Обучение и поддержка:

- Регулярные воркшопы

- Понятная документация

- Доступная помощь при проблемах

Кстати, если вы только начинаете свой путь в мире DevSecOps или хотите углубить знания системного администрирования, на KursHub собрана отличная подборка курсов для системных администраторов. От базовых основ до продвинутых практик безопасности — там есть всё, что нужно для профессионального роста. В конце концов, в мире, где каждый день появляются новые угрозы, постоянное обучение — это не роскошь, а необходимость.

И помните: если кажется, что всё идёт слишком гладко — вы что-то упускаете. Но это нормально, главное — не останавливаться.

Баланс скорости и безопасности: как не превратить спринт в марафон

Знаете, что общего между Formula 1 и разработкой ПО? В обоих случаях нужно ехать быстро, но при этом не убиться. В DevSecOps эта дилемма встает особенно остро: как внедрить все необходимые проверки безопасности и при этом не превратить релизы в ежегодное событие?

Вот несколько проверенных (и местами болезненных) способов сохранить баланс:

- Умная автоматизация:

- Параллельные проверки в CI/CD (потому что последовательные проверки — это путь к пенсии)

- Кэширование результатов сканирования (не нужно проверять то, что уже проверено)

- Приоритизация проверок (критические — в основном пайплайне, остальные — в фоне)

- Risk-based подход:

- Разные уровни проверок для разного кода (API платежного сервиса и страница «О нас» — немного разные вещи)

- Фокус на реальных угрозах, а не на теоретических возможностях

- Быстрые проверки в процессе разработки, глубокие — перед релизом

Потому что безопасность — это марафон, а не спринт. Хотя иногда приходится и спринтовать.

Преодоление культурного сопротивления: как подружить безопасников с DevOps-инженерами

Знаете, что сложнее, чем объяснить бабушке, чем отличается WhatsApp от Instagram? Правильно — заставить безопасников и DevOps-инженеров работать вместе и не устраивать холивары на каждом стендапе.

Культурные изменения в DevSecOps — это как перевести офис на здоровое питание: все понимают, что надо, но пиццу по пятницам никто отменять не хочет. Вот несколько проверенных способов сделать этот переход менее болезненным:

- Создание общего языка:

- Безопасники учатся говорить на языке бизнес-ценности

- DevOps-инженеры перестают закатывать глаза при слове «compliance»

- Все вместе учатся переводить страшные аббревиатуры на человеческий язык

- Shared responsibility:

- Каждый в команде отвечает за безопасность (да, даже тот стажер в углу)

- Безопасность становится частью Definition of Done

- Успехи и провалы делятся поровну (но провалов, надеемся, будет поменьше)

Помните: культурные изменения — это как апдейт Windows: долго, иногда больно, но в конце концов делает жизнь лучше. Ну, обычно.

Будущее DevSecOps: что нам готовит мир, где даже чайник может быть хакнут

Заглянем в будущее DevSecOps (и нет, там не летающие машины, но кое-что не менее интересное). В мире, где каждый второй стартап использует AI, а каждый первый об этом громко заявляет, безопасность становится еще более критичной. И вот что нас ждет (по крайней мере, по моим предположениям, основанным на том, как часто мой умный холодильник пытается обновить прошивку):

- AI-powered безопасность:

- Умные системы, предсказывающие уязвимости еще до их появления

- Автоматическая генерация патчей (и да, они будут работать лучше, чем автоматически сгенерированные комментарии к коду)

- ИИ-ассистенты для разработчиков, подсказывающие безопасные практики кодирования (надеюсь, они будут менее назойливыми, чем Clippy из старого MS Office)

- Zero Trust становится нормой:

- Всё проверяется, никому не доверяем (даже собственному коду)

- Микросегментация на стероидах

- Контейнеры становятся еще более изолированными (если это вообще возможно)

- Квантовая криптография:

- Потому что обычное шифрование скоро станет слишком простым для квантовых компьютеров

- Новые алгоритмы защиты данных

- И да, придется переписывать все системы безопасности (снова)

- Безопасность как сервис:

- Security-as-Code становится стандартом индустрии

- Автоматическое обнаружение и исправление уязвимостей в реальном времени

- Интеграция безопасности становится такой же простой, как npm install (ну, почти)

Конечно, это всё звучит как научная фантастика (примерно как «баг-фри код» или «документация всегда актуальна»), но технологии развиваются быстрее, чем мы успеваем обновлять свои резюме на LinkedIn.

А пока мы ждем этого прекрасного будущего, давайте продолжим писать безопасный код, автоматизировать проверки и надеяться, что наш код не станет причиной следующего громкого взлома. Потому что DevSecOps — это не пункт назначения, а путешествие. И судя по всему, очень долгое путешествие.

SWOT-анализ: как бизнесу избежать ошибок и построить стратегию

SWOT-анализ — это не просто схема на слайде. Узнайте, как она помогает выявить слабые места бизнеса, избежать рисков и использовать скрытые возможности.

Серверный JavaScript: революция в мире веб-разработки

Node.js сделал серверный JavaScript популярным инструментом для создания масштабируемых приложений. Разбираем, почему компании выбирают эту платформу и как она меняет подход к разработке.

Как оркестрация контейнеров упрощает управление

Балансировка нагрузки, автоматическое восстановление и гибкость – основные преимущества оркестрации контейнеров. Но какой инструмент выбрать?

IT в деталях: какие технологии движут миром и где они применяются

Сфера информационных технологий охватывает огромный спектр решений — от облачных сервисов до искусственного интеллекта. Понимание IT открывает новые возможности в карьере и повседневной жизни