Как архитектура ПО защищает ваши данные?

В современном мире, где цифровые угрозы становятся все более изощренными, архитектура программного обеспечения играет ключевую роль в обеспечении безопасности данных и систем. Согласно исследованиям, более 90% веб-приложений содержат уязвимости, которые могут быть использованы злоумышленниками. При этом стоимость устранения ошибок на этапе проектирования архитектуры в 6-100 раз ниже, чем после внедрения системы в эксплуатацию.

В этой статье мы рассмотрим основные принципы построения кибербезопасной архитектуры, разберем типовые угрозы и методы защиты, а также изучим современные подходы к интеграции механизмов безопасности на всех уровнях программного обеспечения. Наш опыт показывает, что правильно спроектированная архитектура становится первой и наиболее важной линией обороны в обеспечении информационной безопасности.

Что такое кибербезопасная архитектура программного обеспечения?

Кибербезопасная архитектура представляет собой комплексный подход к проектированию программного обеспечения, при котором защита данных и систем закладывается на самых ранних этапах разработки. Ключевыми задачами такой архитектуры являются обеспечение конфиденциальности, целостности и доступности данных, а также защита от несанкционированного доступа.

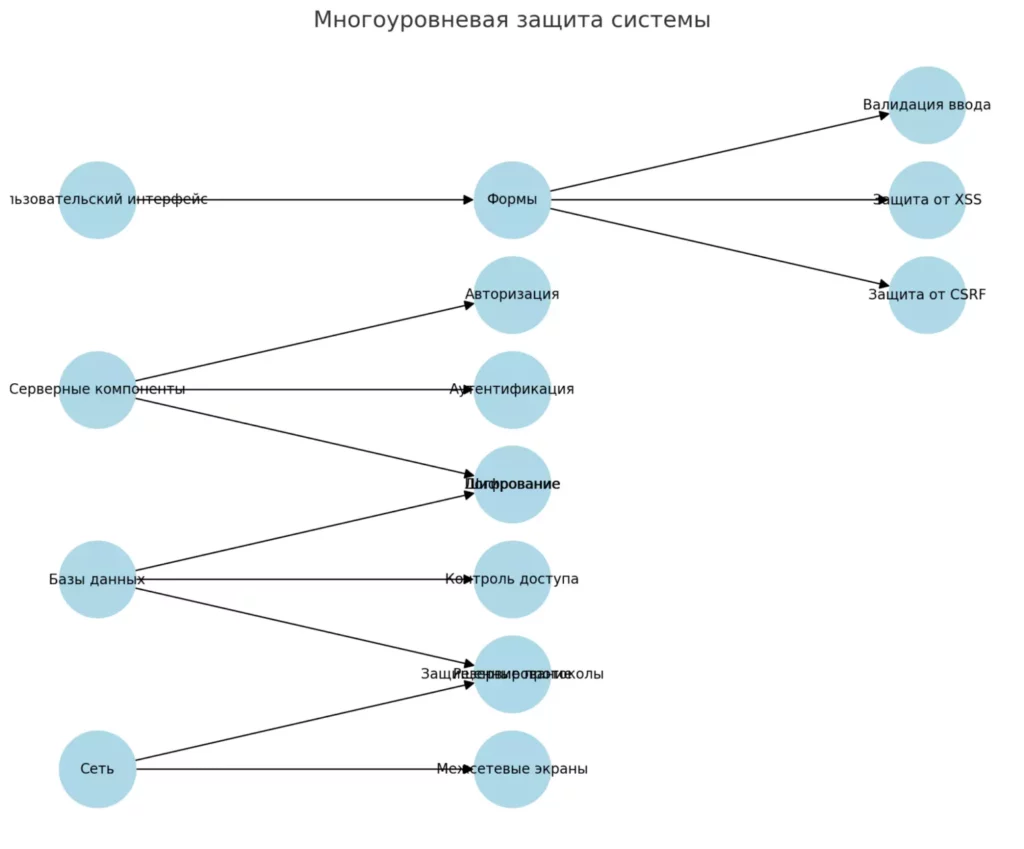

В основе безопасной архитектуры лежит многоуровневая модель защиты. Рассмотрим типовую структуру веб-приложения:

| Уровень | Компоненты | Основные механизмы защиты |

| Представления | Пользовательский интерфейс, формы | Валидация ввода, защита от XSS, CSRF |

| Бизнес-логики | Серверные компоненты, API | Авторизация, аутентификация, логирование |

| Данных | Базы данных, файловые хранилища | Шифрование, контроль доступа, резервирование |

| Сетевой | Коммуникации между компонентами | Защищенные протоколы, межсетевые экраны |

Каждый уровень требует специфических механизмов защиты, работающих согласованно для обеспечения общей безопасности системы.

Типовые угрозы безопасности в архитектуре ПО

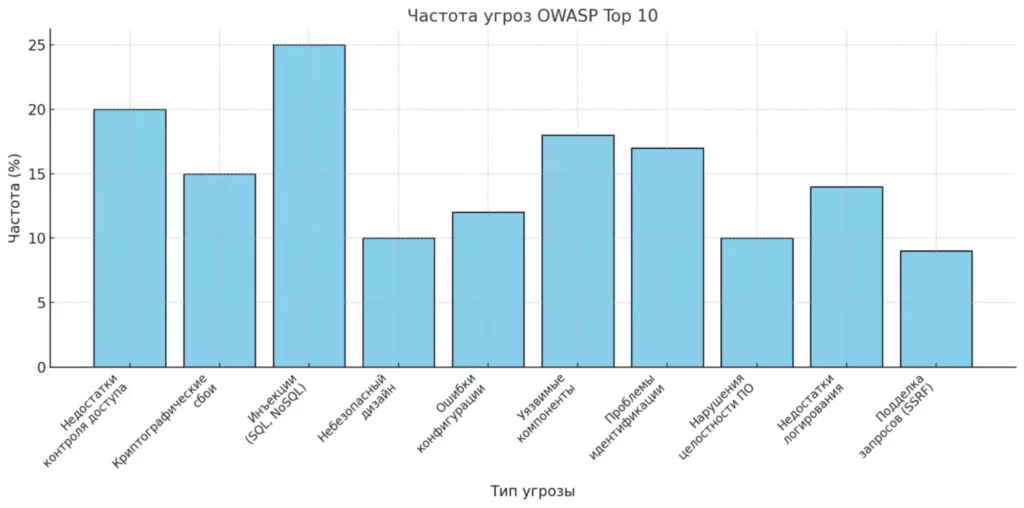

В современном цифровом ландшафте программное обеспечение сталкивается с широким спектром угроз безопасности. Наиболее критичными, согласно рейтингу OWASP Top 10, являются:

Недостатки контроля доступа являются одной из самых распространенных уязвимостей в современных веб-приложениях. Эта проблема возникает, когда система не способна должным образом ограничить действия пользователей в рамках их полномочий, что может привести к несанкционированному доступу к функционалу или данным.

Инъекции (SQL, NoSQL, LDAP) остаются одной из самых опасных угроз. При некорректной обработке пользовательского ввода злоумышленник может внедрить вредоносный код, получив доступ к данным или системным ресурсам.

Критически важное место в списке занимают ошибки аутентификации и управления сессиями. Исследования показывают, что именно эти уязвимости становятся причиной большинства успешных атак на веб-приложения.

Список OWASP Top 10 включает:

- Недостатки контроля доступа

- Криптографические сбои

- Инъекции

- Небезопасный дизайн

- Ошибки конфигурации

- Уязвимые компоненты

- Проблемы идентификации

- Нарушения целостности ПО

- Недостатки логирования

- Подделка запросов (SSRF)

Эти угрозы требуют комплексного подхода к обеспечению безопасности на всех уровнях архитектуры.

Диаграмма наглядно показывает частоту различных угроз из списка OWASP Top 10

Принципы проектирования кибербезопасной архитектуры

Принцип минимальных привилегий

В основе этого принципа лежит предоставление пользователям и компонентам системы только тех прав, которые необходимы для выполнения их функций. Например, сервис обработки платежей не должен иметь доступ к системе управления контентом, а служебная учетная запись для отправки уведомлений не должна обладать правами на изменение данных пользователей.

Разделение обязанностей

Этот принцип предполагает декомпозицию системы на независимые компоненты, каждый из которых отвечает за определенную функцию. Такой подход не только упрощает разработку и тестирование, но и значительно повышает безопасность — компрометация одного компонента не приводит к полному нарушению защиты системы. В современной архитектуре это часто реализуется через микросервисный подход.

Глубокоэшелонированная защита

Данный принцип предполагает создание многоуровневой системы безопасности. Каждый уровень обеспечивает свой набор механизмов защиты, работая как дополнительный барьер для потенциального злоумышленника. Например, защита API может включать:

- WAF на внешнем периметре

- Аутентификацию на уровне приложения

- Авторизацию на уровне бизнес-логики

- Шифрование на уровне данных

Безопасность благодаря дизайну

Этот принцип подразумевает, что безопасность должна быть интегрирована в архитектуру с самого начала, а не добавляться постфактум. Это включает:

- Моделирование угроз на этапе проектирования

- Выбор проверенных безопасных технологий и компонентов

- Встраивание механизмов мониторинга и аудита

- Проактивное управление уязвимостями

Диаграмма, демонстрирующая многоуровневую защиту системы. На ней показаны основные уровни архитектуры, их компоненты и механизмы защиты, такие как валидация ввода, шифрование, и использование защищенных протоколов

Моделирование угроз на этапе проектирования

Рассмотрев основные принципы построения кибербезопасной архитектуры, перейдем к критически важному этапу — моделированию угроз при проектировании системы. Этот процесс позволяет заранее выявить потенциальные уязвимости и разработать эффективные меры защиты.

Методология моделирования угроз

Эффективное моделирование угроз включает несколько ключевых этапов:

- Декомпозиция приложения

- Определение границ системы

- Выявление точек входа и выхода данных

- Идентификация активов, требующих защиты

- Составление карты потоков данных

- Идентификация потенциальных угроз

- Анализ возможных векторов атак

- Оценка вероятности реализации угроз

- Определение потенциального ущерба

- Классификация угроз по уровню критичности

STRIDE-моделирование

Одним из наиболее эффективных подходов является методология STRIDE, позволяющая систематически выявлять различные типы угроз:

| Категория угроз | Описание | Примеры контрмер |

|---|---|---|

| Spoofing (Подмена) | Подмена идентификации | Многофакторная аутентификация, строгая валидация сессий |

| Tampering (Искажение) | Несанкционированное изменение данных | Цифровые подписи, контрольные суммы |

| Repudiation (Отрицание) | Отказ от совершенных действий | Защищенное логирование, аудит действий |

| Information Disclosure (Раскрытие) | Утечка конфиденциальной информации | Шифрование данных, контроль доступа |

| Denial of Service (Отказ сервиса) | Отказ в обслуживании | Rate limiting, распределение нагрузки |

Elevation of Повышение привилегий Принцип минимальных

Privileges привилегий, сегментация

При проведении моделирования угроз важно:

- Привлекать специалистов различных профилей (разработчики, администраторы, эксперты по безопасности)

- Использовать автоматизированные инструменты анализа угроз

- Регулярно обновлять модель при изменении архитектуры

- Документировать все выявленные угрозы и принятые решения по их минимизации

Результаты моделирования угроз должны напрямую влиять на архитектурные решения и выбор механизмов защиты. Например, выявленные риски SQL-инъекций могут привести к решению использовать ORM вместо прямых запросов к базе данных, а угрозы межсайтового скриптинга — к внедрению строгой валидации входных данных на всех уровнях приложения.

После завершения моделирования угроз команда получает четкое представление о необходимых механизмах защиты, что позволяет перейти к следующему этапу — интеграции безопасности в жизненный цикл разработки (SSDLC).

Как интегрировать безопасность в жизненный цикл разработки (SSDLC)?

Этап планирования и моделирование угроз

На данном этапе необходимо определить потенциальные риски и разработать стратегии их минимизации. В первую очередь проводится анализ требований безопасности и создается модель угроз. Важно привлекать специалистов по безопасности уже на этой стадии, чтобы учесть все аспекты защиты в архитектуре приложения.

Практики безопасного кодирования

На этапе разработки критически важно следовать установленным практикам безопасного программирования:

- Использование проверенных фреймворков и библиотек

- Применение механизмов валидации входных данных

- Внедрение безопасных механизмов аутентификации

- Корректная обработка ошибок и исключений

Тестирование безопасности и аудит

Комплексное тестирование безопасности включает несколько уровней:

| Тип тестирования | Инструменты | Назначение |

| Статический анализ (SAST) | SonarQube, Fortify | Анализ исходного кода |

| Динамический анализ (DAST) | OWASP ZAP, Acunetix | Тестирование работающего приложения |

| Интерактивный анализ (IAST) | Contrast Security | Комбинированный подход |

| Тестирование на проникновение | Burp Suite, Metasploit | Имитация реальных атак |

Развертывание и мониторинг

На этапе эксплуатации необходимо обеспечить:

- Безопасную конфигурацию всех компонентов

- Регулярное обновление зависимостей

- Мониторинг безопасности в режиме реального времени

- Оперативное реагирование на инциденты

- Регулярный аудит системных журналов

Каждый этап SSDLC должен сопровождаться соответствующей документацией и метриками безопасности, позволяющими оценить эффективность принимаемых мер.

Харденинг компонентов: как усилить безопасность ПО?

Практики безопасности веб-серверов

В современной архитектуре веб-серверы являются первой линией обороны. Ключевые меры по их защите включают:

- Настройка HTTPS с использованием актуальных версий TLS

- Отключение неиспользуемых модулей и сервисов

- Реализация политик безопасности заголовков (HSTS, CSP, X-Frame-Options)

- Ограничение информации о сервере в заголовках ответов

- Настройка корректных прав доступа к файлам и директориям

Защита баз данных

Безопасность данных требует комплексного подхода:

- Шифрование данных в состоянии покоя и при передаче

- Внедрение механизмов аутентификации на уровне БД

- Регулярное резервное копирование и аудит доступа

- Сегментация данных по уровням конфиденциальности

- Использование параметризованных запросов для предотвращения SQL-инъекций

Рекомендации по работе с API

При проектировании API необходимо учитывать следующие аспекты безопасности:

- Реализация надежных механизмов аутентификации (OAuth 2.0, JWT)

- Применение rate limiting для предотвращения DoS-атак

- Валидация входящих данных на всех endpoint’ах

- Использование HTTPS для всех взаимодействий

- Внедрение механизмов мониторинга и логирования вызовов API

- Поддержка версионности для безопасного обновления функционала

Современные инструменты и подходы кибербезопасности

В современной практике разработки безопасных приложений важную роль играет правильный выбор инструментов защиты. Рассмотрим ключевые технологии и их применение.

Web Application Firewall (WAF) выступает первой линией защиты, анализируя HTTP-трафик в режиме реального времени. Современные WAF используют машинное обучение для выявления и блокировки новых типов атак, обеспечивая защиту от OWASP Top 10 угроз.

Next-Generation Firewall (NGFW) обеспечивает глубокий анализ сетевого трафика, включая:

- Инспекцию SSL/TLS трафика

- Предотвращение вторжений (IPS)

- Антивирусную защиту на уровне шлюза

- Контроль приложений

SIEM-системы агрегируют и анализируют события безопасности со всех компонентов инфраструктуры. Hardware Security Module (HSM) обеспечивает безопасное хранение криптографических ключей и выполнение криптографических операций.

Сравнительная таблица популярных инструментов:

| Инструмент | Назначение | Преимущества |

| OWASP ZAP | Тестирование безопасности | Открытый исходный код, активное сообщество |

| Snyk | Анализ уязвимостей | Интеграция с CI/CD, автоматическое исправление |

| SonarQube | Анализ качества кода | Широкий охват языков, детальная отчетность |

| Vault | Управление секретами | Гибкость настройки, интеграция с облаками |

Правильное сочетание этих инструментов позволяет выстроить эффективную многоуровневую защиту приложения.

Лучшие практики для создания кибербезопасной архитектуры

В процессе создания безопасных приложений критически важно следовать проверенным практикам, которые помогают минимизировать риски и обеспечить надежную защиту. Наш опыт показывает, что следующие рекомендации наиболее эффективны:

- Проведение регулярного аудита безопасности всех компонентов системы с привлечением внешних специалистов и использованием автоматизированных инструментов.

- Внедрение непрерывного мониторинга безопасности с автоматическим оповещением о подозрительных активностях и потенциальных угрозах.

- Обязательное шифрование данных как при передаче, так и при хранении, с использованием современных криптографических алгоритмов.

- Реализация строгой политики управления доступом, включая многофакторную аутентификацию для критичных операций.

- Регулярное обновление всех компонентов системы и зависимостей для устранения известных уязвимостей.

- Проведение обязательного обучения команды разработки принципам безопасного программирования и актуальным угрозам.

- Документирование всех решений по безопасности и поддержание актуальности документации.

Частые ошибки и как их избегать

Примеры ошибок в архитектуре ПО

В практике разработки защищенных систем мы регулярно сталкиваемся с типовыми архитектурными ошибками, которые существенно снижают общий уровень безопасности:

- Хранение чувствительных данных в открытом виде или использование слабых алгоритмов шифрования

- Отсутствие эшелонированной защиты и полагание на единственный механизм безопасности

- Недостаточное разделение прав доступа между компонентами системы

- Отсутствие или неполнота логирования критичных операций

Решения для предотвращения этих ошибок

Для минимизации рисков рекомендуется:

- Использовать проверенные криптографические библиотеки и современные алгоритмы шифрования

- Внедрять многоуровневую защиту на всех уровнях приложения

- Следовать принципу наименьших привилегий при проектировании системы доступа

- Обеспечить полное логирование всех действий, связанных с безопасностью

Итог: кибербезопасная архитектура как основа успешного ПО

В мире, где кибератаки становятся все более изощренными, а стоимость утечек данных продолжает расти, кибербезопасная архитектура становится не просто желательным, а необходимым условием разработки программного обеспечения. Как мы рассмотрели в этой статье, создание защищенной системы требует комплексного подхода, охватывающего все этапы жизненного цикла разработки.

Важно помнить, что безопасность – это непрерывный процесс, а не конечная цель. Регулярный аудит, обновление компонентов и постоянное обучение команды становятся ключевыми факторами в поддержании высокого уровня защищенности программного обеспечения. Инвестиции в безопасность на этапе проектирования архитектуры многократно окупаются в процессе эксплуатации системы.

Для тех, кто хочет углубить свои знания в области проектирования безопасных систем и архитектуры программного обеспечения, существуют специализированные образовательные программы. На странице курсов по архитектуре ПО вы найдете подборку образовательных программ, которые помогут систематизировать знания и получить практические навыки в области построения защищенных архитектурных решений. Выбор подходящего курса позволит не только освоить теоретическую базу, но и научиться применять современные практики безопасности в реальных проектах.

Чистая архитектура в iOS: просто о сложном

Что делать, если проект растёт, а код превращается в кашу? Поговорим о чистой архитектуре в iOS — с примерами, объяснениями и без UML-мракобесия.

Начать программировать — просто. Если читать не те книги, то нет

Какие книги по программированию для начинающих действительно помогают, а какие только пугают непонятными терминами? Разбираемся вместе с примерами и советами.

Что нового в веб-разработке? Тренды 2025 года

Как изменится подход к созданию сайтов и веб-приложений в 2025 году? Мы собрали главные тренды, которые помогут разработчикам и бизнесу быть в авангарде.

Ошибка 401: не пускает — и не объясняет почему?

Что означает ошибка 401, как она связана с аутентификацией, и что делать, если сайт требует доступ, но не пускает — рассказываем простыми словами.