Как подключить и настроить коммутатор: пошаговое руководство

В мире современных сетевых технологий правильная настройка коммутаторов — это что-то вроде искусства создания идеального борща: вроде бы все ингредиенты известны, но результат у каждого получается разный. И как в случае с борщом, неправильные пропорции могут испортить всё блюдо, так и неверная конфигурация коммутатора способна превратить вашу сеть в настоящий хаос.

В этом материале я расскажу, как грамотно настроить коммутатор уровня доступа в сети провайдера – от базовой конфигурации до тонкой настройки безопасности. Мы разберем иерархическую модель построения сети, основные функции коммутаторов и, конечно же, я поделюсь практическими примерами настройки на реальном оборудовании. А чтобы вы не запутались в терминологии (которой, признаться, будет немало), каждый сложный момент я постараюсь объяснить максимально простым языком.

Как понять что материал полезный? Если после его прочтения вы сможете настроить коммутатор, не создав при этом локальный армагеддон в сети – значит, я справился со своей задачей.

- Понимание иерархической модели сети

- Основные функции коммутаторов уровня доступа

- Практическая настройка коммутатора

- Настройка NTP и Syslog: время и логи под контролем

- NTP: держим время под контролем

- Syslog: записная книжка администратора

- Проверка настроек

- Пример настройки на оборудовании D-Link DES-3200-10

- Рекомендации по обеспечению безопасности сети

- SNMP: держим руку на пульсе сети

- Зачем нам SNMP?

- Настройка SNMP на D-Link DES-3200-10

- Безопасность SNMP

- Проверка работоспособности

- Интеграция с системами мониторинга

- Заключение

Понимание иерархической модели сети

Представьте себе многоэтажный бизнес-центр (да-да, я знаю, избитая метафора, но она действительно работает). На первом этаже – множество небольших офисов, где сидят конечные пользователи. Этажом выше – этаж с техническими помещениями, а на самом верху – центр управления всем зданием. Примерно так же устроена и иерархическая модель сети.

На нижнем уровне (access layer) – коммутаторы доступа, которые, как добросовестные консьержи, обеспечивают подключение конечных пользователей. Выше находится уровень агрегации (distribution layer) – этакий средний менеджмент нашей сетевой корпорации, который собирает трафик с нижнего уровня и принимает локальные решения о его маршрутизации. А на вершине пирамиды – уровень ядра (core layer), эдакий генеральный директор, отвечающий за высокоскоростную передачу данных между разными частями сети.

И знаете что? Такое разделение – не просто прихоть сетевых архитекторов, страдающих от избытка свободного времени. Оно реально упрощает масштабирование сети, её настройку и – что особенно важно – поиск и устранение неисправностей. Потому что когда что-то идёт не так (а оно обязательно пойдёт), гораздо проще искать проблему на конкретном уровне, чем пытаться охватить всю сеть целиком.

Основные функции коммутаторов уровня доступа

Если представить сеть как многоквартирный дом, то коммутатор уровня доступа – это что-то вроде консьержа с очень строгими инструкциями. И поверьте моему опыту, эти инструкции нужны не для галочки.

Во-первых, такой коммутатор должен обеспечивать подключение конечных пользователей на скорости 100 Мбит/с. Это вполне актуальная скорость, которая отлично подходит для большинства типовых задач, от работы с документами до просмотра видео. Статистика показывает, что множество пользователей, особенно в домашнем сегменте, успешно работают именно на таких скоростях. При этом аплинк к коммутатору уровня распределения обычно работает на гигабитных скоростях — чтобы не создавать этакое «бутылочное горлышко» в часы пиковой нагрузки. При этом аплинк к коммутатору уровня распределения обычно работает на гигабитных скоростях – чтобы не создавать этакое «бутылочное горлышко» в часы пиковой нагрузки.

Во-вторых, наш цифровой консьерж должен поддерживать VLAN’ы – виртуальные локальные сети. Это как разделение дома на отдельные секции, где жильцы разных подъездов не могут ходить друг к другу в гости без специального разрешения.

Третья важная функция – port security, или безопасность портов. Представьте, что кто-то из жильцов решил устроить у себя в квартире мини-отель – подключил свой коммутатор и начал раздавать интернет всем желающим. Port security не даст этому случиться, ограничивая количество MAC-адресов на порту.

А еще есть поддержка ACL (списков контроля доступа), которые работают как строгий фейс-контроль в элитном клубе – определяют, какой трафик пропускать, а какому показать красную карточку.

И наконец, различные протоколы безопасности вроде loopback detection, storm control и bpdu filtering. Это как система видеонаблюдения, пожарная сигнализация и охрана в одном флаконе – защищают сеть от различных неприятностей, начиная от случайных петель в топологии и заканчивая намеренными атаками.

Кажется, что все это излишне? Поверьте моему опыту работы в провайдерской компании – без этих функций ваша сеть быстро превратится в Дикий Запад, где каждый сам себе шериф.

Практическая настройка коммутатора

Итак, пришло время перейти от теории к практике. И тут, как говорится, дьявол кроется в деталях – причем в очень большом количестве деталей.

Первым делом нам нужно создать и настроить VLAN’ы. В сети провайдера обычно нужны как минимум два: один для пользователей (куда мы поместим всех наших дорогих клиентов), второй – для управления самими коммутаторами. Это как разделить посетителей ресторана и его персонал – вроде все находятся в одном здании, но у каждого своя территория.

Следующий шаг – настройка port security. Тут всё просто: один порт – один MAC-адрес. Почему так строго? А представьте, что кто-то из ваших клиентов решил подключить к сети свой коммутатор и организовать «междусобойчик» со своими соседями. Звучит безобидно, но на практике это может привести к настоящему хаосу в сети.

Далее настраиваем STP (Spanning Tree Protocol). Этот протокол – как регулировщик на сложном перекрестке: следит, чтобы в сети не образовывались петли. Но на клиентских портах его лучше отключить, иначе особо креативные пользователи могут устроить вам «веселую жизнь», засоряя сеть BPDU-пакетами.

Loopback Detection – еще одна важная функция. Она обнаруживает и блокирует порты, на которых образовались петли. Причины могут быть разные: от глючной сетевой карты до самодельного «патч-корда», в котором перепутаны пары проводов.

И наконец, настройка ACL. Здесь мы определяем правила: какой трафик пропускать, а какой – нет. В нашем случае в пользовательском VLAN’е разрешаем только PPPoE-трафик, всё остальное – под запрет. Это как фейс-контроль в элитном клубе: есть VIP-пропуск – проходи, нет – извини, дружище.

Отдельно стоит упомянуть о настройке Storm Control. Эта функция защищает сеть от широковещательных штормов – ситуаций, когда один «глючный» клиент может залить всю сеть бесполезным трафиком. Представьте человека с мегафоном в библиотеке – примерно такой же эффект.

И помните: все эти настройки нужно не просто включить, но и правильно сконфигурировать. Потому что неправильно настроенная защита может быть хуже, чем её отсутствие – как противоугонная система, которая блокирует двигатель прямо посреди оживленной трассы.

Настройка NTP и Syslog: время и логи под контролем

Знаете, что общего между детективом и сетевым администратором? Обоим нужны точное время и подробные записи событий. Только детектив ищет улики на месте преступления, а админ – причины сетевых проблем в системных логах. Давайте разберем, как настроить эти важные компоненты на нашем коммутаторе.

NTP: держим время под контролем

Представьте, что у каждого устройства в вашей сети свои часы, и каждые идут по-своему. Звучит как начало сетевого кошмара, правда? Именно поэтому существует NTP (Network Time Protocol) – протокол, который синхронизирует время на всех устройствах сети.

В нашем случае настройка NTP на коммутаторе D-Link DES-3200-10 выглядит так:

config time_zone operator + hour 3 min 0 config sntp primary 192.168.1.100 secondary 192.168.1.101 config sntp poll-interval 720 enable sntp

Здесь мы указываем часовой пояс (UTC+3 для Москвы), адреса основного и резервного NTP-серверов и интервал опроса – как часто коммутатор будет сверять свои часы с сервером. 720 минут (12 часов) – это оптимальный баланс между точностью и нагрузкой на сеть.

Syslog: записная книжка администратора

Если NTP – это часы нашей сети, то Syslog – её дневник. Он записывает все важные события: от подключения нового устройства до попыток несанкционированного доступа. Это как видеокамера в банке – когда всё хорошо, записи может никто и не смотрит, но когда случается инцидент, они становятся бесценными.

Настраивается Syslog буквально парой команд:

enable syslog config syslog host all 1 severity all facility local7 udp_port 514 ipaddress 192.168.1.200 state enable

Тут мы включаем протокол и указываем адрес Syslog-сервера, куда будут отправляться все логи. Параметр severity all означает, что мы хотим видеть события всех уровней важности – от информационных сообщений до критических ошибок.

Проверка настроек

После настройки обязательно проверьте, что всё работает:

show sntp show syslog

Если время синхронизировано, а логи успешно отправляются на сервер – поздравляю, теперь у вас есть надежный инструмент для диагностики проблем. И поверьте моему опыту, когда в три часа ночи сеть начнет «капризничать», вы будете очень рады, что настроили эти сервисы правильно.

А теперь, когда мы разобрались с «часами» и «дневником» нашего коммутатора, можно перейти к настройке более продвинутых функций безопасности. Но об этом – в следующем разделе.

Пример настройки на оборудовании D-Link DES-3200-10

Раз уж мы добрались до конкретики, давайте посмотрим, как вся эта теория воплощается в жизнь на примере коммутатора D-Link DES-3200-10. Почему именно он? Во-первых, это бюджетное решение (а кто не любит экономить?), во-вторых, у него есть весь необходимый функционал. А в-третьих… ну, он просто был под рукой.

Создание VLAN’ов начинается с пары простых команд:

create vlan USER tag 2 create vlan MANAGEMENT tag 3 config vlan USER add untagged 1-8 config vlan USER add tagged 9-10 config vlan MANAGEMENT add tagged 9-10

Для настройки port security (помните наш «один порт – один MAC» принцип?):

config port_security ports 1-8 admin_state enable max_learning_addr 1 lock_address_mode DeleteOnTimeout

Включаем защиту от петель (потому что никто не любит бесконечные циклы, кроме программистов):

enable loopdetect config loopdetect recover_timer 1800 config loopdetect interval 10 config loopdetect ports 1-8 state enable config loopdetect ports 9-10 state disable

И наконец, настраиваем ACL для фильтрации трафика:

create access_profile ethernet vlan 0xFFF ethernet_type profile_id 1 config access_profile profile_id 1 add access_id 1 ethernet vlan USER ethernet_type 0x8863 port 1-10 permit

Всё это может показаться сложным, но на самом деле это как конструктор LEGO – собрал по инструкции, и всё работает. Главное – не перепутать детали местами.

Рекомендации по обеспечению безопасности сети

После настройки базового функционала пора подумать о безопасности. И нет, я не говорю про установку бронированной двери в серверную (хотя это тоже неплохая идея).

Первое и главное правило – ограничение MAC-адресов на порту. Один порт – один MAC, как говорилось выше. Но мало просто включить эту функцию, нужно ещё настроить правильную реакцию системы на нарушения. Вариантов два: либо блокировать порт (радикально, но эффективно), либо удалять «лишние» MAC-адреса по таймауту (более гибкий подход).

Второй принцип – все неиспользуемые порты должны быть выключены. Это как закрывать окна в доме, когда уходите – вроде бы очевидно, но многие забывают. А ведь открытый порт – это потенциальная точка входа для злоумышленника.

И наконец, настройка уведомлений. Система должна сообщать администратору обо всех подозрительных событиях: попытках подключения к заблокированным портам, обнаружении петель, превышении лимита MAC-адресов. Потому что знать о проблеме – это уже половина её решения.

Бонусный совет: документируйте все изменения в конфигурации. Потому что через полгода вы точно не вспомните, зачем заблокировали тот самый порт номер 7.

SNMP: держим руку на пульсе сети

Помните, как в фильмах про больницы врачи постоянно следят за показателями пациентов на мониторах? В мире сетевого оборудования роль такого монитора играет протокол SNMP (Simple Network Management Protocol). И поверьте, он такой же важный для «здоровья» вашей сети, как кардиомонитор для пациента в реанимации.

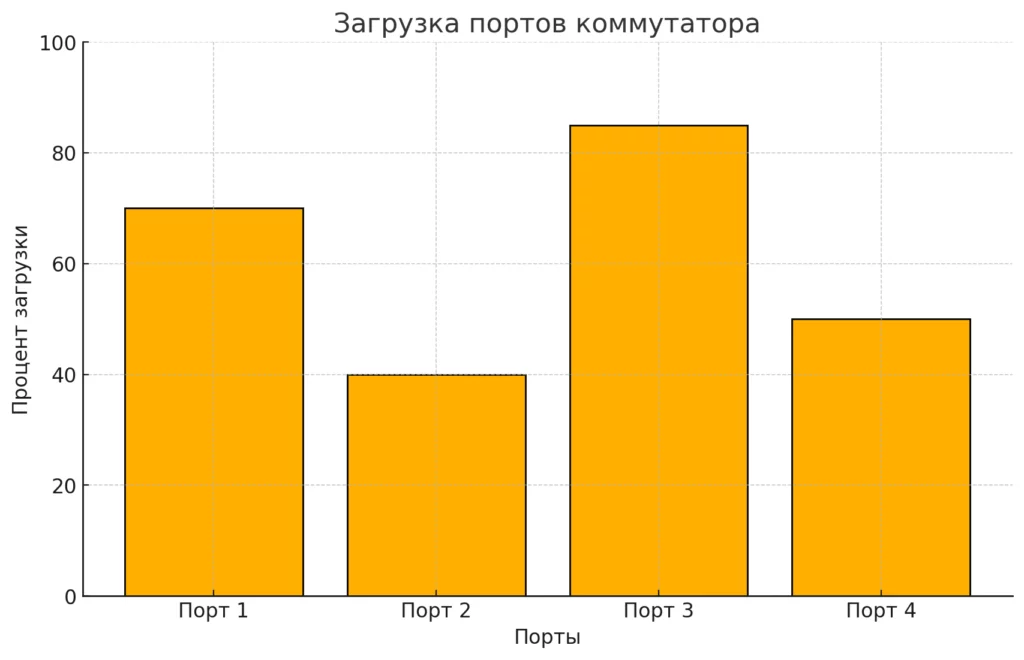

Диаграмма «Загрузка портов коммутатора» демонстрирует процент использования каждого порта, что визуально помогает оценить состояние сети и необходимость перераспределения нагрузки

Зачем нам SNMP?

Представьте, что вы управляете не одним коммутатором, а десятком или даже сотней. Обходить их все с ноутбуком и проверять состояние каждого — это как пытаться вручную измерить температуру всем жителям многоэтажки. SNMP позволяет автоматизировать этот процесс и собирать информацию централизованно.

С помощью SNMP вы можете:

- Следить за загрузкой портов (кто там качает торренты в рабочее время?)

- Отслеживать температуру устройства (чтобы коммутатор не устроил себе внеплановую сауну)

- Контролировать количество ошибок на портах (может, кто-то решил сэкономить на патч-кордах?)

- Получать уведомления о критических событиях (прежде чем вам позвонит разгневанный клиент)

Настройка SNMP на D-Link DES-3200-10

Теория теорией, а давайте настроим SNMP на нашем подопытном коммутаторе

create snmp community ReadOnly view CommunityView read_only create snmp community ReadWrite view CommunityView read_write config snmp system_name "SW-Floor1-Room101" config snmp system_location "Server Room, 1st Floor" config snmp system_contact "admin@company.com" config snmp engineID 800000ab03000102030400 enable snmp traps config snmp trap_receiver 1 ip_addr 192.168.1.250 v3 noauth_nopriv initial

Разберем эти команды:

- Создаем два community: один для чтения (как обычный термометр) и один для записи (как пульт управления кондиционером)

- Задаем системную информацию — имя, местоположение и контакты (чтобы потом не гадать, где физически находится устройство)

- Настраиваем уникальный engineID (что-то вроде паспортных данных коммутатора)

- Включаем SNMP-trap’ы — автоматические уведомления о важных событиях

- Указываем, куда отправлять эти уведомления (адрес вашей системы мониторинга)

Безопасность SNMP

«Подождите-ка, — скажете вы, — а как насчет безопасности? Не получится ли так, что мы открыли все двери нараспашку?» Отличный вопрос! В современном мире использовать SNMPv1 или SNMPv2c — это как оставлять ключи под ковриком. Поэтому настроим более безопасную версию — SNMPv3:

create snmp user AdminUser v3 encrypted by_password auth MD5 MyAuthPass priv DES MyPrivPass config snmp trap_receiver 1 username AdminUser sec_level auth_priv

Теперь наш SNMP-доступ защищен аутентификацией и шифрованием — как сейф с кодовым замком и дополнительным ключом.

Проверка работоспособности

После настройки обязательно проверьте, что всё работает:

show snmp user show snmp host snmp get .1.3.6.1.2.1.1.1.0

Если в ответ на последнюю команду вы получили информацию об устройстве — поздравляю, ваш «кардиомонитор» работает исправно!

Интеграция с системами мониторинга

SNMP — это только половина дела. Для полноценного мониторинга вам понадобится система вроде Zabbix, Nagios или LibreNMS. Это как пульт центрального наблюдения в больнице, куда стекаются данные со всех мониторов. Но это уже тема для отдельного разговора…

А пока что, имея правильно настроенный SNMP в сочетании с NTP и Syslog (помните, мы настраивали их раньше?), вы можете спать спокойно — ваша сеть под надежным присмотром. Ну, почти спокойно — всё-таки это сеть, и она иногда любит преподносить сюрпризы!

Заключение

В мире сетевых технологий правильная настройка коммутаторов – это не просто набор команд в консоли, а целое искусство балансирования между функциональностью, безопасностью и удобством пользователей.

Мы рассмотрели основные аспекты конфигурации: от базовой настройки VLAN’ов до тонкой настройки безопасности. Особое внимание уделили защите от типичных проблем – широковещательных штормов, сетевых петель и несанкционированных подключений.

Если вы чувствуете, что вам не хватает практики или теоретической базы для уверенной настройки оборудования, рекомендую обратить внимание на специализированные курсы. На KursHub собрана актуальная подборка курсов для системных администраторов разного уровня подготовки. А пока давайте продолжим разбираться с рекомендациями по обеспечению безопасности сети.

Помните главное: в сетевой безопасности мелочей не бывает. Даже один неправильно настроенный порт может стать причиной серьезных проблем. Поэтому подходите к настройке коммутаторов со всей ответственностью и… не забывайте делать бэкапы конфигурации!

Как сменить профессию после 30 и не пожалеть: пошаговое руководство

Сменить профессию после 30 — это реально или уже поздно? В этом материале разбираем, как подойти к карьерному переходу осознанно, какие ошибки не допустить и как использовать прошлый опыт, чтобы не начинать с нуля.

Маркетинг-микс: что это такое и как модель 4P помогает продавать

Маркетинг микс помогает понять, как связать продукт, цену, продвижение и каналы в единую систему. Что обеспечивает устойчивые продажи? Какие решения действительно влияют на спрос? В этом материале вы получите понятные объяснения и наглядные примеры.

Adobe XD — что это, возможности и особенности работы с инструментом

Знаете ли вы, почему многие дизайнеры переходят с Photoshop на Adobe XD? В этой статье вы узнаете, как создавать прототипы сайтов и приложений, тестировать UX и работать в команде без лишних инструментов.

Как создать объект в Unity: пошаговое руководство для новичков

Если вы ищете, как создать объект в Unity и не превратить игру в слайд-шоу — этот материал покажет, как работать с объектами правильно. Подскажем, где прячутся подводные камни, и научим вас экономить ресурсы.