Как реагировать на компьютерные инциденты: от плана до действий

В эпоху, когда цифровые технологии стали неотъемлемой частью бизнес-процессов, вопросы кибербезопасности приобретают критическое значение. Ежедневно организации сталкиваются с множеством киберугроз — от «простых» фишинговых атак до сложных многоступенчатых кампаний с использованием продвинутого вредоносного ПО. По данным отчета Verizon Data Breach Investigations Report (DBIR) за 2022 год, среднее время обнаружения серьезного инцидента безопасности составляет около 287 дней, а согласно исследованию IBM Cost of a Data Breach Report 2022, стоимость его ликвидации может достигать нескольких миллионов долларов.

В этих условиях способность организации эффективно реагировать на инциденты информационной безопасности становится не просто преимуществом, а необходимым условием выживания в цифровом мире. Мы рассмотрим комплексный подход к организации процесса реагирования на инциденты — от создания специализированных команд до внедрения современных технологий мониторинга и защиты. Особое внимание уделим практическим аспектам: как выстроить процессы, подготовить персонал и правильно использовать инструменты для минимизации потенциального ущерба от кибератак.

Давайте подробнее разберем, как организовать эффективную систему реагирования на инциденты информационной безопасности и почему это критически важно для современного бизнеса.

- Понимание инцидентов информационной безопасности

- Важность реагирования на инциденты

- Основные этапы процесса реагирования на инциденты

- Подготовка

- Идентификация

- Инструменты анализа событий безопасности

- SIEM-системы: централизованный подход к анализу событий

- UEBA: поведенческий анализ как новый уровень защиты

- Сдерживание

- Ликвидация

- Восстановление

- Обучение и улучшение

- Роли и обязанности команды реагирования на инциденты (CSIRT)

- Профилирование сети и серверов

- Профилирование сервера

- Профилирование сети

- Сравнение стандартов соответствия в области информационной безопасности

- Разработка плана реагирования на инциденты

- Заключение

Понимание инцидентов информационной безопасности

В мире информационных технологий часто возникает путаница между понятиями «событие», «оповещение» и «инцидент». Давайте разберемся, почему эти различия имеют принципиальное значение для обеспечения кибербезопасности организации.

Инцидент информационной безопасности — это не просто технический сбой или единичное подозрительное событие. Это совокупность взаимосвязанных действий, которые потенциально могут привести (или уже привели) к компрометации данных, нарушению работы систем или финансовым потерям. Представьте себе это как цепочку событий: отдельное действие может быть безобидным, но в комбинации с другими становится частью серьезной угрозы.

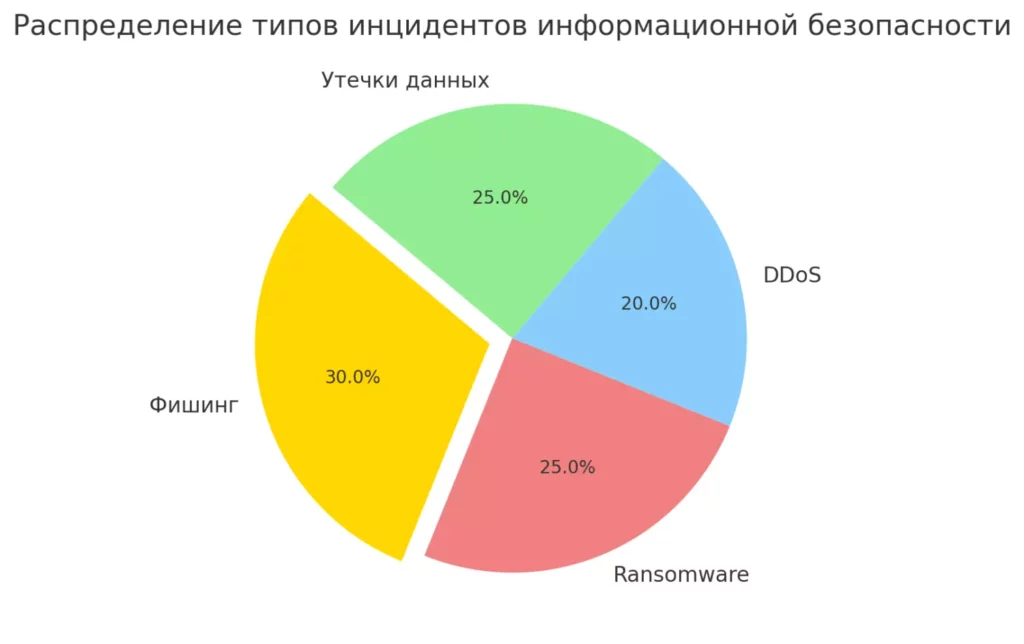

Современные киберугрозы отличаются исключительным разнообразием. Среди наиболее распространенных типов инцидентов мы регулярно наблюдаем:

- Целевые фишинговые атаки, использующие методы социальной инженерии

- Заражение систем программами-шантажистами (ransomware)

- DDoS-атаки на критическую инфраструктуру

- Компрометацию учетных данных сотрудников

- Утечки конфиденциальной информации через инсайдеров

Важно понимать, что каждый тип инцидента требует специфического подхода к реагированию и имеет свои особенности выявления. В этом контексте построение эффективной системы реагирования становится сложной многофакторной задачей, требующей глубокого понимания как технических, так и организационных аспектов безопасности.

Круговая диаграмма демонстрирует распределение различных типов инцидентов информационной безопасности, таких как фишинг, ransomware, DDoS-атаки и утечки данных

Важность реагирования на инциденты

В современном цифровом ландшафте вопрос уже не в том, произойдет ли инцидент безопасности, а в том, когда это случится и насколько эффективно организация сможет на него отреагировать. Согласно исследованиям ведущих аналитических агентств, компании, имеющие отработанный план реагирования на инциденты, тратят в среднем на 25% меньше средств на ликвидацию последствий кибератак по сравнению с неподготовленными организациями.

Своевременное и эффективное реагирование на инциденты критично по нескольким ключевым причинам:

- Минимизация финансовых потерь: каждый час простоя критических систем может стоить организации значительных сумм. Быстрое реагирование позволяет существенно сократить эти потери.

- Защита репутации: в эпоху мгновенного распространения информации новости об утечках данных или успешных кибератаках могут нанести непоправимый ущерб репутации компании. Профессиональное управление инцидентами помогает минимизировать репутационные риски.

- Соответствие регуляторным требованиям: многие отраслевые стандарты (включая PCI DSS и СТО БР ИББС) требуют наличия формализованных процедур реагирования на инциденты. Их отсутствие может привести к серьезным санкциям.

Более того, каждый успешно разрешенный инцидент становится источником ценной информации для укрепления системы безопасности. Это позволяет организации постоянно совершенствовать свои защитные механизмы и быть лучше подготовленной к будущим угрозам.

Основные этапы процесса реагирования на инциденты

В современной практике информационной безопасности сложился структурированный подход к реагированию на инциденты, включающий шесть ключевых этапов. Рассмотрим каждый из них подробно.

Подготовка

Этот этап можно сравнить с фундаментом здания — от его качества зависит устойчивость всей конструкции. В рамках подготовки организация должна:

- Разработать детальный план реагирования с четким распределением ролей и ответственности

- Сформировать команду реагирования, обеспечив ее необходимыми ресурсами и полномочиями

- Внедрить системы мониторинга и обнаружения угроз

- Провести обучение персонала и регулярные тренировки по реагированию

Идентификация

На этом этапе критически важно быстро и точно определить природу инцидента. Современные системы безопасности генерируют тысячи оповещений ежедневно, и задача специалистов — выявить среди них реальные угрозы. Используются:

- Системы SIEM для централизованного сбора и анализа событий безопасности

- Средства поведенческого анализа (UEBA)

- Механизмы корреляции событий для выявления сложных атак

Инструменты анализа событий безопасности

В современной практике информационной безопасности процесс идентификации инцидентов неразрывно связан с использованием специализированных инструментов анализа событий. Ключевую роль здесь играют системы SIEM (Security Information and Event Management) и UEBA (User and Entity Behavior Analytics), которые существенно повышают эффективность выявления потенциальных угроз.

SIEM-системы: централизованный подход к анализу событий

SIEM-решения выступают в роли центрального узла сбора и анализа информации о событиях безопасности. Их основные возможности включают:

- Агрегацию данных из различных источников

- Сетевое оборудование и межсетевые экраны

- Серверы и рабочие станции

- Средства защиты информации

- Прикладные системы

- Корреляцию событий в режиме реального времени

- Выявление связей между разрозненными событиями

- Определение цепочек атак

- Автоматическое сопоставление с базами угроз

- Приоритизация инцидентов по уровню критичности

- Визуализацию и отчетность

- Создание информативных дашбордов

- Формирование отчетов для различных категорий пользователей

- Автоматическая генерация уведомлений

UEBA: поведенческий анализ как новый уровень защиты

Системы UEBA дополняют традиционные средства защиты, фокусируясь на анализе поведения пользователей и сущностей в информационных системах:

- Создание базовых профилей поведения

- Типовые паттерны работы пользователей

- Стандартные операции систем

- Нормальные показатели сетевой активности

- Выявление аномалий

- Отклонения от стандартных сценариев работы

- Необычное время активности

- Подозрительные последовательности действий

- Нехарактерные объемы передачи данных

- Использование машинного обучения

- Адаптивные алгоритмы обнаружения аномалий

- Постоянное уточнение моделей поведения

- Минимизация ложных срабатываний

Интеграция SIEM и UEBA-решений создает комплексную систему выявления инцидентов, где традиционные методы анализа событий безопасности дополняются продвинутыми механизмами поведенческой аналитики. Это особенно актуально в контексте современных угроз, когда злоумышленники все чаще используют легитимные учетные записи и штатные инструменты для проведения атак.

Важно отметить, что эффективность этих инструментов во многом зависит от правильной настройки и постоянной актуализации правил корреляции и моделей поведения. Здесь критическую роль играет компетенция специалистов по информационной безопасности, которые должны регулярно анализировать и корректировать параметры систем с учетом изменяющегося ландшафта угроз и специфики защищаемой инфраструктуры.

Сдерживание

Этот этап можно сравнить с локализацией пожара — необходимо быстро ограничить распространение угрозы. Ключевые действия включают:

- Изоляцию скомпрометированных систем

- Блокировку подозрительного трафика

- Временное отключение уязвимых сервисов При этом важно соблюдать баланс между безопасностью и поддержанием критических бизнес-процессов.

Ликвидация

На данном этапе происходит непосредственное устранение угрозы:

- Удаление вредоносного ПО

- Закрытие выявленных уязвимостей

- Сброс скомпрометированных учетных данных

- Восстановление из резервных копий при необходимости

Восстановление

Этап включает:

- Поэтапное возвращение систем в рабочее состояние

- Тщательное тестирование восстановленных систем

- Мониторинг на предмет повторного возникновения угрозы

- Документирование всех предпринятых действий

Обучение и улучшение

Заключительный этап, часто называемый «Lessons Learned», критически важен для развития системы безопасности:

- Проведение детального анализа инцидента

- Обновление процедур реагирования

- Внесение изменений в системы защиты

- Корректировка программ обучения персонала

Важно понимать, что эти этапы не всегда следуют строго последовательно — в реальных условиях они могут перекрываться и повторяться в зависимости от развития ситуации. Ключом к успеху является гибкость и способность адаптировать процессы под конкретные обстоятельства.

Роли и обязанности команды реагирования на инциденты (CSIRT)

В современной практике кибербезопасности команда CSIRT (Computer Security Incident Response Team) играет роль своеобразного спецназа, действующего на передовой борьбы с киберугрозами. Эффективность её работы во многом зависит от четкого распределения ролей и ответственности между участниками.

Рассмотрим ключевые роли в составе CSIRT:

- Руководитель команды

- Координирует общую стратегию реагирования

- Принимает критические решения в процессе инцидента

- Взаимодействует с высшим руководством организации

- Отвечает за распределение ресурсов и приоритизацию задач

- Аналитики информационной безопасности

- Проводят первичную оценку инцидентов

- Выполняют техническое расследование

- Документируют находки и собирают доказательства

- Разрабатывают рекомендации по устранению уязвимостей

- Специалисты по цифровой криминалистике

- Собирают и анализируют цифровые улики

- Восстанавливают хронологию атаки

- Проводят глубокий анализ вредоносного ПО

- Готовят технические отчеты для правоохранительных органов

- Координаторы по коммуникациям

- Обеспечивают своевременное информирование заинтересованных сторон

- Готовят внутренние и внешние коммуникации

- Взаимодействуют с PR-службой и юристами

- Координируют обмен информацией между подразделениями

Важно отметить, что в зависимости от размера организации и специфики её деятельности, состав CSIRT может варьироваться. В небольших компаниях один специалист может совмещать несколько ролей, тогда как крупные организации могут создавать специализированные подгруппы для работы с различными типами инцидентов.

Эффективность работы CSIRT во многом зависит от налаженного взаимодействия с другими подразделениями организации — ИТ-отделом, службой безопасности, юридическим департаментом и HR. Это позволяет обеспечить комплексный подход к управлению инцидентами информационной безопасности.

Профилирование сети и серверов

В мире кибербезопасности профилирование играет роль своеобразной «медицинской диагностики» для цифровой инфраструктуры. Этот процесс позволяет создать базовую модель нормального функционирования систем и выявлять любые отклонения, которые могут сигнализировать о потенциальных угрозах.

Профилирование сервера

В контексте серверной инфраструктуры профилирование включает мониторинг и анализ нескольких ключевых параметров:

- Сетевые порты и службы

- Какие порты открыты и почему

- Какие службы запущены и являются ли они легитимными

- Наличие неавторизованных сетевых подключений

- Системные процессы и задачи

- Мониторинг запущенных процессов

- Анализ scheduled tasks и cron jobs

- Отслеживание аномальной активности процессов

- Учетные записи и права доступа

- Контроль создания новых учетных записей

- Мониторинг изменений в правах доступа

- Анализ попыток повышения привилегий

Профилирование сети

Сетевое профилирование фокусируется на анализе трафика и выявлении подозрительных паттернов:

- Базовые метрики

- Объемы входящего и исходящего трафика

- Типичные протоколы и порты

- Стандартные маршруты передачи данных

- Аномалии и отклонения

- Необычные всплески активности

- Нехарактерные направления трафика

- Подозрительные DNS-запросы

- Инструменты мониторинга

- Системы анализа сетевого трафика

- Средства обнаружения вторжений

- Решения для глубокого анализа пакетов

Важно отметить, что профилирование — это не разовое мероприятие, а непрерывный процесс. Современные угрозы становятся все более изощренными, и только постоянный мониторинг и анализ позволяют своевременно выявлять потенциальные проблемы безопасности. При этом критически важно использовать автоматизированные инструменты анализа, так как объем данных, требующих обработки, постоянно растет.

Наш опыт показывает, что организации, внедрившие комплексное профилирование, значительно сокращают среднее время обнаружения инцидентов (MTTD) и время реагирования на них (MTTR), что напрямую влияет на эффективность всей системы информационной безопасности.

Сравнение стандартов соответствия в области информационной безопасности

В современном мире соответствие стандартам информационной безопасности становится не просто формальным требованием, а необходимым условием для ведения бизнеса. Давайте рассмотрим основные стандарты и их специфику.

Сравнительный анализ ключевых стандартов:

- PCI DSS (Payment Card Industry Data Security Standard)

- Область применения: Платежные системы и обработка карточных данных

- Ключевые требования:

- Построение и поддержка защищенной сети

- Защита данных держателей карт

- Управление уязвимостями

- Строгий контроль доступа

- Особенности: Обязателен для всех организаций, работающих с платежными картами

- HIPAA (Health Insurance Portability and Accountability Act)

- Область применения: Медицинские учреждения и обработка медицинских данных

- Ключевые требования:

- Защита персональной медицинской информации

- Строгие правила доступа к данным

- Аудит действий с медицинской информацией

- Особенности: Актуален преимущественно для западного рынка

- СТО БР ИББС (Стандарт Банка России)

- Область применения: Банковский сектор РФ

- Ключевые требования:

- Комплексный подход к ИБ

- Защита банковской тайны

- Обеспечение непрерывности бизнеса

- Особенности: Учитывает специфику российского банковского сектора

Важно отметить, что эти стандарты не являются взаимоисключающими – организация может (и часто должна) соответствовать нескольким стандартам одновременно. При этом многие требования пересекаются, что позволяет выстроить единую комплексную систему защиты.

Ключевые аспекты, общие для всех стандартов:

- Необходимость регулярного аудита безопасности

- Требования к документированию процессов

- Управление инцидентами безопасности

- Контроль доступа к данным

- Защита от вредоносного ПО

Выбор конкретных стандартов для внедрения зависит от специфики бизнеса, географии работы и типа обрабатываемых данных. При этом важно понимать, что соответствие стандартам – это не разовое мероприятие, а непрерывный процесс совершенствования системы информационной безопасности.

Разработка плана реагирования на инциденты

Создание эффективного плана реагирования на инциденты — это сложный, но необходимый процесс, требующий системного подхода. Рассмотрим ключевые этапы разработки такого плана.

- Предварительная оценка

- Инвентаризация цифровых активов

- Определение критичности систем и данных

- Анализ существующих мер защиты

- Оценка текущих возможностей реагирования

- Формирование базовых компонентов

- Определение критериев классификации инцидентов

- Разработка процедур эскалации

- Создание шаблонов документации

- Установление каналов коммуникации

- Детализация процедур реагирования

- Пошаговые инструкции для различных типов инцидентов

- Матрицы принятия решений

- Схемы взаимодействия подразделений

- Временные метрики реагирования

- Интеграция с бизнес-процессами

- Согласование с планом обеспечения непрерывности бизнеса

- Определение допустимого времени простоя систем

- Установление приоритетов восстановления

- Координация с другими подразделениями

Особое внимание следует уделить тестированию плана. Рекомендуется проводить:

- Настольные учения (Table-top exercises)

- Симуляции инцидентов

- Проверку процедур восстановления

- Оценку эффективности коммуникаций

План должен регулярно пересматриваться и обновляться с учетом:

- Изменений в ИТ-инфраструктуре

- Появления новых угроз

- Результатов учений и реальных инцидентов

- Обновления нормативных требований

Заключение

В современном цифровом ландшафте, где киберугрозы становятся все более изощренными и опасными, эффективное реагирование на инциденты информационной безопасности превращается из опции в необходимость. Мы рассмотрели комплексный подход к организации этого процесса, начиная от базового понимания природы инцидентов и заканчивая практическими аспектами создания и работы команд реагирования.

Ключевой вывод, который можно сделать: успешное противодействие киберугрозам требует не только технических средств, но и правильно выстроенных процессов, подготовленного персонала и четкого плана действий. При этом особенно важно помнить, что реагирование на инциденты — это не статичный, а динамический процесс, требующий постоянного совершенствования и адаптации к новым вызовам.

Организациям следует рассматривать инвестиции в развитие системы реагирования на инциденты не как затраты, а как стратегическое вложение в обеспечение устойчивости бизнеса. В конечном счете, способность эффективно противостоять киберугрозам становится одним из ключевых факторов конкурентоспособности в цифровую эпоху.

Важно отметить, что для эффективного внедрения и поддержки описанных выше процессов требуется постоянное развитие компетенций специалистов по информационной безопасности. Если вы планируете усилить свою экспертизу в области системного администрирования и защиты информации, рекомендуем обратить внимание на подборку профильных курсов на платформе KursHub. Здесь представлены образовательные программы различного уровня сложности, которые помогут как начинающим специалистам войти в профессию, так и опытным профессионалам актуализировать свои знания в соответствии с современными требованиями кибербезопасности.

Как обеспечить надежную защиту PHP-приложений

Безопасность PHP — это комплекс мер, предотвращающих кражу данных, взлом сайтов и утрату репутации. Узнайте, как минимизировать риски и защитить ваши приложения.

Как рендерить в блендере: полное руководство

Хочешь узнать, как рендерить в блендере без багов, шума и бессонных ночей? В этом гиде — всё: от выбора движка до сохранения картинки.