Как серверы переживают DDoS-атаки: секреты защиты

В эпоху цифровой трансформации безопасность онлайн-ресурсов становится критически важным аспектом бизнеса. Согласно последним данным Cloudflare, в 2021 году количество DDoS-атак выросло на треть по сравнению с предыдущим годом, причем пик активности пришелся на декабрь. Эта тенденция заставляет нас задуматься: готовы ли современные компании противостоять растущей угрозе? В нашей статье мы рассмотрим эффективные методы защиты серверов от DDoS-атак, которые помогут не только предотвратить потенциальные угрозы, но и обеспечить стабильную работу ваших онлайн-сервисов. Независимо от того, управляете ли вы небольшим корпоративным сайтом или масштабной инфраструктурой, понимание механизмов защиты от DDoS-атак становится необходимым навыком в современном цифровом ландшафте.

- Понимание DDoS-атак

- Типы DDoS-атак

- Признаки DDoS-атак

- Методы защиты от DDoS-атак

- Настройка сетевых фильтров

- Оптимизация конфигурации сервера

- Настройка модулей ограничения в Nginx

- Использование облачных сервисов защиты

- Преимущества и внедрение облачных сервисов защиты

- Практические рекомендации по защите сервера

- Мониторинг и анализ трафика

- Реагирование на DDoS-атаки

- Заключение

Понимание DDoS-атак

В мире кибербезопасности DDoS-атаки (Distributed Denial of Service) представляют собой особую форму сетевой агрессии, направленную на исчерпание ресурсов целевой системы. В отличие от классических хакерских атак, целью которых является получение несанкционированного доступа, DDoS стремится сделать сервис недоступным для легитимных пользователей.

Представьте себе популярный ресторан, где внезапно появляется толпа людей, не планирующих делать заказы, но занимающих все столики. Настоящие клиенты просто не смогут попасть внутрь – именно так работает DDoS-атака в цифровом пространстве. Исследования Securelist показывают, что большинство атак (94,95%) длятся не более четырех часов, однако даже такой относительно короткий период простоя может привести к существенным финансовым потерям и репутационному ущербу.

Особенно уязвимыми становятся бизнес-критичные сервисы: онлайн-магазины, платежные системы, корпоративные порталы. При этом мотивы злоумышленников могут варьироваться от попытки получения выкупа до недобросовестной конкуренции или даже политического активизма. В современных реалиях DDoS-атаки становятся все более изощренными, используя распределенные сети компрометированных устройств (ботнеты) и адаптивные алгоритмы для обхода стандартных средств защиты.

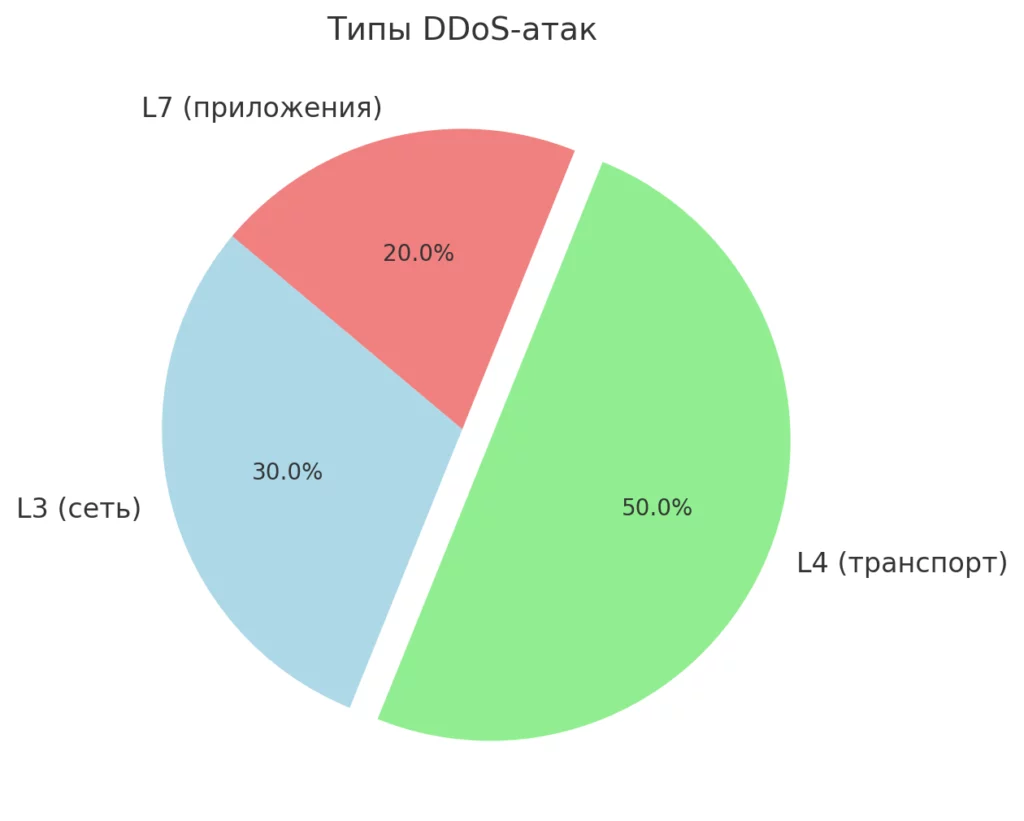

Типы DDoS-атак

В современном киберпространстве мы сталкиваемся с различными видами DDoS-атак, каждый из которых нацелен на определенный уровень сетевой инфраструктуры. Рассмотрим три основных типа, которые представляют наибольшую угрозу для современных веб-сервисов.

Атаки на сетевом уровне (L3) направлены на перегрузку канала связи путем отправки огромного количества ICMP-пакетов или других низкоуровневых сетевых запросов. Представьте себе, что вашу телефонную линию постоянно занимают звонками, не давая провести важные переговоры – примерно так работает этот тип атак.

На транспортном уровне (L4) злоумышленники чаще всего используют TCP SYN flood и UDP-флуд атаки. В первом случае серверу отправляется множество запросов на установление соединения, которые никогда не завершаются, истощая системные ресурсы. UDP-флуд работает по принципу «забрасывания» сервера случайными пакетами данных.

Наиболее сложными и опасными считаются атаки уровня приложений (L7). Они имитируют легитимный пользовательский трафик, например, постоянно запрашивая «тяжелые» страницы сайта или генерируя множество поисковых запросов. Такие атаки особенно сложно отличить от реального трафика, что делает их наиболее эффективными против современных веб-приложений.

Признаки DDoS-атак

В современной практике информационной безопасности умение своевременно распознать DDoS-атаку становится критически важным навыком. Выделим ключевые симптомы, указывающие на возможную атаку на вашу инфраструктуру.

Первый и самый очевидный признак – резкое повышение нагрузки на CPU и увеличение потребления оперативной памяти. Если графики мониторинга демонстрируют внезапные пики активности, не связанные с обычными бизнес-процессами, это может сигнализировать о начале атаки.

Особое внимание стоит обратить на характер входящих запросов. Подозрение должны вызывать множественные обращения с одних и тех же IP-адресов, особенно если они сопровождаются постоянной сменой user-agent в заголовках запросов. Нормальные пользователи обычно не меняют браузер каждую секунду, правда?

Также характерным признаком является увеличение количества незавершенных соединений и аномально высокое количество запросов к одним и тем же ресурсам сайта. В логах веб-сервера это отражается как последовательность однотипных обращений в течение короткого промежутка времени.

Методы защиты от DDoS-атак

В современном мире кибербезопасности защита от DDoS-атак требует комплексного подхода, сочетающего различные технические решения и организационные меры. Наш опыт показывает, что эффективная стратегия защиты должна включать несколько уровней безопасности.

Базовый уровень защиты начинается с правильной настройки сетевых экранов и фильтров трафика. Здесь ключевую роль играют такие инструменты, как IPTables и ConfigServer Security and Firewall (CSF), позволяющие установить гибкие правила фильтрации входящего трафика. При этом важно понимать, что простое блокирование подозрительных IP-адресов – это только начало.

Следующий уровень защиты связан с оптимизацией серверной инфраструктуры. Грамотная настройка веб-сервера (например, модулей limit_conn и limit_req в Nginx) позволяет контролировать количество одновременных подключений и запросов. Дополнительно рекомендуется использовать программные фильтры трафика, работающие на уровне приложений.

Для критически важных сервисов оптимальным решением становится использование специализированных облачных сервисов защиты от DDoS. Такие решения обеспечивают постоянный мониторинг трафика, автоматическое определение и блокировку вредоносной активности, а также предоставляют детальную аналитику атак.

Важно отметить, что эффективность защиты во многом зависит от способности системы быстро адаптироваться к новым видам угроз. Поэтому современные решения все чаще используют машинное обучение для анализа паттернов трафика и выявления аномалий.

Настройка сетевых фильтров

В арсенале специалиста по информационной безопасности сетевые фильтры играют роль первой линии обороны против DDoS-атак. Рассмотрим два ключевых инструмента: IPTables и ConfigServer Security and Firewall (CSF), которые позволяют эффективно контролировать входящий трафик.

IPTables предоставляет гибкие возможности для фильтрации сетевых пакетов. Особенно полезными оказываются модули hashlimit и connlimit, позволяющие ограничивать количество подключений с одного IP-адреса или подсети. Например, настройка:

iptables -A INPUT -p tcp --dport 80 -m connlimit --connlimit-above 20 -j REJECT

позволяет автоматически отклонять запросы, если количество одновременных подключений с одного IP превышает установленный лимит.

Для тех, кто предпочитает более удобный интерфейс управления, CSF предлагает комплексное решение с предустановленными конфигурациями. Этот инструмент позволяет не только устанавливать лимиты на подключения, но и автоматически блокировать IP-адреса, демонстрирующие подозрительную активность. При этом важно настроить белые списки для легитимных сервисов и систем мониторинга.

Оптимизация конфигурации сервера

В современной практике противодействия DDoS-атакам правильная настройка веб-сервера становится критически важным элементом защиты. Особое внимание следует уделить конфигурации Nginx, как одного из наиболее популярных веб-серверов.

Ключевым элементом защиты в Nginx являются модули limit_conn и limit_req. Оптимальная конфигурация может выглядеть следующим образом:

limit_req_zone $binary_remote_addr zone=one:10m rate=1r/s;

limit_conn_zone $binary_remote_addr zone=addr:10m;

server {

location / {

limit_req zone=one burst=5;

limit_conn addr 10;

}

}

Такая настройка позволяет ограничить количество запросов с одного IP-адреса до одного в секунду, с возможностью небольшого всплеска активности. При этом важно настроить корректные значения буферов и таймаутов в конфигурации самого сервера:

client_body_timeout 10; client_header_timeout 10; keepalive_timeout 5 5; send_timeout 10;

Дополнительно рекомендуется использовать механизм fail2ban для автоматической блокировки IP-адресов, которые демонстрируют признаки атаки. Это создает дополнительный уровень защиты, особенно эффективный против простых форм DDoS.

Настройка модулей ограничения в Nginx

В контексте защиты от DDoS-атак модули limit_conn и limit_req в Nginx представляют собой мощные инструменты контроля входящего трафика. Правильная настройка этих модулей позволяет эффективно противодействовать различным типам атак на уровне приложений, особенно тем, которые направлены на истощение серверных ресурсов.

Модуль limit_conn контролирует количество одновременных подключений с одного IP-адреса. Рассмотрим пример базовой конфигурации:

# Определяем зону для хранения состояний подключений

limit_conn_zone $binary_remote_addr zone=addr:10m;

server {

location /downloads/ {

# Ограничиваем количество одновременных подключений до 1

limit_conn addr 1;

# Настраиваем сообщение об ошибке при превышении лимита

limit_conn_status 429;

limit_conn_log_level warn;

}

}

Модуль limit_req, в свою очередь, позволяет контролировать частоту запросов. Особенно эффективен при защите от атак, направленных на перегрузку базы данных или API-эндпоинтов:

_req_zone $binary_remote_addr zone=one:10m rate=1r/s;

server {

location /api/ {

# Устанавливаем ограничение с возможностью небольших всплесков

limit_req zone=one burst=5 nodelay;

# Настраиваем обработку превышения лимита

limit_req_status 429;

limit_req_log_level warn;

}

}

Важно отметить, что эффективность этих модулей значительно повышается при их комбинированном использовании. Например, для критичных разделов сайта можно настроить многоуровневую защиту:

# Комбинированная защита для важных разделов

location /admin/ {

limit_req zone=one burst=5 nodelay;

limit_conn addr 10;

# Дополнительные заголовки безопасности

add_header X-RateLimit-Limit $limit_rate;

add_header X-RateLimit-Remaining $limit_rate_after;

}

При настройке ограничений важно найти баланс между безопасностью и удобством использования. Слишком жесткие ограничения могут негативно повлиять на работу легитимных пользователей, особенно при использовании прокси-серверов или корпоративных сетей с общим внешним IP-адресом. В таких случаях рекомендуется использовать более сложные методы идентификации клиентов, например, комбинацию IP-адреса и user-agent.

Мониторинг эффективности настроенных ограничений можно осуществлять через анализ логов Nginx. Обратите внимание на записи с кодом 429 (Too Many Requests), они помогут выявить потенциальные атаки и скорректировать настройки:

tail -f /var/log/nginx/error.log | grep "limiting requests"

Использование облачных сервисов защиты

В эпоху масштабных DDoS-атак локальные методы защиты не всегда способны обеспечить необходимый уровень безопасности. Здесь на помощь приходят облачные сервисы защиты от DDoS-атак, предоставляющие комплексное решение проблемы.

Лидеры рынка, такие как Cloudflare, предлагают многоуровневую защиту, включающую автоматическое определение и фильтрацию вредоносного трафика еще до того, как он достигнет вашего сервера. Особенно эффективным оказывается применение машинного обучения для анализа поведенческих паттернов и выявления аномалий в реальном времени.

Преимущество облачных решений заключается в их масштабируемости и постоянном обновлении механизмов защиты. Когда злоумышленники разрабатывают новые методы атак, облачные провайдеры оперативно адаптируют свои системы защиты, обеспечивая актуальный уровень безопасности для всех клиентов.

Важно отметить, что выбор конкретного провайдера должен основываться на специфике вашего проекта и бюджетных ограничениях. При этом даже базовые тарифные планы обычно обеспечивают существенно более высокий уровень защиты по сравнению с локальными решениями.

Преимущества и внедрение облачных сервисов защиты

В современных реалиях облачные сервисы защиты от DDoS-атак становятся неотъемлемым элементом комплексной системы безопасности. Такие платформы, как Cloudflare, AWS Shield или Google Cloud Armor, предоставляют многоуровневую защиту, действующую на основе глобальной сети дата-центров.

Ключевое преимущество облачных решений заключается в их способности обрабатывать и фильтровать трафик еще до того, как он достигнет вашей инфраструктуры. Рассмотрим основные механизмы защиты на примере типичного облачного сервиса:

- Распределенная сеть

Ваш сайт -> Глобальная CDN -> Конечные пользователи

↑

Фильтрация трафика в реальном времени

- Легитимный трафик проходит через ближайший к пользователю дата-центр, в то время как вредоносные запросы блокируются на подступах к вашей инфраструктуре.

- Интеллектуальная фильтрация

- Анализ поведенческих паттернов

- Проверка репутации IP-адресов

- Валидация запросов через JavaScript-вызовы

- Автоматическая настройка правил на основе машинного обучения

Особое внимание стоит уделить настройке DNS-записей при подключении облачного сервиса защиты:

# Пример DNS-записей для Cloudflare example.com. IN A 192.0.2.1 example.com. IN MX 10 mail.example.com # Обязательно используйте режим "proxy" для защищаемых записей

При выборе тарифного плана облачной защиты следует учитывать несколько ключевых факторов:

- Объем трафика: большинство провайдеров предлагают тарифы с различными лимитами на обработку данных

- Уровень защиты: базовые планы обычно включают защиту от основных типов атак, в то время как премиум-тарифы предоставляют расширенные возможности

- Время отклика: премиум-планы часто гарантируют более быстрое время реакции службы поддержки

- Аналитика: расширенные возможности по анализу трафика и атак

Для максимальной эффективности защиты рекомендуется настроить следующие базовые параметры:

// Пример настроек в панели управления облачного сервиса

{

"security_level": "high",

"challenge_ttl": 3600,

"browser_check": true,

"email_obfuscation": "on",

"server_side_exclude": "on",

"hotlink_protection": "on"

}

Важно регулярно анализировать статистику и отчеты, предоставляемые облачным сервисом. Это помогает выявлять паттерны атак и оптимизировать настройки защиты. Особое внимание стоит уделять:

- Географическому распределению трафика

- Типам заблокированных угроз

- Времени отклика системы

- Количеству ложных срабатываний

При интеграции облачного сервиса защиты в существующую инфраструктуру рекомендуется следовать поэтапному подходу:

- Начать с тестового режима (только мониторинг)

- Постепенно включать механизмы защиты

- Настроить оповещения о подозрительной активности

- Регулярно проверять и обновлять правила фильтрации

Эффективность облачной защиты значительно повышается при правильной настройке WAF (Web Application Firewall):

# Пример интеграции с локальными правилами nginx

location / {

# Передача информации об исходном IP клиента

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

# Дополнительные заголовки безопасности

add_header X-Frame-Options "SAMEORIGIN" always;

add_header X-XSS-Protection "1; mode=block" always;

}

Использование облачных сервисов защиты позволяет не только противостоять DDoS-атакам, но и оптимизировать производительность вашего сайта благодаря глобальной сети доставки контента (CDN). Это особенно важно для проектов с международной аудиторией, где скорость доступа играет критическую роль.

Практические рекомендации по защите сервера

В современных реалиях защита от DDoS-атак требует комплексного подхода, включающего как технические меры, так и организационные решения. На основе нашего опыта мы выделили ключевые рекомендации, которые помогут повысить устойчивость вашей инфраструктуры к атакам.

Первым шагом должна стать правильная архитектура системы. Рекомендуется разделять критически важные сервисы и статический контент, используя CDN для раздачи последнего. Это значительно снижает нагрузку на основной сервер и усложняет проведение успешной атаки.

Важно также настроить корректные лимиты на системном уровне. Это включает:

# Увеличение очереди соединений sysctl -w net.core.somaxconn=65535 # Настройка TCP-параметров sysctl -w net.ipv4.tcp_max_syn_backlog=4096 sysctl -w net.ipv4.tcp_syncookies=1

Особое внимание следует уделить регулярному обновлению программного обеспечения и мониторингу безопасности. Актуальные версии серверного ПО часто включают улучшенные механизмы защиты от новых типов атак.

Рекомендуется также внедрить систему резервного копирования и план аварийного восстановления. В случае успешной атаки это поможет минимизировать время простоя и потери данных.

Мониторинг и анализ трафика

В современной практике противодействия DDoS-атакам ключевую роль играет эффективный мониторинг сетевого трафика. Своевременное обнаружение аномалий позволяет предпринять защитные меры до того, как атака достигнет критической фазы.

Для анализа логов веб-сервера рекомендуется использовать специализированные инструменты и простые, но эффективные команды:

tail -10000 access.log | awk '{print $1}' | sort -nr | uniq -c | sort -nr | head

Эта команда поможет быстро выявить IP-адреса с подозрительно высоким количеством запросов. Особое внимание следует обратить на паттерны в user-agent строках – частая их смена может указывать на автоматизированную атаку.

Важно также настроить систему оповещений, которая будет информировать администраторов о превышении пороговых значений различных метрик: количества подключений, нагрузки на CPU, использования памяти. Это позволит оперативно реагировать на потенциальные угрозы.

Реагирование на DDoS-атаки

При обнаружении признаков DDoS-атаки критически важно иметь четкий план действий. Наш опыт показывает, что правильно организованное реагирование может существенно снизить негативное влияние атаки на работу сервисов.

В первую очередь необходимо провести быструю диагностику:

- Определить тип атаки через анализ логов и характера трафика

- Оценить масштаб воздействия на инфраструктуру

- Идентифицировать наиболее уязвимые точки системы

Краткосрочные меры реагирования могут включать:

# Временная блокировка подозрительных IP-адресов fail2ban-client set nginx-limit-req banip # Ужесточение лимитов на подключения nginx -s reload # после корректировки конфигурации

Для долгосрочной защиты рекомендуется:

- Пересмотреть архитектуру системы с учетом полученного опыта

- Внедрить дополнительные механизмы защиты

- Обновить планы реагирования на инциденты

- Рассмотреть возможность использования специализированных сервисов защиты

Заключение

В современном цифровом ландшафте проблема DDoS-атак приобретает все большую актуальность. Как показывает практика, ни один бизнес, независимо от его масштаба, не может считать себя полностью защищенным от подобных угроз.

Эффективная защита требует комплексного подхода, включающего как технические меры (настройка фаервола, оптимизация серверной конфигурации, использование специализированных сервисов защиты), так и организационные решения (мониторинг, планирование реагирования на инциденты, обучение персонала).

Важно помнить, что в сфере информационной безопасности нет универсальных решений – каждая система требует индивидуального подхода с учетом специфики бизнес-процессов и инфраструктуры. При этом инвестиции в защиту от DDoS-атак следует рассматривать не как дополнительные расходы, а как необходимое условие стабильной работы современного цифрового бизнеса.

Для системных администраторов, желающих углубить свои знания в области информационной безопасности и защиты от DDoS-атак, существуют специализированные обучающие программы. На странице подборки курсов системного администратора можно найти актуальные образовательные программы, которые помогут освоить как базовые, так и продвинутые техники защиты серверной инфраструктуры. Регулярное обучение и повышение квалификации становится необходимым условием для поддержания высокого уровня безопасности в условиях постоянно эволюционирующих угроз.

Почему проекты проваливаются без резюме — и как это исправить

Как не утонуть в хаосе на старте проекта и держать всех участников на одной волне? В статье вы узнаете, что такое резюме проекта, зачем оно нужно, как его составить и использовать на всех этапах — от инициации до завершения. Пошаговая структура, советы и визуализации — всё, чтобы превратить идею в план.

Character AI — что это и как пользоваться

Character AI — это нейросеть, которая способна не просто отвечать, а имитировать поведение, стиль речи и даже эмоции реальных и вымышленных персонажей. Хотите поболтать с Сократом или с куском сыра? Здесь это возможно.

Что такое IPMI и зачем он нужен: полный разбор для системных администраторов

Если вы ищете понятное объяснение, что такое IPMI в сервере и как он обеспечивает удалённый доступ, то этот разбор поможет быстро во всём разобраться. Мы объясняем принципы работы IPMI, его преимущества и реальные сценарии, в которых технология становится незаменимой.

Data Lineage: что это такое, зачем нужен и как внедрить

Что такое data lineage и почему без него сложно управлять современными потоками информации? В статье вы найдёте объяснения простыми словами, узнаете о преимуществах и получите практические советы по внедрению.