XSS в PHP: как обнаружить уязвимость и обезопасить свой сайт?

XSS — эта прекрасная аббревиатура, от которой у веб-разработчиков начинают дергаться глаза, а у хакеров загораются. Cross-Site Scripting, если вам угодно полное название, — это как незваный гость на вашей веб-вечеринке, который пытается подсунуть свой «особый» коктейль гостям.

В мире, где каждый второй сайт — потенциальная жертва, XSS процветает как сорняк в огороде неопытного дачника. Но давайте разберемся, какие же виды этой «радости» существуют:

- Reflected XSS — непостоянный, как настроение подростка. Атака отражается от сервера быстрее, чем вы успеваете сказать «о, нет!».

- Stored XSS — постоянный, как зубная боль. Этот злодей поселяется на сервере и ждет, когда очередная жертва попадется в его сети.

- DOM-based XSS — самый хитрый из троицы. Работает исключительно на стороне клиента, как фокусник, который достает кролика из вашего же браузера.

Каждый из этих типов XSS имеет свои особенности, но все они объединены одной целью — испортить вам день и заставить пожалеть о том, что вы не стали продавцом мороженого.

Опасности XSS для веб-приложений

Представьте, что XSS — это цифровой грабитель с отмычкой, способной открыть любую дверь в вашем уютном веб-доме. Звучит как сюжет для низкобюджетного триллера? Что ж, добро пожаловать в реальность современного интернета.

XSS может украсть вашу сессию быстрее, чем вы успеете сказать «двухфакторная аутентификация». Подделка контента? Легко! Представьте, что ваш любимый новостной сайт вдруг начал рекламировать «чудо-таблетки для похудения». Спойлер: это не редакционная политика изменилась.

А как вам идея о том, что ваш браузер вдруг начнет майнить криптовалюту? Нет, это не новая функция Chrome — это XSS решил, что ваш процессор недостаточно греется.

Помните историю с British Airways в 2018 году? Хакеры устроили настоящее «чаепитие» с данными кредитных карт 380 000 клиентов. И все благодаря крошечному скрипту, затаившемуся на сайте авиакомпании. Вот вам и «высокий уровень сервиса» в действии!

Типы XSS атак и их примеры

Reflected XSS

Reflected XSS — самый быстрый способ испортить кому-то день, не вставая с дивана. Представьте, что вы — хакер-лентяй (чисто гипотетически, конечно). Вам лень внедрять код на сервер, поэтому вы решаете действовать по принципу «пусть жертва сама себе злобный Буратино».

Механизм прост, как валенок, но эффективен, как швейцарский нож. Вы отправляете пользователю ссылку, в которой прячете свой «подарочек» — JavaScript-код. Когда бедолага кликает по ней, сервер услужливо отражает этот код обратно в браузер, словно говоря: «Держите, вам тут посылочка!»

Вот вам пример такой ссылки, от которой любой параноик начнет нервно оглядываться:

https://vulnerable-site.com/search?q=<script>alert('Ой, кажется, вас взломали!')</script>

Если сайт не озаботился экранированием ввода (спойлер: многие не озаботились), то пользователь увидит милое всплывающее окошко. В реальности, конечно, вместо alert там может быть что-нибудь посерьезнее — например, код для кражи куки сессии.

И вот так, одним элегантным GET-запросом, мы превращаем доверчивый браузер пользователя в марионетку. Кажется, что-то пошло не так, как планировали разработчики, не правда ли? По крайней мере, таково моё личное оценочное суждение.

Stored XSS

Stored XSS — это как подложить жвачку под стул учителя, только в цифровом мире и с гораздо более неприятными последствиями. Представьте, что вы — коварный злодей (чисто гипотетически, конечно), который решил оставить «подарок» на веб-сайте. Этот «подарок» будет ждать каждого посетителя, словно неприятный сюрприз в коробке конфет.

Механизм работает так: вы находите форму на сайте, куда можно что-то ввести — комментарий, отзыв, да хоть имя пользователя. И вместо обычного текста вставляете туда свой вредоносный JavaScript-код. Сайт, будучи доверчивым, как трехлетний ребенок, сохраняет этот код в базу данных.

Вот пример такого «милого» SQL-запроса:

INSERT INTO comments (username, comment) VALUES ('HakerMan228', '<script>alert("Ваши куки теперь мои!")</script>');

Теперь каждый раз, когда кто-то заходит на страницу с комментариями, сервер услужливо достает ваш «подарочек» из базы и отправляет его в браузер пользователя. И вуаля! Ваш код выполняется в браузере ничего не подозревающей жертвы.

Представьте, что это популярный форум или интернет-магазин. Один маленький скрипт — и у вас внезапный доступ к данным тысяч пользователей. Кажется, кто-то в отделе безопасности не дочитал главу про валидацию пользовательского ввода, не так ли?

Stored XSS — это как вирус, который живет на сайте и заражает каждого посетителя. И самое «прекрасное» в этом то, что администраторы могут даже не подозревать о его существовании, пока не станет слишком поздно. Весело, правда?

DOM-based XSS

А теперь, дамы и господа, встречайте звезду нашего шоу — DOM-based XSS! Этот тип атаки — настоящий виртуоз, работающий исключительно на стороне клиента. Представьте, что DOM (Document Object Model) — это сцена, JavaScript — актеры, а XSS — коварный режиссер, который переписывает сценарий прямо во время представления.

В отличие от своих «коллег» Reflected и Stored XSS, этот хитрец даже не утруждает себя путешествием на сервер. Он предпочитает устраивать вечеринку прямо в вашем браузере. Как говорится, зачем ходить далеко, когда можно навредить прямо здесь и сейчас?

Вот вам пример того, как это может выглядеть:

<script>

var pos = document.URL.indexOf("name=") + 5;

document.write(document.URL.substring(pos, document.URL.length));

</script>

Этот невинный на первый взгляд скрипт берет параметр «name» из URL и выводит его на страницу. Что может пойти не так, спросите вы? О, много чего!

Представьте, что кто-то отправляет вам ссылку:

https://vulnerable-site.com/page?name=<script>alert('Привет, я твой новый друг из интернета!')</script>

И вуаля! Ваш браузер услужливо выполняет этот скрипт, даже не спросив вашего разрешения. Кажется, кто-то забыл, что доверять пользовательскому вводу — всё равно что доверять кошке охранять свежую рыбу.

DOM-based XSS — это как фокусник, который достает кролика из вашей же шляпы. Вы даже не заметите, как он это сделал, но вот уже ваши данные скачут в неизвестном направлении.

Помните, ребята: когда дело доходит до JavaScript и DOM, паранойя — ваш лучший друг. Ведь в мире веб-разработки лучше перебдеть, чем недобдеть. Кажется. По крайней мере, таково моё личное оценочное суждение.

Защита от DOM-based XSS: продвинутые методы

DOM-based XSS требует особого подхода к защите, поскольку атака происходит полностью на стороне клиента. Современные JavaScript-фреймворки, такие как React или Vue.js, предоставляют встроенные механизмы защиты через автоматическое экранирование данных и виртуальный DOM. Например, React автоматически экранирует все значения перед вставкой в DOM, что существенно снижает риск XSS-атак.

Библиотеки для работы с DOM, такие как DOMPurify, обеспечивают дополнительный уровень безопасности, очищая данные перед их вставкой в документ. DOMPurify особенно эффективен при работе с пользовательским HTML-контентом, так как удаляет потенциально опасные элементы и атрибуты, сохраняя при этом валидную структуру документа.

Стоит обратить внимание на использование шаблонизаторов с встроенной защитой от XSS. Handlebars или Mustache автоматически экранируют переменные, что делает их безопасным выбором для динамической генерации контента. При необходимости использования нативного JavaScript, рекомендуется применять безопасные методы DOM API, такие как textContent вместо innerHTML, и избегать прямого исполнения строк через eval() или setTimeout().

Важным аспектом защиты является также правильная работа с URL-параметрами и хешами. Использование специализированных библиотек для парсинга URL, таких как url-parse, помогает безопасно извлекать и обрабатывать параметры из адресной строки, предотвращая возможные DOM-based XSS атаки через манипуляции с URL.

Как защитить PHP-приложения от XSS

Кодирование и экранирование данных

Итак, вы решили, что пора превратить ваше PHP-приложение из проходного двора в неприступную крепость? Похвально. Первый шаг на этом славном пути — кодирование и экранирование данных. Звучит как название альбома техно-группы, но на самом деле это ваш щит и меч в борьбе с XSS.

Суть проста: прежде чем выводить что-либо на страницу, нужно убедиться, что это «что-либо» не превратится в злобного джинна, вырвавшегося из бутылки. Как это сделать? PHP, будучи языком с отеческой заботой о разработчиках, предоставляет нам целый арсенал функций.

Вот вам пример использования htmlspecialchars() — вашего верного оруженосца в битве с XSS:

<?php

$user_input = '<script>alert("Я злобный скрипт!");</script>';

$safe_output = htmlspecialchars($user_input, ENT_QUOTES, 'UTF-8');

echo $safe_output;

Что произойдет? Вместо выполнения скрипта, браузер послушно выведет его как обычный текст. Злобный скрипт превратится в безобидного котенка, неспособного даже мяукнуть.

Но не останавливайтесь на достигнутом! Для URL используйте urlencode(), а для атрибутов в HTML — htmlentities(). Помните: паранойя в мире веб-разработки — не болезнь, а профессиональная черта.

$sketchy_url = 'https://example.com/?param="<script>alert('XSS');</script>"';

$safe_url = urlencode($sketchy_url);

Теперь ваш URL будет выглядеть как набор иероглифов, но зато безопасных иероглифов!

Кодирование и экранирование — это как мытье рук перед едой. Сначала кажется излишним, но потом вы будете благодарны, что избежали «цифровой диареи». Кажется, эта метафора зашла слишком далеко. По крайней мере, таково моё личное оценочное суждение.

Сравнение методов кодирования и экранирования данных

При выборе метода защиты от XSS важно понимать сильные и слабые стороны каждого подхода. HTML-кодирование с помощью htmlspecialchars() обеспечивает базовую защиту и отличается высокой производительностью, однако может пропускать некоторые сложные векторы атак. Функция htmlentities() предоставляет более надёжную защиту за счет обработки всех специальных символов, но требует больше ресурсов и может излишне экранировать данные.

URL-кодирование необходимо при передаче данных через параметры адресной строки. Функция urlencode() хорошо работает с HTML-формами и корректно обрабатывает пробелы, тогда как rawurlencode() строго следует RFC стандартам и лучше подходит для кодирования компонентов URL, хотя делает строки менее читаемыми.

JavaScript-кодирование через json_encode() автоматически защищает от инъекций в JS-код, но может создавать избыточно длинные строки и иметь проблемы с Unicode. Специализированные библиотеки вроде HTML Purifier обеспечивают комплексную защиту от всех видов XSS, однако существенно влияют на производительность и требуют тщательной настройки.

В реальных проектах часто требуется комбинировать различные методы кодирования в зависимости от контекста использования данных. Важно помнить, что универсального решения не существует – каждый метод имеет свою область применения и ограничения. Выбор конкретного способа защиты должен основываться на балансе между требованиями безопасности и производительности вашего приложения.

Валидация и фильтрация входных данных

Пользовательский ввод — настоящий ящик Пандоры современного веба. Открываешь его с надеждой найти что-то полезное, а оттуда вылетают демоны XSS, SQL-инъекций и прочие прелести цифрового апокалипсиса. Но не спешите закрывать свой сайт и уходить в офлайн — у нас есть секретное оружие под названием «валидация и фильтрация».

Представьте, что вы — строгий вышибала в элитном клубе под названием «Ваш веб-сайт». Ваша задача — проверять каждого посетителя (читай: каждый бит входных данных) на предмет соответствия дресс-коду (читай: вашим ожиданиям). И PHP, как истинный друг, предоставляет нам целый арсенал инструментов для этой нелегкой работы.

Вот вам пример использования функции filter_var() — вашего верного помощника в борьбе с подозрительными элементами:

<?php

$email = "totally_not_a_hacker@example.com<script>alert('Oops!');</script>";

$filtered_email = filter_var($email, FILTER_SANITIZE_EMAIL);

if (filter_var($filtered_email, FILTER_VALIDATE_EMAIL)) {

echo "Добро пожаловать, уважаемый клиент!";

} else {

echo "А ну-ка, проваливай отсюда, подозрительный тип!";

}

В этом примере мы сначала очищаем email от всего лишнего (прощай, милый скрипт!), а затем проверяем, действительно ли это email. Двойная защита, как у хорошего презерватива!

Но не останавливайтесь на достигнутом! Для разных типов данных используйте соответствующие фильтры:

$age = filter_var($_POST['age'], FILTER_VALIDATE_INT, array("options" => array("min_range" => 18, "max_range" => 99)));

if ($age === false) {

echo "Извините, наш клуб только для людей от 18 до 99 лет. Вампирам вход воспрещен!";

}

Помните: whitelisting (список разрешенных значений) всегда предпочтительнее blacklisting (список запрещенных значений). Это как выбирать друзей — лучше заранее решить, с кем вы хотите общаться, чем потом выгонять неприятных личностей.

Валидация и фильтрация входных данных — это как использование антисептика в эпоху пандемии. Сначала кажется излишним, но потом вы будете благодарны, что избежали «цифровой инфекции». Кажется, кто-то здесь немного помешан на гигиене. По крайней мере, таково моё личное оценочное суждение.

Использование Content Security Policy (CSP)

Content Security Policy — звучит как название какого-нибудь секретного правительственного проекта, не так ли? На самом деле, это ваш персональный телохранитель в мире веб-безопасности. CSP — это как строгий родитель, который говорит вашему браузеру, с кем можно дружить, а с кем — ни-ни.

Представьте, что ваш сайт — это элитная вечеринка, а CSP — список гостей на входе. Только те, кто в списке, могут войти и начать выполняться (в случае скриптов) или отображаться (в случае ресурсов). Все остальные отправляются восвояси, даже если они притворяются вашими старыми друзьями.

Вот как это может выглядеть в PHP:

<?php

header("Content-Security-Policy: default-src 'self'; script-src 'self' https://trusted-cdn.com; style-src 'self' https://trusted-cdn.com; img-src 'self' https://img.trusted-cdn.com");

Этот заголовок говорит браузеру: «Эй, приятель! Загружай ресурсы только с нашего домена, скрипты и стили можно еще с trusted-cdn.com, а картинки — с img.trusted-cdn.com. Всё остальное — на мороз!»

Но не спешите праздновать победу! CSP — это не волшебная таблетка, а скорее сложный витаминный комплекс. Вот несколько рекомендаций по его приему:

- Начните с режима report-only. Это как тренировка перед большим забегом:

header("Content-Security-Policy-Report-Only: default-src 'self'; report-uri /csp-violation-report-endpoint/");

- Постепенно ужесточайте политику. Не пытайтесь сразу запретить всё — ваш сайт может внезапно превратиться в кирпич.

- Используйте nonce или hash для inline-скриптов, если без них никак:

<?php

$nonce = base64_encode(random_bytes(16));

header("Content-Security-Policy: script-src 'nonce-$nonce'");

?>

<script nonce="<?= $nonce ?>">

// Ваш безопасный inline-скрипт

</script>

- Не забывайте про unsafe-inline и unsafe-eval — это как кнопка «отключить все системы безопасности». Используйте их только если вы действительно знаете, что делаете (спойлер: вы, скорее всего, не знаете).

Помните, настройка CSP — это не спринт, а марафон. Вы будете спотыкаться, падать, может быть даже плакать по ночам. Но в конце пути вас ждет прекрасный, безопасный веб-сайт. Ну, или по крайней мере, чуть менее небезопасный. Кажется, я только что изобрел новую категорию в веб-разработке. По крайней мере, таково моё личное оценочное суждение.

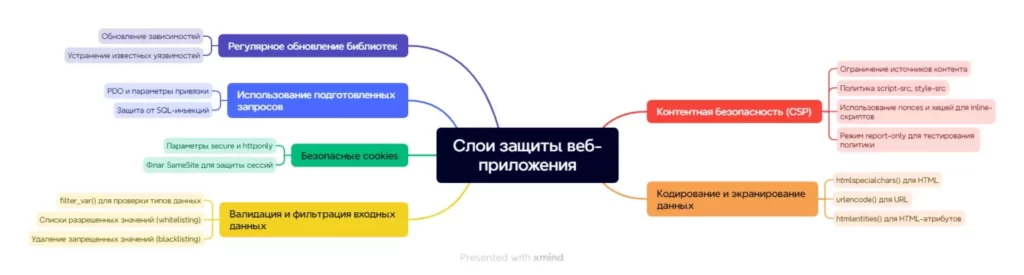

Схема иллюстрирует, как CSP сочетается с другими методами защиты

Практические советы по предотвращению XSS

Советы для разработчиков

Итак, дорогие мои кодеры, хакеры в белых шляпах и просто любители пощекотать нервы службе безопасности! Настало время поговорить о том, как превратить ваше PHP-приложение из решета в швейцарский сейф. Пристегните ремни, мы отправляемся в увлекательное путешествие по миру паранойи и здравого смысла!

- Cookies — не просто вкусняшки, а важный элемент безопасности:

session_set_cookie_params([

'lifetime' => 3600,

'path' => '/',

'domain' => 'example.com',

'secure' => true,

'httponly' => true,

'samesite' => 'Strict'

]);

Этот код говорит вашим cookies: «Ребята, вы теперь под защитой программы защиты свидетелей. Никому не доверяйте, особенно JavaScript’у!»

- Используйте проверенные библиотеки для очистки HTML. HTML Purifier — ваш верный друг в мире, полном опасностей:

require_once '/path/to/HTMLPurifier.auto.php'; $config = HTMLPurifier_Config::createDefault(); $purifier = new HTMLPurifier($config); $clean_html = $purifier->purify($dirty_html);

Это как отправить ваш HTML в спа-салон — он выйдет оттуда чистым, свежим и безопасным.

- Не изобретайте велосипед. Используйте фреймворки с встроенной защитой от XSS. Laravel, например, автоматически экранирует выводимые данные:

{{ $potentially_dangerous_data }}

Вместо того чтобы писать <?= htmlspecialchars($data) ?> каждый раз, позвольте фреймворку делать грязную работу за вас.

- Держите свои зависимости в чистоте. Регулярно обновляйте все используемые библиотеки:

composer update

Это как регулярный осмотр у стоматолога — неприятно, но необходимо для предотвращения серьезных проблем.

- Используйте подготовленные запросы для работы с базой данных. PDO — ваш щит от SQL-инъекций:

$stmt = $pdo->prepare("SELECT * FROM users WHERE username = :username");

$stmt->execute(['username' => $user_input]);

Это как использовать презерватив в мире баз данных — защита от нежелательных «инъекций».

Помните, дорогие разработчики: безопасность — это не пункт назначения, а бесконечное путешествие. Каждый день появляются новые угрозы, и ваша задача — быть на шаг впереди. Или хотя бы не отставать слишком сильно. В конце концов, мы же не хотим, чтобы наши приложения стали главными героями следующего громкого скандала в сфере кибербезопасности, верно? Хотя, с другой стороны, это могло бы быть неплохим пиаром… Нет, забудьте, что я это сказал. Кажется, я начинаю думать как хакер. По крайней мере, таково моё личное оценочное суждение.

Рекомендации для пользователей

Итак, дорогие пользователи, жертвы… то есть, я хотел сказать, уважаемые посетители веб-сайтов! Пока разработчики сражаются с XSS на своей территории, вам тоже не стоит сидеть сложа руки. Вот несколько советов, как не стать главным героем истории «Как я случайно отдал свои данные хакерам и остался без штанов»:

- Относитесь к JavaScript как к незнакомцу, предлагающему конфетку. Отключение JavaScript на неизвестных сайтах — это как использование презерватива в цифровом мире. Да, возможно, вы потеряете часть «удовольствия», но зато останетесь в безопасности. Как это сделать:

- В Chrome: Settings -> Privacy and security -> Site Settings -> JavaScript

- В Firefox: Options -> Privacy & Security -> Permissions -> Block scripts

- Проверяйте URL перед тем, как перейти по ссылке. Особенно если эта ссылка пришла от «нигерийского принца» или «службы безопасности вашего банка». Пример подозрительной ссылки:

https://legitimate-bank.com.totally-not-a-scam.ru/login.php

Если вы видите что-то подобное, бегите. Бегите так быстро, как только можете!

- Используйте расширения браузера, блокирующие вредоносные скрипты. NoScript для Firefox или uMatrix для Chrome — это как телохранители для вашего браузера. Да, иногда они могут быть немного назойливыми, но лучше перебдеть, чем недобдеть.

- Регулярно чистите кэш и куки браузера. Это как генеральная уборка в вашем цифровом доме — избавляетесь от мусора и потенциально опасных «сувениров» с сайтов.

- Не вводите конфиденциальную информацию на сайтах без HTTPS. Отсутствие зеленого замочка в адресной строке — это как отсутствие презерватива при свидании вслепую. Рискованно, мягко говоря.

- Будьте особенно осторожны при использовании общественного Wi-Fi. Это как ходить голым по улице — вы никогда не знаете, кто и что может увидеть (или украсть).

- И наконец, золотое правило интернета: если что-то кажется слишком хорошим, чтобы быть правдой, то, скорее всего, это ложь, мошенничество или попытка взлома. Нет, вы не выиграли миллион долларов, просто кликнув по баннеру. И нет, принц из далекой страны не хочет поделиться с вами своим состоянием.

Помните, дорогие пользователи: параноиком быть утомительно, но в современном интернете это может спасти ваши данные, деньги и нервы. В конце концов, лучше быть живым параноиком, чем беззаботной жертвой XSS-атаки. Кажется, я только что придумал отличный слоган для футболки. По крайней мере, таково моё личное оценочное суждение.

Заключение: важность комплексного подхода к защите

Итак, дорогие мои кибер-воины и цифровые параноики, мы подошли к концу нашего увлекательного путешествия по минному полю под названием XSS. Надеюсь, вы вынесли из этого нечто большее, чем просто желание закрыть свой ноутбук и уехать жить в лес без интернета.

Помните: безопасность вашего PHP-приложения — это не спринт, а марафон. И в этом марафоне нет финишной черты. Это как бесконечная игра в кошки-мышки, где вы — кошка, а хакеры — очень, очень изобретательные мыши с доступом к последним достижениям сырной промышленности.

Комплексный подход к защите — это ваш священный Грааль. Сочетание всех описанных методов — от кодирования данных до использования CSP, от валидации ввода до обучения пользователей — это как многослойная броня для вашего приложения. Каждый слой может быть пробит, но вместе они создают серьёзное препятствие для потенциальных атакующих.

Но не расслабляйтесь! Мир веб-безопасности меняется быстрее, чем мода на JavaScript-фреймворки. То, что защищает вас сегодня, завтра может стать устаревшим. Поэтому держите руку на пульсе, следите за новостями в сфере безопасности, регулярно обновляйте свои знания и инструменты.

И помните, дорогие разработчики и пользователи: в мире, где данные — новая нефть, вы — хранители этого ценного ресурса. Относитесь к этой ответственности серьезно. Ведь в конечном итоге, безопасность — это не просто набор технических мер. Это образ мышления, культура, философия.

Так что возьмите свой код, свои пароли, свои данные, и относитесь к ним так, будто от этого зависит судьба мира. Потому что в каком-то смысле — так оно и есть.

Безопасность веб-приложений — это целая наука, и XSS атаки являются лишь одной из множества угроз, с которыми сталкиваются современные разработчики. Чтобы эффективно противостоять таким атакам, важно иметь глубокое понимание PHP и принципов защиты данных. Если вы хотите освоить эти навыки на профессиональном уровне, ознакомьтесь с подборкой лучших PHP курсов, где вы найдете программы обучения с углубленным изучением безопасности веб-приложений.

А теперь идите и сделайте интернет безопаснее. Или хотя бы попытайтесь не сделать его еще более опасным. В конце концов, как говорил один известный супергерой: «С большой силой приходит большая ответственность». И с большими данными — тоже.

В контексте защиты от XSS важно понимать различные методы кодирования и экранирования данных. Каждый метод имеет свои особенности и применяется в зависимости от контекста.

HTML-кодирование использует функции htmlspecialchars() и htmlentities(). Первая конвертирует специальные символы в HTML-сущности, защищая от базовых XSS-атак. Вторая обеспечивает более полное покрытие, но требует больше ресурсов. HTML Purifier предоставляет комплексную защиту, удаляя потенциально опасный контент, но существенно влияет на производительность.

URL-кодирование (urlencode/rawurlencode) необходимо для безопасной передачи данных в URL. Первая функция заменяет пробелы на плюсы, вторая использует %20, что важно для соблюдения RFC стандартов.

JavaScript-кодирование критично для данных, встраиваемых в JS-код. JSON.stringify() обеспечивает базовую защиту, но может некорректно обрабатывать Unicode. Специализированные функции кодирования предоставляют контекстно-зависимую защиту.

Для достижения максимальной безопасности рекомендуется:

- Выбирать метод кодирования в зависимости от контекста использования данных

- Применять многоуровневое кодирование при необходимости

- Учитывать влияние на производительность

- Регулярно тестировать эффективность защиты

- Использовать готовые библиотеки вместо самописных решений

Важно помнить, что ни один метод кодирования не гарантирует 100% защиты. Требуется комплексный подход, включающий валидацию входных данных, использование CSP и других механизмов безопасности.

Кажется, я только что превратил заключение о веб-безопасности в пафосную речь в стиле фильмов о супергероях. По крайней мере, таково моё личное оценочное суждение. Но если это заставит вас задуматься о безопасности вашего кода хотя бы на минуту дольше — значит, моя миссия выполнена. Удачи, и да пребудет с вами сила… то есть, безопасность!

Как построить архитектуру, которая выдержит любые нагрузки

Что общего между маркетплейсом и колл-центром? Оба требуют архитектуры, способной справляться с высокими нагрузками. Расскажем, как этого добиться.

Градиенты в CSS: как сделать и где применять цветовые переходы

Хотите узнать, как сделать градиент в CSS — линейный, радиальный или конический? В статье покажем на примерах, как применить переходы цветов к фону, тексту и границам.

Как не ошибиться при выборе облачного провайдера

Выбор облачного провайдера — это стратегическое решение для бизнеса. В этой статье вы найдете советы и критерии, которые помогут принять правильное решение.

Лучшая IDE для веб-разработчиков: что выбрать?

Какие инструменты помогут вам писать код быстрее и лучше? Разберем популярные IDE и текстовые редакторы для фронтенда, их ключевые функции и отличия.