Ansible или Puppet: разбор сильных и слабых сторон

В современном мире, где количество серверов растёт как грибы после дождя (а иногда и быстрее), ручное администрирование систем становится похоже на попытку погладить осьминога – много конечностей, и за всеми не уследишь. Помните те славные времена, когда администратор мог держать в голове конфигурации всех пяти серверов компании? Так вот, эти времена безвозвратно канули в Лету вместе с модемами на 56k и IRC-чатами.

Сегодня даже небольшие компании могут оперировать сотнями серверов, а крупные хостинг-провайдеры управляют тысячами машин. В такой ситуации ручная настройка серверов становится не просто неэффективной – она превращается в настоящий кошмар для системных администраторов (и их менеджеров, ведь время – деньги).

Именно поэтому инструменты управления конфигурациями стали не просто полезным дополнением, а критически важным элементом современной IT-инфраструктуры. Среди множества решений особенно выделяются два инструмента – Puppet, этакий «старожил» индустрии, и Ansible, более молодой и амбициозный игрок. У каждого из них свой подход к автоматизации, свои сильные стороны и, конечно же, свои «особенности» (назовём их так, чтобы никого не обидеть).

- Обзор Ansible

- Основные характеристики Ansible

- Преимущества и недостатки Ansible

- Обзор Puppet

- Основные характеристики Puppet

- Преимущества и недостатки Puppet

- Сравнение Ansible и Puppet

- Особенности безопасности

- Сценарии использования и развертывания

- Заключение и рекомендации

Обзор Ansible

Помните, как в начале 2013 года мир IT не особо нуждался в ещё одном инструменте для управления конфигурациями? Ну, по крайней мере, так думали многие — пока на сцену не вышел Ansible. И знаете что? Этот новичок умудрился настолько впечатлить сообщество своим подходом к автоматизации, что в 2015 году Red Hat приобрела его за $100 миллионов (неплохая сумма для «ещё одного инструмента», не правда ли?).

Что же такого особенного в Ansible? Представьте себе инструмент, который относится к сложной задаче автоматизации инфраструктуры примерно так же, как швейцарский нож – к походу в лес. Никаких сложных клиент-серверных архитектур, никакой головной боли с установкой агентов на каждую машину. Ansible использует то, что уже есть в любой Unix-системе – SSH (да-да, тот самый протокол, который вы используете для доступа к серверам с тех пор, как начали работать в IT).

Вместо того чтобы изобретать очередной велосипед с реактивным двигателем, создатели Ansible пошли по пути наименьшего сопротивления: простой YAML для описания конфигураций (потому что кому нужен ещё один DSL?), модульная архитектура и возможность запускать всё это хозяйство хоть с вашего ноутбука. Звучит слишком хорошо, чтобы быть правдой? Что ж, давайте копнем глубже и посмотрим, так ли всё радужно на самом деле.

Основные характеристики Ansible

Если представить Ansible как швейцарский нож для автоматизации (я уже использовал эту метафору, но она настолько хороша, что грех не повторить), то давайте посмотрим, какие лезвия в нём есть:

- Playbooks (или, как я их называю, «книги рецептов для ленивых админов») – это YAML-файлы, которые описывают, что именно должно происходить с вашими серверами. Представьте себе кулинарную книгу, только вместо «взбить яйца» там «установить nginx». И да, порядок действий здесь важен – никто же не добавляет соль в торт после выпечки, верно?

- Inventory (инвентаризация) – по сути, это просто список ваших серверов. Звучит банально? А вот и нет! Потому что вы можете группировать серверы как душе угодно: по назначению, по географии, по знаку зодиака системного администратора… (последнее, возможно, не самая лучшая практика).

- Модули – это как кубики LEGO для вашей инфраструктуры. Хотите установить пакет? Есть модуль. Нужно скопировать файл? Есть модуль. Необходимо запустить случайный скрипт на Brainfuck? Ну… возможно, тут вам придётся написать свой модуль (и, возможно, пересмотреть свои жизненные решения).

А теперь самое интересное: всё это работает «из коробки» через SSH, без необходимости устанавливать специальные агенты на целевые машины. То есть, если у вас есть SSH-доступ к серверу, вы уже можете использовать Ansible. Это как если бы ваша отвёртка работала со всеми видами шурупов, не требуя смены насадок – мечта, а не инструмент!

Преимущества и недостатки Ansible

Преимущества (или «почему ваш босс будет счастлив»):

- Простота – как в установке, так и в использовании. Серьёзно, если вы можете написать «Hello, World!» на Python, вы уже готовы к работе с Ansible. Никаких сложных клиент-серверных танцев с бубном.

- Агентов нет (и это не про фильм с Уиллом Смитом) – всё работает через SSH, который есть везде. Меньше компонентов = меньше головной боли при отладке.

- YAML вместо очередного «супер-пупер» DSL. Потому что мир уже достаточно сложен и без ещё одного языка программирования.

Недостатки (или «о чём вам стоит знать до того, как вы начнёте внедрение»):

- Документация… скажем так, местами напоминает квест в Dark Souls – вроде всё есть, но найти нужное бывает непросто. И да, иногда приходится гуглить очевидные вещи (привет, Stack Overflow!).

- Производительность может хромать на больших инфраструктурах. Когда у вас тысячи серверов, последовательное SSH-подключение к каждому может занять больше времени, чем вы готовы ждать (особенно если дедлайн был «вчера»).

- Синтаксис YAML может быть коварным. Один лишний пробел – и ваш плейбук превращается из инструмента автоматизации в генератор седых волос. А найти этот пробел бывает сложнее, чем иголку в стоге сена.

- Отсутствие встроенной системы управления состоянием (как в Puppet). Иногда приходится изобретать велосипеды там, где другие инструменты уже давно ездят на автомобилях.

В целом, Ansible – это как швейцарский нож среди инструментов автоматизации: не самый мощный, но чертовски удобный в большинстве случаев. И да, я знаю, что это уже третье упоминание швейцарского ножа в нашем разговоре, но когда метафора работает – грех её не использовать!

Обзор Puppet

Теперь рассмотрим Puppet – этакого «дедушку» в мире управления конфигурациями (только не говорите ему об этом, он очень чувствителен к вопросам возраста).

Появившись на свет в 2005 году (да-да, когда многие из нас ещё играли в первый World of Warcraft), Puppet произвел настоящую революцию в мире системного администрирования. Представьте себе: вместо того чтобы вручную копировать конфигурационные файлы с помощью SCP или (о ужас!) FTP, администраторы получили инструмент, который мог делать это автоматически. Звучит банально сейчас, но в 2005 это было как iPhone для тех, кто всю жизнь пользовался кнопочными телефонами.

Puppet использует так называемый декларативный подход – вы описываете желаемое состояние системы, а Puppet сам разбирается, как до него добраться. Это как сказать навигатору «хочу в аэропорт» вместо того, чтобы перечислять каждый поворот (и, как в случае с навигатором, иногда маршрут может вас удивить).

В отличие от «простачка» Ansible, Puppet построен на серьезной клиент-серверной архитектуре. У вас есть Puppet-мастер (звучит как персонаж из фильма о боевых искусствах) и Puppet-агенты на всех управляемых машинах. Это как иметь центральный штаб и множество полевых агентов – звучит круто, но попробуйте-ка это всё настроить и поддерживать!

За годы существования Puppet оброс множеством функций – от собственного языка описания конфигураций (DSL) до системы Puppet Forge для обмена готовыми модулями. Хотя, честно говоря, иногда кажется, что некоторые из этих функций добавлялись по принципу «а почему бы и нет?» – примерно как опции в современных смартфонах, которыми никто никогда не пользуется.

Основные характеристики Puppet

Первое, что бросается в глаза – это собственный DSL (Domain Specific Language), основанный на Ruby. Звучит как «мы изобрели свой велосипед, потому что могли»? Возможно. Но надо отдать должное – язык довольно мощный. Это как SQL для системного администрирования: сначала кажется сложным, потом незаменимым, а потом вы начинаете думать на нем во сне (последнее, возможно, повод обратиться к психотерапевту).

Вторая важная особенность – модульность. Puppet Forge (этакий App Store для системных администраторов) содержит тысячи готовых модулей. Правда, найти нужный иногда напоминает поиски иголки в стоге сена – особенно когда на один и тот же функционал есть 50 разных модулей, и половина из них не обновлялась с тех пор, как Bitcoin стоил меньше доллара.

Ещё одна фишка – система Facter, которая собирает информацию о системе. Представьте себе очень дотошного аудитора, который знает о вашей системе всё: от версии ядра до того, сколько времени прошло с последней перезагрузки. Иногда даже кажется, что он знает слишком много (паранойя? возможно, но кто сказал, что это плохо в мире IT?).

А еще есть PuppetDB – база данных для хранения информации о конфигурациях. Это как черный ящик в самолете, только для вашей инфраструктуры. И да, иногда его содержимое такое же «увлекательное» для чтения.

Преимущества и недостатки Puppet

Преимущества (или «почему ваш шеф по безопасности будет спать спокойно»):

- Надёжность — это как швейцарские часы в мире автоматизации. Когда настроено правильно, работает как часы (простите за каламбур).

- Масштабируемость — может управлять тысячами серверов и не моргнуть (метафорически говоря, конечно – у Puppet нет глаз… пока что).

- Отличная система отчетности — знает о вашей инфраструктуре больше, чем вы сами (что иногда пугает).

- Строгая модель безопасности — сертификаты, шифрование и прочие радости параноика.

Недостатки (или «почему ваши разработчики начнут седеть раньше времени»):

- Кривая обучения крутая как американские горки. Серьёзно, некоторые люди успевают выучить новый язык программирования быстрее, чем освоить все нюансы Puppet.

- Установка и настройка может превратиться в квест уровня Dark Souls. Особенно весело, когда что-то идет не так, а логи намекают, что проблема «где-то там» (спасибо, Кэп!).

- Требования к ресурсам – Puppet-мастер любит оперативную память как Винни-Пух любит мед. И да, это может быть проблемой для небольших компаний.

- Стоимость Enterprise-версии может заставить вашего финансового директора схватиться за сердце (но hey, качество стоит денег, верно?).

В целом, Puppet – это как опытный, но иногда упрямый сотрудник: знает свое дело от и до, но иногда заставляет вас делать вещи его способом, даже если вам кажется, что есть путь проще. И да, иногда он прав (но мы никогда в этом не признаемся).

Сравнение Ansible и Puppet

Масштабируемость:

- Puppet: Как немецкий автобан – чем больше машин, тем лучше работает система. Правда, для этого нужна серьезная инфраструктура.

- Ansible: Работает отлично на малых и средних масштабах, но на больших объемах может начать «задумываться о жизни» (читай: тормозить).

Простота настройки:

- Ansible: «Привет, мир!» можно написать за 5 минут. Правда, «продакшн» конфигурация может занять чуть больше времени.

- Puppet: Требует философского подхода и медитации над документацией. Зато потом работает как часы (если вы всё сделали правильно).

Управление состоянием:

- Puppet: Знает состояние каждого сервера лучше, чем вы знаете содержимое своего холодильника.

- Ansible: Более прямолинейный подход – «сказано-сделано» (и надеемся, что всё прошло хорошо).

Вот вам наглядная таблица сравнения (потому что все любят таблицы, правда?):

| Критерий | Ansible | Puppet |

| Архитектура | Агентless (SSH) | Клиент-серверная |

| Язык конфигурации | YAML | Puppet DSL |

| Кривая обучения | Пологая | Крутая |

| Масштабируемость | Средняя | Высокая |

| Сообщество | Молодое, но активное | Зрелое и обширное |

| Документация | Местами запутанная | Обширная, но сложная |

| Цена входа | Бесплатно | Есть платная Enterprise версия |

| Потребление ресурсов | Минимальное | Существенное |

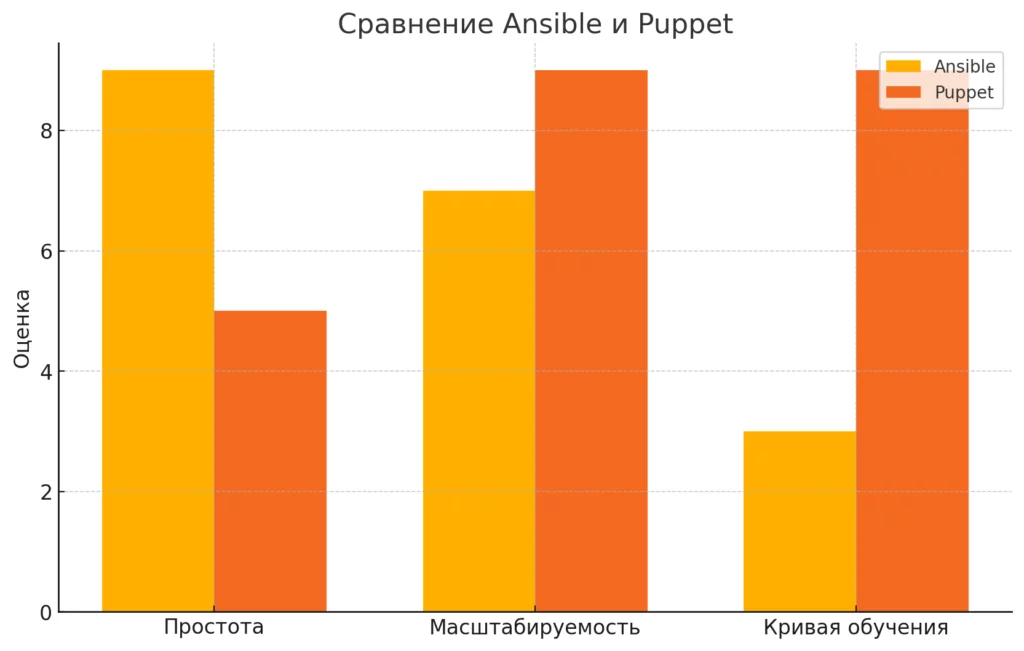

Столбчатая диаграмма, сравнивающая ключевые характеристики Ansible и Puppet: простота, масштабируемость и кривая обучения.

И помните: выбор между Ansible и Puppet – это как выбор между пиццей и суши. Оба варианта могут быть отличными, всё зависит от того, что вы хотите получить (и сколько готовы потратить на «доставку»).

Особенности безопасности

Ansible и Puppet подходят к безопасности так же по-разному, как ваша бабушка и параноидальный админ к паролям (угадайте, у кого пароль «кискамурка1», а у кого — 64-символьная строка с иероглифами).

Ansible:

- Использует SSH – проверенный временем протокол, который, как старый друг, не подведет (если правильно настроен).

- Нет постоянно работающих агентов – меньше поверхность атаки, меньше головной боли у службы безопасности.

- Все операции выполняются от имени конкретного пользователя – как в старой поговорке «доверяй, но проверяй» (и логируй).

Но есть и подводные камни:

- Необходимость хранить SSH-ключи (и молиться, чтобы они не утекли).

- Отсутствие централизованного управления доступом может превратиться в квест «найди, кто и когда что-то поменял».

Puppet:

- Использует SSL-сертификаты для аутентификации – прямо как в банке, только без очередей.

- Централизованное управление доступом – всё под контролем, как в полицейском участке.

- Встроенная система аудита – знает, кто, когда и что сделал (прямо как ваша мама в детстве).

Минусы:

- Сложность настройки PKI инфраструктуры (попробуйте объяснить это новичку).

- Больше компонентов = больше потенциальных уязвимостей (закон подлости никто не отменял).

В итоге, выбор между безопасностью Ansible и Puppet – это как выбор между простым замком и системой из десяти замков: второе надежнее, но каждое утро вы будете тратить больше времени на то, чтобы попасть внутрь.

Сценарии использования и развертывания

Ansible лучше подойдет, если у вас:

- Стартап, где всё меняется быстрее, чем погода в Питере (а это о чем-то да говорит).

- Небольшая или средняя инфраструктура, где важна скорость развертывания.

- Команда, которая боится сложных инструментов как огня (и правильно делает, кстати).

- Потребность в быстром выполнении ad-hoc задач – типа «срочно обновить nginx на всех серверах, потому что нашли критическую уязвимость».

Типичные сценарии для Ansible:

- Быстрое развертывание приложений – «git push» сделал, конфигурацию накатил, о жизни задумался.

- Управление конфигурациями в облаках – AWS, Google Cloud, Azure (потому что облака любят, когда с ними общаются просто и понятно).

- Непрерывная доставка (CD) – когда нужно быстро и часто деплоить изменения.

Puppet больше подойдет, если у вас:

- Крупное предприятие со сложной инфраструктурой (и таким же сложным документооборотом).

- Строгие требования к безопасности и аудиту (читай: регуляторы дышат в затылок).

- Потребность в детальном контроле состояния систем.

- Команда опытных администраторов, готовых разбираться в сложных инструментах.

Типичные сценарии для Puppet:

- Управление крупными дата-центрами – когда серверов больше, чем сотрудников в компании.

- Обеспечение соответствия стандартам – когда нужно доказать аудиторам, что всё под контролем.

- Долгосрочное управление конфигурациями – когда стабильность важнее скорости.

И помните: выбор инструмента – это как выбор автомобиля. Можно купить спортивный Ansible или представительский Puppet, но если вы собираетесь перевозить картошку с дачи, возможно, стоит подумать о чем-то более подходящем для этой задачи.

Заключение и рекомендации

Ansible – это как молодой рок-музыкант: энергичный, простой в общении, быстро схватывает новое, но иногда может споткнуться на сложных партиях. Идеален для тех, кто хочет быстро получить результат и не любит лишние сложности. Особенно хорош для компаний, которые только начинают свой путь в автоматизации или предпочитают agile-подход к инфраструктуре.

Puppet – как опытный дирижер симфонического оркестра: знает все нюансы, требует дисциплины, но когда всё настроено правильно – выдает впечатляющий результат. Отлично подходит для крупных организаций с устоявшимися процессами и потребностью в строгом контроле.

Рекомендации по выбору:

- Выбирайте Ansible, если вам нужна быстрота, простота и гибкость.

- Остановитесь на Puppet, если ваши приоритеты – масштабируемость, безопасность и строгий контроль.

И помните: идеального инструмента не существует – есть только тот, который лучше решает ваши конкретные задачи. Как говорил мой первый начальник: «Главное – не молоток в руках, а прямота гвоздей в голове» (правда, он это говорил по другому поводу, но суть та же).

Почему «просто собрать ключи» — путь в никуда?

Семантика для контекстной рекламы — это не банальный список слов, а система, от которой зависит судьба всей рекламной кампании. Хотите не слить бюджет зря? Читайте дальше.

Как не ошибиться в оценке задач проекта: главные принципы

Неудачная оценка задач может стать фатальной для проекта. Разберем, какие методы работают лучше всего и как минимизировать риски на старте.

Что такое паттерн в дизайне и зачем он нужен

Паттерны – это не просто фоновые узоры, а мощный инструмент для создания айдентики и визуального стиля. Разбираем, как их использовать правильно

Stable Diffusion: нейросеть для генерации изображений и анимаций

Вы слышали про Stable Diffusion, но до сих пор не поняли, в чём суть? В статье объясняем простыми словами, как работает эта нейросеть, зачем она нужна и с чего начать