Argo CD: полный гид по GitOps-деплою в Kubernetes для разработчиков и DevOps-инженеров

Представьте ситуацию: вы внесли изменения в код, отправили их в Git, а дальше начинается настоящее приключение. Необходимо собрать Docker-образ, обновить конфигурацию в Kubernetes, применить изменения командами kubectl, проверить работоспособность. Если что-то пошло не так — откатить изменения, исправить, повторить весь процесс заново. А теперь умножьте это на десять разработчиков в команде и несколько окружений. Звучит как рецепт катастрофы, не правда ли?

Именно эту проблему решает Argo CD — инструмент, который превращает деплой в Kubernetes в процесс, требующий минимального ручного вмешательства. В основе лежит философия GitOps: Git становится единственным источником правды для всей инфраструктуры. Изменили манифест в репозитории — изменения автоматически попадают в кластер. Никаких ручных kubectl apply, никаких расхождений между тем, что написано в коде, и тем, что развернуто в production.

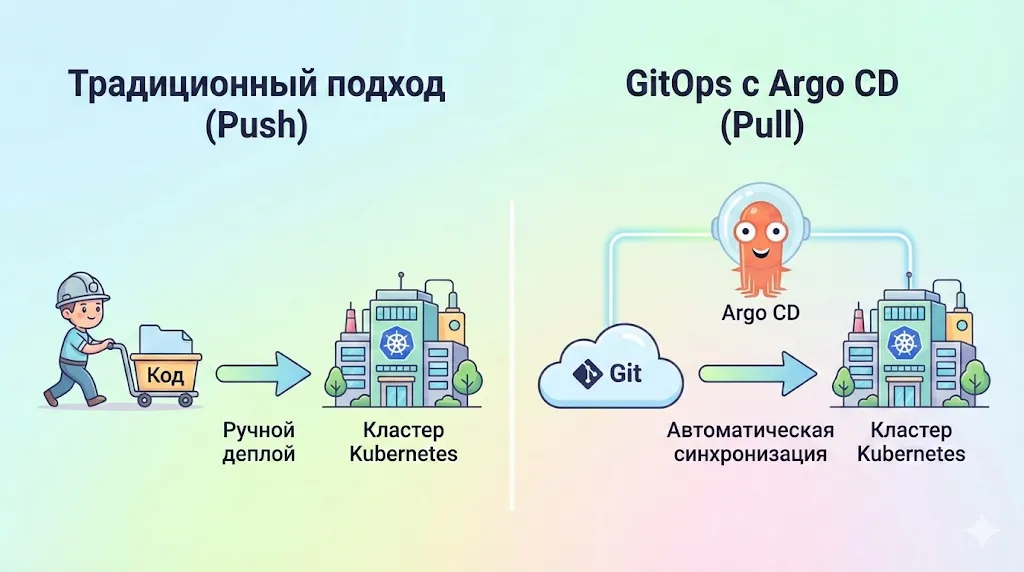

Чем же Argo CD отличается от классического CI/CD? Традиционные системы «выталкивают» изменения в кластер (push-модель), тогда как Argo CD постоянно отслеживает состояние Git-репозитория и «подтягивает» обновления (pull-модель). Это обеспечивает непрерывную синхронизацию: если кто-то вручную изменит конфигурацию в кластере, система обнаружит расхождение (drift) и либо уведомит об этом, либо автоматически восстановит правильное состояние (self-heal). К этому добавляются визуальный UI для отслеживания состояния приложений, мощный CLI для автоматизации, поддержка Helm, Kustomize и обычных YAML-манифестов, а также гибкая система RBAC для разграничения доступа.

Слева показан традиционный подход, где изменения «выталкиваются» в кластер вручную. Справа — GitOps-модель, где Argo CD автоматически «подтягивает» конфигурацию из Git, обеспечивая непрерывную синхронизацию.

- Что такое GitOps и чем Argo CD помогает в Kubernetes

- Возможности Argo CD: что умеет инструмент

- Установка Argo CD: практическое пошаговое руководство

- Подключение репозиториев Git к Argo CD

- Регистрация кластера и подключение внешних окружений

- Создание приложения в Argo CD: от Git до деплоя

- Синхронизация приложений и управление релизами

- Интеграция Argo CD с CI/CD системами

- Наблюдаемость, уведомления и мониторинг

- Распространённые ошибки и их решения

- Лучшие практики работы с Argo CD

- Заключение

- Рекомендуем посмотреть курсы по обучению DevOps

Что такое GitOps и чем Argo CD помогает в Kubernetes

GitOps — это не просто модное слово из мира DevOps, а методология, которая позволяет управлять инфраструктурой так же, как мы управляем кодом. В основе лежат три фундаментальных принципа: декларативность (описываем желаемое состояние системы, а не последовательность действий), автоматизация (система сама приводит реальность к описанному состоянию) и pull-поток (изменения «подтягиваются» из Git, а не «выталкиваются» извне).

Как выглядит типичный GitOps-пайплайн? Разработчик вносит изменения в манифесты Kubernetes и создает коммит. Argo CD отслеживает репозиторий, обнаруживает изменения и автоматически синхронизирует их с кластером. Если в процессе что-то пошло не так — история коммитов позволяет откатиться к любой предыдущей версии буквально одной командой. Если кто-то вручную изменил конфигурацию в кластере — Argo CD зафиксирует расхождение и либо уведомит администратора, либо автоматически восстановит правильное состояние.

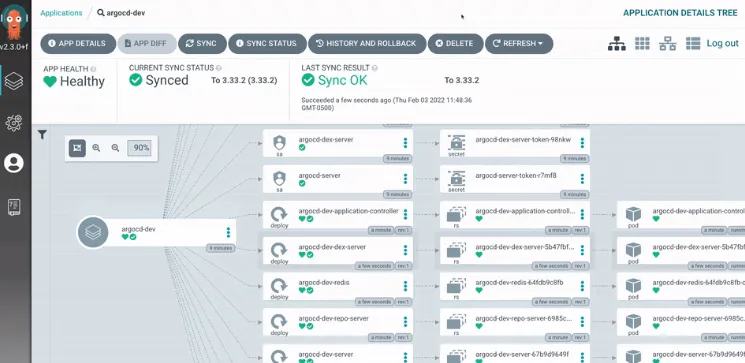

Интерфейс Argo CD и пример работы с ним.

Почему такой подход повышает стабильность? Во-первых, Git становится единым источником истины — всегда понятно, какая конфигурация должна быть развернута. Во-вторых, исключается человеческий фактор: нет риска забыть применить манифест или перепутать окружения. В-третьих, появляется полная прозрачность: любое изменение фиксируется в истории коммитов с указанием автора и времени.

Argo CD реализует эту философию на практике, предоставляя механизмы drift detection (обнаружение расхождений между Git и кластером), self-heal (автоматическое восстановление корректного состояния) и визуализацию всех процессов через удобный интерфейс. По сути, инструмент превращается в «страж» вашего кластера, который следит за тем, чтобы реальность всегда соответствовала задуманному.

Argo CD выступает в роли стража, который постоянно сравнивает состояние кластера с «источником истины» в Git. При обнаружении расхождений (дрифта) он автоматически восстанавливает правильное состояние.

Ключевые преимущества GitOps с Argo CD:

- Полная версионность всех изменений инфраструктуры.

- Мгновенные откаты к любой предыдущей версии.

- Автоматическое обнаружение и исправление несанкционированных изменений.

- Снижение времени на деплой с 30+ минут до 2-3 минут.

- Минимизация человеческих ошибок при развертывании.

Основные недостатки:

- Операционная нагрузка: управление несколькими инстансами Argo CD (по одному на кластер или группу) требует знаний RBAC, обновлений и конфигураций от каждой команды, снижая продуктивность разработчиков.

- Single point of failure в хаб-спок модели: центральный инстанс становится узким местом, хранит kubeconfig всех кластеров и уязвим для компрометации.

- Отсутствие нативной поддержки pre/post-deployment: нет встроенных этапов для сканирования образов или нагрузочного тестирования, требуя внешних скриптов или инструментов.

- Масштабирование и производительность: частый polling Git, большие манифесты вызывают высокий CPU/память, sync-ошибки и конфликты ресурсов.

- Сложность промоушена приложений: нет автоматического продвижения между окружениями (dev → staging → prod), что замедляет хотфиксы.

Возможности Argo CD: что умеет инструмент

Argo CD выделяется своей универсальностью в работе с различными форматами конфигураций. Инструмент поддерживает Helm-чарты для управления зависимостями и параметризации, Kustomize для наложения патчей на базовые манифесты под разные окружения, а также стандартные YAML-файлы для тех, кто предпочитает простоту. Важно, что Argo CD автоматически определяет тип конфигурации по структуре репозитория — дополнительная настройка не требуется.

Веб-интерфейс предоставляет визуальное дерево всех ресурсов приложения: можно увидеть deployments, services, configmaps и их взаимосвязи в виде интерактивной схемы. Каждый ресурс отображается со своим статусом (Healthy, Progressing, Degraded), а клик по элементу открывает детальную информацию, включая логи и события Kubernetes. История синхронизаций показывает, когда и кто инициировал изменения, что критично для аудита. UI особенно удобен для быстрой диагностики проблем и демонстрации состояния систем заинтересованным сторонам.

CLI ориентирован на автоматизацию и интеграцию в CI/CD-пайплайны. Основные команды включают argocd app create (создание приложения), argocd app sync (запуск синхронизации), argocd app get (проверка статуса), argocd app rollback (откат к предыдущей версии). Для DevOps-инженеров это означает возможность управлять десятками приложений через скрипты без необходимости открывать браузер.

Drift detection — механизм, который постоянно сравнивает текущее состояние ресурсов в кластере с описанием в Git. Если кто-то вручную изменил количество реплик или обновил образ контейнера, приложение будет помечено как OutOfSync. Self-heal идет дальше: при включении этой опции Argo CD автоматически восстанавливает корректное состояние, перезаписывая несанкционированные изменения.

RBAC и интеграция с провайдерами аутентификации позволяют разграничить доступ: разработчики видят только свои сервисы, DevOps-инженеры управляют всем, тестировщики имеют доступ только к тестовым окружениям. Поддержка OIDC, LDAP и SAML обеспечивает интеграцию с корпоративными системами аутентификации.

| Задача | UI | CLI |

|---|---|---|

| Быстрая диагностика проблем | ✓ | — |

| Демонстрация состояния команде | ✓ | — |

| Автоматизация в CI/CD | — | ✓ |

| Массовые операции | — | ✓ |

| Обучение новых участников | ✓ | — |

| Скриптование рутинных задач | — | ✓ |

Установка Argo CD: практическое пошаговое руководство

Перед началом установки убедимся, что кластер соответствует минимальным требованиям: работающий Kubernetes версии 1.19 или выше, настроенный kubectl с доступом к кластеру, функционирующий CoreDNS для разрешения имен внутри кластера. Если всё готово — переходим к установке.

Шаг 1. Создание namespace и установка компонентов

Argo CD устанавливается через стандартный набор манифестов, который включает все необходимые компоненты: API-сервер, контроллер репозиториев, сервер приложений.

kubectl create namespace argocd kubectl apply -n argocd -f https://raw.githubusercontent.com/argoproj/argo-cd/stable/manifests/install.yaml

Шаг 2. Проверка развертывания

Убедимся, что все поды успешно запустились:

kubectl get pods -n argocd

Ожидаем статус Running для всех компонентов: argocd-server, argocd-repo-server, argocd-application-controller, argocd-redis. Обычно процесс занимает 2-3 минуты.

Шаг 3. Настройка доступа к веб-интерфейсу

Существует несколько способов получить доступ к панели Argo CD:

Port-forward (для локального тестирования):

kubectl port-forward svc/argocd-server -n argocd 8080:443

После этого интерфейс доступен по адресу https://localhost:8080

LoadBalancer (для облачных кластеров):

kubectl patch svc argocd-server -n argocd -p '{"spec": {"type": "LoadBalancer"}}'

Ingress (рекомендуется для production): создайте Ingress-ресурс с терминацией SSL и настройкой доменного имени.

Шаг 4. Установка CLI

Для Linux/macOS:

curl -sSL -o argocd https://github.com/argoproj/argo-cd/releases/latest/download/argocd-linux-amd64 chmod +x argocd sudo mv argocd /usr/local/bin/

Шаг 5. Получение начального пароля и вход

Пароль администратора по умолчанию хранится в секрете Kubernetes:

kubectl -n argocd get secret argocd-initial-admin-secret -o jsonpath="{.data.password}" | base64 -d

Выполним вход через CLI:

argocd login localhost:8080 --username admin --password <полученный_пароль>

Шаг 6. Первичная настройка безопасности

Сразу после входа рекомендуется изменить пароль администратора:

argocd account update-password

Также имеет смысл удалить секрет с начальным паролем, чтобы он не остался в кластере:

kubectl -n argocd delete secret argocd-initial-admin-secret

На этом базовая установка завершена. Argo CD готов к работе, и мы можем переходить к подключению репозиториев.

Подключение репозиториев Git к Argo CD

Argo CD поддерживает работу с основными Git-платформами: GitHub, GitLab, Bitbucket, а также любыми другими репозиториями, доступными по HTTPS или SSH. Важно понимать, что публичные репозитории подключаются без дополнительной настройки, тогда как для приватных требуется настроить аутентификацию.

Способы аутентификации

Для приватных репозиториев Argo CD предлагает два основных метода: HTTPS с использованием токенов доступа и SSH с использованием ключей. Токены удобнее для быстрой настройки и интеграции с CI/CD, SSH-ключи предпочтительнее с точки зрения безопасности в корпоративной среде.

Добавление репозитория через CLI

Для HTTPS с токеном:

argocd repo add https://github.com/your-org/your-repo.git \ --username your-username \ --password your-token

Для SSH:

argocd repo add git@github.com:your-org/your-repo.git \ --ssh-private-key-path ~/.ssh/id_rsa

Добавление через веб-интерфейс

В UI процесс интуитивен: переходим в Settings → Repositories → Connect Repo. Заполняем поля: тип подключения (HTTPS/SSH), URL репозитория, учетные данные. Система автоматически проверит доступ и отобразит статус подключения.

Настройка приватных репозиториев: важные нюансы

При использовании SSH-ключей убедитесь, что формат ключа соответствует OpenSSH (начинается с BEGIN OPENSSH PRIVATE KEY). Для GitHub и GitLab необходимо добавить публичный ключ как Deploy Key с правами на чтение. Если используется организационный аккаунт с SSO или двухфакторной аутентификацией, токены должны иметь соответствующие разрешения и не истекать.

Важный момент: Argo CD кеширует информацию о репозиториях. После изменения учетных данных может потребоваться принудительная пересинхронизация через argocd repo list и повторное добавление репозитория.

Регистрация кластера и подключение внешних окружений

По умолчанию Argo CD управляет тем кластером, в котором он установлен. Однако на практике часто возникает необходимость разворачивать приложения в других кластерах: отдельные окружения для staging и production, географически распределенные инстансы, изолированные кластеры для разных команд или проектов.

Когда требуется подключение дополнительных кластеров?

Типичные сценарии включают разделение окружений по уровням критичности (dev, staging, production в отдельных кластерах для максимальной изоляции), мультирегиональное развертывание (кластеры в разных географических зонах для снижения latency), мультитенантность (отдельные кластеры для разных клиентов или подразделений компании). Еще один распространенный случай — централизованное управление: один Argo CD инстанс контролирует деплой во все окружения компании.

Регистрация внешнего кластера

Процесс регистрации требует доступа к kubeconfig целевого кластера. Команда выглядит следующим образом:

argocd cluster add

Где context-name — имя контекста из вашего kubeconfig файла. Argo CD создаст ServiceAccount в целевом кластере, настроит необходимые RBAC-правила и сохранит учетные данные для последующих подключений. Проверить список зарегистрированных кластеров можно командой argocd cluster list.

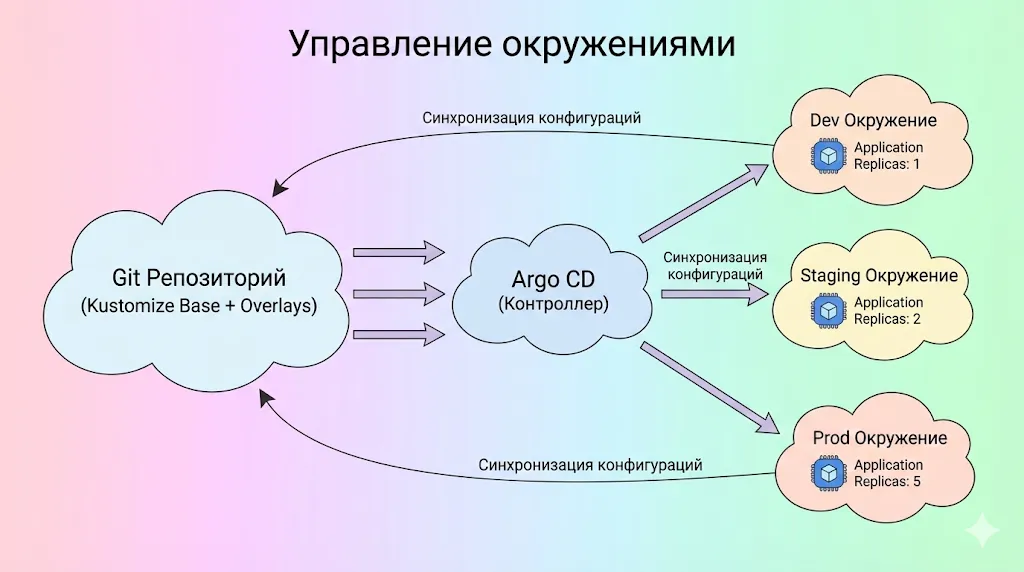

Управление несколькими окружениями

При работе с множественными окружениями важно четко структурировать подход. Распространенная практика — использовать отдельные Git-репозитории или директории для каждого окружения (например, k8s/staging и k8s/production), либо применять Kustomize overlays для управления различиями в конфигурациях. При создании приложения указывается целевой кластер через параметр —dest-server, что позволяет из одного Argo CD инстанса разворачивать идентичные приложения в разные окружения.

Argo CD позволяет управлять множеством окружений (Dev, Staging, Prod) из одного центра управления, используя единый Git-репозиторий с базовой конфигурацией и специфичными для каждого окружения настройками.

Создание приложения в Argo CD: от Git до деплоя

Application — это центральная сущность в Argo CD, которая связывает Git-репозиторий с кластером Kubernetes. По сути, это декларативное описание того, что нужно развернуть, откуда взять конфигурацию и куда её применить. Каждое Application содержит три ключевых компонента: source (источник — URL репозитория, путь к манифестам, ветка или тег), destination (назначение — целевой кластер и namespace) и syncPolicy (политика синхронизации — автоматическая или ручная, параметры self-heal и prune).

Важно понимать, что одно Application может управлять как единичным микросервисом, так и целым набором связанных ресурсов. Это даёт гибкость в организации: можно создать отдельные Applications для каждого сервиса или сгруппировать их логически.

Создание приложения через CLI

CLI предоставляет максимальный контроль и возможность автоматизации. Базовая команда создания приложения выглядит так:

argocd app create my-app \ --repo https://github.com/your-org/your-repo.git \ --path k8s/app-config \ --dest-server https://kubernetes.default.svc \ --dest-namespace default \ --revision main

Основные параметры:

- —repo — URL Git-репозитория.

- —path — путь к директории с манифестами внутри репозитория.

- —dest-server — адрес целевого кластера (для локального используется https://kubernetes.default.svc).

- —dest-namespace — namespace, куда будут развернуты ресурсы.

- —revision — ветка, тег или конкретный commit hash.

Для работы с Helm добавляются специфичные параметры:

argocd app create helm-app \ --repo https://github.com/your-org/charts.git \ --path my-chart \ --dest-server https://kubernetes.default.svc \ --dest-namespace production \ --helm-set image.tag=v1.2.3

Управление ревизиями осуществляется через изменение параметра —revision. Это позволяет закрепить приложение на конкретной версии кода или переключаться между релизными ветками.

Создание приложения через UI

Веб-интерфейс предлагает визуальный подход, особенно удобный для новичков или разовых операций. После нажатия кнопки «New App» открывается форма с логически сгруппированными полями:

Общие настройки: имя приложения, проект (по умолчанию default), sync policy (ручная или автоматическая).

Источник: выбор ранее добавленного репозитория из списка, указание пути к манифестам, выбор revision (ветка/тег). Если используется Helm, появляются дополнительные поля для values.yaml и возможность переопределения параметров через form.

Назначение: выбор кластера из выпадающего списка зарегистрированных, указание namespace. UI автоматически подсказывает существующие namespaces.

После заполнения формы можно сразу инициировать синхронизацию или создать приложение в режиме ожидания. UI наглядно показывает валидацию полей и предупреждает о возможных конфликтах ещё до создания ресурса.

Синхронизация приложений и управление релизами

Ручная синхронизация

Ручная синхронизация даёт полный контроль над процессом развертывания — изменения применяются только когда вы явно это инициируете. Такой подход оправдан в критичных окружениях (production), при внесении потенциально опасных изменений, во время отладки или когда требуется координация с другими командами перед деплоем.

Проверить текущее состояние приложения можно через CLI:

argocd app get my-app

Команда покажет статус синхронизации (Synced/OutOfSync), health status каждого ресурса и последнюю ревизию из Git. В UI эта информация представлена визуально: дерево ресурсов с цветовой индикацией состояния.

Запуск синхронизации выполняется командой:

argocd app sync my-app

Автоматическая синхронизация

Автоматический режим превращает Argo CD в полностью autonomous систему: любой коммит в отслеживаемую ветку Git запускает развертывание без участия человека. Настраивается через флаг при создании приложения:

argocd app create my-app \ --sync-policy automated \ --auto-prune \ --self-heal

Триггеры автоматического обновления: push в Git-репозиторий (Argo CD опрашивает репозиторий каждые 3 минуты по умолчанию), изменение параметров приложения через UI или CLI, webhook от Git-платформы для мгновенной реакции на коммиты.

Drift и auto-heal: когда включена опция self-heal, Argo CD не только обнаруживает расхождения между Git и кластером, но и автоматически их устраняет. Кто-то вручную изменил количество реплик? Через минуту система вернёт значение из Git. Это превращает Argo CD в настоящего «стража» декларативного состояния.

Откаты

Возможность быстрого отката — одно из ключевых преимуществ GitOps-подхода. Argo CD хранит историю всех синхронизаций, что позволяет откатиться к любой предыдущей версии:

argocd app rollback my-app

History ID можно узнать командой argocd app history my-app. В UI история отображается с временными метками, автором изменений и коммитами Git.

Когда применяется rollback: обнаружена критическая ошибка после деплоя, новая версия вызывает проблемы производительности, необходимо временно вернуться к стабильной версии для диагностики. Важно понимать, что откат в Argo CD — это не изменение Git-репозитория, а применение предыдущей конфигурации к кластеру. Для полноценного отката рекомендуется также откатить коммит в Git или создать revert-коммит.

Интеграция Argo CD с CI/CD системами

В современной архитектуре DevOps важно понимать разделение ответственности: CI (Continuous Integration) занимается сборкой кода, тестированием и созданием артефактов (Docker-образов), тогда как CD (Continuous Deployment) отвечает за развертывание этих артефактов в окружения. Argo CD берет на себя CD-часть, а традиционные CI-системы (GitHub Actions, GitLab CI, Jenkins) фокусируются на том, что умеют лучше всего — сборке и тестировании.

Типичный поток интеграции:

- Разработчик делает push в репозиторий с кодом.

- CI-система собирает Docker-образ и публикует его в registry с новым тегом.

- CI обновляет манифесты Kubernetes (обычно в отдельном infra-репозитории), изменяя тег образа.

- CI делает commit в Git с обновленными манифестами.

- Argo CD обнаруживает изменения в infra-репозитории и автоматически деплоит новую версию.

Пример с GitHub Actions:

name: Build and Deploy

on:

push:

branches: [main]

jobs:

build:

runs-on: ubuntu-latest

steps:

- name: Build and push image

run: docker build -t myapp:${{ github.sha }} .

- name: Update manifest

run: |

git clone https://github.com/org/k8s-manifests.git

cd k8s-manifests

sed -i 's|image: myapp:.*|image: myapp:${{ github.sha }}|' deployment.yaml

git commit -am "Update image to ${{ github.sha }}"

git push

Пример с GitLab CI:

stages: - build - deploy build_image: stage: build script: - docker build -t myapp:$CI_COMMIT_SHA . - docker push myapp:$CI_COMMIT_SHA update_manifests: stage: deploy script: - git clone $K8S_REPO - yq eval '.spec.template.spec.containers[0].image = "myapp:'$CI_COMMIT_SHA'"' -i deployment.yaml - git commit -am "Deploy $CI_COMMIT_SHA" - git push

Такое разделение обеспечивает чистоту архитектуры: CI-система не имеет прямого доступа к кластерам Kubernetes, что повышает безопасность. Все изменения проходят через Git, сохраняется полная история деплоев, а откат выполняется простым revert коммита.

Наблюдаемость, уведомления и мониторинг

Развернуть приложение — это только половина дела. Настоящая ценность появляется, когда мы знаем о проблемах раньше, чем о них узнают пользователи. Argo CD предоставляет встроенные механизмы для отслеживания состояния приложений и оповещения команды о критических событиях.

Система уведомлений поддерживает интеграцию с популярными коммуникационными платформами. Настройка выполняется через ConfigMap argocd-notifications-cm, где определяются шаблоны сообщений и триггеры. Уведомления могут отправляться в Slack (через incoming webhooks), Telegram (bot API), по Email (SMTP), в Microsoft Teams, а также через generic webhooks для кастомных интеграций. Триггеры настраиваются гибко: можно получать уведомления при успешной синхронизации, при ошибках деплоя, при обнаружении drift, при изменении health status приложения.

Интеграция с Prometheus и Grafana позволяет построить полноценную систему мониторинга. Argo CD экспортирует метрики в формате Prometheus на эндпоинте /metrics, которые затем визуализируются в Grafana. Ключевые метрики включают количество приложений в различных состояниях (Synced, OutOfSync, Healthy, Degraded), время синхронизации приложений, количество операций синхронизации за период, частоту обнаружения drift, использование ресурсов контроллером Argo CD.

| Метрика | Назначение | Критичность |

|---|---|---|

| argocd_app_info | Общая информация о приложениях | Средняя |

| argocd_app_sync_total | Количество синхронизаций | Низкая |

| argocd_app_k8s_request_total | Запросы к Kubernetes API | Высокая |

| argocd_git_request_total | Запросы к Git-репозиториям | Средняя |

| argocd_app_reconcile_duration | Время reconcile-цикла | Высокая |

Alerting: на основе этих метрик настраиваются алерты в Prometheus Alertmanager — приложение в состоянии OutOfSync более 10 минут, health status Degraded, превышено время синхронизации, слишком частые drift-события (возможно, кто-то вносит изменения вручную). Правильно настроенный мониторинг превращает Argo CD из «черного ящика» в прозрачную систему, где видна каждая операция.

Распространённые ошибки и их решения

Даже при правильной настройке Argo CD можно столкнуться с типичными проблемами. Рассмотрим наиболее частые ситуации и способы их решения.

- Проблема 1: Приложение в состоянии OutOfSync из-за drift. Argo CD показывает статус OutOfSync, хотя в Git ничего не менялось. Причина — кто-то вручную изменил ресурсы в кластере (например, через kubectl scale). Решение: использовать флаг —force при синхронизации для перезаписи изменений (argocd app sync my-app —force), либо включить опцию self-heal, чтобы система автоматически восстанавливала корректное состояние. Для критичных ресурсов можно добавить аннотацию argocd.argoproj.io/sync-options: Replace=true, которая заставит Argo CD полностью перезаписывать ресурсы.

- Проблема 2: Ошибка «Permission denied (publickey)» при доступе к Git. Argo CD не может подключиться к приватному репозиторию по SSH. Частые причины: неправильно сконфигурирован SSH-ключ (проверьте формат — должен начинаться с BEGIN OPENSSH PRIVATE KEY), публичный ключ не добавлен в Git как Deploy Key с правами на чтение, используется неправильный формат URL (должен быть git@github.com:org/repo.git, а не HTTPS). Решение: пересоздать SSH-ключ командой ssh-keygen -t ed25519, добавить публичную часть в настройки репозитория, убедиться, что для организации не включено SSO или 2FA, блокирующие Deploy Keys.

- Проблема 3: Несовместимость версий Helm. При синхронизации Helm-чарта возникает ошибка вроде «chart requires kubeVersion…». Argo CD использует встроенную версию Helm, которая может отличаться от локальной. Решение: проверить версию Helm в Argo CD командой argocd admin helm version, при необходимости настроить кастомную версию через ConfigMap argocd-cm, добавив параметр helm.version. Также проверьте, что все required-значения указаны в values.yaml или переданы через —helm-set.

- Проблема 4: Ошибки RBAC при попытке синхронизации. Пользователь видит приложение, но не может запустить sync. Причина — недостаточные права в политиках Argo CD. Решение: проверить RBAC-настройки в ConfigMap argocd-rbac-cm. Убедиться, что роль пользователя имеет разрешения вида p, role:developer, applications, sync, default/*, allow. Для отладки полезна команда argocd account can-i sync applications ‘default/*’.

- Проблема 5: Kubernetes запрещает обновление immutable полей. Ошибка «field is immutable» при попытке изменить определенные поля уже созданных ресурсов (например, selector в Deployment). Решение: добавить аннотацию argocd.argoproj.io/sync-options: Replace=true к ресурсу. Это заставит Argo CD удалить старый ресурс и создать новый вместо попытки обновления.

- Проблема 6: Ошибки при обновлении зависимостей Helm. Chart.yaml содержит dependencies, но они не загружаются. Решение: убедиться, что в репозитории выполнена команда helm dependency update и файл Chart.lock закоммичен в Git. Argo CD не выполняет dependency update автоматически — все зависимости должны быть разрешены заранее.

Лучшие практики работы с Argo CD

Чтобы получить максимум от Argo CD и избежать проблем в будущем, стоит придерживаться проверенных подходов, выработанных сообществом.

- Разделение репозиториев: app repo vs infra repo. Одна из фундаментальных практик — разделять код приложения и инфраструктурные манифесты по разным репозиториям. App repo содержит исходный код, Dockerfile, unit-тесты — всё, что связано с разработкой. Infra repo (или manifests repo) хранит Kubernetes-манифесты, Helm-чарты, конфигурацию окружений. Такое разделение даёт чёткую границу ответственности: программисты работают с кодом, DevOps-инженеры — с инфраструктурой. CI-пайплайн обновляет манифесты в infra repo после успешной сборки, а Argo CD отслеживает только изменения в этом репозитории.

- Управление окружениями через Kustomize. Kustomize позволяет элегантно решить проблему различий между dev, staging и production без дублирования манифестов. Базовая конфигурация описывается один раз в директории base/, а специфичные параметры для каждого окружения выносятся в overlays: overlays/dev/, overlays/staging/, overlays/production/. Таким образом, изменение в базовой конфигурации автоматически распространяется на все окружения, но каждое может переопределить количество реплик, лимиты ресурсов или образы.

- Atomic deploy и защита от неконсистентности. По умолчанию Argo CD применяет ресурсы последовательно, что может привести к временной неконсистентности (например, новая версия Deployment уже запущена, но ConfigMap ещё старый). Решение — использовать sync waves через аннотации argocd.argoproj.io/sync-wave: «0», где меньшие значения применяются раньше. Например, ConfigMaps получают wave: «0», Deployments — wave: «1». Это гарантирует, что конфигурация обновится до перезапуска подов.

- Управление секретами. Хранить секреты в Git в открытом виде — плохая идея, даже в приватном репозитории. Рекомендуемые подходы: Sealed Secrets (секреты шифруются публичным ключом и могут безопасно коммититься в Git), External Secrets Operator (секреты хранятся во внешних системах вроде AWS Secrets Manager или HashiCorp Vault), Helm secrets plugin с Mozilla SOPS для шифрования values.yaml.

| Практика | Что даёт |

|---|---|

| Разделение app/infra репозиториев | Чёткая граница ответственности, независимые релизные циклы |

| Kustomize overlays | Отсутствие дублирования, единая база для всех окружений |

| Sync waves | Консистентность при деплое, предсказуемый порядок применения |

| Управление секретами через External Secrets | Безопасность, соответствие compliance-требованиям |

| App of Apps pattern | Централизованное управление множеством приложений |

Чек-лист перед production:

- Включен automated sync с self-heal для стабильных приложений.

- Настроены уведомления о критичных событиях.

- Секреты не хранятся в Git в открытом виде.

- Используется отдельный infra-репозиторий.

- Настроен мониторинг метрик Argo CD.

- Определены sync waves для зависимых ресурсов.

Заключение

Мы рассмотрели Argo CD — инструмент, который превращает развертывание в Kubernetes из источника стресса в предсказуемый, контролируемый процесс. Подведем итоги:

- Argo CD упрощает управление развертываниями в Kubernetes. Инструмент переводит деплой в предсказуемый и контролируемый процесс через GitOps-подход.

- Использование pull-модели снижает количество ошибок при релизах. Кластер автоматически синхронизируется с состоянием репозитория без ручных действий.

- Визуальный интерфейс и CLI Argo CD дополняют друг друга. Это позволяет одновременно упростить контроль и сохранить гибкость автоматизации.

- Интеграция Argo CD с CI/CD выстраивает безопасную архитектуру поставки. CI собирает артефакты, а деплой полностью управляется через Git.

- Практики GitOps с Argo CD повышают стабильность инфраструктуры. Команда получает прозрачную историю изменений и быстрые механизмы отката.

Если вы только начинаете осваивать профессию DevOps-инженера и хотите глубже разобраться в GitOps и Kubernetes, рекомендуем обратить внимание на подборку курсов по DevOps. В таких программах обычно есть теоретическая и практическая часть, что помогает быстрее применять инструменты вроде Argo CD в реальных проектах.

Рекомендуем посмотреть курсы по обучению DevOps

| Курс | Школа | Цена | Рассрочка | Длительность | Дата начала | Ссылка на курс |

|---|---|---|---|---|---|---|

|

DevOps-инженер

|

Eduson Academy

100 отзывов

|

Цена

Ещё -5% по промокоду

115 000 ₽

|

От

9 583 ₽/мес

0% на 24 месяца

14 880 ₽/мес

|

Длительность

8 месяцев

|

Старт

18 марта

Пн, Ср, 19:00-22:00 по МСК

|

Подробнее |

|

Девопс-инженер. Интенсив

|

Level UP

36 отзывов

|

Цена

78 990 ₽

|

От

26 330 ₽/мес

|

Длительность

4 месяца

|

Старт

20 февраля

|

Подробнее |

|

DevOps-инженер

|

Нетология

46 отзывов

|

Цена

с промокодом kursy-online

96 400 ₽

178 600 ₽

|

От

2 976 ₽/мес

Без переплат на 2 года.

4 861 ₽/мес

|

Длительность

16 месяцев

|

Старт

15 февраля

|

Подробнее |

|

Профессия DevOps-инженер

|

Skillbox

219 отзывов

|

Цена

Ещё -20% по промокоду

161 751 ₽

323 502 ₽

|

От

4 757 ₽/мес

Без переплат на 22 месяца с отсрочкой платежа 3 месяца.

|

Длительность

4 месяца

|

Старт

7 февраля

|

Подробнее |

|

DevOps для эксплуатации и разработки

|

Яндекс Практикум

98 отзывов

|

Цена

160 000 ₽

|

От

23 000 ₽/мес

|

Длительность

6 месяцев

Можно взять академический отпуск

|

Старт

9 февраля

|

Подробнее |

Motion Tracking в After Effects — что это и как с ним работать

Если вы хотите разобраться, как устроен трекинг в After Effects и почему он так важен для естественной интеграции графики, этот материал поможет быстро вникнуть в тему. Как выбрать метод, где возникают ошибки и как добиться стабильного результата — разберём всё простыми словами.

Как выбрать подходящую платформу: мобильное или десктопное ПО?

Мобильность или мощность? Узнайте, какие задачи лучше решаются мобильными приложениями, а какие — десктопным ПО, и как использовать их вместе.

GPU-сервер — что это такое, зачем нужен и как выбрать подходящую конфигурацию

Если вы ищете понятное объяснение gpu сервер что это и как он помогает ускорять вычисления, этот материал поможет быстро разобраться в принципах и ключевых характеристиках. Почему GPU-архитектура так важна для ML, Big Data и рендеринга? Мы собрали простые ответы, примеры и рекомендации, чтобы вы могли выбрать подходящую конфигурацию без лишней путаницы.

Java vs C#: какой язык выбрать для вашего проекта?

Java и C# — лидеры в мире программирования. Мы сравним их по ключевым критериям, от синтаксиса до производительности, чтобы вы смогли выбрать оптимальный язык для своих задач.