Что такое NGFW

Эпоха, когда достаточно было настроить правила доступа по портам и IP-адресам, безвозвратно ушла в прошлое. Современные киберугрозы эволюционировали настолько стремительно, что классические межсетевые экраны превратились в последнюю линию обороны замка, который атакуют не мечами, а квантовыми компьютерами.

- Что такое NGFW — ключевая концепция

- Основные функции

- NGFW vs классический Firewall и UTM

- Применение — где и кому он нужен

- Внутренняя механика: как он работает

- Преимущества и ограничения NGFW

- NGFW в экосистеме кибербезопасности

- Лучшие практики выбора и внедрения

- Заключение

- Рекомендуем посмотреть курсы по кибербезопасности

Что такое NGFW — ключевая концепция

Мы живем в мире, где более 80% корпоративного трафика зашифровано, где злоумышленники маскируют вредоносный код под легитимные приложения, а APT-атаки могут месяцами оставаться незамеченными в корпоративных сетях. В таких условиях традиционный firewall — это как дверной замок на сейфе с миллиардными активами.

Именно поэтому индустрия кибербезопасности сделала решительный шаг вперед, создав межсетевые экраны нового поколения — NGFW (Next-Generation Firewall). В этой статье мы разберемся, почему NGFW стал не просто эволюционным улучшением, а революционным изменением подхода к сетевой безопасности, и как эта технология помогает организациям противостоять современным угрозам.

Ключевые вызовы современной кибербезопасности:

- Классическая фильтрация по портам больше не обеспечивает адекватной защиты.

- Растущий объем зашифрованного трафика скрывает потенциальные угрозы.

- Комплексные атаки требуют многоуровневого анализа и контекстного понимания.

NGFW (Next-Generation Firewall) представляет собой принципиально новый подход к сетевой безопасности, который выходит далеко за рамки традиционной фильтрации трафика. Если классический межсетевой экран можно сравнить с охранником, проверяющим только документы на входе, то NGFW — это целая служба безопасности, которая не только идентифицирует посетителя, но и анализирует его поведение, содержимое багажа и даже намерения.

Скриншот главной страницы одного из ведущих вендоров NGFW, Palo Alto Networks.

Ключевое отличие NGFW от традиционных решений заключается в способности анализировать трафик на уровне приложений (Layer 7 модели OSI), а не ограничиваться проверкой заголовков пакетов. Это означает, что система может определить, какое именно приложение генерирует трафик, кто его использует, и содержит ли передаваемая информация потенциальные угрозы.

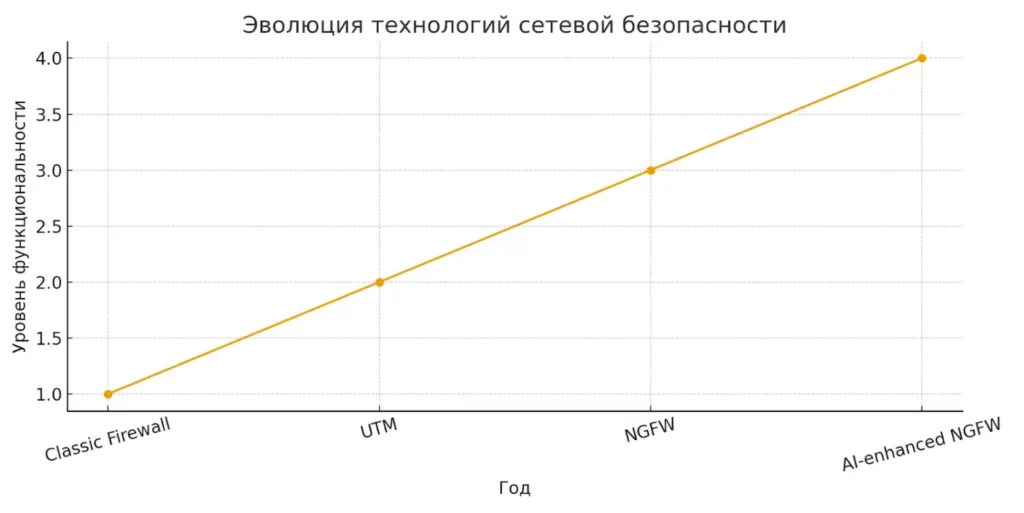

Краткая история: от классических firewall → UTM → NGFW

Эволюция сетевой безопасности прошла несколько ключевых этапов:

- 1990-е годы: Классические firewall — фильтрация по IP-адресам и портам.

- 2000-е годы: UTM (Unified Threat Management) — объединение нескольких функций безопасности в одном устройстве.

- 2010-е годы: NGFW — глубокий анализ приложений и интеграция с системами предотвращения вторжений.

- Настоящее время: Cloud-native NGFW и AI-enhanced безопасность.

Диаграмма показывает, как технологии сетевой безопасности эволюционировали от классических межсетевых экранов до NGFW с элементами искусственного интеллекта. Видно постепенное усложнение и рост функциональности решений.

Представьте себе охранника, который изначально проверял только пропуска (классический firewall), затем начал досматривать сумки (UTM), а теперь может распознать лица, анализировать поведение и предсказать потенциальные угрозы (NGFW). Именно такую трансформацию претерпела индустрия сетевой безопасности за последние три десятилетия.

Основные функции

Современный NGFW объединяет в себе множество технологий безопасности, создавая комплексную систему защиты. Давайте рассмотрим ключевые функции, которые делают эти решения столь эффективными против современных угроз.

Глубокая инспекция пакетов (DPI) Технология Deep Packet Inspection позволяет NGFW анализировать не только заголовки пакетов, но и их содержимое в режиме реального времени. Система может обнаружить вредоносный код, скрытый внутри легитимного трафика, или выявить попытки эксфильтрации данных через разрешенные протоколы.

Контроль приложений и пользователей (L7 awareness) NGFW идентифицирует конкретные приложения независимо от используемых портов и протоколов, обеспечивая гранулярный контроль доступа. Система может разрешить использование корпоративного мессенджера, но заблокировать социальные сети, даже если они работают через одни и те же порты.

Интеграция IPS/IDS Встроенные системы предотвращения и обнаружения вторжений обеспечивают активную защиту от известных атак и аномального поведения. Это позволяет блокировать угрозы до их проникновения в сеть, а не только фиксировать уже произошедшие инциденты.

Обработка шифрованного трафика (SSL/TLS) Современные NGFW способны расшифровывать и анализировать зашифрованный трафик, что критически важно в условиях, когда более 80% корпоративных коммуникаций происходит по защищенным каналам.

Фильтрация URL и контента Системы репутационного анализа и категоризации веб-ресурсов позволяют блокировать доступ к потенциально опасным сайтам и контролировать соблюдение корпоративных политик использования интернета.

DLP (предотвращение утечек) Интегрированные решения Data Loss Prevention анализируют исходящий трафик на предмет конфиденциальной информации, предотвращая как случайные, так и намеренные утечки данных.

Поддержка VPN и удалённого доступа NGFW обеспечивает безопасное подключение удаленных сотрудников с применением концепции Zero Trust, где каждое подключение проверяется с учетом множества параметров: устройства, местоположения, времени доступа и поведенческих паттернов.

Горизонтальная диаграмма отображает ключевые модули NGFW — от DPI и IPS до DLP и VPN. Она помогает визуально оценить, какие функции играют наиболее важную роль в современной защите сети.

NGFW vs классический Firewall и UTM

Чтобы понять революционность NGFW, давайте сравним его возможности с предшественниками по ключевым критериям:

| Критерий | Классический Firewall | UTM | NGFW |

| Уровень фильтрации | L3-L4 (IP, порты) | L3-L4 + базовый L7 | Полноценный L7 с контекстом |

| Глубина анализа | Заголовки пакетов | Сигнатурный анализ | DPI + поведенческий анализ |

| Интеграция IPS | Отсутствует | Базовая | Нативная интеграция |

| Контроль приложений | По портам | Ограниченный | Полная идентификация |

| Обновления угроз | Статические правила | Периодические | Динамические в реальном времени |

| Производительность | Высокая | Средняя | Оптимизированная |

Почему старые решения больше не действуют

Современные киберугрозы эволюционировали настолько, что традиционные подходы к защите стали неэффективными:

- Обфускация и полиморфизм: Вредоносный код постоянно изменяет свою структуру, обходя сигнатурные методы обнаружения.

- Туннелирование через разрешенные протоколы: Злоумышленники используют HTTPS, DNS и другие легитимные протоколы для сокрытия вредоносной активности.

- Облачные сервисы как вектор атак: Использование популярных облачных платформ для размещения C&C серверов и фишинговых ресурсов.

- Living-off-the-land техники: Атаки с использованием легитимных системных утилит, которые не распознаются традиционными средствами защиты.

- AI-генерированные угрозы: Применение машинного обучения для создания более сложных и адаптивных атак.

Эти факторы требуют качественно нового подхода к анализу сетевого трафика — именно того, что предоставляет NGFW с его способностью к контекстному пониманию происходящих в сети процессов.

Применение — где и кому он нужен

NGFW становится критически важным компонентом инфраструктуры безопасности для организаций, которые сталкиваются с современными вызовами цифровой трансформации. Давайте рассмотрим основные сценарии применения и целевую аудиторию.

IT-компании и разработчики облачных решений Организации, работающие с облачными платформами и микросервисной архитектурой, нуждаются в динамической защите, способной адаптироваться к постоянно изменяющейся инфраструктуре. NGFW обеспечивает необходимую видимость и контроль в гибридных и мультиоблачных средах.

Организации с удаленными и гибридными командами В эпоху распределенной работы традиционный периметр безопасности размылся. NGFW с поддержкой Zero Trust архитектуры обеспечивает безопасный доступ сотрудников независимо от их местоположения, анализируя каждое подключение в контексте пользователя, устройства и поведенческих паттернов.

Образовательные учреждения и государственные структуры Эти организации часто становятся целями целенаправленных атак из-за ценности обрабатываемой информации. NGFW помогает защитить персональные данные студентов, исследовательские материалы и государственную информацию от сложных APT-атак.

Финансовые институты и здравоохранение Регулируемые отрасли требуют соблюдения строгих требований к защите данных. NGFW обеспечивает не только техническую защиту, но и детальное логирование для соответствия нормативным требованиям.

Ключевые сценарии применения:

- Реализация архитектуры Zero Trust Network Access (ZTNA).

- Защита от целенаправленных атак и APT-групп.

- Контроль использования облачных приложений (CASB-функции).

- Предотвращение утечек конфиденциальных данных.

- Обеспечение безопасности IoT-устройств и промышленных сетей.

Важно понимать, что NGFW — это не просто замена существующего firewall, а стратегическое решение для организаций, которые серьезно относятся к вопросам кибербезопасности в современных реалиях.

Внутренняя механика: как он работает

Понимание технических принципов работы NGFW помогает оценить его реальные возможности и ограничения. В отличие от классических решений, которые обрабатывают пакеты последовательно через различные модули, современные NGFW используют архитектуру единого прохода (Single-Pass Processing).

Архитектура единого прохода (SP3) Каждый пакет анализируется одновременно всеми модулями безопасности — от базовой фильтрации до глубокой инспекции содержимого. Это кардинально снижает задержки и повышает производительность по сравнению с традиционными UTM-решениями, где пакет проходит через цепочку отдельных модулей.

Механизм глубокой инспекции пакетов (DPI) NGFW использует специализированные процессоры для параллельного анализа содержимого пакетов. Система может одновременно проверять соответствие множеству сигнатур, анализировать структуру протоколов и выявлять аномалии в поведении приложений. При этом происходит не просто сопоставление с базой известных угроз, а контекстный анализ с учетом истории соединений и поведенческих паттернов.

Интеграция машинного обучения Современные NGFW все чаще включают компоненты искусственного интеллекта для обнаружения неизвестных угроз. Алгоритмы машинного обучения анализируют сетевой трафик в поисках аномалий, которые могут указывать на zero-day атаки или новые варианты известного вредоносного ПО.

Управление состояниями и сессиями NGFW поддерживает полную информацию о состоянии всех активных соединений, что позволяет принимать решения на основе контекста сессии, а не отдельных пакетов. Это особенно важно для выявления сложных атак, которые могут растягиваться во времени.

Технические вызовы и производительность

Основная сложность NGFW заключается в балансе между глубиной анализа и производительностью. Обработка зашифрованного трафика требует значительных вычислительных ресурсов, особенно при пиковых нагрузках. Современные решения используют специализированные ASIC-процессоры и аппаратное ускорение криптографических операций для минимизации влияния на пропускную способность сети.

Преимущества и ограничения NGFW

Как и любая технология, NGFW имеет свои сильные стороны и ограничения, которые необходимо учитывать при принятии решения о внедрении.

Ключевые преимущества:

- Контекстная фильтрация: Возможность принимать решения на основе полного понимания приложений, пользователей и содержимого трафика.

- Комплексность защиты: Интеграция множества функций безопасности в едином решении снижает сложность инфраструктуры и улучшает координацию между различными механизмами защиты.

- Гибкость политик: Детальная настройка правил доступа с учетом времени, местоположения, типа устройства и поведенческих паттернов.

- Централизованное управление: Единая консоль для управления всей сетевой безопасностью упрощает администрирование и снижает вероятность ошибок конфигурации.

- Расширенная аналитика: Глубокое логирование и анализ трафика обеспечивают ценную информацию для команд SOC и форензики.

Существенные ограничения:

- Высокая стоимость владения: Лицензии, поддержка и регулярные обновления баз угроз требуют значительных финансовых вложений.

- Влияние на производительность: Глубокий анализ трафика, особенно зашифрованного, может снижать пропускную способность сети при пиковых нагрузках.

- Сложность конфигурации: Настройка всех функций NGFW требует высококвалифицированных специалистов и может занимать значительное время.

- Зависимость от обновлений: Эффективность защиты критически зависит от своевременного получения актуальных сигнатур угроз и обновлений функционала.

- Ограниченность против инсайдерских угроз: NGFW не способен защитить от злоумышленников, уже имеющих легитимный доступ к корпоративным ресурсам.

Важно понимать, что NGFW — это мощный, но не универсальный инструмент. Его эффективность максимальна в составе комплексной стратегии кибербезопасности, где он дополняется другими решениями для создания многоуровневой защиты.

NGFW в экосистеме кибербезопасности

Он не существует в вакууме — его истинная ценность раскрывается при интеграции с другими компонентами современной экосистемы кибербезопасности. Рассмотрим, как NGFW взаимодействует с ключевыми элементами защитной инфраструктуры.

Интеграция с SIEM-системами NGFW генерирует богатые метаданные о сетевом трафике, которые становятся ценным источником информации для Security Information and Event Management систем. Корреляция событий от NGFW с данными от других источников позволяет выявлять сложные многоэтапные атаки, которые могут остаться незамеченными при изолированном анализе.

Взаимодействие с NAC и системами управления идентификацией Network Access Control системы предоставляют NGFW контекстную информацию о пользователях и устройствах, что позволяет применять более точные политики безопасности. Интеграция с Active Directory и другими системами управления идентификацией обеспечивает гранулярный контроль доступа на основе ролей и атрибутов пользователей.

Синергия с WAF и специализированными решениями Веб-приложения требуют специфической защиты, которую лучше обеспечивают Web Application Firewalls. NGFW и WAF дополняют друг друга: первый защищает сетевой периметр и обеспечивает общий контроль трафика, второй — фокусируется на защите конкретных приложений от атак уровня L7.

Дополнение NDR и песочниц Network Detection and Response системы расширяют возможности NGFW по обнаружению аномалий в сетевом поведении. Интеграция с песочницами (Sandbox) позволяет отправлять подозрительные файлы на детальный анализ в изолированной среде, получая вердикт о их потенциальной опасности.

Координация с DLP-решениями Хотя современные NGFW включают базовые DLP-функции, специализированные решения Data Loss Prevention обеспечивают более глубокий анализ контента и контекста передачи данных. Совместная работа этих систем создает многоуровневую защиту от утечек конфиденциальной информации.

Успешная реализация концепции Defense in Depth требует orchestration всех компонентов безопасности, где NGFW выступает как ключевой элемент, обеспечивающий видимость и первичный контроль сетевого трафика.

Лучшие практики выбора и внедрения

Успешное внедрение NGFW требует тщательного планирования и понимания специфических потребностей организации. Давайте рассмотрим ключевые критерии выбора и этапы внедрения.

Критерии выбора NGFW-решения:

- Производительность и масштабируемость: Оценка пропускной способности при включенных функциях DPI, количества одновременных сессий и возможности горизонтального масштабирования.

- Архитектурная совместимость: Поддержка существующей сетевой инфраструктуры, интеграция с облачными платформами и гибридными средами.

- Функциональная полнота: Наличие необходимых модулей безопасности и возможность их активации без замены оборудования.

- Качество управления: Интуитивность интерфейса, возможности автоматизации и API для интеграции с существующими процессами.

- Поддержка и экосистема: Качество технической поддержки вендора, частота обновлений баз угроз и наличие сертифицированных партнеров.

Поэтапный подход к внедрению:

- Этап планирования: Аудит текущей инфраструктуры, определение требований к производительности и функциональности, разработка архитектуры размещения NGFW.

- Настройка базовых политик: Миграция существующих правил firewall, настройка базовых политик Application Control и создание профилей безопасности для различных групп пользователей.

- Тестирование в pilot-режиме: Развертывание в тестовой среде или на ограниченном сегменте сети для проверки производительности и совместимости с бизнес-приложениями.

- Мониторинг и оптимизация: Анализ логов, настройка алертов, оптимизация политик на основе реального трафика и обратной связи от пользователей.

- Обучение персонала: Подготовка команды администраторов, создание процедур реагирования на инциденты и документирование конфигурации.

Критически важно не рассматривать внедрение NGFW как разовый проект. Это должен быть непрерывный процесс адаптации и совершенствования защитных механизмов в ответ на эволюцию угроз и изменения в бизнес-требованиях организации.

Заключение

NGFW представляет собой не просто эволюционное улучшение традиционных межсетевых экранов, а качественно новый подход к сетевой безопасности. В мире, где киберугрозы становятся все более изощренными, а корпоративные сети — все более сложными и распределенными, возможности NGFW по контекстному анализу трафика и интеграции множества функций защиты становятся критически важными. Подведем итоги:

- NGFW — это эволюция сетевых экранов. Он анализирует не только пакеты, но и контекст, пользователей и приложения.

- Глубокая инспекция пакетов обеспечивает точное выявление угроз. Даже зашифрованный трафик не остаётся вне поля зрения системы.

- Интеграция IPS, DLP и VPN делает защиту комплексной. Все функции объединены в одном решении, без потери производительности.

- Алгоритмы ИИ помогают распознавать неизвестные атаки. NGFW способен адаптироваться к новым формам угроз.

- Максимальная эффективность достигается при комплексном подходе. NGFW работает лучше в связке с другими системами безопасности.

Если вы только начинаете осваивать кибербезопасность, рекомендуем обратить внимание на подборку курсов по кибербезопасности. В них есть теоретическая база и практические модули, которые помогут понять, как работает NGFW на реальных примерах.

Рекомендуем посмотреть курсы по кибербезопасности

| Курс | Школа | Цена | Рассрочка | Длительность | Дата начала | Ссылка на курс |

|---|---|---|---|---|---|---|

|

Специалист по кибербезопасности

|

Eduson Academy

100 отзывов

|

Цена

Ещё -5% по промокоду

143 000 ₽

|

От

11 917 ₽/мес

0% на 24 месяца

19 047 ₽/мес

|

Длительность

6 месяцев

|

Старт

26 января

Вт, Чт, 19:00-22:00 по МСК

|

Ссылка на курсПодробнее |

|

Кибербезопасность

|

Нетология

45 отзывов

|

Цена

Ещё -5% по промокоду

245 000 ₽

|

От

300 ₽/мес

|

Длительность

22 месяца

|

Старт

1 февраля

|

Ссылка на курсПодробнее |

|

Профессия Специалист по кибербезопасности

|

Skillbox

212 отзывов

|

Цена

Ещё -20% по промокоду

178 274 ₽

356 547 ₽

|

От

5 751 ₽/мес

Без переплат на 31 месяц с отсрочкой платежа 6 месяцев.

|

Длительность

12 месяцев

|

Старт

10 января

|

Ссылка на курсПодробнее |

|

Кибербезопасность

|

ЕШКО

19 отзывов

|

Цена

4 352 ₽

5 800 ₽

|

От

1 088 ₽/мес

1 450 ₽/мес

|

Длительность

4 месяца

|

Старт

9 января

|

Ссылка на курсПодробнее |

Тестировщик как главный дипломат команды

Взаимодействие тестировщиков с командой — это больше, чем просто обмен информацией. Разбираем ключевые аспекты, чтобы превратить общение в инструмент успеха.

Как не превратить участок в взлетно-посадочную полосу: нюансы ландшафтного освещения

Ландшафтный дизайн невозможен без продуманного освещения. Как расставить световые акценты, избежать типичных ошибок и создать атмосферу уюта и безопасности? Разбираемся в деталях!

Что такое электронное обучение (eLearning)

Электронное обучение стало ключевым инструментом развития сотрудников. Как eLearning трансформирует корпоративное образование и помогает бизнесу расти?

Как посмотреть логи Docker: полный разбор команд, инструментов и практических сценариев

Разбираемся, как посмотреть логи в докере и что делать, если docker logs не показывает новые записи. Почему возникает задержка вывода, откуда берутся нечитаемые символы и как быстрее находить причины ошибок?