Data Security: что это, зачем нужно и как внедрять

В эпоху, когда каждое взаимодействие с цифровыми сервисами оставляет свой след, а объемы обрабатываемой информации растут экспоненциально, вопрос защиты данных приобретает критическую важность. Data Security — комплекс мер и технологий, направленных на защиту информации от несанкционированного доступа, утечек и потерь — из опционального компонента IT-инфраструктуры превратилась в основу выживания бизнеса.

Современные компании сталкиваются с беспрецедентными вызовами: хакерские атаки становятся изощреннее, объемы данных растут (к 2025 году мировой объем цифровой информации превысит 180 зеттабайт), а стоимость каждого инцидента безопасности исчисляется миллионами рублей. Причем речь идет не только о финансовых потерях — репутационные риски и штрафы регуляторов могут нанести компании еще больший ущерб.

Возникает закономерный вопрос: как в условиях цифровой трансформации и растущих угроз обеспечить надежную защиту корпоративных данных? Давайте разберемся в основах Data Security и рассмотрим практические подходы к её внедрению.

- Что такое Data Security

- Зачем нужна Data Security бизнесу и пользователям

- Методы и технологии Data Security

- Data Security и Data Privacy: в чём разница

- Регуляторные требования и стандарты

- Лучшие практики (Best Practices) Data Security

- Заключение

- Рекомендуем посмотреть курсы по системной аналитике

Что такое Data Security

Data Security представляет собой комплексную систему мер и инструментов, направленных на обеспечение сохранности конфиденциальной и корпоративной информации на всех этапах её жизненного цикла. В основе этого подхода лежат три фундаментальных принципа, которые в международной практике обозначаются аббревиатурой CIA (Confidentiality, Integrity, Availability).

Рассмотрим эти принципы подробнее:

Конфиденциальность (Confidentiality) — обеспечение того, что данные остаются доступными исключительно авторизованным пользователям. Этот принцип предотвращает несанкционированное раскрытие информации третьим лицам.

Целостность (Integrity) — защита данных от неавторизованного изменения или повреждения. Целостность гарантирует, что информация остается точной и достоверной на протяжении всего времени её использования.

Доступность (Availability) — обеспечение своевременного и надежного доступа к данным для уполномоченных пользователей и систем в момент, когда это необходимо.

Важно понимать, что Data Security охватывает весь жизненный цикл информации: от момента её создания и классификации до хранения, обработки, архивирования и окончательного уничтожения. Такой подход позволяет формировать целостную модель управления данными, где каждый этап контролируется и защищается соответствующими мерами безопасности.

Зачем нужна Data Security бизнесу и пользователям

Отсутствие надежной системы защиты данных может обернуться для организации катастрофическими последствиями. Компании, пренебрегающие вопросами информационной безопасности, рискуют столкнуться со следующими угрозами:

Основные риски отсутствия защиты:

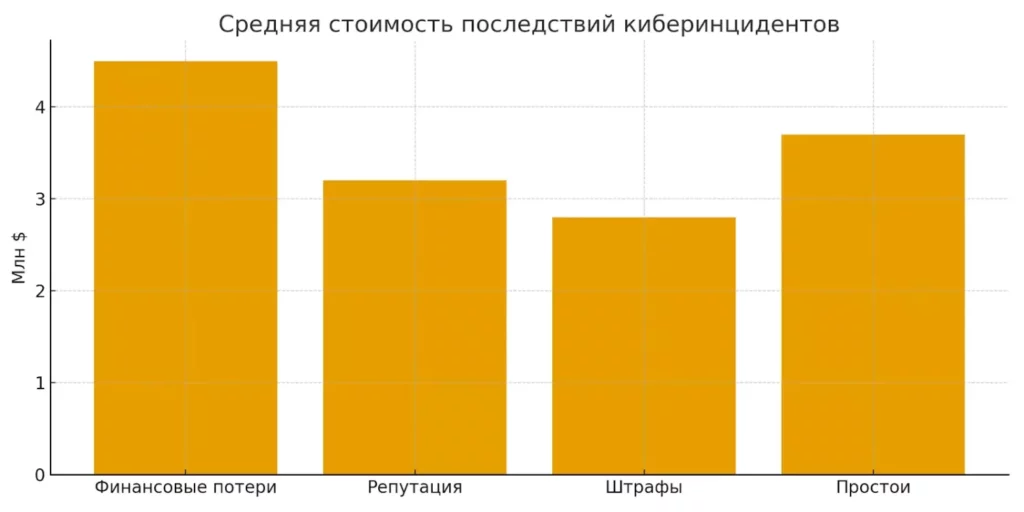

- Финансовые потери — прямые убытки от хакерских атак, затраты на восстановление систем и компенсации пострадавшим клиентам могут достигать миллионов рублей.

- Репутационные издержки — утечка персональных данных клиентов подрывает доверие к бренду и может привести к оттоку клиентской базы.

- Регуляторные штрафы — нарушение требований законодательства (например, 152-ФЗ «О персональных данных») влечет за собой значительные финансовые санкции.

- Простои в работе — кибератаки могут парализовать деятельность компании на дни и недели.

Преимущества внедрения Data Security:

- Защита интеллектуальной собственности — сохранение конфиденциальности разработок, алгоритмов и коммерческих секретов.

- Обеспечение непрерывности бизнеса — минимизация рисков простоев и сбоев в работе критически важных систем.

- Соответствие требованиям — выполнение нормативных требований и отраслевых стандартов.

- Конкурентные преимущества — высокий уровень защиты данных становится важным фактором при выборе поставщиков услуг.

Эта диаграмма показывает, какие последствия киберинцидентов обходятся бизнесу дороже всего. Финансовые потери и простои системы оказываются самыми затратными, что подчёркивает необходимость инвестиций в защиту данных.

Методы и технологии Data Security

Классические методы защиты

Фундамент любой системы информационной безопасности составляют проверенные временем технологии, которые остаются актуальными и в эпоху нейросетей и больших данных. Давайте рассмотрим ключевые компоненты этого арсенала:

Шифрование данных — преобразование информации в непонятный код с использованием алгоритмов AES (Advanced Encryption Standard) или RSA. Даже если злоумышленник получит доступ к зашифрованным файлам, без ключа дешифрования они останутся бесполезными.

Аутентификация и авторизация — многоуровневая система контроля доступа, включающая традиционные пароли, одноразовые коды (OTP) и двухфакторную аутентификацию (2FA). Современные решения также используют биометрические данные и токены безопасности.

Резервное копирование — создание копий критически важных данных с размещением на удаленных серверах или в облачных хранилищах. Эта мера позволяет быстро восстановить информацию после сбоев или атак.

Межсетевые экраны и антивирусные решения — первая линия обороны от внешних угроз, фильтрующая входящий и исходящий трафик по заданным правилам безопасности.

Кажется, что этих мер должно быть достаточно. Однако практика показывает: в мире современных киберугроз требуются более продвинутые технологии.

Современные технологии

Эволюция угроз требует соответствующего развития защитных механизмов. Современный арсенал Data Security включает интеллектуальные системы, способные анализировать поведение пользователей и предотвращать инциденты на раннем этапе:

IDS/IPS (системы обнаружения и предотвращения вторжений) — интеллектуальные платформы, которые в режиме реального времени анализируют сетевой трафик и выявляют аномальные паттерны активности. Например, система может заблокировать подозрительные попытки доступа к базе данных в нерабочее время.

DLP (системы предотвращения утечек данных) — комплексные решения для контроля каналов передачи информации. Такие системы мониторят электронную почту, мессенджеры и веб-сервисы, автоматически блокируя отправку конфиденциальных документов за пределы корпоративной сети.

Маскирование данных — технология, особенно актуальная для BI-систем, которая скрывает чувствительную информацию от неуполномоченных пользователей. К примеру, аналитик может видеть агрегированные показатели продаж, но не персональные данные клиентов.

Поведенческий анализ и мониторинг — системы машинного обучения, которые изучают типичные паттерны работы сотрудников и сигнализируют об отклонениях. Если программист внезапно начинает массово копировать исходный код в нерабочее время, система немедленно уведомит службу безопасности.

Data Security и Data Privacy: в чём разница

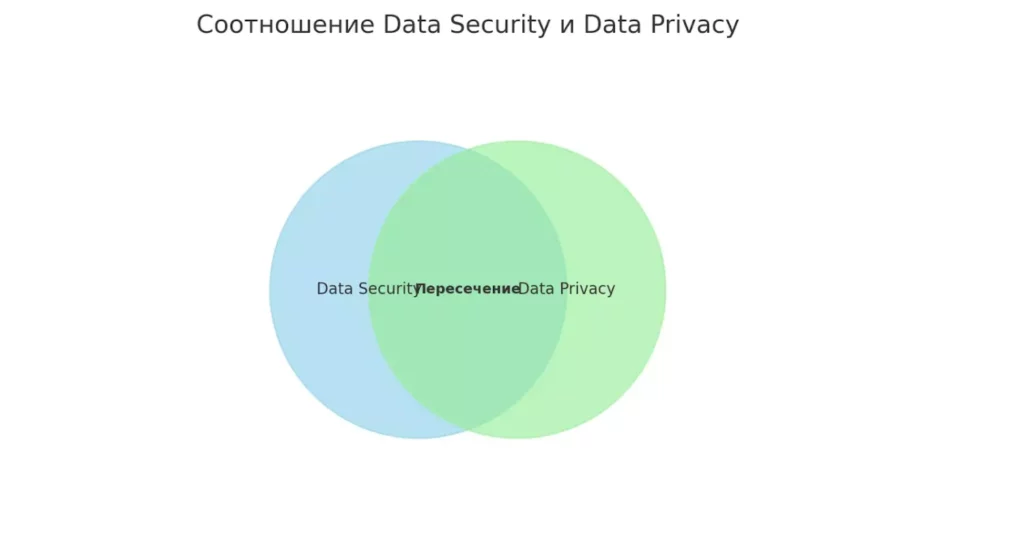

Несмотря на то, что термины Data Security и Data Privacy часто используются как синонимы, между ними существуют принципиальные различия, понимание которых критически важно для построения эффективной системы защиты информации.

Data Security фокусируется преимущественно на технических и организационных мерах защиты данных от угроз. Это своеобразный щит, который предотвращает несанкционированный доступ, изменение или уничтожение информации. В центре внимания — криптографические алгоритмы, системы контроля доступа, мониторинг сетевой активности и другие технологические решения.

Data Privacy, в свою очередь, концентрируется на правовых аспектах обработки информации и соблюдении прав субъектов данных. Этот подход регламентирует, какие данные можно собирать, как их использовать, кому передавать и в течение какого времени хранить. Privacy определяет рамки легального использования информации в соответствии с законодательством и пользовательскими соглашениями.

Диаграмма Венна наглядно показывает пересечение Data Security и Data Privacy. Первая отвечает за технические меры защиты, вторая — за правовые аспекты, а в центре остаются процессы работы с персональными данными.

На практике эти два направления функционируют как взаимодополняющие элементы единой экосистемы. Технические средства Data Security (шифрование, аутентификация, контроль доступа) помогают соблюдать требования Data Privacy, а четкие правовые нормы и политики конфиденциальности формируют техническое задание для систем безопасности.

Особенно важно учитывать оба аспекта в проектах, где активно используются персональные данные — например, в e-commerce платформах или CRM-системах. Здесь недостаточно просто защитить информацию технически; необходимо также обеспечить соответствие требованиям законодательства о персональных данных и прозрачность в отношении их использования.

Регуляторные требования и стандарты

Современный ландшафт регулирования в сфере защиты данных представляет собой сложную мозаику международных актов, национальных законов и отраслевых стандартов. Для российских компаний особую актуальность приобретает соблюдение местного правового поля, которое зачастую оказывается более строгим, чем международные нормы.

Ключевым документом остается Федеральный закон «О персональных данных» (152-ФЗ) и связанные с ним подзаконные акты, которые детально регламентируют процессы сбора, хранения, обработки и передачи персональной информации. Этот закон устанавливает не только технические требования к защите данных, но и административные процедуры, включая обязательную классификацию информационных систем и получение лицензий на деятельность по технической защите конфиденциальной информации.

Параллельно с общими требованиями действуют отраслевые стандарты для финансового сектора (требования ЦБ РФ), государственной сферы (ГОСТ Р серии 50922), здравоохранения и других критически важных областей. Например, банковские организации должны соответствовать стандартам защиты платежных данных PCI DSS, адаптированным под российские реалии.

Важно отметить, что международные акты, такие как GDPR, также оказывают влияние на российские компании, особенно те, которые работают с европейскими клиентами или имеют представительства в ЕС.

Соблюдение этих норм — не просто формальность, а стратегическое преимущество. Регулярный аудит соответствия, актуализация внутренних политик и инвестиции в сертификацию систем защиты информации повышают доверие партнеров и клиентов, а также минимизируют риски регуляторных санкций.

Лучшие практики (Best Practices) Data Security

Эффективная защита данных требует системного подхода, объединяющего технологические решения, организационные процессы и человеческий фактор. Наш опыт показывает, что наиболее успешными оказываются компании, которые внедряют следующие проверенные практики:

Принцип минимальных привилегий (least privilege) — каждый сотрудник получает доступ только к тем данным, которые необходимы для выполнения его непосредственных обязанностей. Этот подход радикально снижает риски внутренних угроз и ограничивает потенциальный ущерб от компрометации учетных записей.

Непрерывный мониторинг и анализ событий — внедрение SIEM-систем (Security Information and Event Management), которые в режиме реального времени анализируют логи безопасности и выявляют аномальные паттерны активности. Алгоритмы машинного обучения помогают отличить легитимную активность от потенциальных угроз.

Регулярное обучение персонала — человеческий фактор остается слабым звеном в цепи безопасности. Систематические тренинги по основам информационной безопасности, симуляции phishing-атак и понятные инструкции по работе с конфиденциальными данными значительно повышают общий уровень защищенности.

Комплексное резервное копирование по правилу «3-2-1» — три копии данных, два различных типа носителей, одна копия вне основной площадки. Такой подход обеспечивает восстановление информации даже в случае масштабных инцидентов.

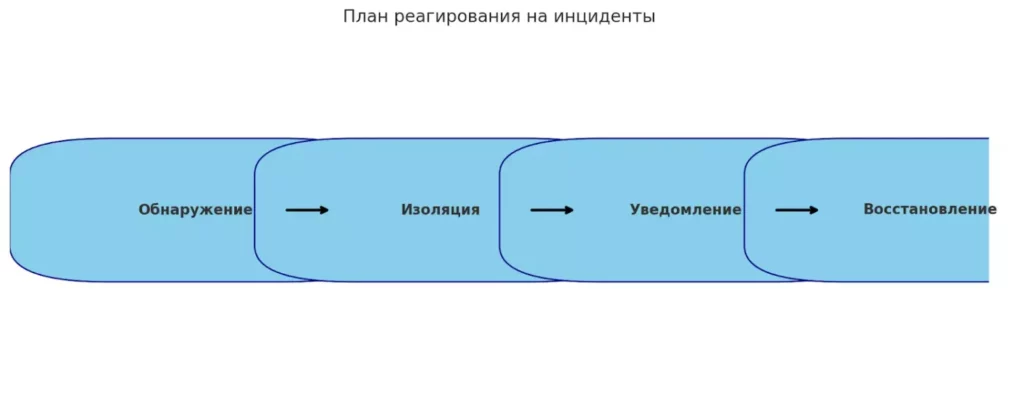

План реагирования на инциденты — детально проработанный сценарий действий при обнаружении нарушений безопасности, включающий процедуры изоляции угроз, уведомления заинтересованных сторон и восстановления нормальной работы систем.

Схема отражает ключевые шаги реагирования на инциденты: от обнаружения угрозы до полного восстановления системы. Такой подход помогает действовать системно и минимизировать последствия атак.

Заключение

Data Security в современных реалиях — это не просто набор технических решений или дополнительная статья расходов в IT-бюджете. Это фундаментальная основа устойчивого развития любого цифрового бизнеса, которая определяет его способность конкурировать и развиваться в условиях нарастающих киберугроз.

- Data Security — это комплекс мер защиты данных. Он обеспечивает конфиденциальность, целостность и доступность информации.

- Отсутствие защиты приводит к убыткам. Компании рискуют потерять деньги, клиентов и репутацию.

- Современные методы помогают снизить риски. Используются шифрование, IDS/IPS, DLP и поведенческий анализ.

- Важно учитывать законы и стандарты. Регуляторные требования формируют основу для внедрения практик безопасности.

- Лучшие практики повышают устойчивость бизнеса. Мониторинг, резервное копирование и обучение сотрудников дают долгосрочный эффект.

Если вы только начинаете осваивать профессию специалиста по информационной безопасности, рекомендуем обратить внимание на подборку курсов по системной аналитике. В них есть и теоретическая, и практическая часть, которая позволит освоить защиту данных на реальных примерах.

Рекомендуем посмотреть курсы по системной аналитике

| Курс | Школа | Цена | Рассрочка | Длительность | Дата начала | Ссылка на курс |

|---|---|---|---|---|---|---|

|

Аналитик данных

|

Eduson Academy

100 отзывов

|

Цена

Ещё -5% по промокоду

105 900 ₽

|

От

8 825 ₽/мес

Беспроцентная. На 1 год.

|

Длительность

6 месяцев

|

Старт

17 февраля

|

Подробнее |

|

Системный и бизнес-анализ в разработке ПО. Интенсив

|

Level UP

36 отзывов

|

Цена

75 000 ₽

|

От

18 750 ₽/мес

|

Длительность

1 месяц

|

Старт

6 февраля

|

Подробнее |

|

Системный аналитик PRO

|

Нетология

46 отзывов

|

Цена

с промокодом kursy-online

79 800 ₽

140 000 ₽

|

От

3 500 ₽/мес

Рассрочка на 2 года.

|

Длительность

10 месяцев

|

Старт

13 февраля

|

Подробнее |

|

Системный аналитик с нуля

|

Stepik

33 отзыва

|

Цена

4 500 ₽

|

|

Длительность

1 неделя

|

Старт

в любое время

|

Подробнее |

|

Системный аналитик с нуля до PRO

|

Eduson Academy

100 отзывов

|

Цена

Ещё -10% по промокоду

125 900 ₽

257 760 ₽

|

От

10 492 ₽/мес

10 740 ₽/мес

|

Длительность

6 месяцев

|

Старт

в любое время

|

Подробнее |

Как быстро нарисовать блок-схему и не сойти с ума в процессе?

Нужна блок-схема, но не знаете, с чего начать? Мы собрали удобные программы — онлайн и для ПК, с шаблонами и понятным интерфейсом. Выбирайте под свою задачу: от курсов до управления проектами.

Робототехника: как машины учатся думать и работать вместо нас

Робототехника — это уже не будущее, а настоящее. От хирургических операций до заводских конвейеров — роботы помогают человеку в самых разных сферах. Давайте разберёмся, как они работают и куда движется эта индустрия.

Что такое НДС: простое объяснение, ставки, расчёт и уплата налога

НДС — что это за налог и почему с ним сталкивается каждый, даже если не ведёт бизнес? В статье разбираем, как работает налог на добавленную стоимость, кто его платит на самом деле и как правильно считать НДС на практике.

Где вести блог, чтобы не жалеть: от хобби до прибыли

Рассмотрим лучшие платформы для ведения блога — расскажем, где проще стартовать, как не потерять трафик и какие инструменты помогут зарабатывать на контенте.