Доксинг: что это такое, как работает и как защититься от раскрытия личных данных

Доксинг (от английского doxing или doxxing) — это намеренная публикация личной информации человека в интернете без его согласия. В отличие от случайных утечек данных, которые происходят из-за технических сбоев или халатности, доксинг всегда преследует конкретную цель: напугать, скомпрометировать или организовать травлю выбранной жертвы. В публичный доступ могут попасть ваши контакты, домашний адрес, место работы, личные фотографии, переписка — всё, что можно использовать для давления или шантажа.

Распространённое заблуждение состоит в том, что доксинг касается только публичных фигур — блогеров, журналистов, активистов. На практике жертвой может стать любой пользователь интернета: достаточно оставить эмоциональный комментарий под спорным постом, поучаствовать в онлайн-дискуссии или просто вызвать чью-то неприязнь. Современные методы сбора данных настолько доступны, что для раскрытия личных данных порой не требуется особых технических навыков — лишь время и желание навредить.

- Как появилось понятие «доксинг»: происхождение и эволюция термина

- Какие данные чаще всего становятся целью доксеров

- Почему доксинг опасен: последствия и риски

- Кто такие доксеры и зачем они это делают

- Как работает: методы и инструменты сбора данных

- Реальные примеры: чему они учат

- Как защититься от доксинга: полный чек-лист безопасности

- Что делать, если вас уже задоксили

- Как уменьшить свой цифровой след: советы цифровой гигиены

- FAQ: короткие ответы на частые вопросы о доксинге

- Заключение

- Рекомендуем посмотреть курсы по кибербезопасности

Как появилось понятие «доксинг»: происхождение и эволюция термина

Термин «доксинг» берёт своё начало в хакерской культуре 1990-х годов, когда он означал «dropping docs» — буквально «сброс документов». В те времена интернет-сообщества хакеров и киберактивистов использовали эту практику для раскрытия личности анонимных пользователей, которые нарушали негласные правила или вели себя неэтично. Первоначально doxxing воспринимался как своеобразная форма самосуда внутри закрытых онлайн-групп: если кто-то злоупотреблял анонимностью, его «реальную личность» (real-life identity) публиковали в сети, лишая защиты псевдонима.

С развитием интернета и появлением социальных сетей смысл термина эволюционировал. Доксинг вышел за пределы хакерских форумов и превратился в распространённый инструмент онлайн-агрессии, доступный практически каждому. Ключевые этапы трансформации выглядят следующим образом:

- 1990-е годы — возникновение термина в среде хакеров как способ наказания нарушителей внутри сообщества.

- Начало 2000-х — распространение практики на форумы и IRC-чаты, где doxxing использовался в личных конфликтах.

- 2010-е годы — массовое применение в социальных сетях, политических спорах и кибербуллинге; доксинг становится инструментом идеологической борьбы.

- Настоящее время — институционализация явления: в некоторых странах он признан отдельным видом правонарушения, разрабатываются законодательные меры противодействия.

Сегодня доксинг утратил какую-либо связь с «восстановлением справедливости» и превратился в форму цифрового насилия, которая может разрушить репутацию, карьеру и личную жизнь человека. Эволюция термина отражает более широкую тенденцию: то, что когда-то было маргинальной практикой узкого круга технически подкованных пользователей, стало массовым явлением, требующим серьёзного правового и социального осмысления.

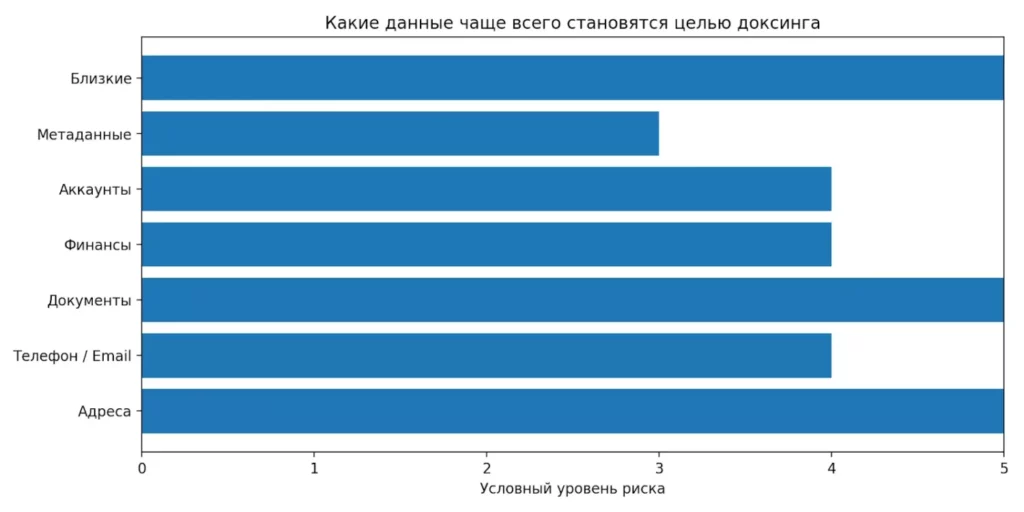

Какие данные чаще всего становятся целью доксеров

Спектр информации, которую могут раскрыть доксеры, охватывает практически все аспекты цифровой и реальной жизни человека. Чем больше данных удаётся собрать, тем масштабнее потенциальный ущерб для жертвы. Рассмотрим основные категории данных, представляющие наибольший интерес для злоумышленников:

- Персональные идентификационные данные: полное имя, дата рождения, паспортные данные, ИНН, СНИЛС — всё, что позволяет однозначно идентифицировать человека и потенциально использовать его личность в мошеннических схемах.

- Контактная информация: номера телефонов (личные и рабочие), адреса электронной почты, мессенджеры. Эти данные открывают возможность для прямых угроз, спама и организации целенаправленной травли.

- Физические адреса: место жительства, адрес работы, учебного заведения. Раскрытие этих данных создаёт реальную угрозу физической безопасности, особенно если доксинг сопровождается призывами к насилию.

- Профессиональная информация: место работы, должность, академические достижения, резюме с подробным описанием карьерного пути. Публикация таких данных может привести к давлению на работодателя и репутационным потерям.

- Финансовые сведения: банковские реквизиты, информация о кредитах и счетах, данные о доходах и имуществе. Доступ к ней открывает путь к прямому материальному ущербу.

- Цифровые следы: логины, пароли, IP-адреса, информация об используемых устройствах и браузерах. Эти данные позволяют получить контроль над онлайн-присутствием жертвы и использовать её аккаунты для дальнейших атак.

- Личный контент: приватные фотографии и видео, переписка в мессенджерах и социальных сетях, личные документы. Публикация такого материала наносит максимальный психологический урон и часто используется для шантажа.

- Метаданные: геолокация из фотографий, история перемещений, данные о социальных связях и круге общения. Казалось бы, второстепенная информация может сложиться в детальную картину жизни человека.

- Сведения о близких: данные о членах семьи, друзьях, коллегах — расширение атаки на окружение жертвы усиливает давление и увеличивает масштаб последствий.

Диаграмма показывает, какие категории персональных данных представляют наибольший риск при доксинге. Даже частичное раскрытие критичных данных может запустить цепную реакцию дальнейших атак.

Важно понимать: для эффективного доксинга не обязательно раскрывать всё сразу. Даже часть — например, связка имени с никнеймом или рабочий адрес — может запустить цепную реакцию, в результате которой всплывут и остальные данные.

Почему доксинг опасен: последствия и риски

Доксинг редко ограничивается простой публикацией данных — это лишь первый шаг, за которым следует целый каскад негативных последствий. Масштаб ущерба зависит от объёма раскрытых данных, мотивации злоумышленника и того, насколько широко информация распространилась в сети. Давайте рассмотрим основные категории рисков.

- Домогательства и преследование. После публикации контактных данных жертва может столкнуться с потоком угроз, оскорблений и нежелательных сообщений через все доступные каналы связи. Телефонные звонки в любое время суток, спам в мессенджерах, заказ товаров и услуг на чужое имя — всё это создаёт атмосферу постоянного стресса и лишает чувства безопасности даже в собственном доме.

- Угрозы физической безопасности. Раскрытие домашнего адреса превращает онлайн-конфликт в реальную опасность. Известны случаи, когда doxxing приводил к «swatting» — ложным вызовам спецслужб по адресу жертвы, что создаёт угрозу не только для самого человека, но и для членов его семьи. В экстремальных ситуациях доксинг может спровоцировать физическое нападение со стороны радикально настроенных лиц.

- Взлом аккаунтов и кража личности. Раскрытые логины, адреса электронной почты и другие идентификаторы становятся отправной точкой для взлома цифровых аккаунтов. Злоумышленники могут получить доступ к банковским счетам, социальным сетям, рабочей почте — и использовать эти каналы для дальнейшего распространения ложной информации или финансовых махинаций от имени жертвы.

- Репутационный ущерб. Даже если опубликованные данные не содержат ничего компрометирующего, сам факт доксинга наносит удар по репутации. Вырванные из контекста фотографии, искажённые цитаты из личной переписки, сфабрикованные «доказательства» неблаговидных поступков — всё это может серьёзно подорвать доверие окружающих. В профессиональной среде такая ситуация нередко приводит к увольнению или невозможности найти новую работу.

- Финансовые потери. Помимо прямого доступа к банковским счетам, doxxing может привести к косвенным материальным издержкам: расходы на юридическую помощь, услуги специалистов по кибербезопасности, смену места жительства в критических случаях. Некоторые жертвы вынуждены менять номера телефонов, закрывать банковские карты и создавать новые цифровые профили — всё это требует времени и денег.

- Психологическое давление и травма. Пожалуй, наиболее разрушительное последствие доксинга — это психологический ущерб. Постоянное ощущение уязвимости, тревога за собственную безопасность и безопасность близких, невозможность контролировать распространение личных данных — всё это приводит к хроническому стрессу, депрессии и посттравматическому синдрому. Многие жертвы сообщают о длительных нарушениях сна, панических атаках и необходимости обращения к психотерапевту.

Критически важно понимать, что последствия не исчезают с удалением исходной публикации. Информация, однажды попавшая в сеть, может быть скопирована, переопубликована и индексирована поисковыми системами. Полностью устранить цифровой след практически невозможно — именно поэтому профилактика и защита личных данных должны быть приоритетом для каждого пользователя интернета.

Кто такие доксеры и зачем они это делают

Понимание мотивации и типологии доксеров помогает лучше осознать природу угрозы и выработать адекватную стратегию защиты. Вопреки распространённому мнению, доксингом занимаются не только профессиональные хакеры — в большинстве случаев за атаками стоят обычные пользователи с различными мотивами и уровнем технических навыков.

- Тролли и любители хайпа. Значительная часть совершается ради развлечения или получения внимания в сети. Подростки и молодые взрослые могут воспринимать раскрытие чужих данных как своеобразный «челлендж» или способ заработать репутацию в определённых онлайн-сообществах. Для них doxxing — это игра, в которой они не задумываются о реальных последствиях для жертвы.

- Мстители и обиженные. Один из наиболее распространённых мотивов — личная месть. Бывшие партнёры после болезненного разрыва, уволенные сотрудники, недовольные клиенты или просто люди, которые считают, что с ними поступили несправедливо, используют доксинг как инструмент возмездия. Эмоциональная составляющая здесь играет ключевую роль: желание причинить боль часто перевешивает рациональные соображения и страх перед возможным наказанием.

- Идеологические активисты. В политически и социально напряжённой среде он становится оружием идеологической борьбы. Участники противоборствующих лагерей раскрывают личные данные оппонентов, чтобы запугать их, заставить замолчать или дискредитировать в глазах общественности. Такой доксинг часто организован более системно и может затрагивать не только самого человека, но и его семью, коллег, работодателей.

- Профессиональные злоумышленники. Хакеры и киберпреступники используют его как элемент более сложных схем — для шантажа, вымогательства денег или получения доступа к корпоративным системам через компрометацию конкретных сотрудников. В этих случаях доксинг представляет собой тщательно спланированную операцию с использованием продвинутых технических средств.

- Конкуренты и заказчики. В бизнес-среде doxxing может применяться для устранения конкурентов, подрыва репутации компании или давления на ключевых сотрудников. Такие атаки нередко заказываются и оплачиваются заинтересованными сторонами, превращая доксинг в услугу теневого рынка.

Что касается конкретных причин и целей, то они включают:

- Месть и личная неприязнь — желание наказать за реальную или мнимую обиду.

- Финансовое вымогательство — шантаж с требованием выкупа за нераспространение информации.

- Запугивание и цензура — принуждение жертвы к молчанию или изменению поведения.

- Организация травли — мобилизация онлайн-толпы для массированной атаки на человека.

- Развлечение и самоутверждение — получение удовольствия от власти над другими и признания в определённых кругах.

- Идеологическая борьба — наказание за неугодные политические или социальные взгляды.

Важно отметить, что один и тот же акт doxxing может сочетать несколько мотивов одновременно. Например, человек может начать с личной мести, но затем представить свои действия как борьбу за справедливость, привлекая сторонников и превращая индивидуальную атаку в коллективную травлю. Именно многогранность мотивации делает доксинг столь распространённым и трудно предсказуемым явлением.

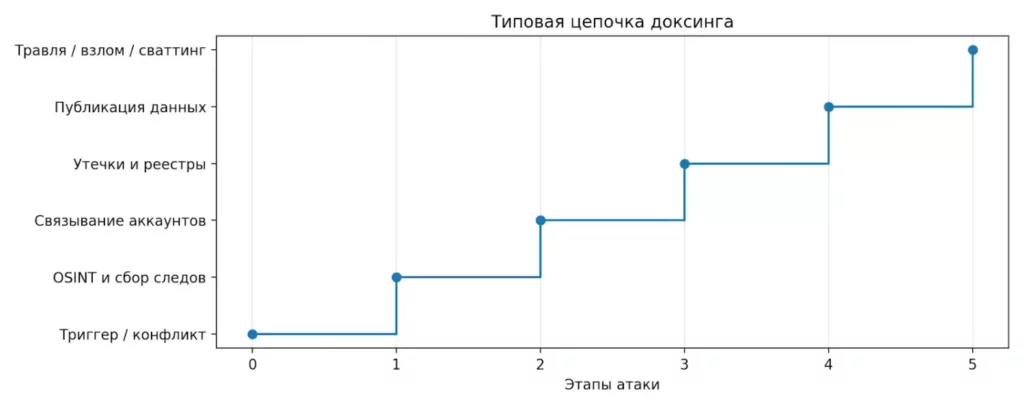

Как работает: методы и инструменты сбора данных

Современный доксинг представляет собой многоступенчатый процесс, в котором злоумышленники комбинируют различные техники сбора информации. Понимание этих методов критически важно для выстраивания эффективной защиты. Давайте рассмотрим основные способы, которыми доксеры получают доступ к личным данным.

Анализ цифрового следа в соцсетях

Социальные сети — настоящая золотая жила для доксеров. Пользователи добровольно публикуют огромные объёмы данных о себе: фотографии с геометками, посты о месте работы и учёбы, упоминания друзей и родственников, чекины в локациях. Доксеры систематически анализируют профили жертвы и её окружения, собирая мозаику из отдельных фрагментов. Особенно ценны старые публикации, о которых пользователь мог забыть, но которые остались доступны в архивах. Перекрёстный анализ нескольких платформ (Facebook, Instagram, Twitter, LinkedIn) позволяет связать разрозненные псевдонимы с реальной личностью и получить исчерпывающую картину жизни человека.

Фишинг и социальная инженерия

Технические навыки не всегда необходимы, если можно обмануть саму жертву. Фишинг представляет собой рассылку поддельных писем якобы от банков, сервисов или знакомых с просьбой предоставить личные данные или перейти по вредоносной ссылке. Социальная инженерия идёт дальше: злоумышленник может позвонить, представившись сотрудником службы поддержки, и убедительно выпытать пароль или другую конфиденциальную информацию. Иногда доксеры проникают в доверие к жертве через длительное общение в интернете, постепенно собирая необходимые данные. Особенно уязвимы пожилые люди и те, кто не знаком с базовыми принципами цифровой безопасности.

Проверка утечек баз данных

За последние годы произошли сотни масштабных утечек данных из различных сервисов и компаний. Миллиарды записей с email-адресами, паролями, номерами телефонов и другой информацией находятся в открытом доступе или продаются на теневых форумах. Доксеры используют специализированные сервисы и базы данных для поиска данных о конкретном человеке. Достаточно знать email или номер телефона, чтобы проверить, не засветились ли эти данные в утечках, и получить связанные с ними пароли, ответы на секретные вопросы и другие детали. Многие пользователи используют одинаковые пароли на разных сайтах, что делает их особенно уязвимыми.

Сканирование WHOIS и информации о доменах

Если жертва владеет собственным сайтом или доменом, публичные базы WHOIS могут раскрыть имя владельца, адрес электронной почты, физический адрес и номер телефона. Хотя многие регистраторы теперь предлагают услуги приватной регистрации, не все пользователи знают об этой опции или активируют её. Исторические записи WHOIS также могут храниться в различных архивах, даже если текущая информация скрыта. Для блогеров, владельцев малого бизнеса и фрилансеров это представляет серьёзную угрозу.

Поиск по открытым государственным реестрам

Множество официальных баз данных находятся в открытом доступе: реестры недвижимости, данные о регистрации бизнеса, судебные решения, избирательные списки. В зависимости от страны и региона объём доступной информации варьируется, но часто можно найти полное имя, адрес и другие персональные данные. Доксеры систематически прочёсывают эти ресурсы, особенно если у них есть хотя бы частичная информация о жертве — например, город проживания или приблизительный возраст.

Перехват IP-адреса и мониторинг сетевого трафика

Более технически продвинутые доксеры могут использовать методы для определения IP-адреса жертвы. Это достигается через отправку специально подготовленных ссылок, которые при открытии логируют IP пользователя, или через участие в онлайн-играх и голосовых чатах, где айпи-адреса могут быть видимы. Зная его, можно определить примерное местоположение пользователя и интернет-провайдера. В публичных Wi-Fi сетях возможен перехват незашифрованного трафика, что даёт доступ к посещаемым сайтам и передаваемым данным.

Покупка данных у брокеров

Существует целая индустрия брокеров данных, которые собирают и продают информацию о пользователях: историю покупок, местоположение, интересы, контактные данные. Хотя легальные брокеры работают в рамках закона, теневой рынок предлагает гораздо более детальные и конфиденциальные сведения. За относительно небольшую плату можно получить досье на конкретного человека, включая финансовую историю, медицинские записи и данные из различных утечек. Доступность таких услуг делает доксинг возможным даже для людей без специальных технических знаний.

Схема иллюстрирует последовательность этапов доксинга — от конфликта до реальных последствий. Понимание цепочки помогает вовремя разорвать атаку на раннем этапе.

Критически важно понимать, что эти методы редко применяются изолированно. Профессиональные доксеры комбинируют несколько техник, постепенно расширяя объём собранной информации. Каждый новый фрагмент данных открывает путь к следующему — и так до тех пор, пока не будет составлен полный цифровой портрет жертвы.

Реальные примеры: чему они учат

Изучение конкретных случаев доксинга помогает понять, как абстрактные угрозы превращаются в реальные проблемы и какие уроки мы можем из этого извлечь. Рассмотрим несколько характерных примеров, демонстрирующих различные аспекты этого явления.

- Случай с отслеживанием частного самолёта. В 2022 году Илон Маск публично обвинил журналистов ведущих изданий — The New York Times, CNN, Washington Post — в доксинге после того, как они освещали деятельность аккаунта, отслеживавшего перемещения его частного самолёта через публичные данные. Маск заблокировал эти аккаунты в Twitter (ныне X), аргументируя это угрозой безопасности. Этот случай поднял важный вопрос: где проходит граница между журналистским расследованием и доксингом? Урок здесь двойной: даже публичные данные, собранные воедино, могут создать угрозу безопасности, а определение doxxing остаётся предметом дискуссий и зависит от контекста.

- Доксинг участников онлайн-дискуссий. Многочисленные случаи в социальных сетях демонстрируют, как обычные пользователи становятся жертвами после участия в спорах на острые темы — политику, социальные вопросы, феминизм. Человек оставляет эмоциональный комментарий, кто-то решает «проучить» его, находит профили в других соцсетях, связывает их с реальным именем, местом работы — и через несколько часов всё это публикуется с призывами «наказать» неугодного комментатора. В результате жертва получает шквал угроз, работодателя забрасывают жалобами с требованием увольнения, а личная жизнь становится достоянием общественности. Урок: любая активность в интернете может быть использована против вас, особенно если вы не отделяете личные и публичные профили.

- Доксинг в игровых сообществах. В онлайн-играх и стриминговых платформах он стал настолько распространённым явлением, что получил собственную экосистему. Конфликты между игроками нередко выходят за рамки виртуального мира: проигравшая сторона ищет реальные данные соперника и публикует их, иногда сопровождая это «swatting» — ложным вызовом спецслужб по адресу жертвы. Известны случаи, когда такие «розыгрыши» заканчивались трагически. Этот пример демонстрирует, как токсичная культура определённых онлайн-сообществ нормализует доксинг и превращает его в приемлемый инструмент разрешения конфликтов.

- Доксинг в контексте домашнего насилия. Менее публичные, но не менее разрушительные случаи связаны с бывшими партнёрами. После разрыва отношений обидчик может публиковать интимные фотографии, личную переписку, данные о месте жительства и работе жертвы, иногда сопровождая это ложными обвинениями. Такой доксинг часто является частью более широкого паттерна контроля и психологического насилия. Урок: он может быть не разовой атакой, а элементом длительного преследования, требующего вмешательства правоохранительных органов и специалистов по работе с жертвами насилия.

Общий вывод из этих примеров очевиден: доксинг не знает границ по социальному статусу, профессии или уровню публичности. Жертвой может стать как миллиардер, так и обычный пользователь, оставивший неудачный комментарий. Все эти случаи объединяет одно — недооценка цифровых рисков и неготовность к тому, что виртуальный конфликт может иметь вполне реальные и долгосрочные последствия. Защита персональных данных — это не паранойя, а разумная предосторожность в мире, где информация стала оружием.

Как защититься от доксинга: полный чек-лист безопасности

Абсолютной защиты не существует, но грамотный подход к управлению своим цифровым присутствием способен значительно снизить риски. Рассмотрим ключевые меры безопасности, которые следует внедрить каждому пользователю интернета.

- Настройки приватности в соцсетях. Первая линия обороны — правильная конфигурация профилей в социальных сетях. Переведите все аккаунты в режим максимальной приватности: публикации доступны только друзьям, информация о местоположении, месте работы и учёбы скрыта от посторонних, списки друзей закрыты. Регулярно проверяйте, кто имеет доступ к вашему контенту — социальные платформы периодически меняют настройки приватности, и то, что вчера было скрыто, сегодня может стать публичным. Отключите возможность найти вас по номеру телефона или email, уберите автоматическое добавление геометок к фотографиям. Помните: даже безобидный чекин в кафе может раскрыть ваши привычки и маршруты передвижения.

- Пароли, 2FA и менеджеры паролей. Использование одинаковых паролей на разных сайтах — одна из критических ошибок, которая делает вас лёгкой мишенью. После утечки данных с одного ресурса злоумышленники автоматически проверяют эти же пароли на других платформах. Установите менеджер паролей (Bitwarden, 1Password, KeePass) и сгенерируйте уникальные сложные пароли для каждого сервиса. Активируйте двухфакторную аутентификацию (2FA) везде, где это возможно, отдавая предпочтение приложениям-аутентификаторам (Google Authenticator, Authy) вместо SMS, которые могут быть перехвачены. Настройте резервные коды восстановления и храните их в безопасном месте отдельно от основных паролей.

- Использование VPN. Виртуальная частная сеть (VPN) скрывает ваш реальный IP-адрес, затрудняя определение вашего местоположения и интернет-провайдера. Это особенно важно при работе в публичных Wi-Fi сетях, где трафик может быть легко перехвачен. Выбирайте проверенные VPN-сервисы с политикой отсутствия логирования (no-logs policy) и расположением серверов в юрисдикциях с сильной защитой приватности. Однако помните: VPN не делает вас полностью анонимными — если вы входите в свои аккаунты, ваша активность всё равно связана с вашей личностью. VPN — это инструмент защиты трафика, а не магический щит невидимости.

- Маскировка email и резервных аккаунтов. Создайте несколько уровней email-адресов: основной для важных сервисов (банки, работа), второстепенный для регистраций на форумах и подписок, одноразовые адреса для сомнительных ресурсов. Используйте сервисы email-алиасов (SimpleLogin, AnonAddy), которые позволяют создавать временные адреса, перенаправляющие письма на основной почтовый ящик. Никогда не используйте рабочий email для личных регистраций — это прямая связь между вашей профессиональной и частной идентичностью. Для каждого аккаунта указывайте разные резервные email-адреса, чтобы компрометация одного не открывала доступ ко всем остальным.

- Удаление старых профилей и цифрового мусора. Проведите цифровую инвентаризацию: составьте список всех аккаунтов, которые вы когда-либо создавали. Используйте сервисы вроде JustDeleteMe для поиска и удаления забытых регистраций. Обратите особое внимание на старые форумы, сайты знакомств, доски объявлений — именно там часто остаётся наиболее компрометирующая информация. Удалите или обезличьте старые резюме на job-сайтах, уберите личные данные из профилей на профессиональных площадках. Проверьте архивы интернета (Wayback Machine) — иногда удалённая информация продолжает храниться там, и потребуется отдельный запрос на исключение.

- Как не «светить» IP в сети. Помимо использования VPN, избегайте сервисов и ситуаций, где ваш IP может быть логирован злоумышленниками. Не переходите по подозрительным ссылкам в личных сообщениях — они могут вести на страницы, которые записывают IP посетителей. Будьте осторожны в онлайн-играх с peer-to-peer подключением, где IP-адреса участников видны друг другу. Используйте расширения браузера, блокирующие трекеры и скрипты (uBlock Origin, Privacy Badger). В мессенджерах отключайте функции, передающие ваш онлайн-статус и последнюю активность.

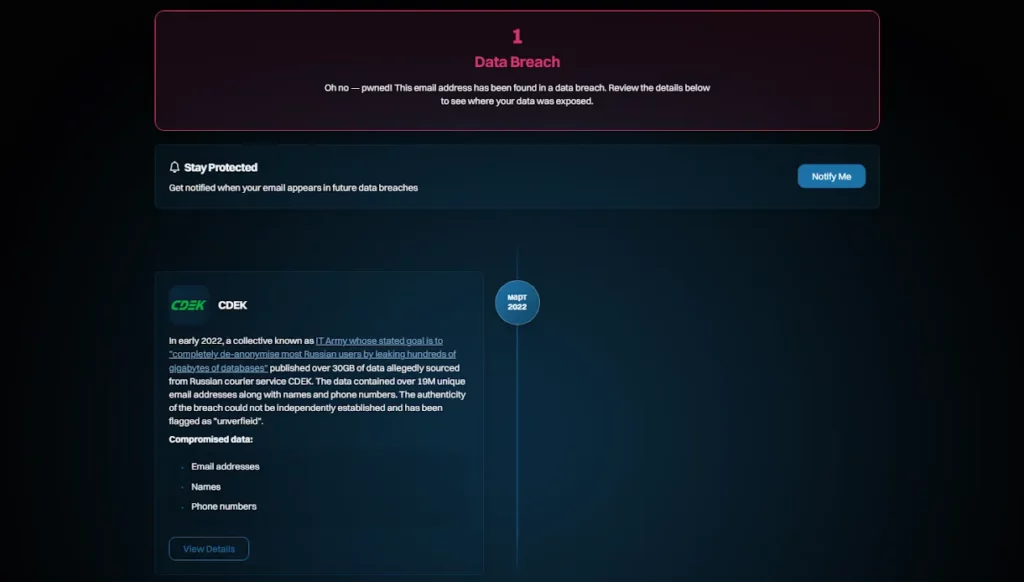

Как проверять утечки своих данных.

Регулярно проверяйте, не попали ли ваши данные в публичные утечки. Сервисы вроде Have I Been Pwned позволяют узнать, засветился ли ваш email или номер телефона в известных базах данных. Настройте уведомления о новых утечках, чтобы реагировать незамедлительно. Если обнаружили свои данные — немедленно смените пароли на всех связанных аккаунтах, даже если считаете, что используете уникальные комбинации. Помните: утечка email-адреса сама по себе не критична, но она открывает путь для фишинговых атак и социальной инженерии.

На скриншоте видно, что у указанной почты была утечка через сервис СДЕК в марте 2022 года.

Защита от доксинга — это не разовое действие, а постоянная практика цифровой гигиены. Выделите один день в квартал для аудита своих настроек безопасности, обновления паролей и проверки цифрового следа. Это время, потраченное на профилактику, может сэкономить месяцы восстановления после успешной атаки.

Что делать, если вас уже задоксили

Обнаружение факта доксинга — шокирующий опыт, который может вызвать панику и желание немедленно удалить все аккаунты. Однако импульсивные действия часто усугубляют ситуацию. Мы предлагаем пошаговый алгоритм действий, который поможет минимизировать ущерб и восстановить контроль над ситуацией.

- Шаг 1: Зафиксируйте доказательства. Прежде чем что-либо удалять или жаловаться, соберите полную документацию происходящего. Сделайте скриншоты всех публикаций с вашими данными, сохраните URL-адреса страниц, зафиксируйте дату и время обнаружения. Если doxxing сопровождается угрозами в личных сообщениях, сохраните и их. Для использования этих материалов в качестве доказательств в суде или полиции желательно заверить скриншоты у нотариуса — это придаст им юридическую силу. Фиксация доказательств критична: злоумышленники могут удалить публикации, и без документации вы окажетесь в ситуации «одно слово против другого».

- Шаг 2: Подайте жалобы на платформах. Немедленно свяжитесь со службой поддержки всех платформ, где опубликована ваша информация. Большинство социальных сетей, форумов и хостингов имеют политику против доксинга и обязаны удалять такой контент по запросу. В жалобе чётко укажите, что произошло нарушение конфиденциальности, приложите ссылки на конкретные публикации и объясните, почему эта информация является личной. Будьте настойчивы — иногда первая жалоба игнорируется, и требуется повторное обращение с более детальной аргументацией.

- Шаг 3: Удалите информацию из поисковых систем. Даже после удаления публикаций на исходных платформах они могут оставаться в индексе поисковых систем. Google, Yandex и другие поисковики предоставляют формы для запроса удаления личных данных из результатов поиска. Этот процесс может занять несколько недель, но он критически важен для ограничения распространения информации. Также проверьте, не сохранилась ли данные в веб-архивах (Wayback Machine) — там можно подать запрос на исключение конкретных страниц.

- Шаг 4: Смените все пароли и усильте защиту аккаунтов. Предположите худшее: злоумышленники могут иметь доступ к вашим аккаунтам или собираются получить его. Немедленно смените пароли на всех важных сервисах, начиная с email (именно через почту восстанавливается доступ к остальным аккаунтам). Активируйте двухфакторную аутентификацию везде, где её ещё нет. Проверьте активные сессии в настройках аккаунтов и завершите все подозрительные. Измените ответы на секретные вопросы — если ваши личные данные утекли, стандартные вопросы вроде «девичья фамилия матери» больше не являются секретом.

- Шаг 5: Обратитесь в полицию при наличии угроз. Если доксинг сопровождается прямыми угрозами вашей безопасности или безопасности ваших близких, а также в случаях шантажа и вымогательства, необходимо обратиться в правоохранительные органы. В России он может попадать под статью 137 УК РФ «Нарушение неприкосновенности частной жизни», за которую предусмотрено наказание вплоть до лишения свободы. Предоставьте полиции все собранные доказательства. Будьте готовы к тому, что расследование может занять время, и результат не гарантирован, особенно если злоумышленник действовал анонимно или из-за рубежа.

- Шаг 6: Уведомите близких и работодателя. Предупредите членов семьи, друзей и коллег о ситуации. Объясните, что злоумышленники могут попытаться связаться с ними, выдавая себя за вас или используя социальную инженерию для получения дополнительной информации. Если есть риск, что doxxing затронет вашу профессиональную репутацию, проактивно сообщите работодателю о происходящем, предоставив свою версию событий до того, как он узнает об этом из других источников. Открытая коммуникация помогает предотвратить недоразумения и демонстрирует вашу готовность справляться с ситуацией.

- Шаг 7: Ограничьте онлайн-активность. Пока ситуация не стабилизируется, минимизируйте своё присутствие в сети. Избегайте публичных комментариев, особенно на темы, спровоцировавшие доксинг. Не вступайте в диалог со злоумышленниками — любая реакция с вашей стороны может быть воспринята как признак уязвимости и спровоцировать эскалацию. Рассмотрите возможность временной деактивации наиболее уязвимых аккаунтов. В большинстве случаев интерес к жертве доксинга угасает через несколько дней или недель, если не подпитывается новыми реакциями.

- Шаг 8: Обратитесь за профессиональной помощью. В зависимости от масштаба атаки вам могут потребоваться услуги специалистов: юристов для правовой защиты и возможного судебного преследования, специалистов по кибербезопасности для восстановления взломанных аккаунтов и усиления защиты, психологов или психотерапевтов для работы с последствиями стресса и травмы. Не стоит недооценивать психологическое воздействие доксинга — многие жертвы испытывают симптомы посттравматического расстройства, и профессиональная поддержка может значительно ускорить восстановление.

Помните: doxxing — это нарушение ваших прав, и вы не должны справляться с этим в одиночку. Используйте все доступные ресурсы, не стесняйтесь просить помощи, и главное — не вините себя за произошедшее. Ответственность лежит исключительно на тех, кто совершил атаку.

Как уменьшить свой цифровой след: советы цифровой гигиены

Профилактика доксинга начинается с осознанного управления своим присутствием в цифровом пространстве. Чем меньше информации о вас доступно публично, тем сложнее злоумышленникам собрать досье для атаки. Рассмотрим ключевые практики, которые помогут минимизировать ваш цифровой след.

- Минимизация раскрываемой информации. Прежде чем опубликовать что-либо в интернете, задайте себе вопрос: действительно ли мне нужно делиться этим публично? Избегайте указания точного домашнего адреса, номера телефона, даты рождения в открытых профилях. Если социальная сеть требует эти данные при регистрации, используйте настройки приватности, чтобы скрыть их от посторонних. Будьте особенно осторожны с информацией о детях — их фотографии, имена, школы не должны быть доступны широкой публике. Помните о метаданных в фотографиях: современные смартфоны автоматически встраивают в снимки геолокацию, модель устройства и время съёмки. Перед публикацией фотографий удаляйте EXIF-данные с помощью специальных приложений или настроек камеры.

- Регулярная проверка поисковой выдачи. Ежемесячно проводите «эго-серфинг» — поиск информации о себе через различные поисковые системы. Используйте разные комбинации: ваше имя, никнеймы, email-адреса, номер телефона. Проверяйте не только основную выдачу, но и результаты поиска по изображениям — технологии распознавания лиц позволяют найти ваши фотографии даже на чужих страницах. Если обнаружили нежелательную информацию, примите меры по её удалению: свяжитесь с администрацией сайта, подайте запрос в поисковую систему, при необходимости обратитесь к юристам. Настройте Google Alerts на своё имя — это позволит получать уведомления о новых упоминаниях в сети.

- Осторожность с онлайн-викторинами и тестами. Развлекательные приложения вроде «узнай, на какого персонажа ты похож» или «какая ты принцесса Disney» часто являются замаскированными инструментами сбора данных. Для участия они требуют доступ к вашему профилю в социальной сети, получая при этом полную информацию о вас, ваших друзьях, интересах и активности. Эти данные затем продаются маркетологам или попадают в руки менее добросовестных лиц. Аналогично действуют цепочки «поделись этим постом и узнай секрет» — они созданы для сбора данных и расширения охвата. Прежде чем участвовать в подобных активностях, изучите, кто стоит за приложением и какие разрешения оно запрашивает.

- Разделение личного и публичного присутствия. Создайте чёткую границу между профессиональным и частным онлайн-пространством. Используйте LinkedIn и аналогичные площадки исключительно для карьерных целей, публикуя там минимум личной информации. Личные социальные сети держите закрытыми и добавляйте в друзья только людей, которых действительно знаете. Рассмотрите возможность использования псевдонимов для участия в форумах, комментариях и дискуссиях на острые темы — это создаёт дополнительный барьер между вашим публичным мнением и реальной идентичностью. Никогда не используйте одинаковые никнеймы и аватары на разных платформах — это облегчает связывание аккаунтов.

- Контроль над устаревшей информацией. Цифровой след имеет свойство накапливаться: резюме, размещённое пять лет назад, профиль на забытом форуме, объявление о продаже вещей — всё это остаётся в сети и может быть использовано против вас. Установите напоминание раз в полгода проводить цифровую уборку: удаляйте неактуальные резюме с job-сайтов, закрывайте аккаунты на площадках, которыми больше не пользуетесь, очищайте историю публикаций в социальных сетях. Особое внимание уделите информации, которая может быть использована для восстановления паролей — публичные ответы на вопросы вроде «имя первого домашнего животного» или «любимая книга» делают ваши аккаунты уязвимыми.

Цифровая гигиена — это не параноидальная скрытность, а разумная предосторожность в мире, где информация стала валютой. Инвестируя немного времени в управление своим цифровым следом сегодня, вы защищаете себя от потенциальных проблем завтра. Помните: легче предотвратить утечку информации, чем устранять последствия после того, как она произошла.

Иллюстрация показывает типичный образ доксера — человека, собирающего и анализирующего чужие персональные данные за компьютером. Даже фрагментарная информация на экране может быть частью более широкой атаки, направленной на давление и травлю жертвы.

FAQ: короткие ответы на частые вопросы о доксинге

Как понять, что против меня готовится доксинг?

Существует несколько тревожных сигналов, которые могут указывать на подготовку атаки. Подозрительные попытки входа в ваши аккаунты, уведомления о восстановлении паролей, которые вы не инициировали, странные сообщения от незнакомцев с просьбами подтвердить личную информацию — всё это может быть разведкой перед доксингом. Обратите внимание на необычную активность вокруг ваших публикаций: если кто-то систематически изучает ваш профиль, задаёт наводящие вопросы о месте работы или жительства, это может быть сбором данных. Внезапный интерес к старым публикациям, особенно после конфликта в сети, также должен насторожить. Впрочем, часто он происходит без предварительных признаков — именно поэтому профилактическая защита так важна.

Чем доксинг отличается от утечки данных?

Ключевое различие — в намерении и избирательности. Утечка данных обычно происходит из-за технических сбоев, взлома серверов компаний или халатности в обращении с информацией, и затрагивает большое количество пользователей одновременно. Это массовое, неперсонифицированное событие. Доксинг же — всегда целенаправленное действие против конкретного человека с намерением причинить вред: запугать, скомпрометировать, организовать травлю. Если при утечке ваши данные попадают в базу среди миллионов других записей, то при доксинге информация собирается специально о вас, систематизируется и публикуется с указанием вашей личности для максимального ущерба. Кроме того, утечки часто становятся предметом расследования и компенсации со стороны компаний, тогда как doxxing — это индивидуальная атака, ответственность за которую несёт конкретный злоумышленник.

Законно ли публиковать найденную в открытых источниках информацию?

Юридический статус доксинга варьируется в зависимости от юрисдикции и обстоятельств. В некоторых странах, например в Китае и Нидерландах, doxxing прямо запрещён законом. В России отдельной статьи о доксинге нет, но подобные действия могут квалифицироваться по статье 137 УК РФ «Нарушение неприкосновенности частной жизни», предусматривающей наказание до пяти лет лишения свободы. Важный нюанс: даже если информация была получена из публичных источников, её целенаправленная агрегация и публикация с намерением причинить вред может быть признана противозаконной. Контекст имеет значение — журналистское расследование и злонамеренное раскрытие данных рассматриваются по-разному. Если доксинг сопровождается угрозами, клеветой или призывами к насилию, применяются дополнительные статьи уголовного кодекса. Однако на практике привлечь доксеров к ответственности сложно, особенно если они действуют анонимно или из-за рубежа.

Можно ли полностью убрать свои данные из интернета?

К сожалению, полное удаление цифрового следа практически невозможно. Информация, однажды попавшая в сеть, может быть скопирована, заархивирована и распространена множеством способов, которые вы не контролируете. Даже после удаления исходной публикации копии могут храниться в веб-архивах, кэше поисковых систем, базах данных третьих лиц. Однако это не означает, что борьба бессмысленна — можно значительно уменьшить видимость и доступность данных. Удаление аккаунтов, подача запросов в поисковые системы на деиндексацию, обращение к администрации сайтов — всё это снижает вероятность того, что информация будет легко найдена. Также существуют специализированные сервисы и юридические фирмы, помогающие «очистить» онлайн-репутацию, хотя их услуги могут быть дорогостоящими. Реалистичная цель — не абсолютное исчезновение, а максимальное затруднение доступа к вашим личным данным для потенциальных злоумышленников.

Заключение

Подводя итоги нашего разговора о доксинге, мы можем сформулировать несколько ключевых тезисов, которые помогут вам сориентироваться в этой сложной теме и выстроить эффективную стратегию защиты:

- Доксинг — это целенаправленное раскрытие личных данных. Даже частичная публикация информации может привести к серьёзным последствиям.

- Источником данных чаще всего становится сам пользователь. Социальные сети, старые аккаунты и утечки формируют цифровой след.

- Последствия доксинга выходят за рамки интернета. Речь идёт о репутационных, финансовых и психологических рисках.

- За доксингом стоят разные мотивы. Это может быть месть, идеологическая борьба, вымогательство или травля.

- Полностью защититься невозможно. Но цифровая гигиена и базовые меры безопасности заметно снижают риски.

- При доксинге важно действовать последовательно. Фиксация доказательств и работа с платформами помогают ограничить ущерб.

Если вы только начинаете осваивать профессию специалиста по кибербезопасности, рекомендуем обратить внимание на подборку курсов по кибербезопасности. В программах есть теоретическая и практическая часть, которая помогает разобраться в реальных угрозах и способах защиты персональных данных.

Рекомендуем посмотреть курсы по кибербезопасности

| Курс | Школа | Цена | Рассрочка | Длительность | Дата начала | Ссылка на курс |

|---|---|---|---|---|---|---|

|

Специалист по кибербезопасности

|

Eduson Academy

100 отзывов

|

Цена

Ещё -5% по промокоду

143 000 ₽

|

От

11 917 ₽/мес

0% на 24 месяца

19 047 ₽/мес

|

Длительность

6 месяцев

|

Старт

26 марта

Вт, Чт, 19:00-22:00 по МСК

|

Подробнее |

|

Кибербезопасность

|

Нетология

46 отзывов

|

Цена

Ещё -5% по промокоду

245 000 ₽

|

От

300 ₽/мес

|

Длительность

22 месяца

|

Старт

1 марта

|

Подробнее |

|

Профессия Специалист по кибербезопасности

|

Skillbox

219 отзывов

|

Цена

Ещё -20% по промокоду

178 274 ₽

356 547 ₽

|

От

5 751 ₽/мес

Без переплат на 31 месяц с отсрочкой платежа 6 месяцев.

|

Длительность

12 месяцев

|

Старт

7 февраля

|

Подробнее |

|

Кибербезопасность

|

ЕШКО

19 отзывов

|

Цена

4 352 ₽

5 800 ₽

|

От

1 088 ₽/мес

1 450 ₽/мес

|

Длительность

4 месяца

|

Старт

5 февраля

|

Подробнее |

Когда ваш комментарий уместен: как закомментировать код

Как написать комментарий в коде так, чтобы он действительно помогал, а не мешал? В статье разберём синтаксис комментариев, примеры из практики и ошибки, которых стоит избегать.

ТОП-20 востребованных онлайн-курсов для женщин

Ищете новую профессию или хотите усилить текущие навыки? В этом обзоре — лучшие направления и курсы для женщин, с которыми можно построить карьеру в 2025 году.

Event Loop в JavaScript: простое объяснение работы цикла событий с примерами

Как работает event loop js, почему setTimeout(0) не срабатывает сразу и зачем промисы «обгоняют» таймеры? Разберём очереди задач и примеры, чтобы вы уверенно читали асинхронный код.

NestJS — что это, зачем нужен и как с ним работать

Хотите понять, как работает NestJS и почему о нём говорят разработчики? В материале вы найдёте простое объяснение архитектуры и узнаете, какие задачи помогает решать этот фреймворк.