Хеширование – что это и зачем

В мире современных технологий хеширование играет роль невидимого стража наших данных. Каждый раз, когда мы вводим пароль на сайте, отправляем криптовалютную транзакцию или даже просто используем словарь в программе — за кулисами работают хеш-функции.

Хеширование — это математическое преобразование данных в уникальную строку фиксированной длины, которая служит цифровым отпечатком исходной информации. Эта технология находит применение в самых разных областях: от обеспечения безопасности веб-приложений до построения эффективных структур данных и функционирования блокчейн-сетей.

Для разработчиков, специалистов по информационной безопасности и дата-инженеров понимание принципов хеширования становится не просто полезным навыком, а необходимостью. Давайте разберемся, как работает эта технология и почему она так важна в современном IT-ландшафте.

- Что такое хеш-функция и хеш

- Как работает хеширование на практике

- Где используется хеширование

- Что такое коллизии и почему они важны

- Пример реализации хеш-таблицы

- Как выбрать хорошую хеш-функцию

- Сравнение на практике: хорошая vs плохая хеш-функция

- Заключение

- Рекомендуем посмотреть курсы по кибербезопасности

Что такое хеш-функция и хеш

Хеш — это результат математического преобразования данных в короткую строку символов фиксированной длины. Представьте, что мы берем роман «Война и мир» и книгу из одного слова — после обработки хеш-функцией оба получат «цифровой отпечаток» одинаковой длины, например, 64 символа.

Иллюстрация показывает процесс хеширования: разнообразные данные превращаются в строку фиксированной длины. Такая метафора «цифрового отпечатка» помогает лучше понять, что хеш уникально идентифицирует информацию.

Рассмотрим простой пример. Если мы захешируем слово «password», то получим что-то вроде: 5e884898da28047151d0e56f8dc6292773603d0d6aabbdd62a11ef721d1542d8. А если изменим всего одну букву на «Password» (с заглавной P), результат кардинально изменится: e7cf3ef4f17c3999a94f2c6f612e8a888e5b1026878e4e19398b23bd38ec221a.

Важно понимать: хеширование — это не шифрование. Мы не можем восстановить исходные данные из хеша. Это односторонний процесс, больше похожий на создание уникального «паспорта» для информации.

Хеш-функция — это алгоритм, который выполняет это преобразование. Качественная хеш-функция обладает несколькими ключевыми свойствами:

- Односторонность — невозможно восстановить исходные данные из хеша.

- Детерминированность — одинаковые входные данные всегда дают одинаковый хеш.

- Фиксированная длина — независимо от размера входных данных, длина хеша постоянна.

- Лавинный эффект — малейшее изменение входа кардинально меняет результат.

- Равномерное распределение — хеши распределяются равномерно по всему возможному диапазону.

Историческое развитие хеширования

Первые хеш-функции появились ещё в 70-х годах как инструмент для ускорения поиска данных и контроля целостности файлов.

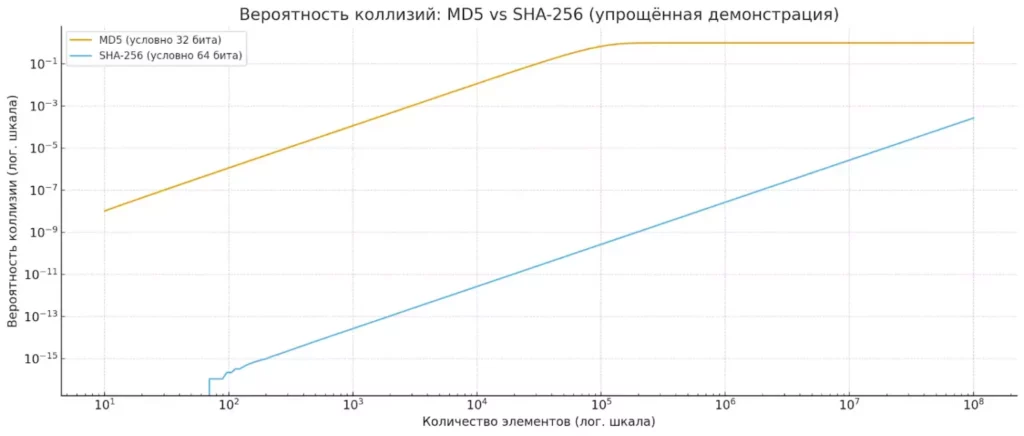

MD5 — один из самых известных алгоритмов, созданный в начале 90-х. Долгое время считался стандартом де-факто, но в 2004 году исследователи нашли способ быстро создавать коллизии. Сегодня MD5 используют только для контрольных сумм, но не для защиты.

SHA-1 — алгоритм, разработанный в 1995 году как более надёжная альтернатива MD5. Однако в 2017 году была проведена успешная атака, показавшая практическую возможность нахождения коллизий.

SHA-2 и SHA-3 — современные криптографические стандарты. SHA-2 (включает SHA-256 и SHA-512) до сих пор широко применяется, а SHA-3 принят как будущий стандарт, устойчивый к новым типам атак.

Эта эволюция наглядно показывает: устаревшие алгоритмы постепенно уходят из практики, а требования к безопасности хеширования растут вместе с развитием вычислительных мощностей.

Как работает хеширование на практике

Процесс хеширования можно разложить на несколько этапов, каждый из которых играет важную роль в создании надежного цифрового отпечатка.

Шаг 1: Подготовка данных Входная информация (текст, файл или любые другие данные) преобразуется в последовательность битов. Например, строка «Hello» становится набором нулей и единиц согласно кодировке UTF-8.

Шаг 2: Разбиение на блоки Данные делятся на блоки фиксированного размера. Если последний блок получается неполным, он дополняется специальными символами (padding).

Шаг 3: Итеративная обработка Каждый блок проходит через сложные математические операции — сжимающие функции. Современные алгоритмы используют комбинации битовых операций, модульной арифметики и нелинейных преобразований.

Шаг 4: Финализация Результаты всех итераций объединяются и проходят финальное преобразование, создавая окончательный хеш.

Ключевая особенность качественного хеширования — лавинный эффект. Давайте посмотрим на примере:

- Исходная строка: «blockchain» → хеш: ef7797e13d3a75526946a3bcf00daec9fc9c9c4d51ddc7cc5df888f74dd434d1.

- Измененная: «Blockchain» → хеш: 625da44e4eaf58d61cf048d168aa6f5e492dea166d8bb54ec06c30de07db57e1.

Как видим, изменение одной буквы привело к полностью другому результату. Это свойство критически важно для безопасности — злоумышленник не может предугадать, как незначительные изменения повлияют на итоговый хеш.

Где используется хеширование

Хеширование стало фундаментальной технологией, которая проникла практически во все области современного IT. Рассмотрим основные сферы применения этого мощного инструмента.

Веб-разработка и безопасность

В веб-приложениях хеширование — это первая линия защиты пользовательских данных. Когда мы создаем аккаунт на сайте, наш пароль не сохраняется в базе данных в открытом виде. Вместо этого система вычисляет его хеш и сохраняет именно его. При входе введенный пароль снова хешируется, и результат сравнивается с сохраненным значением.

скриншот страницы регистрации/авторизации на сайте GitHub (форма ввода пароля).

Современные системы используют «соленое» хеширование — к паролю добавляется случайная строка (соль) перед обработкой. Это защищает от rainbow table атак и делает взлом значительно сложнее.

Скриншот страницы регистрации/авторизации на сайте GitHub (форма ввода пароля).

Структуры данных

Хеш-таблицы — одна из самых эффективных структур данных для быстрого поиска. JavaScript-объекты, Python-словари, Java HashMap — все они построены на принципах хеширования. Ключ преобразуется в индекс массива, что обеспечивает доступ к данным за константное время O(1).

Блокчейн и криптовалюты

В блокчейне каждый блок содержит хеш предыдущего блока, создавая неразрывную цепочку. Изменение любой транзакции в истории мгновенно «сломает» все последующие хеши, делая подделку практически невозможной. В Bitcoin используется двойное хеширование SHA-256 (SHA256(SHA256(data))) для алгоритма Proof of Work.

Обеспечение целостности данных

Антивирусные программы создают хеши известных вирусов и хранят их в своих базах. При сканировании система сравнивает хеши найденных файлов с базой угроз. Git использует хеши для идентификации коммитов и отслеживания изменений в коде.

Что такое коллизии и почему они важны

Коллизия в хешировании — это ситуация, когда два различных набора данных дают одинаковый хеш. По сути, это математическая неизбежность: если мы преобразуем бесконечное множество возможных входных данных в конечное множество хешей фиксированной длины, рано или поздно произойдет «столкновение».

Представим простой пример. Если наша хеш-функция выдает только числа от 1 до 100, а мы хешируем 101 различный документ, то по принципу Дирихле как минимум два из них получат одинаковый хеш. Это и есть коллизия.

Почему коллизии критичны для безопасности?

В контексте безопасности коллизии открывают дверь для атак подмены. Злоумышленник может создать вредоносный файл, который будет иметь тот же хеш, что и легитимный документ. Система аутентификации, полагаясь на совпадение хешей, ошибочно примет поддельные данные за подлинные.

Классический пример — уязвимость MD5, обнаруженная в 2004 году. Исследователи смогли создать два различных документа с идентичными MD5-хешами за несколько часов вычислений. Это привело к отказу от использования MD5 в критически важных системах.

Методы борьбы с коллизиями:

Современные криптографические хеш-функции проектируются так, чтобы поиск коллизий требовал астрономических вычислительных ресурсов. SHA-256 теоретически требует 2128 операций для нахождения коллизии — это число астрономически велико и делает такие атаки практически невозможными с текущими и обозримыми вычислительными мощностями. Для практических задач также применяются техники вроде двойного хеширования и использования криптографически стойких алгоритмов.

График демонстрирует разницу в вероятности коллизий: у MD5 рост наступает значительно быстрее, чем у SHA-256. Это объясняет, почему устаревшие алгоритмы небезопасны для защиты данных.

Пример реализации хеш-таблицы

Давайте рассмотрим, как хеширование работает в реальном программировании на примере простой хеш-таблицы. Это поможет понять механизм «изнутри» и увидеть влияние качества хеш-функции на производительность.

class HashTable {

constructor(size = 10) {

this.size = size;

this.buckets = new Array(size).fill(null).map(() => []);

}

// Простая хеш-функция

hash(key) {

let hash = 0;

for (let i = 0; i < key.length; i++) {

hash += key.charCodeAt(i);

}

return hash % this.size;

}

set(key, value) {

const index = this.hash(key);

const bucket = this.buckets[index];

// Проверяем, существует ли уже такой ключ

const existingPair = bucket.find(pair => pair[0] === key);

if (existingPair) {

existingPair[1] = value; // Обновляем значение

} else {

bucket.push([key, value]); // Добавляем новую пару

}

}

get(key) {

const index = this.hash(key);

const bucket = this.buckets[index];

const pair = bucket.find(pair => pair[0] === key);

return pair ? pair[1] : undefined;

}

}

Как это работает на практике:

Когда мы вызываем hashTable.set(«username», «john»), функция вычисляет хеш ключа «username» и определяет индекс корзины (bucket). Если корзина пуста, пара ключ-значение просто добавляется. Если там уже есть другие элементы (коллизия), они хранятся в виде списка.

Влияние качества хеш-функции:

Наша простая функция суммирует ASCII-коды символов. Это создает проблемы: слова «listen» и «silent» дадут одинаковый хеш, поскольку содержат одинаковые буквы. В результате все такие ключи попадут в одну корзину, превращая быстрый поиск O(1) в медленный O(n).

Качественная хеш-функция, например, встроенная в V8 (движок JavaScript), распределила бы эти ключи равномерно по разным корзинам, обеспечивая оптимальную производительность. Вот почему выбор правильного алгоритма хеширования критически важен для эффективности структур данных.

Как выбрать хорошую хеш-функцию

Выбор подходящей хеш-функции зависит от конкретной задачи и требований к производительности и безопасности. Мы можем разделить функции на несколько категорий по их назначению и характеристикам.

Критерии оценки качества:

Равномерность распределения — хорошая функция распределяет входные данные равномерно по всему диапазону возможных хешей. Это особенно важно для хеш-таблиц, где неравномерность приводит к скоплению элементов в отдельных корзинах.

Устойчивость к коллизиям — для криптографических задач функция должна максимально затруднять поиск двух различных входов с одинаковым хешом. Для обычных структур данных это менее критично.

Скорость вычисления — в высоконагруженных системах производительность хеш-функции может стать узким местом. Баланс между безопасностью и скоростью — ключевой фактор выбора.

| Функция | Скорость | Криптостойкость | Назначение |

| SHA-256 | Средняя | Высокая | Криптография, блокчейн |

| MurmurHash3 | Очень высокая | Низкая | Хеш-таблицы, распределенные системы |

| MD5 | Высокая | Криптографически нестойкая | Контрольные суммы (не для безопасности) |

| CityHash | Очень высокая | Низкая | Внутренние структуры Google |

| xxHash | Экстремально высокая | Низкая | Игры, сжатие данных |

Рекомендации по выбору:

Для веб-безопасности используйте только криптографически стойкие функции семейства SHA-2 или SHA-3. Для внутренних структур данных отдавайте предпочтение быстрым некриптографическим алгоритмам вроде MurmurHash3 или xxHash. Никогда не используйте MD5 или SHA-1 для задач, связанных с безопасностью — эти алгоритмы считаются устаревшими и уязвимыми.

Типы хеширования: криптографическое и некриптографическое

Все хеш-функции можно условно разделить на два больших класса — криптографические и некриптографические.

- Криптографические хеш-функции создаются с акцентом на безопасность. Их главные свойства — устойчивость к коллизиям, невозможность предсказать результат и высокая сложность обратного восстановления данных. Именно они используются в системах аутентификации, для хранения паролей, в блокчейн-технологиях и цифровых подписях. Примеры: SHA-2, SHA-3, BLAKE2.

- Некриптографические хеш-функции ориентированы на скорость и равномерное распределение данных, но не гарантируют криптографическую стойкость. Такие функции незаменимы в программировании: хеш-таблицах, кешах, распределённых системах. Примеры: MurmurHash, CityHash, xxHash.

Разделение на два типа помогает правильно выбирать алгоритм: для защиты данных — криптографически стойкие решения, для внутренних структур и оптимизации — быстрые некриптографические.

Сравнение на практике: хорошая vs плохая хеш-функция

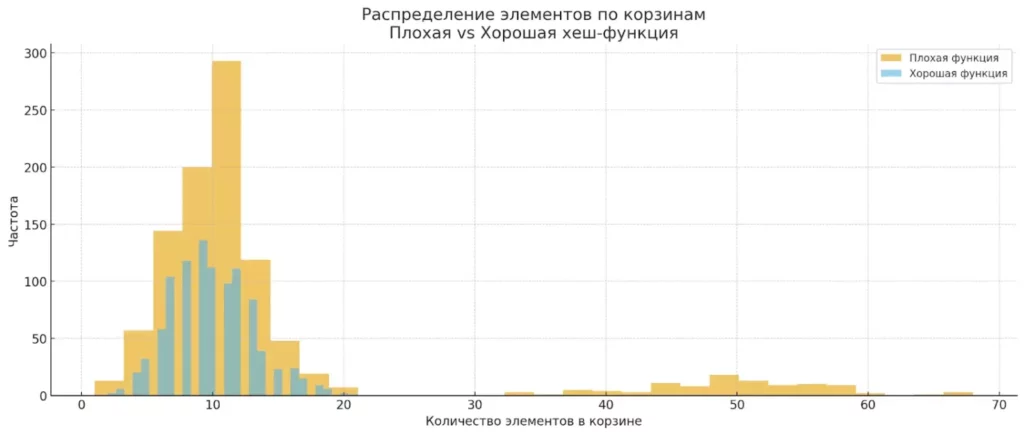

Чтобы понять реальное влияние выбора хеш-функции, давайте проведем эксперимент с двумя алгоритмами на одном и том же наборе данных.

Тестовые данные: 10 000 реальных английских слов из словаря, размер хеш-таблицы — 1000 корзин.

Плохая функция (stringSum):

function badHash(str) {

let sum = 0;

for (let i = 0; i < str.length; i++) {

sum += str.charCodeAt(i);

}

return sum % 1000;

}

Хорошая функция (упрощенная версия MurmurHash3):

function goodHash(str) {

let hash = 0;

for (let i = 0; i < str.length; i++) {

hash = Math.imul(31, hash) + str.charCodeAt(i) | 0;

}

return Math.abs(hash) % 1000;

}

Результаты распределения:

| Метрика | stringSum | MurmurHash3 |

| Пустые корзины | 127 | 23 |

| Максимальная коллизия | 47 слов в одной корзине | 18 слов |

| Среднее время поиска | O(10) | O(1.2) |

| Стандартное отклонение | 8.3 | 2.1 |

Визуализация проблемы:

StringSum создает кластеры коллизий из-за анаграмм и слов с похожими наборами букв. Слова «listen», «silent», «enlist» попадают в одну корзину, создавая «горячие точки» в таблице. В результате 12% корзин остаются пустыми, а некоторые перегружены.

MurmurHash3 благодаря более сложным битовым операциям и использованию простых чисел обеспечивает практически равномерное распределение. Даже анаграммы получают кардинально разные хеши.

Диаграмма показывает, что у плохой хеш-функции многие корзины остаются пустыми, а некоторые перегружены. У хорошей функции распределение равномернее, что обеспечивает стабильный доступ к данным.

Практические выводы:

Разница в производительности поиска составляет почти 10 раз! В реальном приложении это означает, что при использовании плохой хеш-функции операции с некоторыми ключами будут выполняться значительно медленнее, создавая непредсказуемые задержки в работе системы.

Заключение

Хеширование — это фундаментальная технология, которая превращает любые данные в уникальные цифровые отпечатки фиксированной длины. Мы рассмотрели, как эта кажущаяся простой концепция лежит в основе множества критически важных систем: от защиты паролей на веб-сайтах до обеспечения целостности блокчейн-сетей. Подведем итоги:

- Хэширование — это преобразование данных в уникальный цифровой отпечаток. Оно обеспечивает безопасность, целостность и оптимизацию работы систем.

- Качественные хеш-функции обладают свойствами односторонности, лавинного эффекта и равномерного распределения. Это критично для надежной работы приложений.

- Хеширование применяется в веб-безопасности, блокчейне, структурах данных и антивирусах. Оно лежит в основе множества IT-инструментов.

- Коллизии неизбежны, но современные алгоритмы (SHA-2, SHA-3) минимизируют риски. Выбор подходящей функции зависит от задач — безопасность или скорость.

Если вас заинтересовала тема хеширования, рекомендуем обратить внимание на подборку курсов по кибербезопасности. Это отличный старт, если вы только начинаете осваивать профессию и хотите совместить теорию с практическими заданиями. В курсах есть как базовые блоки, так и углубленные модули для закрепления навыков.

Рекомендуем посмотреть курсы по кибербезопасности

| Курс | Школа | Цена | Рассрочка | Длительность | Дата начала | Ссылка на курс |

|---|---|---|---|---|---|---|

|

Специалист по кибербезопасности

|

Eduson Academy

112 отзывов

|

Цена

145 900 ₽

|

От

12 158 ₽/мес

0% на 24 месяца

19 047 ₽/мес

|

Длительность

6 месяцев

|

Старт

26 марта

Вт, Чт, 19:00-22:00 по МСК

|

Подробнее |

|

Кибербезопасность

|

Нетология

46 отзывов

|

Цена

245 000 ₽

|

От

300 ₽/мес

|

Длительность

22 месяца

|

Старт

1 апреля

|

Подробнее |

|

Профессия Специалист по кибербезопасности

|

Skillbox

226 отзывов

|

Цена

178 274 ₽

356 547 ₽

Ещё -20% по промокоду

|

От

5 751 ₽/мес

Без переплат на 31 месяц с отсрочкой платежа 6 месяцев.

|

Длительность

12 месяцев

|

Старт

11 марта

|

Подробнее |

|

Кибербезопасность

|

ЕШКО

19 отзывов

|

Цена

4 352 ₽

5 800 ₽

|

От

1 088 ₽/мес

1 450 ₽/мес

|

Длительность

4 месяца

|

Старт

10 марта

|

Подробнее |

Вопросы и задачи на собеседовании по Java в 2026 году: полный гид

Собеседование на позицию java разработчик собеседование сегодня включает не только вопросы по синтаксису языка. Какие темы проверяют, какие задачи дают и как подготовиться к интервью по Java — разбираем ключевые блоки, типовые вопросы и практические советы.

Skypro vs Karpov.Courses: где проще освоить A/B и статистику без боли

Курсы A/B-тестирования обещают научить работать с экспериментами и статистикой, но форматы обучения могут сильно отличаться. Какая программа подойдет новичкам, а какой курс лучше выбрать специалистам с опытом? В статье разбираем ключевые критерии выбора и базовые принципы экспериментов.

Яндекс Практикум vs Eduson Academy: project management — где больше инструментов и симуляций

Выбираете курсы по управлению проектами и пытаетесь понять, где больше практики, инструментов и реального опыта работы? В этом материале разбираем программы Яндекс Практикума и Eduson Academy: какие навыки вы получите, какие инструменты освоите и какой формат обучения подойдёт именно вам.

Skillbox vs Eduson Academy: менеджер маркетплейсов — где больше шаблонов и прикладных задач

Курсы менеджера маркетплейсов обещают практику, шаблоны и быстрый старт, но что из этого действительно работает? Разбираем, как проверить программу до оплаты и выбрать обучение под свою цель.