Как очистить Docker: удаляем ненужные образы, контейнеры и тома

Контейнеризация стала неотъемлемой частью современной разработки, и Docker по праву занимает лидирующие позиции среди платформ управления контейнерами. Однако у этого удобного инструмента есть особенность, с которой рано или поздно сталкивается каждый разработчик: Docker имеет тенденцию накапливать цифровой «мусор». Неиспользуемые образы, остановленные контейнеры, висячие тома — всё это продолжает занимать место на диске, даже когда давно утратило актуальность.

Со временем дисковое пространство сокращается, производительность может снижаться, а в критических случаях система и вовсе отказывается запускать новые контейнеры из-за нехватки места. Независимо от того, используете ли вы Docker на локальной машине для разработки или на продакшен-сервере, умение грамотно управлять ресурсами платформы становится необходимым навыком. В этой статье мы разберём, как анализировать использование дискового пространства Docker и эффективно очищать систему от накопившихся ресурсов — причём сделаем это безопасно, не потеряв важные данные.

- Почему Docker со временем занимает слишком много места

- Как проверить, сколько места использует Docker

- Удаление ненужных объектов Docker: полный обзор команд

- Как очистку Docker сделать регулярной и безопасной

- Как избежать потери важных данных

- Заключение

- Рекомендуем посмотреть курсы по Docker

Почему Docker со временем занимает слишком много места

Docker создаёт и хранит несколько типов ресурсов, каждый из которых может накапливаться и занимать значительное дисковое пространство:

- Образы (images) — базовые шаблоны для контейнеров, которые Docker скачивает из реестров или собирает локально. При каждом обновлении приложения создаются новые версии образов, а старые продолжают храниться в системе.

- Контейнеры (containers) — запущенные экземпляры образов. Даже после остановки контейнеры не удаляются автоматически и продолжают занимать место, сохраняя свои файловые системы и логи.

- Тома (volumes) — постоянные хранилища данных, которые переживают жизненный цикл контейнеров. «Висячие» тома (dangling volumes), не связанные ни с одним контейнером, остаются в системе бесконечно долго.

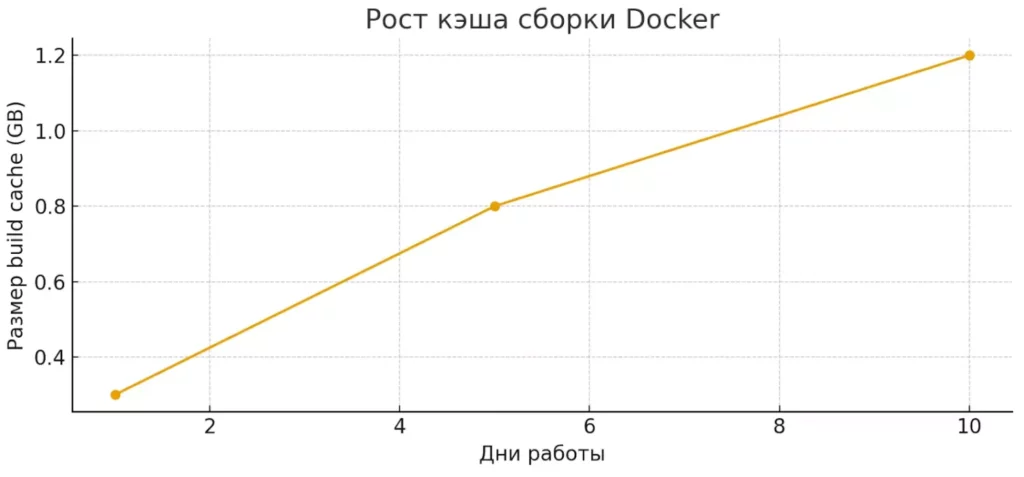

- Кэш сборки (build cache) — промежуточные слои, создаваемые при построении образов. Docker сохраняет их для ускорения повторных сборок, но со временем кэш разрастается до внушительных размеров.

Линейный график демонстрирует, как build-cache увеличивается при частых сборках. Рост размера кэша объясняет, почему система постепенно теряет свободное место.

Проблема усугубляется тем, что Docker по умолчанию придерживается консервативной стратегии: он не удаляет ресурсы автоматически, чтобы случайно не затронуть что-то важное. В результате разработчики сталкиваются с типичными проблемами: диск оказывается переполнен, новые образы не помещаются, сборка проектов завершается с ошибкой о нехватке места, а система начинает работать медленнее из-за фрагментации хранилища. Возникает вопрос: как взять ситуацию под контроль, не потратив часы на ручную очистку каждого компонента?

Как проверить, сколько места использует Docker

Прежде чем приступать к очистке, необходимо понять, какие именно ресурсы Docker занимают больше всего места. Для этого платформа предоставляет встроенную команду диагностики:

docker system df

Эта команда выводит краткий отчёт об использовании дискового пространства различными компонентами Docker. Результат выглядит примерно так:

TYPE TOTAL ACTIVE SIZE RECLAIMABLE Images 61 16 21.1GB 15.25GB (72%) Containers 69 0 12.26MB 12.26MB (100%) Local Volumes 3 2 539.1MB 50.04MB (9%) Build Cache 76 0 1.242GB 1.242GB

Давайте разберём, что означают эти колонки:

| Колонка | Описание |

|---|---|

| TYPE | Тип ресурса (образы, контейнеры, тома, кэш сборки) |

| TOTAL | Общее количество объектов данного типа |

| ACTIVE | Количество активно используемых объектов |

| SIZE | Суммарный объём дискового пространства, занятого этим типом ресурсов |

| RECLAIMABLE | Объём пространства, которое можно освободить, удалив неиспользуемые объекты |

Для более детального анализа мы можем добавить флаг -v:

docker system df -v

Эта команда выводит развёрнутую информацию с перечислением конкретных образов, контейнеров, томов и элементов кэша. Вы увидите, какие именно ресурсы занимают место, когда они были созданы и использованы в последний раз.

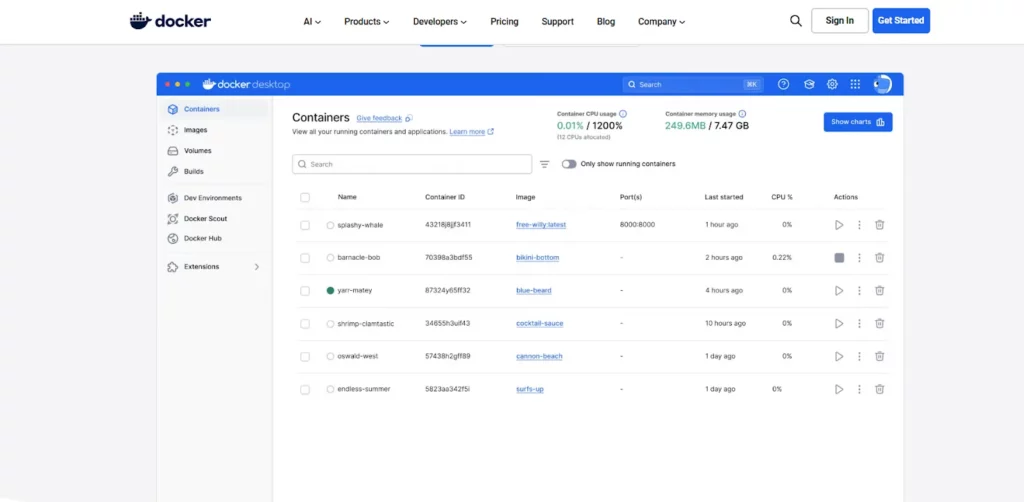

График отображает, какую долю диска можно безопасно освободить для каждого типа ресурсов. Контейнеры и кэш почти полностью пригодны для очистки, что делает их наименее рискованными для удаления.

При интерпретации результатов обращайте внимание на колонку RECLAIMABLE — именно она показывает потенциал для освобождения пространства. Высокий процент в этой колонке (как 72% для образов в примере выше) сигнализирует о том, что значительная часть ресурсов больше не используется и может быть безопасно удалена. Особенно критичными обычно оказываются образы и кэш сборки — именно они чаще всего накапливают гигабайты неактуальных данных.

Удаление ненужных объектов Docker: полный обзор команд

Теперь, когда мы понимаем, что именно занимает место, перейдём к практическим методам очистки. Docker предоставляет гибкий набор команд — от универсальной полной очистки до точечного удаления конкретных ресурсов.

Быстрая полная очистка (одной командой)

Самый простой способ освободить место — использовать команду docker system prune. Она удаляет все неиспользуемые ресурсы одним действием:

docker system prune

Эта команда удалит:

- Все остановленные контейнеры.

- Все неиспользуемые сети.

- Все висячие образы (dangling images — нетегированные образы, не связанные с контейнерами).

- Весь неиспользуемый кэш сборки.

Для более агрессивной очистки, включающей все неиспользуемые образы (не только висячие), добавьте флаг -a:

docker system prune -a

Важное различие: без флага -a Docker сохранит тегированные образы, даже если они не используются ни в одном контейнере. С флагом -a будут удалены все образы, не связанные с запущенными или остановленными контейнерами.

Для автоматизации очистки без запроса подтверждения используйте флаг -f (force):

docker system prune -a -f

Рекомендации по безопасному использованию:

- Команда безопасна, если вы уверены, что все нужные контейнеры запущены или их образы явно помечены тегами.

- Не используйте -a в продакшен-окружении без предварительного анализа, так как это может удалить образы, необходимые для быстрого отката или масштабирования.

- Флаг -f подходит для скриптов автоматизации, но требует осторожности — он не даст шанса передумать.

- Перед первым использованием в критичной среде запустите docker system df -v, чтобы увидеть, что именно будет удалено.

Возникает резонный вопрос: а что, если нам нужен более избирательный подход? Рассмотрим команды для работы с отдельными типами ресурсов.

Удаление только образов

Образы Docker часто становятся основным потребителем дискового пространства, особенно если вы регулярно обновляете приложения или экспериментируете с различными версиями. Начнём с просмотра списка всех образов:

docker images -a

Флаг -a показывает все образы, включая промежуточные слои. Для удаления неиспользуемых образов используйте:

docker image prune

Эта команда удаляет только висячие образы (dangling images) — те, что не имеют тегов и не связаны с существующими контейнерами. Для более тщательной очистки, включающей все неиспользуемые образы:

docker image prune -a

Удаление конкретных образов:

Если вам нужно удалить определённый образ, используйте его ID или название с тегом:

docker rmi # или docker rmi :

Например:

docker rmi nginx:latest docker rmi e50b8390945c

Массовое удаление по шаблону:

Для удаления нескольких образов, соответствующих определённому критерию, можно комбинировать команды Docker с утилитами grep и awk:

# Удалить все образы, содержащие слово "test" в названии

docker images | grep "test" | awk '{print $3}' | xargs docker rmi

# Удалить все образы без тега ()

docker images | grep "" | awk '{print $3}' | xargs docker rmi

# Удалить образы старше определённой даты

docker images --filter "before=nginx:1.19" -q | xargs docker rmi

Важные замечания:

- Docker не позволит удалить образ, если он используется запущенным или остановленным контейнером.

- Для принудительного удаления добавьте флаг -f, но используйте его осторожно.

- При удалении родительского образа дочерние образы могут стать «сиротами» и превратиться в висячие.

Такой выборочный подход даёт больше контроля, но требует понимания зависимостей между образами и контейнерами.

Удаление контейнеров

Остановленные контейнеры продолжают занимать место, сохраняя изменения файловой системы и логи. Начнём с проверки списка всех контейнеров:

docker ps -a

Флаг -a показывает все контейнеры, включая остановленные. Без этого флага вы увидите только запущенные.

Удаление конкретного контейнера:

docker rm

Если контейнер всё ещё запущен, сначала необходимо его остановить:

docker stop docker rm

Для ускорения процесса можно объединить остановку и удаление:

docker rm -f

Массовое удаление контейнеров:

Удалить все остановленные контейнеры можно одной командой:

docker container prune

Для удаления всех контейнеров (включая запущенные) используйте:

docker rm -f $(docker ps -a -q)

Здесь docker ps -a -q возвращает список ID всех контейнеров, а docker rm -f принудительно удаляет их.

Удаление по статусу:

Можно удалить контейнеры с определённым статусом, используя фильтры:

# Удалить только завершённые контейнеры docker rm $(docker ps -a -f status=exited -q) # Удалить контейнеры, созданные более 24 часов назад docker container prune --filter "until=24h"

Автоматическое удаление при запуске:

Чтобы контейнер автоматически удалялся после остановки, используйте опцию —rm при запуске:

docker run --rm nginx:latest

Эта опция особенно полезна для временных контейнеров, используемых для тестирования или разовых задач. Она помогает предотвратить накопление «цифрового мусора» ещё на этапе создания контейнеров, что в долгосрочной перспективе избавляет от необходимости регулярных массовых чисток.

Удаление томов (volumes)

Тома представляют собой особый тип ресурсов Docker — они предназначены для хранения постоянных данных и по умолчанию не удаляются вместе с контейнерами. Это разумная предосторожность, но она же приводит к накоплению «висячих» томов, которые больше не связаны ни с одним контейнером.

Просмотр списка томов:

docker volume ls

Удаление конкретного тома:

docker volume rm

Например:

docker volume rm my_project_data

Очистка висячих томов:

Для удаления всех томов, не используемых ни одним контейнером (включая остановленные):

docker volume prune

Docker попросит подтверждение перед удалением. Для автоматического выполнения добавьте флаг -f.

Удаление контейнера вместе с его томами:

При удалении контейнера его анонимные тома по умолчанию сохраняются. Чтобы удалить контейнер вместе с его томами, используйте флаг -v:

docker rm -v

Важные команды и их назначение:

| Команда | Назначение |

|---|---|

| docker volume ls | Показать все тома |

| docker volume ls -f dangling=true | Показать только висячие тома |

| docker volume rm <name> | Удалить конкретный том |

| docker volume prune | Удалить все неиспользуемые тома |

| docker rm -v <container> | Удалить контейнер с его анонимными томами |

Диаграмма показывает простую цепочку зависимостей: образ создаёт контейнер, а контейнер использует том. Иллюстрация подчёркивает риск удаления тома, если контейнер всё ещё ссылается на него.

Критически важное предупреждение:

Удаление томов необратимо — вместе с ними исчезают все данные, которые в них хранились. Перед выполнением docker volume prune убедитесь, что:

- Все важные базы данных либо запущены в контейнерах, либо имеют резервные копии.

- Именованные тома, содержащие критичные данные, привязаны к активным или остановленным контейнерам.

- Вы выполнили docker volume ls -f dangling=true, чтобы увидеть, какие именно тома будут затронуты.

Согласно нашим наблюдениям, случайное удаление тома с production-данными остаётся одной из самых распространённых ошибок при работе с Docker. Поэтому к очистке томов следует подходить с особой осторожностью.

Как очистку Docker сделать регулярной и безопасной

Однократная очистка Docker решает проблему здесь и сейчас, но не предотвращает её повторение. Регулярное обслуживание системы помогает поддерживать стабильность и избегать критических ситуаций с нехваткой места.

Зачем проводить очистку регулярно:

- Предотвращение внезапного переполнения диска в самый неподходящий момент.

- Поддержание предсказуемой производительности системы.

- Снижение времени на диагностику проблем с дисковым пространством.

- Упрощение мониторинга ресурсов благодаря стабильным базовым показателям.

Автоматизация через cron (Linux/macOS):

Добавьте задание в crontab для еженедельной очистки каждое воскресенье в 3 часа ночи:

# Открыть редактор crontab crontab -e # Добавить строку 0 3 * * 0 docker system prune -a -f >> /var/log/docker-prune.log 2>&1

Для ежедневной очистки только неиспользуемых контейнеров и висячих образов (более мягкий вариант):

0 2 * * * docker system prune -f >> /var/log/docker-prune.log 2>&1

Автоматизация через systemd timer (Linux):

Создайте службу /etc/systemd/system/docker-cleanup.service:

[Unit] Description=Docker cleanup service [Service] Type=oneshot ExecStart=/usr/bin/docker system prune -f

Затем создайте таймер /etc/systemd/system/docker-cleanup.timer:

[Unit] Description=Run docker cleanup weekly [Timer] OnCalendar=weekly Persistent=true [Install] WantedBy=timers.target

Активируйте таймер:

systemctl enable docker-cleanup.timer systemctl start docker-cleanup.timer

Автоматизация через PowerShell Task Scheduler (Windows):

$action = New-ScheduledTaskAction -Execute "docker" -Argument "system prune -f" $trigger = New-ScheduledTaskTrigger -Weekly -DaysOfWeek Sunday -At 3am Register-ScheduledTask -TaskName "DockerCleanup" -Action $action -Trigger $trigger

Использование флага -f для автоматического выполнения:

Флаг -f (force) отключает запрос подтверждения, что критически важно для автоматизированных скриптов. Без него команда будет ожидать ввода пользователя и зависнет.

Важное предупреждение:

Регулярная очистка имеет побочный эффект — Docker будет чаще загружать образы заново при следующей сборке или запуске. Если вы работаете с большими образами или имеете ограниченную пропускную способность интернет-канала, это может увеличить время развёртывания. В таких случаях стоит найти баланс между частотой очистки и удобством работы — возможно, еженедельной или даже ежемесячной очистки будет достаточно.

Как избежать потери важных данных

Автоматизация очистки Docker повышает эффективность, но одновременно увеличивает риск случайного удаления критически важных ресурсов. Давайте рассмотрим меры предосторожности, которые помогут сохранить нужные данные.

Предварительная проверка затрагиваемых ресурсов:

Перед выполнением любой команды очистки используйте расширенный вывод для анализа:

docker system df -v

Эта команда покажет детальную информацию о том, какие именно образы, контейнеры и тома будут классифицированы как неиспользуемые. Обратите особое внимание на колонку LAST USED — ресурсы, использовавшиеся недавно, могут быть всё ещё актуальны.

Проверка перед удалением томов:

Тома требуют особой осторожности. Перед docker volume prune выполните:

docker volume ls -f dangling=true

Это покажет только висячие тома, которые будут удалены. Если в списке обнаружится том с важными данными, либо подключите его к контейнеру, либо создайте резервную копию:

# Создать резервную копию тома docker run --rm -v :/data -v $(pwd):/backup alpine tar czf /backup/volume-backup.tar.gz /data

# 1. Проверить использование дискового пространства docker system df -v # 2. Убедиться, что важные контейнеры работают docker ps # 3. Проверить список томов docker volume ls # 4. Выполнить очистку с минимальным риском (без -a) docker system prune -f # 5. Проверить результат docker system df

К сожалению, Docker не предоставляет встроенной опции —dry-run для команд очистки, которая показала бы, что именно будет удалено без фактического удаления. Поэтому единственный способ убедиться в безопасности операции — тщательный предварительный анализ через docker system df -v и понимание текущего состояния вашей инфраструктуры. Можно сказать, что в мире Docker осторожность и внимательность играют роль вашего главного инструмента защиты данных.

Заключение

Управление дисковым пространством Docker — это не разовая задача, а регулярная практика, которая должна стать частью рабочего процесса любого разработчика или DevOps-инженера. Давайте подведём итоги:

- Docker со временем накапливает образы, контейнеры, тома и кэш. Это приводит к переполнению диска, снижению производительности и ошибкам при запуске новых контейнеров.

- Команда docker system df помогает понять, какие типы ресурсов занимают больше всего места. Это позволяет оценить, за счёт чего именно можно освободить диск.

- Расширенный вывод docker system df -v даёт детальную картину по каждому образу, контейнеру и тому. С его помощью можно безопаснее планировать последующую очистку.

- Команда docker system prune обеспечивает быструю комплексную очистку неиспользуемых ресурсов. При этом флаг -a делает её более агрессивной и требует особой осторожности.

- Для точечного удаления подойдут отдельные команды для образов, контейнеров и томов. Такой подход даёт больше контроля и снижает риск случайной потери нужных данных.

- При работе с томами нужно быть максимально внимательным. Их удаление необратимо и может привести к потере баз данных и важной пользовательской информации.

- Автоматизация очистки через cron, systemd или планировщик задач позволяет поддерживать Docker в порядке. Регулярное обслуживание предотвращает критическую нехватку места в самый неподходящий момент.

- Перед любой массовой очисткой полезно анализировать состояние системы через диагностические команды. Это помогает сочетать эффективность очистки с сохранностью важных данных.

Если вы только начинаете осваивать работу с контейнеризацией, рекомендуем обратить внимание на подборку курсов по Docker. Эти программы дают и теоретическую, и практическую базу, помогая быстро разобраться в рабочих процессах. Такой формат особенно полезен тем, кто делает первые шаги в профессии.

Рекомендуем посмотреть курсы по Docker

| Курс | Школа | Цена | Рассрочка | Длительность | Дата начала | Ссылка на курс |

|---|---|---|---|---|---|---|

|

DevOps-инженер с нуля до Middle

|

GeekBrains

68 отзывов

|

Цена

с промокодом kursy-online15

133 200 ₽

242 208 ₽

|

От

3 700 ₽/мес

До 36 месяцев.

6 728 ₽/мес

|

Длительность

24 месяца

|

Старт

22 января

|

Ссылка на курсПодробнее |

Лучшие IDE и редакторы кода для Go: полный обзор

Какая среда разработки подойдёт именно вам? Мы собрали подробный обзор популярных IDE и редакторов для Go, чтобы вы могли быстро понять сильные и слабые стороны каждого варианта и сделать осознанный выбор.

Съёмка в движении — как правильно снимать движущиеся объекты без потери качества

Съемка в движении — это искусство, требующее правильных настроек камеры и техники. Узнайте, как заморозить момент или передать динамику без потери качества.

Классика и технологии: как работают 12 принципов анимации

Почему 12 принципов Disney остаются ключевыми в эпоху цифровой анимации? Узнайте, как эти правила помогают создавать реалистичные движения в любом проекте.

Миф или мастерство: чем покоряет Rhino 3D?

Программа Rhino 3D давно стала легендой в мире 3D-дизайна — но действительно ли она так хороша? В статье разберём её возможности, фишки и нюансы применения в разных отраслях.