Как подключиться к удалённому серверу: SSH и RDP для Windows, Linux и macOS

Удалённый доступ к серверам давно стал неотъемлемой частью современного IT-ландшафта. Мы используем его для администрирования корпоративных систем, управления виртуальными серверами в облаке, работы с DevOps-инфраструктурой и даже для обычной удалённой работы. В основе этой технологии лежат два ключевых протокола: SSH для систем на базе Linux/Unix и RDP для Windows-окружения.

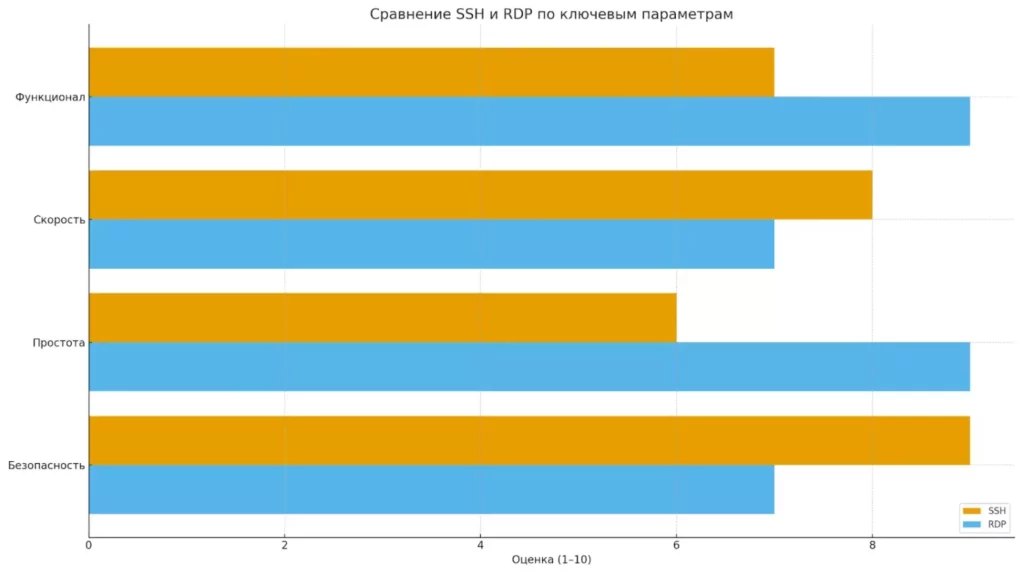

Диаграмма сравнивает SSH и RDP по четырём критериям: безопасность, простота, скорость и функциональность. Помогает быстро понять, какой протокол выбрать под конкретную задачу.

В этой статье мы рассмотрим пошаговые инструкции по настройке подключений для различных операционных систем и поделимся рекомендациями по обеспечению безопасности таких соединений.

- Что нужно для подключения к удалённому серверу

- Протокол SSH: что это и как работает

- Как настроить и подключиться к серверу по SSH

- Как повысить безопасность SSH

- VNC через SSH (графический доступ в Linux)

- Протокол RDP: что это и как работает

- Как подключиться к серверу по RDP в Windows

- Как подключиться к серверу с разных устройств

- Как повысить безопасность RDP

- Сравнение SSH и RDP

- Заключение

- Рекомендуем посмотреть курсы по системному администрированию

Что нужно для подключения к удалённому серверу

Прежде чем приступить к настройке удалённого подключения, необходимо убедиться, что выполнены базовые предварительные условия. Как показывает практика, большинство проблем с подключением возникает именно из-за невыполнения этих требований.

Основные требования для успешного подключения:

- Удалённый компьютер должен быть включён и подключён к сети — это может показаться очевидным, но удивительно часто администраторы забывают об этом базовом условии.

- Известен IP-адрес или имя хоста целевого сервера — без этой информации установить соединение невозможно; важно различать частные и публичные IP-адреса в зависимости от топологии сети.

- Установлены и активированы клиентские и серверные приложения — для SSH это OpenSSH или аналоги, для RDP — соответствующие компоненты Windows.

- Имеются необходимые учётные данные — логин, пароль или SSH-ключи с соответствующими правами доступа к целевой системе.

- Настроен межсетевой экран (фаервол) — должны быть открыты соответствующие порты (22 для SSH, 3389 для RDP) и разрешён трафик от клиентских машин.

- Правильно настроена сетевая инфраструктура — включая маршрутизацию, NAT и переадресацию портов, если подключение происходит через интернет.

Стоит отметить, что современные корпоративные среды часто используют дополнительные уровни защиты — VPN-туннели, системы многофакторной аутентификации и централизованное управление доступом. В таких случаях процедура подключения может потребовать дополнительных шагов, которые мы рассмотрим в соответствующих разделах.

Протокол SSH: что это и как работает

Определение SSH

Secure Shell (SSH) — это криптографический сетевой протокол, который обеспечивает безопасное подключение к удалённым системам через незащищённые сети. В отличие от устаревших протоколов типа Telnet, SSH шифрует весь трафик между клиентом и сервером, включая процедуру аутентификации. Мы можем сказать, что SSH стал золотым стандартом для удалённого администрирования Unix-подобных систем благодаря сочетанию надёжности и простоты использования.

Как работает SSH

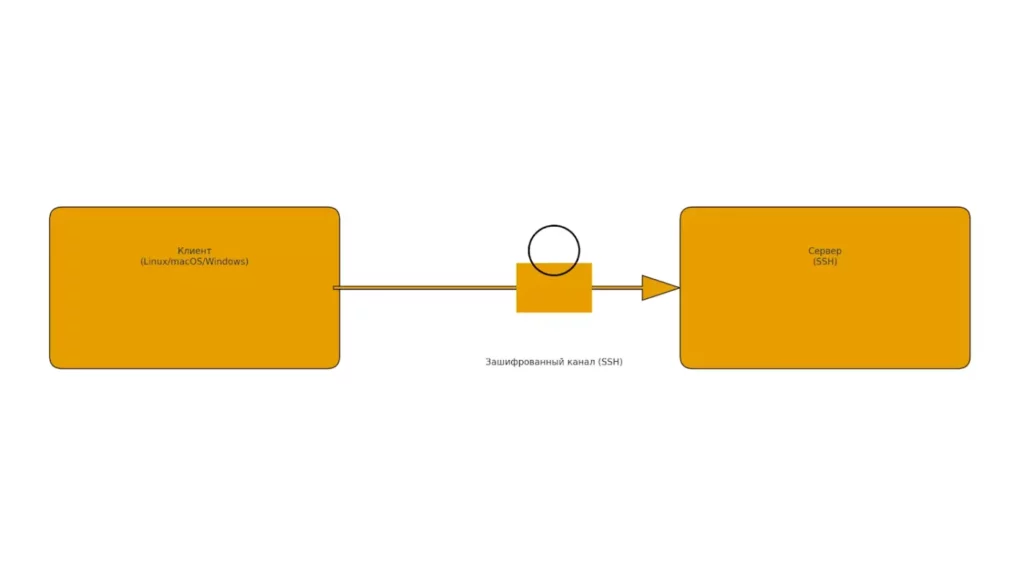

SSH функционирует по классической модели клиент-сервер. На стороне сервера работает демон SSH (sshd), который постоянно прослушивает определённый TCP-порт — по умолчанию это порт 22. Когда клиент инициирует подключение, происходит сложный процесс установления защищённого соединения.

Процесс подключения включает несколько этапов: сначала клиент и сервер обмениваются информацией о поддерживаемых версиях протокола (стандартом де-факто является SSH версии 2), затем происходит обмен криптографическими ключами для создания зашифрованного канала. Только после этого начинается процедура аутентификации пользователя — через пароль, ключевые пары или другие методы.

Важно понимать, что SSH создаёт не просто зашифрованное соединение, а полноценный защищённый туннель, через который можно передавать не только команды терминала, но и перенаправлять порты для других служб.

Схема показывает соединение «клиент → сервер» через зашифрованный канал SSH. Наглядно демонстрирует суть: команды и данные передаются по защищённому каналу.

Сценарии использования

SSH находит применение в широком спектре задач современной IT-инфраструктуры:

- Администрирование Linux-серверов — основной сценарий использования, позволяющий управлять серверами через командную строку

- DevOps и автоматизация — выполнение скриптов развёртывания, управление конфигурациями, интеграция с системами CI/CD

- Безопасная передача файлов — протоколы SCP и SFTP обеспечивают зашифрованную передачу данных

- Туннелирование трафика — создание защищённых каналов для других протоколов, включая веб-трафик и базы данных

- Git и системы контроля версий — SSH обеспечивает безопасный доступ к репозиториям кода

Возникает вопрос: почему SSH настолько популярен в мире Linux, в то время как Windows-администраторы предпочитают RDP? Ответ кроется в философии этих операционных систем — Linux традиционно ориентирован на работу через командную строку, что делает текстовый интерфейс SSH естественным выбором.

Как настроить и подключиться к серверу по SSH

Установка клиента SSH

Прежде чем начать настройку SSH-подключения, необходимо убедиться в наличии SSH-клиента на локальной машине. В большинстве современных дистрибутивов Linux клиент OpenSSH уже установлен по умолчанию, но проверить это стоит.

Проверка наличия SSH-клиента в Linux:

Откройте терминал и выполните команду ssh. Если клиент установлен, мы увидим справочную информацию о синтаксисе команды. В противном случае система сообщит, что команда не найдена.

Установка OpenSSH-клиента на Ubuntu/Debian:

sudo apt-get update sudo apt-get install openssh-client

Для пользователей Windows ситуация несколько сложнее. В Windows 10 и более новых версиях OpenSSH-клиент доступен как дополнительный компонент системы. Альтернативно можно использовать PuTTY — популярный SSH-клиент с графическим интерфейсом, который особенно удобен для пользователей, не привыкших к командной строке.

Установка сервера SSH

На стороне сервера должен быть установлен и запущен SSH-демон. Проверить его наличие можно попыткой подключения к локальному хосту:

ssh localhost

Если сервер не установлен, мы получим ошибку «Connection refused». В таком случае необходимо установить серверную часть:

Установка OpenSSH-сервера на Ubuntu/Debian:

sudo apt-get install openssh-server

После установки следует проверить статус службы:

sudo service ssh status

Корректно работающая служба должна показать статус «active (running)». При необходимости службу можно перезапустить командой sudo service ssh restart.

Подключение по SSH

Базовая команда для подключения выглядит следующим образом:

ssh username@hostname_or_ip

При первом подключении система предложит подтвердить подлинность удалённого хоста, добавив его отпечаток ключа в файл ~/.ssh/known_hosts. Это важный механизм безопасности, предотвращающий атаки типа «человек посередине».

Подключение с указанием нестандартного порта:

ssh -p 2222 username@hostname_or_ip

Смена порта по умолчанию — одна из базовых мер безопасности, которую мы рассмотрим подробнее в соответствующем разделе.

Дополнительные возможности

SSH предоставляет богатый функционал, выходящий за рамки простого доступа к командной строке:

Копирование файлов через SCP:

scp local_file.txt username@hostname:/remote/path/

Безопасная передача файлов через SFTP — интерактивный протокол, похожий на FTP, но работающий поверх SSH-соединения.

Использование SSH-ключей вместо паролей значительно повышает безопасность и удобство использования. Ключевые пары генерируются командой ssh-keygen, после чего публичный ключ размещается на сервере в файле ~/.ssh/authorized_keys.

Интересно отметить, что SSH может также использоваться для создания обратных туннелей, что позволяет получить доступ к машинам за NAT или файерволом — техника, особенно ценная в современных облачных средах.

Как повысить безопасность SSH

Настройка SSH по умолчанию обеспечивает базовый уровень защиты, однако для производственных сред этого недостаточно. Наш опыт показывает, что правильно настроенный SSH может противостоять большинству автоматизированных атак, которые постоянно сканируют интернет в поисках уязвимых серверов.

Ключевые меры по усилению безопасности SSH:

- Смена порта по умолчанию — изменение стандартного порта 22 на нестандартный (например, 24596) значительно снижает количество автоматизированных атак. Редактируется в файле /etc/ssh/sshd_config параметром Port.

- Использование ключевой аутентификации вместо паролей — SSH-ключи практически невозможно подобрать брутфорсом, в отличие от паролей. После настройки ключей следует отключить парольную аутентификацию параметром PasswordAuthentication no.

- Отключение root-доступа — прямой вход под суперпользователем создаёт дополнительные риски. Параметр PermitRootLogin no заставляет сначала входить под обычным пользователем, а затем использовать sudo.

- Настройка TCP Wrappers — механизм контроля доступа на уровне IP-адресов через файлы /etc/hosts.allow и /etc/hosts.deny. Позволяет ограничить подключения только с определённых сетей.

- Использование Fail2ban — система автоматической блокировки IP-адресов после нескольких неудачных попыток входа. Особенно эффективна против брутфорс-атак.

- Ограничение времени сессии — параметры ClientAliveInterval и ClientAliveCountMax автоматически разрывают неактивные соединения.

- Двухфакторная аутентификация — дополнительный уровень защиты через Google Authenticator или аналогичные решения.

Стоит помнить, что безопасность — это всегда баланс между защищённостью и удобством использования. Излишне строгие настройки могут затруднить работу администраторов, особенно в критических ситуациях.

VNC через SSH (графический доступ в Linux)

Хотя SSH прекрасно подходит для работы через командную строку, иногда необходим графический интерфейс удалённой Linux-машины. Протокол VNC (Virtual Network Computing) решает эту задачу, но его собственные механизмы шифрования оставляют желать лучшего. Элегантное решение — туннелирование VNC-трафика через защищённое SSH-соединение.

Настройка SSH-туннеля для VNC:

ssh -L 5901:localhost:5901 -N -f -l username hostname_or_IP

Разберём параметры этой команды: -L 5901:localhost:5901 создаёт локальную переадресацию порта, -N указывает не выполнять удалённые команды, -f переводит SSH в фоновый режим после аутентификации.

Для пользователей Windows с PuTTY процедура выглядит следующим образом: в настройках подключения переходим в раздел «Connection → SSH → Tunnels», в поле «Source port» указываем 5901, в «Destination» — localhost:5901, после чего устанавливаем обычное SSH-соединение.

После создания туннеля можно подключаться к VNC-серверу через любой VNC-клиент, указав адрес localhost:5901. Весь трафик будет автоматически шифроваться SSH.

Этот подход объединяет удобство графического интерфейса с криптографической стойкостью SSH — решение, которое особенно ценят системные администраторы, работающие с серверами, где установлена графическая оболочка.

Протокол RDP: что это и как работает

Определение RDP

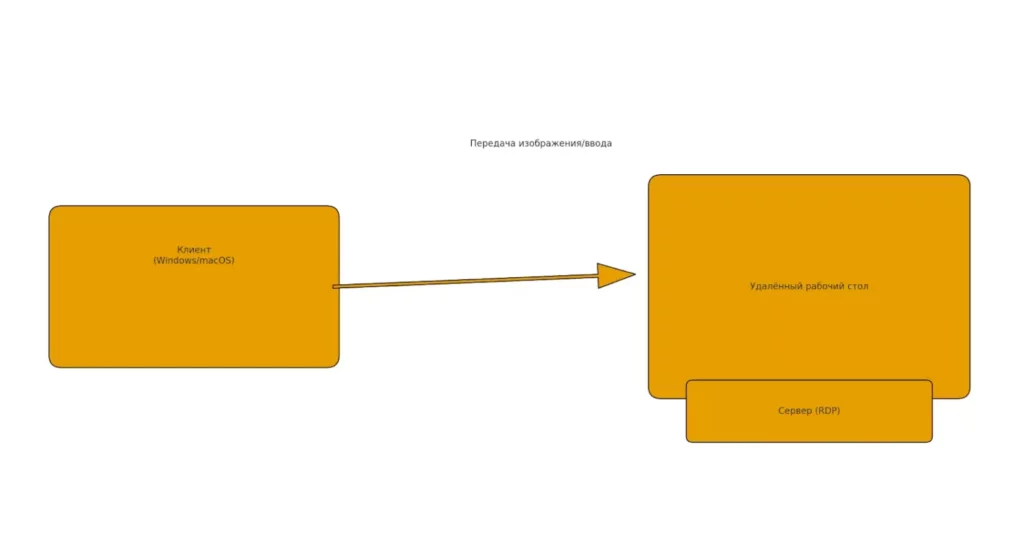

Remote Desktop Protocol (RDP) — проприетарный протокол, разработанный Microsoft для обеспечения графического доступа к удалённым компьютерам под управлением Windows. В отличие от текстового интерфейса SSH, RDP предоставляет полноценную графическую среду, позволяя работать с удалённой машиной так, как если бы мы сидели непосредственно перед ней.

Иллюстрация показывает, что при RDP пользователь управляет полноценным удалённым рабочим столом. Это удобно для задач, где нужен GUI, а не только терминал.

RDP стал неотъемлемой частью Windows-экосистемы благодаря глубокой интеграции с операционной системой и относительной простоте настройки. Мы можем сказать, что для Windows-администраторов RDP играет ту же роль, что SSH для специалистов по Linux — это основной инструмент удалённого управления.

Как работает RDP

RDP функционирует по знакомой модели клиент-сервер, используя TCP-порт 3389 по умолчанию. Серверная служба удалённого рабочего стола (Terminal Services) постоянно прослушивает входящие подключения, а клиентское приложение — встроенное в Windows или стороннее — инициирует соединение.

Важная особенность RDP заключается в том, что серверная функциональность доступна только в версиях Windows Pro, Enterprise и Server. Домашние редакции Windows могут работать только как RDP-клиенты, но не как серверы — ограничение, которое часто становится неприятным сюрпризом для пользователей.

В процессе подключения RDP передаёт не только графическую информацию, но может также перенаправлять локальные ресурсы — диски, принтеры, буфер обмена, аудио. Это делает работу с удалённой машиной максимально прозрачной для пользователя.

Риски при использовании RDP

RDP имеет репутацию менее безопасного протокола по сравнению с SSH, и эта репутация во многом заслужена. Основные проблемы связаны с архитектурными особенностями и традиционно слабыми настройками безопасности по умолчанию.

Ключевые уязвимости RDP:

- Атаки перебора паролей — RDP-серверы в интернете подвергаются постоянным автоматизированным атакам, пытающимся подобрать учётные данные.

- Уязвимости протокола — история RDP изобилует критическими уязвимостями, такими как BlueKeep (CVE-2019-0708), позволявшими удалённое выполнение кода.

- Слабое шифрование по умолчанию — старые версии RDP использовали недостаточно стойкие алгоритмы шифрования.

- Отсутствие механизмов защиты от брутфорса — в отличие от SSH, RDP не имеет встроенных средств ограничения попыток входа.

Возникает вопрос: стоит ли вообще использовать RDP в современных условиях? Ответ положительный, но с важными оговорками — RDP требует дополнительных мер защиты, которые мы рассмотрим в соответствующем разделе. Использование RDP напрямую через интернет без VPN или других средств защиты категорически не рекомендуется.

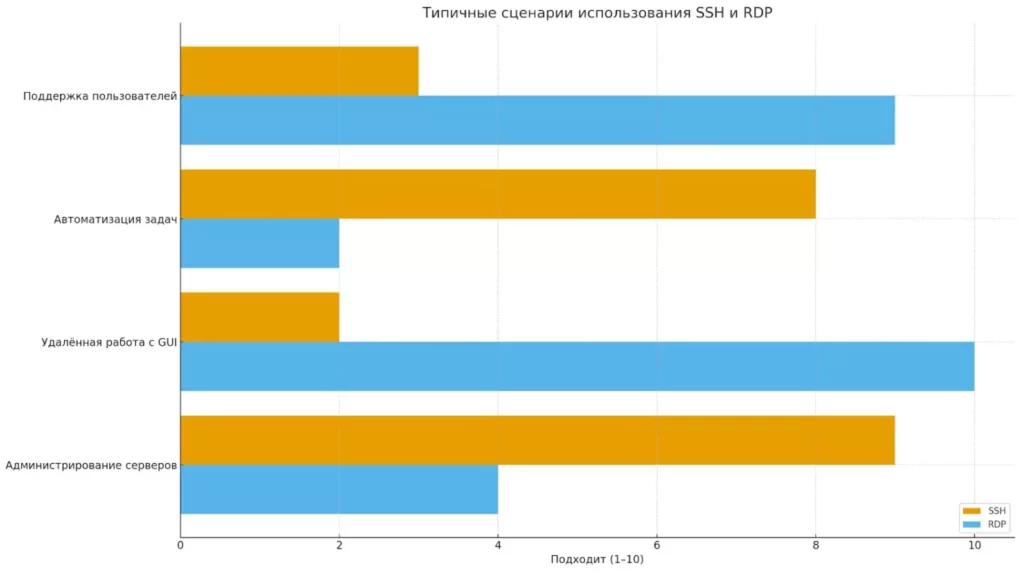

Диаграмма показывает, где удобнее применять SSH и где — RDP. SSH сильнее в администрировании и автоматизации, а RDP оптимален для работы с графическим интерфейсом и поддержки пользователей.

Интересно отметить, что Microsoft активно работает над улучшением безопасности RDP — современные версии поддерживают сетевую аутентификацию (Network Level Authentication), которая значительно повышает защищённость соединений.

Как подключиться к серверу по RDP в Windows

Включение удалённого доступа

Прежде чем можно будет подключиться к Windows-машине по RDP, необходимо активировать соответствующую функциональность на целевом компьютере. По умолчанию удалённый доступ отключён в целях безопасности.

Пошаговая настройка удалённого доступа:

- Щёлкните правой кнопкой мыши по значку «Этот компьютер» или «Мой компьютер».

- Выберите «Свойства» в контекстном меню.

- В левой части окна нажмите «Настройки удалённого доступа».

- Установите флажок «Разрешить удалённые подключения к этому компьютеру».

- Рекомендуется снять флажок «Разрешить подключения только с компьютеров, на которых запущен удалённый рабочий стол с проверкой подлинности на уровне сети» только в случае подключения старых клиентов.

Система автоматически добавит исключение в брандмауэр Windows для RDP-трафика. Администраторы получают доступ автоматически, но для других пользователей потребуется дополнительная настройка.

Добавление пользователей в группу удалённого доступа:

В том же окне настроек нажмите «Выбрать пользователей», затем «Добавить». Введите имена учётных записей, которым требуется удалённый доступ. Важно помнить, что пользователи должны иметь пароли — учётные записи без паролей не могут использоваться для RDP-подключений.

Использование клиента RDP

Windows включает встроенный RDP-клиент, который можно запустить несколькими способами:

Способы запуска клиента удалённого рабочего стола:

- Через меню «Пуск» — найти «Подключение к удалённому рабочему столу» • Комбинацией Win+R и командой mstsc • Из командной строки командой mstsc

После запуска клиента откроется окно, где необходимо указать компьютер для подключения. Здесь важно понимать, какой тип IP-адреса использовать:

Выбор типа IP-адреса:

- Локальная сеть — используйте частный IP-адрес (например, 192.168.1.100) • Подключение через VPN — также частный IP-адрес целевой машины • Прямое подключение через интернет — публичный IP-адрес (крайне не рекомендуется без дополнительной защиты)

Указание нестандартного порта:

Если RDP-сервер настроен на нестандартный порт, добавьте его после IP-адреса через двоеточие: 192.168.1.100:3390

Ввод учётных данных

После нажатия «Подключиться» система запросит учётные данные. Можно использовать как локальные учётные записи Windows, так и доменные (если машина входит в домен Active Directory).

Процедура аутентификации:

- Введите имя пользователя и пароль.

- При первом подключении появится предупреждение о сертификате — нажмите «Да» для продолжения.

- Если на целевой машине кто-то работает, появится предупреждение о завершении их сеанса.

Важное ограничение RDP: одновременно может быть активен только один пользовательский сеанс (не считая консольного). Подключение нового пользователя автоматически завершает сеанс предыдущего — особенность, которую следует учитывать при планировании удалённой работы.

Современные версии RDP поддерживают сохранение настроек подключения в RDP-файлы, что упрощает повторное подключение к часто используемым серверам. Эти файлы можно настроить для автоматического подключения с сохранёнными учётными данными, но следует помнить о рисках безопасности при хранении паролей.

Как подключиться к серверу с разных устройств

Windows (XP–10)

Все современные версии Windows включают встроенный RDP-клиент, что делает подключение к удалённым серверам стандартизированным процессом:

Пошаговое подключение:

- Запустите mstsc через Win+R или меню «Пуск».

- Введите IP-адрес или имя компьютера в поле «Компьютер».

- Нажмите «Показать параметры» для расширенных настроек.

- Во вкладке «Общие» можно сохранить параметры подключения.

- Во вкладке «Экран» настройте разрешение и глубину цвета.

- Во вкладке «Локальные ресурсы» выберите, какие устройства перенаправлять (диски, принтеры, буфер обмена).

- Нажмите «Подключить» и введите учётные данные.

macOS

Пользователям Mac потребуется установить Microsoft Remote Desktop из App Store, поскольку macOS не включает встроенный RDP-клиент:

Настройка подключения в macOS:

- Установите Microsoft Remote Desktop из App Store.

- Запустите приложение и нажмите «Add PC».

- Введите IP-адрес или имя компьютера.

- Настройте учётные данные через «User Account».

- В разделе «Display» выберите разрешение экрана.

- Сохраните подключение и дважды щёлкните для запуска.

Особенность работы на Mac заключается в различиях клавиатурных сочетаний — например, Cmd+C на Mac передаётся как Ctrl+C в Windows-сессии.

iOS

Для подключения к RDP-серверам с iPad или iPhone также используется официальное приложение Microsoft:

Подключение с iOS-устройств:

- Установите Microsoft Remote Desktop из App Store.

- Нажмите «+» для добавления нового подключения.

- Выберите «Add PC or Server».

- Введите IP-адрес и настройте учётные данные.

- В настройках можно включить перенаправление микрофона и камеры.

- Настройте жесты для эмуляции правой кнопки мыши.

- Сохраните и запустите подключение.

Работа с RDP на сенсорных устройствах требует привыкания — особенно это касается операций, требующих точного позиционирования курсора.

Android

Платформа Android предлагает несколько вариантов RDP-клиентов, но официальное приложение Microsoft остаётся предпочтительным выбором:

Настройка на Android:

- Установите Microsoft Remote Desktop из Google Play.

- Нажмите «+» и выберите «Desktop».

- Введите IP-адрес в поле «PC name».

- Настройте учётную запись пользователя.

- В дополнительных настройках можно изменить разрешение и качество.

- Включите перенаправление звука при необходимости.

- Сохраните подключение для повторного использования.

Ubuntu/Debian

Linux-пользователи могут выбирать из нескольких RDP-клиентов, но Remmina считается одним из лучших благодаря удобному интерфейсу:

Установка и настройка Remmina:

- Установите Remmina: sudo apt-get install remmina remmina-plugin-rdp.

- Запустите приложение из меню или командой remmina.

- Нажмите «+» для создания нового подключения.

- Выберите протокол «RDP — Remote Desktop Protocol».

- Введите IP-адрес в поле «Server».

- Настройте имя пользователя и пароль.

- В дополнительных настройках можно изменить разрешение и качество соединения.

- Сохраните профиль подключения.

Альтернативные варианты для Linux включают FreeRDP (консольный клиент) и Vinagre, хотя последний менее функционален по сравнению с Remmina.

Важно отметить, что качество RDP-соединения сильно зависит от пропускной способности сети. Мы рекомендуем начинать с низкого разрешения и минимального качества цвета, постепенно увеличивая параметры до достижения оптимального баланса между качеством изображения и отзывчивостью.

Как повысить безопасность RDP

Стандартная конфигурация RDP представляет значительные риски безопасности, особенно при использовании через интернет. Наш опыт показывает, что незащищённые RDP-серверы становятся мишенью автоматизированных атак в течение минут после появления в сети. Рассмотрим ключевые меры по усилению защиты.

Критически важные меры безопасности RDP:

- Использование VPN-соединений — наиболее эффективный способ защиты RDP-трафика. Создание виртуальной частной сети делает RDP-подключение доступным только авторизованным пользователям и шифрует весь трафик дополнительным уровнем.

- Настройка высокого уровня шифрования соединения — в групповой политике следует установить параметр «Уровень шифрования клиентского соединения» в значение «Высокий», что обеспечивает 128-битное шифрование всего трафика.

- Смена стандартного порта 3389 — изменение на нестандартный порт (например, 33891) значительно снижает количество автоматизированных атак сканирования.

- Двухфакторная аутентификация (2FA) — интеграция с решениями типа Azure MFA или сторонними системами добавляет критически важный второй уровень защиты.

- Строгая настройка брандмауэра — ограничение доступа к RDP-порту только с определённых IP-адресов или подсетей через правила Windows Firewall или внешний firewall.

- Политики блокировки учётных записей — автоматическая блокировка учётных записей после нескольких неудачных попыток входа предотвращает брутфорс-атаки.

- Использование сложных паролей — минимум 12 символов с комбинацией букв, цифр и специальных знаков; регулярная смена паролей.

- Ограничение времени сессий — автоматическое завершение неактивных подключений через заданный интервал времени.

- Мониторинг и логирование — настройка детального аудита RDP-подключений с отправкой логов в централизованную систему мониторинга.

Возникает вопрос: достаточно ли этих мер для безопасного использования RDP? Практика показывает, что комплексное применение перечисленных средств делает RDP относительно безопасным, но идеальным решением остаётся полный отказ от прямого доступа через интернет в пользу VPN-туннелей.

Сравнение SSH и RDP

Выбор между SSH и RDP часто определяется не только техническими характеристиками протоколов, но и спецификой решаемых задач. Рассмотрим ключевые различия в виде сравнительной таблицы:

| Параметр | SSH | RDP |

|---|---|---|

| Тип интерфейса | Текстовый (командная строка) | Графический (полный рабочий стол) |

| Операционные системы | Linux, Unix, macOS (нативно); Windows (дополнительно) | Windows (нативно); другие ОС (через клиенты) |

| Безопасность | Высокая (сильное шифрование по умолчанию) | Средняя (требует дополнительной настройки) |

| Потребление трафика | Минимальное | Значительное (передача графики) |

| Скорость работы | Очень высокая | Зависит от качества сети |

| Сценарии использования | Администрирование серверов, DevOps, автоматизация | Удалённая работа с приложениями, техподдержка |

| Сложность настройки | Простая | Средняя (требует настройки безопасности) |

| Многопользовательский режим | Поддерживается множественные сессии | Ограничен одной активной сессией |

SSH идеально подходит для задач администрирования, где важны скорость, безопасность и минимальное потребление ресурсов. RDP незаменим когда требуется работа с графическими приложениями или предоставление удалённого доступа пользователям, не владеющим командной строкой.сценарии ssh rdp

Подпись: Диаграмма показывает, где удобнее применять SSH и где — RDP. SSH сильнее в администрировании и автоматизации, а RDP оптимален для работы с графическим интерфейсом и поддержки пользователей.

Интересно отметить, что современные тенденции ведут к гибридному подходу: многие организации используют SSH для административных задач и RDP через VPN для пользовательского доступа, получая преимущества обоих протоколов при минимизации их недостатков.

Заключение

Удалённый доступ к серверам стал неотъемлемой частью современной IT-инфраструктуры, и понимание особенностей SSH и RDP критически важно для любого системного администратора или IT-специалиста. Мы рассмотрели два фундаментально разных подхода к решению задач удалённого управления: SSH предоставляет мощный и безопасный текстовый интерфейс, идеально подходящий для администрирования Linux-серверов и автоматизации процессов, в то время как RDP обеспечивает полноценный графический доступ к Windows-машинам. Подведем итоги:

- Подключение к серверу возможно через SSH и RDP. Каждый метод решает разные задачи и применяется в разных сценариях.

- SSH используют для администрирования и работы в терминале. Он обеспечивает высокий уровень безопасности и быстродействия.

- RDP подходит для работы с графическим интерфейсом. Этот способ удобен, когда нужно управлять удалённым рабочим столом.

- Выбор способа зависит от цели и операционной системы. Это помогает избежать ошибок и настроить доступ быстрее.

- Следуя пошаговым инструкциям, освоить оба метода можно даже новичку. Практика сделает процесс привычным и удобным.

Если вы только начинаете осваивать системное администрирование, рекомендуем обратить внимание на подборку курсов по системному администрированию. В них есть теоретическая и практическая часть, которые помогут освоить SSH и RDP на реальных примерах.

Рекомендуем посмотреть курсы по системному администрированию

| Курс | Школа | Цена | Рассрочка | Длительность | Дата начала | Ссылка на курс |

|---|---|---|---|---|---|---|

|

DevOps-инженер

|

Eduson Academy

100 отзывов

|

Цена

Ещё -5% по промокоду

115 000 ₽

|

От

9 583 ₽/мес

0% на 24 месяца

14 880 ₽/мес

|

Длительность

8 месяцев

|

Старт

18 марта

Пн, Ср, 19:00-22:00 по МСК

|

Подробнее |

|

Инженер по автоматизации

|

Нетология

46 отзывов

|

Цена

с промокодом kursy-online

102 700 ₽

190 197 ₽

|

От

3 169 ₽/мес

Без переплат на 2 года.

|

Длительность

13 месяцев

|

Старт

5 февраля

|

Подробнее |

|

Системный администратор. Интенсив

|

Level UP

36 отзывов

|

Цена

72 990 ₽

|

От

24 330 ₽/мес

|

Длительность

3 месяца

|

Старт

1 марта

|

Подробнее |

|

Старт в DevOps: системное администрирование для начинающих

|

Skillbox

219 отзывов

|

Цена

Ещё -20% по промокоду

87 035 ₽

174 070 ₽

|

От

3 956 ₽/мес

Без переплат на 22 месяца.

|

Длительность

4 месяца

|

Старт

3 февраля

|

Подробнее |

|

DevOps для эксплуатации и разработки

|

Яндекс Практикум

98 отзывов

|

Цена

160 000 ₽

|

От

23 000 ₽/мес

|

Длительность

6 месяцев

Можно взять академический отпуск

|

Старт

9 февраля

|

Подробнее |

Лендинг, который продает: что действительно работает?

Лендинг — это не просто красивая страница, а инструмент продаж. Как сделать его максимально эффективным, не допуская типичных ошибок? Рассказываем пошагово.

Motion Tracking в After Effects — что это и как с ним работать

Если вы хотите разобраться, как устроен трекинг в After Effects и почему он так важен для естественной интеграции графики, этот материал поможет быстро вникнуть в тему. Как выбрать метод, где возникают ошибки и как добиться стабильного результата — разберём всё простыми словами.

Что рассказать о себе на собеседовании: примеры для разных должностей

Не знаете, как правильно представить себя на собеседовании? В статье разберём, что именно хочет услышать работодатель, как построить уверенный рассказ и какие ошибки мешают произвести нужное впечатление.

Как выровнять по центру в CSS текст или изображение

Выравнивание по центру в CSS кажется простой задачей, пока не сталкиваешься с реальной вёрсткой. Какие способы работают лучше, а какие устарели? Разберёмся на практике.