Как сбросить root-пароль в MySQL: пошаговая инструкция для всех версий

Забытый пароль root в MySQL — одна из тех неприятностей, которые могут случиться с любым системным администратором или разработчиком. Мы все знаем, как важно тщательно хранить учетные данные, но реальность такова, что пароли иногда теряются, забываются или оказываются недоступными после смены персонала.

К счастью, восстановление доступа к root-пользователю MySQL не является непреодолимой задачей — существует несколько проверенных методов, которые позволяют решить эту проблему. В данной статье мы рассмотрим четыре основных способа сброса root-пароля, начиная от самого простого и заканчивая универсальными решениями, подходящими для различных сценариев.

Представленные методы актуальны для современных версий MySQL (начиная с 5.7 и включая 8.0), а также для MariaDB. Каждый подход имеет свои особенности, преимущества и ограничения, поэтому мы детально разберем, когда и какой метод лучше использовать. Важно отметить, что все описанные операции требуют административных прав на сервере, где установлена база данных — удаленно сбросить пароль root не получится.

- Когда может понадобиться сброс root-пароля

- Предварительные условия и риски

- Способы сброса root-пароля MySQL

- Сравнение методов

- Частые ошибки и как их избежать

- Заключение

- Рекомендуем посмотреть курсы по PL/SQL

Когда может понадобиться сброс root-пароля

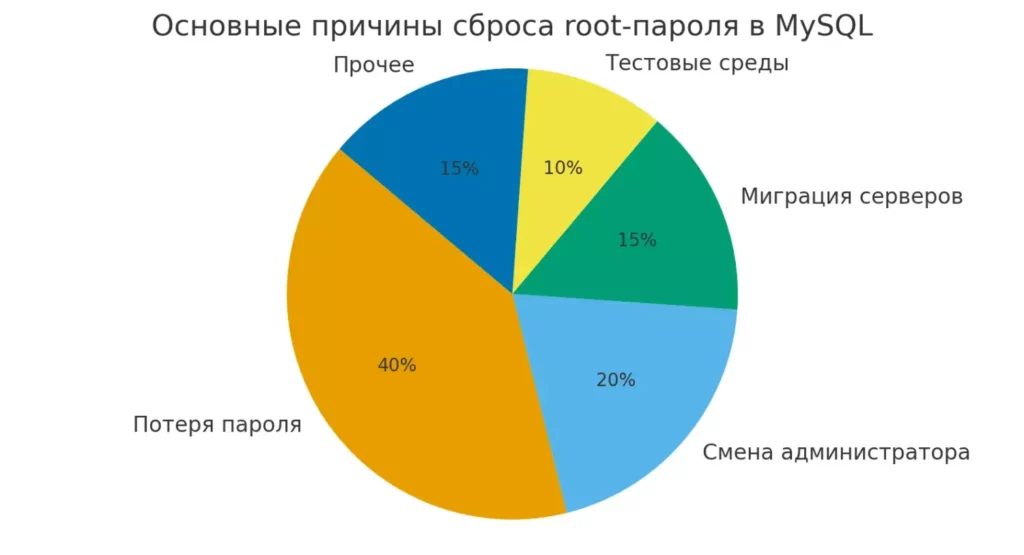

В нашей практике встречается множество ситуаций, когда администраторам приходится восстанавливать доступ к MySQL. Давайте рассмотрим наиболее типичные сценарии:

- Потеря или забытый пароль — самая очевидная причина, когда пароль просто утерян или забыт со временем.

- Смена системного администратора — при переходе проекта к новой команде часто выясняется, что доступы не были переданы или документированы.

- Миграция серверов и инфраструктуры — при переносе баз данных на новые серверы может потребоваться сброс паролей для унификации доступов.

- Настройка тестовых и development-окружений — когда нужно быстро получить доступ к скопированной базе данных для разработки или тестирования.

- Восстановление после сбоев — в случае повреждения конфигурационных файлов или некорректных изменений в системе привилегий.

- Аудит безопасности — при плановой смене паролей в рамках политики информационной безопасности организации.

- Работа с VPS и облачными серверами — когда хостинг-провайдер предоставляет сервер с предустановленной MySQL, но без документированных паролей.

Круговая диаграмма показывает наиболее частые сценарии: потеря пароля, смена администратора, миграция серверов и другие. Визуализация акцентирует внимание на том, что чаще всего проблемы связаны с человеческим фактором.

Независимо от причины, важно помнить: сброс пароля root требует физического или административного доступа к серверу, что само по себе является дополнительным уровнем защиты.

Предварительные условия и риски

Прежде чем приступить к сбросу пароля, необходимо убедиться в наличии всех необходимых условий и понимать потенциальные риски операции.

Обязательные требования:

- Административные права на сервере (root-доступ или возможность использования sudo).

- Физический или SSH-доступ к машине, где установлен MySQL-сервер.

- Возможность остановки и запуска службы MySQL без критических последствий для работающих приложений.

Потенциальные риски:

- Временная недоступность базы данных во время выполнения операций.

- Возможность несанкционированного доступа при использовании методов с отключением проверки привилегий.

- Риск повреждения данных при некорректном выполнении команд.

Важно!

Все описанные методы требуют остановки MySQL-сервера на время выполнения операции. Это означает, что все приложения, использующие базу данных, временно потеряют к ней доступ. Планируйте выполнение данных операций в период минимальной нагрузки или в рамках запланированного технического обслуживания.

Иллюстрация символизирует ключевые риски при сбросе пароля root: временную недоступность базы, угрозы безопасности и необходимость резервного копирования. Визуализация помогает быстро уловить основные ограничения и предостережения.

Также настоятельно рекомендуем создать резервную копию важных данных перед началом работы — это стандартная практика безопасности при любых административных операциях с базами данных.

Способы сброса root-пароля MySQL

Способ 1: вход через auth_socket (самый простой для Linux)

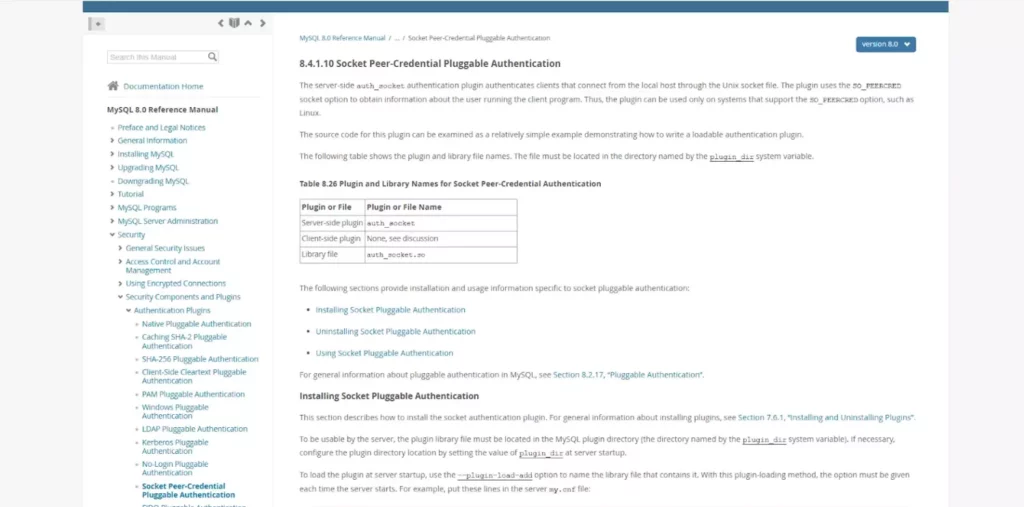

Этот метод является наиболее элегантным решением для современных версий MySQL на Linux-системах. Начиная с версии 5.7, MySQL по умолчанию использует плагин аутентификации auth_socket для пользователя root, что позволяет входить в систему без пароля, если системный пользователь также имеет права root.

Скриншот официальной документации MySQL про auth_socket

Пошаговая инструкция:

- Войдите на сервер под пользователем с правами sudo или root.

- Выполните команду подключения к MySQL:

sudo mysql

- Вы автоматически попадете в консоль MySQL как root-пользователь.

- Установите новый пароль одной командой (замените ‘новый_пароль’ на желаемый):

ALTER USER 'root'@'localhost' IDENTIFIED BY 'новый_пароль';

- Выйдите из консоли MySQL:

EXIT;

Ограничения метода:

- Работает только на Linux-системах.

- Требует, чтобы плагин auth_socket был активен для пользователя root.

- Не применим в Windows-окружении.

- Может не работать, если конфигурация MySQL была существенно изменена.

Главное преимущество этого подхода — его простота и отсутствие необходимости останавливать сервер. Если метод не сработал, вероятно, используется другой плагин аутентификации, и следует переходить к альтернативным способам.

Способ 2: запуск MySQL с —skip-grant-tables

Данный метод является универсальным решением, которое работает во всех версиях MySQL и MariaDB, независимо от операционной системы. Суть подхода заключается в запуске сервера с отключенной проверкой привилегий, что позволяет любому пользователю подключиться без аутентификации.

Пошаговая инструкция:

- Остановите службу MySQL:

sudo systemctl stop mysql # или для старых систем: sudo /etc/init.d/mysql stop

- Отредактируйте конфигурацию запуска через systemd:

sudo systemctl edit mysql

- Добавьте следующую конфигурацию:

[Service] ExecStart= ExecStart=/usr/sbin/mysqld --skip-grant-tables --skip-networking

- Обновите конфигурацию и запустите сервер:

sudo systemctl daemon-reload sudo systemctl start mysql

- Подключитесь к MySQL без пароля:

mysql -u root

- Активируйте таблицы привилегий и смените пароль:

FLUSH PRIVILEGES; ALTER USER 'root'@'localhost' IDENTIFIED BY 'новый_пароль'; EXIT;

- Верните стандартную конфигурацию:

sudo systemctl revert mysql sudo systemctl daemon-reload sudo systemctl restart mysql

Важно!

Параметр —skip-networking автоматически отключает сетевые подключения, но сервер остается доступным локально без аутентификации. Минимизируйте время работы в таком режиме и не используйте этот метод на продакшн-серверах в рабочее время.

Способ 3: использование —init-file

Метод с init-файлом представляет собой более безопасную альтернативу предыдущему способу. Вместо полного отключения проверки привилегий мы создаем специальный файл с SQL-командами, который MySQL выполняет при запуске.

Пошаговая инструкция:

- Создайте init-файл в безопасном месте:

sudo vim /root/mysql-init-file.txt

- Добавьте в файл команду смены пароля:

ALTER USER 'root'@'localhost' IDENTIFIED BY 'новый_пароль';

- Убедитесь, что файл доступен только для чтения пользователю mysql:

sudo chmod 600 /root/mysql-init-file.txt sudo chown mysql:mysql /root/mysql-init-file.txt

- Остановите службу MySQL:

sudo systemctl stop mysql

- Запустите MySQL с указанием init-файла:

sudo mysqld --user=mysql --init-file=/root/mysql-init-file.txt &

- Дождитесь завершения инициализации (процесс покажет PID).

- Остановите сервер и удалите init-файл:

sudo kill -15 [PID_процесса] sudo rm /root/mysql-init-file.txt

- Запустите MySQL в обычном режиме:

sudo systemctl start mysql

Критически важно:

Обязательно удалите init-файл после применения! Оставление файла с паролем в открытом виде создает серьезную угрозу безопасности. Этот метод особенно удобен для автоматизации через скрипты, поскольку не требует интерактивного ввода команд.

Способ 4: альтернативы для старых версий MySQL (<5.7)

В версиях MySQL младше 5.7 команда ALTER USER может не работать или отсутствовать полностью. Для таких случаев мы используем устаревшие, но все еще функциональные методы изменения паролей.

Метод через SET PASSWORD:

FLUSH PRIVILEGES;

SET PASSWORD FOR 'root'@'localhost' = PASSWORD('новый_пароль');

Метод через прямое обновление таблицы mysql.user:

FLUSH PRIVILEGES;

UPDATE mysql.user SET Password = PASSWORD('новый_пароль') WHERE User = 'root' AND Host = 'localhost';

FLUSH PRIVILEGES;

Для совсем старых версий (MySQL 4.x — 5.0):

UPDATE mysql.user SET password = OLD_PASSWORD('новый_пароль') WHERE user = 'root';

FLUSH PRIVILEGES;

Особенности применения:

- Эти команды используются внутри методов с —skip-grant-tables или —init-file.

- Команда FLUSH PRIVILEGES обязательна при прямом изменении таблиц привилегий.

- Функция PASSWORD() в новых версиях заменена на более безопасные алгоритмы хеширования.

- Для MySQL 5.6 и младше может потребоваться перезапуск сервера после изменения пароля.

Важное замечание:

Данные методы считаются устаревшими и не рекомендуются для использования в современных инсталляциях MySQL. Однако они остаются единственным решением для legacy-систем, которые еще не были обновлены. При первой возможности следует мигрировать на актуальные версии СУБД с современными механизмами аутентификации.

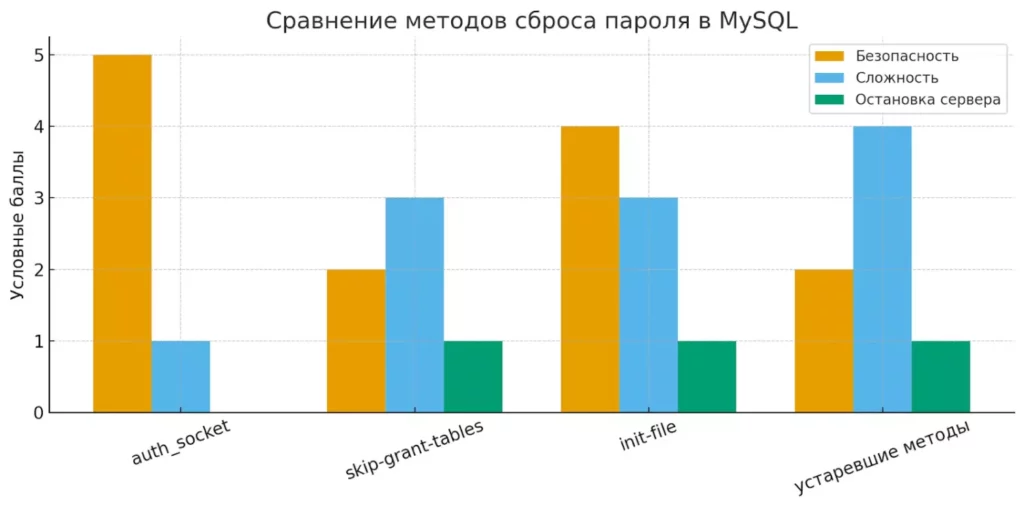

Сравнение методов

Для выбора оптимального подхода к сбросу пароля важно понимать особенности каждого метода. Представим сравнительную таблицу основных характеристик:

| Метод | Поддерживаемые версии | Безопасность | Сложность выполнения | Остановка сервера | Платформа |

|---|---|---|---|---|---|

| auth_socket | MySQL ≥5.7 | Высокая | Минимальная | Не требуется | Только Linux |

| —skip-grant-tables | Все версии | Низкая* | Средняя | Требуется | Любая |

| —init-file | Все версии | Высокая | Средняя | Требуется | Любая |

| Устаревшие команды | MySQL <5.7 | Низкая* | Высокая | Требуется | Любая |

*Низкая безопасность во время выполнения операции

Рекомендации по выбору:

- auth_socket — первый выбор для современных Linux-систем с MySQL ≥5.7.

- —init-file — оптимальный вариант для продакшн-серверов, когда auth_socket недоступен.

- —skip-grant-tables — универсальное решение для экстренных ситуаций.

- Устаревшие методы — только для legacy-систем без возможности обновления.

Гистограмма сравнивает основные способы сброса root-пароля по критериям: безопасность, сложность и необходимость остановки сервера. Такой формат помогает быстро увидеть различия между методами и выбрать оптимальный.

При работе с критически важными системами мы рекомендуем использовать метод init-file, поскольку он обеспечивает наилучший баланс между безопасностью и универсальностью применения.

Частые ошибки и как их избежать

В процессе сброса пароля администраторы часто сталкиваются с типичными проблемами. Рассмотрим наиболее распространенные ошибки и способы их устранения:

- Init-файл с неправильными правами доступа.

Проблема: MySQL не может прочитать init-файл из-за ограничений прав доступа Решение: Убедитесь, что файл принадлежит пользователю mysql и имеет права 600:

sudo chown mysql:mysql /path/to/init-file.txt sudo chmod 600 /path/to/init-file.txt

- Забыли удалить init-файл после применения.

Проблема: Файл с паролем остается в системе, создавая угрозу безопасности Решение: Всегда включайте удаление файла в процедуру: sudo rm /path/to/init-file.txt

- Неверный синтаксис SQL-команды.

Проблема: Ошибки в команде ALTER USER или использование устаревшего синтаксиса

Решение: Проверяйте версию MySQL и используйте соответствующие команды. Для MySQL ≥5.7: ALTER USER, для более старых версий: SET PASSWORD

- Сервер не запускается после skip-grant-tables.

Проблема: Системd сохраняет измененную конфигурацию запуска

Решение: Обязательно выполните: sudo systemctl revert mysql && sudo systemctl daemon-reload

- Попытка подключения по сети во время skip-grant-tables.

Проблема: Параметр —skip-networking не был указан, сервер доступен извне

Решение: Всегда используйте комбинацию —skip-grant-tables —skip-networking

- Ошибка «Access denied» после смены пароля.

Проблема: Кэш привилегий не был обновлен

Решение: Выполните FLUSH PRIVILEGES; перед изменением пароля

Заключение

Восстановление доступа к root-пользователю MySQL — задача, с которой рано или поздно сталкивается каждый системный администратор. Мы рассмотрели четыре основных подхода к решению этой проблемы, каждый из которых имеет свои преимущества и ограничения. Подведем итоги:

- auth_socket — самый простой метод для современных Linux. Работает без остановки сервера при активном плагине auth_socket.

- Метод с init-file — наиболее безопасный и универсальный. Команды выполняются на старте сервера, важно выставить права 600 и удалить файл после применения.

- —skip-grant-tables — экстренный универсальный метод. Снижает безопасность, поэтому включайте —skip-networking и сокращайте время работы в таком режиме.

- Устаревшие команды нужны для legacy-систем <5.7. Применяйте их только при невозможности обновления и после резервного копирования.

- Бэкап перед началом обязателен. Это снижает риск потери данных и упрощает откат.

- Проверьте версию MySQL и текущий плагин аутентификации. Неподходящий синтаксис приведёт к ошибкам и потере времени.

- После смены пароля обновите привилегии. Выполните FLUSH PRIVILEGES и при необходимости перезапустите сервис.

- Минимизируйте небезопасные состояния. Удаляйте временные файлы, проверяйте права и планируйте работы в окно обслуживания.

Рекомендуем обратить внимание на подборку курсов по SQL, если вы только начинаете осваивать профессию разработчика. В курсах есть теоретическая и практическая часть, где отрабатываются сценарии восстановления доступа, работа с правами и безопасные приёмы обслуживания серверов.

Рекомендуем посмотреть курсы по PL/SQL

| Курс | Школа | Цена | Рассрочка | Длительность | Дата начала | Ссылка на курс |

|---|---|---|---|---|---|---|

|

SQL-разработчик

|

Eduson Academy

100 отзывов

|

Цена

Ещё -5% по промокоду

72 800 ₽

|

От

6 067 ₽/мес

0% на 12 месяцев

|

Длительность

6 месяцев

|

Старт

26 января

|

Ссылка на курсПодробнее |

|

SQL для начинающих: с нуля до сертификата Oracle

|

Stepik

33 отзыва

|

Цена

1 750 ₽

|

От

438 ₽/мес

|

Длительность

1 месяц

|

Старт

в любое время

|

Ссылка на курсПодробнее |

|

SQL для разработки

|

Яндекс Практикум

98 отзывов

|

Цена

60 000 ₽

|

От

16 500 ₽/мес

|

Длительность

4 месяца

|

Старт

22 января

|

Ссылка на курсПодробнее |

|

Разработчик Oracle Database 19с. Начального уровня «Oracle PL/SQL Developer Certified Associate

|

Специалист.ру

24 отзыва

|

Цена

120 590 ₽

141 980 ₽

|

От

24 100 ₽/мес

|

Длительность

1 месяц

|

Старт

30 января

Ежедневно с 10.00 до 17.00

|

Ссылка на курсПодробнее |

Что такое OLAP и зачем он нужен

Хотите понять, что скрывается за аббревиатурой OLAP? Мы расскажем простыми словами, как работает многомерный анализ, чем OLAP отличается от OLTP и какие реальные задачи он решает.

Nagios: как работает система мониторинга и зачем она нужна

Интересуетесь, как отслеживать работу PHP-приложений, использующих Guzzle? В статье рассказываем, как настроить Nagios под ваши задачи — от базового мониторинга до расширенных проверок.

Маскоты в бизнесе: зачем нужны и как создаются бренд-персонажи

Зачем бизнесу нужен маскот? Потому что это не просто «прикол» для упаковки. Это сильный маркетинговый инструмент, повышающий прибыль и узнаваемость бренда.

IaC: как автоматизировать управление облаками?

IaC — это способ превратить управление инфраструктурой в код. Разберем, как этот подход помогает сократить затраты, повысить отказоустойчивость и упростить администрирование.