Kerberos простыми словами — что это за протокол и как он работает

В современном корпоративном мире, где сотрудники ежедневно обращаются к десяткам различных сервисов — от файловых серверов до веб-приложений — вопрос безопасной аутентификации стоит особенно остро. Как обеспечить удобство работы пользователей, не жертвуя при этом безопасностью? Как избежать передачи паролей по сети в открытом виде, но при этом сохранить возможность единого входа? Именно эти вызовы привели к созданию и широкому распространению протокола Kerberos — одного из краеугольных камней современной корпоративной безопасности.

Мы рассмотрим, как работает этот элегантный протокол аутентификации, разберем его архитектуру и познакомимся с практическими аспектами его применения в различных операционных системах и сетевых средах.

- Что такое Kerberos (определение и назначение)

- История появления и мифологическое происхождение названия

- Где используется Kerberos сегодня

- Как работает Kerberos: базовый принцип

- Архитектура и термины Kerberos

- Kerberos в разных ОС и сервисах

- PKINIT, U2U и сертификаты

- Kerberos и API

- Инструменты и отладка Kerberos

- Делегирование и расширенные сценарии

- Преимущества и ограничения Kerberos

- Заключение

- Рекомендуем посмотреть курсы по кибербезопасности

Что такое Kerberos (определение и назначение)

Представьте себе ситуацию: в корпоративной сети сотни пользователей ежедневно обращаются к десяткам различных сервисов — файловым серверам, базам данных, веб-приложениям. Каждый раз вводить логин и пароль? Неудобно. Передавать пароли по сети в открытом виде? Крайне небезопасно. Именно для решения этой дилеммы и был создан протокол Kerberos.

Kerberos — это сетевой протокол аутентификации, который позволяет пользователям и сервисам безопасно подтверждать свою подлинность в ненадежной сетевой среде. Основная «изюминка» протокола заключается в том, что он использует систему цифровых «билетов» (tickets) вместо прямой передачи паролей по сети.

Главная страница проекта MIT Kerberos.

Как это работает на практике? Когда пользователь хочет получить доступ к какому-либо сервису, он сначала обращается к доверенной третьей стороне — центру распределения ключей (Key Distribution Center, KDC). КDC проверяет подлинность пользователя и выдает ему зашифрованный «билет», который содержит всю необходимую информацию для аутентификации на целевом сервисе. Этот билет зашифрован таким образом, что расшифровать его может только тот сервис, для которого он предназначен.

Ключевые принципы, на которых строится Kerberos:

- Криптография с секретным ключом: все участники процесса (пользователи, сервисы, KDC) используют общие секретные ключи для шифрования и расшифровки данных.

- Взаимная аутентификация: не только клиент подтверждает свою подлинность серверу, но и сервер доказывает клиенту, что он действительно тот, за кого себя выдает.

- Временные метки: все билеты имеют ограниченный срок действия, что минимизирует риски в случае их компрометации.

Главная цель протокола — обеспечить безопасную аутентификацию в распределенных системах, исключив необходимость передачи паролей по сети. При этом Kerberos позволяет реализовать концепцию единого входа (Single Sign-On, SSO): пользователь аутентифицируется один раз при входе в систему, а затем может обращаться к различным сервисам без повторного ввода учетных данных.

Важно понимать, что Kerberos решает задачи именно аутентификации (подтверждения подлинности), но не авторизации (определения прав доступа). После успешной аутентификации вопрос о том, какие действия может выполнять пользователь, решается уже другими механизмами безопасности.

История появления и мифологическое происхождение названия

Путь к созданию Kerberos начался в 1988 году в стенах Массачусетского технологического института (MIT), где перед разработчиками встала задача, знакомая многим системным администраторам того времени. Университетская сеть росла, количество пользователей увеличивалось, а существующие методы аутентификации становились все более уязвимыми.

Проблема, которую нужно было решить:

- Пароли передавались по сети в открытом виде (plain text).

- Злоумышленники могли легко перехватывать учетные данные.

- Отсутствовала возможность единого входа в различные системы.

- Каждый сервис требовал отдельной аутентификации.

Разработчики MIT понимали: нужен принципиально новый подход к сетевой аутентификации. Так родился протокол, получивший название в честь мифологического существа из древнегреческих легенд.

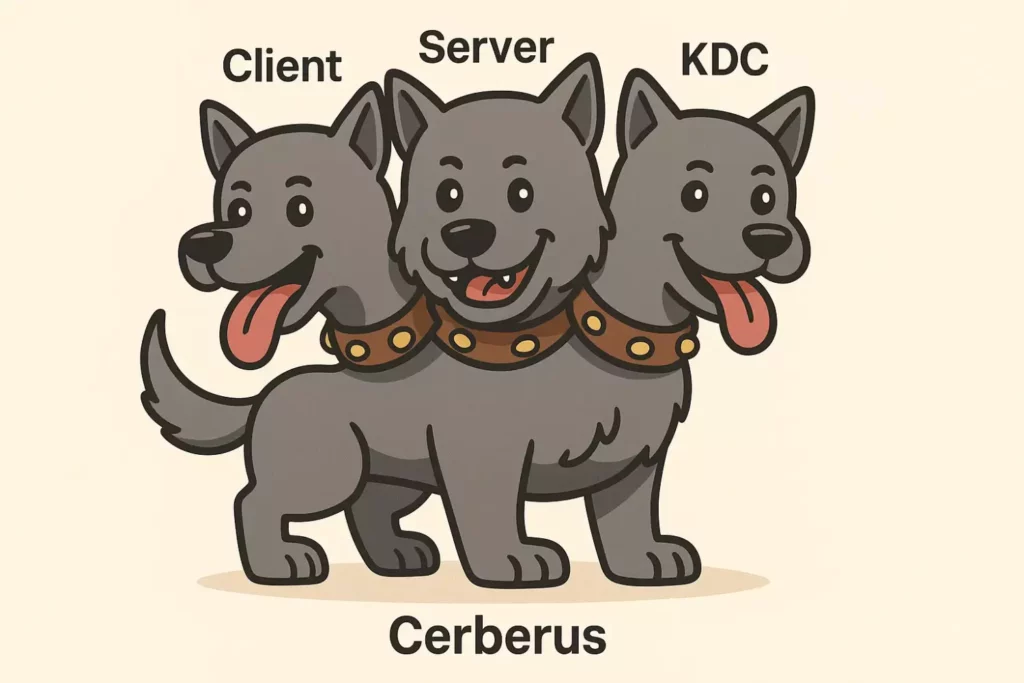

Мифологическая отсылка и архитектурная логика:

Церберов (или Кербер) — трехголовый пес, охранявший врата в царство мертвых в греческой мифологии. Каждая голова символизирует одного из трех ключевых участников протокола аутентификации:

- Первая голова — клиент (пользователь или приложение).

- Вторая голова — сервер (целевой сервис).

- Третья голова — центр распределения ключей (KDC).

Эта метафора оказалась удивительно точной: как мифологический Цербер не пропускал неавторизованных в подземный мир, так и протокол Kerberos обеспечивает контролируемый доступ к сетевым ресурсам, требуя участия всех трех сторон в процессе аутентификации.

Мультяшный Цербер с тремя головами символизирует три ключевых компонента Kerberos: клиент, сервер и KDC. Такая визуализация помогает легко связать мифологию с архитектурой протокола.

Интересно, что выбор названия отражает не только архитектурные особенности протокола, но и философию безопасности: как Цербер был неподкупным стражем, так и Kerberos создавался с расчетом на работу в условиях полного недоверия к сетевой инфраструктуре. Разработчики исходили из принципа: «сеть может быть скомпрометирована, но протокол должен оставаться безопасным».

Где используется Kerberos сегодня

Спустя более тридцати лет после создания, Kerberos прочно занял свое место в современной IT-инфраструктуре. Протокол стал неотъемлемой частью корпоративных сетей и операционных систем, часто работая «за кулисами» и оставаясь незаметным для конечных пользователей.

Корпоративные сети и системы единого входа:

- Windows Active Directory — Kerberos является методом аутентификации по умолчанию во всех современных версиях Windows Server и клиентских ОС.

- Системы SSO (Single Sign-On) — большинство корпоративных решений для единого входа базируются на принципах Kerberos.

- Крупные корпоративные сети — банки, телекоммуникационные компании, государственные учреждения активно используют протокол для обеспечения безопасности.

Операционные системы и платформы:

- Linux и UNIX-системы — поддержка через различные реализации (MIT Kerberos, Heimdal Kerberos).

- FreeBSD — встроенная поддержка протокола для корпоративной интеграции.

- Apple macOS — интеграция с корпоративными доменами Windows через Kerberos.

- Мобильные устройства — iOS и Android поддерживают аутентификацию через корпоративные Kerberos-инфраструктуры.

Сетевые протоколы и сервисы:

- HTTP/HTTPS — механизм Negotiate для веб-приложений.

- LDAP — безопасная аутентификация в службах каталогов.

- SMB/CIFS — доступ к файловым ресурсам в сети.

- RPC (Remote Procedure Call) — защищенные удаленные вызовы процедур.

Практическое применение в бизнесе:

Мы наблюдаем, как Kerberos решает реальные задачи: сотрудник приходит на работу, входит в свой компьютер один раз, а затем получает доступ к корпоративной почте, файловым серверам, CRM-системам и внутренним веб-приложениям без повторного ввода пароля. При этом вся аутентификация происходит прозрачно — пользователь даже не подозревает о сложных криптографических операциях, происходящих «под капотом».

Особенно ценным Kerberos оказался для организаций с распределенной инфраструктурой, где сотрудники работают с десятками различных систем ежедневно. Протокол не только повышает удобство работы, но и значительно укрепляет безопасность, исключая необходимость хранения и передачи паролей по сети.

Как работает Kerberos: базовый принцип

Чтобы понять механизм работы Kerberos, представим его как систему пропусков в крупной корпорации с многоуровневой безопасностью. Однако вместо физических карточек здесь используются криптографически защищенные цифровые билеты.

Роль билетов

В основе протокола Kerberos лежит концепция билетов — зашифрованных структур данных, которые служат цифровыми пропусками для доступа к различным сервисам. Существует два основных типа билетов:

Ticket Granting Ticket (TGT) — это главный билет, который пользователь получает при первичной аутентификации. Можно сказать, что TGT играет роль мастер-ключа, позволяющего запрашивать доступ к конкретным сервисам без повторного ввода пароля. TGT зашифрован ключом центра распределения ключей и содержит информацию о пользователе, включая его идентификатор, группы безопасности и сессионный ключ.

Service Ticket (ST) — специализированный билет для доступа к конкретному сервису. Каждый Service Ticket зашифрован уникальным ключом целевого сервиса и может быть расшифрован только им. Этот билет содержит всю необходимую информацию для аутентификации пользователя на конкретном сервисе.

Временные ограничения и безопасность:

Все билеты Kerberos имеют строго ограниченный срок действия — обычно от 8 до 24 часов для TGT и еще меньше для Service Tickets. Каждый билет содержит временные метки создания и истечения срока действия, что защищает от атак повторного воспроизведения (replay attacks). Даже если злоумышленник перехватит билет, время его использования будет крайне ограничено.

Key Distribution Center (KDC)

KDC представляет собой доверенный центр, который знает секретные ключи всех участников сети — как пользователей, так и сервисов. В классической схеме Kerberos KDC логически разделен на два компонента:

Authentication Server (AS) отвечает за первичную аутентификацию пользователей и выдачу TGT. Когда пользователь впервые обращается к системе, AS проверяет его учетные данные и, при успешной проверке, выдает TGT.

Ticket Granting Server (TGS) принимает запросы на получение Service Tickets. Пользователь предъявляет свой действующий TGT и указывает, к какому сервису он хочет получить доступ. TGS проверяет TGT и выдает соответствующий Service Ticket.

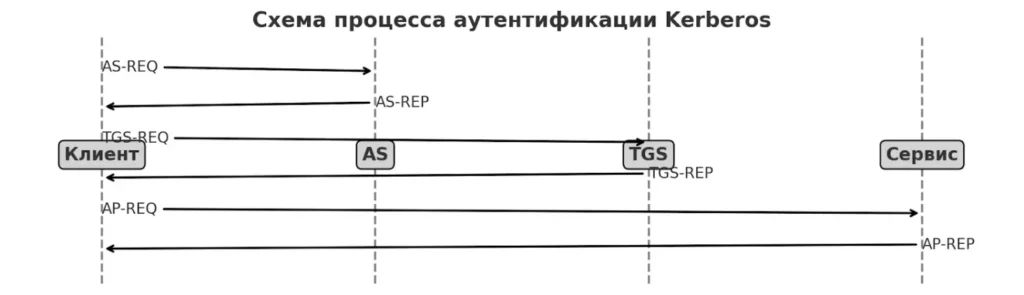

Схема процесса аутентификации

Полный цикл аутентификации в Kerberos состоит из нескольких четко определенных этапов:

| Этап | Сообщение | Описание |

|---|---|---|

| 1 | AS-REQ | Клиент запрашивает TGT у Authentication Server |

| 2 | AS-REP | AS возвращает зашифрованный TGT и сессионный ключ |

| 3 | TGS-REQ | Клиент запрашивает Service Ticket, предъявляя TGT |

| 4 | TGS-REP | TGS выдает Service Ticket для целевого сервиса |

| 5 | AP-REQ | Клиент отправляет Service Ticket целевому сервису |

| 6 | AP-REP | Сервис подтверждает успешную аутентификацию |

Детальный разбор процесса:

На первом этапе клиент отправляет запрос AS-REQ, содержащий имя пользователя и имя требуемого сервиса (в данном случае — krbtgt, специальный сервис для получения TGT). Важно: пароль в этом запросе не передается.

AS проверяет существование пользователя и отвечает сообщением AS-REP, которое содержит TGT (зашифрованный ключом KDC) и дополнительную информацию, зашифрованную ключом пользователя. Только владелец правильного пароля сможет расшифровать эту информацию и извлечь сессионный ключ.

Для доступа к конкретному сервису клиент отправляет TGS-REQ с приложенным TGT и аутентификатором (структурой, подтверждающей, что клиент действительно владеет сессионным ключом). TGS расшифровывает TGT, проверяет аутентификатор и возвращает Service Ticket в сообщении TGS-REP.

Наконец, клиент отправляет Service Ticket целевому сервису в сообщении AP-REQ. Сервис расшифровывает билет своим ключом и, при необходимости взаимной аутентификации, отвечает сообщением AP-REP, подтверждая свою подлинность клиенту.

Диаграмма показывает пошаговый обмен сообщениями между клиентом, сервером аутентификации (AS), сервером выдачи билетов (TGS) и целевым сервисом. Такой формат помогает быстро уловить логику работы протокола.

Архитектура и термины Kerberos

Понимание внутренней архитектуры Kerberos требует знакомства с ключевыми концепциями и терминологией, которые лежат в основе протокола. Давайте разберем основные принципы безопасности и структурные элементы системы.

Принципы безопасности

Секретно-ключевая криптография. В отличие от систем с открытым ключом, Kerberos базируется на симметричной криптографии, где все участники используют общие секретные ключи. Каждый пользователь и каждый сервис имеют уникальный секретный ключ, известный только им и KDC. Эти ключи генерируются на основе паролей пользователей или специально созданных ключей для сервисов.

Для повышения безопасности Kerberos использует концепцию key usage numbers — специальные 4-байтовые значения, которые различны для каждой фазы передачи сообщений. Например, для первичного AS-REQ с зашифрованной временной меткой используется значение 1, для AS-REP — значение 2. Это предотвращает возможность переиспользования ключей в неправильном контексте.

Replay-защита и временные метки. Одним из наиболее уязвимых мест любой системы аутентификации являются атаки повторного воспроизведения, когда злоумышленник перехватывает валидное сообщение и пытается использовать его повторно. Kerberos решает эту проблему через систему временных меток и аутентификаторов.

Каждое сообщение содержит временную метку создания, а KDC и сервисы ведут учет всех недавно полученных аутентификаторов. Если приходит сообщение с уже использованной временной меткой и идентичными данными, запрос отклоняется.

Service Principal Name (SPN)

SPN представляет собой уникальный идентификатор сервиса в сети Kerberos. Интересная особенность Active Directory заключается в том, что SPN фактически служит лишь для поиска пользователя, под которым запущен конкретный сервис.

Структура SPN:

service_class/host:port/service_name

Примеры SPN:

- HTTP/webserver.company.com — веб-сервис.

- cifs/fileserver.company.com — файловый сервис.

- host/workstation.company.com — хост-сервис.

- MSSQLSvc/dbserver.company.com:1433 — SQL Server.

В Windows все сервисы, запущенные под одной учетной записью, используют один и тот же пароль для криптографических операций. Это означает, что если два разных сервиса работают от имени одного пользователя на разных компьютерах, они будут использовать идентичные ключи шифрования.

Principal names и синтаксис

Система именования принципалов в Kerberos следует строгим правилам, определяющим тип имени на основе используемых символов:

| Тип имени | Формат | Пример | Описание |

|---|---|---|---|

| KRB_NT_PRINCIPAL | name@realm | user@DOMAIN.COM | Обычный пользователь |

| KRB_NT_SRV_INST | service/host@realm | HTTP/server@DOMAIN.COM | Сервис |

| KRB_NT_MS_PRINCIPAL | domain\name | DOMAIN\user | Формат Microsoft |

| KRB_NT_SRV_XHST | service/host/extra@realm | service/host/path@DOMAIN.COM | Расширенный сервис |

Правила определения типа:

Система автоматически определяет тип принципала по наличию специальных символов:

- Символ @ указывает на границу между именем и доменом (realm).

- Символ / разделяет компоненты имени сервиса.

- Символ \ указывает на Microsoft-формат именования.

- Отсутствие специальных символов означает простое имя принципала.

Понимание этой логики критически важно для правильной настройки сервисов и диагностики проблем аутентификации. Неправильно сформированное имя принципала может привести к сбоям в процессе аутентификации, даже если все остальные настройки выполнены корректно.

Kerberos в разных ОС и сервисах

Универсальность Kerberos проявляется в его широкой поддержке различными операционными системами и платформами. Каждая реализация имеет свои особенности, но базовые принципы протокола остаются неизменными.

Windows и Active Directory:

- Kerberos является методом аутентификации по умолчанию начиная с Windows 2000.

- Полная интеграция с доменными службами через Active Directory Domain Services.

- Поддержка всех современных схем шифрования (AES-128, AES-256).

- Встроенные инструменты управления: setspn.exe, klist.exe, ktpass.exe.

- Автоматическая генерация и ротация ключей для компьютерных учетных записей.

- Расширенные возможности делегирования и RBCD (Resource-Based Constrained Delegation).

UNIX и Linux системы:

- MIT Kerberos — эталонная реализация протокола, поддерживаемая оригинальными разработчиками.

- Heimdal Kerberos — альтернативная реализация с акцентом на соответствие стандартам.

- Интеграция с PAM (Pluggable Authentication Modules) для системной аутентификации.

- Поддержка keytab-файлов для автоматической аутентификации сервисов.

- Возможность интеграции с Active Directory через Samba и SSSD.

FreeBSD:

- Встроенная поддержка Heimdal Kerberos в базовой системе.

- Интеграция с портами для дополнительных возможностей.

- Поддержка cross-realm аутентификации для гетерогенных сред.

Apple macOS:

- Встроенная поддержка для корпоративной интеграции.

- Возможность привязки к доменам Active Directory.

- Поддержка через Security Framework и GSS.framework.

- Интеграция с Keychain для хранения билетов.

Мы наблюдаем интересную тенденцию: несмотря на различия в реализации, все современные операционные системы стремятся к совместимости с Windows-доменами, что делает Active Directory де-факто стандартом для корпоративной аутентификации. Это создает определенные преимущества для администраторов смешанных сред, но может приводить к vendor lock-in эффектам.

PKINIT, U2U и сертификаты

Традиционная схема Kerberos предполагает использование паролей для генерации ключей шифрования. Однако развитие инфраструктуры открытых ключей (PKI) привело к появлению расширений протокола, которые позволяют использовать сертификаты X.509 вместо паролей.

PKINIT (Public Key Initial Authentication):

Расширение PKINIT позволяет пользователю пройти первичную аутентификацию, используя цифровой сертификат вместо пароля. Сертификат должен быть выдан доверенным центром сертификации и содержать UPN (User Principal Name) пользователя в поле Subject Alternative Name.

Процесс работает следующим образом: клиент подписывает временную метку своим закрытым ключом, KDC проверяет подпись с использованием открытого ключа из сертификата и, при успешной проверке, выдает TGT. Такой подход исключает необходимость знания пароля и создает сессию без сохранения парольной информации.

User-to-User (U2U) Authentication:

Когда сервис аутентифицируется через сертификат (PKINIT), возникает проблема: у него нет пароля для расшифровки входящих Service Tickets. Решение — протокол U2U, где аутентификация происходит на основе сессионных ключей, а не постоянных паролей.

В схеме U2U клиент сначала получает TGT сервиса, затем запрашивает у KDC специальный Service Ticket, зашифрованный сессионным ключом сервиса. Это позволяет организовать безопасную коммуникацию без использования постоянных ключей.

Преимущества для безопасности:

Использование сертификатов кардинально повышает уровень защиты от определенных типов атак, включая Silver Ticket — атаку, при которой злоумышленник с помощью скомпрометированного пароля сервиса создает поддельные Service Tickets. При использовании PKINIT и U2U все билеты формируются только на KDC с использованием сессионных ключей, что делает такие атаки невозможными.

Кроме того, сертификаты обеспечивают более строгий контроль жизненного цикла учетных данных и позволяют реализовать автоматическую ротацию ключей без вмешательства администраторов.

Kerberos и API

Для разработчиков и системных интеграторов понимание программных интерфейсов Kerberos становится критически важным при создании приложений, требующих сетевой аутентификации. Существует несколько уровней API, каждый из которых решает определенные задачи.

GSS-API

Generic Security Service Application Program Interface (GSS-API) представляет собой стандартизированный интерфейс для работы с различными протоколами аутентификации, включая Kerberos. Основная идея GSS-API — предоставить разработчикам унифицированный набор функций, не привязанный к конкретной реализации протокола безопасности.

Основные функции GSS-API:

- GSS_Acquire_cred — получение учетных данных для аутентификации.

- GSS_Init_sec_context — инициализация контекста безопасности на стороне клиента.

- GSS_Accept_sec_context — принятие контекста безопасности на стороне сервера.

- GSS_Process_context_token — обработка токенов контекста.

- GSS_Delete_sec_context — удаление контекста безопасности.

Ключевое преимущество GSS-API заключается в его абстракции: приложение может работать с Kerberos, NTLM или другими протоколами через единый интерфейс, что упрощает миграцию между различными системами аутентификации.

SSPI в Windows

Security Support Provider Interface (SSPI) является реализацией концепции GSS-API в операционных системах Windows. SSPI предоставляет более богатый набор возможностей и тесно интегрирован с внутренними механизмами Windows.

Основные функции SSPI:

// Получение учетных данных SECURITY_STATUS AcquireCredentialsHandle( LPSTR pszPrincipal, LPSTR pszPackage, ULONG fCredentialUse, PLUID pvLogonId, PVOID pAuthData, SEC_GET_KEY_FN pGetKeyFn, PVOID pvGetKeyArgument, PCredHandle phCredential, PTimeStamp ptsExpiry ); // Инициализация контекста безопасности SECURITY_STATUS InitializeSecurityContext( PCredHandle phCredential, PCtxtHandle phContext, LPSTR pszTargetName, ULONG fContextReq, // ... другие параметры );

Важные флаги SSPI:

- ISC_REQ_MUTUAL_AUTH — запрос взаимной аутентификации.

- ISC_REQ_USE_SESSION_KEY — использование сессионных ключей (для U2U).

- ISC_REQ_EXTENDED_ERROR — расширенная информация об ошибках.

- ASC_REQ_EXTENDED_ERROR — расширенные ошибки на стороне сервера.

Структура GSS-API сообщений:

Все сообщения в GSS-API начинаются с Object Identifier (OID) в формате ASN.1. Для Kerberos используется OID 1.2.840.113554.1.2.2. После OID следует 2-байтовый тип сообщения:

- 0x0001 — KERB-AP-REQUEST.

- 0x0002 — KERB-AP-REPLY.

- 0x0003 — KERB-ERROR.

- 0x0004 — KERB-TGT-REQUEST (U2U).

- 0x0104 — KERB-TGT-REPLY (U2U).

В практической разработке мы часто сталкиваемся с тем, что работа с «сырыми» функциями SSPI требует значительного объема вспомогательного кода — порядка 50-100 строк для выполнения базовой аутентификации. Именно поэтому разработчики создают специализированные библиотеки-обертки, которые инкапсулируют сложность протокола и предоставляют более простой интерфейс.

Интересная особенность SSPI заключается в том, что функция AcceptSecurityContext может работать с несколькими наборами учетных данных одновременно. Это позволяет одному сервису обрабатывать запросы к различным SPN без необходимости перезапуска или реконфигурации.

Инструменты и отладка Kerberos

В процессе работы с Kerberos администраторы и разработчики регулярно сталкиваются с необходимостью диагностики проблем аутентификации. Понимание доступных инструментов и методов отладки становится ключевым навыком для эффективного управления Kerberos-инфраструктурой.

Windows-инструменты:

- klist.exe — стандартная утилита для просмотра кэшированных билетов в текущей сессии входа. Показывает TGT и Service Tickets с указанием времени действия и флагов.

- setspn.exe — управление Service Principal Names: регистрация, удаление и просмотр SPN для учетных записей пользователей и компьютеров.

- ktpass.exe — создание keytab-файлов для интеграции с UNIX-системами.

- netdom.exe — диагностика доверительных отношений между доменами.

UNIX/Linux инструменты:

- kinit — получение и обновление TGT.

- klist — просмотр кэша билетов (аналог Windows-версии).

- kdestroy — очистка кэша билетов.

- ktutil — управление keytab-файлами.

- kadmin — административный интерфейс для управления базой данных KDC.

Специализированные библиотеки и утилиты:

Библиотека XKERB представляет собой пример современного подхода к работе с Kerberos API в Windows. Она инкапсулирует сложность прямых вызовов к LsaCallAuthenticationPackage и предоставляет упрощенный интерфейс для выполнения типовых операций — от простого просмотра кэша билетов до реализации сложных сценариев делегирования.

Такие инструменты особенно ценны при диагностике проблем в продакшн-средах, где прямая отладка может быть затруднена. Возможность быстро проверить состояние билетов, их флаги и сроки действия часто позволяет локализовать проблему за минуты вместо часов.

Методы диагностики:

При возникновении проблем с аутентификацией рекомендуется следовать систематическому подходу: сначала проверить наличие и валидность TGT, затем убедиться в правильности SPN целевого сервиса, после чего проанализировать флаги делегирования и временную синхронизацию между участниками. Каждый из этих шагов может быть выполнен с помощью соответствующих утилит командной строки.

Делегирование и расширенные сценарии

Концепция делегирования в Kerberos решает фундаментальную проблему многоуровневой архитектуры: как позволить промежуточному сервису действовать от имени пользователя при обращении к другим сервисам. Эта возможность критически важна для современных корпоративных приложений.

Представим типичный сценарий: пользователь обращается к веб-приложению, которое для формирования отчета должно получить данные из базы данных и файлового сервера. Без делегирования веб-приложение смогло бы аутентифицировать пользователя, но не смогло бы получить доступ к внешним ресурсам от его имени.

Типы делегирования:

Неограниченное делегирование передает сервису полный TGT пользователя, позволяя запрашивать доступ к любым ресурсам в домене. Этот механизм обеспечивает максимальную функциональность, но создает значительные риски безопасности — компрометация такого сервиса дает злоумышленнику полный доступ ко всем ресурсам от имени пользователей.

Ограниченное делегирование позволяет предварительно определить список сервисов, к которым может обращаться промежуточный сервер. Используется расширение S4U2Proxy для получения Service Tickets к разрешенным сервисам на основе полученного от клиента билета.

Resource-Based Constrained Delegation (RBCD) переворачивает логику управления: вместо настройки разрешений на промежуточном сервере, целевой ресурс сам определяет, какие сервисы могут к нему обращаться от имени пользователей.

В современных корпоративных средах мы наблюдаем растущую популярность RBCD, поскольку такой подход упрощает управление разрешениями и снижает административную нагрузку. Владелец ресурса может самостоятельно контролировать доступ, не требуя изменений в конфигурации множества промежуточных сервисов.

Преимущества и ограничения Kerberos

После более чем трех десятилетий использования в корпоративных средах, Kerberos продемонстрировал как свои сильные стороны, так и фундаментальные ограничения. Понимание этого баланса критически важно для принятия архитектурных решений.

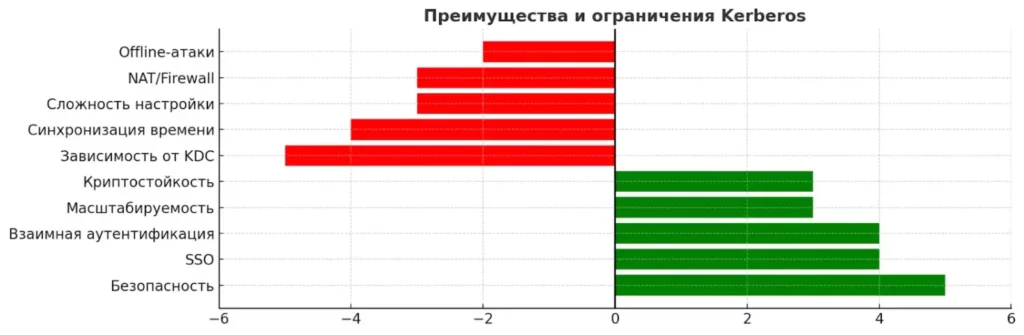

Горизонтальная диаграмма позволяет сравнить сильные и слабые стороны протокола. Зелёные столбцы отражают преимущества, а красные — ограничения, что делает анализ сбалансированным и наглядным.

| Преимущества | Ограничения |

|---|---|

| Защита паролей: исключает передачу паролей по сети в открытом виде | Зависимость от KDC: единая точка отказа, компрометация которой затрагивает всю инфраструктуру |

| Single Sign-On: один вход обеспечивает доступ ко всем авторизованным ресурсам | Синхронизация времени: строгие требования к временной синхронизации между всеми участниками |

| Взаимная аутентификация: клиент и сервер подтверждают подлинность друг друга | Сложность настройки: правильная конфигурация требует глубокого понимания протокола |

| Масштабируемость: эффективно работает в сетях с тысячами пользователей и сервисов | Ограничения NAT/Firewall: проблемы при работе через сетевые экраны и трансляцию адресов |

| Криптографическая стойкость: поддержка современных алгоритмов шифрования (AES) | Offline-атаки: возможность атак на перехваченные билеты методом brute force |

Дополнительные соображения:

Производительность Kerberos в значительной степени зависит от доступности и отзывчивости KDC. В крупных распределенных сетях это может потребовать развертывания множества контроллеров домена для обеспечения отказоустойчивости и приемлемого времени отклика.

Безопасность протокола напрямую связана со стойкостью используемых паролей и алгоритмов шифрования. Слабые пароли пользователей или устаревшие криптографические схемы могут свести на нет все архитектурные преимущества протокола.

Интеграционные сложности возникают при необходимости работы с устаревшими системами или приложениями, которые не поддерживают современные стандарты аутентификации. В таких случаях часто требуются компромиссные решения, снижающие общий уровень безопасности.

Заключение

Протокол Kerberos остается одним из фундаментальных решений для корпоративной аутентификации, успешно решая задачи безопасного единого входа в распределенных сетевых средах. Несмотря на свой возраст, протокол продолжает эволюционировать, адаптируясь к современным требованиям безопасности.

Ключевые выводы:

- Kerberos протокол исключает передачу паролей по сети. Это повышает безопасность корпоративных систем.

- Механизм билетов позволяет реализовать единый вход. Пользователи аутентифицируются один раз и получают доступ ко многим сервисам.

- Централизованное управление через KDC упрощает администрирование. При этом создаётся единая точка отказа.

- Поддержка разных ОС и сервисов делает протокол универсальным. Это важно для смешанных IT-инфраструктур.

- Расширения (PKINIT, делегирование, RBCD) адаптируют протокол к современным задачам. Они обеспечивают гибкость и масштабируемость.

Если вы только начинаете осваивать профессию в сфере информационной безопасности, рекомендуем обратить внимание на подборку курсов по кибербезопасности. В них есть теоретическая и практическая часть, которая поможет глубже понять работу протокола и закрепить знания на практике.

Рекомендуем посмотреть курсы по кибербезопасности

| Курс | Школа | Цена | Рассрочка | Длительность | Дата начала | Ссылка на курс |

|---|---|---|---|---|---|---|

|

Специалист по кибербезопасности

|

Eduson Academy

100 отзывов

|

Цена

Ещё -5% по промокоду

143 000 ₽

|

От

11 917 ₽/мес

0% на 24 месяца

19 047 ₽/мес

|

Длительность

6 месяцев

|

Старт

26 марта

Вт, Чт, 19:00-22:00 по МСК

|

Подробнее |

|

Кибербезопасность

|

Нетология

46 отзывов

|

Цена

Ещё -5% по промокоду

245 000 ₽

|

От

300 ₽/мес

|

Длительность

22 месяца

|

Старт

1 февраля

|

Подробнее |

|

Профессия Специалист по кибербезопасности

|

Skillbox

218 отзывов

|

Цена

Ещё -20% по промокоду

178 274 ₽

356 547 ₽

|

От

5 751 ₽/мес

Без переплат на 31 месяц с отсрочкой платежа 6 месяцев.

|

Длительность

12 месяцев

|

Старт

30 января

|

Подробнее |

|

Кибербезопасность

|

ЕШКО

19 отзывов

|

Цена

4 352 ₽

5 800 ₽

|

От

1 088 ₽/мес

1 450 ₽/мес

|

Длительность

4 месяца

|

Старт

29 января

|

Подробнее |

Лиды: ловим, греем, продаём. Почему иначе не работает

Кто такие лиды и почему ваш бизнес без них буксует? Разбираемся, как находить заинтересованных клиентов и доводить их до сделки.

Как системному аналитику грамотно составить ТЗ

Хорошее техническое задание — залог успешного проекта. Как системному аналитику структурировать требования, учесть все нюансы и не допустить ошибок?

Prometheus: революция в мире мониторинга IT-инфраструктуры

Задумывались, как настроить мониторинг IT-систем? Prometheus предлагает инновационный подход, превращая мониторинг в искусство. Узнайте, почему он стал фаворитом DevOps-инженеров.

Как использовать switch в Go: примеры и советы

Хотите разобраться, когда лучше выбрать switch, а когда if? В этом материале вы найдёте практические примеры, полезные советы и разбор расширенных возможностей оператора.