Кибербезопасность с нуля: стоит ли входить в ‘белый хакинг’ без знаний математики?

Можно ли стать специалистом по кибербезопасности, если математика никогда не была сильной стороной? Этот вопрос волнует многих, кто рассматривает переход в информационную безопасность — особенно тех, кто привык считать пентестинг и этичный хакинг уделом людей с математическим складом ума. Давайте разберёмся, насколько обоснованы эти опасения и что на самом деле определяет успех в этой профессии.

В этой статье мы последовательно рассмотрим: какая математика действительно нужна на входе в профессию и где она критична, что представляет собой работа пентестера на практике, как выглядит реалистичный roadmap для новичка, какой минимальный стек технологий необходим для старта, и как выстроить обучение с формированием портфолио без предыдущего опыта в IT.

- Нужна ли математика для кибербезопасности и белого хакинга с нуля?

- Что такое белый хакинг и чем занимается пентестер на практике?

- С чего начать кибербезопасность с нуля — roadmap без лишней теории

- Что нужно знать на входе — минимальный стек для старта

- Как учиться и собрать портфолио без опыта

- Завершение

- Рекомендуем посмотреть курсы по кибербезопасности

Нужна ли математика для кибербезопасности и белого хакинга с нуля?

Когда мы говорим о входе в кибербезопасность, математика превращается в своего рода пугало для потенциальных специалистов. Давайте трезво оценим, насколько она критична на старте карьеры и в каких направлениях действительно необходима глубокая математическая подготовка.

Какая математика нужна на входе — школьной достаточно?

Для большинства входных позиций в пентестинге достаточно математики на уровне средней школы. Мы говорим о базовом понимании процентов (для оценки рисков в отчётах), степеней двойки (для работы с адресацией и масками подсетей), элементарной логики и способности читать простейшие вероятностные оценки.

Критично понимать: в прикладном пентестинге важнее не формулы, а логическое мышление и способность выстраивать цепочки рассуждений. Когда вы анализируете веб-приложение на предмет SQL-инъекций или ищете уязвимости в конфигурации сервера, вы применяете именно логику — понимание причинно-следственных связей, умение предвидеть поведение системы при нестандартных входных данных.

Слабая математика в школе или вузе не означает запрет на вход в профессию. Многие успешные пентестеры признаются, что их путь начинался с гуманитарного образования или из сфер, далёких от точных наук. Решающим фактором становится готовность к систематической практике и освоению новых технических концепций.

Где математика реально нужна, а где почти нет?

Кибербезопасность — широкая область, и требования к математике сильно варьируются в зависимости от специализации. Давайте посмотрим на конкретные треки.

Высокая математика критична в криптографии (разработка и анализ шифров требует теории чисел, алгебры, теории вероятностей), reverse engineering сложных бинарных файлов (где нужно понимание архитектуры процессора, работы с памятью на низком уровне), разработке эксплойтов для обхода современных защитных механизмов (ASLR, DEP, stack canaries — все они строятся на математических принципах).

Математика почти не нужна в web-пентестинге (поиск SQL-инъекций, XSS, CSRF, IDOR), infrastructure pentest (тестирование сетевой инфраструктуры, Active Directory, misconfiguration), базовом Application Security (code review на предмет типовых уязвимостей, работа с SAST/DAST инструментами).

Эта диаграмма наглядно демонстрирует, что для большинства входных позиций в кибербезопасности (веб-пентестинг, SOC) требуется лишь базовый уровень математики.

Практический вывод: новичкам имеет смысл начинать именно с прикладных направлений — веб-пентестинга или инфраструктурного тестирования. Это позволит освоить профессию без высокого порога входа по математике, а при желании углубиться в более специализированные области можно будет позже, уже имея практический опыт и понимание, зачем это нужно.

Можно ли стартовать гуманитарию, который не любит математику?

Да, и таких примеров в индустрии достаточно. Ключевое условие — дисциплина и готовность к регулярной практике. Кибербезопасность требует усидчивости, внимания к деталям и способности методично работать с технической документацией — качеств, которые не зависят от математических способностей.

Более того, гуманитарное образование даёт сильные стороны, востребованные в пентестинге: умение составлять понятные отчёты (большая часть работы пентестера — это коммуникация результатов заказчику), способность объяснять технические риски нетехническим стейкхолдерам, навык структурирования информации и презентации выводов.

Фокус для гуманитариев — сместить акцент на создание качественных артефактов работы (подробные write-ups, структурированные отчёты, documentation), а не на погоню за техническим «хардкором». В пентестинге ценится не только тот, кто нашёл уязвимость, но и тот, кто смог объяснить её impact и предложить remediation в формате, понятном бизнесу.

Таблица: Где нужна математика в кибербезопасности

| Специализация | Уровень математики | Почему нужна/не нужна |

|---|---|---|

| Web-пентестинг | Школьная база | Логика важнее формул; работа с HTTP, cookies, sessions |

| Infrastructure pentest | Школьная база | Понимание сетей (адресация, маски), базовая логика |

| Криптография | Высшая математика | Теория чисел, алгебра, вероятности — основа алгоритмов |

| Reverse engineering | Высшая математика | Архитектура процессора, работа с памятью, assembly |

| Разработка эксплойтов | Высокая математика | Обход защит (ASLR, DEP) требует понимания low-level механик |

| Application Security | Минимальная | Code review, работа с инструментами SAST/DAST |

Чек-лист: Математика — реальный барьер или страх?

- Вы понимаете базовые степени двойки (2, 4, 8, 16, 32… 256)?

- Вы можете посчитать простой процент (например, «сколько будет 30% от 200»)?

- Вы способны логически рассуждать: «если А влечёт Б, а Б влечёт В, то…»?

- Вы готовы учиться на практике, даже если теория даётся сложно?

- Вас не пугает необходимость читать техническую документацию?

Если на большинство вопросов ответ «да» — математика не станет барьером для старта в кибербезопасности.

Что такое белый хакинг и чем занимается пентестер на практике?

Прежде чем говорить о входе в профессию, важно понять, что именно представляет собой работа специалиста по этичному хакингу и где проходит граница между легальной деятельностью и преступлением.

Чем белый хакинг отличается от взлома и что законно?

Ключевое отличие белого хакинга от киберпреступности — наличие явного разрешения на тестирование. Пентестер работает на основании договора с заказчиком, где чётко прописаны scope (границы тестирования), методы, сроки и условия. Без такого разрешения любые действия по поиску уязвимостей — даже с благими намерениями — являются незаконными.

В рамках легального тестирования определяются конкретные системы, IP-адреса, домены или приложения, которые можно исследовать. Всё, что находится за пределами scope, — запретная зона. Нарушение этих рамок может повлечь уголовную ответственность, расторжение контракта и репутационные риски.

Для новичков существуют безопасные форматы практики: специализированные лабораторные платформы (Hack The Box, TryHackMe, PentesterLab), CTF-соревнования (capture the flag), официальные bug bounty программы с чётко определёнными правилами участия. Эти среды созданы специально для обучения и не требуют дополнительных разрешений — участие в них уже подразумевает согласие владельцев на тестирование.

Современные платформы для практики этичного хакинга (например, Hack The Box или TryHackMe) часто используют геймификацию, превращая обучение в увлекательный процесс.

Как выглядит процесс пентеста по шагам?

Пентестинг — это структурированный процесс, а не хаотичный поиск уязвимостей. Стандартный цикл включает несколько этапов, каждый из которых имеет свои задачи и deliverables.

- Reconnaissance (разведка) — сбор информации о цели: домены, поддомены, IP-адреса, используемые технологии, открытые порты.

- Scanning — активное сканирование для выявления сервисов, версий ПО, потенциальных точек входа.

- Enumeration — детальное исследование найденных сервисов для понимания их конфигурации и возможных слабых мест.

- Exploitation — попытка эксплуатации найденных уязвимостей для получения доступа или демонстрации impact.

- Post-exploitation — оценка масштаба возможного ущерба при успешной атаке. Reporting — документирование всех находок с описанием уязвимостей, доказательствами (screenshots, logs), оценкой рисков и рекомендациями по устранению.

- Финальный отчёт — главный результат работы пентестера. Именно по нему заказчик оценивает качество услуги и принимает решения об исправлении уязвимостей. Умение создавать чёткие, структурированные отчёты с понятным объяснением технических рисков для нетехнической аудитории — критический навык, который отличает профессионала от любителя.

Что выбрать новичку: pentest, red team или bug bounty?

Для входа в профессию лучше всего подходит именно пентестинг. Это структурированная работа с чёткими рамками, договорными обязательствами и предсказуемым процессом. Вы получаете scope, выполняете тестирование, пишете отчёт — есть начало и конец проекта, есть обратная связь от заказчика.

Red team операции — следующий уровень сложности. Это имитация действий реальных злоумышленников с использованием social engineering, физического проникновения, длительных кампаний. Red team требует опыта в классическом пентестинге, понимания тактик атакующих (MITRE ATT&CK framework) и способности работать в условиях неопределённости. Это не стартовая позиция.

Bug bounty для новичков — путь с высоким уровнем шума и конкуренции. Популярные программы привлекают тысячи исследователей, простые уязвимости находятся быстро, а для обнаружения чего-то значимого нужен существенный опыт. Многие начинающие выгорают в bounty из-за отсутствия результатов и заработка в первые месяцы. Bug bounty имеет смысл пробовать после накопления базового опыта в пентестинге.

Схема: Процесс pentest: 6 шагов

- Reconnaissance → Сбор информации о цели (домены, IP, технологии).

- Scanning → Активное сканирование (порты, сервисы, версии).

- Enumeration → Детальное исследование сервисов и конфигураций.

- Exploitation → Эксплуатация уязвимостей (доказательство концепции).

- Post-exploitation → Оценка масштаба возможного ущерба.

- Reporting → Документирование находок + рекомендации по устранению.

Таблица: Pentest vs Red Team vs Bug Bounty

| Критерий | Pentest | Red Team | Bug Bounty |

|---|---|---|---|

| Формат работы | Договор, фиксированный scope | Имитация реальной атаки, широкие полномочия | Самостоятельный поиск на открытых программах |

| Структурированность | Высокая (чёткие этапы) | Средняя (гибкая тактика) | Низкая (свободный поиск) |

| Требования к опыту | Начальный-средний уровень | Опытные специалисты | Разный (высокая конкуренция) |

| Предсказуемость дохода | Стабильная (оплата за проект) | Стабильная (корпоративная позиция) | Непредсказуемая (зависит от находок) |

| Подходит новичкам | Да, лучший старт | Нет, требует опыта | Частично (высокий порог входа) |

Чек-лист: Как практиковаться легально

- Зарегистрироваться на платформах Hack The Box, TryHackMe или PentesterLab.

- Участвовать только в официальных CTF-соревнованиях с публичной регистрацией.

- Изучить bug bounty программы на HackerOne/Bugcrowd и их правила участия.

- Никогда не тестировать системы без письменного разрешения владельца.

- Использовать только собственную инфраструктуру или официальные лабораторные среды.

- Документировать каждый шаг практики для формирования портфолио.

С чего начать кибербезопасность с нуля — roadmap без лишней теории

Один из главных вопросов новичков — с чего именно начинать обучение и в какой последовательности осваивать темы. Давайте построим практичный roadmap, который приведёт к первым результатам без погружения в избыточную теорию.

С чего начать без IT-опыта: сети, Linux или веб?

Оптимальная последовательность для новичка без технического бэкграунда выглядит так: базовые сети + Linux, затем основы веба, после чего — практика на простых лабораторных машинах. Такой порядок позволяет постепенно наращивать контекст, необходимый для понимания уязвимостей.

Сети — начните с понимания модели OSI/TCP-IP на уровне, достаточном для практики: что такое IP-адрес, порт, протоколы HTTP/HTTPS, DNS, как работает маршрутизация на базовом уровне. Не нужно учить всю теорию наизусть — фокус на том, что пригодится при сканировании и эксплуатации. Linux — минимально необходимые навыки командной строки: навигация по файловой системе, работа с файлами и правами доступа, базовые команды для мониторинга системы, понимание процессов и сервисов. Большинство инструментов пентестинга работают в Linux, поэтому комфорт в терминале критичен.

Основы веб-технологий — как работают HTTP-запросы и ответы, что такое cookies и sessions, базовое понимание HTML/CSS/JavaScript (не для разработки, а для анализа), принципы работы баз данных на уровне SQL-запросов. Это фундамент для веб-пентестинга, который составляет большую часть входных позиций.

Важный принцип: учите минимум теории, достаточный для понимания конкретной практической задачи. Не пытайтесь охватить всё сразу — лучше освоить узкий набор тем на уровне применения, чем поверхностно пройтись по всем областям кибербезопасности.

Сколько времени до первых результатов и что считать результатом?

Реалистичные ожидания для новичка, занимающегося 10-15 часов в неделю: через 4-6 недель можно пройти первые простые лабораторные машины с пониманием того, что происходит на каждом шаге. Через 2-3 месяца — составить несколько базовых отчётов о найденных уязвимостях в учебных средах. Через 6 месяцев систематической практики — иметь портфолио из 10-15 write-ups разного уровня сложности.

Что считать результатом на начальном этапе? Не просто «взломанную» лабораторную машину, а способность объяснить: какую уязвимость вы использовали, почему она возникла, как её можно было предотвратить, и как вы документировали бы эту находку для заказчика. Результат — это связка: техническое действие + понимание контекста + способность объяснить.

Как избежать выгорания: ставьте конкретные краткосрочные цели (например, «на этой неделе разобраться с базовыми SQL-инъекциями и пройти 2 соответствующие лабы»), чередуйте сложные и простые задачи, документируйте прогресс (даже если это заметки для себя), не сравнивайте свой темп с чужим — в кибербезопасности каждый движется в своём ритме.

Как выбрать между offensive и defensive (SOC)?

Offensive security (пентестинг, red teaming) и defensive security (SOC — Security Operations Center, мониторинг инцидентов, threat hunting) — два основных трека в кибербезопасности с разными требованиями и темпом входа.

Offensive требует глубокого понимания технологий и способности мыслить как атакующий. Вы ищете уязвимости, эксплуатируете их, создаёте proof-of-concept. Это творческая работа с высокой степенью неопределённости — каждая система уникальна, и готовых рецептов нет. Порог входа выше, но и удовлетворение от решения сложных задач значительное.

Defensive (SOC) — более быстрый путь к первой работе. SOC-аналитики работают с SIEM-системами, изучают алерты, проводят первичное расследование инцидентов, блокируют подозрительную активность. Работа более структурированная, с чёткими процедурами и playbooks. Многие компании активно нанимают junior SOC analysts и обучают их на месте.

Важный момент: между треками можно переходить. Опыт в SOC даёт понимание того, как работает защита, что ищут детективные механизмы — это полезно для offensive специалиста. Обратно тоже верно: опыт пентестинга помогает SOC-аналитику лучше понимать тактики атакующих и эффективнее детектировать угрозы.

Схема: Roadmap на 30 дней (новичок)

Неделя 1-2: Основы сетей + Linux

→ Модель TCP/IP, IP-адресация, порты, протоколы.

→ Командная строка Linux, файловая система, права доступа.

→ Установка Kali Linux или аналога в виртуальной машине.

Неделя 3: Основы веба

→ HTTP-запросы/ответы, методы, статус-коды.

→ Cookies, sessions, базовая аутентификация.

→ Инструменты: Burp Suite (перехват трафика), curl.

Неделя 4: Первая практика

→ Простейшие лабы на платформах (OWASP WebGoat, PortSwigger Academy).

→ Базовые уязвимости: SQL Injection, XSS.

→ Документирование: первый простой write-up.

Таблица: Offensive vs Defensive (SOC): кому что подойдёт.

| Критерий | Offensive Security | Defensive Security (SOC) |

|---|---|---|

| Скорость входа | Средняя (4-6 месяцев подготовки) | Быстрая (2-3 месяца до junior позиции) |

| Характер работы | Креативный, исследовательский | Структурированный, процессный |

| Требования к опыту | Глубокое понимание технологий | Базовое понимание + обучаемость |

| Типичные задачи | Поиск уязвимостей, эксплуатация, отчёты | Мониторинг алертов, расследование инцидентов |

| Возможность удалённой работы | Высокая | Средняя (зависит от компании) |

| Кому подходит | Любителям решать головоломки, копать вглубь | Любителям системной работы, быстрого реагирования |

Чек-лист: Признаки прогресса без выгорания

- Вы можете объяснить пройденную лабу не по шпаргалке, а своими словами.

- Вы начали замечать потенциальные уязвимости в обычных веб-приложениях.

- У вас есть хотя бы 3-5 документированных write-ups (даже простых).

- Вы не боитесь читать документацию к инструментам и разбираться методом проб.

- Вы понимаете, что не знаете, и можете сформулировать вопрос для поиска ответа.

- Обучение приносит удовольствие чаще, чем фрустрацию.

Что нужно знать на входе — минимальный стек для старта

Новички часто теряются в огромном объёме информации о кибербезопасности. Давайте определим реальный минимум знаний и навыков, достаточный для начала практики и первых результатов.

Нужно ли программирование или можно без кода?

Глубокие навыки разработки для входа в пентестинг не требуются. Вам не нужно писать сложные приложения или знать десяток языков программирования. Однако базовое понимание кода и способность читать/модифицировать скрипты — необходимость.

Python и Bash — ваши основные инструменты. Python используется для автоматизации рутинных задач (парсинг результатов сканирования, модификация эксплойтов из публичных баз, написание простых скриптов для перебора), работы с сетевыми запросами, обработки данных. Bash нужен для автоматизации в Linux-окружении, написания простых скриптов для разведки или post-exploitation.

Уровень владения: вы должны понимать базовый синтаксис, уметь читать чужой код и модифицировать его под свои задачи, писать простые скрипты из 50-100 строк. Это не программирование в полном смысле — это использование кода как инструмента. Многие пентестеры начинали вообще без опыта в разработке и осваивали необходимый минимум в процессе практики.

Важный момент: не застревайте в изучении программирования надолго. Освойте базу Python (переменные, циклы, условия, функции, работа с библиотеками requests/beautifulsoup) на уровне 20-30 часов практики — и переходите к применению в контексте безопасности.

Какие темы по сетям, Linux и вебу критичны?

Сети — вам нужно понимание на уровне практического применения, а не академической теории. IP-адресация и подсети (чтобы понимать, какие хосты доступны в целевой сети), порты и протоколы (HTTP/HTTPS, DNS, SMB, SSH, FTP — что это, зачем используется, какие дефолтные порты), базовые принципы маршрутизации (как пакеты движутся между сетями). Зачем: при сканировании вы должны понимать, что означают открытые порты и какие сервисы за ними могут скрываться.

Linux — навигация в терминале (cd, ls, pwd, find, grep), управление файлами и правами (chmod, chown, понимание rwx), управление процессами и сервисами (ps, top, systemctl), работа с текстовыми редакторами (nano/vim на базовом уровне), понимание структуры файловой системы (/etc, /var, /home). Зачем: большинство инструментов пентестинга работают в Linux, и после получения доступа к системе вам нужно в ней ориентироваться.

Веб-технологии — HTTP-методы (GET, POST, PUT, DELETE), заголовки запросов и ответов, коды состояния (200, 403, 500 и т.д.), cookies и sessions (как работает аутентификация), базовый HTML/CSS/JavaScript (умение читать код страницы и понимать, что происходит), SQL на уровне простых запросов (SELECT, INSERT, WHERE — для понимания SQL-инъекций). Зачем: веб-пентестинг — самая доступная точка входа, и эти знания нужны для анализа приложений.

Какие инструменты нужны сначала, а какие — позже?

На старте фокусируйтесь на базовых инструментах, которые покрывают основные задачи разведки и эксплуатации.

- Nmap — сканирование сети и портов, определение сервисов.

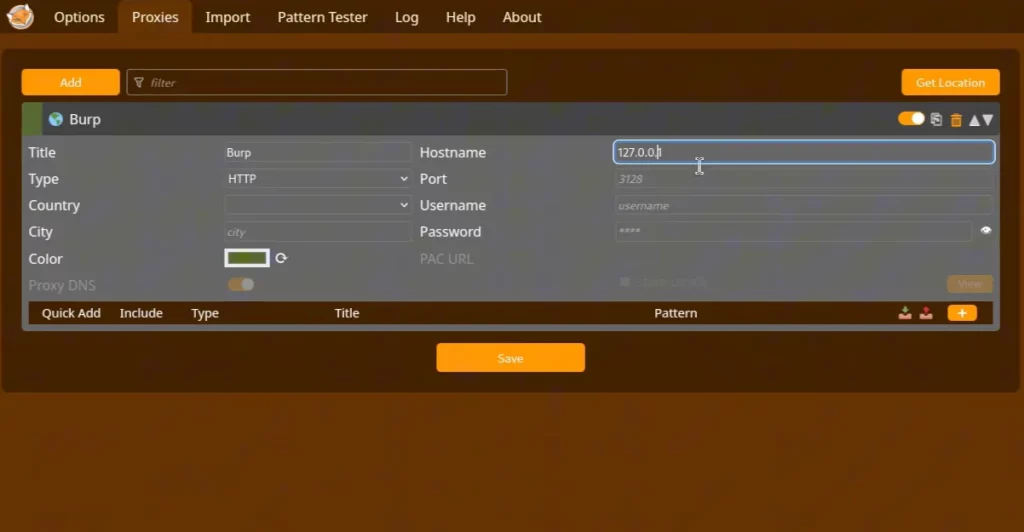

- Burp Suite — перехват и модификация HTTP-трафика, основной инструмент веб-пентестера.

- Metasploit — фреймворк для эксплуатации уязвимостей (на начальном этапе используется готовыми модулями).

- Gobuster— поиск скрытых директорий и файлов на веб-серверах.

- Netcat — швейцарский нож для работы с сетевыми соединениями.

Пример работы с Burp Suite.

Этого набора достаточно для прохождения большинства начальных лабораторных машин и понимания основных концепций. Не распыляйтесь на изучение десятков инструментов сразу — лучше глубоко понять работу 5-7 базовых, чем поверхностно знать 30.

Автоматизация и специализированные инструменты — следующий этап. SQLmap для автоматизации SQL-инъекций, Nikto для сканирования веб-уязвимостей, John the Ripper / Hashcat для взлома хешей, Wireshark для анализа сетевого трафика. Эти инструменты осваиваются по мере необходимости, когда базовые навыки уже устоялись.

Таблица: Минимальный стек новичка: что знать → зачем → как проверить

| Область | Что нужно знать | Зачем это в пентесте | Как проверить готовность |

|---|---|---|---|

| Сети | IP-адресация, подсети, порты, TCP/UDP, DNS | Понимать результаты сканирования, знать, что искать | Можете объяснить, что такое 192.168.1.0/24 и порт 443 |

| Linux | Терминал, файловая система, права доступ, процессы | Работа с инструментами, post-exploitation | Комфортно выполняете команды без GUI |

| Веб | HTTP, cookies, sessions, HTML/JS, базовый SQL | Основа для веб-пентестинга | Понимаете, как работает форма логина на сайте |

| Python | Синтаксис, библиотеки requests, простые скрипты | Автоматизация, модификация эксплойтов | Можете написать скрипт для HTTP-запроса |

| Bash | Базовые команды, pipe, простые скрипты | Автоматизация в Linux, post-exploitation | Можете написать скрипт для поиска файлов |

Схема: Инструменты по этапам (сначала/потом)

СНАЧАЛА (первые 1-2 месяца):

→ Nmap — сканирование сети и портов

→ Burp Suite — перехват и анализ веб-трафика

→ Metasploit — готовые эксплойты для обучения

→ Gobuster — поиск директорий на веб-серверах

→ Netcat — работа с сетевыми соединениями

ПОТОМ (после освоения базы):

→ SQLmap — автоматизация SQL-инъекций

→ Nikto — сканирование веб-уязвимостей

→ John/Hashcat — взлом паролей и хешей

→ Wireshark — глубокий анализ трафика

→ Специализированные инструменты под конкретные задачи

Чек-лист: База готова — можно в сложные лабы?

- Вы прошли 5-10 простых лабораторных машин с полным пониманием.

- Можете объяснить разницу между разведкой, сканированием и эксплуатацией.

- Умеете читать вывод Nmap и понимать, что означают открытые порты.

- Комфортно работаете с Burp Suite для перехвата HTTP-запросов.

- Написали хотя бы 2-3 простых скрипта на Python для автоматизации.

- Документировали свои находки в формате write-up.

- Понимаете, когда искать готовое решение, а когда разбираться самостоятельно.

Как учиться и собрать портфолио без опыта

Выбор формата обучения и создание портфолио — критические этапы для входа в профессию. Давайте разберёмся, как учиться эффективно и что показывать потенциальным работодателям.

Курсы или самообучение — как не купить «воду»?

Оба формата имеют право на существование, и выбор зависит от вашего стиля обучения и финансовых возможностей. Самообучение даёт гибкость, позволяет двигаться в своём темпе, бесплатно или с минимальными затратами. Минусы: отсутствие структуры (легко потеряться в объёме информации), нет обратной связи от экспертов, высокие требования к самодисциплине. Курсы предлагают структурированную программу, менторскую поддержку, нетворкинг с другими студентами, иногда помощь с трудоустройством. Минусы: стоимость (качественные курсы дороги), риск купить «воду» без практической ценности.

Критерии нормального курса по ethical hacking: фокус на практике (лабораторные работы должны составлять 60-70% времени), покрытие актуального стека технологий, наличие проверки домашних заданий с фeedback, прозрачная программа с конкретными темами (а не общие формулировки вроде «научим взламывать»), отзывы выпускников с конкретными результатами (трудоустройство, портфолио).

Красные флаги при выборе курса: обещания «гарантированного трудоустройства за 3 месяца», акцент на сертификаты вместо навыков, отсутствие информации о преподавателях и их опыте, слишком низкая цена (качественное обучение не может быть дешёвым), много теории и мало практики в программе, отсутствие возможности посмотреть демо-уроки или пообщаться с выпускниками.

Где практиковаться безопасно: лабы, CTF, bug bounty?

Лабораторные платформы — оптимальная стартовая точка. Hack The Box, TryHackMe, PentesterLab, PortSwigger Academy предлагают контролируемые среды с уязвимыми машинами разного уровня сложности. Начните с guided labs (с пошаговыми инструкциями) для понимания методологии, затем переходите к самостоятельному решению машин с последующим чтением write-ups для сравнения подходов.

Главная страница сайта TryHackMe.

CTF-соревнования (Capture The Flag) — следующий уровень. Это командные или индивидуальные соревнования с задачами на время. CTF развивают скорость мышления, учат работать под давлением, дают опыт командной работы. Для новичков подходят beginner-friendly CTF вроде PicoCTF или категория «easy» на платформах CTFtime. Не расстраивайтесь, если первые CTF покажутся сложными — это нормально, навык нарабатывается с опытом.

Bug bounty — формат для тех, кто уже имеет базовый опыт. Начинать имеет смысл после 6-12 месяцев практики на лабах и CTF. Выбирайте программы с рейтингом VDP (Vulnerability Disclosure Program) — они не платят за находки, но позволяют практиковаться на реальных системах без финансового давления. Когда наработаете опыт, переходите к платным программам, начиная с менее популярных (меньше конкуренция).

Как собрать портфолио пентестера?

Портфолио для пентестера — это не список пройденных курсов и сертификатов, а демонстрация практических навыков и мышления. Write-ups — основа портфолио. Это подробные отчёты о решении лабораторных машин или CTF-задач, где вы описываете процесс от разведки до получения флага, объясняете логику принятия решений, показываете скриншоты и команды.

Структура качественного write-up: краткое описание цели (какая машина, уровень сложности), разведка (что нашли на этапе сканирования), эксплуатация (какую уязвимость использовали и почему), повышение привилегий (если применимо), выводы и альтернативные пути решения. Важно показать не просто «что сделал», а «почему сделал именно так».

Примеры артефактов для портфолио: 10-15 write-ups разного уровня сложности (от easy до medium), 2-3 развёрнутых отчёта в формате, приближенном к реальному pentest report (с executive summary, техническими деталями, рекомендациями), собственные скрипты или инструменты для автоматизации (даже простые), участие в CTF с описанием решённых задач, активность в профессиональных сообществах (форумы, GitHub, блог с техническими заметками).

Главное: портфолио должно демонстрировать способность мыслить как специалист по безопасности, структурировать информацию, объяснять технические концепции и коммуницировать результаты. Работодатели смотрят не на количество пройденных машин, а на глубину понимания и качество документации.

Таблица: Курсы vs самообучение: кому что подходит

| Критерий | Самообучение | Платные курсы |

|---|---|---|

| Стоимость | Бесплатно / минимальные затраты | От 50 000₽ до 300 000₽+ |

| Структура | Вы создаёте сами (риск потеряться) | Готовая программа с последовательностью |

| Темп | Свой темп, гибкий график | Фиксированный график, дедлайны |

| Обратная связь | Нет (только сообщества) | Менторство, проверка заданий |

| Самодисциплина | Критична (легко забросить) | Помогает внешняя структура |

| Кому подходит | Самоорганизованным, с опытом самообучения | Нуждающимся в структуре и поддержке |

Чек-лист: Как выбрать курс по ethical hacking

- В программе 60-70% времени — практика (лабы, проекты).

- Есть информация о преподавателях с реальным опытом в индустрии.

- Проверка домашних заданий с развёрнутым feedback.

- Прозрачная программа с конкретными технологиями и инструментами.

- Отзывы выпускников с примерами портфолио/трудоустройства.

- Нет обещаний «гарантированной работы за N месяцев».

- Есть возможность посмотреть демо-уроки или пообщаться с выпускниками.

Таблица: Лабы/CTF/Bug bounty: как использовать по этапам

| Формат | Когда начинать | Цель использования | Примеры платформ |

|---|---|---|---|

| Guided labs | С первого дня | Понять методологию, освоить базовые инструменты | TryHackMe, PortSwigger Academy |

| Самостоятельные лабы | Через 1-2 месяца | Закрепить навыки, наработать портфолио | Hack The Box, VulnHub |

| CTF (easy) | Через 2-3 месяца | Скорость мышления, работа под давлением | PicoCTF, CTFtime (beginner) |

| Bug bounty (VDP) | Через 6-9 месяцев | Практика на реальных системах без оплаты | HackerOne VDP, Bugcrowd VDP |

| Bug bounty (платные) | Через 12+ месяцев | Монетизация навыков, работа с реальными угрозами | HackerOne, Bugcrowd, Intigriti |

Схема: Структура отчёта пентестера (finding → evidence → impact → fix)

- EXECUTIVE SUMMARY

→ Краткое описание найденных уязвимостей (для нетехнической аудитории)

→ Общая оценка уровня риска

- FINDINGS (для каждой уязвимости):

→ Название уязвимости (например, «SQL Injection in login form»)

→ Severity: Critical / High / Medium / Low

→ Affected system: IP, URL, компонент

- EVIDENCE

→ Шаги для воспроизведения (step-by-step)

→ Скриншоты с доказательствами

→ Команды/payload, использованные для эксплуатации

- IMPACT

→ Что может сделать атакующий (доступ к данным, выполнение кода и т.д.)

→ Бизнес-последствия (утечка данных клиентов, простой сервиса)

- REMEDIATION

→ Конкретные рекомендации по устранению

→ Приоритет исправления

→ Ссылки на best practices (OWASP, CWE)

Чек-лист: Портфолио за 4 недели: что должно появиться

- 5-7 write-ups по пройденным лабораторным машинам (разный уровень).

- 1-2 развёрнутых отчёта в формате pentest report.

- Профиль на GitHub с 2-3 полезными скриптами (автоматизация).

- Блог или Medium с 2-3 техническими заметками.

- Активный профиль на Hack The Box / TryHackMe с видимым прогрессом.

- LinkedIn-профиль с описанием навыков и ссылками на write-ups.

Завершение

Итак, можно ли войти в белый хакинг без сильной математики? Да, это реально. Для старта в прикладном пентестинге — веб-тестировании, инфраструктурном аудите, базовом Application Security — достаточно школьной математики и логического мышления. Высокая математика понадобится только в узких специализациях вроде криптографии или разработки эксплойтов, к которым можно прийти позже, если появится интерес.

Что действительно критично для успеха: систематическая практика в легальных средах, понимание базовых технологий (сети, Linux, веб), способность документировать свою работу и объяснять технические риски понятным языком. Математические способности здесь вторичны по сравнению с дисциплиной, любопытством и готовностью разбираться в новых технологиях.

Конкретные шаги для старта прямо сейчас:

- Первое — освойте минимальный стек знаний за первый месяц: базовые сети (IP-адресация, порты, протоколы), комфортную работу в Linux-терминале, понимание веб-технологий (HTTP, cookies, sessions). Используйте бесплатные ресурсы — OverTheWire для Linux, PortSwigger Academy для веба.

- Второе — начните практику на лабораторных платформах. Зарегистрируйтесь на TryHackMe или Hack The Box, пройдите 5-10 простых машин с полным пониманием каждого шага. Документируйте процесс в формате write-ups — это основа вашего будущего портфолио.

- Третье — определитесь с форматом обучения. Если нужна структура и менторство — ищите курс по чек-листу из предыдущего раздела. Если готовы к самообучению — составьте план на 3-6 месяцев с конкретными milestone’ами и источниками.

- Четвёртое — помните о легальности. Практикуйтесь только в разрешённых средах, не тестируйте реальные системы без письменного согласия владельца. Репутация в индустрии строится на этичности, и один неосторожный шаг может закрыть двери в профессию навсегда.

Кибербезопасность — область, где важнее то, что вы умеете делать, чем то, какое у вас образование или насколько сильны ваши математические способности. Начните с малого, двигайтесь последовательно, документируйте прогресс — и через полгода систематической работы у вас будет портфолио, достаточное для первых собеседований на junior-позиции.

Если вы только начинаете осваивать профессию специалиста по кибербезопасности, рекомендуем обратить внимание на подборку курсов по кибербезопасности. В них обычно есть теоретическая и практическая часть, включая лабораторные работы и реальные сценарии атак. Такой формат помогает быстрее структурировать знания и сформировать портфолио.

Рекомендуем посмотреть курсы по кибербезопасности

| Курс | Школа | Цена | Рассрочка | Длительность | Дата начала | Ссылка на курс |

|---|---|---|---|---|---|---|

|

Специалист по кибербезопасности

|

Eduson Academy

102 отзыва

|

Цена

145 900 ₽

|

От

12 158 ₽/мес

0% на 24 месяца

19 047 ₽/мес

|

Длительность

6 месяцев

|

Старт

26 марта

Вт, Чт, 19:00-22:00 по МСК

|

Подробнее |

|

Кибербезопасность

|

Нетология

46 отзывов

|

Цена

245 000 ₽

|

От

300 ₽/мес

|

Длительность

22 месяца

|

Старт

1 марта

|

Подробнее |

|

Профессия Специалист по кибербезопасности

|

Skillbox

221 отзыв

|

Цена

178 274 ₽

356 547 ₽

Ещё -20% по промокоду

|

От

5 751 ₽/мес

Без переплат на 31 месяц с отсрочкой платежа 6 месяцев.

|

Длительность

12 месяцев

|

Старт

19 февраля

|

Подробнее |

|

Кибербезопасность

|

ЕШКО

19 отзывов

|

Цена

4 352 ₽

5 800 ₽

|

От

1 088 ₽/мес

1 450 ₽/мес

|

Длительность

4 месяца

|

Старт

16 февраля

|

Подробнее |

Без них уже не работа: плагины, которые меняют Figma

Какие плагины для Figma действительно экономят ваше время и нервы? В этом материале — список лучших инструментов, которые решают реальные задачи и улучшают дизайн без лишней возни.

Нейросети в подборе персонала: помощник HR или риск для бизнеса?

Искусственный интеллект все активнее используется в HR, помогая рекрутерам находить сотрудников быстрее и точнее. Но могут ли нейросети полностью заменить человека в подборе? Разбираем ключевые возможности и подводные камни AI в HR.

Документация системного аналитика: как сделать её полезной, а не формальной?

Без четкой документации проекты терпят неудачу. Разбираем, какие документы ведет системный аналитик, как автоматизировать их обновление и поддерживать в актуальном состоянии.