Man-in-the-Middle (MITM): что это такое, как работает атака и как защититься

В современном цифровом мире, где практически каждое наше действие оставляет след в сети, мы часто забываем о незримых угрозах, которые подстерегают нас между отправкой и получением данных. Атака Man-in-the-Middle (MITM) — это классический сценарий кибервторжения, при котором злоумышленник незаметно становится посредником в цепочке передачи информации. Представьте почтальона, который не просто доставляет письма, а вскрывает их, читает содержимое, при необходимости вносит правки и только потом отправляет адресату — примерно так работает MITM.

Опасность этой атаки заключается в её скрытности: жертва продолжает общаться с банком, корпоративным сервером или онлайн-магазином, не подозревая, что каждое её действие контролируется третьей стороной. Особенно уязвимы пользователи публичных Wi-Fi сетей в кафе и аэропортах, сотрудники компаний, работающие удалённо, и разработчики приложений, не уделяющие должного внимания безопасности передачи данных.

В этой статье мы детально разберём механику MITM-атак, рассмотрим все основные виды вмешательства в трафик, изучим реальные кейсы и, что особенно важно, обсудим практические методы защиты — как для рядовых пользователей, так и для IT-специалистов.

- Что такое атака Man-in-the-Middle (MITM)

- Подробный пример MITM-атаки через ARP-спуфинг

- Реальные кейсы MITM-атак

- Как работает MITM-атака: механика вмешательства в трафик

- Основные виды MITM-атак (полный список из всех конкурентов)

- Как обнаружить MITM-атаку

- Как защититься от MITM-атак: полный набор методов

- Инструменты для анализа и демонстрации MITM-атак

- Заключение

- Рекомендуем посмотреть курсы по кибербезопасности

Что такое атака Man-in-the-Middle (MITM)

MITM-атака (от англ. Man-in-the-Middle — «человек посередине») — это тип кибератаки, при которой мошенник незаметно встраивается в процесс обмена данными между двумя сторонами и получает возможность перехватывать, читать и модифицировать передаваемую информацию. Ключевое слово здесь — «незаметно»: обе стороны продолжают думать, что общаются напрямую друг с другом, в то время как весь их трафик проходит через устройство атакующего.

Почему это так опасно? В первую очередь потому, что злоумышленник получает доступ к конфиденциальным данным в момент их передачи. Речь идёт о паролях, банковских реквизитах, корпоративной переписке, данных кредитных карт — всём том, что мы отправляем через интернет, полагая, что соединение защищено. Более того, атакующий может не просто наблюдать, но и активно вмешиваться: изменять содержимое сообщений, подменять платёжные реквизиты, внедрять вредоносный код.

Принцип работы MITM строится на обмане обеих сторон коммуникации. Злоумышленник выдаёт себя за легитимного получателя перед отправителем и одновременно притворяется отправителем перед получателем. Технически это достигается различными методами — от подмены сетевых адресов до создания поддельных точек доступа Wi-Fi. Атака может происходить как в локальной корпоративной сети, так и в публичных Wi-Fi точках, а иногда даже на уровне интернет-провайдера.

Основные признаки возможной MITM-атаки:

- Неожиданные предупреждения браузера о проблемах с сертификатом безопасности сайта.

- Резкое замедление скорости соединения без видимых причин.

- Периодические разрывы SSL/TLS соединения с последующим автоматическим переподключением.

- Необычные всплывающие окна с запросами повторной авторизации.

- Несоответствие URL-адреса ожидаемому (например, httр вместо https).

- Странное поведение приложений, требующих постоянного переподтверждения данных.

Важно понимать, что MITM — это не просто теоретическая угроза из учебников по кибербезопасности. Это реальный инструмент, активно используемый как киберпреступниками для кражи данных, так и корпоративными шпионами для промышленного мошенничества, и даже государственными структурами для массовой слежки.

Подробный пример MITM-атаки через ARP-спуфинг

Теория важна, но истинное понимание приходит через конкретные примеры. Давайте детально разберём наиболее распространённый сценарий MITM-атаки — ARP-спуфинг в локальной сети. Этот пример покажет, как именно злоумышленник выстраивает цепочку действий для перехвата трафика между пользователем и маршрутизатором.

Как работает ARP и зачем он нужен

Прежде чем погрузиться в механику атаки, необходимо понять фундаментальную роль протокола ARP в сетевой коммуникации. Представьте типичную офисную сеть: несколько компьютеров подключены к коммутатору, который, в свою очередь, соединён с маршрутизатором, обеспечивающим доступ в интернет. Каждое устройство имеет два типа адресов: IP (логический адрес уровня 3) и MAC(физический адрес адаптера уровня 2).

Когда компьютер PC1 с IP-адресом 10.10.10.11 и MAC-адресом AAAA.AAAA.AAAA хочет отправить данные в интернет, он должен переслать их на маршрутизатор R1 с IP-адресом 10.10.10.1 и MAC-адресом BBBB.BBBB.BBBB. Однако коммутатор, через который проходит весь трафик, не понимает IP-адреса — он работает исключительно с MAC-адресами. Именно здесь вступает в игру протокол ARP.

ARP выполняет преобразование IP-адреса в соответствующий ему MAC-адрес. Этот процесс работает следующим образом: когда PC1 впервые пытается отправить данные на маршрутизатор, он проверяет свой ARP-кэш (таблицу соответствий IP → MAC). Если нужной записи там нет, компьютер отправляет широковещательный ARP-запрос во всю локальную сеть: «Кто имеет IP-адрес 10.10.10.1? Пожалуйста, сообщите мне свой MAC-адрес». Все устройства в сети получают этот запрос, но ответить должен только маршрутизатор с указанным IP-адресом.

Маршрутизатор R1 отвечает unicast-сообщением (направленным конкретно отправителю запроса): «IP 10.10.10.1 принадлежит мне, мой MAC-адрес — BBBB.BBBB.BBBB». PC1 сохраняет эту информацию в своём ARP-кэше, и теперь при формировании кадра уровня 2 он может указать правильный MAC-адрес назначения. Коммутатор считывает этот MAC-адрес из заголовка кадра и корректно пересылает сообщение на порт, к которому подключён маршрутизатор.

ARP-кэш хранит эти записи временно — обычно от нескольких минут до нескольких часов, в зависимости от операционной системы. После истечения времени жизни записи устройство снова отправит ARP-запрос для обновления информации. Это нормальное поведение протокола, но именно оно создаёт возможность для атаки.

Как злоумышленник подменяет ARP-записи

Критическая уязвимость протокола ARP заключается в отсутствии механизма аутентификации. Протокол был разработан в эпоху, когда интернет представлял собой небольшую сеть доверенных исследовательских институтов, и безопасность не рассматривалась как приоритет. В результате ARP принимает на веру любую информацию, которую получает, не проверяя её достоверность.

Злоумышленник эксплуатирует эту особенность, отправляя в сеть так называемые gratuitous ARP-сообщения (безвозмездные или незапрошенные ARP-ответы). Это ARP-ответы, которые не были инициированы запросом — устройство само, по собственной инициативе, объявляет сети о сопоставлении IP-адреса и MAC-адреса. Изначально такие сообщения предназначались для легитимных целей: например, когда устройству назначается новый IP-адрес, оно может отправить gratuitous ARP, чтобы все соседи обновили свои кэши.

Давайте рассмотрим конкретную цепочку действий атакующего в нашем примере с PC1 и маршрутизатором R1:

- Шаг 1: Злоумышленник со своей машины (допустим, IP 10.10.10.50, MAC CCCC.CCCC.CCCC) подключается к той же локальной сети. Он сканирует ее и определяет IP-адреса активных устройств: обнаруживает PC1 (10.10.10.11) и маршрутизатор R1 (10.10.10.1).

- Шаг 2: Злоумышленник отправляет специально сформированное ARP-сообщение на PC1, которое содержит ложную информацию: «IP-адрес 10.10.10.1 (маршрутизатор) теперь соответствует MAC-адресу CCCC.CCCC.CCCC (машина атакующего)». PC1 получает это сообщение и обновляет свой ARP-кэш, записывая туда неверное сопоставление. Теперь PC1 «думает», что маршрутизатор имеет MAC-адрес злоумышленника.

- Шаг 3: Одновременно мошенник отправляет другое ложное ARP-сообщение маршрутизатору R1: «IP-адрес 10.10.10.11 (PC1) теперь соответствует MAC-адресу CCCC.CCCC.CCCC». Маршрутизатор также обновляет свой ARP-кэш и начинает считать, что PC1 имеет MAC-адрес атакующего.

- Шаг 4: Теперь происходит магия MITM. Когда PC1 пытается отправить данные в интернет, он формирует кадр с MAC-адресом назначения CCCC.CCCC.CCCC (думая, что это маршрутизатор). Коммутатор доставляет этот кадр на машину мошенника. Атакующий получает данные, читает их (или модифицирует), затем перенаправляет на настоящий маршрутизатор с правильным MAC-адресом BBBB.BBBB.BBBB.

- Шаг 5: Когда маршрутизатор R1 или какой-либо сервер в интернете отправляет ответ обратно на PC1, происходит обратный процесс. Маршрутизатор отправляет кадр на MAC-адрес CCCC.CCCC.CCCC (думая, что это PC1). Кадр попадает к злоумышленнику, который снова просматривает или модифицирует содержимое и только потом пересылает его настоящему получателю — PC1 с MAC-адресом AAAA.AAAA.AAAA.

Для поддержания атаки злоумышленник должен постоянно отправлять ложные ARP-сообщения, поскольку записи в кэше периодически устаревают и обновляются. Специализированные инструменты делают это автоматически, отправляя поддельные ARP-ответы каждые несколько секунд.

Критически важный момент: на машине атакующего должна быть включена функция IP forwarding (пересылка IP-пакетов). Это позволяет его компьютеру работать как промежуточный маршрутизатор, перенаправляя пакеты от источника к назначению. Без этого весь трафик жертвы просто останавливался бы на машине злоумышленника, что немедленно вызвало бы подозрения у пользователя (интернет перестал бы работать).

Инструменты ARP-спуфинга

Для проведения ARP-спуфинга злоумышленники (а также специалисты по безопасности для тестирования защищённости сетей) используют специализированные инструменты. Рассмотрим наиболее популярные из них.

arpspoof — классический инструмент из пакета dsniff, разработанный ещё в начале 2000-х годов, но по-прежнему активно используемый. Это консольная утилита с минималистичным интерфейсом, которая делает одну вещь, но делает её хорошо: непрерывно отправляет ложные ARP-сообщения указанным целям. Пример использования предельно прост: команда arpspoof -i eth0 -t 10.10.10.11 10.10.10.1 заставляет утилиту отправлять компьютеру жертвы (10.10.10.11) сообщения о том, что MAC-адрес шлюза (10.10.10.1) принадлежит атакующей машине. Вторая команда в другом окне терминала — arpspoof -i eth0 -t 10.10.10.1 10.10.10.11 — делает обратную подмену для маршрутизатора. Инструмент работает до тех пор, пока его не остановят вручную, обеспечивая стабильную MITM-позицию.

Ettercap — значительно более функциональный фреймворк для MITM-атак, предоставляющий как консольный, так и графический интерфейс. Помимо базового ARP-спуфинга, Ettercap умеет анализировать перехваченный трафик в реальном времени, извлекать пароли из различных протоколов, модифицировать содержимое пакетов на лету и даже внедрять произвольный код в передаваемые данные. Инструмент поддерживает плагины, позволяющие расширять функциональность для специфических задач. Особенно популярен среди пентестеров за счёт удобного визуального представления сетевой топологии и активных соединений.

Cain & Abel — комплексный инструмент для Windows, сочетающий возможности снифинга (перехвата трафика), расшифровки паролей и проведения различных сетевых атак, включая ARP-спуфинг. Инструмент имеет интуитивный графический интерфейс, позволяющий даже начинающим специалистам быстро развернуть MITM-атаку. Cain & Abel может автоматически определять активные хосты в сети, устанавливать MITM-позицию между выбранными целями и в реальном времени показывать перехваченные учётные данные. Особенно эффективен для извлечения паролей из различных протоколов: HTTP, FTP, SMTP, POP3 и многих других.

Типичный сценарий использования (на примере arpspoof):

Шаг 1:

Включить IP forwarding на машине атакующего:

echo 1 > /proc/sys/net/ipv4/ip_forward

Шаг 2:

Запустить перехват трафика с помощью Wireshark или tcpdump для последующего анализа

Шаг 3:

Выполнить ARP-спуфинг в обоих направлениях:

arpspoof -i eth0 -t 10.10.10.11 10.10.10.1 (обманываем жертву) arpspoof -i eth0 -t 10.10.10.1 10.10.10.11 (обманываем шлюз)

Важное замечание: все перечисленные инструменты легальны и широко используются специалистами по информационной безопасности для проведения аудита сетей и тестирования на проникновение. Однако их несанкционированное использование против чужих систем является уголовным преступлением в большинстве юрисдикций.

Реальные кейсы MITM-атак

Теоретические знания о MITM-атаках приобретают совершенно иное звучание, когда мы обращаемся к реальным инцидентам, повлиявшим на миллионы пользователей. Рассмотрим два показательных случая, которые наглядно демонстрируют, насколько серьёзными могут быть последствия уязвимостей, открывающих возможность для атак типа «человек посередине».

Скандал Superfish на ноутбуках Lenovo (2015)

В начале 2015 года мир информационной безопасности потрясла новость: компания Lenovo, один из крупнейших производителей компьютеров в мире, предустановила на свои потребительские ноутбуки программное обеспечение, которое фактически создавало идеальные условия для MITM-атак.

Суть проблемы заключалась в следующем: на ноутбуки Lenovo было предустановлено рекламное ПО Superfish Visual Discovery, которое позиционировалось как инструмент для «улучшения онлайн-шопинга» путём показа визуально похожих товаров по более низким ценам. Само по себе это уже вызывало вопросы о приватности, но истинная угроза крылась глубже.

Для того чтобы показывать рекламу даже на защищённых HTTPS-сайтах, Superfish устанавливал в систему собственный корневой SSL-сертификат и использовал его для перехвата всего зашифрованного трафика пользователя. Технически это классическая MITM-атака: программа вклинивалась между браузером пользователя и защищёнными веб-сайтами (банками, почтовыми сервисами, социальными сетями), расшифровывала трафик, анализировала его для показа релевантной рекламы, затем заново шифровала и отправляла дальше.

Скриншот окна с информацией о сертификате. Наглядно показывает, где именно пользователь может проверить издателя сертификата и срок действия — практическая инструкция «куда нажать».

Но настоящая катастрофа началась, когда исследователи безопасности обнаружили, что приватный ключ этого корневого сертификата был одинаковым на всех компьютерах Lenovo и, более того, был защищён чрезвычайно слабым паролем, который взломали за считанные часы. Это означало, что любой злоумышленник мог использовать этот ключ для создания поддельных SSL-сертификатов для произвольных доменов, и компьютеры с установленным Superfish воспринимали бы их как абсолютно легитимные.

На практике это выглядело так: злоумышленник в кафе мог перехватить трафик владельца ноутбука Lenovo, подключённого к публичной Wi-Fi сети, и подсунуть ему поддельный сертификат для сайта банка. Компьютер жертвы считал этот сертификат полностью доверенным (ведь он подписан установленным Superfish корневым сертификатом), браузер не выдавал никаких предупреждений, а пользователь спокойно вводил логин и пароль от банковского аккаунта прямо в руки атакующему.

Скандал получил огромный резонанс. Lenovo пришлось публично извиниться, немедленно прекратить предустановку Superfish и выпустить специальную утилиту для удаления этого ПО с уже проданных компьютеров. Несколько коллективных исков были поданы против компании. Этот случай стал хрестоматийным примером того, как попытка монетизировать пользователя через рекламу может обернуться катастрофическим провалом в безопасности.

Уязвимости в банковских приложениях

Другая категория реальных MITM-инцидентов связана с мобильными банковскими приложениями, которые неправильно реализовывали проверку SSL-сертификатов или использовали устаревшие криптографические библиотеки.

В 2014-2015 годах несколько исследований безопасности выявили тревожную тенденцию: значительная часть банковских приложений для iOS и Android были уязвимы к MITM-атакам из-за отсутствия или неправильной реализации SSL pinning — техники, при которой приложение проверяет не только валидность сертификата, но и то, что это именно ожидаемый сертификат конкретного банка.

Без SSL pinning злоумышленник мог использовать любой валидный SSL-сертификат (например, выданный бесплатным сервисом вроде Let’s Encrypt для собственного домена) и проводить MITM-атаку, перехватывая весь трафик между приложением и банковским сервером. Приложение проверяло только то, что сертификат валиден и подписан доверенным центром сертификации, но не проверяло, что это сертификат именно их банка.

В одном из задокументированных случаев исследователи обнаружили, что популярное банковское приложение использовало устаревшую версию библиотеки OpenSSL, содержащую известную уязвимость Heartbleed. Эта уязвимость позволяла мошеннику извлекать из памяти приложения фрагменты данных, включая сессионные ключи шифрования. Получив эти ключи через Heartbleed, атакующий мог расшифровать весь перехваченный трафик пользователя, включая учётные данные, баланс счетов и историю транзакций.

Особенно тревожным было то, что многие из этих уязвимостей оставались неисправленными месяцами после их обнаружения. Банки медленно реагировали на отчёты исследователей безопасности, а пользователи продолжали использовать скомпрометированные версии приложений, не подозревая о риске. В некоторых случаях требовалось вмешательство регуляторов финансового сектора, чтобы заставить банки серьёзно отнестись к проблеме и выпустить исправленные версии приложений.

Эти кейсы подчёркивают критически важный момент: MITM-атаки — это не абстрактная угроза из учебников, а реальный вектор компрометации, который успешно эксплуатируется как из-за преднамеренных действий производителей (случай Superfish), так и из-за небрежности в разработке критически важного ПО (банковские приложения). Урок здесь один: безопасность должна быть приоритетом на всех этапах жизненного цикла продукта, а не добавляться post factum после инцидентов.

Как работает MITM-атака: механика вмешательства в трафик

Чтобы по-настоящему понять угрозу MITM, необходимо разобраться в технической стороне вопроса. Атака разворачивается поэтапно, и каждая фаза требует от мошенника определённых навыков и инструментов. Давайте рассмотрим, как именно происходит вмешательство в трафик и что делает атакующий на каждом этапе.

Фаза 1. Перехват трафика

Первая и критически важная задача злоумышленника — перенаправить трафик жертвы через своё устройство. Существует несколько распространённых сценариев достижения этой цели.

Наиболее популярный метод — подмена сетевых параметров. Злоумышленник отправляет ложные сообщения устройствам, заставляя их поверить, что его машина является легитимным маршрутизатором или шлюзом. В результате весь трафик, который должен был идти напрямую к роутеру, сначала проходит через компьютер атакующего.

Другой распространённый сценарий — создание поддельной точки доступа Wi-Fi. Мошенник разворачивает собственный беспроводной интернет с именем, похожим на легитимное (например, «Starbucks_Free_WiFi» вместо «Starbucks_Guest»). Ничего не подозревающие пользователи подключаются к нему, полагая, что это официальная точка доступа кафе или аэропорта. С момента подключения весь их трафик автоматически проходит через устройство злоумышленника.

Третий метод — вклинивание в уже установленное соединение между клиентом и сервисом. Это более сложный технический приём, требующий от атакующего умения работать с сетевыми протоколами на низком уровне. Злоумышленник отправляет специально сформированные пакеты данных, которые заставляют обе стороны коммуникации направлять трафик через его машину, при этом сохраняя иллюзию непрерывного прямого соединения.

Фаза 2. Дешифрация и модификация данных

После успешного перехвата трафика перед мошенником встаёт следующая задача: большинство современных соединений защищены шифрованием, а значит, украденные данные представляют собой нечитаемый набор символов. Здесь в ход идут методы расшифровки или обхода защиты.

Злоумышленнику нужно получить доступ к незашифрованному содержимому по нескольким причинам. Во-первых, чтобы извлечь ценную информацию — пароли, номера карт, конфиденциальные документы. Во-вторых, чтобы модифицировать данные перед их отправкой конечному получателю — например, подменить номер счёта в платёжном поручении или внедрить вредоносный код в загружаемый файл.

Методы расшифровки варьируются от примитивных до высокотехнологичных. В случае с незащищёнными или слабо защищёнными протоколами (HTTP, устаревший SSL) мошенник может читать данные практически в открытом виде. При использовании более современных протоколов атакующий применяет техники понижения уровня защиты, подмены сертификатов или эксплуатации уязвимостей в реализации криптографических библиотек.

Типичные действия злоумышленника на этапе дешифрации:

- Понижение защищённого HTTPS-соединения до незащищённого HTTP (SSL Stripping).

- Подмена SSL-сертификата на поддельный, выданный атакующим.

- Использование скомпрометированных корневых сертификатов, установленных на устройстве жертвы.

- Эксплуатация уязвимостей в устаревших версиях криптографических протоколов (SSLv3, TLS 1.0).

- Перехват и повторное использование сессионных ключей.

- Активное вмешательство в процесс согласования параметров шифрования для ослабления защиты.

Важно отметить, что современные средства защиты значительно усложнили задачу злоумышленников, однако человеческий фактор — невнимательность пользователей, игнорирование предупреждений браузера, использование устаревшего программного обеспечения — по-прежнему остаётся слабым звеном в цепи безопасности.

Основные виды MITM-атак (полный список из всех конкурентов)

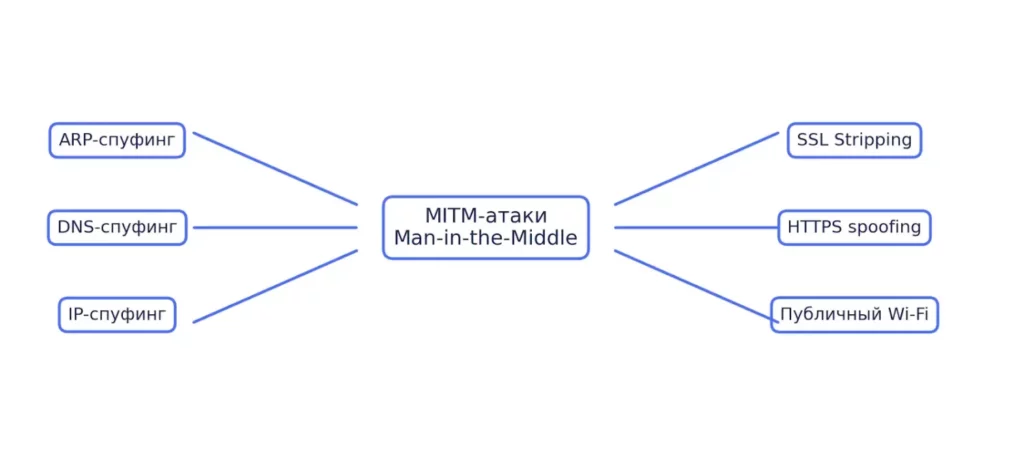

MITM — это не единственная техника, а целое семейство методов вмешательства в трафик. Каждый тип атаки использует уязвимости конкретных протоколов или особенности сетевой инфраструктуры. Давайте разберём все основные виды MITM-атак, чтобы понимать, с чем именно мы имеем дело и какие сценарии представляют наибольшую опасность.

Майнд-карта отражает основные типы MITM-атак и помогает быстро понять, какими способами злоумышленник может вмешиваться в трафик. Такой визуальный обзор упрощает навигацию по теме перед детальным разбором каждого метода. Подходит для быстрого ознакомления и повторения.

ARP-спуфинг / отравление ARP-кэша

ARP-спуфинг (Address Resolution Protocol spoofing) — один из самых распространённых и эффективных методов MITM-атак в локальных сетях. Чтобы понять его механику, нужно сначала разобраться, как работает протокол ARP.

Протокол ARP выполняет важнейшую функцию в сетевой коммуникации: он преобразует IP-адреса (уровень 3 модели OSI) в MAC-адреса (уровень 2). Дело в том, что коммутаторы не умеют работать с айпи — они оперируют исключительно физическими MAC-адресами карт. Когда компьютер хочет отправить данные другому устройству в локальной сети, он сначала должен узнать его MAC. Для этого отправляется широковещательный ARP-запрос: «У кого IP-адрес 192.168.1.1? Сообщите мне свой MAC-адрес». Устройство с этим IP отвечает: «Это я, мой MAC — AA:BB:CC:DD:EE:FF». Полученная информация сохраняется в ARP-кэше отправителя для последующего использования.

Уязвимость протокола ARP заключается в том, что он не предусматривает механизма проверки подлинности ответов. Любое подключенное устройство в может отправить ARP-ответ, даже если его никто не спрашивал (так называемый gratuitous ARP). Злоумышленник использует эту особенность для отправки ложных ARP-сообщений, в которых сообщает, что его MAC соответствует IP маршрутизатора или другого целевого устройства. В результате жертва начинает отправлять весь свой трафик на машину атакующего, полагая, что общается с легитимным получателем.

Для проведения ARP-спуфинга используются специализированные утилиты. Наиболее известные из них — arpspoof (входит в пакет dsniff), Ettercap и Cain & Abel. Эти инструменты автоматизируют процесс отправки поддельных ARP-сообщений и перенаправления трафика через машину атакующего.

IP-спуфинг

IP-спуфинг (IP spoofing) — это техника подмены IP-адреса отправителя в сетевых пакетах. Злоумышленник формирует пакеты таким образом, что они выглядят исходящими от доверенного источника, хотя на самом деле отправляются с его машины.

Этот метод применяется как в локальных, так и в глобальных сетях, однако его эффективность сильно зависит от топологии и настроек безопасности. В локальных сетях IP-спуфинг может использоваться для обхода систем контроля доступа, основанных на IP-адресах. В интернете этот метод часто комбинируется с другими техниками атак, например, для проведения DDoS-атак или обхода межсетевых экранов.

Важно понимать, что при IP-спуфинге мошенник может отправлять пакеты от имени другого хоста, но ответы будут приходить на настоящий IP-адрес этого хоста, а не атакующему. Поэтому для полноценной MITM-атаки IP-спуфинг обычно применяется в сочетании с другими техниками, позволяющими перехватывать ответные пакеты.

DNS-спуфинг

DNS-спуфинг (DNS spoofing) или отравление DNS-кэша — это атака на систему доменных имён, при которой злоумышленник подменяет IP-адрес, соответствующий определённому доменному имени. Когда пользователь пытается зайти на сайт, например, на mybank.com, его компьютер обращается к DNS-серверу с запросом: «Какой IP-адрес соответствует домену mybank.com?». При DNS-спуфинге жертва получает в ответ не настоящий IP-адрес банка, а поддельного сайта, контролируемого мошенником.

Существует несколько сценариев реализации DNS-спуфинга. Атакующий может отравить кэш локального DNS-сервера компании или интернет-провайдера, перехватывать DNS-запросы на уровне локальной сети или даже модифицировать файл hosts на компьютере жертвы. Особенно опасен этот вид атаки в корпоративной среде, где один скомпрометированный DNS-сервер может перенаправить всех сотрудников компании на фишинговые копии внутренних сервисов.

DNS-спуфинг представляет серьёзную угрозу, поскольку пользователь видит в адресной строке браузера правильное доменное имя, но фактически взаимодействует с мошенническим ресурсом. Визуально всё выглядит абсолютно легитимно, что значительно повышает вероятность успешной кражи учётных данных.

SSL Strip, SSL Hijacking, HTTPS spoofing

Эта группа атак нацелена на обход или компрометацию защищённых HTTPS-соединений — последнего рубежа защиты конфиденциальности в интернете.

SSL Stripping (понижение уровня защиты) — техника, при которой злоумышленник перехватывает попытку пользователя установить защищённое HTTPS-соединение и незаметно понижает его до незащищённого HTTP. Механика следующая: когда пользователь пытается зайти на защищённый сайт, атакующий перехватывает запрос, сам устанавливает HTTPS-соединение с целевым сервером, но с пользователем общается по незащищённому HTTP. Юзер видит в браузере обычную версию сайта без значка замка, но часто не обращает на это внимания. Все данные, которые пользователь вводит, передаются атакующему в открытом виде.

SSL Hijacking (перехват SSL-сессии) — более сложная техника, при которой мошенник вклинивается в уже установленное защищённое соединение. Это требует эксплуатации уязвимостей в реализации SSL/TLS протоколов или использования скомпрометированных сессионных ключей.

HTTPS spoofing (подмена HTTPS) — создание поддельного защищённого соединения с использованием фальшивого SSL-сертификата. Злоумышленник генерирует собственный сертификат для целевого домена и предъявляет его пользователю. Браузер должен выдать предупреждение о недоверенном сертификате, однако многие пользователи игнорируют такие предупреждения и продолжают работу, что даёт атакующему полный доступ к передаваемым данным.

Прослушивание публичных Wi-Fi сетей

Публичные точки доступа Wi-Fi в кафе, аэропортах, торговых центрах и отелях — идеальная среда для MITM-атак. Большинство таких точек либо вообще не защищены паролем, либо используют один общий пароль для всех посетителей, что фактически эквивалентно отсутствию защиты.

Классический сценарий: злоумышленник приходит в популярное кафе с ноутбуком, создаёт поддельную точку доступа с названием, идентичным или очень похожим на официальный интернет заведения («Starbucks_WiFi» вместо «Starbucks_Guest»), и настраивает её с более мощным сигналом. Посетители автоматически подключаются к интернету с более сильным сигналом, даже не подозревая, что это не официальная точка доступа.

Альтернативный вариант — мошенник подключается к той же публичной сети, что и жертва, и использует техники ARP-спуфинга для перехвата трафика внутри этой точки. Поскольку все устройства находятся в одном сегменте сети, технически это не представляет сложности.

Особенность открытых точек доступа в том, что весь трафик в них по умолчанию передаётся в незашифрованном виде на канальном уровне. Даже если пользователь работает с HTTPS-сайтами, метаданные его активности (какие сайты посещает, когда, как долго) остаются видимыми для всех участников сети. А при использовании незащищённых протоколов злоумышленник получает доступ вообще ко всей передаваемой информации.

Сводная таблица типов MITM-атак:

| Тип атаки | Принцип работы | Где применяется | Чем опасно |

|---|---|---|---|

| ARP-спуфинг | Подмена MAC-адресов в локальной сети через ложные ARP-сообщения | Корпоративные сети, домашние, малый бизнес | Полный перехват локального трафика, кража учётных данных |

| IP-спуфинг | Подмена IP-адреса отправителя в сетевых пакетах | Локальные и глобальные сети, обход систем защиты | Обход контроля доступа, участие в сложных атаках |

| DNS-спуфинг | Подмена IP-адреса в ответах DNS-сервера | Корпоративные сети, провайдеры, локальные машины | Перенаправление на фишинговые сайты, кража данных |

| SSL Strip/Hijacking | Понижение HTTPS до HTTP или перехват защищённой сессии | Публичные, корпоративные сети при недостаточной защите | Компрометация защищённых соединений, кража паролей |

| Wi-Fi прослушивание | Создание ложной точки доступа или перехват в публичной сети | Кафе, аэропорты, отели, общественные места | Массовый перехват данных множества пользователей |

Как обнаружить MITM-атаку

Обнаружение MITM-атаки в режиме реального времени — задача нетривиальная, поскольку основная цель злоумышленника заключается именно в максимальной незаметности своего присутствия. Однако существует ряд признаков и индикаторов компрометации, которые могут указывать на то, что ваш трафик проходит через нежелательного посредника. Важно понимать, что ни один из этих признаков сам по себе не является стопроцентным доказательством атаки, но их комбинация должна вызывать серьёзные подозрения и требовать дополнительной проверки.

Основные признаки возможной MITM-атаки:

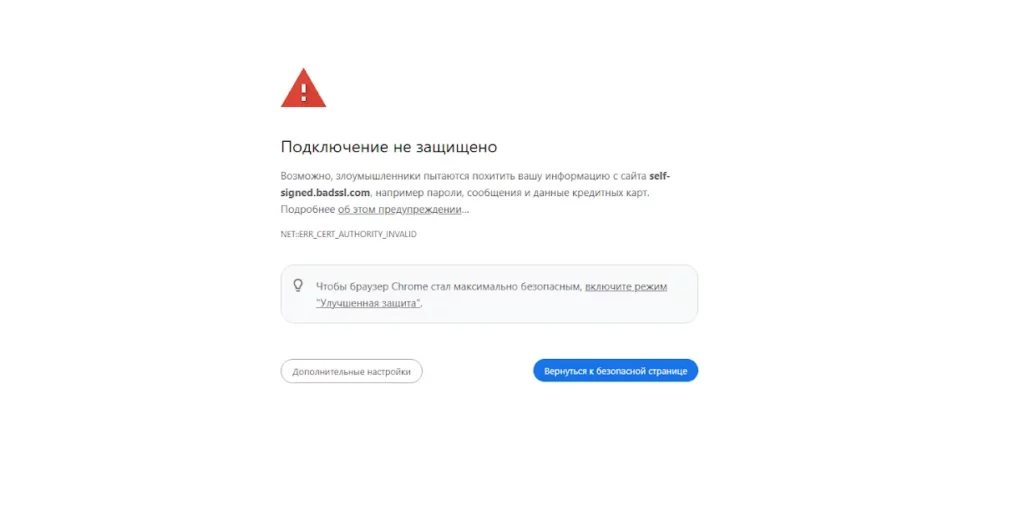

- Предупреждения браузера о проблемах с сертификатами. Современные браузеры чрезвычайно придирчивы к SSL/TLS сертификатам, и это неспроста. Если вы видите предупреждение о том, что сертификат сайта не является доверенным, истёк срок его действия, или доменное имя в сертификате не совпадает с адресом сайта, который вы пытаетесь посетить — это серьёзный красный флаг. Многие пользователи, к сожалению, привыкли игнорировать такие предупреждения и нажимать кнопку «Продолжить всё равно», что в контексте MITM-атаки равносильно добровольной передаче своих данных злоумышленнику. Особенно подозрительна ситуация, когда предупреждение появляется для сайта, который вы регулярно посещали ранее без каких-либо проблем.

Скриншот стандартного предупреждения «Подключение не защищено» с ошибкой сертификата

- Неожиданное переключение с HTTPS на HTTP. Если вы заметили, что сайт, который обычно работает по защищённому протоколу HTTPS (на что указывает значок замка в адресной строке), вдруг стал открываться по незащищённому HTTP — это может быть признаком SSL Stripping атаки. Обращайте внимание на адресную строку: отсутствие замка и префикса «https://» должно насторожить, особенно при работе с сайтами, где вы вводите конфиденциальную информацию.

- Резкое и необъяснимое замедление сетевого соединения. Когда злоумышленник перехватывает трафик, каждый пакет данных проходит дополнительный маршрут через его машину. Это неизбежно добавляет задержки, особенно если атакующий анализирует или модифицирует содержимое в реальном времени. Если интернет вдруг стал работать медленнее, чем обычно, при этом speed-тест показывает нормальную скорость подключения, а другие устройства в той же сети работают без проблем — это повод задуматься.

- Периодические разрывы соединения и необходимость повторной аутентификации. Некоторые техники MITM, особенно те, что связаны с перехватом уже установленных SSL-сессий, могут вызывать кратковременные разрывы соединения. Если сервисы, с которыми вы работаете, регулярно «выкидывают» вас и требуют повторного входа, хотя ранее такого не наблюдалось — это может быть признаком вмешательства в трафик.

- Несоответствие DNS-адресов ожидаемым значениям. Более технически продвинутые пользователи могут проверить, на какой IP-адрес разрешается доменное имя посещаемого сайта. Если IP-адрес существенно отличается от известного (например, вместо адресов из диапазона крупного хостинг-провайдера вы видите локальный или подозрительный IP), это может указывать на DNS-спуфинг. Для проверки можно использовать команду nslookup или dig в терминале, сравнив результаты с тем, что возвращают публичные DNS-серверы (например, 8.8.8.8 от Google).

- Неожиданные всплывающие окна или изменение содержимого страниц. Если на знакомых сайтах вдруг появилась реклама, которой раньше не было, изменился дизайн страницы входа, или появились дополнительные поля для ввода информации — это может свидетельствовать о том, что злоумышленник модифицирует контент на лету. Особенно подозрительны запросы дополнительной информации, которую сайт обычно не запрашивает (например, CVV-код карты на сайте, где вы уже сохранили платёжные данные).

- Предупреждения антивируса или межсетевого экрана о подозрительной сетевой активности. Современные решения по безопасности умеют детектировать аномальные паттерны сетевого трафика. Если ваш антивирус или firewall выдаёт предупреждения о попытках несанкционированного доступа или подозрительной сетевой активности — не игнорируйте их.

- Несовпадение информации о сертификате с ожидаемой. Большинство крупных сервисов используют сертификаты от известных центров сертификации. Если при проверке деталей сертификата (это можно сделать, кликнув на замок в адресной строке браузера) вы видите, что сертификат выдан неизвестной или подозрительной организацией, или организация-владелец сертификата не совпадает с названием сервиса — это повод для тревоги.

Важно отметить, что обнаружение MITM-атаки требует определённой бдительности со стороны пользователя. Злоумышленники постоянно совершенствуют свои техники, стремясь сделать вмешательство максимально незаметным. Однако полностью скрыть все следы невозможно — нужно лишь знать, на что обращать внимание, и не игнорировать предупреждающие сигналы системы безопасности.

Как защититься от MITM-атак: полный набор методов

Понимание механики MITM-атак — это лишь половина дела. Гораздо важнее знать, как противостоять этим угрозам на практике. К счастью, существует комплекс технических и организационных мер, которые значительно усложняют задачу злоумышленника или делают её вовсе невыполнимой. Давайте разберём все основные методы защиты — от базовых настроек до продвинутых решений корпоративного уровня.

Использование защищённых протоколов (HTTPS/TLS)

Фундаментальная основа защиты от MITM — это использование криптографически защищённых протоколов передачи данных. HTTPS (HTTP Secure) с современными версиями TLS (Transport Layer Security) обеспечивает end-to-end шифрование между вашим браузером и веб-сервером, делая перехваченный трафик бесполезным для злоумышленника без доступа к криптографическим ключам.

Критически важно не просто использовать HTTPS, но и правильно проверять валидность SSL/TLS сертификатов. Современные браузеры делают это автоматически, но пользователь должен обращать внимание на предупреждения. Значок замка в адресной строке — это не просто декоративный элемент, а индикатор того, что соединение действительно защищено. При клике на этот замок можно увидеть детали сертификата: кому он выдан, кем подписан, срок действия. Для банков, платёжных систем и других критичных сервисов стоит периодически проверять эту информацию.

Особое значение имеет технология HSTS (HTTP Strict Transport Security) — механизм, при котором сервер явно сообщает браузеру, что с ним следует взаимодействовать только по HTTPS, без возможности понижения до HTTP. Браузеры ведут список сайтов с включённым HSTS, и даже если злоумышленник попытается провести SSL Stripping атаку, браузер откажется устанавливать незащищённое соединение.

VPN как защита публичных сетей

Virtual Private Network (VPN) создаёт зашифрованный туннель между вашим устройством и VPN-сервером, через который проходит весь ваш интернет-трафик. Это делает VPN одним из наиболее эффективных средств защиты от MITM-атак, особенно в публичных местах.

Когда вы подключаетесь к Wi-Fi в кафе и активируете VPN, мошенник, находящийся в той же сети, видит только зашифрованный поток данных, направляемый на VPN-сервер. Он не может определить, какие сайты вы посещаете, что передаёте или получаете. Даже если атакующий занял MITM-позицию через ARP-спуфинг, весь перехваченный трафик будет для него бесполезным шифротекстом.

Важный момент: не все VPN одинаково безопасны. Бесплатные VPN-сервисы часто сами собирают данные пользователей или содержат уязвимости. При выборе VPN следует отдавать предпочтение проверенным провайдерам с прозрачной политикой конфиденциальности, современными протоколами шифрования (WireGuard, OpenVPN, IKEv2) и желательно — наличием независимого аудита безопасности.

Двухфакторная аутентификация

Двухфакторная аутентификация (2FA) не предотвращает MITM-атаку как таковую, но существенно минимизирует её последствия. Даже если злоумышленник перехватит ваш логин и пароль, ему всё равно понадобится второй фактор для входа в аккаунт — одноразовый код из SMS, push-уведомление в мобильном приложении или токен из аутентификатора.

Наиболее безопасные варианты 2FA — это аппаратные токены (например, YubiKey) или TOTP-приложения (Google Authenticator, Authy), которые генерируют временные коды на основе криптографических алгоритмов. SMS-коды менее надёжны, поскольку подвержены перехвату через атаки на мобильных операторов, но всё же значительно лучше, чем отсутствие второго фактора вообще.

Критически важно включать 2FA для всех сервисов, где это возможно, особенно для электронной почты (которая часто служит точкой восстановления доступа к другим аккаунтам), банковских приложений, социальных сетей и рабочих систем.

Антивирусы, фаерволы, IDS/IPS системы

Комплексные решения по информационной безопасности играют важную роль в обнаружении и предотвращении MITM-атак, особенно в корпоративной среде.

Современные антивирусные решения включают модули сетевой защиты, способные детектировать аномальный трафик, подозрительные сертификаты и попытки перенаправления соединений. Персональные файерволы (firewalls) контролируют входящие и исходящие соединения, блокируя несанкционированные попытки доступа.

На корпоративном уровне применяются более продвинутые системы: IDS (Intrusion Detection System) — системы обнаружения вторжений, которые анализируют трафик в поисках сигнатур известных атак, и IPS (Intrusion Prevention System) — системы предотвращения вторжений, которые не только обнаруживают, но и автоматически блокируют подозрительную активность.

Особенно эффективны решения класса NGFW (Next-Generation Firewall), объединяющие функции традиционного файервола, IPS, антивируса и системы контроля приложений. Такие системы способны детектировать ARP-спуфинг, DNS-спуфинг и другие техники MITM на сетевом уровне.

Для защиты от ARP-спуфинга в локальных сетях используются специализированные механизмы на уровне оборудования: Dynamic ARP Inspection (DAI), который проверяет легитимность ARP-сообщений, IP Source Guard, предотвращающий подмену IP-адресов, и Port Security, ограничивающий количество MAC-адресов на портах коммутатора.

Безопасные привычки пользователя

Техническая защита, какой бы надёжной она ни была, бессильна против человеческого фактора. Культура безопасного поведения в сети — это не менее важный элемент защиты от MITM.

- Осторожность с публичными Wi-Fi сетями. Избегайте использования открытых точек доступа для операций с конфиденциальными данными. Если необходимо подключиться к публичному интернету — обязательно используйте VPN. Не доверяйте сетям с подозрительными названиями («Free WiFi», «Public Internet» без указания конкретного места). Злоумышленники часто создают точки доступа с такими именами, рассчитывая на невнимательность пользователей.

- Тщательная проверка URL-адресов. Перед вводом конфиденциальной информации всегда проверяйте адресную строку браузера. Убедитесь, что URL написан правильно (phishing-сайты часто используют похожие домены: «paypa1.com» вместо «paypal.com»), что используется протокол HTTPS, и что отображается значок замка.

- Внимание к предупреждениям браузера. Никогда не игнорируйте предупреждения о проблемах с сертификатами безопасности. Если браузер сообщает, что соединение небезопасно — не продолжайте работу с сайтом, особенно если речь идёт о вводе паролей или финансовых данных.

- Регулярное обновление программного обеспечения. Устаревшие версии операционных систем, браузеров и приложений содержат известные уязвимости, которые могут быть использованы для MITM-атак. Включите автоматическое обновление везде, где это возможно.

- Использование менеджеров паролей. Качественные менеджеры паролей (1Password, Bitwarden, KeePass) не только помогают создавать и хранить сложные уникальные пароли, но и служат дополнительной защитой от фишинга: они автоматически подставляют пароли только на легитимных сайтах, для которых они были сохранены. Если вы попали на поддельную страницу входа, менеджер паролей не предложит автоматическое заполнение — это сигнал опасности.

- Проверка безопасности домашней сети. Регулярно меняйте пароль от домашнего роутера, отключайте WPS (уязвимая функция быстрого подключения), используйте современное шифрование WPA3 (или хотя бы WPA2), проверяйте список подключённых устройств на наличие неизвестных.

- Осмотрительность при входе в аккаунты. Не входите в банковские и другие критичные аккаунты с чужих компьютеров. Если всё же пришлось — используйте режим инкогнито и обязательно полностью завершите сеанс (logout), не просто закрыв вкладку.

Сводная таблица методов защиты:

| Метод защиты | Что защищает | Уровень сложности | Применимость |

|---|---|---|---|

| HTTPS/TLS | Шифрование трафика между браузером и сервером | Автоматически | Все пользователи |

| VPN | Весь трафик устройства через зашифрованный туннель | Простая настройка | Публичные сети, удалённая работа |

| Двухфакторная аутентификация | Защита аккаунтов даже при краже паролей | Простая настройка | Все критичные аккаунты |

| Антивирус с сетевой защитой | Обнаружение аномального трафика и вредоносной активности | Простая установка | Все пользователи |

| Персональный файервол | Контроль входящих/исходящих соединений | Средняя | Домашние и рабочие компьютеры |

| IDS/IPS системы | Обнаружение и блокирование сетевых атак | Высокая | Корпоративные сети |

| Dynamic ARP Inspection | Защита от ARP-спуфинга | Высокая | Корпоративные сети |

| Port Security | Ограничение MAC-адресов на портах | Средняя | Корпоративные сети |

| SSL Pinning | Проверка конкретного сертификата в приложениях | Высокая (для разработчиков) | Мобильные/десктоп приложения |

| Проверка сертификатов | Ручная верификация легитимности соединения | Низкая | Все пользователи |

Эффективная защита от MITM требует многоуровневого подхода. Ни одна технология или практика не даёт стопроцентной гарантии, но их комбинация создаёт настолько высокий барьер, что для большинства злоумышленников атака становится нецелесообразной. Главное — не полагаться на одно-единственное средство защиты, а выстраивать комплексную систему безопасности, соответствующую вашим рискам и потребностям.

Инструменты для анализа и демонстрации MITM-атак

Парадоксально, но те же самые инструменты, которые используются злоумышленниками для проведения MITM-атак, служат специалистам по информационной безопасности для тестирования защищённости систем, обучения и исследовательских целей. Понимание возможностей этих инструментов помогает лучше осознать природу угрозы и выстроить адекватную защиту. Давайте рассмотрим наиболее популярные решения, используемые как в легитимных пентестах, так и в образовательных целях.

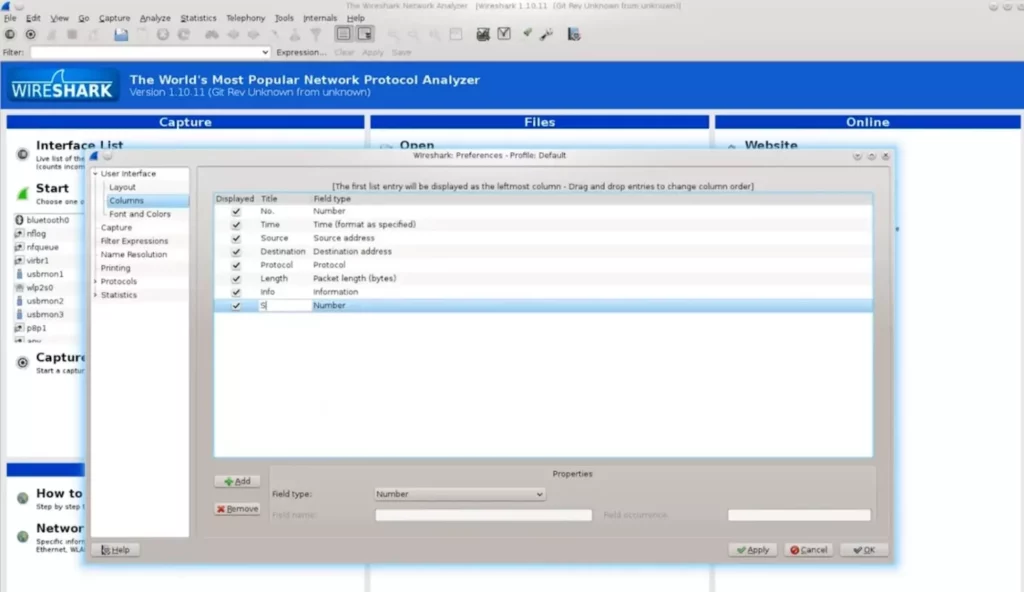

Wireshark

Wireshark — это открытый и бесплатный анализатор сетевых протоколов, фактический золотой стандарт в мире диагностики и анализа трафика. Изначально разработанный для легитимных целей (отладка сетевых приложений, поиск проблем с производительностью, анализ протоколов), Wireshark стал незаменимым инструментом в арсенале как специалистов по безопасности, так и исследователей.

Интерфейс сервиса Wireshark. Источник: Rutube, Уроки Java и Visual Studio для начинающих.

Основная функция Wireshark — захват (снифинг) и детальный анализ сетевых пакетов в режиме реального времени. Инструмент умеет перехватывать трафик на всех уровнях сетевой модели OSI, декодировать сотни различных протоколов — от базовых TCP/IP до специфических протоколов VoIP, промышленных систем и даже криптовалютных сетей.

В контексте MITM Wireshark позволяет наглядно увидеть, какие именно данные передаются по сети. После того как злоумышленник (или пентестер) установил MITM-позицию через ARP-спуфинг или другую технику, Wireshark захватывает весь перехваченный трафик для последующего анализа. Инструмент умеет извлекать из захваченного трафика файлы (изображения, документы, исполняемые файлы), восстанавливать HTTP-сессии, выделять пароли, передаваемые по незащищённым протоколам.

Особенно ценны возможности фильтрации и поиска Wireshark. Можно настроить отображение только HTTP-трафика, только пакетов с определённого IP-адреса, только содержащих определённые ключевые слова. Инструмент визуализирует поток TCP-соединений, позволяет проследить весь диалог между клиентом и сервером от установления соединения до его закрытия.

Для специалистов по безопасности Wireshark — это инструмент доказательства концепции: с его помощью можно продемонстрировать клиенту, насколько уязвима его сеть, показав в режиме реального времени перехваченные пароли или конфиденциальные данные.

Ettercap

Ettercap — специализированный комплексный фреймворк для проведения MITM-атак в локальных сетях, объединяющий возможности сниффинга, ARP-спуфинга и активной модификации трафика. В отличие от Wireshark, который является пассивным анализатором, Ettercap — это активный инструмент, позволяющий не только наблюдать, но и вмешиваться в коммуникацию.

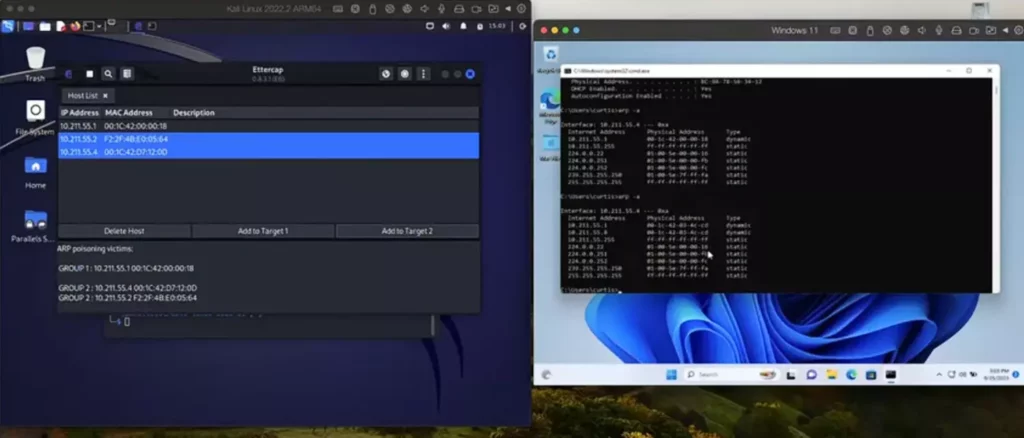

Пример работы Ettercap (слева). Источник: Rutube, Система сердца

Ettercap поддерживает как консольный, так и графический интерфейс, что делает его доступным для специалистов с разным уровнем подготовки. Инструмент автоматизирует сложные задачи: сканирует сеть для обнаружения активных хостов, строит карту сетевой топологии, определяет операционные системы устройств, идентифицирует открытые порты и запущенные сервисы.

Ключевая особенность Ettercap — возможность модификации трафика «на лету» с помощью фильтров и плагинов. Можно, например, автоматически заменять все изображения на веб-страницах, которые просматривает жертва, на собственные, внедрять JavaScript-код в HTTP-ответы, перенаправлять загрузки файлов на вредоносные версии. Это мощнейший инструмент демонстрации потенциального ущерба от MITM-атаки.

Ettercap включает множество встроенных плагинов для специфических задач: автоматическое извлечение паролей из различных протоколов (FTP, HTTP, POP3, IMAP), перехват VoIP-звонков, проведение атак на SSL/TLS, изоляция хостов от сети (DoS-атаки). Инструмент поддерживает работу с несколькими целями одновременно, позволяя перехватывать коммуникацию между множеством пар устройств.

Для пентестеров Ettercap незаменим при аудите безопасности корпоративных сетей: он позволяет быстро оценить, насколько легко злоумышленник может захватить контроль над внутренним трафиком компании.

Cain & Abel

Cain & Abel — комплексное решение для Windows, сочетающее функции восстановления паролей, снифинга трафика, анализа криптографических алгоритмов и проведения различных сетевых атак, включая MITM. Инструмент примечателен своим интуитивным графическим интерфейсом, делающим сложные операции доступными даже для начинающих специалистов.

В контексте MITM основная ценность Cain & Abel заключается в интегрированном подходе: инструмент не только позволяет перехватить трафик через ARP-спуфинг, но и автоматически анализирует его, извлекая учётные данные из десятков различных протоколов и форматов. Cain умеет восстанавливать пароли из захваченных хешей (MD5, SHA, NTLM и множество других), перехватывать VoIP-разговоры, записывать их в WAV-файлы, извлекать saved passwords из различных приложений.

Инструмент включает функциональность APR (ARP Poison Routing) — автоматизированную систему проведения ARP-спуфинга с удобным графическим представлением. Можно визуально выбрать в сетевой топологии две цели, между которыми нужно встать посредником, и Cain автоматически выполнит всю необходимую работу. В режиме реального времени отображаются перехваченные данные: HTTP-аутентификации, FTP-логины, почтовые пароли, даже содержимое передаваемых форм на веб-страницах.

Особенно полезна возможность Cain восстанавливать пароли методом перебора или по словарю из захваченных зашифрованных данных. Например, если в перехваченном трафике обнаружен NTLM-хеш пароля пользователя Windows, инструмент может попытаться восстановить исходный пароль.

Важная оговорка: Cain & Abel давно не обновляется (последняя версия вышла в 2014 году), и многие антивирусы определяют его как потенциально опасное ПО. Тем не менее, в изолированных тестовых средах он по-прежнему остаётся популярным инструментом обучения.

arpspoof

arpspoof — минималистичная консольная утилита из пакета dsniff, предназначенная для одной специфической задачи: отправки ложных ARP-сообщений в сеть. Несмотря на свою простоту (или, скорее, благодаря ей), arpspoof остаётся одним из наиболее часто используемых инструментов для проведения ARP-спуфинга.

Преимущество arpspoof — в его легковесности и прямолинейности. Инструмент не пытается быть универсальным комбайном; он делает одно дело, но делает его надёжно и эффективно. Запуск arpspoof требует всего одной команды с указанием целевого хоста и IP-адреса, за который нужно выдавать себя. Утилита начинает непрерывно отправлять ложные ARP-ответы, поддерживая MITM-позицию до момента остановки.

Типичный сценарий использования включает запуск двух экземпляров arpspoof: один обманывает клиента, притворяясь маршрутизатором, второй обманывает маршрутизатор, притворяясь клиентом. Параллельно активируется IP forwarding на машине атакующего, чтобы трафик не останавливался, а проходил транзитом, и запускается Wireshark или tcpdump для захвата и анализа перехваченных данных.

arpspoof особенно популярен в образовательных целях: его простота делает ARP-спуфинг понятным даже для студентов, только начинающих изучать сетевую безопасность. Инструмент доступен практически на всех Unix-подобных системах и часто предустановлен в дистрибутивах для пентестинга вроде Kali Linux.

Список основных инструментов и их возможности:

- Wireshark — пассивный перехват и глубокий анализ сетевых пакетов, декодирование протоколов, извлечение данных из трафика, визуализация сетевых потоков.

- Ettercap — автоматизированный ARP-спуфинг, активная модификация трафика, множественные плагины для специфических атак, графический и консольный интерфейс.

- Cain & Abel — комплексное решение для Windows с функциями снифинга, ARP-спуфинга, восстановления паролей, перехвата VoIP.

- arpspoof — легковесная утилита для ARP-спуфинга, идеальна для обучения и быстрых тестов.

- SSLstrip — специализированный инструмент для понижения HTTPS-соединений до HTTP.

- BetterCAP — современная альтернатива Ettercap с расширенными возможностями и активной разработкой.

- mitmproxy — интерактивный HTTPS-прокси для перехвата и модификации трафика с удобным интерфейсом.

Критически важно понимать: все перечисленные инструменты легальны при использовании в рамках авторизованного тестирования безопасности, обучения или исследований на собственной инфраструктуре. Несанкционированное использование этих инструментов против чужих систем является компьютерным преступлением и преследуется по закону в подавляющем большинстве юрисдикций. Знание работы этих инструментов необходимо специалистам по безопасности не для проведения атак, а для понимания методов злоумышленников и выстраивания эффективной защиты.

Заключение

MITM-атаки остаются одним из наиболее опасных и распространённых векторов компрометации в современном цифровом ландшафте. Их коварство заключается в том, что жертва продолжает работать в привычном режиме, не подозревая о присутствии злоумышленника, который в это время получает полный доступ к конфиденциальным данным — от паролей и финансовых реквизитов до корпоративной переписки и коммерческих секретов. Подведем итоги:

- Атаки типа man in the middle представляют серьезную угрозу сетевой безопасности. Они позволяют злоумышленникам перехватывать и изменять данные между участниками соединения.

- Основные методы MITM включают ARP-спуфинг и подмену DNS. Эти техники эксплуатируют уязвимости в локальных сетях.

- Защита от таких атак требует использования HTTPS и VPN. Регулярный мониторинг трафика усиливает безопасность соединений.

- Осознание рисков помогает предотвратить утечки конфиденциальной информации. Простые меры шифрования минимизируют ущерб.

Если вы только начинаете осваивать профессию специалиста по кибербезопасности, рекомендуем обратить внимание на нашу подборку курсов по кибербезопасности. В них сочетаются теоретическая база и практические задания для освоения реальных сценариев.

Рекомендуем посмотреть курсы по кибербезопасности

| Курс | Школа | Цена | Рассрочка | Длительность | Дата начала | Ссылка на курс |

|---|---|---|---|---|---|---|

|

Специалист по кибербезопасности

|

Eduson Academy

109 отзывов

|

Цена

145 900 ₽

|

От

12 158 ₽/мес

0% на 24 месяца

19 047 ₽/мес

|

Длительность

6 месяцев

|

Старт

26 марта

Вт, Чт, 19:00-22:00 по МСК

|

Подробнее |

|

Кибербезопасность

|

Нетология

46 отзывов

|

Цена

245 000 ₽

|

От

300 ₽/мес

|

Длительность

22 месяца

|

Старт

1 марта

|

Подробнее |

|

Профессия Специалист по кибербезопасности

|

Skillbox

224 отзыва

|

Цена

178 274 ₽

356 547 ₽

Ещё -20% по промокоду

|

От

5 751 ₽/мес

Без переплат на 31 месяц с отсрочкой платежа 6 месяцев.

|

Длительность

12 месяцев

|

Старт

19 февраля

|

Подробнее |

|

Кибербезопасность

|

ЕШКО

19 отзывов

|

Цена

4 352 ₽

5 800 ₽

|

От

1 088 ₽/мес

1 450 ₽/мес

|

Длительность

4 месяца

|

Старт

19 февраля

|

Подробнее |

Gradle: современный инструмент для Java-разработчиков

Gradle – это мощная система сборки, которая позволяет Java-разработчикам автоматизировать процессы, управлять зависимостями и создавать эффективные проекты.

Kerberos простыми словами — что это за протокол и как он работает

Kerberos протокол кажется сложным, но на деле это удобный инструмент для безопасного доступа. В статье вы узнаете, как он работает, зачем нужны билеты и почему компании используют его в повседневной работе.

Motion Tracking в After Effects — что это и как с ним работать

Если вы хотите разобраться, как устроен трекинг в After Effects и почему он так важен для естественной интеграции графики, этот материал поможет быстро вникнуть в тему. Как выбрать метод, где возникают ошибки и как добиться стабильного результата — разберём всё простыми словами.

Как построить архитектуру, которая выдержит любые нагрузки

Что общего между маркетплейсом и колл-центром? Оба требуют архитектуры, способной справляться с высокими нагрузками. Расскажем, как этого добиться.