OAuth 2.0: принцип работы, роли участников и полное руководство по потокам авторизации

Наверняка вы не раз встречали на сайтах кнопку «Войти через Google» или «Войти через GitHub». Это удобное решение избавляет от необходимости заполнять очередную форму регистрации и запоминать ещё один пароль — достаточно одного клика, и вы уже в системе. Но задумывались ли вы, как устроена эта механика изнутри? Сегодня мы разберём протокол OAuth 2.0 (Open Authorization 2.0) — технологию, которая делает такую авторизацию возможной и безопасной.

- Что такое OAuth 2.0 и зачем он нужен

- Чем OAuth 2.0 отличается от обычной авторизации и других протоколов (OpenID / OIDC)

- Участники процесса

- Как работает OAuth 2.0: схема процесса шаг за шагом

- Регистрация у OAuth-провайдера

- Ключевые токены в OAuth 2.0: виды и назначение

- Основные потоки (flows) и когда их использовать

- Безопасность в OAuth 2.0: лучшие практики

- Реальные примеры использования OAuth 2.0

- Что читать дальше: полезные ресурсы

- Заключение

- Рекомендуем посмотреть курсы по веб разработке

Что такое OAuth 2.0 и зачем он нужен

В самом общем виде — это открытый стандарт авторизации, который позволяет одному приложению получить ограниченный доступ к вашим данным на другом сервисе без передачи логина и пароля. Вместо этого программа получает временный токен, разрешающий выполнять только те действия, на которые вы согласились. Протокол был утверждён организацией IETF (Internet Engineering Task Force) и стал де-факто индустриальным стандартом для современных веб-приложений.

Представим практическую ситуацию: вы работаете с онлайн-фоторедактором и хотите загрузить изображения из своего облачного хранилища — например, из Google Диска или Dropbox. Благодаря OAuth 2.0 фоторедактор не получает ваш логин и пароль от облачного сервиса. Вместо этого происходит следующее: программа перенаправляет вас на сайт облачного провайдера, где вы входите в свой аккаунт обычным способом. Затем вам предлагают разрешить фоторедактору доступ к фотографиям — и только к ним, без возможности читать личные письма или изменять настройки учётной записи. Если вы соглашаетесь, облачный сервис выдаёт приложению временный токен, который позволяет работать исключительно с вашими фотографиями и действует ограниченное время.

Почему это важно? Без него приложение запрашивало бы ваш логин и пароль от облачного хранилища, что создавало бы серьёзные риски: злоумышленники могли бы получить доступ ко всей информации в облаке, включая личные файлы и конфиденциальные данные. OAuth 2.0 защищает от таких сценариев, предоставляя только необходимый и ограниченный доступ.

Протокол OAuth 2.0 пришёл на смену первой версии, которая требовала сложных криптографических подписей для каждой операции, что затрудняло интеграцию. Во второй версии процесс упростился и стал более масштабируемым — появилась концепция различных типов токенов и гибкие сценарии авторизации для разных типов сайтов. Именно поэтому сегодня его используют такие гиганты, как Spotify, Medium, GitHub и десятки тысяч других сервисов по всему миру.

Фрагмент страницы с кнопками социальной авторизации.

Чем OAuth 2.0 отличается от обычной авторизации и других протоколов (OpenID / OIDC)

На первый взгляд может показаться, что OAuth 2.0 — это просто ещё один способ войти в систему. Однако здесь кроется важная концептуальная разница, которую часто упускают из виду даже опытные разработчики. Давайте разберёмся в терминологии и поймём, почему его не заменяет традиционную форму входа, а дополняет её.

Авторизация против аутентификации

Ключевое различие заключается в самом назначении протокола. OAuth 2.0 — это протокол авторизации, то есть он определяет, что именно сайт может делать с вашими данными. Аутентификация же отвечает на вопрос «кто вы?», подтверждая вашу личность. При обычной регистрации вы вводите логин и пароль, система проверяет их и узнаёт, что перед ней именно вы — это и есть аутентификация. OAuth 2.0 работает иначе: он не проверяет вашу личность напрямую, а предоставляет приложению право выполнять определённые действия от вашего имени.

OpenID и OpenID Connect: в чём разница?

Помимо OAuth 2.0, существует протокол OpenID, который как раз решает задачу аутентификации. OpenID позволяет подтвердить личность пользователя через стороннего провайдера. Исторически OpenID появился раньше OAuth и использовался для федеративной аутентификации — когда один сервис доверяет проверку личности другому.

Позже появился OpenID Connect (OIDC) — надстройка над OAuth 2.0, которая объединяет возможности обоих протоколов. OIDC использует его инфраструктуру, добавляя уровень аутентификации: помимо токена доступа сайт получает ID-token, содержащий информацию о пользователе. Именно поэтому современные реализации «Войти через Google» часто работают на связке OAuth 2.0 + OpenID Connect.

Сравнительная таблица

| Протокол | Назначение | Что получает приложение | Пример использования |

|---|---|---|---|

| OAuth 2.0 | Авторизация | Токен доступа к ресурсам | Фоторедактор получает доступ к вашим фото в облаке |

| OpenID | Аутентификация (подтверждение личности) | Подтверждение личности пользователя | Старые системы Single Sign-On |

| OpenID Connect | Аутентификация + авторизация | ID-token (личность) + токен входа | Современная кнопка «Войти через Google» |

Важно понимать: OAuth 2.0 не был изначально создан для того, чтобы узнать, кто вы такой. Его задача — безопасно передать сайту право действовать от вашего имени в определённых границах. Именно поэтому в чистом виде он дополняет традиционную авторизацию, а не заменяет её полностью.

Участники процесса

Чтобы понять механику работы OAuth 2.0, необходимо разобраться в ролях, которые выполняют различные стороны в процессе авторизации. В спецификации протокола определены четыре ключевых участника, каждый из которых отвечает за свою часть работы. Рассмотрим их подробнее.

- Владелец ресурса (Resource Owner). Это вы — пользователь, который владеет данными и может предоставлять доступ к ним. Например, у вас есть аккаунт в Google с фотографиями, документами и личной информацией. Именно вы решаете, какие сайты получат доступ к этим данным и в каком объёме. Владелец ресурса играет центральную роль в процессе: без его явного согласия никакое приложение не сможет получить доступ к защищённым данным.

- Клиент (Client). Клиент — это приложение, которое хочет получить доступ к вашим данным. Это может быть веб-сервис, мобильная или десктопная программа. Важно понимать, что клиент не имеет прямого доступа к вашему паролю — вместо этого он запрашивает разрешение через OAuth-провайдера и получает временный токен. Например, если вы используете сторонний планировщик задач, который синхронизируется с вашим Google Calendar, то этот планировщик выступает в роли клиента.

- Сервер ресурсов (Resource Server). Сервер ресурсов хранит ваши данные и предоставляет к ним доступ по запросу — но только при наличии валидного токена доступа. В нашем примере с Google это серверы, где физически расположены ваши фотографии, документы и другая информация. Сервер ресурсов проверяет token при каждом обращении и убеждается, что программа имеет право запрашивать конкретные данные.

- Сервер авторизации (Authorization Server). Сервер авторизации отвечает за проверку личности пользователя и выдачу токенов доступа. Именно на этот сервер вас перенаправляют, когда вы нажимаете «Войти через Google» — здесь вы вводите свои учётные данные и подтверждаете, что согласны предоставить доступ. После проверки сервер авторизации генерирует token и передаёт его клиентскому приложению. Во многих реализациях (например, в экосистеме Google) сервер авторизации и сервер ресурсов физически находятся на одной платформе, но логически это разные компоненты с разными функциями.

- Взаимодействие участников. Все участники работают вместе: владелец решает, можно ли дать доступ, приложение просит этот доступ, сервер авторизации проверяет всё и выдаёт токен, а сервер с данными по этому токену открывает нужную информацию. Эта чёткая модель разделения ответственности делает OAuth 2.0 одновременно гибким и безопасным протоколом.

Как работает OAuth 2.0: схема процесса шаг за шагом

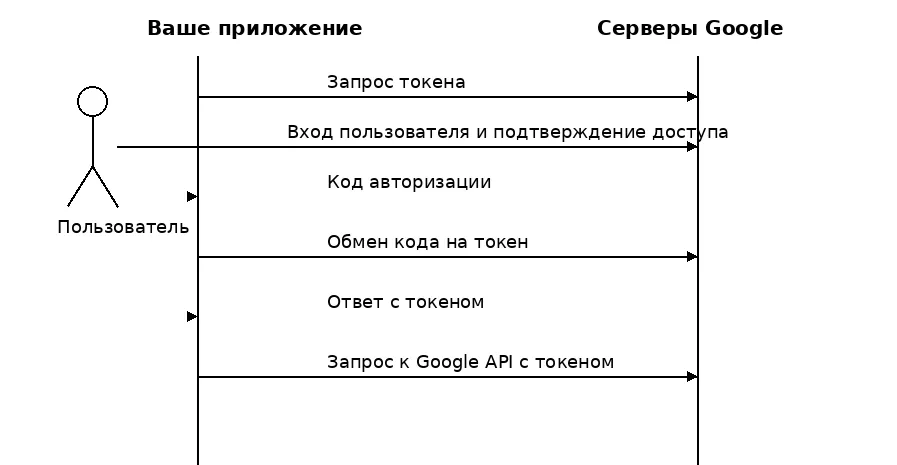

Теперь, когда мы разобрались с участниками процесса, давайте посмотрим на него в действии. Рассмотрим классический сценарий: вы хотите войти на новый сайт для управления проектами, используя свой аккаунт Google. Весь процесс состоит из нескольких последовательных этапов, каждый из которых выполняет свою функцию в обеспечении безопасности.OAuth схема

Последовательность шагов OAuth 2.0 Authorization Code Flow: от входа пользователя до обращения к API с токеном доступа.

- Шаг 1. Перенаправление пользователя на страницу авторизации. Всё начинается с того, что вы открываете приложение и видите кнопку «Войти через Google». Когда вы нажимаете на неё, сервис формирует специальный URL и перенаправляет вас на сервер авторизации Google. В этом URL содержится несколько важных параметров: идентификатор клиента (client_id), который сообщает Google, какое именно приложение запрашивает доступ; адрес возврата (redirect_uri), куда вас вернут после авторизации; и список запрашиваемых разрешений (scope) — например, доступ к имени пользователя и электронной почте.

- Шаг 2. Ввод учётных данных и подтверждение доступа. На странице Google вы видите знакомую форму входа. Здесь вы вводите свой логин и пароль — и важно отметить, что эти данные передаются напрямую Google, минуя сторонний сайт. После успешного входа система показывает экран с запросом разрешений: «Приложение X хочет получить доступ к вашему имени и адресу электронной почты. Разрешить?» На этом этапе вы сами решаете, готовы ли предоставить доступ, и можете отклонить запрос, если что-то вызывает сомнения.

- Шаг 3. Получение кода авторизации. Если вы нажимаете «Разрешить», сервер авторизации генерирует одноразовый код — короткую буквенно-цифровую последовательность, которая действует всего несколько минут. Вас автоматически перенаправляют обратно по тому самому redirect_uri, который был указан на первом шаге, и код авторизации передаётся как параметр URL. Например: https://yourapp.com/callback?code=ABC123XYZ. Этот код сам по себе ещё не даёт доступа к вашим данным — он лишь подтверждает, что вы согласились предоставить разрешения.

- Шаг 4. Обмен кода на токен доступа. Получив код авторизации, сайт работает уже «за кулисами», без вашего участия. Оно отправляет серверу авторизации запрос, содержащий полученный код, свой client_id и секретный ключ (client_secret) — тот самый, который приложение получило при регистрации у OAuth-провайдера. Сервер авторизации проверяет все параметры и, убедившись в их корректности, возвращает два token: access (токен доступа) и, опционально, refresh (токен обновления). Access token — это ключ, который даёт приложению право запрашивать ваши данные; обычно он действует от нескольких минут до нескольких часов.

- Шаг 5. Использование токена для доступа к ресурсам. Теперь, когда у сервиса есть действующий токен доступа, он может обращаться к серверу с данными — например, запрашивать ваше имя, почту или другую информацию, на которую вы согласились. При каждом запросе приложение просто прикладывает токен в заголовке запроса: Authorization: Bearer ABC123XYZ. Сервер проверяет токен и, если всё нормально, отдаёт нужные данные.

Вся эта цепочка занимает буквально несколько секунд с точки зрения пользователя, но за это время выполняется сложная последовательность проверок, которая гарантирует, что ваш пароль никогда не попадёт в руки стороннего приложения, а доступ будет ограничен только теми данными, которые вы явно разрешили использовать.

Регистрация у OAuth-провайдера

Прежде чем приложение сможет использовать OAuth 2.0, разработчик должен зарегистрировать его у выбранного провайдера — будь то Google, GitHub, Яндекс или любой другой сервис, поддерживающий этот протокол. Регистрация необходима по нескольким причинам: она позволяет провайдеру идентифицировать приложение, проверять его легитимность и отслеживать запросы на доступ к пользовательским данным. Без регистрации система просто не сможет определить, от кого поступает запрос авторизации.

Процесс регистрации

Обычно регистрация происходит через специальный портал для разработчиков — например, Google Cloud Console, GitHub Developer Settings или Яндекс OAuth. При регистрации нужно заполнить форму, указав следующие обязательные данные:

- Название приложения — то имя, которое увидит пользователь на экране подтверждения доступа. Например, «TaskMaster Pro» или «PhotoEditor Online». Важно выбрать понятное название, чтобы пользователь мог легко идентифицировать ваш сервис.

- URL для возврата (Redirect URI или Callback URL) — это адрес в вашем приложении, куда провайдер перенаправит пользователя после авторизации вместе с кодом авторизации. Например: https://yourapp.com/auth/callback. Провайдер строго проверяет соответствие redirect_uri, указанного в запросе, с тем, что зарегистрировано в системе — это критически важная мера безопасности, предотвращающая перехват кодов авторизации злоумышленниками.

- Запрашиваемые разрешения (Scope) — список конкретных данных или действий, к которым приложение хочет получить доступ. Это могут быть базовые данные профиля, доступ к электронной почте, возможность читать или записывать файлы в облаке. Например, для Google это может быть https://www.googleapis.com/auth/userinfo.email для доступа к email или https://www.googleapis.com/auth/drive.file для работы с файлами на Google Drive.

Получение учётных данных

После успешной регистрации провайдер выдаёт два ключевых параметра:

- Client ID (идентификатор клиента) — публичный идентификатор вашего приложения, который передаётся в открытом виде при каждом запросе авторизации. Например: 123456789-abc.apps.googleusercontent.com. Этот идентификатор не является секретным и может быть виден в URL.

- Client Secret (секретный ключ клиента) — конфиденциальная строка, которую приложение использует для подтверждения своей подлинности при обмене кода авторизации на токен доступа. Этот ключ должен храниться в безопасности на серверной стороне и никогда не должен попадать в клиентский код или публичные репозитории.

- Комбинация client_id и client_secret работает как логин и пароль для вашего приложения: провайдер использует их, чтобы убедиться, что токены выдаются именно тому сайту, которое изначально запросило авторизацию.

Ключевые токены в OAuth 2.0: виды и назначение

После того как пользователь предоставил разрешение, в игру вступают токены — специальные строки, которые выполняют роль временных цифровых пропусков. Именно они делают OAuth 2.0 безопасным и удобным протоколом. Давайте разберёмся, какие виды токенов существуют и почему они надёжнее традиционной пары логин-пароль.

Access Token

Access token — это основной инструмент, с помощью которого приложение получает доступ к защищённым ресурсам. Технически это строка символов, которая передаётся в заголовке каждого HTTP-запроса к серверу ресурсов. Например: Authorization: Bearer eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9…

Ключевая особенность access token — ограниченный срок действия. В зависимости от политики провайдера и требований безопасности token может жить от нескольких минут до нескольких часов, но редко дольше. Это сделано намеренно: если токен каким-то образом попадёт в чужие руки, злоумышленник сможет использовать его лишь короткое время, после чего токен станет бесполезным.

Формат токена может быть разным. Чаще всего используется JWT (JSON Web Token) — самодостаточная структура, содержащая закодированную информацию о пользователе, разрешениях и сроке действия. Провайдер может проверить валидность JWT без дополнительных запросов к базе данных, что ускоряет обработку. Альтернативный вариант — непрозрачный токен (opaque token), представляющий собой случайную строку, которую сервер должен проверять через внутреннюю базу.

Refresh Token

Refresh token решает важную проблему: как обновить доступ, когда access token истекает, не заставляя пользователя заново проходить процедуру авторизации? Этот token живёт гораздо дольше — дни, недели или даже месяцы — и используется исключительно для получения нового access token.

Механизм работы прост: когда сайт обнаруживает, что access token истёк (обычно это проявляется в виде ошибки 401 Unauthorized от сервера ресурсов), оно отправляет refresh token на сервер авторизации. Если refresh token всё ещё валиден, сервер выдаёт новую пару: свежий access token и, возможно, обновлённый refresh token. Всё это происходит прозрачно для пользователя — вы продолжаете работать с приложением, даже не замечая, что токены обновились.

Важно понимать, что не все типы сайтов получают refresh token. Например, одностраничные приложения (SPA), работающие полностью в браузере, часто не получают refresh token из соображений безопасности — ведь JavaScript-код потенциально уязвим для атак.

Почему токены безопаснее паролей

Их преимущества перед традиционной схемой логин-пароль очевидны. Во-первых, токены имеют ограниченную область действия (scope) — они дают доступ только к тем данным, которые явно указаны в разрешениях. Пароль же открывает доступ ко всему аккаунту без исключений. Во-вторых, токены временные — даже если злоумышленник перехватит token, он не сможет использовать его вечно. В-третьих, токены можно отозвать в любой момент через настройки аккаунта у провайдера, не меняя при этом основной пароль. Наконец, приложение вообще никогда не видит вашего пароля — вы вводите его только на доверенном сайте провайдера, что радикально снижает риски утечки учётных данных.

Основные потоки (flows) и когда их использовать

OAuth 2.0 не предлагает единственного универсального способа авторизации — вместо этого протокол определяет несколько сценариев, или потоков, каждый из которых оптимизирован под конкретный тип сайта и уровень безопасности. Выбор правильного потока критически важен: использование неподходящего сценария может создать уязвимости или усложнить жизнь разработчикам. Рассмотрим основные потоки и ситуации, в которых они применяются.

Authorization Code Flow

Это наиболее безопасный и рекомендуемый поток для серверных веб-приложений. Мы уже подробно разобрали его в разделе о схеме работы OAuth 2.0: пользователь перенаправляется на сервер авторизации, получает код, который затем обменивается на token доступа на стороне сервера. Ключевое преимущество заключается в том, что токен никогда не проходит через браузер пользователя — обмен кода на токен происходит в защищённом server-to-server соединении с использованием client_secret. Это делает поток устойчивым к перехвату.

Authorization Code Flow идеально подходит для традиционных веб-приложений с серверным бэкендом — например, корпоративных систем управления проектами, платформ электронной коммерции или SaaS-сервисов, где есть возможность безопасно хранить секретные ключи на сервере.

Implicit Flow

Implicit Flow был разработан для одностраничных сайтов (SPA), работающих полностью в браузере, когда OAuth 2.0 только появился. В этом сценарии код авторизации пропускается, и токен доступа передаётся напрямую в URL после авторизации. Это упрощает процесс, но создаёт риски: token становится виден в истории браузера и может быть перехвачен.

Сегодня Implicit Flow считается устаревшим и небезопасным. Современные рекомендации предлагают использовать Authorization Code Flow даже для SPA — в сочетании с механизмом PKCE (о котором мы поговорим в разделе о безопасности). Тем не менее, вы всё ещё можете встретить Implicit Flow в старых приложениях, которые не были обновлены.

Resource Owner Password Flow

Этот поток выглядит наиболее просто: пользователь вводит логин и пароль непосредственно в клиентском приложении, которое отправляет их на сервер авторизации и получает токен доступа. Звучит удобно, но здесь мы возвращаемся к проблеме, которую OAuth 2.0 призван решить — сайт получает доступ к вашим учётным данным.

Resource Owner Password Flow допустим только в исключительных случаях: когда сайт и провайдер принадлежат одной организации и между ними существует высокий уровень доверия. Например, официальное мобильное приложение банка может использовать этот поток для входа в собственную систему. Для сторонних использование данного потока крайне нежелательно и противоречит самой философии OAuth.

Client Credentials Flow

Когда нужно организовать взаимодействие между двумя серверами без участия конечного пользователя, применяется Client Credentials Flow. В этом сценарии приложение аутентифицируется с помощью своих client_id и client_secret и получает token доступа для работы с API от своего имени, а не от имени пользователя.

Типичный пример — микросервисная архитектура, где один сервис должен запрашивать данные у другого: сервис аналитики запрашивает статистику у сервиса хранения данных, или система мониторинга обращается к API для сбора метрик. Здесь нет конкретного пользователя, чьи права делегируются — работа ведётся на уровне приложений.

Device Authorization Flow

Представьте ситуацию: вы настраиваете смарт-телевизор или игровую консоль и хотите войти в свой аккаунт Spotify или YouTube. На таких устройствах ввод логина и пароля с помощью пульта — настоящая мука. Device Authorization Flow решает эту проблему элегантно: устройство отображает короткий код (например, ABCD-1234) и ссылку, которую нужно открыть на смартфоне или компьютере. Вы переходите по ссылке, вводите код, авторизуетесь — и устройство автоматически получает токен доступа.

Этот поток специально разработан для устройств с ограниченными возможностями ввода: умных телевизоров, приставок, принтеров, IoT-устройств. Он обеспечивает удобство пользователя без ущерба для безопасности.

Refresh Token Flow

Строго говоря, это не самостоятельный поток авторизации, а механизм продления доступа. Когда access token истекает, сайт использует refresh token для получения нового токена без повторного запроса разрешений у пользователя. Refresh Token Flow работает в связке с другими потоками — чаще всего с Authorization Code Flow — и позволяет приложению поддерживать долгосрочный доступ, сохраняя при этом короткий срок жизни access token для безопасности.

Майнд-карта визуально объединяет ключевые аспекты OAuth 2.0: назначение протокола, участников, основные потоки и типы токенов. Она помогает быстро понять структуру темы и связи между элементами. Подходит как для первого знакомства, так и для повторения материала.

Безопасность в OAuth 2.0: лучшие практики

Сам по себе он не гарантирует абсолютной безопасности — протокол предоставляет инструменты, но их нужно правильно применять. Неверная конфигурация или пренебрежение базовыми принципами безопасности могут превратить OAuth из защитного механизма в уязвимость. Рассмотрим проверенные практики, которые помогут избежать типичных ошибок и обеспечить надёжную защиту данных.

- Обязательное использование HTTPS. Все взаимодействия, связанные с передачей токенов и конфиденциальных данных, должны происходить исключительно по защищённому протоколу HTTPS. Это не рекомендация, а жёсткое требование: токены доступа передаются в открытом виде (хотя и в зашифрованном канале), и если злоумышленник перехватит незащищённое соединение, он получит полный доступ к ресурсам пользователя. Современные OAuth-провайдеры вообще не позволяют регистрировать redirect_uri с протоколом HTTP — только HTTPS.

- Принцип минимальных привилегий. При запросе разрешений сайт должен требовать только те права доступа (scope), которые действительно необходимы для его работы. Если вашему календарному приложению нужен доступ только к событиям в календаре, не следует запрашивать также доступ к контактам, почте и файлам в облаке. Избыточные разрешения не только раздражают пользователей, но и увеличивают потенциальный ущерб в случае компрометации токена. Пользователи всё чаще обращают внимание на список запрашиваемых разрешений — чрезмерные требования вызывают недоверие и могут заставить отказаться от использования приложения.

- Короткий срок действия. Access token должен иметь ограниченное время жизни — обычно от нескольких минут до нескольких часов, в зависимости от критичности данных. Для сайтов с высокими требованиями к безопасности (финансовые сервисы, медицинские системы) рекомендуются токены с минимальным сроком действия. Одноразовые операции, такие как изменение данных аккаунта или доступ к особо чувствительной информации, могут требовать token, действующих менее минуты. Короткий срок жизни значительно сокращает окно возможностей для атакующего, даже если токен был перехвачен.

- Отзыв токенов и регулярное обновление. Если token скомпрометирован или больше не нужен, его следует немедленно отозвать. Большинство OAuth-провайдеров предоставляют endpoint для отзыва токенов, и сайт должен использовать эту возможность — например, при выходе пользователя из системы. Также важно регулярно обновлять токены: даже если access token ещё валиден, периодическая ротация с помощью refresh token снижает риски. Пользователи должны иметь возможность видеть список приложений с активными токенами в настройках своего аккаунта и отзывать доступ в любой момент.

- Строгая аутентификация клиента. При обмене кода авторизации на токен приложение должно предъявлять как client_id, так и client_secret. Сервер авторизации проверяет оба параметра, чтобы убедиться, что токен получает именно тот сайт, который изначально запросил авторизацию. Секретный ключ должен храниться на сервере в защищённом виде — никогда в клиентском коде, JavaScript-файлах или публичных репозиториях GitHub. Утечка client_secret позволяет злоумышленникам выдавать себя за ваше приложение.

PKCE: дополнительная защита для публичных клиентов

PKCE (Proof Key for Code Exchange, произносится как «pixie») — это расширение OAuth 2.0, разработанное специально для защиты сайтов, которые не могут безопасно хранить client_secret: мобильных приложений, одностраничных веб-приложений и desktop-программ. Проблема таких «публичных клиентов» в том, что их код доступен пользователю, и секретный ключ невозможно скрыть.

Механизм PKCE работает следующим образом: перед началом авторизации приложение генерирует случайную строку — code_verifier — и создаёт из неё хеш (code_challenge). При запросе авторизации сайт отправляет code_challenge серверу авторизации, а при обмене кода на токен передаёт исходный code_verifier. Сервер проверяет соответствие: если хеш совпадает, значит, токен запрашивает то же приложение, что инициировало авторизацию. Это предотвращает перехват кода авторизации злоумышленником, даже если redirect_uri был скомпрометирован.

PKCE особенно критичен для мобильных приложений, где возможны атаки через перехват deep links, и для SPA, где весь код виден в браузере. Современные рекомендации OAuth 2.0 Security Best Current Practice предписывают использовать PKCE даже для конфиденциальных клиентов в качестве дополнительного уровня защиты.

Риски неправильной конфигурации. Наконец, важно понимать, что многие уязвимости возникают не из-за недостатков протокола, а из-за ошибок в его реализации. Неправильно настроенный redirect_uri (например, допускающий wildcard-домены), отсутствие валидации state-параметра (защита от CSRF-атак), использование устаревших потоков вроде Implicit Flow без необходимости — всё это открывает двери для атак. Регулярные аудиты безопасности, следование официальным рекомендациям и использование проверенных библиотек вместо собственных реализаций помогают избежать этих проблем.

Реальные примеры использования OAuth 2.0

Теория становится понятнее, когда мы видим её применение на практике. OAuth 2.0 давно стал стандартом де-факто в индустрии — миллионы приложений по всему миру используют этот протокол ежедневно. Рассмотрим несколько типичных сценариев, с которыми вы наверняка сталкивались.

- Социальная авторизация на веб-сайтах. Классический пример — кнопка «Войти через Google», которую мы видим на бесчисленных сайтах и сервисах. Вместо создания нового аккаунта с очередным паролем вы авторизуетесь через уже существующий аккаунт Google, получая доступ к сервису за несколько секунд. Аналогично работают варианты «Войти через Facebook», «Войти через GitHub» или «Войти через Яндекс». Для пользователей это означает удобство и отсутствие необходимости помнить десятки паролей, для разработчиков — снижение барьера входа и рост конверсии регистраций.

- Интеграция облачных сервисов. Представим, что вы используете онлайн-редактор презентаций и хотите вставить фотографии из Google Фото или Dropbox. Благодаря OAuth 2.0 редактор может запросить доступ к вашим изображениям, не требуя пароля от облачного хранилища. Вы разрешаете доступ только к фотографиям — редактор не сможет читать вашу почту, календарь или удалять файлы. Такая модель интеграции делает экосистему приложений более связанной и удобной для пользователей.

- Мобильные приложения и API. Spotify авторизуется через ваш аккаунт Facebook*, фитнес-трекер синхронизируется с Google Fit, приложение для управления финансами получает данные о транзакциях из банковского API — во всех этих случаях работает OAuth 2.0. Протокол позволяет мобильным приложениям безопасно взаимодействовать с внешними сервисами без хранения паролей на устройстве.

- Популярные OAuth-провайдеры. Среди провайдеров OAuth 2.0 безусловными лидерами остаются Google и Facebook — их используют большинство веб-сервисов для социальной авторизации. GitHub популярен среди разработчиков и технических платформ, предоставляя не только авторизацию, но и доступ к репозиториям и метаданным проектов. Microsoft (через Azure AD) доминирует в корпоративном сегменте, Яндекс активно используется в русскоязычном интернете, а Twitter, LinkedIn, Apple и десятки других сервисов также предлагают OAuth-авторизацию для сторонних приложений. Выбор провайдера обычно определяется целевой аудиторией: для широкой публики — Google и Facebook, для разработчиков — GitHub, для корпоративных систем — Microsoft.

Пользователь работает за ноутбуком и входит на сайт через сторонний сервис. Такая иллюстрация наглядно показывает привычный сценарий входа без передачи пароля приложению. Она помогает визуально связать OAuth 2.0 с реальным пользовательским опытом.

*компания Meta признана экстремистской, ее деятельность на территории РФ запрещена.

Что читать дальше: полезные ресурсы

Мы рассмотрели основы OAuth 2.0, но это лишь отправная точка для погружения в тему. Протокол имеет множество нюансов, дополнительных расширений и практических тонкостей, которые лучше изучать через официальную документацию и практические эксперименты. Вот список ресурсов, которые помогут углубить знания.

Официальная документация

- OAuth 2.0 RFC 6749 — это спецификация протокола от IETF, содержащая полное техническое описание всех аспектов. Документ достаточно объёмный и написан формальным языком, но именно он является источником истины для всех реализаций протокола.

- OAuth 2.0 Security Best Current Practice — дополнение к основной спецификации, описывающее современные рекомендации по безопасности, включая обязательное использование PKCE и отказ от устаревших потоков.

- OpenID Connect Core 1.0 — спецификация расширения для аутентификации, если вам нужно не только авторизовать, но и идентифицировать пользователей.

Обучающие материалы и практика

- Учебник от команды Okta — более доступное руководство с понятными объяснениями и примерами кода, идеально подходящее для разработчиков, начинающих работу с протоколом.

- OAuth 2.0 Playground от Google — интерактивный инструмент для экспериментов с различными потоками. Вы можете в реальном времени выполнять запросы авторизации, получать токены и тестировать API, что помогает понять протокол на практике.

- Руководство Google по OAuth 2.0 и OpenID Connect — документация с примерами кода и сценариями авторизации для различных типов сайтов, от веб-сервисов до мобильных приложений.

- Блоги и сообщества разработчиков — сайты вроде Auth0 Blog, OAuth Community и Dev.to регулярно публикуют статьи, разборы кейсов и обсуждения проблем безопасности.

Практика остаётся лучшим учителем: попробуйте интегрировать OAuth 2.0 в небольшой тестовый проект, экспериментируйте с различными провайдерами и потоками — и протокол, который поначалу кажется сложным, станет понятным и естественным инструментом в вашем арсенале.

Заключение

OAuth 2.0 давно перестал быть просто техническим протоколом — это фундамент современной экосистемы веб-приложений, где сервисы свободно взаимодействуют друг с другом, сохраняя при этом безопасность пользовательских данных. Мы разобрали механику работы протокола, его участников, различные потоки авторизации и лучшие практики безопасности — и теперь понятно, почему он стал стандартом де-факто для миллионов сайтов по всему миру. Подведем итоги:

- OAuth 2.0 — это протокол авторизации. Он позволяет приложениям получать ограниченный доступ к данным пользователя без передачи логина и пароля.

- Протокол основан на работе с токенами. Токены имеют срок действия и область доступа, что повышает безопасность.

- В OAuth 2.0 участвуют несколько ролей. Пользователь, клиент, сервер авторизации и сервер ресурсов выполняют разные функции.

- Протокол поддерживает разные потоки авторизации. Выбор flow зависит от типа приложения и уровня требований к безопасности.

- OAuth 2.0 широко используется в современных сервисах. Его применяют для социальной авторизации, API и интеграций между системами.

Если вы только начинаете осваивать профессию backend-разработчика или веб-разработчика, рекомендуем обратить внимание на подборку курсов по веб-разработке. В них есть теоретическая база и практическая часть с реальными примерами интеграций. Такой подход помогает быстрее разобраться в протоколе и применять его на практике.

Рекомендуем посмотреть курсы по веб разработке

| Курс | Школа | Цена | Рассрочка | Длительность | Дата начала | Ссылка на курс |

|---|---|---|---|---|---|---|

|

Веб-разработчик

|

Eduson Academy

107 отзывов

|

Цена

119 000 ₽

|

От

9 917 ₽/мес

|

Длительность

12 месяцев

|

Старт

6 апреля

|

Подробнее |

|

Веб-разработчик с нуля до PRO

|

Skillbox

222 отзыва

|

Цена

294 783 ₽

589 565 ₽

Ещё -20% по промокоду

|

От

8 670 ₽/мес

Без переплат на 1 год.

|

Длительность

10 месяцев

|

Старт

19 февраля

|

Подробнее |

|

Веб-разработчик с нуля

|

Нетология

46 отзывов

|

Цена

163 300 ₽

302 470 ₽

с промокодом kursy-online

|

От

5 041 ₽/мес

Без переплат на 2 года.

7 222 ₽/мес

|

Длительность

17 месяцев

|

Старт

5 марта

|

Подробнее |

|

Fullstack-разработчик на python (с нуля)

|

Eduson Academy

107 отзывов

|

Цена

158 760 ₽

|

От

13 230 ₽/мес

20 642 ₽/мес

|

Длительность

7 месяцев

|

Старт

24 февраля

|

Подробнее |

|

Профессия Веб-разработчик

|

Skillbox

222 отзыва

|

Цена

152 538 ₽

305 075 ₽

Ещё -20% по промокоду

|

От

4 486 ₽/мес

Без переплат на 34 месяца с отсрочкой платежа 3 месяца.

|

Длительность

24 месяца

|

Старт

19 февраля

|

Подробнее |

Хеширование – что это и зачем

Хэширование что это и зачем оно нужно в программировании и кибербезопасности? В статье вы найдете простые примеры, узнаете про лавинный эффект и поймете, где применяются хеш-функции.

KPI и система мотивации маркетолога: как выбрать, как использовать и как привязывать к премии

KPI для маркетолога часто вызывают споры: какие показатели считать, как оценивать вклад в выручку и за что платить премию? В этом материале разберем, как выбрать KPI, которые действительно работают, и как связать их с результатами бизнеса.

Что такое IPMI и зачем он нужен: полный разбор для системных администраторов

Если вы ищете понятное объяснение, что такое IPMI в сервере и как он обеспечивает удалённый доступ, то этот разбор поможет быстро во всём разобраться. Мы объясняем принципы работы IPMI, его преимущества и реальные сценарии, в которых технология становится незаменимой.

Фриланс-биржи: помощники или ловушка для дизайнера?

Какие фриланс биржи действительно помогают дизайнерам зарабатывать, а какие тянут время и деньги? В этом материале — сравнение популярных площадок и советы по старту.