Снифферы в тестировании: что это, зачем нужны и как выбрать инструмент

Сетевой трафик — это как подводная часть айсберга в мире веб-разработки. Пользователи видят красивый интерфейс, а вся магия происходит в обмене данными между клиентом и сервером.

Именно здесь снифферы становятся незаменимым инструментом для любого тестировщика, который хочет понимать, что на самом деле происходит в приложении.

- Что такое снифферы и как они работают

- Зачем использовать снифферы в тестировании

- Где именно используются снифферы: сценарии по ролям

- Популярные инструменты для работы со снифферами

- Практическое руководство: как настроить и использовать сниффер

- Какие риски несёт использование снифферов

- Как защититься от несанкционированного сниффинга

- Заключение:

- Рекомендуем посмотреть курсы по QA-тестированию

Что такое снифферы и как они работают

Определение и назначение

Сниффер — это такой цифровой «прослушиватель», который перехватывает и анализирует сетевой трафик между приложениями и серверами. Звучит немного шпионски, да? Но на самом деле это абсолютно легальный и крайне полезный инструмент для тестирования.

Представьте себе почтальона, который не просто доставляет письма от отправителя к получателю, а еще и внимательно изучает каждое послание — что написано, в каком конверте пришло, сколько времени потратилось на доставку. Примерно так работает сниффер: он становится посредником между вашим приложением и сервером, фиксируя все HTTP и HTTPS запросы.

Где их используют? Практически везде:

- Тестирование — основная наша тема (проверка корректности API, анализ производительности).

- Информационная безопасность — поиск уязвимостей и анализ подозрительного трафика.

- Сетевая аналитика — мониторинг и оптимизация сетевой инфраструктуры.

- Отладка — когда разработчики пытаются понять, почему приложение «тупит».

Принцип работы снифферов

Технически сниффер работает как прокси-сервер — он перехватывает весь трафик, проходящий через определенную точку сети. Когда ваше приложение отправляет запрос к серверу, сниффер «подслушивает» этот разговор, записывает все детали (заголовки, тело запроса, статус-коды ответов), а затем спокойно передает данные дальше по назначению.

Существует два основных способа захвата трафика:

Локальный захват — сниффер устанавливается прямо на устройство, с которого идет трафик. Приложение настраивается на работу через прокси-сервер снифера. Удобно для тестирования конкретных приложений.

Сетевой захват — сниффер «слушает» весь трафик в сегменте сети. Более мощный подход, но требует администраторских прав и правильной настройки сетевого оборудования.

[Приложение] → [Сниффер] → [Сервер] ↑ ↓ Запрос Анализ и запись ↓ [Тестировщик]

Приложение даже не подозревает о существовании снифера — для него все выглядит как обычное взаимодействие с сервером. А тестировщик получает детальную картину того, что именно происходит «под капотом» во время работы системы.

Зачем использовать снифферы в тестировании

Хороший вопрос! Зачем городить весь этот огород с перехватом трафика, когда можно просто кликать по интерфейсу и смотреть, работает ли приложение? Ответ прост: потому что самое интересное происходит именно там, где пользователь не видит — в сетевом взаимодействии между клиентом и сервером.

Основные сценарии использования снифферов

Анализ HTTP/HTTPS-запросов и ответов — видите, какие именно данные летают туда-сюда. Особенно полезно, когда приложение ведет себя странно, а в интерфейсе все выглядит нормально. Сниффер покажет, что на самом деле сервер возвращает ошибку 500, которую фронтенд «героически» скрывает за красивой заглушкой.

Тестирование API — проверяете, соответствуют ли запросы и ответы документации. Удивительно, сколько раз разработчики «забывают» обновить спецификацию API после внесения изменений. Сниффер не врет — он показывает реальную картину.

Выявление ошибок в работе клиента/сервера — находите узкие места и баги в логике обмена данными. Например, приложение может отправлять лишние запросы или получать неполные ответы. Без снифера такие проблемы остаются незамеченными до production.

Проверка обработки сетевых ошибок — эмулируете различные сценарии сбоев (медленный интернет, разрыв соединения, таймауты) и смотрите, как приложение реагирует. Спойлер: часто — очень плохо.

Анализ безопасности и перехват критичных данных — проверяете, не передаются ли пароли в открытом виде, правильно ли работает HTTPS, нет ли утечек персональных данных. В эпоху GDPR это особенно актуально.

Нагрузочное тестирование и анализ производительности — смотрите, сколько времени занимает каждый запрос, какие ресурсы грузятся дольше всего, где происходят задержки. Очень помогает при оптимизации.

Проверка кэширования и оптимизации — анализируете заголовки кэширования, проверяете, действительно ли статические ресурсы кэшируются, не загружаются ли одни и те же данные многократно.

Тестирование мобильных приложений — особенно важно, поскольку мобильные приложения часто работают в условиях нестабильного интернета. Сниффер помогает понять, как приложение ведет себя при слабом сигнале или переключении между Wi-Fi и мобильным интернетом.

Где именно используются снифферы: сценарии по ролям

Знаете, что забавно? Снифферы — это как швейцарский нож в мире IT. Каждый специалист использует их по-своему, под свои задачи и с разной степенью изощренности. Давайте разберем, кто и зачем копается в сетевом трафике.

| Роль | Как использует сниффер | Основная цель | Типичный кейс |

|---|---|---|---|

| Тестировщик | Проверяет корректность API-ответов, анализирует время выполнения запросов, эмулирует сетевые сбои | Найти баги до релиза | «Почему форма регистрации иногда не работает?» — оказывается, сервер возвращает 200, но с пустым телом ответа |

| Разработчик | Эмулирует различные ответы сервера, подменяет данные для быстрой отладки | Ускорить разработку и отладку | Настраивает сниффер так, чтобы API всегда возвращал ошибку — проверяет, как фронтенд обрабатывает исключения |

| Специалист по безопасности | Ищет уязвимости, анализирует передачу конфиденциальных данных | Предотвратить утечки и атаки | Обнаруживает, что приложение передает JWT-токены в GET-параметрах — прямая дорога к компрометации |

| DevOps-инженер | Анализирует сетевые сбои, мониторит производительность | Оптимизация инфраструктуры | Выясняет, что 80% времени загрузки страницы тратится на один медленный API-вызов к внешнему сервису |

Интересная деталь: каждая роль смотрит на один и тот же трафик, но видит совершенно разные вещи. Тестировщик ищет несоответствия в данных, разработчик — способы ускорить отладку, безопасник — потенциальные дыры, а DevOps — узкие места в производительности.

Диаграмма показывает, как разные специалисты используют один и тот же инструмент — сниффер — под свои задачи. Тестировщик ищет баги, разработчик ускоряет отладку, безопасник анализирует уязвимости, а DevOps следит за производительностью сети.

Кстати, есть еще одна категория пользователей снифферов, которую я не включил в таблицу — студенты и начинающие специалисты. Для них сниффер — это окно в мир сетевых протоколов, способ понять, как на самом деле работает веб. Помню, как сам первый раз запустил Fiddler и был поражен количеством запросов, которые делает обычная веб-страница. Это как включить рентген для интернета — внезапно видишь всю «внутреннюю кухню».

Популярные инструменты для работы со снифферами

Теперь самое интересное — какими инструментами пользоваться? На рынке есть куча снифферов, от бесплатных до корпоративных монстров за несколько тысяч долларов. Я расскажу о тех, с которыми реально приходится работать в повседневной практике.

Топ-3 инструмента от практика

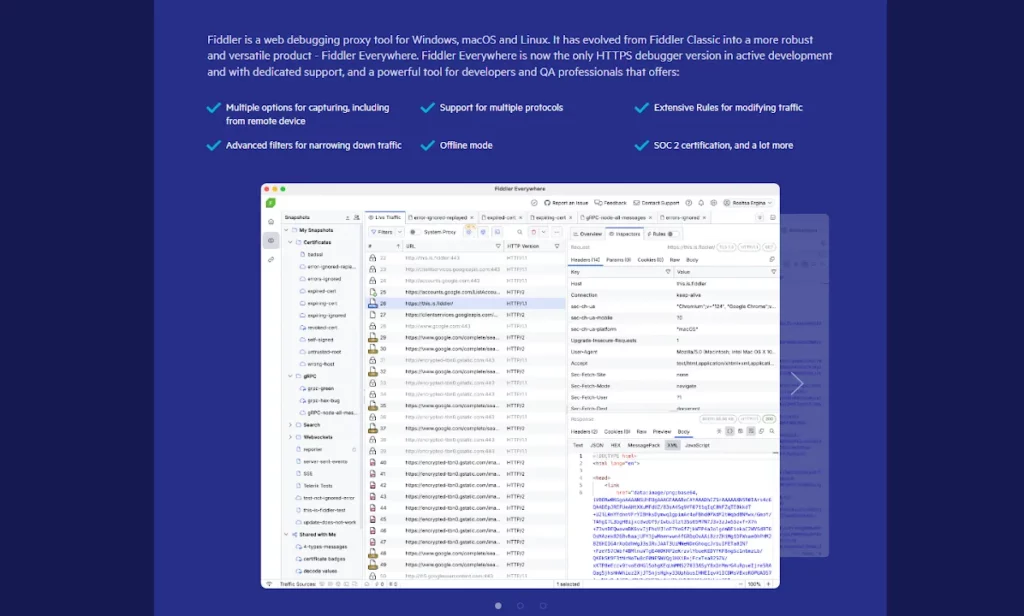

Fiddler — динозавр среди снифферов, но динозавр полезный. Работает на Windows, macOS и Linux, хотя на последних двух платформах чувствует себя как рыба на суше. Главная фишка — FiddlerScript, который позволяет писать сценарии для автоматизации. Представьте: вы можете настроить автоматическую подмену ответов сервера или логирование определенных типов запросов.

Скриншот рабочего окна Fiddler с расшифровкой HTTPS-запросов.

Особенности: мощная функциональность, большое комьюнити, куча плагинов. Минусы: интерфейс как из нулевых, крутая кривая обучения. Если вы фанат Windows и не боитесь потратить время на изучение — ваш выбор.

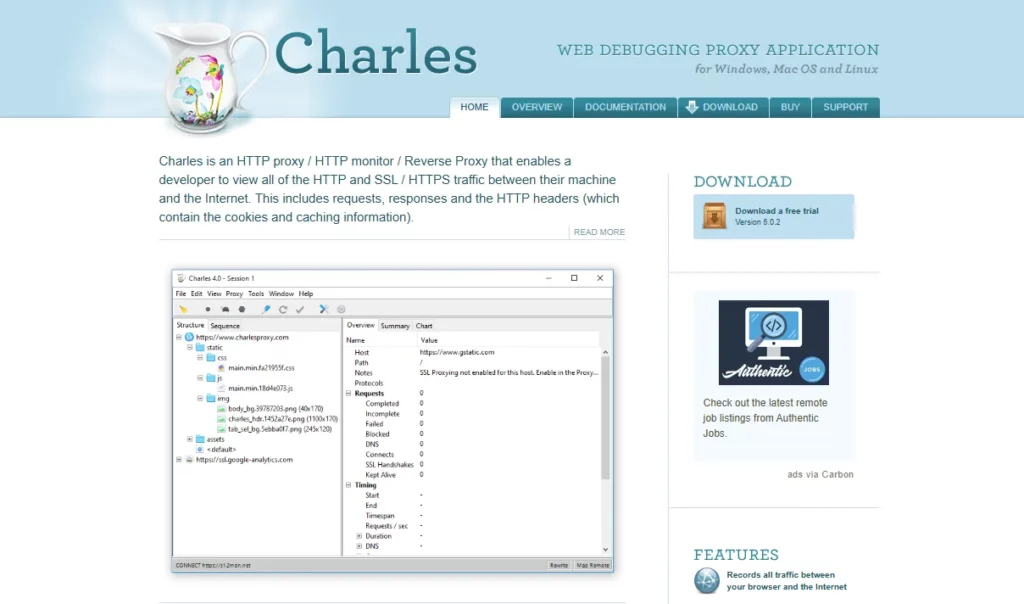

Charles Proxy — «золотая середина» мира снифферов. Кросс-платформенный, с интуитивно понятным интерфейсом. Особенно хорош для работы с мобильными приложениями — настройка iOS и Android устройств происходит относительно безболезненно.

Скриншот главного окна Charles Proxy с открытым HTTP-запросом и вкладкой с деталями (заголовки, тело, статус).

Большой плюс Charles — отличные настройки эмуляции медленного интернета. Можете имитировать 3G, Edge или даже dial-up (если хотите помучиться). Это критически важно для тестирования мобильных приложений, где пользователи далеко не всегда сидят на оптоволокне.

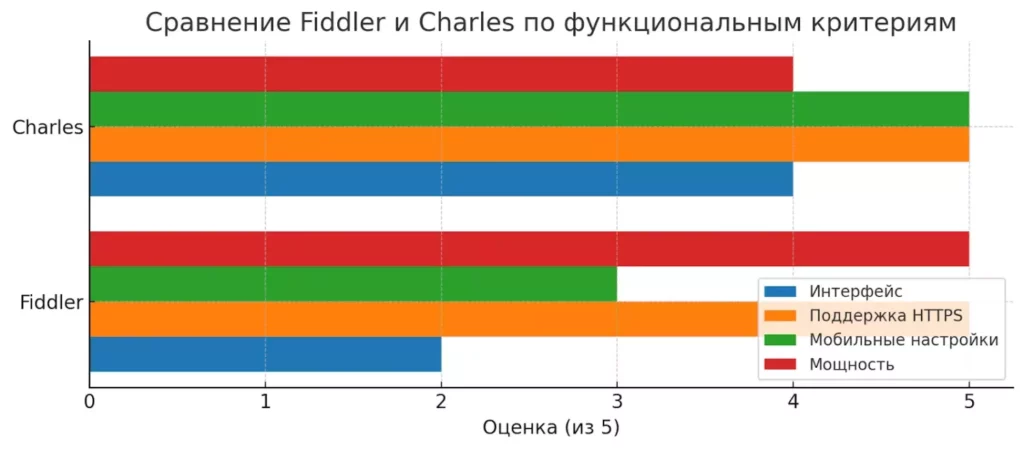

На диаграмме представлены оценки Fiddler и Charles по четырём параметрам: интерфейс, HTTPS, мобильные настройки и мощность. Она помогает быстро сориентироваться, какой сниффер лучше подходит под конкретные требования.

Альтернативы для специфических задач

Wireshark — если предыдущие три инструмента можно сравнить с автомобилями, то Wireshark — это танк. Анализирует трафик на уровне пакетов, показывает абсолютно все — от TCP-рукопожатий до DNS-запросов. Идеален для глубокого анализа сетевых проблем, но для повседневного тестирования веб-приложений это как стрелять из пушки по воробьям.

Burp Suite — специализированный инструмент для тестирования безопасности. Если ваша задача — найти уязвимости в веб-приложении, это must-have. Но для обычного функционального тестирования избыточен.

OWASP ZAP — бесплатная альтернатива Burp Suite. Функционал похожий, но интерфейс менее полированный. Хороший выбор для команд с ограниченным бюджетом.

Как выбрать подходящий инструмент

Лично я рекомендую начинать с Charles Proxy — он покрывает 90% задач большинства тестировщиков, имеет разумную цену и не требует PhD в сетевых технологиях для освоения. Если нужна максимальная функциональность и готовы потратить время на изучение — Fiddler ваш выбор.

Все три инструмента предлагают бесплатный trial-период, так что можете попробовать и выбрать тот, который лучше «ложится» в вашу рабочую процедуру. Главное — не увлекайтесь сбором инструментов. Лучше глубоко знать один сниффер, чем поверхностно пять.

Практическое руководство: как настроить и использовать сниффер

Теория — это хорошо, но без практики она стоит как фунт лиха в безденежье. Давайте разберем пошагово, как на самом деле работать со снифферами. Я покажу универсальный подход, который работает практически с любым инструментом.

Этап 1: Подготовка и настройка

Выбор и установка инструмента — здесь все просто. Скачиваете выбранный сниффер, устанавливаете, запускаете. Большинство современных снифферов работают «из коробки» с минимальными настройками.

Настройка прокси — самый важный этап. Нужно настроить ваше устройство (или приложение) так, чтобы весь трафик проходил через сниффер. Обычно это означает изменение настроек прокси в системе или браузере. Стандартный порт для большинства таких инструментов, включая Fiddler и Charles, — 8888.

Настройка HTTPS — тут начинается самое веселое. Для перехвата зашифрованного трафика нужно установить корневой сертификат снифера на устройство. Звучит страшно, но на практике — пара кликов в настройках инструмента и следование инструкциям мастера установки.

Этап 2: Захват и анализ трафика

Запуск записи — включаете режим захвата трафика и начинаете работать с тестируемым приложением. Сниффер записывает все HTTP/HTTPS запросы и ответы в реальном времени.

Фильтрация данных — без фильтров вы утонете в море запросов. Современные веб-приложения генерируют сотни запросов на одну страницу. Настройте фильтры по домену, типу запроса или статус-коду. Например, показывать только API-вызовы к вашему серверу или только ошибки 4xx/5xx.

Анализ конкретных запросов — кликаете на интересующий запрос и изучаете детали: заголовки, тело запроса, время выполнения, размер ответа. Здесь ищете аномалии: неожиданные параметры, лишние данные, медленные запросы.

Этап 3: Практические приемы тестирования

Эмуляция сетевых проблем — большинство снифферов позволяют искусственно замедлять соединение или эмулировать разрывы связи. Настройте «медленный 3G» и посмотрите, как приложение реагирует на задержки.

Подмена ответов сервера — мощная фича для тестирования edge-cases. Можете заставить сервер «вернуть» ошибку 500 вместо успешного ответа или подменить JSON-данные на некорректные. Отличный способ проверить обработку ошибок.

Повтор и модификация запросов — нашли интересный API-вызов? Скопируйте его, измените параметры и отправьте повторно. Так можно быстро протестировать граничные случаи без необходимости воспроизводить сложные пользовательские сценарии.

Типичные ошибки новичков

Информационная перегрузка — пытаются анализировать весь трафик сразу. Начинайте с простого: один конкретный функционал, один тип запросов.

Игнорирование фильтров — работать без фильтров это как искать иголку в стоге сена. Настройте фильтрацию в первую очередь.

Забывают про сертификаты — HTTPS не работает без правильно установленного сертификата. Если видите только HTTP-трафик, проверьте настройки сертификатов.

Оставляют прокси включенным — после работы со сниффером обязательно отключите прокси в системных настройках. Иначе будете сидеть без интернета, когда закроете сниффер.

Какие риски несёт использование снифферов

Как говорится, с большой силой приходит большая ответственность. Снифферы — мощный инструмент, но использовать их нужно с умом. Давайте честно поговорим о темной стороне этой медали.

Основные проблемы и угрозы

Утечка приватных данных — снифферы по определению перехватывают весь трафик, включая потенциально конфиденциальную информацию. Пароли, токены аутентификации, персональные данные пользователей — все это может попасть в логи снифера. Если эти данные не защищены должным образом или попадут в чужие руки, последствия могут быть катастрофическими.

Нарушение законодательства — перехват чужого трафика без согласия может нарушать законы о приватности данных. В корпоративной среде обязательно согласовывайте использование снифферов с юридическим отделом и службой безопасности. GDPR, CCPA и другие регуляторы не шутят с нарушениями приватности.

Нагрузка на систему — снифферы потребляют ресурсы: процессор для анализа трафика, память для хранения данных, дисковое пространство для логов. На высоконагруженных системах это может привести к деградации производительности. Особенно осторожно с production-окружением.

Ошибки интерпретации трафика — не все, что показывает сниффер, соответствует реальности. Кэширование, компрессия, шифрование могут искажать картину. Классический пример: сниффер показывает «медленный» запрос, а на самом деле задержка происходит на уровне прокси или CDN.

Ложное чувство безопасности — многие думают, что если настроили сниффер, то видят всю картину. Но современные приложения используют WebSocket‘ы, gRPC, HTTP/3 — протоколы, которые не все снифферы корректно обрабатывают.

Когда снифферы использовать не стоит

- На production-серверах без крайней необходимости — риск утечек и влияния на производительность слишком высок.

- При работе с чужими данными без разрешения — этические и юридические проблемы.

- В публичных сетях — перехват трафика других пользователей может быть незаконным.

- Без понимания архитектуры системы — можете неправильно интерпретировать данные и сделать ошибочные выводы.

Золотое правило: используйте снифферы только в контролируемой среде, с данными, на работу с которыми у вас есть разрешение, и всегда помните о безопасности хранения перехваченной информации.

Как защититься от несанкционированного сниффинга

Если снифферы могут перехватывать трафик, логичный вопрос: как защитить свои данные от нежелательного «прослушивания»? Безопасность — это игра в кошки-мышки, но есть проверенные методы защиты.

Основные методы защиты

HTTPS и TLS-шифрование — первая и основная линия обороны. Современные версии TLS (1.2 и выше) делают перехват данных практически бессмысленным — даже если злоумышленник перехватит трафик, расшифровать его без приватного ключа крайне сложно. Убедитесь, что все критичные данные передаются только по HTTPS.

Firewall и системы обнаружения вторжений (IDS/IPS) — правильно настроенный файрвол блокирует подозрительный трафик, а IDS/IPS системы могут обнаружить признаки несанкционированного сниффинга. Например, необычные паттерны сетевой активности или попытки перехвата трафика.

Разграничение прав и доступов — принцип минимальных привилегий. Пользователи и процессы должны иметь доступ только к тем сетевым ресурсам, которые им действительно нужны. Это ограничивает потенциальную область компрометации.

Регулярные обновления и патчи — многие атаки на сетевую инфраструктуру используют известные уязвимости. Своевременное обновление операционных систем, сетевого оборудования и приложений закрывает эти дыры.

Мониторинг и аудит сетевой активности — парадоксально, но лучшая защита от злонамеренного сниффинга — это легитимный мониторинг собственной сети. Регулярный анализ сетевого трафика поможет обнаружить подозрительную активность.

Обучение сотрудников — человеческий фактор остается слабым звеном. Сотрудники должны понимать риски использования публичных Wi-Fi сетей, важность VPN при работе из дома, и признаки потенциальных атак типа man-in-the-middle.

Certificate Pinning в мобильных приложениях — продвинутая техника, которая привязывает приложение к конкретному SSL-сертификату. Даже если злоумышленник установит свой сертификат, приложение откажется с ним работать.

Помните: абсолютной защиты не существует. Цель — сделать стоимость атаки выше потенциальной выгоды для злоумышленника. Многоуровневая защита (defense in depth) — ваш лучший друг в этой борьбе.

Заключение:

Знаете, что отличает опытного тестировщика от новичка? Не количество найденных багов (хотя это тоже важно), а понимание того, где искать проблемы. И снифферы — это именно тот инструмент, который открывает глаза на скрытые процессы в приложении. Подведем итоги:

- Снифферы — это инструменты анализа сетевого трафика. Они позволяют перехватывать запросы и ответы между приложением и сервером.

- В тестировании снифферы помогают находить ошибки на уровне API. Это особенно полезно, когда визуально баг не проявляется.

- Разные специалисты используют снифферы по-разному. Тестировщики, разработчики, безопасники и DevOps решают свои задачи, анализируя один и тот же трафик.

- Существуют разные типы снифферов и инструментов. Например, Fiddler, Charles и Proxyman — самые востребованные в практической работе.

- Снифферы требуют осторожности. Неправильное использование может привести к утечке данных или нарушению закона.

- Для эффективной работы нужно понимать структуру HTTPS и уметь настраивать прокси. Это ключевой этап в процессе захвата трафика.

- Снифферы полезны не только в ручном тестировании. Их можно интегрировать в автоматизацию и CI/CD-процессы.

- Важно защищать свои системы от внешнего сниффинга. Это включает шифрование, VPN, IDS/IPS и другие уровни защиты.

Рекомендуем обратить внимание на подборку курсов по тестированию ПО, особенно если вы только начинаете осваивать профессию тестировщика. Обучение включает теоретическую базу и практические занятия, в том числе по работе со снифферами и анализу сетевых взаимодействий.

Рекомендуем посмотреть курсы по QA-тестированию

| Курс | Школа | Цена | Рассрочка | Длительность | Дата начала | Ссылка на курс |

|---|---|---|---|---|---|---|

|

Тестировщик

|

Bang Bang Education

73 отзыва

|

Цена

85 000 ₽

170 000 ₽

|

|

Длительность

8 месяцев

|

Старт

в любое время

|

Ссылка на курс |

|

Автоматизированное тестирование на Python

|

Eduson Academy

76 отзывов

|

Цена

Ещё -5% по промокоду

88 800 ₽

|

От

7 400 ₽/мес

0% на 24 месяца

|

Длительность

6 месяцев

|

Старт

в любое время

|

Ссылка на курс |

|

Тестировщик ПО

|

Нетология

44 отзыва

|

Цена

с промокодом kursy-online

87 500 ₽

184 200 ₽

|

От

2 558 ₽/мес

Без переплат на 2 года.

4 805 ₽/мес

|

Длительность

6 месяцев

|

Старт

12 декабря

|

Ссылка на курс |

|

Курс Тестировщик ПО (Junior)

|

Level UP

36 отзывов

|

Цена

42 990 ₽

|

От

14 330 ₽/мес

|

Длительность

2.25 месяца

|

Старт

20 декабря

|

Ссылка на курс |

|

Тестировщик мобильных игр

|

XYZ School

21 отзыв

|

Цена

Ещё -14% по промокоду

90 300 ₽

129 000 ₽

|

От

6 000 ₽/мес

|

Длительность

4 месяца

|

Старт

4 декабря

|

Ссылка на курс |

Названы самые популярные языки программирования в феврале 2025 года

TIOBE обновил рейтинг языков программирования на февраль 2025 года. Узнайте, какие языки стали лидерами и какие потеряли позиции.

Гайдлайн: инструкция для бренда или ненужная формальность?

Гайдлайн — это не просто набор правил, а инструмент, который помогает сохранять фирменный стиль, сэкономить ресурсы и выделиться среди конкурентов.

Онбординг персонала: как не отпугнуть новичка в первый день?

Как сделать так, чтобы новый сотрудник не сбежал через неделю? Разбираем, что такое онбординг персонала, какие этапы он включает и как он влияет на адаптацию.

Что такое LSI-слова и зачем они нужны для SEO

Что такое LSI и зачем об этом говорят все SEO-специалисты? Разбираемся простыми словами, как работает скрытая семантика, и что действительно влияет на позиции в поисковой выдаче.