Спуфинг: что это, как работает и как защититься

В современном цифровом мире доверие стало одной из самых уязвимых валют. Каждый день мы взаимодействуем с множеством технологических систем, полагаясь на их подлинность — от электронной почты до навигационных сервисов.

Однако именно это доверие стало главной мишенью для нового поколения киберугроз, объединенных термином «спуфинг».

- Что такое спуфинг простыми словами

- Основные виды спуфинга

- Чем опасен спуфинг

- Как работает спуфинг: механизмы атак

- Как защититься от спуфинга

- Заключение

- Рекомендуем посмотреть курсы по кибербезопасности

Что такое спуфинг простыми словами

Спуфинг — это собирательное название для целого класса кибератак, основанных на принципе маскировки. Если выражаться максимально просто, то спуфинг представляет собой технологическую версию мошенничества, при которой злоумышленник выдает себя за кого-то другого или что-то другое. Ключевое отличие от обычного обмана заключается в том, что подмена происходит на техническом уровне — изменяются цифровые «отпечатки», которые системы используют для идентификации.

Возникает закономерный вопрос: чем спуфинг отличается от других видов кибератак? Главное отличие зароется в механизме воздействия. Если фишинг полагается преимущественно на социальную инженерию и психологические манипуляции (злоумышленник убеждает жертву совершить определенные действия), то спуфинг работает на более глубоком техническом уровне. Атакующий не просто притворяется банковским сотрудником в письме — он технически подменяет системные идентификаторы так, что даже компьютерные системы «верят» в подлинность источника.

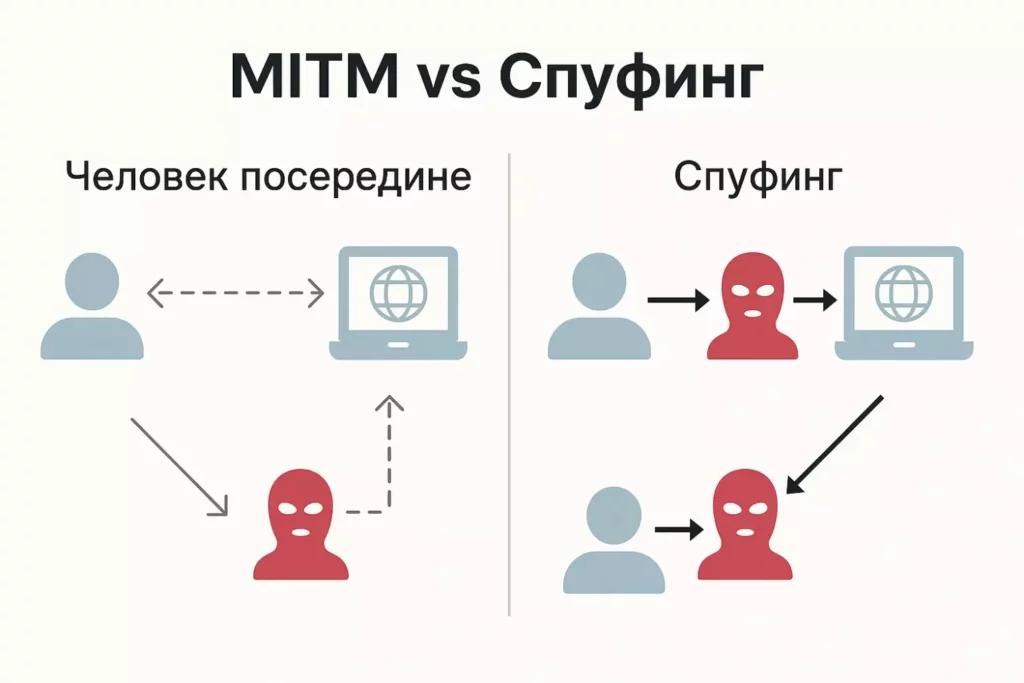

Атаки типа «человек посередине» (Man-in-the-Middle, MITM) также имеют существенные отличия. При MITM-атаке злоумышленник перехватывает уже установленное соединение между двумя сторонами, оставаясь незамеченным. Спуфинг же подразумевает активную подмену идентификационной информации с самого начала взаимодействия.

Схема на русском языке объясняет различие: MITM работает через перехват связи, а спуфинг — через подмену идентификаторов. Это делает сравнение более доступным русскоязычному читателю

Особая опасность спуфинга заключается в том, что он эксплуатирует фундаментальные принципы работы интернет-протоколов. Многие базовые технологии, на которых построена современная сеть, создавались в эпоху, когда безопасность не была приоритетом. Например, протокол DNS (система доменных имен) изначально не предусматривал механизмов проверки подлинности ответов, что делает его уязвимым для атак отравления кэша.

Наш опыт показывает, что понимание спуфинга требует осознания одного ключевого принципа: в цифровом мире идентичность определяется не «кем вы являетесь», а «какую техническую информацию о себе вы предоставляете». И именно эту информацию злоумышленники научились подделывать с высокой степенью достоверности.

Основные виды спуфинга

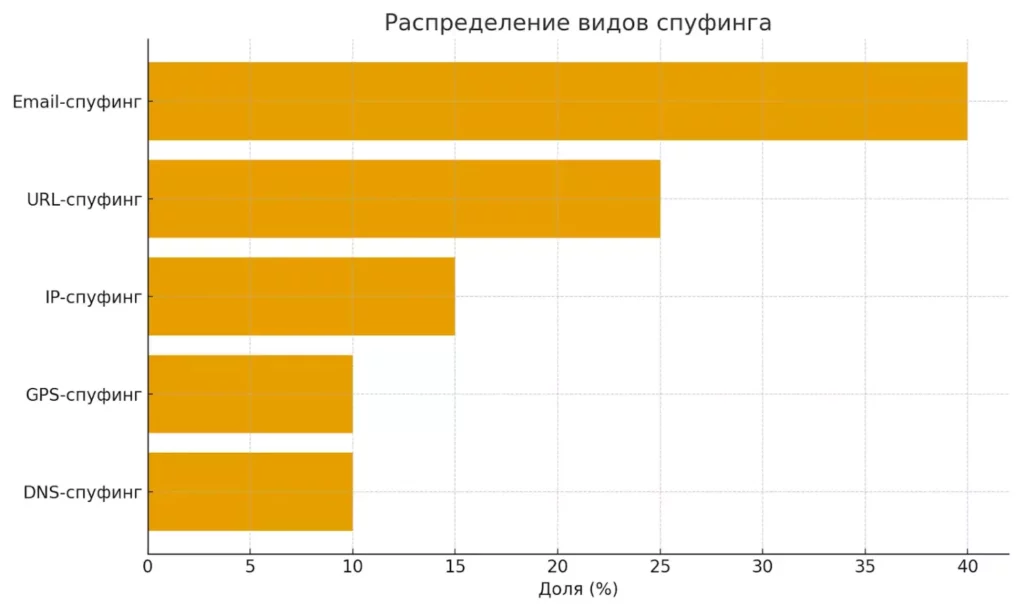

В арсенале современных киберпреступников существует множество техник спуфинга, каждая из которых нацелена на определенный уровень сетевой инфраструктуры. Давайте разберем наиболее распространенные и опасные виды этих атак.

Email-спуфинг

Email-спуфинг представляет собой подмену информации об отправителе электронного письма. Злоумышленник изменяет заголовки сообщения таким образом, что в почтовом клиенте получателя отображается ложная информация о том, кто действительно отправил письмо.

Техническая основа этой атаки кроется в архитектуре протокола SMTP (Simple Mail Transfer Protocol), который не требует аутентификации отправителя. Протокол был разработан в эпоху, когда интернет представлял собой сравнительно небольшую сеть доверенных пользователей, и вопросы безопасности не стояли так остро.

Классический пример email-спуфинга — поддельное письмо от банка с требованием подтвердить данные карты. Злоумышленник может легко подделать адрес отправителя так, что письмо будет выглядеть как отправленное с официального домена банка. При этом само письмо может содержать ссылки на фишинговые сайты или вредоносные вложения.

Особую опасность представляет тот факт, что email-спуфинг часто используется как первый этап в цепочке более сложных атак. Поддельное письмо от «коллеги» или «руководителя» может содержать инструкции по переводу денежных средств или просьбы предоставить доступ к корпоративным системам. В корпоративной среде такие атаки получили название Business Email Compromise (BEC) и ежегодно приносят ущерб в миллиарды долларов.

URL-спуфинг

URL-спуфинг представляет собой создание поддельных веб-адресов, которые визуально неотличимы от настоящих или отличаются минимально. Злоумышленники регистрируют домены, имитирующие популярные сервисы, используя различные техники обмана: замену символов (например, «o» на «0»), добавление или удаление символов, использование альтернативных доменных зон.

Классические примеры включают домены вроде «gmai1.com» вместо «gmail.com» или «amazon-security.com» вместо официального сайта Amazon. На первый взгляд разница может быть практически незаметной, особенно при быстром просмотре ссылки в мобильном приложении.

Особую опасность URL-спуфинг представляет для сферы интернет-банкинга и электронной коммерции. Поддельные страницы входа в банковские системы могут быть созданы с высокой степенью детализации, копируя не только внешний вид, но и поведение оригинального сайта. Пользователи, введя свои данные на такой странице, фактически передают их злоумышленникам.

IP-спуфинг

IP-спуфинг — это техника подмены IP-адреса источника в сетевых пакетах. Злоумышленник изменяет заголовки пакетов таким образом, что они кажутся отправленными с доверенного IP-адреса, хотя фактически исходят из другого источника.

Эта техника широко применяется в DDoS-атаках, где подмена IP-адресов служит двойной цели: усложняет отслеживание источника атаки и позволяет злоумышленнику амплифицировать мощность атаки. Например, отправляя запросы DNS-серверам с подменным IP-адресом жертвы, атакующий может заставить серверы отправлять большие объемы данных на адрес цели.

IP-спуфинг также используется для обхода сетевых фильтров и систем контроля доступа. Если сетевая политика разрешает трафик только с определенных IP-адресов, злоумышленник может подделать свой адрес, чтобы пройти через защитные барьеры.

MAC-спуфинг

MAC-спуфинг представляет собой подмену MAC-адреса (Media Access Control) сетевой карты — уникального идентификатора, присваиваемого каждому сетевому интерфейсу на заводе-изготовителе. В отличие от IP-адресов, которые могут изменяться в зависимости от сети, MAC-адрес теоретически должен оставаться неизменным на протяжении всего срока службы устройства.

Злоумышленники используют MAC-спуфинг для нескольких целей. Во-первых, для обхода систем контроля доступа, основанных на белых списках MAC-адресов — распространенной практики в корпоративных Wi-Fi сетях. Во-вторых, для перехвата трафика в локальных сетях путем имитации легитимного устройства. Кроме того, смена MAC-адреса может использоваться для сокрытия следов после компрометации сети.

Особенность MAC-спуфинга заключается в том, что он работает только в пределах одного сегмента сети — MAC-адреса не маршрутизируются через интернет, поэтому их подмена эффективна только в локальных сетях.

GPS-спуфинг

GPS-спуфинг — это передача ложных навигационных сигналов, имитирующих сигналы спутниковой системы позиционирования. Злоумышленник использует специальное оборудование для генерации поддельных GPS-сигналов, которые оказываются сильнее настоящих и «обманывают» приемник, заставляя его показывать неверные координаты.

Эта техника представляет серьезную угрозу для множества отраслей. В логистике GPS-спуфинг может привести к перенаправлению грузовых автомобилей по неверным маршрутам. В авиации поддельные GPS-сигналы способны дезориентировать пилотов и системы автопилота. Особую тревогу вызывают случаи GPS-спуфинга в отношении беспилотных летательных аппаратов — дронов можно принудительно посадить или направить в нужное злоумышленнику место.

Морская навигация также уязвима для GPS-спуфинга. Исследования показывают случаи, когда коммерческие суда получали ложные координаты, что приводило к отклонению от запланированного маршрута на десятки километров.

DNS-спуфинг (отравление кэша)

DNS-спуфинг, также известный как отравление DNS-кэша, представляет собой одну из наиболее опасных и технически сложных разновидностей спуфинг-атак. Суть атаки заключается в том, что злоумышленник заполняет кэш DNS-сервера поддельными данными, в результате чего пользователи перенаправляются на вредоносные сайты вместо запрашиваемых ресурсов.

Принцип работы DNS основан на преобразовании понятных человеку доменных имен (например, amazon.com) в IP-адреса, которые используют компьютеры для установления соединений. Когда пользователь вводит адрес сайта, его компьютер обращается к DNS-серверу с запросом соответствующего IP-адреса. Полученный ответ сохраняется в кэше для ускорения последующих обращений.

Злоумышленники эксплуатируют уязвимости DNS-протокола, отправляя поддельные ответы на DNS-запросы. Если такой ответ приходит раньше легитимного (или вместо него), DNS-сервер сохраняет ложную информацию в своем кэше. Представим ситуацию: пользователь пытается зайти на Amazon, но из-за отравленного кэша попадает на поддельный сайт, внешне неотличимый от оригинала, где злоумышленники крадут его логин, пароль и данные банковской карты.

Особая опасность DNS-спуфинга заключается в его способности к быстрому распространению. Поскольку DNS-записи регулярно синхронизируются между серверами, отравленная запись может распространиться с одного скомпрометированного сервера на множество других — включая DNS-серверы интернет-провайдеров, корпоративные серверы и даже кэши в браузерах пользователей. Таким образом, одна успешная атака может затронуть тысячи пользователей по всему миру.

Техническая реализация DNS-спуфинга стала возможной из-за изначальных недостатков протокола DNS, который создавался без учета современных требований безопасности. Протокол не предусматривает проверку подлинности ответов, что позволяет злоумышленникам относительно легко внедрять поддельные данные в систему.

Диаграмма показывает распределение по видам атак: чаще всего встречается email-спуфинг, далее — подмена URL и IP. Это помогает быстро понять, какие угрозы наиболее актуальны.

Как атакующий «опережает» легитимный ответ

Критический момент в DNS-спуфинге — «гонка» ответов. Злоумышленник пытается прислать поддельный DNS-ответ быстрее, чем авторитетный сервер. Если резолвер принимает этот ответ первым, он кэширует ложный IP-адрес как будто он подлинный. На практике для этого злоумышленник подбирает параметры транзакции и шлёт серию поддельных ответов, надеясь попасть в нужные идентификаторы запроса и порт.

Почему подмена быстро разрастается

После попадания поддельной записи в кэш она начинает распространяться: резолверы и прокси, доверяющие «загрязнённому» кэшу, перенимают ложные данные, а пользователи массово перенаправляются на вредоносный хост. Чем дольше TTL у такой записи и чем шире цепочка доверяющих резолверов (включая провайдерские DNS), тем больше охват и срок жизни атаки.

Чем опасен спуфинг

Спуфинг-атаки представляют особую угрозу именно из-за своей скрытности и сложности обнаружения. В отличие от других видов кибератак, которые могут оставлять явные следы своего присутствия (например, вредоносное ПО в системе или подозрительная сетевая активность), спуфинг работает на уровне базовых протоколов и может долгое время оставаться незамеченным как пользователями, так и системами безопасности.

Трудность обнаружения спуфинга объясняется тем, что атакующие эксплуатируют «доверительные отношения» между различными компонентами сетевой инфраструктуры. Системы по умолчанию доверяют информации, поступающей от других систем, не проводя дополнительных проверок подлинности. Это особенно критично в корпоративных средах, где внутренний трафик традиционно считается безопасным.

Наиболее уязвимыми для спуфинг-атак оказываются сферы с повышенными требованиями к безопасности. Банковский сектор несет многомиллионные потери от поддельных сайтов интернет-банкинга и фишинговых писем с подмененными адресами отправителей. В медицинской отрасли спуфинг может привести к компрометации конфиденциальных данных пациентов или нарушению работы критически важных систем жизнеобеспечения.

Электронная коммерция также находится в зоне повышенного риска. Поддельные интернет-магазины, имитирующие популярные торговые площадки, ежегодно обманывают миллионы покупателей, крадя не только деньги, но и личную информацию, которая впоследствии используется для других преступлений.

Последствия успешных спуфинг-атак для бизнеса могут быть катастрофическими. Помимо прямых финансовых потерь от кражи средств или данных, компании сталкиваются с ущербом репутации, правовыми последствиями нарушения требований по защите персональных данных, а также расходами на восстановление скомпрометированных систем. Согласно нашим наблюдениям, полное восстановление после масштабной спуфинг-атаки может занимать месяцы и обходиться в миллионы долларов.

Круговая диаграмма иллюстрирует, какие отрасли сильнее всего страдают от спуфинга: банки и электронная коммерция несут наибольшие убытки. Визуализация помогает оценить масштаб рисков в разных сферах.

Как работает спуфинг: механизмы атак

Фундаментальный принцип всех спуфинг-атак основан на подмене доверенного объекта или источника информации. В цифровом мире идентификация происходит не через физические характеристики, а через технические идентификаторы — IP-адреса, MAC-адреса, доменные имена, заголовки электронных писем. Именно эти «цифровые отпечатки» становятся объектом манипуляций злоумышленников.

Рассмотрим детальный механизм работы двух наиболее распространенных типов спуфинга. DNS-спуфинг представляет собой многоэтапный процесс, который начинается с момента, когда пользователь отправляет запрос на разрешение доменного имени. Представим ситуацию: пользователь вводит в браузере адрес популярного банка. Его компьютер формирует DNS-запрос и отправляет его на корпоративный или провайдерский DNS-сервер.

В этот критический момент злоумышленник перехватывает запрос и отправляет поддельный ответ быстрее, чем это сделает легитимный DNS-сервер. Поддельный ответ содержит IP-адрес сервера, контролируемого атакующим, но DNS-сервер воспринимает его как достоверную информацию и сохраняет в своем кэше. Теперь все последующие запросы к данному домену будут перенаправляться на вредоносный сервер.

Email-спуфинг работает по несколько иному принципу, эксплуатируя особенности протокола SMTP. Когда злоумышленник отправляет письмо, он модифицирует заголовки сообщения, указывая в поле «From» адрес доверенного отправителя. Поскольку SMTP не требует аутентификации отправителя на протокольном уровне, почтовый сервер принимает эту информацию как достоверную и доставляет письмо получателю.

Ключевые этапы успешной спуфинг-атаки можно представить следующей последовательностью: первоначальный запрос от жертвы → перехват или опережение запроса злоумышленником → подмена ответа с ложной информацией → кэширование поддельных данных в системах → массовое распространение через синхронизацию между серверами.

Особенно опасным является этап кэширования, поскольку ложная информация может сохраняться в системах на протяжении длительного времени (определяемого значением TTL — Time To Live). За это время тысячи пользователей могут стать жертвами атаки, даже не подозревая об этом.

Как защититься от спуфинга

Защита от спуфинг-атак требует комплексного подхода, сочетающего технические решения на уровне организации и осознанное поведение конечных пользователей. Рассмотрим эффективные меры противодействия для каждого уровня.

Технические меры для организаций

Обновление DNS-программного обеспечения представляет собой первоочередную задачу для любой организации. Современные версии DNS-серверов, особенно BIND 9.5 и выше, включают расширенные механизмы безопасности: криптографически стойкие идентификаторы транзакций, рандомизацию портов и улучшенную защиту от атак отравления кэша. Эти функции значительно усложняют злоумышленникам задачу по внедрению поддельных записей.

Внедрение технологии DNSSEC (Domain Name System Security Extensions) считается наиболее эффективным методом защиты от DNS-спуфинга. DNSSEC использует криптографические подписи для верификации подлинности DNS-записей, что практически исключает возможность внедрения поддельных данных. Каждая DNS-запись сопровождается уникальной цифровой подписью, которую DNS-распознаватели проверяют перед принятием ответа.

Развертывание многоуровневой системы фильтрации и брандмауэров позволяет организациям создать несколько линий обороны против спуфинг-атак. Фильтрация пакетов на уровне сети помогает обнаруживать несоответствия в заголовках пакетов — например, исходящие пакеты с IP-адресами, не принадлежащими корпоративной сети. Современные решения класса Next-Generation Firewall способны анализировать трафик на прикладном уровне, выявляя признаки различных типов спуфинга.

Организация непрерывного мониторинга DNS-трафика представляет критически важный элемент защиты. Системы мониторинга должны отслеживать аномальные паттерны в DNS-запросах и ответах, необычно высокую частоту изменений в DNS-записях, а также попытки запросов к подозрительным доменам. Современные решения SIEM (Security Information and Event Management) могут коррелировать события из различных источников для выявления комплексных спуфинг-атак.

Дополнительно рекомендуется:

- Настройка DNS-серверов для ответа только информацией, относящейся к запрошенному домену.

- Принудительное использование защищенных каналов связи для всего критического трафика.

- Отключение функции рекурсивных DNS-запросов для внешних клиентов.

- Регулярное обновление и патчинг всех компонентов сетевой инфраструктуры.

Рекомендации для пользователей

Обычные пользователи также могут существенно повысить свою защищенность от спуфинг-атак, следуя проверенным практикам кибербезопасности.

Использование защищенных протоколов связи должно стать обязательной привычкой. При посещении любых сайтов, особенно связанных с финансовыми операциями или передачей личных данных, необходимо убеждаться в наличии HTTPS-шифрования — адрес должен начинаться с «https://», а в браузере должен отображаться значок замка. Протоколы DNS-over-HTTPS (DoH) и DNS-over-TLS (DoT) обеспечивают дополнительную защиту DNS-запросов от перехвата и подмены.

Применение VPN-сервисов создает зашифрованный туннель между устройством пользователя и интернетом, что значительно усложняет проведение спуфинг-атак. Качественные VPN-провайдеры используют собственные DNS-серверы, что снижает риск попадания на отравленные записи публичных DNS.

Внимательная проверка отправителей электронной почты требует выработки привычки анализировать не только отображаемое имя отправителя, но и фактический email-адрес. При получении писем с просьбами о переводе денег, предоставлении паролей или переходе по ссылкам следует связаться с предполагаемым отправителем альтернативным способом для подтверждения подлинности сообщения.

Тщательная проверка URL-адресов перед вводом конфиденциальной информации может предотвратить множество проблем. Особое внимание следует уделять незначительным отличиям в написании популярных доменов, наличию дополнительных символов или использованию альтернативных доменных зон.

Регулярная очистка локального DNS-кэша помогает избавиться от потенциально скомпрометированных записей. В Windows это можно сделать командой «ipconfig /flushdns», в macOS и Linux — «sudo dscacheutil -flushcache» и «sudo systemctl flush-dns» соответственно.

Основные правила безопасности:

- Никогда не переходить по подозрительным ссылкам из электронных писем.

- Использовать менеджеры паролей для автоматического заполнения форм только на легитимных сайтах.

- Регулярно обновлять операционную систему и браузер.

- Настроить двухфакторную аутентификацию для всех важных аккаунтов.

- Избегать использования общественных Wi-Fi сетей для важных операций.

Защита от DNS-спуфинга (чек-лист для администраторов и владельцев ресурсов)

Технические меры для инфраструктуры

Включите DNSSEC на зонах и валидируйте подписи на стороне резолверов: это добавляет криптографическую проверку целостности и подлинности DNS-записей.

Обновите DNS-ПО (например, актуальные ветки BIND) и включите встроенные механизмы против кэш-отравления: рандомизацию идентификаторов транзакций и случайный выбор UDP-портов для запросов.

Ограничьте рекурсию: запретите рекурсивные запросы для внешних клиентов, оставьте её только для доверенных сетей.

Сузьте доверительные отношения между DNS-серверами: не полагайтесь на внешние резолверы без необходимости, ограничьте пересылку (forwarding) и доступ по IP/ACL.

Непрерывный моиторинг: отслеживайте аномалии в DNS-трафике (всплески NXDOMAIN, неожиданные изменения ответов, подозрительные домены), интегрируйте логи в SIEM и настраивайте оповещения.

Практические меры для пользователей и ИТ-поддержки

Используйте DNS-валидацию на стороне клиента/резолвера, а также DoH/DoT там, где это уместно.

При подозрении на подмену — очистите локальный DNS-кэш и принудительно обновите записи на резолвере.

Для критичных операций — проверяйте адреса и сертификаты, избегайте переходов по ссылкам из писем/мессенджеров.

Заключение

Спуфинг представляет собой многогранную угрозу, которая эволюционирует вместе с развитием технологий. От простых подмен email-адресов до сложных атак на GPS-навигацию и DNS-инфраструктуру — злоумышленники постоянно находят новые способы эксплуатации доверительных отношений в цифровых системах. Подведем итоги:

- DNS-спуфинг — это подмена DNS-записей. Злоумышленник вставляет ложные IP в кэш, перенаправляя трафик на вредоносные ресурсы.

- Атака опирается на «гонку» ответов и уязвимости старого DNS-протокола. Если поддельный ответ приходит раньше легитимного, он кэшируется.

- Распространение вредоносных записей ускоряется через провайдерские и корпоративные кэши. Одна отравленная запись может затронуть тысячи пользователей.

- Технические меры снижают риск: DNSSEC, обновление DNS-ПО, рандомизация портов и ограничение рекурсии. Эти шаги усложняют подделку ответов и верифицируют записи.

- Мониторинг и SIEM-корреляция помогают быстро обнаруживать аномалии. Всплески NXDOMAIN или неожиданные изменения ответов — сигналы для расследования.

- Для пользователей важны простые практики: DoH/DoT, VPN, проверка сертификатов и очистка локального кэша при подозрении. Эти меры уменьшают шанс попасть на фальшивый сайт.

- В учебных и тестовых средах RIP-протоколы и другие устаревшие методы не связаны с DNS-спуфингом напрямую, но понимание сетевой топологии помогает в защите. Знание архитектуры сети облегчает внедрение защитных настроек.

Если только начинаете осваивать кибербезопасность, рекомендуем обратить внимание на подборку курсов по кибербезопасности. В курсах есть и теоретическая часть, и практические задания — они помогут понять механику атак на DNS и отработать меры защиты на практике.

Рекомендуем посмотреть курсы по кибербезопасности

| Курс | Школа | Цена | Рассрочка | Длительность | Дата начала | Ссылка на курс |

|---|---|---|---|---|---|---|

|

Специалист по кибербезопасности

|

Eduson Academy

112 отзывов

|

Цена

145 900 ₽

|

От

12 158 ₽/мес

0% на 24 месяца

19 047 ₽/мес

|

Длительность

6 месяцев

|

Старт

26 марта

Вт, Чт, 19:00-22:00 по МСК

|

Подробнее |

|

Кибербезопасность

|

Нетология

46 отзывов

|

Цена

245 000 ₽

|

От

300 ₽/мес

|

Длительность

22 месяца

|

Старт

1 апреля

|

Подробнее |

|

Профессия Специалист по кибербезопасности

|

Skillbox

226 отзывов

|

Цена

178 274 ₽

356 547 ₽

Ещё -20% по промокоду

|

От

5 751 ₽/мес

Без переплат на 31 месяц с отсрочкой платежа 6 месяцев.

|

Длительность

12 месяцев

|

Старт

11 марта

|

Подробнее |

|

Кибербезопасность

|

ЕШКО

19 отзывов

|

Цена

4 352 ₽

5 800 ₽

|

От

1 088 ₽/мес

1 450 ₽/мес

|

Длительность

4 месяца

|

Старт

11 марта

|

Подробнее |

Собеседование по Python: частые вопросы и как на них отвечать

Готовитесь к техническому интервью и хотите понять, какие вопросы на собеседование Python разработчик слышит чаще всего? Разбираем реальные примеры задач, вопросы для junior, middle и senior, а также типичные ошибки кандидатов и стратегию подготовки.

Skypro vs Contented: Web/UX дизайн — где сильнее разборы работ и быстрее растёт качество

В этой статье мы расскажем, как выбрать лучший курс по веб-дизайну. Если вы только начинаете изучать эту профессию, то вам наверняка будет полезно узнать, что важно учитывать при выборе курса и какие именно аспекты обучения могут ускорить ваш профессиональный рост. Откроем основные моменты, которые помогут вам сделать правильный выбор и избежать распространенных ошибок.

Skypro vs Bang Bang Education: где дизайнера лучше прокачивают «думать руками»

Выбираете курсы дизайна и пытаетесь понять, где действительно учат работать с реальными задачами? В этом материале разбираем, как сравнивать программы обучения, на что смотреть в практике, ревью и портфолио, и какие критерии помогут выбрать курс осознанно.

Собеседование PHP-разработчика: вопросы, задачи и подготовка

Если вы только начинаете осваивать профессию PHP-разработчика или хотите увереннее чувствовать себя на интервью, рекомендуем обратить внимание на подборку курсов по PHP-разработке. В таких программах обычно есть теоретическая и практическая часть: изучение языка, фреймворков, баз данных и решение реальных задач.