Тестирование аутентификации, авторизации и форм входа: полный разбор и чек-лист

Формы входа и регистрации — это первая линия защиты любого веб-приложения или системы. От качества их работы зависит не только безопасность пользовательских данных, но и репутация продукта в целом. В этой статье мы разберем ключевые аспекты тестирования аутентификации и авторизации: от базовых проверок корректности входа до сложных сценариев с правами доступа и уязвимостями безопасности. Вы получите готовые чек-листы, практические примеры и рекомендации, которые помогут провести комплексное тестирование и выявить критические проблемы до релиза.

- Что такое аутентификация и авторизация: простые определения

- Зачем проверять аутентификацию, авторизацию и формы входа

- Технические требования к формам входа, регистрации и аутентификации

- Чек-лист тестирования аутентификации

- Чек-лист тестирования авторизации (права доступа)

- Тестирование юзабилити форм авторизации и регистрации

- Принципы тестирования, которые повышают качество проверки

- Тестирование безопасности форм

- Особенности ручного и автоматизированного тестирования форм

- Типичные ошибки при тестировании форм и как их избегать

- Итоговый чек-лист тестировщика (сводный)

- Заключение

- Рекомендуем посмотреть курсы по QA-тестированию

Что такое аутентификация и авторизация: простые определения

Прежде чем погружаться в детали тестирования, давайте разберемся с базовыми понятиями. Аутентификация и авторизация — термины, которые часто путают даже опытные специалисты, хотя они отвечают за совершенно разные процессы в системе безопасности.

Аутентификация — это процесс проверки личности посетителя. Проще говоря, сайт пытается ответить на вопрос: «Вы действительно тот, за кого себя выдаете?» Классический пример — ввод логина и пароля при входе в почтовый сервис. Система сравнивает введенные данные с теми, что хранятся в базе, и либо предоставляет доступ, либо отклоняет попытку входа.

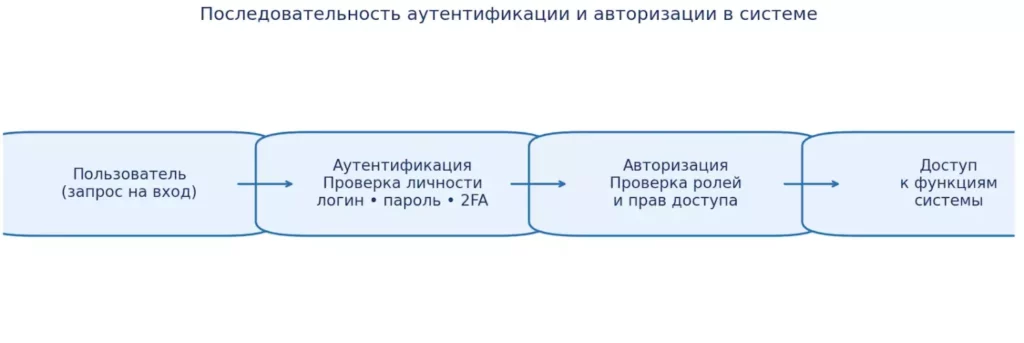

Диаграмма показывает логическую последовательность процессов входа в систему. Сначала выполняется аутентификация — проверка личности пользователя, и только после этого авторизация — проверка прав доступа. Такое разделение критично учитывать при тестировании безопасности и ролей.

Авторизация же происходит уже после успешной аутентификации и отвечает на другой вопрос: «Что именно вам разрешено делать?» Например, обычный посетитель интернет-магазина может просматривать товары и оформлять заказы, модератор — дополнительно редактировать описания продуктов, а администратор — управлять всей системой, включая права других пользователей.

Ключевые различия между аутентификацией и авторизацией:

- Последовательность: аутентификация всегда происходит первой, авторизация — следом за ней

- Цель: аутентификация проверяет идентичность, авторизация — права доступа

- Данные: аутентификация использует учетную информацию (логин, пароль, биометрию), авторизация — роли и разрешения

- Результат: аутентификация дает ответ «да/нет» на вход в систему, авторизация определяет границы действий внутри нее

Для тестировщика понимание этого различия критично. Мы можем столкнуться с ситуацией, когда аутентификация работает безупречно, но авторизация настроена неверно — и рядовой юзер получает доступ к административным функциям. Или наоборот: пользователь успешно входит в приложение, но не может выполнить действия, которые должны быть ему доступны по роли.

Зачем проверять аутентификацию, авторизацию и формы входа

На первый взгляд может показаться, что анализ форм входа — это рутинная задача, которой достаточно уделить пару часов. Однако наш опыт показывает: именно здесь скрываются критические уязвимости, способные разрушить репутацию продукта и привести к утечкам данных. Давайте разберемся, почему качественное тестирование этих компонентов заслуживает пристального внимания.

Основные причины:

- Защита пользовательских данных. Слабая аутентификация открывает злоумышленникам прямой путь к личной информации, финансовым данным и конфиденциальным документам. Один недочет в валидации может обернуться массовой утечкой данных тысяч посетителей.

- Предотвращение несанкционированного доступа. Некорректно настроенная авторизация позволяет обычным пользователям получить административные права или доступ к чужим аккаунтам. Представьте ситуацию: клиент интернет-банка случайно видит счета других людей — катастрофа для бизнеса.

- Соответствие требованиям безопасности и законодательству. GDPR, PCI DSS и другие стандарты выдвигают жесткие требования к системам аутентификации. Несоблюдение этих норм грозит не только штрафами, но и запретом на работу в определенных юрисдикциях.

- Стабильность работы сервиса. Плохо проверенные формы могут создавать узкие места в производительности: зависания при попытке входа, бесконечные загрузки, потеря сессий. Все это напрямую влияет на конверсию — посетители просто уходят к конкурентам.

- Повышение конверсии и пользовательского опыта. Исследования показывают, что каждое дополнительное поле в форме регистрации снижает конверсию на 5-10%. Неочевидные требования к паролю, отсутствие подсказок, невозможность восстановить доступ — все эти мелочи накапливаются и отталкивают потенциальных клиентов.

- Предотвращение атак. SQL-инъекции, brute force, credential stuffing — список угроз обширен. Без должного тестирования система становится легкой мишенью для автоматизированных атак, которые происходят ежесекундно по всему интернету.

Возникает закономерный вопрос: стоит ли инвестировать время в детальную проверку форм входа, если можно сосредоточиться на бизнес-логике? Практика показывает — стоит. Ведь даже самое инновационное приложение теряет смысл, если пользователи не могут безопасно в него войти.

Технические требования к формам входа, регистрации и аутентификации

Прежде чем приступать к анализу, необходимо четко понимать, каким техническим критериям должны соответствовать формы входа и регистрации. Эти требования формируют основу для составления тестовых сценариев и помогают избежать ситуаций, когда специалист анализирует сервис «на глаз», упуская критические моменты.

Основные технические требования:

Требования к полям ввода:

- Допустимые символы для логина: латинские буквы, цифры, точка, дефис, символ подчеркивания. Важно проверить, как обрабатываются спецсимволы вроде @, #, %, которые могут использоваться в email-адресах при входе.

- Длина логина: минимум — обычно 3-5 символов, максимум — 50-100. Слишком короткие логины снижают уникальность, слишком длинные создают проблемы с отображением в интерфейсе.

- Требования к паролю: минимальная длина (рекомендуется от 8 символов), наличие заглавных и строчных букв, цифр, специальных символов. Современные стандарты безопасности также требуют анализа пароля на наличие в базах скомпрометированных паролей.

- Максимальная длина пароля: обычно ограничивается 128-256 символами. Отсутствие верхнего предела может создать уязвимость для DoS-атак.

Поведение системы:

- Чувствительность к регистру: в большинстве сервисов логины регистронезависимы (User и user — один аккаунт), а пароли — регистрозависимы. Это требование должно быть явно задокументировано и проверено.

- Обработка пробелов: система должна либо автоматически удалять пробелы в начале и конце логина/пароля, либо явно сообщать юзеру об ошибке. Пробелы внутри пароля обычно допускаются и учитываются.

- Ограничения по попыткам входа: стандартная практика — блокировка после 3-5 неудачных попыток в течение определенного времени (обычно 15-30 минут). Это защищает от brute force атак.

- Время жизни сессии: после успешного входа она должна иметь ограниченный срок действия (обычно 15-30 минут неактивности для критичных сервисов, до нескольких часов для обычных приложений).

Валидация данных:

- Формат email: при использовании email в качестве логина должны проверяться корректность формата (наличие @, доменной части, отсутствие недопустимых символов).

- Уникальность учетных данных: логин/email должны быть уникальны в системе. Попытка регистрации с существующими данными должна быть отклонена с понятным сообщением.

- Проверка на SQL-инъекции и XSS: все входные данные должны проходить санитизацию перед обработкой, чтобы предотвратить внедрение вредоносного кода.

| Параметр | Минимум | Максимум | Примечание |

|---|---|---|---|

| Длина логина | 3-5 символов | 50-100 символов | Зависит от политики системы |

| Длина пароля | 8 символов | 128-256 символов | Современный стандарт — минимум 8 |

| Попытки входа | — | 3-5 попыток | До временной блокировки |

| Время блокировки | 15 минут | 24 часа | В зависимости от уровня безопасности |

Эти требования не являются универсальными — они варьируются в зависимости от специфики проекта, требований безопасности и бизнес-логики. Однако понимание базовых критериев позволяет тестировщику задавать правильные вопросы на этапе анализа требований и выявлять потенциальные проблемы еще до начала активного тестирования.

Чек-лист тестирования аутентификации

Давайте разберем основные направления исследования.

Проверка корректности входа

Это базовый, но критически важный набор проверок, который должен выполняться при тестировании любой формы аутентификации.

Позитивные сценарии:

- Ввод корректного логина и пароля: сервис должен успешно авторизовать посетителя и перенаправить на главную страницу или дашборд. Проверьте, что сессия создается корректно и он видит персонализированный контент.

Негативные сценарии:

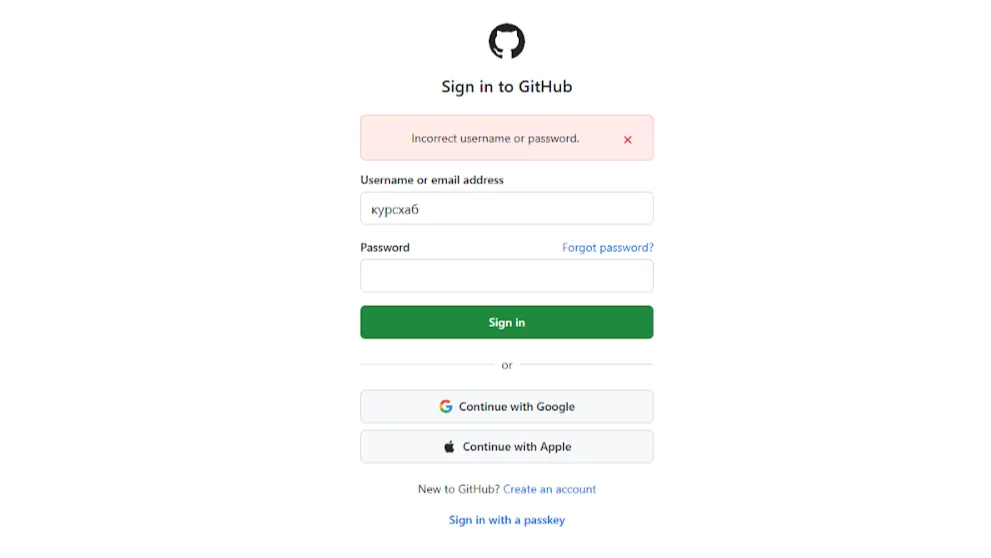

- Ввод неправильного логина при правильном пароле: система должна отклонить попытку входа с сообщением об ошибке. Важно: сообщение не должно раскрывать, что именно неверно (логин или пароль) — это снижает эффективность brute force атак.

- Ввод правильного логина при неправильном пароле: аналогично предыдущему пункту — отказ в доступе с общим сообщением об ошибке.

- Ввод несуществующего логина: приложение должно обработать этот случай так же, как неверный пароль, не раскрывая информацию о существовании/отсутствии пользователя в базе.

- Пустое поле логина: форма должна показать валидационное сообщение, не отправляя запрос на сервер.

- Пустое поле пароля: аналогично — валидация на стороне клиента с понятным сообщением.

- Оба поля пустые: анализ корректности работы валидации для множественных пустых полей.

- Ввод недопустимых символов: проверьте поведение сервиса при вводе символов вроде <, >, ‘, «, &, специальных управляющих символов. Система должна либо отфильтровать их, либо корректно обработать без возникновения ошибок.

- Ввод очень длинных значений: попробуйте ввести строку длиной 1000+ символов. Сервис должен либо ограничить ввод, либо корректно обработать превышение лимита.

Форма логина с заполненным логином и неправильным паролем + общее сообщение об ошибке

Проверка чувствительности к регистру:

- Логин в разном регистре: если сервис регистронезависим для логинов, USER, user и UsEr должны восприниматься как один аккаунт.

- Пароль в разном регистре: пароли почти всегда регистрозависимы. Password123 и password123 должны быть разными паролями.

- Комбинации регистров: проверьте различные комбинации нужного логина в разном регистре с правильным и неправильным паролем.

Ограничения по попыткам входа и блокировка аккаунта

Механизм защиты от brute force атак — один из ключевых элементов безопасности системы аутентификации.

- Достижение лимита неудачных попыток: сделайте 3-5 неправильных вводов (в зависимости от установленного лимита) и убедитесь, что сайт блокирует дальнейшие попытки.

- Сообщение о блокировке: после превышения лимита пользователь должен получить четкое объяснение, что аккаунт временно заблокирован, и указание, как долго продлится блокировка или как восстановить доступ.

- Попытка входа после блокировки с правильными данными: даже корректные логин и пароль не должны работать в период блокировки.

- Попытка входа после блокировки с неправильными данными: система должна продолжать показывать сообщение о блокировке, не давая дополнительной информации.

- Снятие блокировки по истечении времени: после окончания периода блокировки убедитесь, что вход с корректными данными снова работает.

- Счетчик попыток: проверьте, сбрасывается ли счетчик неудачных попыток после успешного входа или по истечении определенного времени.

Дополнительные элементы безопасности

Современные системы часто включают дополнительные механизмы защиты, которые также требуют тщательного тестирования.

- Двухфакторная аутентификация (2FA): если реализована 2FA, проверьте полный цикл: отправку кода, ввод корректного и некорректного кода, истечение времени действия, возможность повторной отправки.

- Капча: убедитесь, что капча появляется после определенного количества неудачных попыток или на каждой попытке входа (в зависимости от настроек). Проверьте, что нельзя обойти капчу, отключив JavaScript.

- Поведение кнопки отправки: кнопка «Войти» должна блокироваться после первого нажатия до получения ответа от сервера, чтобы предотвратить множественные отправки формы.

- Функция показа/скрытия пароля: если есть иконка «глаза» для отображения пароля, проверьте, что она работает корректно и не влияет на отправку формы. Убедитесь, что при переключении символы не теряются.

- Автозаполнение: проверьте, как форма работает с автозаполнением браузера. Система должна либо поддерживать его корректно, либо явно отключать.

Чек-лист тестирования авторизации (права доступа)

После успешной аутентификации начинается не менее важный этап — анализ авторизации. Здесь мы тестируем, насколько корректно сервис управляет правами доступа и предотвращает несанкционированные действия. Ошибки на этом уровне могут привести к серьезным последствиям: от утечки данных до полной компрометации системы.

Проверка ролей пользователей

Большинство современных сайтов реализуют ролевую модель доступа (RBAC — Role-Based Access Control), где каждому посетителю назначается определенная роль с соответствующим набором прав.

- Обычный пользователь: войдите в систему с учетной записью базового юзера и убедитесь, что доступны только функции просмотра и редактирования собственных данных. Попытайтесь получить доступ к административным разделам через прямые URL — сервис должен блокировать такие попытки.

- Модератор: проверьте промежуточную роль с расширенными, но не полными правами. Модератор обычно может редактировать контент других пользователей, но не имеет доступа к системным настройкам. Убедитесь, что границы прав четко соблюдаются.

- Администратор: протестируйте полный доступ ко всем разделам, включая управление юзерами, системные настройки, логи безопасности. Важно проверить, что действия администратора логируются для последующего аудита.

- Гостевой доступ (если предусмотрен): если сервис позволяет неавторизованным пользователям просматривать определенный контент, убедитесь, что они не могут выполнять действия, требующие аутентификации.

Проверка доступа к разделам

Это детальная чекинг того, что каждая роль имеет доступ строго к разрешенным функциям и не может выполнить действия за пределами своих полномочий.

- Доступ к разрешенным функциям: для каждой роли составьте список доступных действий и методично проверьте их выполнение. Например, обычный посетитель должен иметь возможность редактировать свой профиль, просматривать каталог товаров, оформлять заказы.

- Запрет на неразрешенные действия: критически важная проверка. Попытайтесь выполнить действия, которые должны быть недоступны для текущей роли:

- Прямой переход по URL административных страниц.

- Отправка API-запросов на удаление чужих данных.

- Попытка изменить роль собственного аккаунта через манипуляцию с параметрами запроса.

- Доступ к данным других пользователей через подстановку ID в URL.

- Горизонтальная проверка прав: убедитесь, что юзер с ролью «обычный пользователь» не может получить доступ к данным чужого аккаунта. Например, изменив параметр user_id=123 на user_id=124 в запросе редактирования профиля.

- Вертикальная проверка прав: протестируйте невозможность повышения привилегий. Обычный посетитель не должен иметь способа выполнить действия модератора или администратора ни при каких обстоятельствах.

Изменение и отзыв прав

Динамическое управление правами — область, где часто возникают проблемы с синхронизацией состояния пользовательских сессий.

- Деактивация роли: когда администратор понижает права юзера или блокирует его учетную запись, изменения должны вступить в силу немедленно. Проверьте, что активная сессия посетителя, чьи права были изменены, корректно обрабатывается — либо завершается принудительно, либо обновляется с новыми правами при следующем запросе.

- Повторное назначение прав: после восстановления прав или разблокировки аккаунта пользователь должен получить доступ ко всем функциям своей роли. Проверьте, что не возникает «зависших» состояний, когда формально права восстановлены, но доступ к некоторым функциям остается заблокированным.

- Изменение прав во время активной сессии: особенно важный сценарий — что произойдет, если администратор изменит права посетителя, который в данный момент работает в системе? Проверьте поведение при переходе между страницами, выполнении действий, обновлении страницы.

- Множественные роли: если сайт поддерживает назначение нескольких ролей одному пользователю, протестируйте, что права корректно объединяются (или применяется принцип наименьших привилегий, в зависимости от логики системы).

Таблица соответствия ролей и доступа (пример):

| Функция/Раздел | Гость | Пользователь | Модератор | Администратор |

|---|---|---|---|---|

| Просмотр публичного контента | ✓ | ✓ | ✓ | ✓ |

| Редактирование своего профиля | — | ✓ | ✓ | ✓ |

| Создание контента | — | ✓ | ✓ | ✓ |

| Редактирование чужого контента | — | — | ✓ | ✓ |

| Удаление контента | — | — | ✓ | ✓ |

| Управление пользователями | — | — | — | ✓ |

| Системные настройки | — | — | — | ✓ |

| Просмотр логов | — | — | — | ✓ |

Эта таблица должна быть адаптирована под специфику конкретного проекта, но она дает четкое представление о матрице прав, которую необходимо проверить в процессе тестирования.

Тестирование юзабилити форм авторизации и регистрации

Безопасность и функциональность — это важно, но если юзер не может разобраться с формой входа или бросает регистрацию на полпути из-за неудобного интерфейса, все технические усилия теряют смысл. Юзабилити-тестирование форм — это проверка того, насколько комфортно и интуитивно пользователь может выполнить базовые действия.

Количество и состав полей:

- Минимализм: форма входа должна содержать только необходимые поля. Каждое дополнительное поле увеличивает когнитивную нагрузку и снижает конверсию. Стандартная форма входа — это логин/email и пароль. Форма регистрации может включать подтверждение пароля и email, но любые дополнительные поля (телефон, дата рождения, адрес) должны быть обоснованы бизнес-требованиями.

- Логичная последовательность: поля должны располагаться в естественном порядке. Сначала логин, затем пароль, затем кнопка «Войти». Нарушение привычной последовательности замедляет посетителя и вызывает раздражение.

Читабельность и визуальное оформление:

- Размер полей ввода: поля должны быть достаточно большими для комфортного ввода на различных устройствах. Слишком узкие поля затрудняют точное позиционирование курсора на мобильных устройствах.

- Контрастность и читабельность: текст в полях, метки (labels) и сообщения об ошибках должны быть хорошо читаемы. Проверьте, что серый текст-плейсхолдер не сливается с белым фоном, а красные сообщения об ошибках достаточно контрастны.

- Метки полей: каждое поле должно иметь четкую метку. Использование только плейсхолдеров (подсказок внутри поля) — плохая практика, так как при начале ввода плейсхолдер исчезает, и пользователь может забыть, что от него требуется.

Подсказки и обратная связь:

- Требования к паролю: если система выдвигает специфические требования к паролю (минимум 8 символов, заглавная буква, цифра), они должны быть видны ДО того, как юзер начнет вводить пароль, а не после неудачной попытки. Лучше всего — динамическая индикация выполнения требований по мере ввода.

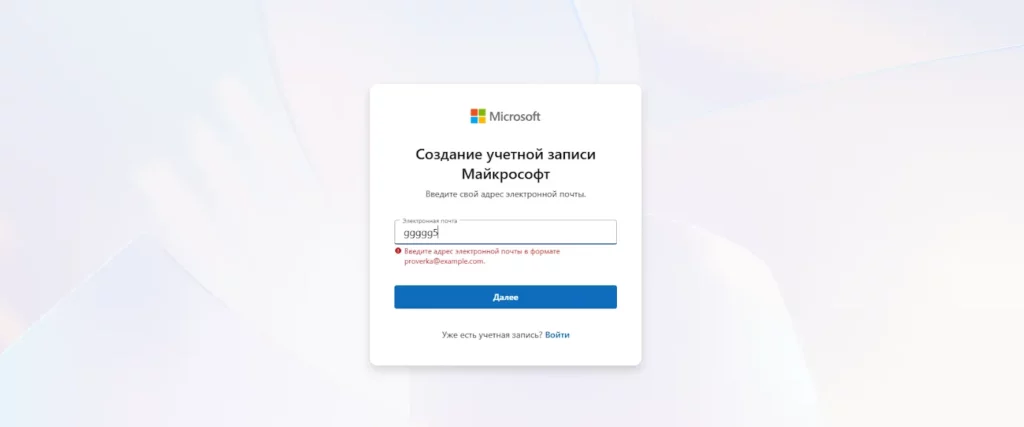

- Валидация в реальном времени: проверка формата email или доступности логина должна происходить сразу после заполнения поля (при потере фокуса), а не после отправки всей формы. Это экономит время пользователя и снижает фрустрацию.

- Понятные сообщения об ошибках: вместо технического «Error 401: Unauthorized» посетитель должен видеть «Неверный логин или пароль. Попробуйте еще раз или восстановите пароль». Сообщение должно объяснять проблему и подсказывать пути решения.

- Индикация обязательных полей: пользователь должен сразу понимать, какие поля необходимо заполнить. Стандартная практика — звездочка (*) или текст «обязательное поле».

Пример валидации формата почты.

Функциональные элементы интерфейса:

- Чек-бокс «Запомнить меня»: если он присутствует, проверьте его работу. После установки галочки пользователь должен оставаться в системе даже после закрытия браузера (в разумных пределах — обычно 7-30 дней). Важно: проверьте, что эта функция не работает на публичных компьютерах или при использовании режима инкогнито.

- Ссылка «Забыли пароль?»: она должна быть заметной и вести на понятную форму восстановления доступа. Проверьте весь флоу восстановления пароля: ввод email, получение письма, переход по ссылке, установка нового пароля, возможность вернуться к форме входа.

- Ссылка на регистрацию: для новых посетителей должна быть очевидная возможность создать аккаунт. Ссылка «Зарегистрироваться» или «Создать аккаунт» должна быть видна без прокрутки страницы.

- Социальные логины: если система поддерживает вход через Google, Facebook и другие сервисы, проверьте, что кнопки оформлены в соответствии с брендбуками этих платформ, функционируют корректно и не создают дублирующих аккаунтов.

Адаптивность и доступность:

- Мобильная версия: форма должна корректно отображаться на экранах разных размеров. Проверьте, что кнопки достаточно большие для нажатия пальцем, поля не обрезаются, клавиатура не перекрывает важные элементы.

- Автофокус: при загрузке страницы курсор должен автоматически устанавливаться в первое поле (логин), что позволяет юзеру сразу начать ввод без дополнительных кликов.

- Навигация с клавиатуры: пользователь должен иметь возможность перемещаться между полями с помощью Tab, а отправить форму — нажатием Enter. Это базовое требование доступности.

Тестирование юзабилити — это не просто проверка «красиво или некрасиво». Это оценка того, насколько эффективно форма помогает юзеру достичь цели с минимальными усилиями и максимальным комфортом. Хорошо спроектированная форма входа становится незаметной — пользователь просто входит и забывает об этом процессе. Плохо спроектированная — превращается в источник постоянного раздражения и причину отказа от использования продукта.

Принципы тестирования, которые повышают качество проверки

Систематический подход требует не только механического прохождения по чек-листам, но и применения фундаментальных принципов анализа. Эти техники помогают структурировать проверки, выявлять скрытые дефекты и оптимизировать тестовое покрытие без избыточного дублирования тестов.

Анализ эквивалентных классов

Этот метод основан на простой идее: если система обрабатывает определенную группу входных данных одинаково, достаточно протестировать одно значение из этой группы, а не все возможные варианты. Это позволяет значительно сократить количество тестов без потери качества покрытия.

Для формы входа можно выделить следующие классы эквивалентности:

Для поля логин:

- Валидные логины (существующие в системе, соответствующие формату).

- Невалидные логины по формату (слишком короткие, содержащие недопустимые символы).

- Несуществующие логины (корректный формат, но отсутствуют в базе).

Для поля пароль:

- Правильный пароль для данного логина.

- Неправильный пароль (любой другой).

- Пустой пароль.

Вместо того чтобы проверять сотни различных неправильных паролей, мы выбираем по одному представителю из каждого класса. Например, для класса «неправильный пароль» достаточно одного теста — система должна одинаково отклонять любой пароль, не совпадающий с правильным.

Пограничные значения

Опыт показывает, что большинство ошибок возникает на границах допустимых диапазонов. Если система принимает пароли длиной от 8 до 128 символов, наибольшая вероятность найти баг именно при анализе граничных значений: 7, 8, 127, 128, 129 символов.

Примеры пограничных значений для тестирования:

- Длина логина: если минимум 3 символа, проверьте 2, 3 и 4 символа; если максимум 50 — проверьте 49, 50 и 51 символ.

- Длина пароля: аналогично — на один символ меньше минимума, ровно минимум, на один больше минимума; на один меньше максимума, ровно максимум, на один больше.

- Количество попыток входа: если блокировка происходит после 5 неудачных попыток, проверьте поведение на 4-й, 5-й и 6-й попытках.

- Специальные символы: проверьте первый и последний символ из диапазона допустимых, а также символы до и после этого диапазона в таблице ASCII.

Валидация данных

Валидация — это процесс анализа соответствия входных данных установленным правилам. Тестирование валидации должно охватывать как клиентскую (на стороне браузера), так и серверную части.

- Клиентская валидация: проверяет данные до отправки на сервер, обеспечивая быструю обратную связь посетителю. Протестируйте, что она срабатывает при попытке отправить форму с невалидными данными. Важно: клиентская валидация может быть обойдена, поэтому никогда не должна быть единственной линией защиты.

- Серверная валидация: критически важна для безопасности. Даже если клиентская валидация отключена или обойдена (через инструменты разработчика или API-запросы), сервер должен отклонить невалидные данные.

- Санитизация входных данных: система должна очищать входные данные от потенциально опасных символов и конструкций. Проверьте, что специальные HTML и SQL символы обрабатываются безопасно.

Таблица примеров применения принципов:

| Принцип | Проверяемое поле | Тестовые данные | Ожидаемый результат |

|---|---|---|---|

| Эквивалентные классы | Логин | «validuser» (существующий) | Принимается системой |

| Эквивалентные классы | Логин | «nonexistent123» (несуществующий) | Отклоняется с сообщением об ошибке |

| Пограничные значения | Пароль (мин. 8 символов) | «Pass123» (7 символов) | Отклоняется валидацией |

| Пограничные значения | Пароль (мин. 8 символов) | «Pass1234» (8 символов) | Принимается системой |

| Пограничные значения | Попытки входа (блокировка на 5-й) | 4 неудачные попытки | Аккаунт остается активным |

| Пограничные значения | Попытки входа (блокировка на 5-й) | 5 неудачных попыток | Аккаунт блокируется |

| Валидация | «user@example» (без домена) | Отклоняется валидацией формата | |

| Валидация | Логин | «<script>alert()</script>» | Санитизируется или отклоняется |

Применение этих принципов позволяет тестировщику работать не интуитивно, а методично, понимая логику выбора тестовых данных. Это особенно важно при составлении автоматизированных тестов или при объяснении тестовой стратегии коллегам и менеджменту.

Иллюстрация показывает пользователей, взаимодействующих с формой входа в систему, и процесс безопасной аутентификации. На фоне подчёркнуты элементы защиты и контроля доступа, которые работают незаметно для пользователя. Визуально показано, как пользовательский опыт сочетается с требованиями безопасности.

Тестирование безопасности форм

Формы входа и регистрации — одна из главных целей для злоумышленников. Через них можно получить доступ к системе, украсть данные, внедрить вредоносный код или нарушить работу приложения. Тестирование безопасности требует особого внимания и понимания распространенных векторов атак.

SQL-инъекции. SQL-инъекция — это техника атаки, при которой злоумышленник внедряет SQL-код через поля ввода, чтобы манипулировать базой данных. Несмотря на то что эта уязвимость известна десятилетиями, она по-прежнему встречается в реальных проектах.

Проверки для выявления SQL-инъекций:

- Базовые SQL-конструкции в полях: попробуйте ввести в поле логина или пароля конструкции вроде ‘ OR ‘1’=’1, admin’—, ‘ OR 1=1—. Если система выдает ошибку базы данных или, что хуже, успешно авторизует вас — налицо критическая уязвимость.

- UNION-атаки: более сложные инъекции типа ‘ UNION SELECT NULL, NULL— позволяют извлекать данные из других таблиц. Система должна полностью блокировать такие попытки.

- Временные атаки (Time-based): конструкции вроде ‘; WAITFOR DELAY ’00:00:05’— вызывают задержку в выполнении запроса. Если после ввода такой строки система отвечает с заметной задержкой — это признак уязвимости.

Современные фреймворки используют параметризованные запросы (prepared statements), что делает SQL-инъекции практически невозможными. Однако при работе с легаси-кодом или самописными решениями эта проверка остается актуальной.

XSS (Cross-Site Scripting). XSS-атаки позволяют внедрить JavaScript-код, который будет выполнен в браузере других пользователей. Это может привести к краже сессий, перенаправлению на вредоносные сайты или изменению содержимого страницы.

Проверки для выявления XSS:

- Базовые скрипты: введите в поля формы конструкции <script>alert(‘XSS’)</script>, <img src=x onerror=alert(‘XSS’)>. Если при отображении данных (например, в сообщении об ошибке или при выводе имени пользователя) скрипт выполняется — система уязвима.

- Векторы обхода фильтров: продвинутые варианты вроде <svg onload=alert(‘XSS’)>, <iframe src=»javascript:alert(‘XSS’)»> или использование HTML-сущностей <script> могут обойти простые фильтры.

- Stored XSS: особенно опасный вариант, когда вредоносный код сохраняется в базе данных и затем отображается всем посетителям. Проверьте, что все данные, выводимые на страницу, проходят экранирование.

HTML-инъекции. Менее опасные, чем XSS, но тем не менее позволяющие искажать содержимое страницы и вводить пользователей в заблуждение.

- Проверка HTML-тегов: попробуйте ввести <h1>Тест</h1>, <a href=»http://malicious.com»>Ссылка</a>. Система должна либо удалять теги, либо отображать их как текст (с экранированием < и >).

- Изменение структуры страницы: попытайтесь закрыть существующие теги и открыть новые, например </div><div style=»position:fixed; top:0;»>. Корректная санитизация должна предотвратить такие манипуляции.

Проверка фильтрации небезопасных символов. Определенные символы и их комбинации представляют потенциальную опасность и требуют особого внимания:

- Специальные символы: <, >, «, ‘, &, ;, |, (, ), {, }, [, ] — все они должны корректно обрабатываться системой.

- Управляющие символы: null-байты (%00), переводы строк (\n, \r), табуляции могут использоваться для обхода фильтров.

- Unicode-символы: попробуйте использовать символы из разных алфавитов, эмодзи, специальные Unicode-последовательности. Система должна либо принимать их корректно, либо явно отклонять.

Тестирование через API. Формы — это лишь интерфейс, за которым стоят API-endpoints. Многие уязвимости можно обнаружить, обращаясь к API напрямую, минуя клиентскую валидацию.

- Прямые запросы: используйте инструменты вроде Postman или curl для отправки запросов с различными payload. Проверьте, что серверная валидация работает независимо от того, пришел ли запрос из формы или напрямую.

- Манипуляция параметрами: попытайтесь добавить дополнительные параметры в запрос (например, role=admin при регистрации) или изменить существующие. Сервер должен игнорировать неожиданные параметры или обрабатывать их безопасно.

- Подмена заголовков: измените User-Agent, Referer, X-Forwarded-For и другие заголовки. Убедитесь, что система не принимает критические решения на основе легко подделываемых данных.

Чек-лист проверок безопасности:

✓ SQL-инъекции в полях логина и пароля

✓ XSS-векторы во всех полях ввода

✓ HTML-инъекции и искажение структуры страницы

✓ Санитизация специальных символов

✓ Защита от CSRF (наличие токенов)

✓ Безопасная передача данных (HTTPS)

✓ Отсутствие конфиденциальных данных в URL

✓ Корректная обработка ошибок (без раскрытия технических деталей)

✓ Rate limiting для предотвращения brute force

✓ Валидация на стороне сервера независимо от клиентской

✓ Безопасное хранение паролей (хеширование с солью)

✓ Проверка API-endpoints на те же уязвимости

Тестирование безопасности — это область, где нельзя полагаться на случайные проверки. Каждая из перечисленных уязвимостей может привести к серьезным последствиям, от репутационного ущерба до юридических проблем и финансовых потерь.

Особенности ручного и автоматизированного тестирования форм

Выбор между ручным и автоматизированным — это не вопрос «или-или», а вопрос разумного сочетания обоих подходов. Каждый метод имеет свои сильные стороны, и понимание того, когда применять тот или иной инструмент, существенно повышает эффективность тестирования.

Ручное

Оно остается незаменимым для определенных типов проверок, особенно когда речь идет о субъективных оценках и нестандартных сценариях.

Проверки «глазами пользователя»:

Это то, что автоматизация пока не может заменить полностью. Тестировщик оценивает форму так, как это сделал бы обычный юзер: интуитивно ли расположение элементов? Понятны ли сообщения об ошибках? Не вызывает ли оформление когнитивного диссонанса?

- Первое впечатление: откройте форму входа свежим взглядом. Сразу ли понятно, что нужно делать? Или требуется время, чтобы разобраться?

- Эмоциональная реакция: вызывает ли форма доверие? Или дизайн настолько устаревший/небрежный, что возникают сомнения в надежности сервиса?

- Визуальные баги: смещение элементов на один пиксель, неравномерные отступы, проблемы с шрифтами — всё это человек замечает мгновенно, а автоматический тест может пропустить.

Юзабилити:

Автоматизация может проверить, что кнопка существует и кликабельна, но не сможет оценить, удобно ли на нее нажимать на мобильном устройстве или достаточно ли она контрастна.

- Тестирование на реальных устройствах: проверьте форму на различных смартфонах, планшетах, мониторах разных размеров. Эмуляторы не всегда точно воспроизводят поведение реальных устройств.

- Кросс-браузерность: откройте форму в Chrome, Firefox, Safari, Edge. Убедитесь, что CSS работает одинаково, автозаполнение ведет себя предсказуемо, а специфичные для браузера особенности не ломают функциональность.

- Доступность: попробуйте навигацию только с клавиатуры (без мыши), проверьте работу screen reader’ов, оцените контрастность для людей с нарушениями зрения.

Edge cases (граничные случаи):

Это сценарии, которые сложно предусмотреть заранее и запрограммировать в автотесты.

- Нестандартное поведение пользователя: что если пользователь быстро кликает кнопку «Войти» 10 раз подряд? Или копирует пароль из документа вместе с невидимыми символами? Или переключает раскладку клавиатуры в процессе ввода?

- Сетевые проблемы: что произойдет, если связь оборвется в момент отправки формы? Или скорость интернета настолько низкая, что запрос висит несколько минут?

- Состояние браузера: проверьте работу с отключенным JavaScript, с включенными блокировщиками рекламы, в режиме инкогнито, с измененными настройками безопасности.

Автоматизация тестирования

Автоматизация незаменима для регрессионного тестирования, проверки больших объемов данных и сценариев, которые нужно выполнять регулярно.

Selenium / Cypress:

Это наиболее популярные фреймворки для автоматизации UI-анализа веб-приложений.

- Регрессионные тесты: после каждого релиза автотесты проверяют, что базовая функциональность входа работает корректно. Это особенно важно для CI/CD-процессов, где тесты запускаются автоматически при каждом коммите.

- Тестирование множества комбинаций: автоматизация позволяет быстро проверить десятки или сотни комбинаций входных данных. Например, протестировать вход с 50 различными учетными записями, каждая из которых имеет свои особенности.

- Проверка производительности форм: измерьте время загрузки формы, время ответа сервера при отправке, скорость работы валидации. Автотесты могут собирать метрики и сигнализировать о деградации производительности.

Пример простого автотеста на Cypress:

describe('Login Form', () => {

it('should login with valid credentials', () => {

cy.visit('/login');

cy.get('input[name="username"]').type('testuser');

cy.get('input[name="password"]').type('Password123');

cy.get('button[type="submit"]').click();

cy.url().should('include', '/dashboard');

});

});

Проверка входа через API:

Тестирование на уровне API быстрее и надежнее, чем UI-тесты, так как не зависит от капризов браузеров и CSS.

- Функциональные API-тесты: отправляйте POST-запросы на endpoint аутентификации с различными payload и проверяйте коды ответов (200, 401, 403, 422 и т.д.), структуру ответа, наличие токенов.

- Нагрузочное: симулируйте тысячи одновременных попыток входа, чтобы проверить, как система ведет себя под нагрузкой. Не возникает ли узких мест? Корректно ли работает rate limiting?

- Безопасность через API: автоматизируйте проверки на SQL-инъекции, XSS и другие уязвимости, отправляя специально сформированные запросы.

Плагины и расширения

Существуют специализированные инструменты, которые упрощают и ускоряют определенные виды тестирования.

BugMagnet:

Это браузерное расширение, которое предоставляет готовые наборы тестовых данных прямо в контекстном меню полей ввода.

- Готовые payload: одним кликом вставьте в поле SQL-инъекцию, XSS-вектор, длинную строку, специальные символы или граничные значения. Это экономит время на составление и вводе тестовых данных.

- Категории данных: BugMagnet группирует данные по категориям: Big Numbers, Empty Strings, Special Characters, Time-based SQL injection и другие. Можно быстро прогнать форму через все категории уязвимостей.

- Кастомизация: можно добавить собственные наборы данных, специфичные для вашего проекта.

Другие полезные инструменты:

- OWASP ZAP / Burp Suite: для глубокого анализа безопасности, перехвата запросов, fuzzing-тестирования.

- Lighthouse: для аудита производительности и доступности форм.

- Browser DevTools: встроенные инструменты разработчика позволяют отлаживать JavaScript, проверять сетевые запросы, эмулировать различные устройства.

Когда использовать ручное, а когда автоматизированное тестирование:

| Тип проверки | Ручное | Автоматизация |

|---|---|---|

| Первичное исследовательское тестирование | ✓ | — |

| Юзабилити и визуальные проверки | ✓ | Частично |

| Нестандартные edge cases | ✓ | — |

| Регрессионное = | — | ✓ |

| Проверка большого объема данных | — | ✓ |

| API-тестирование | — | ✓ |

| Нагрузочное | — | ✓ |

| Кросс-браузерность (smoke tests) | — | ✓ |

| Детальная кросс-браузерность | ✓ | — |

Оптимальная стратегия — использовать автоматизацию для рутинных, повторяющихся проверок, освобождая время тестировщика для исследовательского тестирования, анализа сложных сценариев и оценки аспектов, требующих человеческого суждения. Автоматизация — это инструмент, который дополняет ручное тестирование, но никогда его полностью не заменит.

Типичные ошибки при тестировании форм и как их избегать

Даже опытные тестировщики иногда попадают в ловушки, которые снижают эффективность тестирования и позволяют критическим дефектам проскользнуть в продакшн. Давайте разберем наиболее распространенные ошибки и способы их предотвращения.

Пропуск edge cases и граничных значений.

Одна из самых частых проблем — концентрация на «счастливом пути» (happy path), когда тестировщик проверяет только стандартные сценарии использования.

Типичная ситуация: тестировщик вводит корректный логин и пароль, убеждается, что вход работает, и считает проверку завершенной. При этом остаются непроверенными десятки граничных случаев: что происходит с паролем из одного символа? Или из тысячи символов? Как система обрабатывает пробелы в начале и конце? Что если пользователь вставляет данные из буфера обмена вместе с невидимыми управляющими символами?

Как избежать:

- Всегда составляйте список граничных значений перед началом тестирования.

- Используйте техники эквивалентных классов и граничных значений систематически, а не выборочно.

- Не полагайтесь на интуицию — следуйте чек-листам и методологии.

Слабая проверка валидации или полное ее игнорирование.

Многие тестировщики проверяют валидацию поверхностно: видят, что при вводе некорректного email появляется сообщение об ошибке, и на этом останавливаются. Но достаточно ли это?

Вопросы, которые остаются без ответа: работает ли валидация на стороне сервера? Можно ли обойти клиентскую валидацию через DevTools или прямыми API-запросами? Корректно ли система обрабатывает одновременно несколько ошибок валидации в разных полях? Не теряются ли данные при перезагрузке страницы после ошибки валидации?

Как избежать:

- Всегда проверяйте и клиентскую, и серверную валидацию отдельно.

- Используйте инструменты для прямых API-запросов (Postman, curl) чтобы убедиться, что серверная валидация работает независимо от UI.

- Проверяйте все возможные комбинации ошибок валидации, а не только отдельные поля.

Отсутствие негативных тестов. Негативное тестирование — это проверка того, как система ведет себя при неправильных, неожиданных или враждебных действиях пользователя. К сожалению, многие тестировщики фокусируются исключительно на позитивных сценариях.

Примеры упущенных негативных тестов: не проверяется, что происходит при вводе SQL-инъекций; не тестируется поведение при потере соединения во время отправки формы; игнорируется проверка системы на устойчивость к множественным одновременным запросам от одного пользователя.

Как избежать:

- Выделите не менее 30-40% времени тестирования на негативные сценарии.

- Используйте принцип «что может пойти не так?» для каждой функции.

- Включите в чек-лист проверки безопасности: инъекции, XSS, CSRF, brute force.

- Тестируйте с мышлением злоумышленника: как можно сломать систему или получить несанкционированный доступ?

Игнорирование пользовательского опыта (UX). Техническая функциональность может работать безупречно, но если пользователь не может разобраться с формой или испытывает фрустрацию при ее использовании — это такой же дефект, как и код с ошибкой.

Распространенная ситуация: форма работает, валидация срабатывает, данные сохраняются — тестировщик закрывает задачу. Но никто не проверил, что сообщение об ошибке написано техническим языком и непонятно обычному пользователю; что поля слишком маленькие для комфортного ввода на мобильном устройстве; что нет индикации обязательных полей, и пользователь методом проб и ошибок выясняет, какие данные необходимы.

Как избежать:

- Включите UX-критерии в чек-лист тестирования наравне с функциональными.

- Периодически привлекайте реальных пользователей для usability-тестирования.

- Обращайте внимание на мелочи: формулировки сообщений, расположение элементов, цветовые акценты, размеры кликабельных областей.

- Используйте эмпатию: представьте, что вы впервые видите эту форму — понятно ли, что делать?

Недостаточное тестирование на разных устройствах и браузерах. Проверка формы только в одном браузере на десктопе — это рискованный подход, учитывая разнообразие устройств и браузеров, которыми пользуются реальные люди.

Форма может отлично работать в Chrome на ноутбуке тестировщика, но ломаться в Safari на iPhone из-за специфики обработки автозаполнения. Или кнопка «Войти» может быть недоступна на планшете из-за перекрытия экранной клавиатурой.

Как избежать:

- Определите целевые браузеры и устройства на основе аналитики аудитории проекта.

- Используйте эмуляторы для быстрых проверок, но обязательно тестируйте на реальных устройствах для критичных сценариев.

- Проверяйте как минимум последние две версии основных браузеров (Chrome, Firefox, Safari, Edge).

- Не забывайте о мобильных браузерах — их поведение может существенно отличаться от десктопных версий.

Игнорирование документации и требований. Тестирование «по наитию», без четкого понимания требований — прямой путь к пропуску важных проверок или, наоборот, трате времени на проверку несуществующей функциональности.

Как избежать:

- Всегда начинайте с изучения документации, спецификаций, user stories.

- Если требования неясны или противоречивы — задавайте вопросы до начала тестирования.

- Фиксируйте предположения и получайте их подтверждение от аналитиков или разработчиков.

- Участвуйте в груминге задач и уточняйте детали на ранних этапах.

Отсутствие систематического подхода. Хаотичное тестирование, когда проверки выполняются бессистемно, неизбежно приводит к пропускам и дублированию усилий.

Как избежать:

- Используйте чек-листы и матрицы тестирования.

- Документируйте выполненные проверки, чтобы ничего не упустить и не проверять одно и то же дважды.

- Приоритизируйте тесты: начинайте с критичной функциональности и высоких рисков.

- Периодически пересматривайте и обновляйте свои чек-листы на основе найденных дефектов.

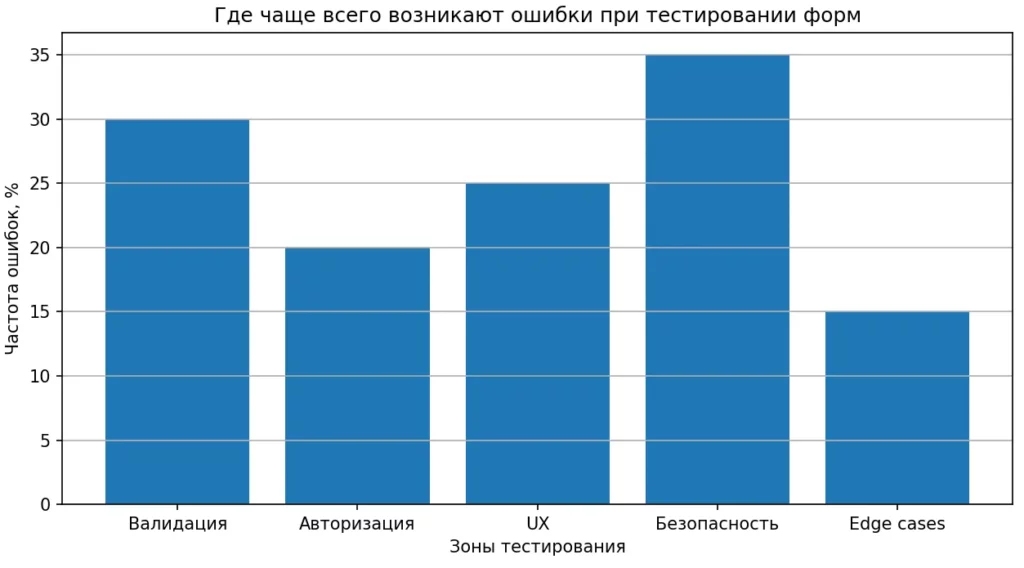

Диаграмма иллюстрирует, в каких областях тестирования формы входа чаще всего скрываются дефекты. Безопасность и валидация лидируют по количеству проблем. Это помогает правильно расставлять приоритеты при планировании проверок.

Осознание этих типичных ошибок и активная работа над их предотвращением — это то, что отличает зрелого тестировщика от начинающего. Качество тестирования определяется не только количеством найденных багов, но и систематичностью подхода, полнотой покрытия и вниманием к деталям.

Итоговый чек-лист тестировщика (сводный)

Для удобства работы мы объединили все ключевые проверки в единый сводный чек-лист, который можно использовать как основу для тестирования форм входа, регистрации и систем аутентификации/авторизации.

Аутентификация — базовые проверки:

☐ Успешный вход с корректными данными.

☐ Отказ при неправильном логине.

☐ Отказ при неправильном пароле.

☐ Обработка пустых полей.

☐ Валидация недопустимых символов.

☐ Проверка чувствительности к регистру.

☐ Обработка пробелов в начале/конце данных.

Ограничения и безопасность:

☐ Блокировка после лимита неудачных попыток.

☐ Корректное сообщение о блокировке.

☐ Невозможность входа в период блокировки.

☐ Снятие блокировки по истечении времени.

☐ Работа двухфакторной аутентификации (если есть).

☐ Функционирование капчи.

☐ Блокировка кнопки отправки после клика.

☐ Корректная работа показа/скрытия пароля.

Авторизация — проверка прав:

☐ Доступ к разрешенным функциям для каждой роли.

☐ Блокировка доступа к запрещенным разделам.

☐ Невозможность горизонтального повышения прав.

☐ Невозможность вертикального повышения прав.

☐ Корректное применение изменений прав в активных сессиях.

☐ Работа механизма деактивации/восстановления прав.

Валидация и граничные значения:

☐ Проверка минимальной длины полей.

☐ Проверка максимальной длины полей.

☐ Валидация формата email (если используется).

☐ Проверка требований к паролю.

☐ Клиентская валидация работает.

☐ Серверная валидация независима от клиентской.

Безопасность:

☐ Защита от SQL-инъекций.

☐ Защита от XSS-атак.

☐ Защита от HTML-инъекций.

☐ Санитизация специальных символов.

☐ Наличие CSRF-токенов.

☐ Использование HTTPS для передачи данных.

☐ Безопасное хранение паролей (хеширование).

☐ Rate limiting для предотвращения brute force.

☐ Безопасность API-endpoints.

Юзабилити:

☐ Понятные сообщения об ошибках .

☐ Индикация обязательных полей.

☐ Подсказки по требованиям к паролю.

☐ Валидация в реальном времени.

☐ Работа функции «Запомнить меня».

☐ Доступность ссылки восстановления пароля.

☐ Корректная работа автозаполнения.

☐ Автофокус на первом поле.

☐ Навигация с клавиатуры (Tab, Enter).

Кросс-платформенность:

☐ Корректное отображение в основных браузерах.

☐ Работа на мобильных устройствах.

☐ Адаптивность для разных размеров экранов.

☐ Функциональность с отключенным JavaScript (базовая).

Производительность:

☐ Приемлемое время загрузки формы.

☐ Быстрый ответ сервера при отправке.

☐ Отсутствие зависаний интерфейса.

Заключение

Тестирование аутентификации, авторизации и форм входа — это не просто механическая проверка того, работает ли кнопка «Войти». Это комплексный процесс, требующий внимания к безопасности, функциональности, производительности и пользовательскому опыту одновременно. Каждый из этих аспектов критически важен: даже самая защищенная система теряет смысл, если пользователи не могут в нее войти из-за неудобного интерфейса. И наоборот — красивая и интуитивная форма становится воротами для злоумышленников, если в ней не реализованы базовые механизмы защиты. Подведем итоги:

- Тестирование авторизации — критически важный этап. Оно позволяет убедиться, что пользователи имеют доступ только к тем функциям и данным, которые соответствуют их ролям.

- Проверка прав доступа должна охватывать как UI, так и API. Это помогает выявить уязвимости, которые не видны при поверхностном тестировании.

- Особое внимание стоит уделять негативным сценариям. Именно они чаще всего приводят к утечкам данных и повышению привилегий.

- Юзабилити и безопасность не противоречат друг другу. Грамотно реализованная авторизация повышает доверие пользователей и стабильность системы.

- Системный подход и чек-листы упрощают процесс тестирования. Они помогают не упустить важные сценарии даже в сложных проектах.

Если вы только начинаете осваивать профессию тестировщика, рекомендуем обратить внимание на подборку курсов по тестированию. В них есть как теоретическая база по безопасности и авторизации, так и практическая часть с реальными кейсами и заданиями.

Рекомендуем посмотреть курсы по QA-тестированию

| Курс | Школа | Цена | Рассрочка | Длительность | Дата начала | Ссылка на курс |

|---|---|---|---|---|---|---|

|

Автоматизированное тестирование на Python

|

Eduson Academy

100 отзывов

|

Цена

Ещё -5% по промокоду

88 800 ₽

|

От

7 400 ₽/мес

0% на 24 месяца

|

Длительность

6 месяцев

|

Старт

в любое время

|

Подробнее |

|

Тестировщик ПО (Junior)

|

Level UP

36 отзывов

|

Цена

42 990 ₽

|

От

14 330 ₽/мес

|

Длительность

3 месяца

|

Старт

20 февраля

|

Подробнее |

|

Тестировщик

|

Bang Bang Education

73 отзыва

|

Цена

85 000 ₽

170 000 ₽

|

|

Длительность

8 месяцев

|

Старт

в любое время

|

Подробнее |

|

Тестировщик ПО

|

Нетология

46 отзывов

|

Цена

с промокодом kursy-online

105 000 ₽

184 200 ₽

|

От

3 070 ₽/мес

Без переплат на 2 года.

4 805 ₽/мес

|

Длительность

6 месяцев

|

Старт

6 февраля

|

Подробнее |

|

Тестировщик мобильных игр

|

XYZ School

21 отзыв

|

Цена

Ещё -14% по промокоду

90 300 ₽

129 000 ₽

|

От

6 000 ₽/мес

|

Длительность

4 месяца

|

Старт

5 февраля

|

Подробнее |

Не все сайты одинаково полезны: где реально искать работу в СПб

Сайтов для поиска работы много, но не все одинаково эффективны. Какие платформы действительно работают в Петербурге и где шансы найти вакансию выше — разбираем по делу.

Документация системного аналитика: как сделать её полезной, а не формальной?

Без четкой документации проекты терпят неудачу. Разбираем, какие документы ведет системный аналитик, как автоматизировать их обновление и поддерживать в актуальном состоянии.

Что такое модель «5 сил Портера»

Хотите понять, что скрывается за моделью 5 сил Портера и как её применяют компании? В этом материале вы найдёте простое объяснение, реальные примеры и советы для использования метода в бизнесе.

Тест Герчикова: что это, как пройти и использовать результаты

Типы мотивации по Герчикову помогают понять, почему одни сотрудники стремятся к развитию, а другие ценят стабильность. Хотите разобраться, как читать эти типы и использовать их на практике? В материале разбираем принципы теста, реальные примеры и даём понятные ориентиры для работы с мотивацией.