Тестирование безопасности: что это и почему важно

В наше время, когда каждый второй сервис переезжает в облака, а конфиденциальные данные пользователей хранятся чуть ли не в каждом стартапе, вопрос безопасности IT-систем становится критически важным. И если раньше мы могли отшутиться фразой «никому не нужны мои данные», то теперь даже простой взлом аккаунта в соцсети может обернуться серьезными проблемами – от потери денег до компрометации личной информации.

Тестирование безопасности IT-систем – это комплекс мероприятий, направленных на выявление уязвимостей в программном обеспечении и инфраструктуре. По сути, это легальный способ попытаться «сломать» систему до того, как это сделают злоумышленники. И поверьте моему опыту – лучше потратить время и ресурсы на предварительное тестирование, чем потом объяснять клиентам, куда делись их персональные данные.

Основная цель такого тестирования – не просто найти «дыры» в безопасности, но и понять, насколько система устойчива к различным типам атак. Это как стресс-тест для вашего приложения, только вместо нагрузки мы пытаемся найти все возможные способы получить несанкционированный доступ к данным. И поверьте, креативности хакерам не занимать – они найдут способы использовать даже самые незначительные уязвимости.

Основные виды тестирования безопасности

Знаете, что общего между тестированием безопасности и швейцарским ножом? Правильно – множество инструментов для разных задач. И как в случае со швейцарским ножом, важно знать, какой инструмент в какой ситуации использовать.

Тестирование на проникновение (пентестинг)

Это, пожалуй, самый «киношный» вид тестирования – этакий легальный взлом системы. Представьте, что вы наняли профессионального домушника проверить надежность замков в вашей квартире (только не пробуйте это дома!). Пентестеры делают примерно то же самое, только с IT-системами. Они пытаются найти все возможные способы проникнуть в систему – от банальных SQL-инъекций до сложных многоступенчатых атак с использованием социальной инженерии.

Тестирование на уязвимости

Здесь мы переходим от ручного «взлома» к автоматизированному поиску известных проблем. Это как антивирусная проверка, только на стероидах. Специальные инструменты сканируют систему на предмет известных уязвимостей – от устаревших версий библиотек до небезопасных конфигураций. И поверьте, список того, что может пойти не так, постоянно растёт – как и список CVE (Common Vulnerabilities and Exposures).

Тестирование безопасности приложений

Этот вид тестирования начинается еще на этапе разработки – потому что чинить корабль в порту дешевле, чем в открытом море. Мы проверяем код на наличие потенциальных уязвимостей, анализируем архитектуру приложения и тестируем все возможные входные точки. Особое внимание уделяется проверке аутентификации и авторизации – потому что пароль «123456» до сих пор остается самым популярным (да, я не шучу, проверьте статистику).

Тестирование безопасности сетей

А вот здесь мы добираемся до «санитарного состояния труб» – проверяем всю сетевую инфраструктуру. Открытые порты, незащищенные сервисы, слабые пароли на сетевом оборудовании – всё то, о чем системные администраторы предпочитают не думать до первого инцидента. Мы проверяем как внешний периметр (то, что видно из интернета), так и внутреннюю сеть – потому что иногда главная угроза приходит изнутри (привет, обиженный сисадмин с правами root).

Круговая диаграмма визуализирует распределение частоты использования основных видов тестирования безопасности: пентестинг, тестирование уязвимостей, приложений и сетей

Каждый из этих видов тестирования важен по-своему, и в идеальном мире вы должны использовать их все. Но мы живем в реальном мире с ограниченными бюджетами и сроками, поэтому приходится расставлять приоритеты. И здесь главное помнить: безопасность – это не продукт, а процесс. И как любой процесс, он требует постоянного внимания и обновления подходов.

Этапы проведения тестирования безопасности

Знаете, что объединяет хорошего взломщика сейфов и специалиста по безопасности? Методичность. Только первый использует её во зло, а второй – во благо. Давайте разберем, как правильно и легально «взломать» свою систему, не нарушая УК РФ.

Планирование и подготовка

Это как подготовка к ограблению банка в голливудских фильмах, только легально и с меньшим количеством спецэффектов. На этом этапе мы определяем:

- Что именно будем тестировать (и нет, ответ «всё» не принимается)

- Какие методы использовать (от «давайте попробуем сломать» до «у нас есть строгая методология»)

- Сколько времени это займет (спойлер: всегда больше, чем планировали)

- Кто будет участвовать (и кого потом «назначат виноватым»)

Сбор информации

Теперь начинается самое интересное – разведка. Мы собираем всю доступную информацию о системе, как бы сказал Шерлок Холмс, «элементарно, Ватсон»:

- Сканируем сеть (легально, с разрешения владельца, а то так и до статьи недалеко)

- Изучаем архитектуру (и удивляемся творческим решениям предыдущих разработчиков)

- Анализируем конфигурации (и находим пароли вроде «admin123»)

- Составляем карту системы (как в фильмах про воров, только в цифре)

Анализ уязвимостей

На этом этапе мы берем собранную информацию и начинаем искать слабые места. Это похоже на игру «найди 10 отличий», только отличия – это потенциальные бреши в безопасности, а их обычно намного больше десяти. Мы:

- Анализируем найденные уязвимости (от «ой, всё плохо» до «могло быть и хуже»)

- Оцениваем риски (спойлер: они всегда выше, чем кажется)

- Приоритизируем проблемы (потому что бюджет не резиновый)

Проведение тестирования

А вот теперь начинается настоящее веселье – мы пытаемся взломать систему всеми доступными способами (легально, напоминаю). Это включает:

- Эксплуатацию найденных уязвимостей (как в фильмах про хакеров, только медленнее и с меньшим количеством зеленого текста на черном фоне)

- Попытки обойти защиту (и удивление, когда это действительно получается)

- Тестирование различных сценариев атак (от «наивный пользователь» до «обиженный админ»)

Отчет и рекомендации

И наконец, самое любимое руководством – отчеты. Мы подробно документируем:

- Что нашли (обычно список длиннее, чем хотелось бы)

- Насколько всё плохо (по шкале от «надо пофиксить» до «срочно выключаем всё»)

- Как это исправить (и сколько это будет стоить – держитесь крепче)

- Рекомендации на будущее (которые, скорее всего, проигнорируют до следующего тестирования)

Каждый этап важен по-своему, и пропускать что-то – всё равно что играть в русскую рулетку с данными пользователей. И помните: хорошее тестирование безопасности похоже на параною – просто потому что вы параноик, не значит, что за вами не следят. В нашем случае – не пытаются взломать.

Инструменты для тестирования безопасности

Как говорил один мой коллега: «Инструменты тестировщика безопасности похожи на набор отмычек – чем больше их знаешь, тем выше шансы найти подход к любой системе» (разумеется, исключительно в легальных целях). Давайте рассмотрим основной арсенал специалиста по безопасности.

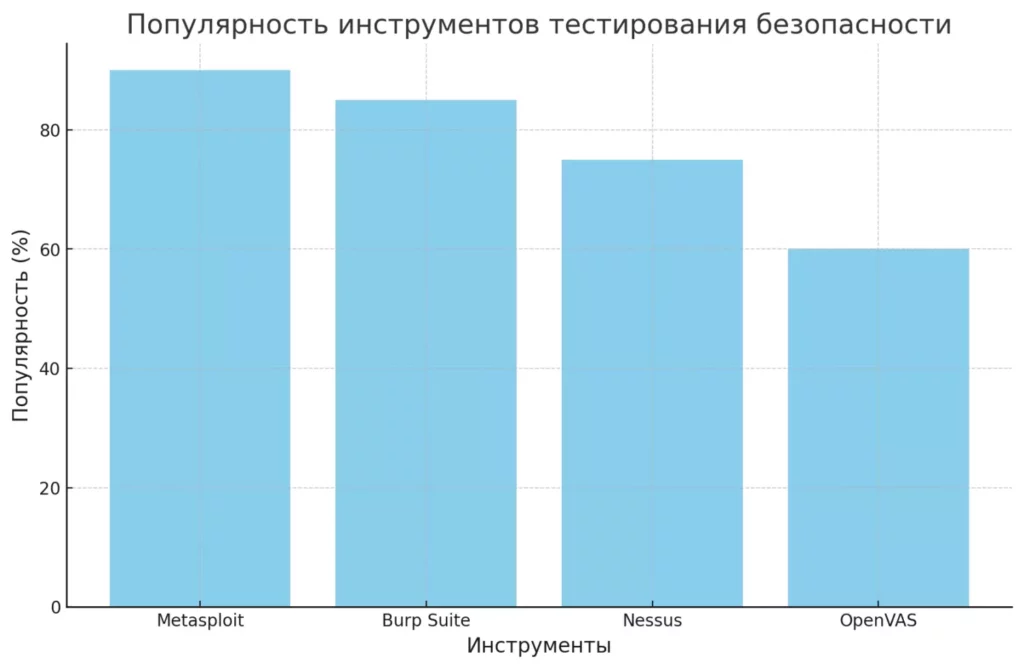

Столбчатая диаграмма демонстрирует популярность инструментов тестирования безопасности: Metasploit, Burp Suite, Nessus и OpenVAS.

Инструменты для пентестинга

Здесь у нас целый набор «джентльмена со специфическими интересами»:

- Metasploit Framework – швейцарский нож пентестера. Сам инструмент легален и широко используется специалистами по безопасности, однако его применение для несанкционированного доступа к системам является уголовным преступлением во многих странах, включая Россию (ст. 272 УК РФ). Представьте себе конструктор LEGO для взлома, только вместо кубиков – эксплойты.

- Burp Suite – как рентген для веб-приложений. Позволяет увидеть всё, что происходит между браузером и сервером. Особенно любим теми, кто считает, что «если я не вижу запрос в браузере, его никто не увидит».

Сканеры уязвимостей

Автоматизированные помощники, которые делают за нас рутинную работу:

- Nessus – платный, но мощный инструмент. Как МРТ для вашей системы – найдет даже то, о чем вы не подозревали (и о чем, возможно, предпочли бы не знать).

- OpenVAS – бесплатная альтернатива Nessus. Как говорится, «для тех, кто понимает». Немного сложнее в настройке, но зато бюджет не пострадает.

Инструменты для анализа кода

Для тех, кто любит копаться в чужом коде (легально, конечно):

- SonarQube – как строгий учитель по программированию. Найдет все «грязные» места в коде и заставит их исправить. Особенно любит указывать на очевидные уязвимости, о которых все знают, но «некогда было исправить».

- Fortify – профессиональный инструмент для анализа кода. Стоимость лицензии зависит от количества строк анализируемого кода и начинается от нескольких тысяч долларов в год. Находит сложные уязвимости и хорошо подходит для крупных корпоративных проектов с серьезным бюджетом на безопасность.

Помните: инструменты – это всего лишь инструменты. Как говорил мой преподаватель по информационной безопасности: «Молоток в руках плотника создает мебель, а в руках маньяка – проблемы». То же самое относится и к инструментам тестирования безопасности – важно не только иметь их, но и уметь правильно использовать. И да, я настоятельно рекомендую изучить правовые аспекты использования каждого инструмента в вашей юрисдикции – чтобы ваше следующее тестирование не закончилось беседой с людьми в форме.

Роли и ответственность участников процесса тестирования безопасности

Тестирование безопасности – это как постановка спектакля, где у каждого своя роль, и если кто-то забудет текст – всё пойдет наперекосяк. Только вместо провала спектакля мы рискуем получить взлом системы. Давайте познакомимся с нашей труппой.

Специалист по безопасности

Это наш режиссёр-постановщик. Человек, который:

- Планирует «представление» (читай: тестирование)

- Выбирает «декорации» (инструменты)

- Анализирует результаты

- И потом объясняет руководству, почему нужно срочно выделить бюджет на «ремонт сцены»

Кстати, хороший специалист по безопасности похож на параноика – он всегда ожидает худшего. Как говорил один мой коллега: «Я не параноик, я просто видел слишком много взломанных систем».

Системный администратор

Наш технический директор. Человек, который:

- Предоставляет доступ к системам (обычно после долгих уговоров)

- Настраивает тестовое окружение

- Периодически причитает «только ничего не сломайте»

- И потом восстанавливает то, что всё-таки сломали

Да, это тот самый человек, который знает все пароли, но всё равно использует «admin123» для тестового сервера (если вы сисадмин и узнали себя – срочно поменяйте пароль).

Разработчик

Наш сценарист и декоратор в одном лице:

- Пишет код (который потом будут пытаться взломать)

- Исправляет найденные уязвимости

- Уверяет, что «это фича, а не баг»

- И тихо ненавидит всех, кто находит проблемы в его «идеальном» коде

Руководитель проекта

Продюсер нашего шоу:

- Координирует всех участников

- Управляет ресурсами

- Пытается уложиться в сроки и бюджет

- И объясняет заказчику, почему тестирование безопасности стоит так дорого

Как в любом хорошем спектакле, успех зависит от слаженной работы всей команды. И помните: в отличие от театра, у нас нет права на репетицию – каждый прогон должен быть как премьера. Потому что в реальной жизни хакеры не дают второго шанса.

Лучшие практики и рекомендации по тестированию безопасности

Знаете, что общего между тестированием безопасности и походом к стоматологу? Оба мероприятия лучше проводить регулярно, иначе последствия могут быть… скажем так, дорогостоящими. Поделюсь практиками, которые я вынес из собственного опыта (и чужих ошибок – они обычно более поучительные).

Регулярность тестирования

«Единожды протестированная система остается безопасной ровно до следующего обновления» – это моя любимая присказка на встречах с клиентами. Поэтому:

- Тестируйте систему регулярно (нет, раз в пять лет – это не регулярно)

- Проводите повторное тестирование после крупных изменений (да, даже если «мы просто поменяли цвет кнопки»)

- Автоматизируйте рутинные проверки (потому что жизнь слишком коротка для ручного тестирования всего и вся)

- Держите руку на пульсе новых уязвимостей (хакеры точно следят за ними)

Обучение персонала

Самая сложная уязвимость находится между монитором и креслом (да, я говорю о пользователях):

- Проводите регулярные тренинги по безопасности (и нет, одной презентации в год недостаточно)

- Устраивайте симуляции фишинговых атак (предварительно предупредив юридический отдел)

- Объясняйте, почему «123456» – это не пароль, а приглашение к взлому

- Учите распознавать социальную инженерию (потому что не все хакеры выглядят как в фильмах)

Использование актуальных инструментов

Безопасность – это гонка вооружений, и вы всегда должны быть на шаг впереди:

- Регулярно обновляйте инструменты тестирования (да, даже если старая версия «еще работает»)

- Следите за новыми методами атак (хакеры точно следят)

- Используйте комбинацию различных инструментов (потому что один инструмент не найдет все проблемы)

- Не забывайте про специализированные инструменты для вашей отрасли

Документирование процесса

«Если тестирование не задокументировано, его как бы и не было» – любимая фраза аудиторов:

- Ведите подробные записи всех тестов (потому что через полгода вы не вспомните, что и зачем делали)

- Документируйте найденные уязвимости (и почему их исправление важно)

- Сохраняйте историю изменений (потому что иногда нужно вернуться и посмотреть, что пошло не так)

- Пишите понятные отчеты (да, даже технический текст можно сделать читабельным)

И помните: безопасность – это не конечная цель, а процесс. Как говорил мой первый ментор: «В безопасности нет пятниц» (имея в виду, что проблемы с безопасностью не уходят на выходные). И да, он был прав – особенно когда в пятницу вечером находишь критическую уязвимость в продакшене.

Заключение

Итак, мы прошли путь от теории тестирования безопасности до практических рекомендаций, и если вы дочитали до этого места – поздравляю, вы получили базовое понимание принципов и практик безопасности IT-систем.

Тестирование безопасности – это не просто галочка в чек-листе перед релизом, это постоянный процесс, который требует внимания, ресурсов и, да, приличного бюджета. Как говорил один мой клиент после серьезного взлома: «Безопасность кажется дорогой, пока не сравнишь её стоимость с ценой взлома» (спойлер: он сравнил, и теперь у них отличный бюджет на безопасность).

Помните: в мире кибербезопасности нет понятия «достаточно безопасно». Есть только «безопасно на данный момент». И пока вы читаете это заключение, где-то уже появилась новая уязвимость, о которой мы узнаем… ну, вероятно, после того, как ею воспользуются.

И помните: в мире кибербезопасности постоянное обучение – не роскошь, а необходимость. Если вы хотите углубить свои знания в области тестирования, включая тестирование безопасности, на странице рейтинга курсов QA-тестировщика вы найдете подборку образовательных программ по различным направлениям тестирования. Это поможет вам систематизировать знания и получить практические навыки под руководством опытных специалистов.

Кибербезопасность: чем она важна и как не стать жертвой хакеров

Что такое кибербезопасность и почему современные компании не могут без нее обойтись? Разбираем актуальные угрозы и способы защиты в 2025 году.

Почему SEO — это важная часть фронтенд-разработки

Как семантический HTML, оптимизация скорости и правильная работа с JavaScript могут сделать ваш сайт лидером в поисковой выдаче? Узнайте в нашем гиде!

Кризисная психология: помощь, которая действительно работает

Когда жизнь выходит из-под контроля, кризисная психология помогает справиться со стрессом и найти ресурсы для восстановления. Разбираем основные методы и принципы.

Лучшие обзоры СЭД: что выбрать для бизнеса?

Какие СЭД действительно удобны и функциональны? Мы изучили лучшие системы электронного документооборота, их возможности, цены и подводные камни.