Burp Suite: полное руководство по настройке и использованию

В мире информационной безопасности есть инструменты, которые можно назвать настоящими «швейцарскими ножами» — универсальными решениями для широкого спектра задач. Burp Suite безусловно относится к этой категории. Это интегрированная платформа для тестирования безопасности веб-приложений, которая позволяет специалистам находить уязвимости, перехватывать HTTP-запросы и проводить комплексный анализ защищенности сайтов.

Скриншот главной страницы сайта PortSwigger.

В этой статье мы разберем не только теоретические основы работы с Burp Suite, но и практические аспекты: от установки и настройки до проведения первых тестов на безопасность. Давайте погрузимся в мир профессионального пентестинга.

- Что такое Burp Suite и зачем он нужен

- Редакции и стоимость

- Основные компоненты и инструменты

- Какие уязвимости помогает находить Burp Suite

- Установка

- Настройка Берп Сьют для работы с браузером

- Как пользоваться Burp Suite: первый тест (пример XSS)

- Автоматическое сканирование в Burp Suite

- Советы экспертов по работе с Burp Suite

- Заключение

- Рекомендуем посмотреть курсы по QA-тестированию

Что такое Burp Suite и зачем он нужен

Burp Suite представляет собой интегрированную платформу для тестирования безопасности веб-приложений, которая работает по принципу «человека посередине» — перехватывает и анализирует весь трафик между браузером пользователя и веб-сервером. Этот подход позволяет специалистам по безопасности буквально «заглянуть под капот» веб-приложения и увидеть, как именно происходит обмен данными.

Принцип работы достаточно элегантен: Берп Сьют выступает в роли прокси-сервера, через который проходят все HTTP и HTTPS запросы. Это дает возможность не только наблюдать за трафиком, но и модифицировать его в реальном времени — изменять параметры запросов, добавлять вредоносные скрипты или тестировать различные сценарии атак.

Основные задачи, которые решает Burp Suite:

- Тестирование XSS-уязвимостей — проверка возможности внедрения вредоносных скриптов в веб-страницы.

- Поиск SQL-инъекций — обнаружение уязвимостей в запросах к базам данных.

- Анализ управления сессиями — проверка надежности токенов и механизмов аутентификации.

- Аудит конфигурации сервера — выявление неправильных настроек, которые могут привести к утечкам данных.

- Тестирование механизмов авторизации — проверка корректности разграничения доступа к ресурсам.

- Анализ криптографических реализаций — оценка качества шифрования и хеширования.

Возникает закономерный вопрос: почему именно Burp Suite стал настолько популярным среди специалистов? Ответ кроется в его универсальности и глубине функционала. В отличие от узкоспециализированных инструментов, Burp Suite предоставляет комплексное решение для большинства задач пентестинга веб-приложений.

Редакции и стоимость

Разработчики предлагают три основные редакции продукта, каждая из которых ориентирована на определенную аудиторию и решает конкретные бизнес-задачи. Давайте разберем особенности каждой версии и поймем, какая из них подойдет именно вам.

Community Edition — бесплатная версия, которая станет отличной отправной точкой для тех, кто только начинает знакомство с миром пентестинга. Несмотря на ограниченный функционал, эта редакция включает все базовые инструменты для обучения: Proxy, Repeater, Decoder и другие компоненты. Однако здесь нет автоматического сканера, а Intruder работает с существенными ограничениями по скорости.

Professional Edition за $475 в год предназначена для специалистов, которые занимаются пентестингом профессионально. Эта версия включает полнофункциональный автоматический сканер уязвимостей, расширенные возможности Intruder и доступ к Collaborator — инструменту для обнаружения слепых уязвимостей. Именно эту редакцию чаще всего выбирают фрилансеры и сотрудники небольших компаний.

Enterprise Edition стоимостью от $6 40 до $34 900 в год представляет собой корпоративное решение для крупных организаций. Здесь мы получаем централизованное управление сканированием, интеграцию с CI/CD процессами, расширенные возможности отчетности и многопользовательскую работу.

| Функция | Community | Professional | Enterprise |

|---|---|---|---|

| Автоматический сканер | ✗ | ✓ | ✓ |

| Интеграция с CI/CD | ✗ | ✗ | ✓ |

| Collaborator | ✗ | ✓ | ✓ |

| Техническая поддержка | ✗ | ✓ | ✓ |

| Многопользовательская работа | ✗ | ✗ | ✓ |

Интересно отметить, что разработчики предоставляют возможность бесплатного ознакомления с платными версиями, что позволяет оценить дополнительные возможности перед покупкой лицензии.

Основные компоненты и инструменты

Архитектура Берп Сьют построена по модульному принципу, где каждый компонент выполняет специализированные задачи, но при этом все инструменты тесно интегрированы между собой. Давайте разберем функционал каждого модуля и поймем, как они работают в связке для решения комплексных задач пентестинга.

- Proxy. Это сердце всей системы, инструмент, который перехватывает весь HTTP/HTTPS трафик между браузером и веб-приложением. Proxy позволяет не только наблюдать за запросами в реальном времени, но и модифицировать их перед отправкой на сервер. Именно здесь начинается большинство тестов на безопасность.

- Repeater. Пожалуй, самый используемый инструмент после Proxy. Он позволяет многократно отправлять модифицированные HTTP-запросы и анализировать ответы сервера. Представьте ситуацию: вы обнаружили подозрительный параметр в запросе и хотите протестировать его на уязвимости — Repeater станет незаменимым помощником для таких экспериментов.

- Intruder. Автоматизирует процесс атак методом перебора. Этот модуль может проводить различные типы атак: от простого перебора паролей до сложных инъекций с использованием заранее подготовленных словарей. В бесплатной версии Intruder работает с ограничениями по скорости, что делает его малопригодным для серьезного тестирования крупных приложений.

- Scanner. Эксклюзивная функция платных версий, которая автоматически сканирует веб-приложения на предмет известных уязвимостей. Scanner способен обнаруживать XSS, SQL-инъекции, уязвимости загрузки файлов и многие другие проблемы безопасности без участия человека.

- Target. Создает детальную карту тестируемого приложения, показывая его структуру, обнаруженные директории и файлы. Этот инструмент помогает понять архитектуру приложения и определить наиболее перспективные векторы атак.

- Spider. Автоматически обходит веб-приложение, переходя по ссылкам и собирая информацию о его структуре. Современные версии Burp Suite используют более продвинутый движок Crawler, который лучше справляется с JavaScript-heavy приложениями.

- Sequencer. Анализирует качество генерации случайных значений — токенов сессий, CSRF-токенов, паролей сброса. Если приложение генерирует предсказуемые значения, это может стать серьезной уязвимостью.

- Decoder. Преобразует данные между различными форматами кодирования: URL-encoding, Base64, HTML-entities и другие. Этот инструмент особенно полезен при анализе сложных запросов с множественным кодированием.

- Comparer. Визуально сравнивает два HTTP-запроса или ответа, выделяя различия. Это помогает понять, как изменения в запросе влияют на поведение приложения.

- Collaborator (только в платных версиях). Революционный инструмент для обнаружения слепых уязвимостей. Он создает уникальные поддомены и отслеживает обращения к ним, что позволяет выявлять SSRF, слепые XSS и другие сложные для обнаружения уязвимости.

- Clickbandit. Моделирует clickjacking-атаки, помогая оценить, насколько приложение защищено от подобных векторов атак.

- DOM Invader. Специализированный инструмент для поиска DOM-based XSS уязвимостей, которые возникают на стороне клиента и часто остаются незамеченными традиционными сканерами.

- Extender. Открывает доступ к экосистеме плагинов BApp Store, где сообщество разработчиков создает расширения для решения специфических задач — от поиска редких уязвимостей до интеграции с другими инструментами.

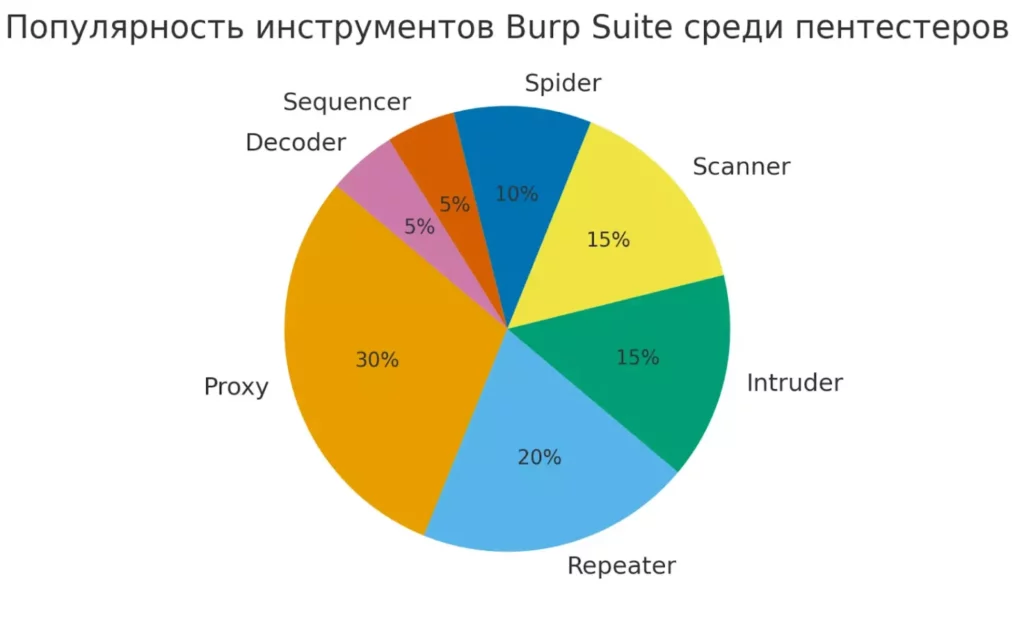

Диаграмма показывает, какие модули Burp Suite чаще всего используют пентестеры. Видно, что Proxy и Repeater — самые востребованные, так как именно они лежат в основе ручного тестирования безопасности.

Все эти компоненты работают как единый организм: данные, полученные в одном модуле, легко передаются в другой для дальнейшего анализа, создавая seamless workflow для специалиста по безопасности.

Какие уязвимости помогает находить Burp Suite

Современные веб-приложения подвержены множеству типов атак, и Берп Сьют предоставляет инструментарий для обнаружения большинства из них. Давайте рассмотрим основные категории уязвимостей, которые этот инструмент помогает выявлять, и поймем механизмы их возникновения.

XSS (Cross-Site Scripting)

одна из самых распространенных уязвимостей веб-приложений. Она возникает, когда приложение некорректно обрабатывает пользовательский ввод, позволяя злоумышленнику внедрить вредоносный JavaScript-код. Burp Suite может обнаруживать как reflected XSS (когда вредоносный код отражается в ответе сервера), так и stored XSS (когда код сохраняется в базе данных). DOM Invader специально предназначен для поиска DOM-based XSS, которые выполняются исключительно на стороне клиента.

SQL-инъекции

представляют критическую угрозу для приложений, работающих с базами данных. Эта уязвимость позволяет злоумышленнику выполнять произвольные SQL-запросы, получая доступ к конфиденциальной информации или модифицируя данные. Scanner в Берп Сьют использует различные техники для обнаружения SQL-инъекций: от простых попыток нарушить синтаксис запроса до сложных blind SQL-инъекций.

Ошибки конфигурации сервера

могут открывать злоумышленникам доступ к критически важной информации. Это может быть неправильно настроенный directory listing, который показывает содержимое каталогов, или небезопасные HTTP-заголовки, которые не обеспечивают должной защиты. Burp Suite автоматически проверяет множество подобных конфигурационных проблем.

Уязвимости управления сессиями

затрагивают механизмы аутентификации и авторизации пользователей. Sequencer анализирует энтропию сессионных токенов — если они генерируются предсказуемо, злоумышленник может подобрать действующий токен другого пользователя. Кроме того, Берп Сьют проверяет правильность установки флагов безопасности для cookies (HttpOnly, Secure, SameSite).

Clickjacking-атаки

используют наложение невидимых элементов интерфейса для обмана пользователей. Clickbandit создает специальные тестовые страницы, которые помогают оценить, может ли приложение быть встроено в iframe злоумышленника и использовано для проведения подобных атак.

CSRF (Cross-Site Request Forgery)

позволяет злоумышленнику выполнять действия от имени аутентифицированного пользователя без его ведома. Burp Suite проверяет наличие и корректность anti-CSRF токенов, а также анализирует возможность проведения CSRF-атак через различные векторы.

SSRF (Server-Side Request Forgery)

— сложная для обнаружения уязвимость, которая позволяет заставить сервер выполнить HTTP-запросы к произвольным адресам. Collaborator играет ключевую роль в обнаружении SSRF, создавая уникальные поддомены и отслеживая обращения к ним.

Уязвимости загрузки файлов

возникают, когда приложение недостаточно проверяет загружаемые пользователями файлы. Это может привести к загрузке и выполнению вредоносного кода на сервере. Берп Сьют тестирует различные техники обхода фильтров загрузки файлов.

Path Traversal (обход каталогов)

позволяет злоумышленнику получить доступ к файлам вне предназначенной для этого директории, используя последовательности типа «../». Scanner автоматически проверяет параметры, которые могут быть уязвимы к подобным атакам.

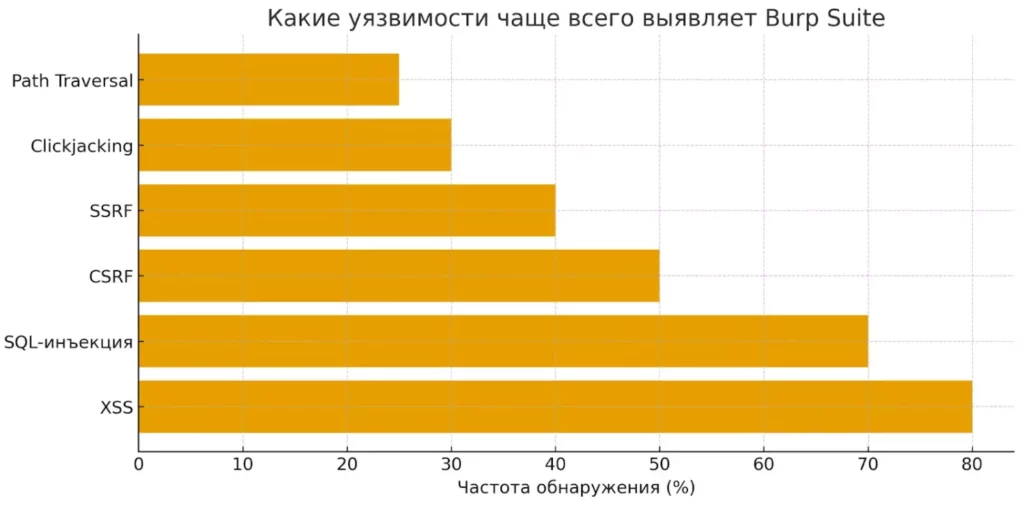

Горизонтальная диаграмма демонстрирует, какие типы уязвимостей Burp Suite выявляет чаще всего. Наиболее распространены XSS и SQL-инъекции, за ними следуют CSRF и SSRF.

Важно понимать, что эффективность обнаружения уязвимостей зависит не только от возможностей инструмента, но и от навыков специалиста, который его использует. Автоматические сканеры могут пропустить логические уязвимости или проблемы, специфичные для конкретного приложения, поэтому ручное тестирование остается критически важным компонентом процесса аудита безопасности.

Установка

Процесс установки достаточно прямолинеен, но имеет несколько нюансов, которые стоит учесть для корректной работы инструмента. Давайте пошагово разберем весь процесс — от загрузки до первого запуска.

Шаг 1. Загрузка дистрибутива

Переходим на официальный сайт PortSwigger (portswigger.net) и выбираем соответствующую версию Берп Сьют. Для начального знакомства рекомендуем Community Edition — она предоставляет все необходимые инструменты для изучения основ пентестинга. При загрузке система может запросить email-адрес, но это поле можно оставить пустым и сразу перейти к скачиванию.

Шаг 2. Установка на различных операционных системах

Burp Suite поставляется в виде исполняемого JAR-файла, что обеспечивает кроссплатформенность. Единственное требование — наличие Java Runtime Environment (JRE) версии 11 или выше. На Windows запуск происходит через двойной клик по скачанному файлу, на Linux и macOS может потребоваться выполнить команду в терминале: java -jar burpsuite_community_v2023.x.x.jar

Шаг 3. Первоначальная настройка проекта

При первом запуске Берп Сьют предложит создать новый проект или открыть существующий. Для начинающих пользователей оптимальным выбором будет «Temporary Project» — это создаст временный проект, который не сохраняется между сессиями. В дальнейшем, когда вы начнете проводить серьезные тесты, можно будет создавать именованные проекты для сохранения результатов работы.

Шаг 4. Настройка конфигурации

На следующем экране система предложит выбрать конфигурацию Берп Сьют. Для большинства случаев подойдет стандартная конфигурация («Use Burp defaults»). Опытные пользователи могут загрузить собственные конфигурационные файлы или настроить специфические параметры, но это не требуется для базового использования.

Шаг 5. Завершение настройки

Нажимаем кнопку «Start Burp» — и инструмент готов к работе. Интерфейс Burp Suite откроется с активной вкладкой Dashboard, где будет отображаться общая информация о текущем проекте и активных задачах.

Стоит отметить, что весь процесс установки занимает не более 5-10 минут, а основное время тратится на загрузку дистрибутива (размер файла составляет около 150-200 МБ). После установки рекомендуется ознакомиться с основными разделами интерфейса и перейти к настройке прокси — именно этот этап определяет, насколько эффективно вы сможете использовать возможности Burp Suite для анализа веб-приложений.

Настройка Берп Сьют для работы с браузером

Корректная настройка прокси — это фундамент эффективной работы с Burp Suite. Именно от этого этапа зависит, сможете ли вы перехватывать и анализировать HTTP-трафик. Давайте детально разберем процесс настройки на примере Firefox, который традиционно считается наиболее удобным браузером для пентестинга.

Шаг 1. Активация перехвата в Burp Suite

Первым делом переходим во вкладку «Proxy» → «Intercept» в интерфейсе Burp Suite. Здесь ключевую роль играет кнопка «Intercept is on/off» — она должна быть активна (оранжевый цвет с текстом «Intercept is on»). Именно этот переключатель определяет, будет ли Burp Suite перехватывать запросы для ручного анализа или пропускать их автоматически.

Шаг 2. Настройка прокси в браузере

В Firefox открываем меню настроек (about:preferences) и в поисковой строке вводим «proxy». Выбираем «Settings» в разделе «Network Settings». В открывшемся окне выбираем «Manual proxy configuration» и вводим следующие параметры:

- HTTP Proxy: 127.0.0.1

- Port: 8080

- Обязательно ставим галочку «Use this proxy server for all protocols»

Эти параметры соответствуют стандартной конфигурации Берп Сьют. Если порт 8080 занят другим приложением, можно изменить его в настройках Burp Suite (Proxy → Options → Proxy Listeners).

Шаг 3. Установка SSL-сертификата

Для перехвата HTTPS-трафика необходимо установить корневой сертификат Burp Suite как доверенный. Это критически важный шаг — без него вы не сможете анализировать зашифрованные соединения, которые составляют подавляющее большинство современного веб-трафика.

Переходим в браузере по адресу http://burpsuite (важно использовать именно HTTP, а не HTTPS). На открывшейся странице нажимаем «CA Certificate» для загрузки сертификата. Сохраняем файл с расширением .der на локальный диск.

Шаг 4. Импорт сертификата в Firefox

В настройках Firefox переходим в раздел «Privacy & Security» → «View Certificates» → вкладка «Authorities». Нажимаем «Import» и выбираем скачанный ранее файл сертификата. В диалоговом окне обязательно отмечаем «Trust this CA to identify websites» — это позволит браузеру доверять сертификатам, созданным Burp Suite.

Шаг 5. Проверка корректности настройки

Для проверки работоспособности открываем любой веб-сайт в настроенном браузере. Если настройка выполнена корректно, во вкладке «Proxy» → «Intercept» появится перехваченный HTTP-запрос. Вы увидите детальную информацию о запросе: метод, URL, заголовки и тело запроса.

Нажатие кнопки «Forward» отправит запрос на сервер, а «Drop» — отменит его. Для автоматического пропуска запросов можно временно отключить перехват кнопкой «Intercept is off».

Дополнительные рекомендации

Рекомендуется создать отдельный профиль Firefox специально для пентестинга — это позволит быстро переключаться между обычным просмотром и анализом безопасности. Также полезно настроить исключения для прокси (например, для localhost), чтобы не перехватывать трафик к локальным ресурсам.

После успешной настройки все HTTP и HTTPS запросы будут проходить через Берп Сьют, открывая возможности для их детального анализа и модификации. Это создает основу для проведения различных тестов безопасности веб-приложений.

Как пользоваться Burp Suite: первый тест (пример XSS)

Теперь, когда мы настроили Burp Suite для перехвата трафика, давайте проведем практический тест на поиск XSS-уязвимости. Этот пример поможет понять базовую методологию работы с инструментом и продемонстрирует, как теория превращается в практику пентестинга.

Подготовка к тестированию

Для безопасного обучения рекомендуем использовать специально созданные уязвимые приложения, такие как DVWA (Damn Vulnerable Web Application) или OWASP WebGoat. Эти платформы содержат намеренно внедрены уязвимости и предназначены исключительно для образовательных целей. Важно помнить: никогда не тестируйте реальные веб-сайты без явного разрешения их владельцев.

Шаг 1. Перехват базового запроса

Открываем тестовое приложение в настроенном браузере и находим форму для ввода данных — это может быть поле поиска, комментариев или обратной связи. Вводим обычное тестовое значение, например, слово «test», и отправляем форму. Burp Suite немедленно перехватит этот запрос во вкладке «Proxy» → «Intercept».

В перехваченном запросе мы увидим все параметры: метод (обычно POST), URL, заголовки и тело запроса с нашим тестовым значением. На этом этапе важно понять структуру запроса и определить, какой именно параметр содержит пользовательский ввод.

Шаг 2. Отправка запроса в Repeater

Правой кнопкой мыши щелкаем по перехваченному запросу и выбираем «Send to Repeater». Этот шаг критически важен, поскольку Repeater позволяет многократно модифицировать и отправлять запрос без необходимости каждый раз заполнять форму в браузере.

Переходим во вкладку «Repeater», где видим точную копию нашего запроса. Теперь мы можем экспериментировать с параметрами, не затрагивая основной поток перехвата в Proxy.

Шаг 3. Тестирование на XSS-уязвимость

Заменяем тестовое значение «test» на простейший XSS-payload: <script>alert(‘XSS’)</script>. Этот код, если приложение уязвимо, должен выполниться в браузере и показать всплывающее окно с текстом «XSS».

Нажимаем кнопку «Send» в Repeater и анализируем ответ сервера в нижней части экрана. Ключевой момент — посмотреть, отражается ли наш вредоносный код в HTML-ответе в неизмененном виде или сервер применяет какие-либо механизмы фильтрации.

Шаг 4. Анализ результатов

Если в ответе сервера мы видим наш скрипт без экранирования или фильтрации, это указывает на потенциальную XSS-уязвимость. Для окончательного подтверждения можно скопировать ответ и открыть его в браузере или воспользоваться встроенным рендерером Burp Suite.

Существует множество способов обхода простых фильтров. Например, если базовый payload блокируется, можно попробовать альтернативные варианты:

- <img src=x onerror=alert(‘XSS’)>

- <svg onload=alert(‘XSS’)>

- javascript:alert(‘XSS’)

Шаг 5. Документирование находки

Если уязвимость подтверждена, важно правильно задокументировать результат. В Берп Сьют можно добавить заметки к запросу (правая кнопка → «Add comment») или использовать встроенные инструменты для создания отчетов. Качественная документация должна включать:

- Описание уязвимости

- Шаги для воспроизведения

- Потенциальное влияние на безопасность

- Рекомендации по устранению

Этот базовый пример демонстрирует fundamental workflow пентестинга с Burp Suite: перехват → анализ → модификация → тестирование → документирование. Освоив эту методологию на простых примерах, можно переходить к более сложным сценариям тестирования безопасности.

Автоматическое сканирование в Burp Suite

Помимо ручного тестирования, Берп Сьют предоставляет мощные возможности автоматического сканирования, которые значительно ускоряют процесс первоначального анализа веб-приложений. Автоматический сканер особенно полезен для выявления типовых уязвимостей и создания базового представления о состоянии безопасности тестируемого ресурса.

Запуск автоматического сканирования

Для начала сканирования переходим на панель управления Dashboard и нажимаем кнопку «New scan». Берп Сьют предложит несколько опций конфигурации сканирования — от быстрого поверхностного анализа до глубокого исследования всех обнаруженных функций приложения.

В поле «URLs to scan» вводим адрес целевого веб-приложения. Важно помнить основополагающий принцип этичного хакинга: сканировать можно только те ресурсы, на которые у вас есть явное разрешение владельцев. Для обучения отлично подходят специальные тестовые площадки, такие как portswigger-labs.net — демонстрационный ресурс от создателей Burp Suite.

Процесс сканирования

После нажатия «OK» запускается двухэтапный процесс. Сначала активируется краулер (crawler), который автоматически обходит веб-приложение, переходя по ссылкам, анализируя формы и JavaScript-код для создания полной карты сайта. Этот этап обычно занимает несколько минут и позволяет обнаружить скрытые страницы и функции, которые могут не быть очевидными при ручном тестировании.

Во вкладке «Target» появляется новая директория с адресом сканируемого сайта. Развернув её, можно увидеть всю структуру обнаруженных ресурсов: страницы, директории, параметры запросов и другие элементы веб-приложения.

Анализ результатов сканирования

По завершении картографирования сайта запускается собственно сканер уязвимостей. Он методично тестирует каждый обнаруженный параметр и функцию на предмет различных типов атак: SQL-инъекции, XSS, путевые обходы, уязвимости загрузки файлов и многие другие.

Результаты сканирования отображаются в окне «Issue activity» на панели Dashboard. Каждая обнаруженная проблема классифицируется по уровню критичности: High, Medium, Low и Information. Эта классификация помогает приоритизировать усилия по устранению уязвимостей.

Детальный анализ обнаруженных проблем

При выборе конкретной проблемы в нижней части экрана появляются три информативные вкладки:

- Issue definition — подробное описание типа уязвимости, её потенциального воздействия и механизма эксплуатации

- Issue detail — специфическая информация о том, как именно проявляется уязвимость в данном приложении

- Remediation — рекомендации по устранению обнаруженной проблемы

Автоматическое сканирование не заменяет ручного тестирования, но служит отличной отправной точкой для более глубокого анализа. Опытные пентестеры используют результаты автоматического сканирования как roadmap для дальнейшего исследования — они фокусируются на наиболее критичных находках и используют их как основу для разработки более сложных сценариев атак.

Важно понимать, что качество автоматического сканирования напрямую зависит от версии Burp Suite — в Community Edition функционал сканера значительно ограничен по сравнению с Professional версией.

Советы экспертов по работе с Burp Suite

Освоение Берп Сьют — это путешествие, которое требует не только технических знаний, но и понимания правильной методологии работы. Специалисты с многолетним опытом пентестинга выработали ряд практических рекомендаций, которые помогают максимально эффективно использовать возможности этого инструмента.

Начинайте с основ и постепенно расширяйте арсенал

Не пытайтесь сразу освоить все компоненты Burp Suite. Начните с Community Edition и сосредоточьтесь на двух ключевых инструментах: Proxy и Repeater. Эти модули составляют основу любого тестирования безопасности и позволяют решать большинство задач ручного анализа. Только после уверенного владения базовым функционалом имеет смысл переходить к более сложным инструментам, таким как Intruder и Scanner.

Используйте специализированные тренировочные площадки

Теория без практики имеет ограниченную ценность. Регулярно тренируйтесь на специально созданных уязвимых приложениях:

- DVWA (Damn Vulnerable Web Application) — классическая платформа с настраиваемым уровнем сложности

- OWASP Juice Shop — современное SPA-приложение с широким спектром уязвимостей

- WebGoat — интерактивная обучающая платформа от OWASP

- PortSwigger Web Security Academy — официальные лабораторные работы от создателей Burp Suite

Ведите детальные записи процесса тестирования

Документирование — критически важный аспект профессионального пентестинга. Ведите подробные заметки о каждом тесте: какие параметры проверялись, какие payload использовались, какой был результат. Burp Suite предоставляет встроенные возможности для добавления комментариев к запросам и создания отчетов. Эта практика не только помогает не потерять нить тестирования, но и существенно упрощает создание финальной отчетности.

Активно используйте экосистему расширений

BApp Store содержит сотни плагинов, созданных сообществом для решения специфических задач. Некоторые must-have расширения включают:

- Autorize — для тестирования горизонтальной и вертикальной эскалации привилегий

- JWT Editor — для работы с JSON Web Tokens

- Param Miner — для обнаружения скрытых параметров

- Turbo Intruder — для высокоскоростного фаззинга

Настройте рабочее окружение под свои потребности

Создайте отдельный профиль браузера исключительно для пентестинга. Установите полезные расширения, такие как Cookie Editor, User-Agent Switcher, и FoxyProxy для быстрого переключения прокси. Настройте горячие клавиши в Burp Suite для часто используемых действий — это существенно ускорит workflow.

Изучайте методологии и фреймворки

Берп Сьют — это инструмент, но эффективность его использования зависит от понимания методологий тестирования безопасности. Изучите OWASP Testing Guide, PTES (Penetration Testing Execution Standard) и другие признанные фреймворки. Понимание систематического подхода к тестированию поможет не пропустить важные векторы атак.

Постоянно развивайтесь и следите за трендами

Мир информационной безопасности динамично развивается. Подписывайтесь на блог PortSwigger Research, читайте отчеты о новых уязвимостях, участвуйте в CTF-соревнованиях. Регулярно обновляйте Burp Suite до последней версии — разработчики постоянно добавляют новые проверки

и улучшают существующие алгоритмы обнаружения уязвимостей.

Помните: мастерство в пентестинге приходит только с опытом. Каждое новое приложение, каждая обнаруженная уязвимость добавляют к вашему пониманию архитектуры безопасности веб-приложений и методов их защиты.

Заключение

Burp Suite заслуженно занимает позицию золотого стандарта в арсенале специалистов по информационной безопасности. Этот универсальный инструмент демонстрирует, как правильно спроектированное решение может объединить мощность автоматизации с гибкостью ручного анализа, предоставляя пентестерам все необходимое для проведения комплексного аудита безопасности веб-приложений. Подведем итоги:

- Burp Suite — универсальный инструмент для аудита веб-безопасности. Позволяет перехватывать трафик и управлять запросами в реальном времени.

- Community, Professional и Enterprise — три редакции. Professional даёт сканер и расширенные функции для практического пентестинга.

- Intruder и Scanner — для автоматизации атак и поиска типовых уязвимостей. Помогают быстро выявлять проблемные места приложения.

- Настройка прокси и установка CA-сертификата — обязательный шаг. Это обеспечивает корректный перехват HTTPS-трафика в браузере.

- Автосканирование дополняет ручное тестирование. Совмещение подходов повышает полноту и точность результатов.

- Экосистема расширений через Extender расширяет возможности. Плагины ускоряют типовые проверки и интеграцию в рабочие процессы.

Рекомендуем обратить внимание на подборку курсов по QA-тестированию. Если вы только начинаете осваивать профессию пентестера, такие программы помогут пройти путь от теории до практики: в курсах есть и базовые лекции, и реальные лабораторные задания.

Рекомендуем посмотреть курсы по QA-тестированию

| Курс | Школа | Цена | Рассрочка | Длительность | Дата начала | Ссылка на курс |

|---|---|---|---|---|---|---|

|

Автоматизированное тестирование на Python

|

Eduson Academy

100 отзывов

|

Цена

Ещё -5% по промокоду

88 800 ₽

|

От

7 400 ₽/мес

0% на 24 месяца

|

Длительность

6 месяцев

|

Старт

в любое время

|

Подробнее |

|

Тестировщик ПО (Junior)

|

Level UP

36 отзывов

|

Цена

42 990 ₽

|

От

14 330 ₽/мес

|

Длительность

3 месяца

|

Старт

20 февраля

|

Подробнее |

|

Тестировщик

|

Bang Bang Education

73 отзыва

|

Цена

85 000 ₽

170 000 ₽

|

|

Длительность

8 месяцев

|

Старт

в любое время

|

Подробнее |

|

Тестировщик ПО

|

Нетология

46 отзывов

|

Цена

с промокодом kursy-online

105 000 ₽

184 200 ₽

|

От

3 070 ₽/мес

Без переплат на 2 года.

4 805 ₽/мес

|

Длительность

6 месяцев

|

Старт

6 февраля

|

Подробнее |

|

Тестировщик мобильных игр

|

XYZ School

21 отзыв

|

Цена

Ещё -14% по промокоду

90 300 ₽

129 000 ₽

|

От

6 000 ₽/мес

|

Длительность

4 месяца

|

Старт

5 февраля

|

Подробнее |

Как ТРИЗ меняет подход к задачам в цифровую эпоху

Инновационная методология, разработанная более 70 лет назад, находит новое применение в мире технологий. Узнайте, как ТРИЗ помогает справляться с вызовами современности.

Должностная инструкция — что это, зачем нужна и как составить правильно

Какие бывают виды должностных инструкций и чем они отличаются на практике? Разбираем типовые и индивидуальные варианты, их плюсы, ограничения и ситуации, когда каждый из них действительно нужен.

Ошибка 503: временный сбой или признак серьёзной проблемы?

Если вы не понимаете, почему сайт внезапно стал недоступен, и видите код 503 — не спешите паниковать. Расскажем, что означает ошибка 503, почему она возникает и как с ней справиться.

Квиз — игра или инструмент продаж? Расставим все точки

Квиз маркетинг — это не просто весёлые тесты про картошку и кофе. Это способ узнать клиента, зацепить внимание и превратить его в покупателя. Как это работает — читаем дальше.