Что нужно знать об Istio перед внедрением: технический обзор и практические рекомендации

Что нужно знать об Istio перед внедрением: технический обзор и практические рекомендации

В эпоху микросервисной архитектуры, когда приложения состоят из десятков и сотен независимых сервисов, управление их взаимодействием становится критически важной задачей. Как обеспечить безопасность связи между компонентами? Как контролировать трафик и получать детальную телеметрию? Именно здесь на сцену выходит Istio — один из самых популярных и одновременно противоречивых инструментов в экосистеме Kubernetes.

Официальный сайт Istio.

Istio представляет собой service mesh — специализированный инфраструктурный слой, который берет на себя задачи управления сетевым взаимодействием между сервисами. С момента своего появления этот фреймворк с открытым исходным кодом заслужил как восторженные отзывы DevOps-инженеров, так и критику за свою сложность.

В этой статье мы объединим обзорную информацию с техническим разбором: рассмотрим архитектуру истио, разберем его ключевые возможности и ограничения, а также поможем понять, в каких случаях его внедрение оправдано, а когда лучше выбрать более простые решения. Наша цель — дать практическое понимание того, что представляет собой этот инструмент и как он влияет на надежность и производительность современных распределенных систем.

- Что такое Istio и зачем он нужен

- Архитектура Istio

- Основные функции и возможности

- Как работает истио: жизненный цикл запроса

- Настройки и API Istio

- Преимущества и ограничения Istio

- Кому и когда стоит использовать

- Заключение

- Рекомендуем посмотреть курсы по системному администрированию

Что такое Istio и зачем он нужен

Service Mesh: определение и смысл

Прежде чем погрузиться в специфику Istio, давайте разберемся с концепцией service mesh. В современных микросервисных архитектурах приложения состоят из множества независимо развертываемых компонентов, которые постоянно обмениваются данными по сети. Каждый такой обмен требует решения целого ряда задач: аутентификации, авторизации, шифрования, балансировки нагрузки, обработки ошибок и сбора метрик.

Традиционно эти задачи решались на уровне каждого отдельного сервиса — разработчики встраивали соответствующую логику непосредственно в код приложений. Однако такой подход приводил к дублированию функциональности, усложнению разработки и проблемам с согласованностью политик безопасности между различными командами.

Service mesh предлагает принципиально иной подход: вся логика управления сетевым взаимодействием выносится в отдельный инфраструктурный слой. Этот слой работает прозрачно для приложений — сервисы продолжают обмениваться данными как обычно, но весь трафик проходит через специальные прокси-серверы, которые и обеспечивают необходимую функциональность.

Istio как решение: open-source, Kubernetes-ориентированность

Истио представляет собой одну из наиболее зрелых и функциональных реализаций концепции service mesh. Этот фреймворк с открытым исходным кодом изначально создавался командами из Google, IBM и Lyft специально для экосистемы Kubernetes, хотя может работать и в других средах.

Ключевая особенность Istio заключается в том, что он предоставляет декларативный API для управления сетевыми политиками. Вместо написания кода для каждого сервиса, инженеры описывают желаемое поведение системы с помощью YAML-манифестов, которые применяются через стандартные механизмы Kubernetes. Control plane Istio автоматически транслирует эти политики в конфигурацию прокси-серверов.

Основные задачи, которые решает истио, можно разделить на четыре категории:

- Управление трафиком — интеллектуальная маршрутизация запросов, балансировка нагрузки, canary-развертывания и A/B-тестирование.

- Безопасность — автоматическое шифрование трафика между сервисами, управление аутентификацией и авторизацией.

- Наблюдаемость — сбор детальных метрик, логов и трейсов для мониторинга и диагностики системы.

- Политики — применение различных ограничений и правил, таких как rate limiting и circuit breaking.

Важно понимать, что Istio не является универсальным решением для всех проектов. Его внедрение имеет смысл в первую очередь для сложных распределенных систем, где количество межсервисных взаимодействий достигает критической массы, а требования к безопасности и наблюдаемости высоки.

Архитектура Istio

Control plane vs Data plane

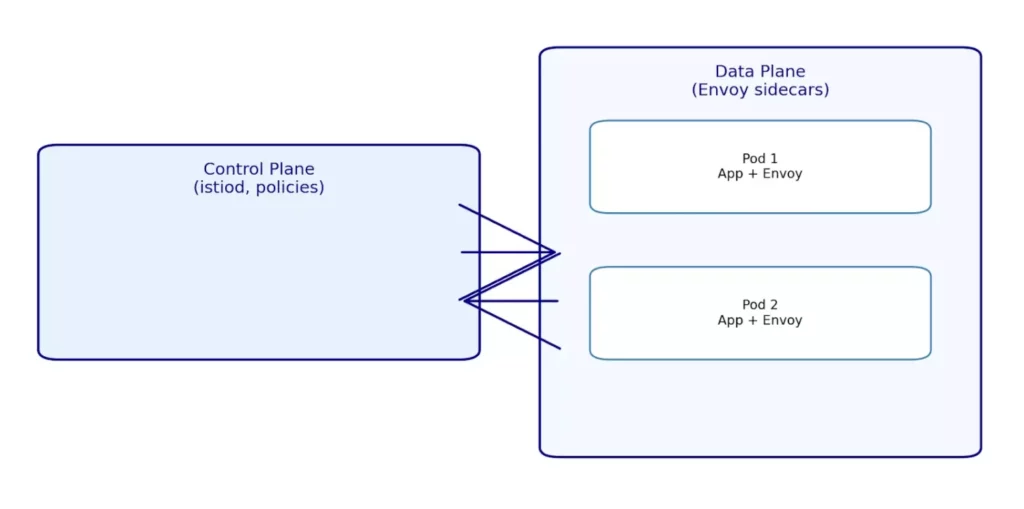

Архитектура истио построена на классическом принципе разделения плоскости управления (control plane) и плоскости данных (data plane). Эта концепция, хорошо знакомая сетевым инженерам, позволяет четко разграничить функции конфигурирования и непосредственной обработки трафика.

Control plane представлен компонентом istiod — центральным контроллером, который получает информацию о состоянии кластера Kubernetes, обрабатывает пользовательские конфигурации и распределяет инструкции по всем прокси-серверам в системе. Именно istiod отвечает за трансляцию высокоуровневых политик (написанных на языке Istio API) в низкоуровневые настройки прокси.

Data plane состоит из сайдкар-прокси, которые развертываются рядом с каждым подом приложения. Эти прокси перехватывают весь входящий и исходящий сетевой трафик, обрабатывают его согласно полученным от control plane инструкциям и пересылают по назначению. Важно понимать, что data plane может функционировать автономно — даже если control plane временно недоступен, прокси продолжают работать по последним полученным настройкам.

Схема показывает разделение плоскости управления и данных в Istio. Control plane централизует политику и конфигурацию, а data plane с Envoy-sidecar обрабатывает трафик локально.

Sidecar-модель и Envoy Proxy

В основе data plane лежит паттерн sidecar — каждый под приложения автоматически дополняется контейнером с прокси-сервером. Истио использует для этой цели Envoy Proxy — высокопроизводительный прокси-сервер с открытым исходным кодом, первоначально разработанный в Lyft.

Выбор Envoy не случаен: этот прокси обладает мощным и гибким API для конфигурирования, поддерживает современные протоколы и предоставляет богатые возможности по сбору телеметрии. Envoy построен на модульной архитектуре фильтров, что позволяет легко расширять его функциональность.

Механизм перехвата трафика реализован через правила iptables: весь исходящий трафик из пода перенаправляется на порт 15001, а входящий — на порт 15006. Таким образом, приложение продолжает работать в обычном режиме, не подозревая о существовании прокси, но фактически весь его сетевой обмен проходит через Envoy.

Поддерживаемые протоколы

Istio поддерживает работу с различными сетевыми протоколами, что делает его универсальным решением для гетерогенных сред:

- HTTP/1.1 и HTTP/2 — полная поддержка включая интеллектуальную маршрутизацию по заголовкам, методам и путям.

- gRPC — нативная поддержка Google RPC со всеми возможностями HTTP/2.

- TCP — работа с произвольными TCP-соединениями (базы данных, legacy-протоколы).

- WebSocket — поддержка долгоживущих соединений для real-time приложений.

| Компонент | Назначение | Расположение |

|---|---|---|

| istiod | Центральный контроллер, управление конфигурацией | Control plane |

| Envoy Proxy | Сайдкар-прокси для обработки трафика | Data plane (каждый под) |

| istio-agent | Агент связи между istiod и Envoy | Data plane (каждый под) |

| Istio Operator | Управление жизненным циклом Istio | Control plane |

| Ingress Gateway | Точка входа трафика в mesh | Data plane (выделенные поды) |

Эта архитектура обеспечивает как масштабируемость (data plane может обрабатывать трафик независимо), так и гибкость управления (control plane централизованно управляет политиками). Однако она же создает дополнительную сложность — теперь в системе появляется еще один слой инфраструктуры, который требует мониторинга и поддержки.

Основные функции и возможности

Управление трафиком (балансировка, маршрутизация, canary-деплой)

Управление трафиком — одна из ключевых функций истио, которая выходит далеко за рамки простой балансировки нагрузки. Система предоставляет возможности для реализации сложных паттернов маршрутизации, недоступных в стандартном Kubernetes.

Интеллектуальная маршрутизация позволяет направлять запросы на основе различных критериев: HTTP-заголовков, параметров запроса, географического расположения клиента или даже содержимого cookie. Например, можно настроить перенаправление всех запросов с заголовком X-User-Type: premium на отдельный кластер высокопроизводительных серверов.

Canary-развертывания становятся тривиальной задачей — можно направить определенный процент трафика на новую версию сервиса, постепенно увеличивая долю до полного переключения. При этом критерии маршрутизации могут быть очень гибкими: например, новую версию могут видеть только внутренние пользователи или клиенты из определенного региона.

Безопасность (mTLS, аутентификация, авторизация)

В области безопасности Istio предоставляет комплексное решение, которое работает по принципу «zero trust» — каждое соединение должно быть явно разрешено и аутентифицировано.

Mutual TLS (mTLS) включается автоматически для всех межсервисных соединений внутри mesh. Система самостоятельно генерирует и ротирует сертификаты, обеспечивая шифрование трафика без вмешательства разработчиков. Важно отметить, что mTLS работает прозрачно — приложения продолжают обмениваться данными по обычному HTTP, но физически весь трафик передается в зашифрованном виде.

Авторизация реализована через политики, которые могут учитывать различные параметры: namespace источника запроса, service account, JWT-токены или даже содержимое HTTP-заголовков. Можно настроить, например, что доступ к административным API разрешен только сервисам из namespace admin-tools в рабочие часы.

Наблюдаемость (метрики, логирование, трейсинг)

Istio автоматически собирает детальную телеметрию для всех взаимодействий в системе. Каждый запрос генерирует метрики: время отклика, коды состояния HTTP, размер передаваемых данных. Эти метрики доступны в формате Prometheus и могут быть визуализированы в Grafana или других системах мониторинга.

Распределенная трассировка позволяет отследить путь запроса через всю цепочку сервисов. Правда, для полноценной трассировки требуется небольшая модификация кода приложений — они должны передавать специальные заголовки трассировки между запросами.

Политики и квоты (rate limiting, outlier detection)

Система политик истио позволяет реализовать различные паттерны надежности. Rate limiting защищает сервисы от перегрузки, ограничивая количество запросов от конкретного клиента или к определенному API. Outlier detection автоматически исключает из балансировки неисправные экземпляры сервисов.

Circuit breaker прерывает соединения с недоступными сервисами, предотвращая каскадные отказы. Retry policies автоматически повторяют неудачные запросы с настраиваемыми интервалами и условиями.

Istio Ingress Gateway

Ingress Gateway служит точкой входа внешнего трафика в service mesh. В отличие от стандартного Kubernetes Ingress, он обладает всеми возможностями истио: может применять политики безопасности, собирать метрики и выполнять сложную маршрутизацию уже на входе в систему.

Примеры практического применения:

- Постепенное переключение пользователей на новую версию API

- Географическая маршрутизация трафика для соответствия требованиям GDPR

- Защита внутренних сервисов через JWT-валидацию на уровне gateway

- A/B-тестирование различных версий фронтенда

- Автоматическое переключение на резервный датацентр при сбоях

Однако важно понимать, что вся эта функциональность требует глубокого понимания концепций Istio. Неправильная настройка политик безопасности может заблокировать легитимный трафик, а избыточное логирование способно значительно увеличить нагрузку на инфраструктуру мониторинга.

Как работает истио: жизненный цикл запроса

Перехват трафика (DNAT, порты 15001 и 15006)

Чтобы понять, как Istio управляет сетевым трафиком, нужно проследить путь обычного запроса через систему. Представим, что наше приложение отправляет GET-запрос к внутреннему API. В обычных условиях этот запрос ушел бы напрямую по сети, но в среде истио происходит перехват на уровне сетевого стека.

Механизм перехвата основан на правилах iptables, которые автоматически настраиваются при инъекции sidecar-контейнера. Все исходящие TCP-соединения перенаправляются через DNAT на порт 15001, где их ожидает специальный listener Envoy. Входящий трафик аналогично перехватывается на порт 15006. Этот процесс полностью прозрачен для приложения — оно продолжает обращаться к привычным адресам и портам.

Envoy Listeners и виртуальные listener’ы

Когда запрос попадает на порт 15001, Envoy анализирует его параметры и определяет, какой из внутренних listeners должен его обработать. Здесь важно понимать архитектурную особенность: в Envoy существует только один «физический» listener, который прослушивает порт 15001, но логически система создает множество виртуальных listeners для каждого целевого сервиса.

Благодаря флагу use_original_dst, Envoy может извлечь из ядра информацию о том, куда изначально направлялся запрос до процедуры DNAT. На основе этих данных запрос передается соответствующему виртуальному listener’у. Например, если приложение обращается к MySQL на порту 3306, создается отдельный TCP listener с простой маршрутизацией. Для HTTP-сервисов создается HTTP listener с более сложной таблицей маршрутизации.

Обработка через фильтры (TLS, метрики, авторизация)

Каждый listener представляет собой конвейер фильтров, которые последовательно обрабатывают запрос. Типичная цепочка фильтров включает:

- TLS-терминацию — расшифровка входящих соединений и установка исходящих TLS-соединений.

- Сбор метрик — калькуляция времени отклика, кодов состояния, объема трафика.

- Авторизацию — проверка прав доступа согласно настроенным политикам.

- Маршрутизацию — выбор целевого кластера на основе правил VirtualService.

Фильтры могут быть динамически сконфигурированы через xDS API — это позволяет control plane обновлять поведение прокси без перезапуска контейнеров.

Маршрутизация и балансировка (cluster-модель)

Финальный этап обработки — маршрутизация в соответствующий cluster. В терминологии Envoy cluster — это логическая группа эндпоинтов, которые предоставляют один сервис. Каждый Kubernetes Service автоматически транслируется в соответствующий Envoy cluster с актуальным списком IP-адресов подов.

На этом уровне применяются алгоритмы балансировки нагрузки (round robin, least request, consistent hash), настройки connection pool и правила outlier detection. Если один из эндпоинтов начинает возвращать ошибки, он может быть временно исключен из ротации.

Пошаговый жизненный цикл запроса:

- Приложение отправляет HTTP-запрос к внутреннему сервису.

- iptables перехватывает запрос и направляет на порт 15001.

- Envoy определяет виртуальный listener на основе целевого адреса.

- Цепочка фильтров обрабатывает запрос (TLS, авторизация, метрики).

- Маршрутизатор выбирает целевой cluster согласно правилам VirtualService.

- Балансировщик определяет конкретный эндпоинт для отправки запроса.

- Установка соединения с целевым подом (возможно, с mTLS).

- Передача запроса и получение ответа.

- Обратная обработка через фильтры (метрики, логирование).

- Возврат ответа приложению.

Таким образом, простой HTTP-запрос превращается в сложный многоэтапный процесс. С одной стороны, это добавляет задержку и использует дополнительные ресурсы. С другой — дает беспрецедентный контроль над сетевым поведением системы и богатую телеметрию для всех взаимодействий.

Настройки и API Istio

PeerAuthentication (режимы DISABLE, PERMISSIVE, STRICT)

API Istio предоставляет декларативный способ управления различными аспектами service mesh через набор Custom Resource Definitions (CRD). Одним из ключевых ресурсов является PeerAuthentication, который контролирует аутентификацию входящих соединений.

Спецификация PeerAuthentication на первый взгляд выглядит обманчиво простой — практически единственный параметр, которым можно управлять, это режим mTLS:

apiVersion: security.istio.io/v1beta1 kind: PeerAuthentication metadata: name: mtls-policy namespace: production spec: mtls: mode: STRICT

Доступны три режима работы, каждый из которых имеет свои особенности:

- DISABLE — полностью отключает входящую аутентификацию, принимая любой трафик без проверки сертификатов

- PERMISSIVE — гибридный режим, который принимает как зашифрованные, так и незашифрованные соединения

- STRICT — требует обязательной аутентификации через mTLS для всех входящих запросов

Режим PERMISSIVE заслуживает особого внимания, поскольку может создать неожиданные проблемы. Для протоколов, где сервер должен инициировать диалог (FTP, SMTP, некоторые реализации database-протоколов), возникает ситуация взаимной блокировки: Envoy ожидает первый пакет от клиента, чтобы определить тип соединения, а клиент ждет приветствия от сервера.

DestinationRule (TLS, балансировка, connection pool)

DestinationRule отвечает за настройку исходящих соединений и представляет собой значительно более сложный объект. Этот ресурс позволяет детально управлять поведением клиентской части взаимодействий:

apiVersion: networking.istio.io/v1beta1 kind: DestinationRule metadata: name: backend-policy spec: host: backend-service trafficPolicy: tls: mode: ISTIO_MUTUAL loadBalancer: consistentHash: httpCookie: name: session-id ttl: 3600s connectionPool: tcp: maxConnections: 10 connectTimeout: 30s http: http1MaxPendingRequests: 100 maxRequestsPerConnection: 2 outlierDetection: consecutiveGatewayErrors: 5 interval: 30s baseEjectionTime: 30s maxEjectionPercent: 50

Этот пример демонстрирует несколько важных возможностей:

- Настройка TLS с режимом ISTIO_MUTUAL автоматически использует сертификаты, сгенерированные системой управления идентичностью истио. Алгоритм балансировки настроен на consistent hashing по cookie, что обеспечивает привязку пользовательских сессий к конкретным экземплярам сервиса.

- Connection pool ограничивает количество одновременных соединений и настраивает их переиспользование. Важная деталь: эти ограничения действуют на каждый sidecar индивидуально, а не глобально. При масштабировании клиентского сервиса общее количество соединений будет увеличиваться пропорционально количеству реплик.

- Istio по умолчанию использует пассивную проверку здоровья (Outlier Detection) через DestinationRule. Активные проверки здоровья (Active Health Checks), которые могут быть необходимы для более быстрого обнаружения сбоев, поддерживаются через настройку Envoy с помощью EnvoyFilter, но не имеют нативного CRD в Istio API.

Возникает закономерный вопрос: насколько оправдана такая сложность API? С одной стороны, детальная настройка позволяет точно контролировать поведение системы. С другой стороны, количество параметров и их взаимодействие создают значительные барьеры для внедрения. Многие команды предпочитают использовать настройки по умолчанию, получая базовые преимущества истио без погружения в тонкости конфигурирования.

Преимущества и ограничения Istio

Преимущества: безопасность, контроль, скорость обновлений

Истио предоставляет значительные преимущества для организаций, которые готовы инвестировать время и ресурсы в его освоение. Ключевое достижение — централизованное управление сетевыми политиками без необходимости модификации кода приложений. Разработчики могут сосредоточиться на бизнес-логике, в то время как инфраструктурная команда управляет безопасностью и маршрутизацией через декларативные конфигурации.

Автоматическое шифрование межсервисного трафика устраняет целый класс уязвимостей. mTLS работает прозрачно и не требует управления сертификатами на уровне приложений — система самостоятельно генерирует, распространяет и ротирует ключи. Для многих организаций это решает проблемы соответствия требованиям безопасности и регулятивным нормам.

Детальная наблюдаемость становится доступной «из коробки». Каждое межсервисное взаимодействие автоматически генерирует метрики производительности, что значительно упрощает диагностику проблем и планирование масштабирования. Canary-развертывания и A/B-тестирование реализуются простой конфигурацией без изменений в CI/CD пайплайнах.

Ограничения: сложность настройки, десятки интерфейсов, overhead

Основной недостаток Istio — его концептуальная и операционная сложность. Система предоставляет более десятка различных API, каждый из которых имеет множество параметров и нюансов взаимодействия. Документация часто отстает от развития продукта, а примеры в различных источниках могут противоречить друг другу.

Кривая обучения крутая даже для опытных DevOps-инженеров. Эффективное использование истио требует понимания не только его собственных концепций, но и внутреннего устройства Envoy, особенностей работы с Kubernetes, принципов сетевой безопасности. Команды часто недооценивают инвестиции в обучение, что приводит к неоптимальным конфигурациям или отказу от использования продвинутых возможностей.

Диагностика проблем усложняется добавлением еще одного слоя абстракции. Когда что-то работает неправильно, нужно разбираться не только с логикой приложения и конфигурацией Kubernetes, но и с правилами маршрутизации Istio, состоянием sidecar-контейнеров и синхронизацией между control plane и data plane.

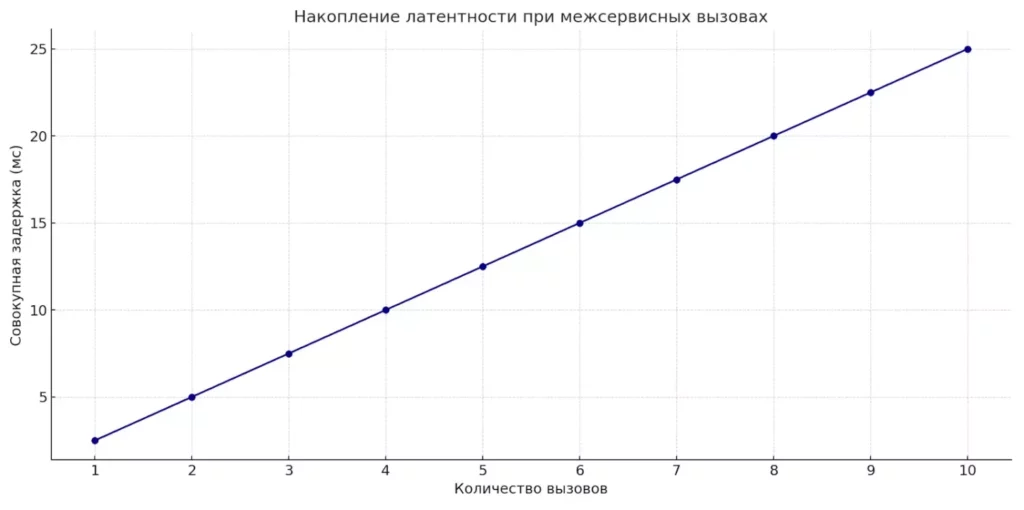

Производительность: задержка ~2,5 мс, нагрузка на CPU/RAM

Влияние на производительность — критически важный фактор при принятии решения о внедрении. Практические измерения показывают, что истио добавляет примерно 2,5 миллисекунды латентности на каждый межсервисный запрос. Для большинства приложений эта величина приемлема, но в высоконагруженных системах с множественными каскадными вызовами накопленная задержка может стать проблемой.

Потребление ресурсов sidecar-контейнерами также требует учета при планировании кластера. Каждый Envoy proxy потребляет дополнительные CPU и RAM, причем объем потребляемых ресурсов растет с увеличением количества сервисов в mesh. Control plane генерирует значительный объем сетевого трафика при рассылке обновлений конфигурации — в больших кластерах этот трафик может достигать сотен мегабит в секунду.

Линейный график иллюстрирует, как каждая дополнительная hop-взаимодействие добавляет задержку 2,5 мс. В больших системах эффект накапливается и может стать критичным.

Надёжность и отказоустойчивость (проблемы с sidecar и control plane)

Архитектура Istio создает новые точки отказа, которые необходимо учитывать в планах обеспечения непрерывности бизнеса. Отказ sidecar-контейнера приводит к недоступности соответствующего пода приложения. Хотя такие ситуации редки, они требуют соответствующих процедур мониторинга и восстановления.

Более серьезная проблема — отказ control plane. Хотя data plane может работать автономно по последним полученным конфигурациям, новые поды не смогут получить sidecar-инъекцию и не присоединятся к mesh. Существующие прокси не получат информацию об изменениях в кластере, что может привести к направлению трафика на недоступные эндпоинты.

Подводные камни, о которых следует знать:

- Режим PERMISSIVE может вызвать проблемы с протоколами, где сервер инициирует диалог.

- Connection pool limits действуют на каждый sidecar отдельно, не глобально.

- Отсутствие активных health checks может замедлить обнаружение неисправных сервисов.

- Полная пересылка конфигурации вместо дифференциальных обновлений создает нагрузку на сеть.

- Зависимость от корректной работы iptables может создать проблемы в некоторых сетевых конфигурациях.

- Сложность диагностики сетевых проблем в многоуровневой архитектуре.

Важно понимать, что Istio — это не просто «включил и забыл» решение. Он требует постоянного внимания, мониторинга и экспертизы для эффективной эксплуатации.

Кому и когда стоит использовать

Когда Istio оправдан (крупные микросервисные системы, Kubernetes)

Решение о внедрении истио должно основываться на трезвой оценке текущих потребностей организации и готовности инвестировать в сложные технологии. Istio оправдан в первую очередь для зрелых микросервисных архитектур, где количество межсервисных взаимодействий достигло критической массы — обычно это системы с несколькими десятками сервисов и более.

Ключевые индикаторы готовности к внедрению включают наличие команды с глубокой экспертизой в Kubernetes, четко определенные требования к безопасности межсервисной коммуникации и потребность в детальной наблюдаемости. Организации, которые уже сталкиваются с проблемами управления сложными деплойментами и нуждаются в продвинутых стратегиях выкатки, получат максимальную отдачу от возможностей истио.

Особенно ценным Istio становится в средах с высокими требованиями к соответствию регулятивным нормам. Автоматическое шифрование и детальное логирование всех взаимодействий значительно упрощают аудит и демонстрацию соответствия стандартам безопасности.

Когда лучше отказаться (простые системы, небольшой масштаб)

Istio категорически не подходит для простых монолитных приложений или небольших микросервисных систем с ограниченным количеством межсервисных взаимодействий. Сложность его внедрения и эксплуатации будет неоправданно высокой относительно получаемых преимуществ.

Команды без достаточной экспертизы в области DevOps и управления сложной инфраструктурой рискуют создать себе больше проблем, чем решить. Istio требует постоянного внимания специалистов, которые понимают не только его API, но и внутреннее устройство системы.

Также стоит воздержаться от внедрения в высоконагруженных системах с критически важными требованиями к латентности. Дополнительные 2,5 миллисекунды на каждый запрос могут оказаться неприемлемыми для некоторых классов приложений.

Кейсы для внедрения:

- Микросервисная архитектура с 20+ сервисами в production.

- Строгие требования к безопасности и соответствию регулятивным нормам.

- Необходимость в сложных стратегиях деплоя (canary, blue-green, A/B-тестирование).

- Потребность в детальной наблюдаемости межсервисных взаимодействий.

- Мультикластерные или гибридные cloud/on-premise развертывания.

- Команда с экспертизой в Kubernetes и готовностью изучать новые технологии.

Кейсы для отказа:

- Монолитные приложения или системы с менее чем 10 микросервисами.

- Ограниченные ресурсы команды для изучения и поддержки сложных технологий.

- Критически важные требования к минимальной латентности.

- Простые требования к безопасности, решаемые стандартными средствами Kubernetes.

- Нестабильная архитектура, находящаяся в процессе активного рефакторинга.

- Отсутствие четкого понимания, какие конкретные проблемы должен решить service mesh.

Решение о внедрении истио должно базироваться на конкретных бизнес-потребностях, а не на желании использовать «модные» технологии. Система достаточно зрелая для production-использования, но требует серьезных инвестиций в обучение команды и процессы эксплуатации.

Заключение

Istio представляет собой мощный, но концептуально сложный инструмент, который может кардинально изменить подход к управлению микросервисной архитектурой. Как и многие enterprise-решения, он требует значительных инвестиций в обучение команды и создание процессов эксплуатации, но взамен предлагает беспрецедентный контроль над сетевым поведением системы. Подведем итоги:

- Istio — это мощный service mesh. Он добавляет уровень управления поверх микросервисов, обеспечивая маршрутизацию, безопасность и наблюдаемость без изменения кода приложений.

- Архитектура основана на разделении control plane и data plane. Это даёт централизованное управление политиками и автономную обработку трафика на уровне подов.

- Наблюдаемость встроена по умолчанию. Каждое взаимодействие собирает метрики, логи и трейсы, что упрощает диагностику и масштабирование.

- Внедрение Istio оправдано в зрелых микросервисных системах. Но оно требует экспертизы, понимания сетевых принципов и готовности поддерживать сложную инфраструктуру.

- Основные плюсы — безопасность, контроль и гибкость. Основные минусы — сложность настройки и дополнительная нагрузка.

Если вы только начинаете осваивать работу с сервисными сетями и Kubernetes, рекомендуем обратить внимание на подборку курсов по системному администрированию. В них есть теоретическая и практическая части, которые помогут понять ключевые концепции и отработать навыки на реальных примерах.

Рекомендуем посмотреть курсы по системному администрированию

| Курс | Школа | Цена | Рассрочка | Длительность | Дата начала | Ссылка на курс |

|---|---|---|---|---|---|---|

|

DevOps-инженер

|

Eduson Academy

100 отзывов

|

Цена

Ещё -5% по промокоду

115 000 ₽

|

От

9 583 ₽/мес

0% на 24 месяца

14 880 ₽/мес

|

Длительность

8 месяцев

|

Старт

18 марта

Пн, Ср, 19:00-22:00 по МСК

|

Подробнее |

|

Инженер по автоматизации

|

Нетология

46 отзывов

|

Цена

с промокодом kursy-online

102 700 ₽

190 197 ₽

|

От

3 169 ₽/мес

Без переплат на 2 года.

|

Длительность

13 месяцев

|

Старт

5 марта

|

Подробнее |

|

Системный администратор. Интенсив

|

Level UP

36 отзывов

|

Цена

72 990 ₽

|

От

24 330 ₽/мес

|

Длительность

3 месяца

|

Старт

1 марта

|

Подробнее |

|

Старт в DevOps: системное администрирование для начинающих

|

Skillbox

219 отзывов

|

Цена

Ещё -20% по промокоду

87 035 ₽

174 070 ₽

|

От

3 956 ₽/мес

Без переплат на 22 месяца.

|

Длительность

4 месяца

|

Старт

7 февраля

|

Подробнее |

|

DevOps для эксплуатации и разработки

|

Яндекс Практикум

98 отзывов

|

Цена

160 000 ₽

|

От

23 000 ₽/мес

|

Длительность

6 месяцев

Можно взять академический отпуск

|

Старт

9 февраля

|

Подробнее |

Триггер в маркетинге: что это, как работает и зачем нужен бизнесу

Вы слышали о триггерах в маркетинге, но не уверены, как это работает? Мы покажем, как с их помощью выстроить воронку продаж — без крика «КУПИ СРОЧНО» и с уважением к уму клиента.

SFTP: что это такое, как работает и чем отличается от FTP и FTPS

Многие слышали термин sftp что это, но редко понимают, как именно работает этот протокол и чем он лучше FTP. В статье простым языком разбираем архитектуру, безопасность и реальные сценарии, чтобы вы быстро нашли ответы на свои вопросы.

Финансовые риски в бизнесе: что это, виды и как ими управлять

Финансовые риски в бизнесе не всегда означают беду — главное, понимать, откуда они берутся, и знать, как с ними работать. Расскажем, что стоит за этими рисками и как превратить их в точку роста.

Принципы эффективной команды: как построить слаженный коллектив

Как понять, что ваша команда действительно эффективна? Разберём, что влияет на продуктивность, как избежать «пяти пороков» и какие подходы делают коллектив слаженным и результативным.