Что такое IPMI и зачем он нужен: полный разбор для системных администраторов

IPMI (Intelligent Platform Management Interface) представляет собой стандартизированный интерфейс для удаленного управления серверным оборудованием на аппаратном уровне. В отличие от привычных средств администрирования, работающих поверх операционной системы, IPMI работает автономно от операционной системы, благодаря чему администратор сохраняет доступ даже при её сбоях.

По своей сути айпиэмай — это набор спецификаций, описывающих, как должна быть организована система управления платформой. Технология позволяет администраторам получать полный контроль над удаленным сервером даже в тех случаях, когда операционная система не загружена, повреждена или недоступна по сети. Мы можем включить или выключить его, получить доступ к его консоли, смонтировать образ для установки ОС, отследить состояние аппаратных компонентов — и все это без физического присутствия в серверной.

- Как работает: архитектура и принцип действия

- Основные функции (полный список)

- Практическое применение IPMI: реальные сценарии

- Как подключиться к IPMI: пошаговая инструкция

- Проблемы при работе с IPMI и как их решать

- Риски и безопасность

- Реализации IPMI у различных производителей

- Преимущества и ограничения IPMI

- Заключение

- Рекомендуем посмотреть курсы по системному администрированию

Как работает: архитектура и принцип действия

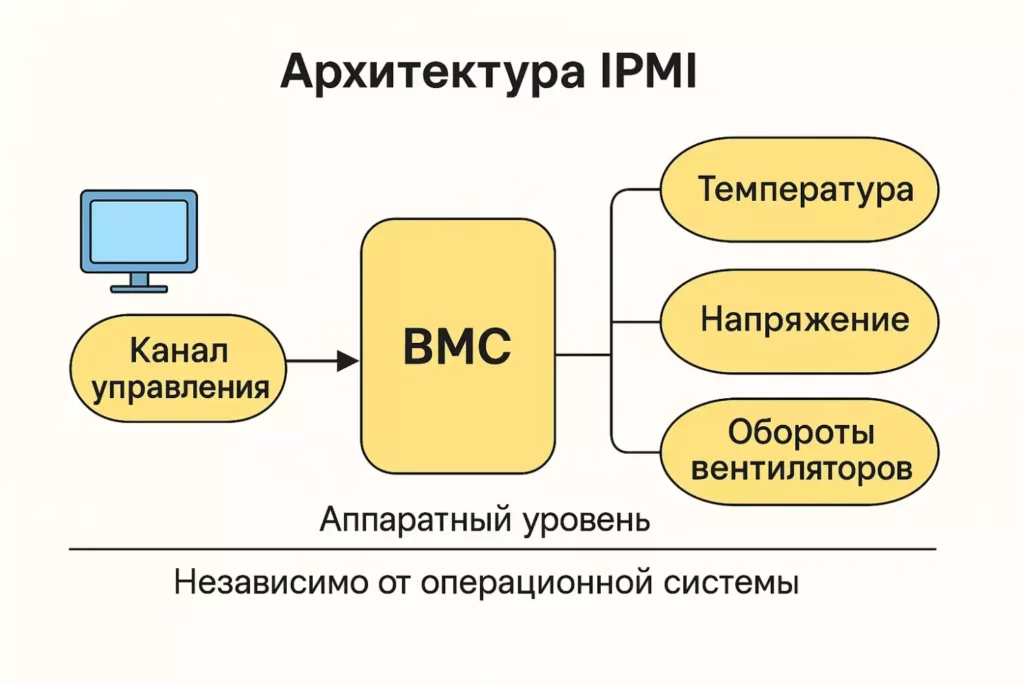

Чтобы понять, почему Intelligent Platform Management Interface способен управлять независимо от состояния операционной системы, необходимо разобраться в его архитектуре. Ключевой принцип работы технологии заключается в том, что она функционирует на уровне, который можно назвать «ниже операционной системы» — на уровне аппаратной платформы сервера.

Эта диаграмма показывает упрощённую архитектуру IPMI: BMC, сенсоры и отдельный канал управления. Визуализация помогает читателю понять, как компоненты связываются между собой и почему IPMI работает независимо от операционной системы.

В основе IPMI лежит концепция out-of-band управления, то есть управления по отдельному каналу связи, независимому от основной сетевой инфраструктуры сервера. Представьте себе ситуацию: операционная система зависла, сетевой стек не отвечает, но при этом на материнской плате продолжает работать специализированный микроконтроллер, который имеет собственное питание, собственный сетевой интерфейс и собственную прошивку. Именно этот микроконтроллер и обеспечивает функциональность айпиэмай.

Архитектурно система строится следующим образом: специализированный чип — BMC (Baseboard Management Controller) — постоянно мониторит состояние аппаратных компонентов сервера через систему датчиков и шин. Он имеет прямой доступ к цепям питания, может считывать данные с температурных сенсоров, датчиков вращения вентиляторов, контролировать напряжение на различных компонентах. При этом Baseboard Management Controller подключен к отдельному сетевому порту (или использует разделяемый порт с основной сетевой картой через специальную технологию NCSI).

Когда администратор подключается к IPMI, он фактически устанавливает соединение с этим автономным микроконтроллером, который работает параллельно основной системе. BMC обрабатывает команды управления, транслирует их в соответствующие аппаратные действия — например, замыкает контакты кнопки питания, перехватывает видеовыход для передачи по сети, эмулирует USB-устройства для монтирования виртуальных приводов.

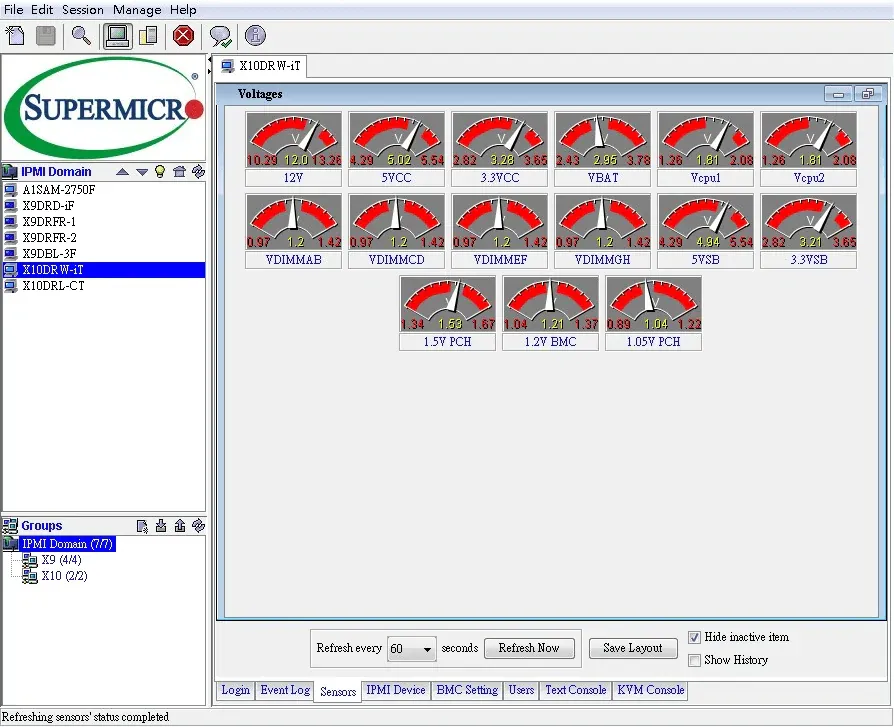

Примеры работы IPMI. Скриншот с сайта supermicro.

Критически важно понимать, что программа работает даже когда сервер выключен (при условии подключенного питания к блоку питания). Это возможно благодаря тому, что Baseboard Management Controller получает питание по отдельной линии standby power, которая активна всегда, пока хост подключен к электросети. Именно поэтому мы можем удаленно включить полностью выключенный сервер — BMC «слушает» сеть и ждет команды Power On, после чего инициирует запуск основной системы.

Роль и устройство BMC

ВМС — это специализированный микроконтроллер, который можно без преувеличения назвать центральным элементом всей системы Intelligent Platform Management Interface. Физически он представляет собой отдельную микросхему, расположенную непосредственно на материнской плате хоста, со своим процессором, оперативной памятью и флеш-памятью для хранения прошивки.

Архитектурно ВМС — это, по сути, миниатюрный компьютер внутри сервера. Он имеет собственную операционную систему (обычно на базе Linux или специализированной embedded-системы), собственный сетевой стек и веб-хост для предоставления интерфейса управления. Мы можем подключиться к ВМС через браузер и увидеть полноценный веб-интерфейс, через который осуществляется все управление сервером.

Ключевая особенность ВМС заключается в его автономности. Контроллер имеет прямой аппаратный доступ к критически важным компонентам хоста: он может управлять цепями питания, перехватывать сигналы с видеовыхода, эмулировать клавиатуру и мышь, получать данные от многочисленных датчиков. При этом BMC работает независимо от основного процессора сервера — даже если CPU полностью выключен или неисправен, ВМС продолжает функционировать.

Расположение ВМС на материнской плате неслучайно — это дает контроллеру прямой доступ ко всем важным шинам и интерфейсам. Он подключен к системной шине, имеет доступ к I2C/SMBus для коммуникации с датчиками, может перехватывать VGA-сигнал для реализации KVM-функциональности, взаимодействует с чипсетом для управления питанием и сбросом системы.

Важно понимать, что качество реализации BMC сильно влияет на общую функциональность и надежность IPMI. Разные производители используют различные чипы для него — от простых решений с базовым функционалом до продвинутых контроллеров с поддержкой HTML5-консоли, аппаратного видеокодирования и расширенных возможностей мониторинга. Именно поэтому интерфейсы айпиэмай Supermicro, Dell или HP могут существенно отличаться по возможностям и удобству использования, хотя базовые функции остаются схожими.

Сенсоры, интерфейсы, сетевое подключение

Функциональность во многом определяется его способностью взаимодействовать с аппаратными компонентами хоста через разветвленную систему датчиков и интерфейсов. ВМС постоянно опрашивает десятки сенсоров, получая в реальном времени данные о состоянии всех критически важных систем сервера.

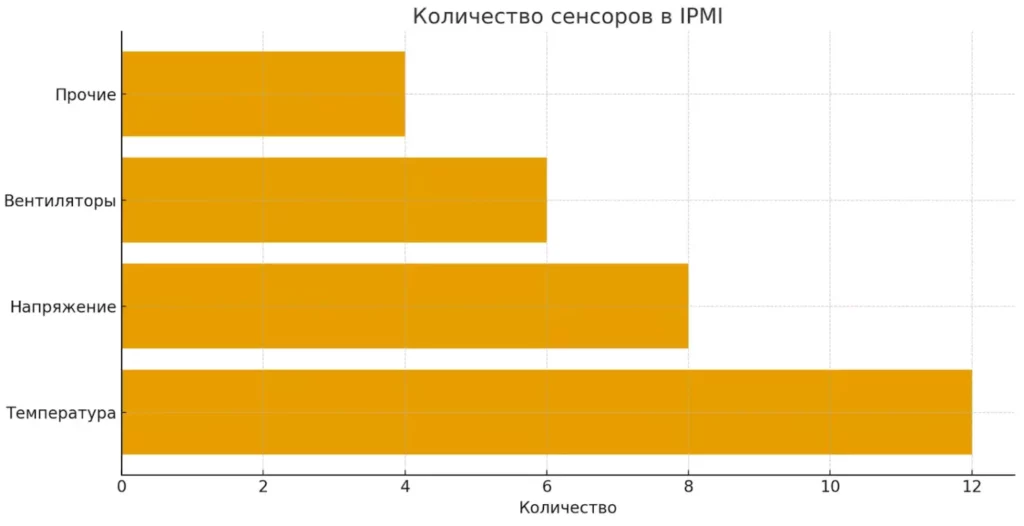

Система датчиков охватывает практически все аспекты работы аппаратной платформы. Температурные сенсоры размещены на процессорах, чипсете, модулях памяти, жестких дисках — ВМС непрерывно контролирует температурный режим и может инициировать аварийное выключение при перегреве. Датчики напряжения отслеживают стабильность питания по различным линиям (3.3V, 5V, 12V), сигнализируя о возможных проблемах с блоком питания. Сенсоры вращения вентиляторов позволяют не только контролировать скорость охлаждения, но и регулировать обороты в зависимости от температурной нагрузки.

Для коммуникации с этими датчиками ВМС использует несколько аппаратных шин. Основной интерфейс — I2C/SMBus — представляет собой двухпроводную шину, по которой контроллер обменивается данными с различными сенсорами и микросхемами на материнской плате. Более продвинутые реализации могут использовать IPMB (Intelligent Platform Management Bus) — специализированную шину, разработанную именно для нужд Intelligent Platform Management Interface и обеспечивающую более надежную коммуникацию в условиях серверной среды.

Сетевое подключение заслуживает особого внимания, поскольку именно оно обеспечивает удаленный доступ к функциям управления. Существует несколько вариантов реализации: выделенный Ethernet-порт (dedicated), разделяемый порт с основной сетевой картой (shared) и режим failover, когда BMC может переключаться между портами. Выделенный порт считается более надежным решением — он гарантирует доступ к айпиэмай даже если основной сетевой интерфейс хоста неисправен или неправильно сконфигурирован.

Диаграмма показывает распределение типов аппаратных датчиков, доступных через IPMI. Такой визуальный обзор помогает быстрее понять масштаб мониторинга и важность аппаратного уровня наблюдения.

При разделяемом порте используется технология NCSI (Network Controller Sideband Interface), которая позволяет ВМС и основной сетевой карте совместно использовать один физический Ethernet-порт. На канальном уровне трафик разделяется — пакеты, адресованные MAC-адресу, обрабатываются контроллером управления, остальные поступают в основную систему. Это экономит физические порты, но создает потенциальную точку отказа.

Стоит отметить, что BMC обычно работает на скорости 10/100 Мбит/с — этого достаточно для передачи управляющих команд и даже для KVM-консоли с приемлемым качеством видео. Контроллер имеет собственный MAC-адрес, IP-адрес (может быть назначен статически или получен по DHCP) и полноценный сетевой стек, поддерживающий стандартные протоколы TCP/IP.

Основные функции (полный список)

Рассмотрим детально ключевые возможности IPMI, которые делают эту технологию незаменимым инструментом для системных администраторов. Каждая из функций решает конкретные задачи управления серверной инфраструктурой и может оказаться критически важной в определенных ситуациях.

Управление питанием. Одна из базовых, но при этом наиболее востребованных функций IPMI — возможность удаленно управлять питанием хоста. Мы можем выполнить включение (Power On), выключение (Power Off), перезагрузку (Reset) или «мягкое» выключение (Soft Shutdown) сервера из любой точки мира, где есть доступ к сети.

Управление питанием осуществляется через прямое взаимодействие ВМС с цепями материнской платы. Когда администратор отдает команду включения, ВМС фактически замыкает контакты, эмулируя нажатие кнопки Power на корпусе сервера. Аналогично работает и принудительное выключение — ВМС удерживает сигнал Power в активном состоянии достаточно долго, чтобы инициировать аппаратное отключение питания, точно так же, как если бы мы удерживали физическую кнопку несколько секунд.

Удалённый доступ к консоли — KVM-over-IP / iKVM. KVM-over-IP (Keyboard, Video, Mouse over IP) представляет собой одну из самых мощных возможностей айпиэмай — по сути, это виртуальное присутствие перед физическим хостом. Технология позволяет получить полный доступ к видеовыходу сервера и управлять им с помощью клавиатуры и мыши, как если бы мы находились непосредственно перед монитором.

Реализация KVM основана на перехвате видеосигнала с VGA/DVI-выхода материнской платы через специальный чип, который кодирует изображение и передает его по сети. BMC эмулирует USB-устройства (клавиатуру и мышь), транслируя команды от удаленного администратора в реальные HID-события для сервера. Это означает, что мы можем работать с BIOS, загрузчиком операционной системы, наблюдать процесс загрузки — все то, что обычно требует физического присутствия.

Качество KVM-консоли сильно варьируется в зависимости от реализации. Старые версии использовали Java-апплеты с низким качеством видео и заметными задержками, современные решения предлагают HTML5-консоли с аппаратным кодированием видео и приемлемой отзывчивостью. Некоторые продвинутые реализации поддерживают разрешение до Full HD и могут передавать 30+ кадров в секунду, что делает работу достаточно комфортной даже для интерактивных задач.

Удалённая установка ОС через ISO / виртуальный привод. Возможность монтирования ISO-образов через Intelligent Platform Management Interface радикально упрощает процесс установки или переустановки операционной системы на удаленных серверах. ВМС способен эмулировать виртуальный CD/DVD-привод или USB-накопитель, «подключая» ISO-образ так, будто физический диск вставлен в хост.

Технически это реализуется через эмуляцию USB Mass Storage Device — BMC представляется серверу как обычный USB-накопитель, но фактически данные поступают по сети. Администратор загружает ISO-образ на него (некоторые реализации позволяют монтировать образы по сетевому пути, например, через NFS или CIFS), после чего этот образ становится доступен хосту как загрузочное устройство.

Практическая ценность этой функции огромна: мы можем установить любую операционную систему, загрузиться с LiveCD для восстановления данных, запустить диагностические утилиты — все без необходимости физически вставлять носители или настраивать PXE-загрузку. Единственное ограничение — скорость передачи данных через виртуальный привод обычно ниже, чем у физических устройств, поэтому установка ОС может занимать больше времени.

Мониторинг «железа» через датчики. IPMI предоставляет исчерпывающую информацию о состоянии аппаратных компонентов сервера в режиме реального времени. Мы получаем доступ к показаниям всех установленных датчиков: температуре процессоров, чипсета, модулей памяти, жестких дисков; напряжению по всем линиям питания; скорости вращения всех вентиляторов системы охлаждения.

Эта функция превращает айпиэмай в полноценную систему мониторинга аппаратного уровня. В отличие от программных средств мониторинга, которые работают в рамках операционной системы и могут быть недоступны при ее сбое, датчики IPMI функционируют постоянно. Мы можем отслеживать тенденции изменения температуры, выявлять деградацию системы охлаждения, обнаруживать проблемы с питанием до того, как они приведут к серьезному отказу.

Большинство реализаций позволяют настраивать пороговые значения для датчиков и автоматические действия при их превышении — от отправки уведомлений до аварийного выключения сервера. Это создает дополнительный уровень защиты аппаратной платформы от повреждений, вызванных нештатными режимами работы.

Логи и диагностика неисправностей. ВМС ведет подробное журналирование всех аппаратных событий в так называемом SEL (System Event Log). Этот журнал фиксирует широкий спектр событий: изменения состояния питания, превышения температурных порогов, ошибки памяти ECC, проблемы с вентиляторами, события POST (Power-On Self-Test), неудачные попытки загрузки и многое другое.

Критически важно, что SEL хранится в энергонезависимой памяти ВМС и сохраняется даже после полного отключения питания хоста. Это означает, что мы можем провести post-mortem анализ неисправности, выявив точную последовательность событий, которая привела к отказу системы. Например, журнал может показать, что серверу предшествовал резкий рост температуры процессора, затем аварийное отключение одного из вентиляторов, и только после этого система инициировала защитное выключение.

| Функция IPMI | Что делает | Когда полезно |

| Управление питанием (Power On/Off/Reset) | Позволяет включать, выключать и перезагружать сервер удалённо | При зависании ОС, при отсутствии физического доступа к серверной |

| KVM-over-IP / iKVM | Дает удалённый доступ к консоли сервера, включая BIOS и загрузчик | Когда SSH недоступен или сервер не загружается |

| Virtual Media / ISO Mount | Позволяет подключить ISO-образ как виртуальный USB или CD-ROM | Удалённая установка ОС, запуск LiveCD, восстановление системы |

| Мониторинг датчиков | Показания температуры, напряжений, оборотов вентиляторов | Ранняя диагностика аппаратных неисправностей |

| SEL (System Event Log) | Журнал аппаратных событий, сохраняющийся даже после отключения питания | Анализ причин сбоев, поиск неисправных компонентов |

| Управление пользователями и сетью BMC | Настройка паролей, IP, DNS, VLAN | Защита IPMI и сегментация управляющей сети |

Практическое применение IPMI: реальные сценарии

Теория становится по-настоящему ценной лишь тогда, когда мы понимаем, как применить ее на практике. Рассмотрим типичные ситуации, в которых айпиэмай превращается из «приятной опции» в критически важный инструмент, способный сэкономить часы работы и значительные финансовые ресурсы.

Когда недоступен SSH или ОС не загружается

Наиболее распространенный сценарий использования IPMI — ситуация, когда сервер перестал отвечать по сети, SSH-подключение невозможно, а операционная система либо не загружается, либо работает некорректно. Это может произойти по множеству причин: неудачное обновление ядра, ошибка в конфигурации сети, kernel panic, проблемы с файловой системой, сбой в работе критичных сервисов.

В таких обстоятельствах традиционные методы администрирования бесполезны — мы не можем подключиться к серверу удаленно, не видим, что происходит на экране, не понимаем, на каком этапе загрузки возникла проблема. IPMI решает эту задачу элегантно: через KVM-консоль мы получаем прямой доступ к видеовыходу хоста и видим то же самое, что увидели бы на физическом мониторе — сообщения загрузчика, kernel panic, ошибки файловой системы.

Имея визуальный доступ к консоли, мы можем вмешаться в процесс загрузки, отредактировать параметры загрузчика GRUB, загрузиться в однопользовательском режиме, смонтировать файловые системы в режиме восстановления. Если проблема серьезнее и требует переустановки ОС — монтируем ISO-образ через виртуальный привод и выполняем установку, не покидая рабочего места.

Практический пример: после обновления системы сервер не загружается из-за несовместимости нового ядра с драйверами сетевой карты. Через KVM мы видим сообщение об ошибке при загрузке, входим в загрузчик, выбираем предыдущую версию ядра из списка, загружаемся успешно, откатываем проблемное обновление. Время решения проблемы — 10-15 минут вместо потенциальных часов ожидания выезда специалиста в дата-центр.

Удалённое обслуживание серверов в ДЦ

Современные инфраструктуры часто предполагают географически распределенные хосты, размещенные в различных дата-центрах, иногда в разных странах. Физический доступ к таким серверам затруднен, а выездное обслуживание связано с существенными временными и финансовыми затратами. IPMI фактически устраняет необходимость физического присутствия для большинства операций обслуживания и администрирования.

Типичные задачи, которые решаются удаленно через IPMI: первичная настройка хоста после установки в стойку (когда ОС еще не установлена, доступен только BIOS), установка операционной системы, изменение конфигурации BIOS/UEFI, диагностика аппаратных проблем, мониторинг состояния железа, принудительная перезагрузка зависших серверов.

Особую ценность Intelligent Platform Management Interface приобретает при автоматизации процессов. Мы можем интегрировать управление хостами через айпиэмай в системы оркестрации и provisioning — например, автоматически включать серверы по расписанию, устанавливать ОС по шаблонам, выполнять массовые обновления BIOS. Многие дата-центры предоставляют IPMI-доступ как стандартную услугу при аренде выделенных хостов, понимая, что это существенно снижает нагрузку на службу поддержки и повышает удовлетворенность клиентов.

Экономический эффект от использования Intelligent Platform Management Interface становится очевидным при подсчете стоимости альтернативных вариантов. Выезд специалиста в дата-центр для решения простой проблемы (например, перезагрузки зависшего сервера) может стоить от нескольких десятков до сотен долларов и занять от нескольких часов до суток. IPMI позволяет решить ту же задачу за минуты при нулевых дополнительных затратах.

Как подключиться к IPMI: пошаговая инструкция

Практическое использование IPMI начинается с правильной настройки доступа и понимания базовых операций. Рассмотрим пошаговый процесс подключения и работы с интерфейсом управления, который применим к большинству реализаций технологии.

Получение IP-адреса, логина и пароля

Первый шаг — получение учетных данных для доступа к Intelligent Platform Management Interface. Если хост арендован у хостинг-провайдера, эта информация обычно предоставляется вместе с основными данными доступа к серверу. Типичный набор включает: IP-адрес ВМС, имя пользователя (часто «admin» или «ADMIN»), пароль, иногда — информацию о VPN-подключении, если доступ к айпиэмай изолирован от публичной сети.

Для собственных серверов ситуация может быть сложнее. IP-адрес ВМС обычно настраивается через BIOS/UEFI в соответствующем разделе (Server Management, BMC Configuration, IPMI Configuration — названия варьируются у разных производителей). По умолчанию многие ВМС настроены на получение адреса по DHCP, что может создавать сложности с обнаружением — в этом случае полезно проверить лог DHCP-сервера или использовать сканирование сети.

Критически важный момент безопасности: дефолтные учетные данные должны быть изменены немедленно после первого подключения. Стандартные комбинации типа ADMIN/ADMIN или admin/admin широко известны и представляют серьезную угрозу безопасности. Многие производители публикуют дефолтные пароли в документации, что делает незащищенные BMC легкой мишенью для злоумышленников.

Также стоит уточнить сетевую топологию доступа к IPMI. Некоторые провайдеры предоставляют доступ только через VPN или выделенную управляющую сеть, другие разрешают прямое подключение из интернета (что менее безопасно, но более удобно). Понимание сетевой архитектуры поможет избежать проблем с подключением.

Вход в веб-интерфейс IPMI

После получения учетных данных открываем браузер и вводим адрес BMC в формате https://IP_адрес_IPMI или http://IP_адрес_IPMI. Большинство современных реализаций используют HTTPS, но могут возникнуть предупреждения о недоверенном сертификате — это нормально, так как ВМС обычно использует самоподписанные сертификаты.

На странице входа вводим полученные логин и пароль. Интерфейс может существенно различаться в зависимости от производителя и версии прошивки BMC: Supermicro предлагает достаточно минималистичный интерфейс с базовым функционалом, HP iLO и Dell iDRAC — более современные и функциональные веб-интерфейсы с расширенными возможностями мониторинга и управления.

После успешной аутентификации мы попадаем на главную страницу, которая обычно отображает основную информацию о состоянии сервера: статус питания, температуру ключевых компонентов, состояние вентиляторов, текущие события из системного журнала. Навигация обычно организована через меню, разделенное по функциональным областям: управление питанием, удаленная консоль, виртуальные носители, настройки сети, журналы событий.

Важный нюанс: некоторые функции (особенно KVM-консоль в старых версиях) могут требовать установки Java или специальных плагинов браузера. Современные реализации постепенно переходят на HTML5, что устраняет эти зависимости, но на старых хостах можно столкнуться с необходимостью использования устаревших технологий.

Открытие KVM-консоли

Доступ к удаленной консоли — одна из наиболее востребованных функций IPMI. В веб-интерфейсе обычно есть раздел с названием вроде «Remote Console», «iKVM», «Virtual Console» или просто «Console». При нажатии на соответствующую кнопку происходит запуск консольного клиента.

Механизм запуска зависит от реализации. Старые версии ВМС загружают Java-апплет или JNLP-файл (Java Web Start), который необходимо запустить локально — для этого требуется установленная Java и правильно настроенные политики безопасности. Современные реализации открывают HTML5-консоль прямо в браузере без дополнительных компонентов — это значительно удобнее и работает на любой платформе.

После запуска консоли мы видим текущий видеовыход хоста в реальном времени. Если сервер включен и ОС загружена — увидим рабочий экран системы; если он выключен — черный экран; если идет загрузка — увидим BIOS, загрузчик и процесс старта ОС. Клавиатура и мышь локального компьютера транслируются на хост, позволяя полноценно взаимодействовать с системой.

Качество изображения и отзывчивость консоли зависят от пропускной способности сети и производительности BMC. В консоли обычно есть настройки качества видео — при медленном подключении можно снизить разрешение или частоту обновления для улучшения отзывчивости. Некоторые реализации поддерживают полноэкранный режим и передачу специальных клавиатурных комбинаций (Ctrl+Alt+Del), которые иначе перехватывались бы локальной системой.

Монтаж ISO и установка ОС

Для установки операционной системы или загрузки с диагностических образов используется функция виртуальных носителей (Virtual Media, Remote Media, Virtual Drives). В веб-интерфейсе находим соответствующий раздел — обычно он находится рядом с консолью или в отдельном меню.

Процесс монтирования ISO-образа может быть реализован несколькими способами. Наиболее распространенный вариант — загрузка образа на сам BMC: выбираем локальный ISO-файл на компьютере администратора, ВМС загружает его во внутреннее хранилище или в оперативную память. Альтернативный подход — монтирование по сетевому пути: указываем URL образа, доступного по HTTP/HTTPS, или путь к сетевой папке NFS/CIFS, и BMC монтирует образ напрямую оттуда без промежуточной загрузки.

После монтирования образа виртуальный привод становится доступен серверу как обычное USB-устройство или CD/DVD-ROM. Следующий шаг — настройка загрузки с этого устройства. Это можно сделать либо через BIOS (войти в настройки через консоль и изменить порядок загрузки), либо через специальную функцию в интерфейсе IPMI — «Set Next Boot Device» или аналогичную, которая позволяет однократно загрузиться с выбранного устройства без изменения постоянных настроек BIOS.

Перезагружаем хост (через интерфейс айпиэмай или через консоль), наблюдаем через KVM процесс загрузки с ISO-образа, выполняем установку ОС или диагностические процедуры. После завершения работы отмонтируем образ, чтобы при следующей перезагрузке сервер загрузился с жесткого диска. Весь процесс полностью идентичен работе с физическими носителями, но выполняется целиком удаленно.

Проблемы при работе с IPMI и как их решать

Несмотря на очевидную полезность IPMI, в практической работе с технологией регулярно возникают технические сложности. Рассмотрим наиболее распространенные проблемы и методы их решения, что поможет сэкономить время при столкновении с типичными неисправностями.

Чёрный экран при запуске консоли

Одна из наиболее частых и раздражающих проблем — открытие KVM-консоли приводит к отображению черного экрана, хотя сервер работает и операционная система загружена. Эта ситуация может быть вызвана несколькими причинами, каждая из которых требует своего подхода к решению.

- Первая возможная причина — проблемы с видеозахватом на стороне ВМС. Некоторые реализации IPMI некорректно работают с определенными разрешениями экрана или частотами обновления. Решение: попробовать изменить разрешение экрана в настройках операционной системы (если есть альтернативный доступ по SSH) на более стандартное — например, 1024×768 или 800×600. Также может помочь изменение настроек видео в BIOS — отключение режима Legacy и переход на UEFI GOP или наоборот.

- Вторая распространенная причина — аппаратные ограничения BMC при работе с дискретными видеокартами. Если в сервере установлена отдельная видеокарта (например, для GPGPU-вычислений), ВМС может потерять доступ к видеосигналу, так как он перенаправляется на дискретную карту. Решение: в BIOS найти опции управления видеовыходом и принудительно активировать встроенный VGA (onboard VGA, BMC video output) или настроить дублирование видеосигнала на оба выхода.

- Третий вариант — программные настройки консоли. В некоторых случаях помогает смена типа кодирования видео в настройках KVM-консоли (если такие опции доступны) или изменение качества/разрешения передаваемого изображения. Попробуйте перезапустить консольную сессию, очистить кеш браузера, использовать другой браузер или альтернативный метод подключения (HTML5 вместо Java или наоборот).

Проблемы с Java-консолью / несовместимостью браузеров

Старые реализации IPMI активно используют Java для консольного доступа, что создает множество проблем совместимости с современными системами безопасности. Java-апплеты могут не запускаться из-за блокировки браузером, устаревших версий Java Runtime Environment, неправильных настроек безопасности или проблем с самоподписанными сертификатами.

Первый шаг при возникновении проблем с Java-консолью — убедиться, что установлена актуальная версия Java. Парадоксально, но иногда требуется не самая новая версия, а конкретная старая, совместимая с данной реализацией BMC — информацию об этом можно найти в документации производителя. После установки Java необходимо добавить IP-адрес ВМС в список исключений (Exception Site List) в настройках безопасности Java Control Panel.

Если консоль запускается через JNLP-файл (Java Web Start), может потребоваться ручная загрузка файла и запуск через утилиту javaws из командной строки. В современных операционных системах Web Start может быть отключен или удален — в этом случае можно использовать OpenWebStart, открытую реализацию этой технологии.

Альтернативный подход — использование более старых или специализированных браузеров. Firefox ESR (Extended Support Release) часто лучше совместим с устаревшими технологиями, чем современные версии Chrome или Edge. Некоторые администраторы держат отдельную виртуальную машину со старой операционной системой и совместимым браузером специально для работы с IPMI старых серверов.

Наилучшее решение — по возможности обновить прошивку BMC до версии, поддерживающей HTML5-консоль, что полностью устраняет зависимость от Java. Если обновление невозможно или рискованно, стоит рассмотреть использование утилит командной строки типа ipmitool в сочетании с Serial-over-LAN для задач, не требующих графического доступа.

BMC завис — нужен перезапуск

ВМС — это полноценный компьютер с собственной операционной системой, и как любая сложная система, он может зависать или работать некорректно. Симптомы включают: невозможность подключиться к веб-интерфейсу, отсутствие ответа на ping, зависание консоли, неработающие команды через ipmitool.

Существует несколько уровней перезапуска. Самый мягкий — программный рестарт через веб-интерфейс или командную строку: ipmitool bmc reset cold или ipmitool bmc reset warm. Эти команды инициируют перезагрузку без влияния на работу основного сервера — операционная система продолжает работать, но доступ через IPMI временно пропадает на 1-3 минуты, пока BMC перезагружается.

Если он завис настолько, что не отвечает на команды, потребуется аппаратный сброс. Методы различаются в зависимости от производителя: некоторые материнские платы имеют физическую кнопку BMC Reset на плате, до которой можно добраться только при физическом доступе. Другой вариант — временное отключение питания хоста от сети: полное обесточивание на 10-30 секунд приводит к разряду конденсаторов и сбросу. Важно понимать, что это повлияет на работу сервера — потребуется его выключение.

Профилактические меры включают регулярное обновление прошивки — производители исправляют ошибки, приводящие к зависаниям, в новых версиях. Также стоит мониторить нагрузку на BMC — частые подключения к консоли, множественные одновременные сессии могут перегружать ограниченные ресурсы контроллера. В критичных инфраструктурах рекомендуется настроить автоматический мониторинг доступности с оповещением при недоступности.

Проблемы и их решения кратко:

| Проблема | Причины | Решения |

|---|---|---|

| Чёрный экран при запуске консоли | 1. Проблемы с видеозахватом BMC (разрешение, частота) | Изменить разрешение ОС на 1024×768 или 800×600 через SSH; изменить настройки видеовыхода в BIOS (встроенный VGA или дублирование сигнала). |

| 2. Аппаратные ограничения BMC с дискретными видеокартами | Принудительно активировать встроенный VGA в BIOS или дублировать видеосигнал на оба выхода. | |

| 3. Проблемы с настройками консоли (кодирование видео, качество) | Сменить тип кодирования видео, перезапустить сессию, очистить кеш браузера, использовать другой браузер или метод подключения (HTML5/Java). | |

| Проблемы с Java-консолью | Совместимость браузеров, блокировка Java-апплетов, устаревшая или несовместимая версия Java | Установить нужную версию Java, добавить IP в исключения безопасности, использовать javaws или OpenWebStart; применять Firefox ESR или старые ОС. |

| По возможности обновить прошивку до поддержки HTML5-консоли или использовать ipmitool с Serial-over-LAN для безграфических задач. | ||

| Зависание BMC | Зависание ОС BMC, перегрузка контроллера, ошибки в прошивке | Программный рестарт через ipmitool (bmc reset cold/warm); аппаратный сброс кнопкой или отключением питания на 10-30 сек; обновление прошивки; мониторинг нагрузки и доступности |

Риски и безопасность

Предоставляя полный контроль над сервером на аппаратном уровне, IPMI одновременно создает серьезные риски безопасности, которые нельзя игнорировать. Неправильно защищенный доступ к BMC может привести к катастрофическим последствиям — от несанкционированного доступа до полной компрометации инфраструктуры.

Уязвимости старых прошивок BMC

Прошивки BMC, особенно на хостах старше 3-5 лет, содержат множество критических уязвимостей безопасности. Исследователи регулярно обнаруживают проблемы, позволяющие обходить аутентификацию, выполнять произвольный код на BMC или получать доступ к памяти сервера. Особую известность получили уязвимости класса buffer overflow в веб-интерфейсах, backdoor-аккаунты, оставленные производителями для отладки, и ошибки в реализации протоколов шифрования.

Критичность этих уязвимостей усугубляется тем, что ВМС работает с привилегиями, превышающими уровень операционной системы. Компрометация дает злоумышленнику возможности, недостижимые даже при получении root-доступа к ОС: чтение и модификацию оперативной памяти хоста, перехват данных с клавиатуры, внедрение буткитов, которые переживут переустановку операционной системы, полный контроль над питанием и загрузкой сервера.

Решение этой проблемы лежит в регулярном обновлении прошивок BMC. К сожалению, многие организации игнорируют этот аспект обслуживания, фокусируясь на обновлении операционных систем и приложений, но забывая о firmware уровне. Рекомендуется включить обновление прошивок в регламентные процедуры обслуживания инфраструктуры, отслеживать бюллетени безопасности производителей серверного оборудования и применять патчи в разумные сроки.

Стоит отметить, что процесс обновления прошивки BMC сам по себе требует осторожности — неудачное обновление может привести к полной неработоспособности, что особенно критично для удаленных серверов. Перед обновлением рекомендуется убедиться в стабильности питания, тщательно изучить release notes, по возможности протестировать обновление на аналогичном оборудовании в тестовой среде.

Опасность дефолтных паролей

Одна из самых распространенных и одновременно легко устранимых проблем безопасности IPMI — использование стандартных учетных данных, установленных производителем. Комбинации типа ADMIN/ADMIN, admin/admin, root/calvin (Dell), Administrator/password широко известны и документированы — базы данных дефолтных паролей для различных моделей хостов находятся в открытом доступе.

Использование стандартных паролей превращает IPMI в открытую дверь для злоумышленников. Массовое сканирование интернета на предмет доступных BMC с дефолтными учетными данными — распространенная практика, и обнаруженные уязвимые серверы быстро используются для различных целей: от майнинга криптовалюты до участия в DDoS-атаках или создания плацдарма для проникновения в корпоративную сеть.

Изменение дефолтного пароля должно быть первым действием после получения доступа к IPMI.

Причем необходимо использовать действительно сложный пароль — BMC обычно не имеют защиты от brute-force атак, и слабый пароль может быть подобран за разумное время. Рекомендуется использовать пароли длиной не менее 16 символов с использованием букв разных регистров, цифр и специальных символов.

Дополнительная мера безопасности — отключение или переименование стандартных учетных записей (если BMC позволяет это делать) и создание новых аккаунтов с непредсказуемыми именами пользователей. Некоторые реализации поддерживают интеграцию с LDAP/Active Directory, что позволяет централизованно управлять доступом и применять корпоративные политики безопасности.

Почему нельзя оставлять IPMI в открытом интернете

Прямая доступность BMC из публичного интернета создает неприемлемый уровень риска для любой инфраструктуры. Даже при использовании сильных паролей и актуальных прошивок, Intelligent Platform Management Interface не разрабатывался как сервис, предназначенный для публичного доступа — его протоколы и реализации не проходили такого же тщательного аудита безопасности, как современные веб-приложения.

Массовые сканирования интернета постоянно выявляют тысячи доступных BMC на стандартных портах (623 для IPMI, 443/80 для веб-интерфейсов). Злоумышленники автоматизируют поиск уязвимых устройств, проверку дефолтных паролей, эксплуатацию известных уязвимостей. Даже если он защищен, постоянный поток атак создает дополнительную нагрузку и может привести к исчерпанию ресурсов контроллера.

Правильный подход к защите IPMI — изоляция BMC в отдельную управляющую сеть, недоступную напрямую из интернета. Варианты реализации включают: размещение BMC в выделенном VLAN с доступом только из доверенных сетей, использование VPN для подключения к управляющей сети перед доступом к IPMI, применение firewall правил, разрешающих подключение только с определенных IP-адресов администраторов.

Если публичный доступ к Intelligent Platform Management Interface неизбежен по каким-то причинам, необходим многоуровневый подход к защите: использование сложных паролей, регулярное обновление прошивок, настройка IP-фильтрации на уровне BMC (если поддерживается), мониторинг логов доступа, использование системы обнаружения вторжений для выявления подозрительной активности, рассмотрение возможности использования port knocking или других техник скрытия сервисов.

Реализации IPMI у различных производителей

Хотя IPMI представляет собой открытый стандарт, каждый крупный производитель серверного оборудования разработал собственную реализацию с уникальными особенностями, расширениями и фирменными интерфейсами. Рассмотрим основные варианты, с которыми может столкнуться системный администратор.

iLO (HP)

Integrated Lights-Out (iLO) — фирменная реализация удаленного управления от Hewlett Packard Enterprise, которая базируется на принципах IPMI, но значительно расширяет базовую функциональность. iLO существует в нескольких версиях — от iLO 2 на старых хостах до современных iLO 5 и iLO 6, каждая из которых добавляет новые возможности и улучшения безопасности.

Ключевое отличие iLO от базового IPMI — продвинутый веб-интерфейс с интуитивной навигацией и расширенными возможностями мониторинга. HP предоставляет детальную информацию о состоянии всех компонентов сервера через графические дашборды, включает интегрированные диагностические утилиты, предлагает функции удаленного управления массивами дисков и RAID-контроллерами.

iDRAC (Dell)

Integrated Dell Remote Access Controller (iDRAC) — решение Dell для удаленного управления хостами PowerEdge, которое прошло эволюцию от iDRAC 6 до современных iDRAC 9 и iDRAC 10. Как и iLO, iDRAC расширяет базовую спецификацию IPMI значительным дополнительным функционалом.

Отличительная черта iDRAC — глубокая интеграция с экосистемой Dell: контроллер может напрямую взаимодействовать с RAID-контроллерами PERC, управлять конфигурацией BIOS через Redfish API, автоматически обновлять прошивки различных компонентов сервера через Dell Update Packages. Это создает единую точку управления для всех аспектов оборудования Dell.

IMM (IBM / Lenovo)

Integrated Management Module (IMM) — решение для удаленного управления хостами IBM System x и Lenovo ThinkSystem. После того как Lenovo приобрела серверное подразделение IBM, технология продолжила развиваться под брендом Lenovo, сохраняя преемственность и совместимость.

IMM отличается фокусом на надежность и стабильность — что традиционно характерно для серверного оборудования IBM. Интерфейс более консервативен по сравнению с HP и Dell, но предлагает полный набор функций управления без дополнительного лицензирования базовых возможностей. Расширенные функции, такие как управление нескольными хостами через единый интерфейс, могут требовать дополнительных лицензий в зависимости от модели.

Supermicro IPMI

Supermicro представляет интересный случай — компания использует «чистый» IPMI без создания собственного фирменного бренда для технологии управления. Их реализация базируется на чипах различных производителей (чаще всего ASPEED) с минимальной кастомизацией интерфейса.

Важный момент — Supermicro активно использует стандартные протоколы и инструменты, что обеспечивает отличную совместимость с ipmitool и другими утилитами управления. Это упрощает автоматизацию и интеграцию в существующие системы оркестрации. Для технически подкованных администраторов, которые предпочитают автоматизацию через CLI, а не работу через веб-интерфейс, Supermicro часто оказывается оптимальным выбором.

| Производитель | Название технологии | Преимущества | Ограничения |

| HPE | iLO | Очень удобный и функциональный интерфейс, стабильная HTML5-консоль, развитый мониторинг | Расширенные функции требуют лицензии |

| Dell | iDRAC | Глубокая интеграция с BIOS, RAID, автообновления прошивок, современный интерфейс | Полные возможности доступны в Enterprise-лицензии |

| Lenovo / IBM | IMM / XClarity Controller | Надёжная, стабильная работа, базовые функции доступны без лицензий | Интерфейс менее современный |

| Supermicro | Native IPMI | Простая реализация, отличная совместимость с ipmitool, гибкость в автоматизации | Интерфейс минималистичный, иногда устаревший |

Преимущества и ограничения IPMI

Объективная оценка любой технологии требует анализа как ее сильных сторон, так и присущих ей ограничений. IPMI не является исключением — при всей своей полезности эта технология имеет как очевидные преимущества, так и недостатки, которые необходимо учитывать при проектировании инфраструктуры и планировании операционных процедур.

Преимущества IPMI:

- Независимость от операционной системы — ключевое достоинство технологии. Мы получаем возможность управлять сервером даже когда ОС не загружена, повреждена или работает некорректно. Это создает надежную «точку входа последней инстанции», когда все остальные методы доступа оказываются недоступными.

- Экономия времени и ресурсов на обслуживание удаленных серверов превращает IPMI в инструмент с измеримой финансовой отдачей. Возможность решить проблему за минуты вместо организации выезда специалиста в дата-центр (что может занять часы или дни) напрямую транслируется в снижение времени простоя и операционных затрат.

- Проактивный мониторинг аппаратного состояния позволяет выявлять потенциальные проблемы до того, как они приведут к отказу. Постепенный рост температуры, деградация вентиляторов, нестабильность напряжения — все эти предвестники серьезных неисправностей могут быть обнаружены через систему датчиков IPMI и устранены превентивно.

- Возможность полной переустановки ОС без физического доступа упрощает массовое развертывание и обслуживание серверной инфраструктуры. В сочетании с системами автоматизации Intelligent Platform Management Interface позволяет реализовать полностью автоматизированные процессы подготовки и развертывания хостов.

- Стандартизация и широкая поддержка — IPMI реализован практически во всех современных серверных платформах, что обеспечивает единообразие процессов управления в гетерогенных средах. Наличие стандартных инструментов (ipmitool) упрощает автоматизацию и интеграцию.

Ограничения и недостатки IPMI:

Безопасность остается ахиллесовой пятой технологии. Старые прошивки содержат множество уязвимостей, протоколы аутентификации IPMI 1.5 считаются небезопасными, а общая архитектура не проектировалась с учетом современных угроз. Требуется тщательная изоляция IPMI-сетей и постоянное внимание к обновлениям безопасности.

- Производительность BMC ограничена — это маломощный микроконтроллер с минимальными ресурсами. KVM-консоль часто работает с заметными задержками, низким разрешением и частотой обновления. При множественных одновременных подключениях BMC может перегружаться и работать нестабильно.

- Качество реализации сильно варьируется между производителями и моделями. Веб-интерфейсы могут быть неудобными, содержать ошибки, требовать устаревших технологий (Java, ActiveX). Совместимость с современными браузерами и операционными системами часто проблематична, особенно для старого оборудования.

- Надежность BMC не абсолютна — контроллер может зависать, требовать перезагрузки, иметь ошибки в прошивке. Парадоксально, но инструмент, предназначенный для обеспечения доступа к серверу в критических ситуациях, сам может стать точкой отказа.

- Дополнительная сложность инфраструктуры — IPMI требует отдельного планирования сетевой топологии, управления IP-адресами, учетными записями, обновлениями прошивок. Это добавляет административную нагрузку и создает дополнительные векторы для потенциальных ошибок конфигурации.

- Ограниченная пропускная способность — сетевое подключение BMC обычно работает на скорости 10/100 Мбит/с, что достаточно для управления, но может быть узким местом при монтировании больших ISO-образов или работе с KVM при высоких разрешениях.

Заключение

Подводя итоги нашего разбора технологии IPMI, мы можем утверждать, что это один из фундаментальных инструментов современного системного администрирования, значение которого трудно переоценить. Независимо от того, управляете ли вы несколькими серверами в небольшой компании или отвечаете за масштабную распределенную инфраструктуру, понимание возможностей и ограничений IPMI становится необходимой компетенцией. Подведем итоги:

- IPMI обеспечивает удалённое управление сервером на аппаратном уровне. Это помогает поддерживать доступ даже при сбоях операционной системы.

- BMC играет ключевую роль в мониторинге и контроле всех аппаратных компонентов. Благодаря этому администратор может быстро реагировать на неисправности.

- Возможности KVM, мониторинга и виртуальных носителей упрощают обслуживание серверов. Эти инструменты экономят время и позволяют работать без физического доступа к оборудованию.

- Правильная настройка безопасности IPMI снижает риск компрометации инфраструктуры. Особенно важно обновлять прошивки и отключать публичный доступ.

- Разные производители предлагают собственные версии IPMI с расширенным функционалом. Это позволяет выбрать решение под конкретные задачи эксплуатации.

Если вы только начинаете осваивать профессию системного администратора, рекомендуем обратить внимание на подборку курсов по системному администрированию. В программах есть как теоретическая база, так и практические задания, которые помогут уверенно работать с серверными технологиями. Такие материалы будут полезны, даже если вы уже знакомы с основами.

Рекомендуем посмотреть курсы по системному администрированию

| Курс | Школа | Цена | Рассрочка | Длительность | Дата начала | Ссылка на курс |

|---|---|---|---|---|---|---|

|

DevOps-инженер

|

Eduson Academy

100 отзывов

|

Цена

Ещё -5% по промокоду

115 000 ₽

|

От

9 583 ₽/мес

0% на 24 месяца

14 880 ₽/мес

|

Длительность

8 месяцев

|

Старт

18 марта

Пн, Ср, 19:00-22:00 по МСК

|

Подробнее |

|

Инженер по автоматизации

|

Нетология

46 отзывов

|

Цена

с промокодом kursy-online

97 300 ₽

180 111 ₽

|

От

3 001 ₽/мес

Без переплат на 2 года.

|

Длительность

13 месяцев

|

Старт

5 февраля

|

Подробнее |

|

Системный администратор. Интенсив

|

Level UP

36 отзывов

|

Цена

72 990 ₽

|

От

24 330 ₽/мес

|

Длительность

3 месяца

|

Старт

29 января

|

Подробнее |

|

Старт в DevOps: системное администрирование для начинающих

|

Skillbox

217 отзывов

|

Цена

Ещё -20% по промокоду

87 035 ₽

174 070 ₽

|

От

3 956 ₽/мес

Без переплат на 22 месяца.

|

Длительность

4 месяца

|

Старт

26 января

|

Подробнее |

|

DevOps для эксплуатации и разработки

|

Яндекс Практикум

98 отзывов

|

Цена

160 000 ₽

|

От

23 000 ₽/мес

|

Длительность

6 месяцев

Можно взять академический отпуск

|

Старт

9 февраля

|

Подробнее |

Уровни языков программирования: от машинного кода до Python

Как связаны производительность, скорость разработки и язык, на котором вы пишете? Рассказываем простыми словами, какие бывают уровни языков программирования, где и зачем они применяются.

Дайджест: что это и зачем он нужен вашему бизнесу

Что такое дайджест и почему он стал ключевым инструментом коммуникации? Узнайте, как структурированный контент помогает экономить время и повышать вовлеченность.

Тестирование безопасности: что это и почему важно

Тестирование безопасности помогает защитить IT-системы от взломов и утечек данных. Разбираем основные этапы, виды и инструменты, которые помогут предотвратить риски.

Как выбрать программу для логистики и не ошибиться?

Выбираете программу для автоматизации логистики? В этом обзоре собраны лучшие решения, их возможности и рекомендации по выбору.