Что такое пентест и зачем он нужен

Пентест — это имитация хакерской атаки на информационные системы компании, которая проводится с единственной целью: найти уязвимости раньше, чем их обнаружат злоумышленники. Название происходит от английского «penetration testing» (тестирование на проникновение), и здесь важно понимать ключевое отличие — это легальная деятельность, выполняемая специалистами-пентестерами для защиты, а не разрушения.

В отличие от реальных хакерских атак, пентест проводится с разрешения владельца системы и имеет четкие границы: специалисты документируют найденные проблемы и предоставляют рекомендации по их устранению. Можно сказать, что пентестеры — это «белые хакеры», которые используют те же инструменты и методы, что и киберпреступники, но с благородной целью укрепления защиты.

Зачем компаниям нужны пентесты

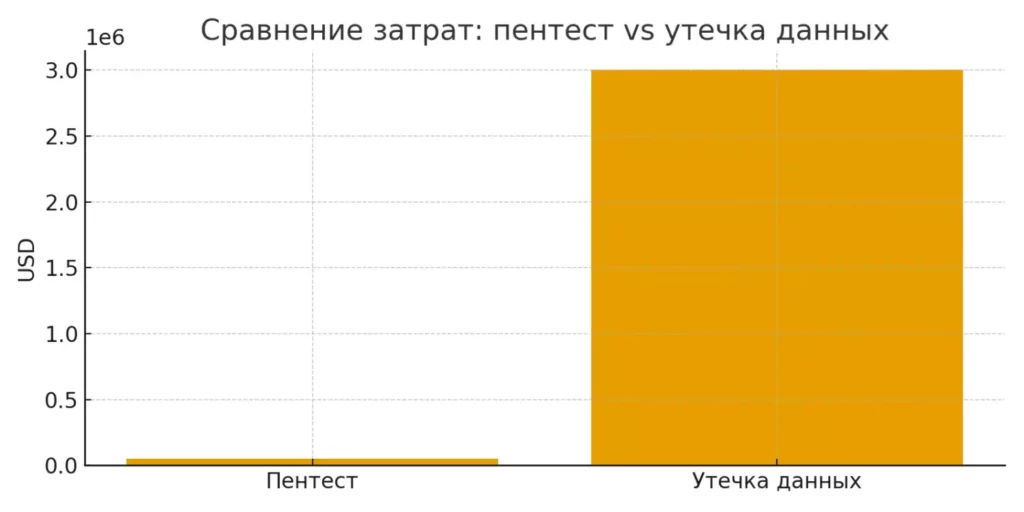

В современном цифровом мире киберугрозы превратились из абстрактной опасности в конкретный бизнес-риск. Согласно исследованиям, средняя стоимость утечки данных для компании составляет миллионы долларов — и это не только прямые финансовые потери, но и ущерб репутации, судебные издержки, штрафы регуляторов.

Пентесты помогают компаниям решать несколько критически важных задач. Во-первых, они выявляют уязвимости до того, как их найдут злоумышленники — гораздо дешевле исправить проблему на этапе тестирования, чем ликвидировать последствия реальной атаки. Во-вторых, пентесты демонстрируют реальную картину защищенности: многие компании переоценивают эффективность своих систем безопасности.

Кроме того, регулярное тестирование на проникновение — это часто требование отраслевых стандартов и регуляторов. Например, компании, работающие с платежными картами, обязаны соответствовать стандарту PCI DSS, который включает проведение пентестов.

На диаграмме видно, что стоимость одного пентеста многократно ниже ущерба от утечки данных. Визуально подчеркивает экономическую целесообразность профилактического тестирования.

Отсутствие пентестов может привести к катастрофическим последствиям: утечке персональных данных клиентов, компрометации коммерческой тайны, простою критически важных систем. В эпоху, когда кибератаки становятся все более изощренными, проактивный подход к безопасности перестает быть роскошью — он становится необходимостью выживания бизнеса.

Кто такой пентестер и чем он занимается

Пентестер — это специалист по информационной безопасности, который профессионально взламывает системы с целью их защиты. Звучит парадоксально, но именно в этом заключается суть профессии: чтобы эффективно защищать системы, нужно мыслить как атакующий и владеть теми же инструментами, что и киберпреступники.

В отличие от обычных тестировщиков ПО, пентестеры не просто ищут баги — они имитируют действия реальных злоумышленников, пытаясь получить несанкционированный доступ к данным, нарушить работу систем или скомпрометировать инфраструктуру. Это требует глубокого понимания не только технических аспектов, но и психологии: многие атаки основаны на социальной инженерии.

White Hat vs Black Hat vs Gray Hat

В мире информационной безопасности принято разделять специалистов по «цвету шляп» — метафора, заимствованная из вестернов. White Hat («белая шляпа») — это этичные хакеры, которые используют свои навыки для защиты систем. Именно к этой категории относятся пентестеры. Black Hat («черная шляпа») — киберпреступники, действующие с корыстными целями. Gray Hat («серая шляпа») — промежуточная категория: такие специалисты могут нарушать законы, но без злых намерений, например, публично демонстрируя уязвимости для привлечения внимания к проблемам безопасности.

Навыки и компетенции пентестера

Профессиональный пентестер должен сочетать в себе навыки программиста, системного администратора и даже психолога. Базовые компетенции включают понимание сетевых протоколов и архитектуры, знание операционных систем (особенно Linux), владение языками программирования (Python, Bash, PowerShell), основы криптографии и методы социальной инженерии. Кроме того, необходимы аналитическое мышление, терпение и способность документировать свою работу — ведь конечная цель не взломать систему, а помочь ее защитить.

Какие бывают пентестеры: классификация

Профессия пентестера включает множество специализаций, и классификация специалистов зависит от их роли в процессе обеспечения безопасности, местоположения относительно компании и технической специализации.

Red Team, Blue Team, Purple Team

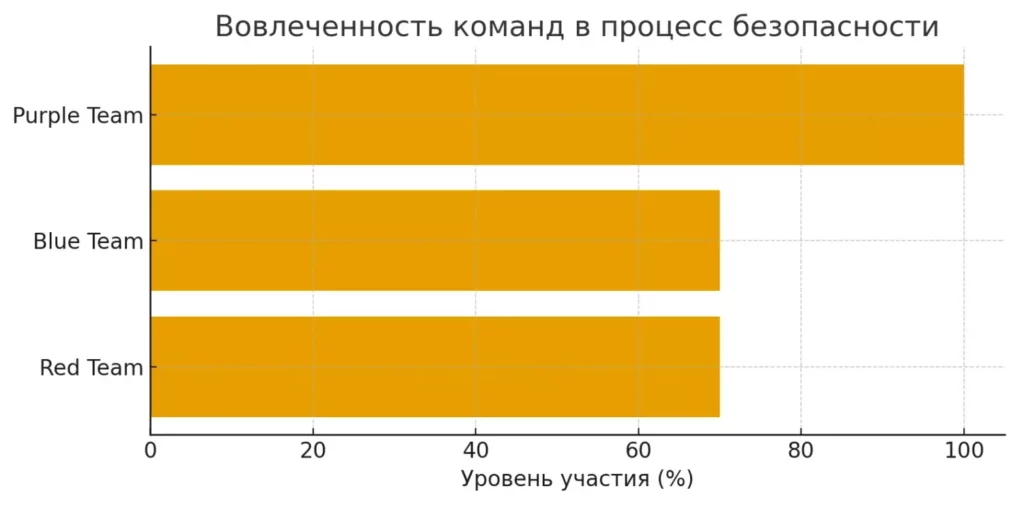

В современной кибербезопасности принято разделение на команды по цветам, где каждая выполняет определенную функцию. Red Team («красная команда») — это атакующая сторона, пентестеры, которые имитируют действия реальных злоумышленников. Их задача — найти и эксплуатировать уязвимости в системах защиты компании.

Blue Team («синяя команда») — защищающаяся сторона, специалисты, которые отвечают за обнаружение атак, мониторинг систем безопасности и реагирование на инциденты. Purple Team — относительно новое понятие, обозначающее гибридный подход, когда специалисты сочетают навыки атаки и защиты для более эффективного тестирования.

График демонстрирует относительный уровень вовлеченности различных команд безопасности. Purple Team объединяет усилия атакующих и защитников для комплексного подхода к кибербезопасности.

Внутренние и внешние пентестеры

| Тип | Преимущества | Недостатки |

|---|---|---|

| Внутренние | Глубокое знание инфраструктуры, постоянная готовность, низкие затраты | Предвзятость, ограниченный взгляд «изнутри» |

| Внешние | Свежий взгляд, актуальные методы атак, объективность | Высокая стоимость, ограниченное знание специфики |

По специализации

Веб-пентестеры фокусируются на безопасности веб-приложений и API. Специалисты по беспроводным сетям тестируют Wi-Fi, Bluetooth и другие радиопротоколы. Мобильные пентестеры работают с приложениями для iOS и Android. Физические пентестеры проверяют защиту помещений, замков, систем контроля доступа. Облачные специалисты тестируют инфраструктуру AWS, Azure, Google Cloud. Аудиторы проверяют соответствие требованиям стандартов и регуляторов.

Такое разнообразие специализаций объясняется тем, что современная IT-инфраструктура стала слишком сложной для универсальных специалистов — каждая область требует глубоких знаний и специфических инструментов.

Какие бывают виды пентестов

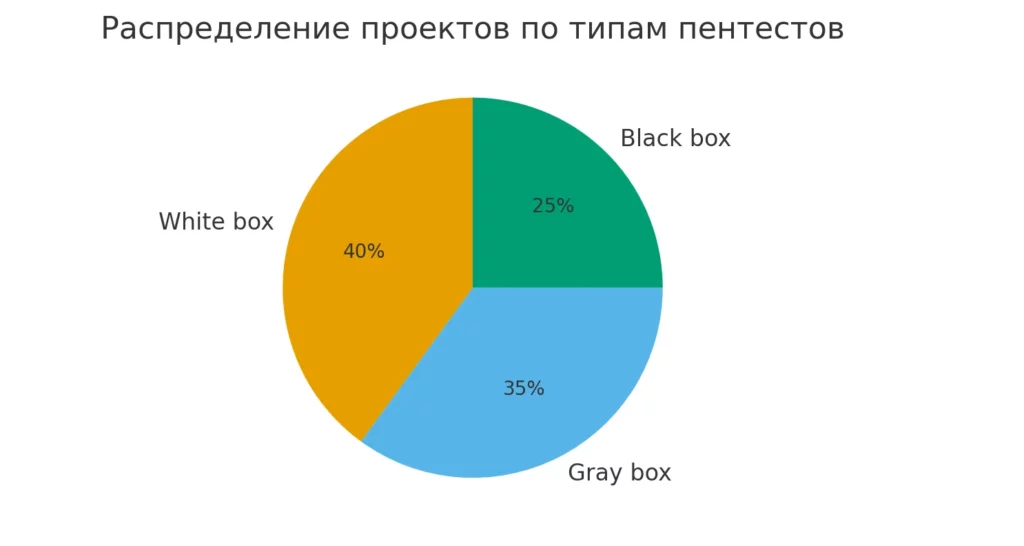

Методология пентестинга определяется количеством предварительной информации, которой располагает тестировщик. От этого зависят глубина анализа, время проведения и, что важно для бизнеса, стоимость работ.

Белый ящик (white box)

При тестировании «белого ящика» пентестер получает максимум информации о системе: архитектурную документацию, исходный код, схемы сетей, учетные записи для доступа. Этот подход позволяет провести наиболее глубокий анализ, выявить логические ошибки в коде и проверить все возможные векторы атак.

Преимущества: полное покрытие системы, выявление скрытых уязвимостей, эффективное использование времени. Недостатки: высокие требования к подготовке, дороговизна, не имитирует реальные условия атаки злоумышленника.

Серый ящик (gray box)

Компромиссный вариант, когда пентестер обладает частичной информацией — например, знает архитектуру системы, но не имеет исходного кода, или получает учетные записи обычного пользователя. Такой подход сочетает реалистичность сценария с достаточной глубиной анализа.

Преимущества: баланс между реалистичностью и глубиной, возможность проверки системы с разных уровней доступа. Недостатки: сложность в определении объема предоставляемой информации, необходимость тесного взаимодействия с заказчиком.

Чёрный ящик (black box)

Наиболее реалистичный сценарий: пентестер действует как внешний злоумышленник, не имея предварительной информации о системе. Он использует только публично доступные данные и должен самостоятельно исследовать цель.

Преимущества: максимальная реалистичность, объективная оценка внешней защиты, независимое тестирование. Недостатки: ограниченность во времени может привести к неполному покрытию, высокий риск ложных срабатываний, возможность пропуска внутренних уязвимостей.

Круговая диаграмма показывает распределение проектов по типам тестирования: чаще всего применяют метод white box, за ним следуют gray и black box.

Выбор методологии зависит от целей компании: если нужно проверить готовность к внешним атакам — подойдет «черный ящик», для комплексного аудита безопасности лучше использовать «белый ящик».

Из чего состоит процесс пентеста: этапы

Проведение пентеста — это структурированный процесс, который следует четко определенной методологии. Каждый этап имеет свои цели и использует специфические инструменты, а пропуск любого из них может привести к неполному анализу безопасности.

1. Сбор информации (Reconnaissance). Первый этап напоминает детективное расследование: пентестер собирает максимум публично доступной информации о цели. Используются WHOIS-запросы для получения данных о доменах, поисковые системы для поиска упоминаний компании, социальные сети для изучения сотрудников. Этот этап часто называют OSINT (Open Source Intelligence) — разведка по открытым источникам.

2. Анализ уязвимостей (Vulnerability Assessment). На этом этапе проводится техническое сканирование систем: определяются открытые порты, версии программного обеспечения, конфигурации серверов. Используются автоматизированные инструменты для поиска известных уязвимостей в найденных сервисах. Результатом становится карта потенциальных точек входа в систему.

3. Эксплуатация (Exploitation). Самый ответственный этап: пентестер пытается воспользоваться найденными уязвимостями для получения доступа к системе. Здесь важно соблюдать границы тестирования — цель не нанести ущерб, а продемонстрировать возможность атаки. Используются как готовые эксплойты, так и самописные скрипты.

4. Постэксплуатация (Post-Exploitation). После получения доступа оценивается глубина компрометации: можно ли получить дополнительные привилегии, добраться до критических данных, переместиться по сети к другим системам. Этот этап показывает реальный ущерб от успешной атаки.

5. Подготовка отчета и рекомендации. Финальный этап включает документирование всех найденных уязвимостей, оценку рисков и подготовку практических рекомендаций по устранению проблем. Отчет должен быть понятен как техническим специалистам, так и руководству компании, поскольку на его основе принимаются решения о приоритетах в области безопасности.

Инструменты, которые используют пентестеры

Арсенал современного пентестера включает сотни специализированных программ, каждая из которых решает определенные задачи. Мы рассмотрим наиболее популярные инструменты, которые стали стандартом де-факто в индустрии.

- Kali Linux — специализированная операционная система, основанная на Debian, с предустановленными инструментами для пентестинга. Содержит более 600 программ для всех этапов тестирования безопасности.

Скриншот главной страницы Kali Linux.

- Metasploit Framework — мощная платформа для разработки и выполнения эксплойтов. Включает базу данных известных уязвимостей и готовые модули для их эксплуатации.

- Nmap — сетевой сканер для обнаружения хостов, портов и сервисов. Позволяет составить карту сетевой инфраструктуры и определить потенциальные точки входа.

- Wireshark — анализатор сетевого трафика, который перехватывает и анализирует пакеты данных. Незаменим для понимания сетевых протоколов и поиска уязвимостей в передаче данных.

- Burp Suite — интегрированная платформа для тестирования безопасности веб-приложений. Включает прокси-сервер, сканер уязвимостей и инструменты для ручного тестирования.

- Hydra — инструмент для атак на аутентификацию методом перебора паролей. Поддерживает множество протоколов: SSH, FTP, HTTP, RDP и другие.

- Aircrack-ng — набор инструментов для аудита беспроводных сетей. Позволяет перехватывать трафик Wi-Fi и взламывать пароли беспроводных сетей.

- SQLMap — автоматизированный инструмент для обнаружения и эксплуатации SQL-инъекций в веб-приложениях.

- Nessus — коммерческий сканер уязвимостей с регулярно обновляемой базой угроз. Автоматизирует процесс поиска известных уязвимостей в системах.

Важно понимать, что инструменты — это лишь средство достижения цели. Эффективность пентеста зависит не столько от количества используемых программ, сколько от понимания специалистом принципов их работы и умения адаптировать методики под конкретные задачи.

Как стать пентестером: roadmap

Путь к карьере пентестера требует последовательного освоения технических навыков, развития аналитического мышления и постоянного самообучения. Рассмотрим пошаговую дорожную карту для входа в профессию.

Базовые знания (информатика, логика)

Фундамент профессии составляют базовые знания информатики: понимание принципов работы компьютеров, алгоритмов, структур данных. Необходимо развивать логическое мышление и способность к системному анализу — умение разбивать сложные задачи на составляющие и находить связи между различными элементами системы.

Сетевые технологии

Глубокое понимание сетевых протоколов — основа работы пентестера. Изучение модели OSI, протоколов TCP/IP, HTTP/HTTPS, DNS, принципов работы маршрутизаторов и коммутаторов. Практические навыки настройки сетевого оборудования помогут понимать, где искать уязвимости в сетевой инфраструктуре.

Языки программирования (Python, Bash)

Python стал стандартом для пентестеров благодаря простоте синтаксиса и богатой экосистеме библиотек для работы с сетями и безопасностью. Bash необходим для автоматизации задач в Linux-системах. Знание дополнительных языков (PowerShell, JavaScript, C/C++) расширяет возможности специалиста.

Linux/Windows-администрирование

Понимание архитектуры операционных систем, файловых систем, процессов и служб. Умение работать с командной строкой, настраивать права доступа, анализировать логи системы. Знание обеих платформ критично, поскольку корпоративные сети обычно гибридные.

Криптография

Базовое понимание алгоритмов шифрования, цифровых подписей, хеширования. Знание слабых мест в реализации криптографических протоколов помогает находить уязвимости в системах аутентификации и передачи данных.

Практика: TryHackMe, CTF, HackTheBox

Теоретические знания необходимо подкреплять практикой на специализированных платформах. TryHackMe предлагает структурированные курсы для начинающих, HackTheBox — более сложные задачи для опытных специалистов. Участие в CTF (Capture The Flag) соревнованиях развивает навыки решения нестандартных задач и работы в команде.

Важно понимать: путь к профессиональному уровню занимает несколько лет постоянного обучения и практики. Технологии развиваются быстро, поэтому готовность к непрерывному самообразованию — ключевое качество успешного пентестера.

Где и как учиться на пентестера

Выбор образовательного пути в пентестинге зависит от начального уровня подготовки, финансовых возможностей и предпочтений в формате обучения. Рассмотрим основные варианты и их особенности.

| Формат | Срок обучения | Примеры | Особенности |

|---|---|---|---|

| Самообучение | 1-3 года | Cybrary, SANS, книги | Требует высокой самодисциплины |

| Онлайн-курсы | 6-18 месяцев | Skillbox, Practicum | Структурированная программа |

| Университет | 4-6 лет | МФТИ, МГУ, ИТМО | Фундаментальная подготовка |

Самообучение остается популярным выбором благодаря доступности материалов и гибкости графика. Ключевые ресурсы включают англоязычные платформы (Cybrary, Coursera), специализированные книги, CTF-платформы и профессиональные Telegram-каналы. Этот путь требует сильной мотивации и способности к самоорганизации, но позволяет изучать именно те области, которые наиболее интересны.

Онлайн-курсы предлагают структурированную программу с практическими заданиями и менторской поддержкой. Skillbox, Practicum, Skillfactory и другие платформы адаптируют материал для российской аудитории, включая локальные кейсы и требования законодательства. Преимущество — четкая траектория обучения и возможность получить обратную связь от экспертов.

Университетское образование дает наиболее фундаментальную подготовку, особенно в области математики, криптографии и теоретических основ информационной безопасности. Ведущие технические вузы предлагают специализированные программы по кибербезопасности, но важно понимать, что практические навыки пентестинга потребуют дополнительного изучения.

Независимо от выбранного пути, критически важным остается владение английским языком — большинство актуальных материалов, инструментов и исследований публикуются именно на нем. Участие в профессиональных сообществах и конференциях ускоряет развитие и помогает выстраивать карьерные связи.

Заключение

Пентестинг представляет собой критически важный элемент современной стратегии кибербезопасности, который позволяет компаниям проактивно выявлять и устранять уязвимости до того, как ими воспользуются злоумышленники. В эпоху цифровизации и растущих киберугроз эта профессия становится не просто востребованной, а жизненно необходимой для бизнеса. Подведем итоги:

- Пентест — это контролируемая проверка безопасности систем. Она помогает выявить слабые места до злоумышленников.

- Существует три подхода к тестированию: white, gray и black box. Каждый даёт разную глубину анализа и степень реалистичности.

- Этапы пентеста — от разведки до отчёта. Такая последовательность обеспечивает комплексную оценку защиты.

- В работе пентестеры используют десятки инструментов. Самые известные Kali Linux, Metasploit и Burp Suite.

- Успешный пентестер сочетает технические, аналитические и коммуникативные навыки. Это делает его ключевой фигурой в ИБ-команде.

Если вы только начинаете осваивать кибербезопасность, рекомендуем обратить внимание на курсы по кибербезопасности. В них подробно разбираются теоретические основы и практические кейсы, необходимые для старта в профессии.

Рекомендуем посмотреть курсы по QA-тестированию

| Курс | Школа | Цена | Рассрочка | Длительность | Дата начала | Ссылка на курс |

|---|---|---|---|---|---|---|

|

Автоматизированное тестирование на Python

|

Eduson Academy

100 отзывов

|

Цена

Ещё -5% по промокоду

88 800 ₽

|

От

7 400 ₽/мес

0% на 24 месяца

|

Длительность

6 месяцев

|

Старт

в любое время

|

Подробнее |

|

Тестировщик ПО (Junior)

|

Level UP

36 отзывов

|

Цена

42 990 ₽

|

От

14 330 ₽/мес

|

Длительность

3 месяца

|

Старт

20 февраля

|

Подробнее |

|

Тестировщик

|

Bang Bang Education

73 отзыва

|

Цена

85 000 ₽

170 000 ₽

|

|

Длительность

8 месяцев

|

Старт

в любое время

|

Подробнее |

|

Тестировщик ПО

|

Нетология

46 отзывов

|

Цена

с промокодом kursy-online

105 000 ₽

184 200 ₽

|

От

3 070 ₽/мес

Без переплат на 2 года.

4 805 ₽/мес

|

Длительность

6 месяцев

|

Старт

6 февраля

|

Подробнее |

|

Тестировщик мобильных игр

|

XYZ School

21 отзыв

|

Цена

Ещё -14% по промокоду

90 300 ₽

129 000 ₽

|

От

6 000 ₽/мес

|

Длительность

4 месяца

|

Старт

5 февраля

|

Подробнее |

Что такое DataFrame и зачем он нужен?

Что скрывает в себе pandas DataFrame и почему без него в анализе данных — как без рук? Расскажем, как работать с таблицами в Python, не погрязнув в ошибках.

Как развивалось тестирование ПО: от начала до наших дней

Как тестировали программы в 1940-х? Когда появилась автоматизация? Что такое пирамида тестирования? Разбираем ключевые этапы истории тестирования ПО.

Мотивация руководителя отдела продаж: полное руководство

Мотивация руководителя отдела продаж напрямую влияет на результаты команды и устойчивость бизнеса. Какие элементы должны быть в системе, как считать бонусы и почему универсальные схемы не работают? В статье — структурированные ответы и практические рекомендации.

Cron: что это такое и как настроить планировщик задач

Cron это инструмент для тех, кто хочет автоматизировать повторяющиеся процессы. Как с его помощью настроить резервные копии, рассылки или очистку логов? В статье вы найдете простые примеры и полезные советы.