Что такое вирусы-шифровальщики и как от них защититься

Представьте: вы приходите утром на работу, включаете компьютер, а вместо привычного рабочего стола видите сообщение на красном фоне — «Ваши файлы зашифрованы. Для восстановления данных переведите 500 долларов в биткоинах». Звучит как сценарий фантастического фильма? К сожалению, для сотен тысяч пользователей по всему миру это стало реальностью.

Вирусы-шифровальщики превратились из экзотической угрозы в массовое явление, которое ежегодно наносит миллиардный ущерб как крупным корпорациям, так и обычным пользователям. Современные криптолокеры используют военные алгоритмы шифрования, делая восстановление данных практически невозможным без ключа злоумышленников.

В этой статье мы разберем, что представляют собой современные шифровальщики, как они попадают в систему и — самое главное — как защитить себя от этой угрозы. Мы также рассмотрим алгоритм действий, если заражение уже произошло, и объясним, почему платить вымогателям — не лучшая идея.

- Что такое вирус-шифровальщик

- Как вирус-шифровальщик попадает в систему

- Что делать, если данные уже зашифрованы

- Как защититься от вирусов-шифровальщиков

- Частые ошибки пользователей

- Заключение

- Рекомендуем посмотреть курсы по кибербезопасности

Что такое вирус-шифровальщик

Вирус-шифровальщик (или криптолокер) — это вредоносная программа, которая блокирует доступ пользователей к их собственным файлам путем шифрования. После завершения процесса шифрования злоумышленники требуют выкуп за предоставление ключа для восстановления данных. По сути, это цифровое вымогательство в чистом виде.

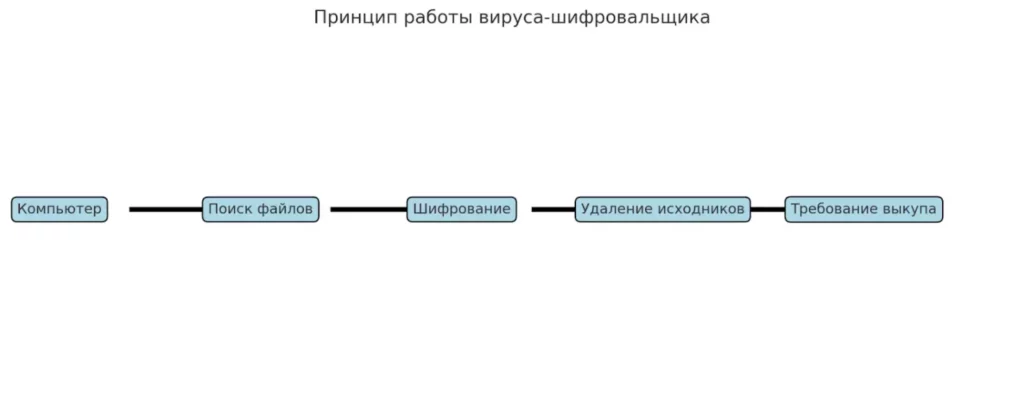

Принцип работы достаточно прост: вирус сканирует жесткий диск в поисках ценных файлов — документов, электронных таблиц, фотографий, баз данных — и последовательно шифрует их. Исходные файлы при этом удаляются методами гарантированного уничтожения, что исключает возможность их восстановления стандартными средствами.

Схема показывает этапы атаки: компьютер заражается, вирус ищет и шифрует файлы, удаляет исходники и выводит требование выкупа. Иллюстрация помогает быстро понять механику процесса.

Что обычно страдает при атаке:

- Офисные документы (.docx, .xlsx, .pptx).

- Изображения (.jpg, .png, .raw).

- Базы данных (.db, .mdb, файлы 1С).

- Архивы (.zip, .rar).

- Видео и аудиофайлы.

- PDF-документы.

- Файлы проектов (.psd, .dwg).

Если ранние версии шифровальщиков 90-х годов использовали примитивные алгоритмы или симметричное шифрование (что позволяло специалистам найти ключ в коде программы), то современные образцы применяют гибридное шифрование. Например, печально известный CryptoLocker использует комбинацию RSA с длиной ключа 2048 бит и AES с ключом 256 бит — алгоритмы, которые на сегодняшний день считаются криптостойкими.

Такой подход означает, что для расшифровки нужен приватный ключ, который находится исключительно у злоумышленников. Взломать современное шифрование практически невозможно даже с использованием суперкомпьютеров.

Как вирус-шифровальщик попадает в систему

Несмотря на техническую сложность современных шифровальщиков, способы их проникновения в системы остаются довольно традиционными. Злоумышленники полагаются на человеческий фактор — главную уязвимость любой системы безопасности.

Основные пути заражения:

- Электронная почта — самый популярный канал распространения. Вирус маскируется под обычные деловые письма: уведомления из налоговой, счета, договоры, информацию о покупках. Достаточно скачать и открыть такое вложение, чтобы запустить вредоносный код.

- Съемные носители — заражение через USB-флешки, внешние жесткие диски или другие подключаемые устройства. Часто используется метод «подброшенной флешки» в офисных зданиях или общественных местах.

- Компрометированные веб-сайты — заражение происходит при посещении зараженных ресурсов или при скачивании файлов с подозрительных сайтов. Иногда вредоносный код внедряется даже в рекламные баннеры на легитимных ресурсах.

- Эксплуатация уязвимостей — использование известных «дыр» в программном обеспечении, для которых пользователи не установили обновления безопасности.

На диаграмме показано, что большинство заражений происходит через электронную почту. Другие пути — сайты, съёмные носители и уязвимости в ПО — также остаются значимыми источниками угроз.

Особую опасность представляет способность современных шифровальщиков к латеральному движению — распространению внутри корпоративной сети. Заразив один компьютер, вирус может попытаться получить доступ к другим устройствам в локальной сети, серверам и сетевым хранилищам. Именно поэтому единичный случай заражения рабочего места может привести к параличу всей IT-инфраструктуры компании.

Мы наблюдаем тенденцию к профессионализации киберпреступников: появилось даже разделение труда, когда одни группы разрабатывают вредоносное ПО, а другие специализируются на его распространении, получая процент от выкупа.

Что делать, если данные уже зашифрованы

Обнаружили, что файлы перестали открываться, а на экране появилось требование о выкупе? Главное — не паниковать. Хотя ситуация критическая, у вас еще есть шансы минимизировать ущерб и восстановить данные.

Первые действия при обнаружении заражения:

Немедленно отключите компьютер от сети и выключите его. Шифрование происходит последовательно, и чем раньше вы остановите процесс, тем больше файлов удастся сохранить. Если речь идет о корпоративной сети — изолируйте зараженное устройство от других компьютеров.

После этого переходите к удалению самого вируса. Часто злоумышленники программируют шифровальщики на самоуничтожение после завершения работы — это затрудняет анализ и создание декрипторов. В таких случаях антивирус может ничего не обнаружить, что не означает отсутствие проблемы.

Возможности восстановления данных:

- Резервные копии — если у вас настроено регулярное резервное копирование на отдельные носители или в облако, восстановление может занять несколько часов вместо недель безуспешных попыток.

- Теневые копии Windows — система автоматически создает снимки дисков при создании точек восстановления. Некоторые файлы могут сохраниться в этих снапшотах.

- Облачные сервисы — большинство облачных хранилищ предоставляют функцию отката к предыдущим версиям файлов, что может спасти синхронизированные данные.

- Утилиты восстановления — попробуйте программы для восстановления удаленных файлов. Если вирус не использовал методы гарантированного уничтожения, особенно для больших файлов, часть данных может быть восстановлена.

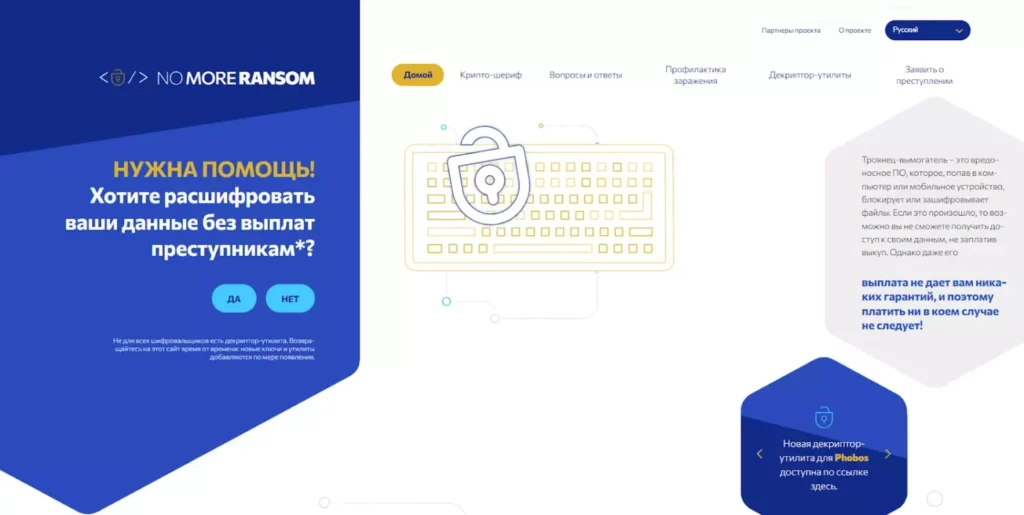

Обязательно воспользуйтесь ресурсом No More Ransom и сервисом «Крипто-шериф» — возможно, для вашего конкретного шифровальщика уже существует бесплатный декриптор.

Скриншот главной страницы проекта No More Ransom.

Чего НЕ стоит делать при заражении:

- Платить вымогателям (нет гарантий получения ключа).

- Переустанавливать систему до попыток восстановления.

- Подключать резервные диски к зараженному компьютеру.

- Игнорировать изоляцию зараженного устройства.

Почему не стоит платить вымогателям

Многие жертвы шифровальщиков рассматривают оплату выкупа как быстрый способ вернуть доступ к данным. Однако специалисты по кибербезопасности едины во мнении: платить категорически нельзя.

Причины:

- Отсутствие гарантий. Даже после перевода средств вы можете не получить ключ расшифровки или получить нерабочий ключ. По данным исследователей, лишь часть жертв получает полный доступ к данным.

- Риск повторных атак. Оплатив выкуп один раз, вы попадаете в список «платёжеспособных жертв» и можете стать целью повторных атак.

- Поддержка киберпреступности. Передача денег напрямую финансирует деятельность злоумышленников и стимулирует их создавать новые атаки.

- Альтернативы. Существуют бесплатные ресурсы (например, проект No More Ransom), где можно найти рабочие инструменты расшифровки.

Помните: выплата выкупа почти никогда не решает проблему, а лишь усугубляет её последствия.

Как защититься от вирусов-шифровальщиков

Предотвратить атаку шифровальщика всегда проще и дешевле, чем бороться с ее последствиями. Современные системы защиты должны работать по принципу многослойной обороны — каждый уровень повышает общую безопасность системы.

Резервные копии — первая линия защиты

Резервное копирование остается самой эффективной защитой от любых программ-шифровальщиков. Правильно организованный бэкап превращает потенциальную катастрофу в техническое неудобство.

Основные принципы резервного копирования:

- Используйте правило 3-2-1: три копии данных, два разных типа носителей, одна копия вне офиса.

- Сочетайте облачные хранилища (Google Drive, Яндекс.Диск) с внешними жесткими дисками.

- Подключайте внешние носители только во время копирования — постоянно подключенный диск тоже будет зашифрован.

- Настройте автоматизацию процесса, чтобы человеческий фактор не влиял на регулярность бэкапов.

- Защитите облачные хранилища надежными паролями и двухфакторной аутентификацией.

Цифровая гигиена и осторожность

Большинство заражений происходит из-за невнимательности пользователей. Выработка правильных цифровых привычек кратно снижает риски.

Работа с электронной почтой:

- Относитесь скептически к неожиданным письмам от незнакомых отправителей.

- Проверяйте подлинность деловых писем через альтернативные каналы связи.

- Настройте качественные спам-фильтры и антивирусную проверку почтового трафика.

- При малейших сомнениях отправляйте сообщение в спам.

Безопасный веб-серфинг:

- Избегайте сомнительных сайтов и не скачивайте файлы с непроверенных ресурсов.

- Немедленно закрывайте страницы с навязчивыми предложениями скачать что-либо.

- Будьте особенно осторожны с баннерной рекламой на незнакомых сайтах.

Техническая защита систем

Обновления программного обеспечения:

Регулярно обновляйте операционную систему, браузеры и все установленные программы. Злоумышленники активно эксплуатируют известные уязвимости в устаревшем ПО. Включите автоматические обновления везде, где это возможно.

Современные антивирусные решения:

Качественные защитные системы не только обнаруживают известные угрозы, но и анализируют поведение программ в реальном времени. Например, если приложение начинает массово шифровать файлы, система может заблокировать его действия или даже откатить уже произведенные изменения.

Ограничение программной среды:

В корпоративных сетях эффективно работает ограничение на запуск потенциально опасных типов файлов (.js, .cmd, .bat, .vbs, .ps1) с помощью групповых политик или средств вроде AppLocker.

Частые ошибки пользователей

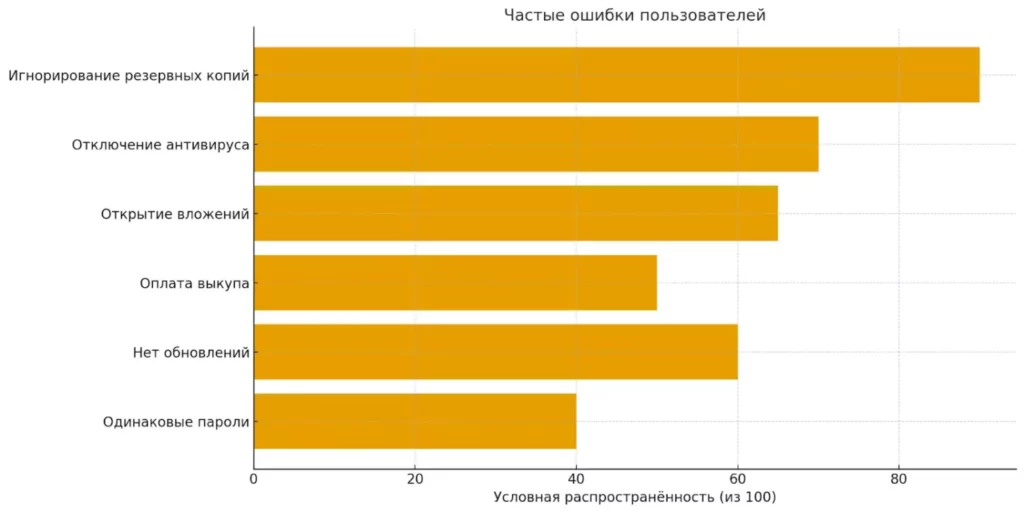

Анализ реальных случаев заражения показывает, что большинство успешных атак шифровальщиков происходит из-за типичных ошибок пользователей. Понимание этих «ловушек» поможет избежать критических промахов.

Игнорирование резервного копирования — самая фатальная ошибка. Многие откладывают настройку бэкапов «на потом», считая это необязательной процедурой. В результате потеря данных становится необратимой. Особенно болезненно это для малого бизнеса, где один компьютер может содержать всю критически важную информацию.

Отключение антивирусной защиты ради «ускорения работы системы» или из-за ложных срабатываний. Современные решения научились работать практически незаметно для пользователя, а их отключение создает брешь в обороне.

Безрассудное открытие подозрительных вложений, особенно с двойными расширениями типа «документ.pdf.exe» или файлов от неизвестных отправителей. Человеческое любопытство часто оказывается сильнее здравого смысла.

Поспешная оплата выкупа без попыток восстановления данных другими способами. Статистика показывает, что даже после оплаты выкупа нет гарантии получения рабочего ключа, а в некоторых случаях жертвы подвергаются повторным атакам.

Пренебрежение обновлениями безопасности, особенно критическими патчами для операционной системы и популярного ПО. Многие масштабные эпидемии шифровальщиков (WannaCry, NotPetya) использовали уязвимости, для которых обновления были доступны задолго до атак.

Использование одинаковых паролей для рабочих и личных аккаунтов создает эффект домино — компрометация одной учетной записи может привести к заражению корпоративной сети.

На графике видно, что самая критическая ошибка — игнорирование резервного копирования. Другие факторы риска включают отключение антивируса, открытие вложений и пренебрежение обновлениями.

Понимание этих типичных ошибок — первый шаг к формированию культуры информационной безопасности как в личной, так и в корпоративной среде.

Заключение

Вирусы-шифровальщики стали одной из наиболее серьёзных и прибыльных угроз для современного цифрового мира. Они не делают различий между крупными корпорациями и домашними пользователями, между государственными учреждениями и малым бизнесом. Киберпреступность стала индустрией с миллиардными оборотами, и эта тенденция будет только усиливаться. Подведем итоги:

- Вирусы-шифровальщики шифруют файлы и блокируют доступ. Они требуют выкуп за ключ расшифровки.

- Основные пути заражения — почта, носители, сайты и уязвимости. Главный риск исходит от невнимательности пользователей.

- При обнаружении атаки устройство нужно немедленно изолировать. Это останавливает шифрование и ограничивает ущерб.

- Восстановление выполняют из резервных копий, теневых копий и облачных версий. Дополнительно проверяют решения на No More Ransom.

- Платить вымогателям нельзя. Гарантий получения рабочего ключа нет и повышается риск повторных атак.

- Эффективная защита строится по принципу многослойности. Резервные копии, обновления, антивирусы и ограничение среды снижают риски.

- Типичные ошибки — игнор бэкапов, отключение защиты и пропуск патчей. Избегая их, пользователь резко сокращает вероятность потерь.

Рекомендуем обратить внимание на подборку курсов по кибербезопасности. Если вы только начинаете осваивать профессию, такие программы помогут понять базовые принципы защиты и закрепить их на практике. В курсах есть и теоретическая, и практическая часть, что делает обучение максимально прикладным.

Рекомендуем посмотреть курсы по кибербезопасности

| Курс | Школа | Цена | Рассрочка | Длительность | Дата начала | Ссылка на курс |

|---|---|---|---|---|---|---|

|

Специалист по кибербезопасности

|

Eduson Academy

100 отзывов

|

Цена

Ещё -5% по промокоду

143 000 ₽

|

От

11 917 ₽/мес

0% на 24 месяца

19 047 ₽/мес

|

Длительность

6 месяцев

|

Старт

26 марта

Вт, Чт, 19:00-22:00 по МСК

|

Подробнее |

|

Кибербезопасность

|

Нетология

46 отзывов

|

Цена

Ещё -5% по промокоду

245 000 ₽

|

От

300 ₽/мес

|

Длительность

22 месяца

|

Старт

1 марта

|

Подробнее |

|

Профессия Специалист по кибербезопасности

|

Skillbox

219 отзывов

|

Цена

Ещё -20% по промокоду

178 274 ₽

356 547 ₽

|

От

5 751 ₽/мес

Без переплат на 31 месяц с отсрочкой платежа 6 месяцев.

|

Длительность

12 месяцев

|

Старт

3 февраля

|

Подробнее |

|

Кибербезопасность

|

ЕШКО

19 отзывов

|

Цена

4 352 ₽

5 800 ₽

|

От

1 088 ₽/мес

1 450 ₽/мес

|

Длительность

4 месяца

|

Старт

2 февраля

|

Подробнее |

Создание вечнозелёного контента: секреты долгосрочного успеха

Вы хотите, чтобы ваш контент приносил трафик долгие годы? Мы расскажем, что такое вечнозелёный контент, как его создавать и почему это выгодно для бизнеса.

Кто делает лучшие анимационные проекты в России?

Анимационная индустрия России переживает подъем, но кто создает самые успешные проекты? В обзоре расскажем о студиях, которые формируют облик современной анимации.

Как работает RabbitMQ: полное объяснение брокера сообщений и его применение

RabbitMQ — что это и зачем он нужен в современных распределённых системах? В статье разбираем, как работает брокер сообщений, чем он отличается от синхронных вызовов и в каких задачах действительно оправдан. Если хотите понять RabbitMQ без перегруженной теории и лишних терминов, вы по адресу.