Как обеспечить надежную защиту PHP-приложений

В мире, где цифровые угрозы становятся все более изощренными, вопрос безопасности PHP сайтов приобретает критическое значение. PHP, будучи одним из самых популярных языков для веб-разработки, поддерживает около 80% сайтов в мире. Эта впечатляющая статистика, однако, делает ПХП-сайты привлекательной мишенью для киберпреступников.

Игнорирование вопросов безопасности при разработке может привести к катастрофическим последствиям. В лучшем случае, это может быть дефейс главной страницы сайта. В худшем – потеря критически важных данных, финансовые убытки и подрыв доверия пользователей.

Основные подходы к защите ПХП сайтов включают в себя:

- Тщательную фильтрацию пользовательского ввода

- Использование подготовленных SQL-запросов

- Регулярное обновление PHP и используемых библиотек

- Применение принципа наименьших привилегий

- Шифрование чувствительных данных

В этой статье мы рассмотрим ключевые уязвимости ПХП приложений и методы защиты от них. Помните: безопасность – это не конечное состояние, а непрерывный процесс.

Уязвимости PHP

В мире веб-разработки на ПХП существует ряд распространенных уязвимостей, о которых должен знать каждый разработчик. Давайте рассмотрим основные из них:

- SQL-инъекции: Этот тип атаки позволяет злоумышленнику внедрять вредоносный SQL-код в запросы к базе данных. Это может привести к несанкционированному доступу, изменению или удалению данных.

- Межсайтовый скриптинг (XSS): XSS-атаки позволяют внедрять вредоносный JavaScript-код на страницы сайта. Это может использоваться для кражи пользовательских данных, в том числе сессионных cookie.

- Межсайтовая подделка запроса (CSRF): CSRF-атаки заставляют пользователя выполнять нежелательные действия на сайте, где он аутентифицирован, без его ведома.

- Перехват сессии: Эта атака направлена на кражу идентификатора сессии пользователя, что позволяет злоумышленнику действовать от имени жертвы.

- Небезопасная загрузка файлов: Недостаточная проверка загружаемых файлов может позволить злоумышленнику загрузить и выполнить вредоносный код на сервере.

Понимание этих уязвимостей – первый шаг к созданию более безопасных PHP-приложений. В следующих разделах мы рассмотрим, как защититься от этих и других видов атак.

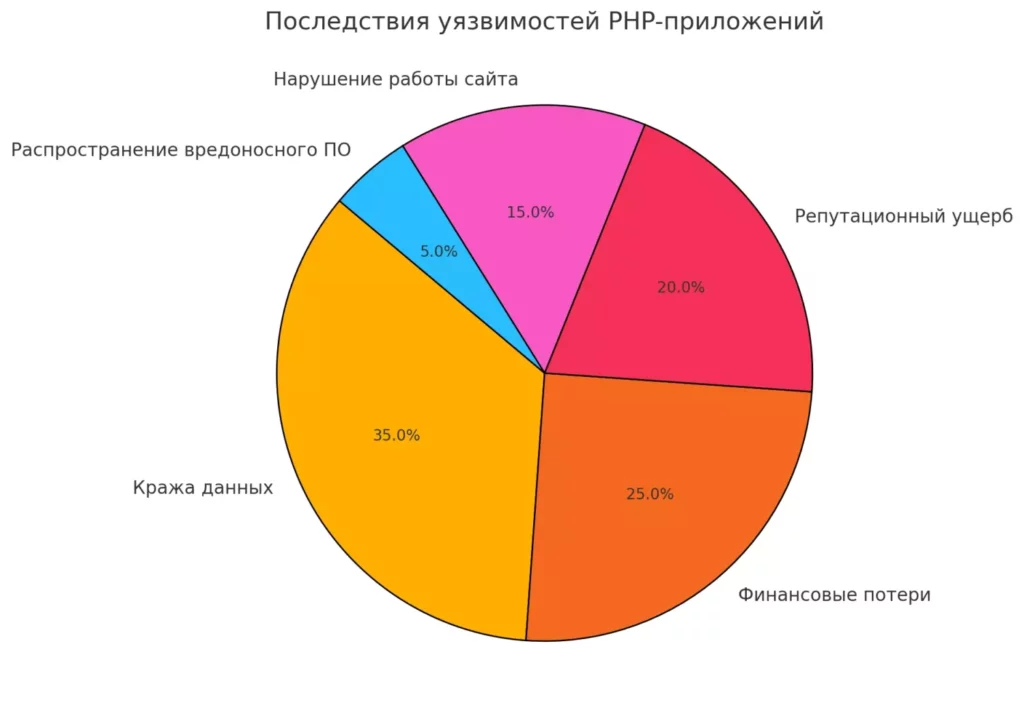

Последствия уязвимостей

Игнорирование уязвимостей в ПХП-приложениях может привести к серьезным последствиям:

- Кража данных: Злоумышленники могут получить доступ к конфиденциальной информации пользователей или бизнеса.

- Финансовые потери: Взлом может привести к прямым финансовым убыткам или косвенным потерям из-за простоя сайта.

- Репутационный ущерб: Утечка данных или дефейс сайта могут серьезно подорвать доверие пользователей и партнеров.

- Нарушение работы сайта: Атаки могут привести к сбоям в работе сайта или полной его недоступности.

- Распространение вредоносного ПО: Взломанный сайт может быть использован для распространения малвари среди его посетителей.

Понимание этих рисков подчеркивает важность принятия мер по обеспечению безопасности PHP-приложений.

Последствия уязвимостей PHP-приложений

Лучшие практики безопасности PHP

При разработке ПХП-приложений критически важно следовать лучшим практикам безопасности. Вот некоторые ключевые рекомендации:

- Обновление PHP и библиотек: Регулярно обновляйте PHP до последней стабильной версии и следите за обновлениями используемых библиотек. Это поможет защититься от известных уязвимостей.

- Настройка конфигурации ПХП: Отключите отображение ошибок на production-серверах (display_errors = Off), используйте безопасный режим (safe_mode = On), ограничьте доступ к файловой системе (open_basedir).

- Использование подготовленных запросов: Всегда используйте подготовленные запросы или ORM для взаимодействия с базой данных. Это эффективно защищает от SQL-инъекций.

- Валидация и санитизация входных данных: Проверяйте и очищайте все данные, полученные от пользователя, прежде чем использовать их в приложении.

- Безопасное хранение паролей: Используйте современные алгоритмы хеширования (например, bcrypt) для хранения паролей. Никогда не храните пароли в открытом виде.

- Защита от XSS: Используйте функции htmlspecialchars() или htmlentities() при выводе пользовательских данных в HTML.

- Защита от CSRF: Используйте CSRF-токены для защиты форм и важных операций.

- Безопасные сессии: Регенерируйте ID сессии при входе пользователя (session_regenerate_id()), устанавливайте безопасные флаги для cookie сессий.

- Ограничение доступа к файлам: Размещайте критически важные файлы за пределами корневой директории веб-сервера.

- Использование HTTPS: Всегда используйте SSL/TLS для шифрования данных при передаче.

Применение этих практик значительно повысит безопасность вашего PHP-приложения. Однако помните, что безопасность – это непрерывный процесс, требующий постоянного внимания и обновления знаний.

Валидация данных

Валидация входных данных – это первая линия обороны против многих типов атак. Вот некоторые ключевые принципы:

- Проверка типов данных: Убедитесь, что данные соответствуют ожидаемому типу (число, строка, дата и т.д.).

- Фильтрация ввода: Используйте функции ПХП для фильтрации данных:

php

$email = filter_var($_POST['email'], FILTER_VALIDATE_EMAIL); $age = filter_var($_POST['age'], FILTER_VALIDATE_INT);

- Регулярные выражения: Для сложных проверок используйте регулярные выражения:

php

if (!preg_match("/^[a-zA-Z ]*$/", $name)) {

echo "Только буквы и пробелы разрешены";

}

- Ограничение длины: Всегда ограничивайте длину вводимых данных:

php

$username = substr($_POST['username'], 0, 32);

- Белые списки: Используйте белые списки для проверки допустимых значений:

php

$allowedColors = ['red', 'green', 'blue'];

if (!in_array($_POST['color'], $allowedColors)) {

echo "Недопустимый цвет";

}

Помните, что валидация данных должна выполняться как на стороне клиента для удобства пользователя, так и на стороне сервера для обеспечения безопасности.

Шифрование данных

Шифрование — это ключевой элемент в обеспечении безопасности чувствительных данных. В PHP есть встроенные функции для работы с шифрованием. Вот некоторые основные принципы и примеры:

- Использование современных алгоритмов: Всегда используйте современные, проверенные алгоритмы шифрования. В ПХП рекомендуется использовать расширение OpenSSL.

- Шифрование данных: Для шифрования данных можно использовать функцию openssl_encrypt():

php

$data = "Секретные данные"; $cipher = "aes-256-cbc"; $key = openssl_random_pseudo_bytes(32); $iv = openssl_random_pseudo_bytes(openssl_cipher_iv_length($cipher)); $encrypted = openssl_encrypt($data, $cipher, $key, 0, $iv);

- Расшифровка данных: Для расшифровки используется функция openssl_decrypt():

php

$decrypted = openssl_decrypt($encrypted, $cipher, $key, 0, $iv);

- Хеширование паролей: Для хранения паролей всегда используйте хеширование. ПХП предоставляет для этого специальную функцию password_hash():

php

$password = "мой_секретный_пароль"; $hashed_password = password_hash($password, PASSWORD_DEFAULT);

- Проверка паролей: Для проверки паролей используйте функцию password_verify():

php

if (password_verify($input_password, $hashed_password)) {

echo "Пароль верный!";

} else {

echo "Пароль неверный.";

}

- Безопасное хранение ключей: Никогда не храните ключи шифрования в коде или в базе данных. Используйте безопасные хранилища ключей или переменные окружения.

Помните, что шифрование — это сложная тема, и неправильное использование криптографических функций может привести к серьезным уязвимостям. Если у вас нет опыта в этой области, рекомендуется проконсультироваться со специалистом по безопасности.

Защита от SQL-инъекций

SQL-инъекции остаются одной из наиболее опасных и распространенных угроз для веб-приложений. Эта атака позволяет злоумышленнику внедрить вредоносный SQL-код в запросы к базе данных, что может привести к несанкционированному доступу, изменению или удалению данных.

Как работают SQL-инъекции?

Представим, у нас есть простой ПХП-скрипт для аутентификации пользователя:

php

$username = $_POST['username']; $password = $_POST['password']; $query = "SELECT * FROM users WHERE username = '$username' AND password = '$password'"; $result = mysqli_query($connection, $query);

Злоумышленник может ввести в поле username следующее: admin’ —. Это приведет к следующему SQL-запросу:

sql

SELECT * FROM users WHERE username = 'admin' -- ' AND password = ''

Часть запроса после — будет проигнорирована как комментарий, что позволит злоумышленнику войти в систему без знания пароля.

Методы защиты

- Подготовленные запросы: Это наиболее эффективный способ защиты от SQL-инъекций. Вот пример с использованием PDO:

php

$stmt = $pdo->prepare("SELECT * FROM users WHERE username = :username AND password = :password");

$stmt->execute(['username' => $username, 'password' => $password]);

- Экранирование специальных символов: Если вы не можете использовать подготовленные запросы, экранируйте специальные символы:

php

$username = mysqli_real_escape_string($connection, $_POST['username']);

- Проверка типов данных: Если вы ожидаете число, убедитесь, что это действительно число:

php

$id = (int)$_GET['id'];

- Ограничение привилегий пользователя базы данных: Используйте принцип наименьших привилегий для пользователя базы данных, используемого вашим приложением.

- Использование ORM: Библиотеки ORM, такие как Doctrine или Eloquent, обычно обеспечивают защиту от SQL-инъекций «из коробки».

Помните, что защита от SQL-инъекций — это не разовое мероприятие, а постоянный процесс. Регулярно проверяйте свой код на наличие уязвимостей и следите за новыми техниками атак и защиты.

Работа с сессиями в PHP

Сессии в ПХП позволяют хранить информацию о пользователе между запросами, что делает их критически важным элементом для аутентификации и авторизации. Однако неправильное использование сессий может привести к серьезным уязвимостям.

Основные принципы безопасности сессий:

- Регенерация ID сессии: Всегда регенерируйте ID сессии после входа пользователя и при смене уровня привилегий:

php

session_start(); session_regenerate_id(true);

- Установка безопасных флагов для cookie сессий:

php

session_set_cookie_params([

'lifetime' => 3600,

'path' => '/',

'domain' => '.example.com',

'secure' => true,

'httponly' => true,

'samesite' => 'Strict'

]);

- Проверка IP-адреса: Хотя это не всегда надежно из-за возможности изменения IP, иногда полезно проверять IP-адрес пользователя:

php

if ($_SESSION['ip'] !== $_SERVER['REMOTE_ADDR']) {

// Возможно, сессия была перехвачена

session_destroy();

// Перенаправление на страницу входа

}

- Ограничение времени жизни сессии:

php

$inactive = 1800; // 30 минут

if (isset($_SESSION['last_activity']) && (time() - $_SESSION['last_activity'] > $inactive)) {

session_unset();

session_destroy();

}

$_SESSION['last_activity'] = time();

- Безопасное удаление сессии при выходе:

php

session_start(); session_unset(); session_destroy(); setcookie(session_name(), '', time() - 42000, '/');

- Использование нестандартных имен сессий:

php

ini_set('session.name', 'SecureSessionID');

session_start();

- Хранение важных данных сессии на сервере: Не храните чувствительные данные в сессии на стороне клиента.

- Шифрование данных сессии: Если вы храните критически важные данные в сессии, рассмотрите возможность их шифрования.

Помните, что безопасность сессий — это лишь один аспект общей безопасности вашего приложения. Всегда рассматривайте безопасность комплексно, учитывая все возможные векторы атак.

Защита от XSS атак

Межсайтовый скриптинг (XSS) — это тип атаки, при котором злоумышленник внедряет вредоносный код (обычно JavaScript) в веб-страницу, которую видят другие пользователи. Это может привести к краже сессий, перенаправлению на фишинговые сайты или даже выполнению произвольного кода в браузере жертвы.

Типы XSS атак:

- Отраженные XSS: Вредоносный скрипт приходит в запросе и немедленно отражается сервером обратно в ответе.

- Хранимые XSS: Вредоносный скрипт сохраняется на сервере и позже отображается другим пользователям.

- DOM-based XSS: Уязвимость возникает в клиентском JavaScript-коде.

Методы защиты:

- Экранирование вывода: Всегда экранируйте данные перед выводом в HTML:

php

echo htmlspecialchars($userInput, ENT_QUOTES, 'UTF-8');

- Использование контекстно-зависимого экранирования: Разные контексты (HTML, JavaScript, CSS, URL) требуют разных методов экранирования.

- Установка правильных заголовков: Используйте заголовок Content-Type с правильной кодировкой:

php

header('Content-Type: text/html; charset=UTF-8');

- Использование политики безопасности контента (CSP):

php

header("Content-Security-Policy: default-src 'self'; script-src 'self' https://trusted-cdn.com;");

- Валидация входных данных: Проверяйте и очищайте все входные данные:

php

$email = filter_var($_POST['email'], FILTER_VALIDATE_EMAIL);

- Использование современных фреймворков: Многие современные PHP фреймворки (Laravel, Symfony) предоставляют встроенную защиту от XSS.

- Кодирование данных в JavaScript: Если нужно передать данные в JavaScript, используйте json_encode():

php

<script> var userInfo = <?php echo json_encode($userInfo); ?>; </script>

- Использование HttpOnly флага для cookies: Это предотвратит доступ к cookie через JavaScript:

php

setcookie('session_id', $sessionId, ['httponly' => true, 'secure' => true]);

- Регулярное тестирование: Используйте инструменты для сканирования уязвимостей и проводите регулярные проверки безопасности.

Помните, что защита от XSS — это комплексная задача, требующая внимания на всех уровнях приложения: от валидации входных данных до правильного кодирования вывода и настройки заголовков безопасности.

Подробный анализ XSS-уязвимостей

XSS (Cross-Site Scripting) остается одной из самых распространенных уязвимостей веб-приложений. Рассмотрим подробнее каждый тип XSS-атак и методы их обнаружения и предотвращения.

Отраженный XSS (Reflected XSS)

Принцип работы:

- Вредоносный код передается через URL или форму

- Сервер возвращает этот код в ответе без должной обработки

- Код выполняется в браузере жертвы

Пример уязвимого кода:

// Уязвимый код echo "Результаты поиска для: " . $_GET['query']; // Безопасный код echo "Результаты поиска для: " . htmlspecialchars($_GET['query'], ENT_QUOTES, 'UTF-8');

Методы обнаружения:

- Тестирование ввода простых JavaScript-конструкций (<script>alert(1)</script>)

- Проверка обработки специальных символов

- Автоматизированное сканирование

Сохраненный XSS (Stored XSS)

Принцип работы:

- Вредоносный код сохраняется в базе данных

- При отображении данных код выполняется у всех посетителей

- Особенно опасен для социальных функций (комментарии, профили)

Пример защиты:

// При сохранении

$safe_comment = htmlspecialchars($user_comment, ENT_QUOTES, 'UTF-8');

$stmt = $pdo->prepare("INSERT INTO comments (content) VALUES (?)");

$stmt->execute([$safe_comment]);

// При выводе (двойная защита)

echo htmlspecialchars($comment['content'], ENT_QUOTES, 'UTF-8');

DOM-based XSS

Принцип работы:

- Уязвимость возникает в клиентском JavaScript

- Атака не требует взаимодействия с сервером

- Часто связана с небезопасной обработкой URL-параметров

Пример уязвимого кода:

// Уязвимый код

document.getElementById("user").innerHTML = location.hash.substring(1);

// Безопасный код

const text = document.createTextNode(location.hash.substring(1));

document.getElementById("user").appendChild(text);

Комплексная защита от XSS:

- Валидация на входе:

function validateInput($input) {

// Удаление нежелательных HTML-тегов

$clean = strip_tags($input, '<p><a><b><i>');

// Проверка на максимальную длину

$clean = substr($clean, 0, 1000)

// Удаление null-байтов

$clean = str_replace("\0", '', $clean);

return $clean;

}

- Кодирование на выходе:

function safeOutput($data, $context = 'html') {

switch($context) {

case 'html':

return htmlspecialchars($data, ENT_QUOTES, 'UTF-8');

case 'js':

return json_encode($data);

case 'url':

return urlencode($data);

case 'css':

return preg_replace('/[^a-zA-Z0-9#.-]/', '', $data);

default:

throw new Exception('Неизвестный контекст');

}

}

- Использование Content Security Policy (CSP):

header("Content-Security-Policy: " .

"default-src 'self'; " .

"script-src 'self' 'nonce-{random_nonce}'; " .

"style-src 'self' 'nonce-{random_nonce}'; " .

"img-src 'self' https:; " .

"object-src 'none'");

- Безопасная работа с JSON:

// Предотвращение выполнения JSON как JavaScript

header('Content-Type: application/json');

$response = ['data' => $userInput];

echo json_encode($response);

Методы обнаружения XSS:

- Автоматизированное тестирование с использованием инструментов типа OWASP ZAP

- Ручное тестирование с различными полезными нагрузками

- Регулярный аудит кода

- Использование WAF с правилами для обнаружения XSS

- Дополнительные меры защиты:

- Установка флага HttpOnly для cookies

- Использование современных фреймворков с встроенной защитой от XSS

- Регулярное обновление библиотек и зависимостей

- Внедрение процесса code review с фокусом на безопасность

Запомните: защита от XSS должна быть многоуровневой и учитывать контекст использования данных. Никогда не полагайтесь на одиночную меру защиты.

Контекстное экранирование данных

Контекстное экранирование — это метод защиты от XSS атак, который учитывает контекст, в котором данные будут использоваться. Разные контексты (HTML, JavaScript, CSS, URL) требуют разных методов экранирования.

- HTML контекст: Используйте htmlspecialchars() для экранирования данных в HTML контексте:

php

$safeHtml = htmlspecialchars($userInput, ENT_QUOTES, 'UTF-8'); echo "<div>$safeHtml</div>";

- JavaScript контекст: Для вставки данных в JavaScript используйте json_encode():

php

$safeJs = json_encode($userInput); echo "<script>var userInput = $safeJs;</script>";

- URL контекст: Для экранирования URL параметров используйте urlencode():

php

$safeUrl = urlencode($userInput); echo "<a href='page.php?param=$safeUrl'>Link</a>";

- CSS контекст: Для CSS используйте специальную функцию экранирования:

php

function escapeCss($css) {

return preg_replace('/[^a-zA-Z0-9]/', '', $css);

}

$safeCss = escapeCss($userInput);

echo "<div style='color: $safeCss;'></div>";

- Атрибуты HTML: Для атрибутов HTML используйте специальное экранирование:

php

function escapeHtmlAttr($attr) {

return htmlspecialchars($attr, ENT_QUOTES, 'UTF-8');

}

$safeAttr = escapeHtmlAttr($userInput);

echo "<div data-user='$safeAttr'></div>";

Важно помнить, что универсального метода экранирования не существует. Всегда учитывайте контекст, в котором будут использоваться данные, и применяйте соответствующий метод экранирования. Это поможет значительно повысить безопасность вашего приложения от XSS атак.

Обновления и патчи

Регулярное обновление ПХП и связанных с ним библиотек является критически важным аспектом поддержания безопасности вашего веб-приложения. Устаревшие версии ПХП могут содержать известные уязвимости, которые легко эксплуатируются злоумышленниками.

Почему обновления важны:

- Устранение уязвимостей: Каждое обновление PHP обычно включает исправления известных уязвимостей безопасности.

- Улучшение производительности: Новые версии часто содержат оптимизации, которые могут повысить производительность вашего приложения.

- Новые функции: Обновления могут предоставить доступ к новым полезным функциям и возможностям языка.

- Поддержка сообщества: Более новые версии получают более активную поддержку от сообщества ПХП.

Лучшие практики обновления:

- Регулярная проверка: Настройте автоматические уведомления о новых версиях ПХП и используемых вами библиотек.

- Тестирование перед обновлением: Всегда тестируйте ваше приложение на совместимость с новой версией ПХП в тестовой среде перед обновлением production-сервера.

- Поэтапное обновление: Если вы используете очень старую версию ПХП, рассмотрите возможность поэтапного обновления через промежуточные версии.

- Мониторинг после обновления: После обновления внимательно следите за работой вашего приложения, чтобы быстро обнаружить возможные проблемы.

- Автоматизация: Используйте инструменты управления зависимостями, такие как Composer, для автоматизации процесса обновления библиотек.

- Планирование обновлений: Включите регулярные обновления в ваш план технического обслуживания приложения.

Рекомендуемая частота обновлений:

- Минорные обновления PHP (например, с 8.2.13 до 8.2.14) следует устанавливать как можно скорее, идеально в течение недели после выхода, так как они часто содержат исправления уязвимостей безопасности.

- Мажорные обновления PHP (например, с 7.4 до 8.0) можно планировать заранее, выделяя окно в 2-3 месяца на тестирование совместимости и миграцию.

- Обновления зависимостей через Composer желательно проводить раз в две недели, установив автоматические уведомления о выходе новых версий критически важных пакетов.

- Планируйте обновления на периоды низкой нагрузки, имея подготовленный план отката в случае проблем.

Создание тестовой среды для обновлений:

- Разверните копию production-окружения, максимально приближенную к боевому серверу

- Используйте актуальную копию базы данных (с замаскированными персональными данными)

- Настройте автоматические тесты для проверки критически важного функционала

- Создайте чек-лист ключевых функций для ручного тестирования

- Документируйте процесс отката обновлений в случае проблем

- Установите систему мониторинга для отслеживания ошибок после обновления

Автоматизация процесса обновлений:

- Настройте CI/CD пайплайны для автоматического тестирования обновлений

- Используйте инструменты для автоматического отслеживания уязвимостей в зависимостях (например, Dependabot или Snyk)

- Внедрите автоматические уведомления команды о выходе критических обновлений

- Создайте скрипты для автоматического резервного копирования перед обновлением

- Настройте автоматический откат при обнаружении критических ошибок

- Используйте Composer для автоматизации управления зависимостями

Автоматизация не только снижает риск человеческой ошибки, но и значительно ускоряет процесс развертывания критических обновлений безопасности.

Пример использования Composer для обновления зависимостей:

bash

composer update

Эта команда обновит все зависимости вашего проекта до последних совместимых версий.

Помните, что безопасность — это непрерывный процесс. Регулярное обновление PHP и связанных с ним компонентов является важной частью этого процесса, но оно должно сопровождаться другими мерами безопасности, такими как правильная конфигурация, валидация входных данных и использование безопасных практик кодирования.

Использование брандмауэров и WAF

Брандмауэры и Web Application Firewalls (WAF) являются важными инструментами в арсенале защиты веб-приложений, в том числе написанных на ПХП. Они обеспечивают дополнительный уровень безопасности, фильтруя и мониторя HTTP-трафик между веб-приложением и интернетом.

Брандмауэры:

Брандмауэры работают на сетевом уровне и могут блокировать нежелательный трафик на основе IP-адресов, портов и протоколов.

Преимущества:

- Защита от DDoS-атак

- Контроль доступа к определенным портам и сервисам

- Логирование подозрительной активности

Пример настройки брандмауэра (iptables) для защиты веб-сервера:

bash

iptables -A INPUT -p tcp --dport 80 -j ACCEPT iptables -A INPUT -p tcp --dport 443 -j ACCEPT iptables -A INPUT -j DROP

Web Application Firewalls (WAF):

WAF работает на уровне приложения и может анализировать HTTP-запросы на предмет известных атак.

Преимущества:

- Защита от распространенных веб-атак (SQL-инъекции, XSS, CSRF)

- Возможность настройки правил под конкретное приложение

- Мониторинг и анализ трафика в режиме реального времени

Пример правила для ModSecurity (популярный WAF):

SecRule REQUEST_COOKIES|!REQUEST_COOKIES:/__utm/|REQUEST_COOKIES_NAMES|ARGS_NAMES|ARGS|XML:/* "@detectXSS" \

"id:941100,\

phase:2,\

block,\

t:none,t:utf8toUnicode,t:urlDecodeUni,t:htmlEntityDecode,t:jsDecode,\

msg:'XSS Attack Detected via libinjection',\

logdata:'Matched Data: %{TX.0} found within %{MATCHED_VAR_NAME}: %{MATCHED_VAR}',\

tag:'application-multi',\

tag:'language-multi',\

tag:'platform-multi',\

tag:'attack-xss',\

tag:'OWASP_CRS',\

tag:'OWASP_CRS/WEB_ATTACK/XSS',\

tag:'WASCTC/WASC-8',\

tag:'WASCTC/WASC-22',\

tag:'PCI/6.5.1',\

ver:'OWASP_CRS/3.2.0',\

severity:'CRITICAL',\

setvar:'tx.xss_score=+%{tx.critical_anomaly_score}',\

setvar:'tx.anomaly_score_pl1=+%{tx.critical_anomaly_score}'"

Это правило использует библиотеку libinjection для обнаружения XSS-атак в различных частях HTTP-запроса.

При использовании WAF важно помнить:

- Настройка требует опыта и знаний

- Может влиять на производительность

- Ложные срабатывания могут блокировать легитимный трафик

Использование брандмауэров и WAF не заменяет необходимость в написании безопасного кода, но предоставляет дополнительный уровень защиты, особенно от неизвестных уязвимостей или при необходимости быстро отреагировать на новую угрозу.

Настройка прав доступа

Правильная настройка прав доступа к файлам и каталогам является критически важным аспектом безопасности ПХП-приложений. Неправильно настроенные права могут привести к несанкционированному доступу к конфиденциальной информации или даже к полному взлому сервера.

Основные принципы:

- Принцип наименьших привилегий: Предоставляйте минимально необходимые права для выполнения задачи.

- Разделение прав: Используйте разные пользователи для веб-сервера и ПХП-процессов.

- Ограничение доступа к критическим файлам: Конфигурационные файлы, файлы с паролями и другие чувствительные данные должны быть недоступны извне.

Рекомендации по настройке прав:

- Файлы ПХП-скриптов:

bash

chmod 644 /path/to/your/phpfile.php

Это дает права на чтение и выполнение всем, но запись только владельцу.

- Каталоги:

bash

chmod 755 /path/to/your/directory

Это позволяет всем читать и выполнять, но только владелец может записывать.

- Конфигурационные файлы:

bash

chmod 600 /path/to/config.php

Только владелец может читать и записывать.

- Файлы загрузки:

bash

chmod 644 /path/to/uploads chown www-data:www-data /path/to/uploads

Убедитесь, что веб-сервер имеет права на запись в каталог загрузок.

- Временные файлы:

bash

chmod 1777 /tmp

Sticky bit (1) гарантирует, что только владелец может удалять файлы.

Дополнительные меры безопасности:

- Использование open_basedir: В php.ini:

open_basedir = /var/www/html:/tmp

- Отключение опасных функций: В php.ini:

disable_functions = exec,passthru,shell_exec,system,proc_open,popen,curl_exec,curl_multi_exec,parse_ini_file,show_source

- Настройка safe_mode (для PHP < 5.4):

safe_mode = On safe_mode_gid = On

- Использование suPHP или php-fpm: Эти технологии позволяют выполнять ПХП-скрипты от имени владельца файла, а не пользователя веб-сервера.

Помните, что настройка прав доступа — это только часть общей стратегии безопасности. Она должна сочетаться с другими мерами, такими как регулярное обновление ПО, использование HTTPS, правильная настройка веб-сервера и применение принципов безопасного программирования.

Логирование и мониторинг

Эффективное логирование и мониторинг играют ключевую роль в обеспечении безопасности ПХП-приложений. Они позволяют не только обнаруживать попытки взлома, но и анализировать поведение приложения, выявляя потенциальные уязвимости.

Ключевые аспекты логирования:

- Что логировать:

- Попытки входа (успешные и неуспешные)

- Изменения критических данных

- Ошибки приложения

- Подозрительные действия пользователей

- Как логировать:

php

error_log("Критическая ошибка: " . $error_message, 3, "/var/log/myapp.log");

- Ротация логов: Используйте инструменты вроде logrotate для управления размером и архивацией логов.

Мониторинг:

- Анализ логов в реальном времени: Используйте инструменты вроде fail2ban для автоматического блокирования подозрительных IP.

- Мониторинг производительности: Инструменты вроде New Relic или Datadog помогут отслеживать аномалии в работе приложения.

- Оповещения: Настройте систему оповещений для критических событий.

Помните: правильно настроенные логирование и мониторинг — это ваши глаза и уши в мире безопасности приложения.

Внедрение политики безопасности контента (CSP)

Content Security Policy (CSP) — это мощный механизм безопасности, который помогает предотвратить широкий спектр атак, включая межсайтовый скриптинг (XSS) и атаки с внедрением данных. CSP позволяет точно контролировать, какие ресурсы может загружать и выполнять веб-страница.

Как работает CSP:

CSP работает путем объявления списка одобренных источников контента для браузера. Браузер затем будет загружать или выполнять только ресурсы из этих одобренных источников.

Внедрение CSP:

- Через HTTP заголовок:

php

header("Content-Security-Policy: default-src 'self'; script-src 'self' https://trusted-cdn.com;");

- Через мета-тег:

html

<meta http-equiv="Content-Security-Policy" content="default-src 'self'; script-src 'self' https://trusted-cdn.com;">

Основные директивы CSP:

- default-src: устанавливает политику по умолчанию для большинства типов контента

- script-src: определяет разрешенные источники для JavaScript

- style-src: определяет разрешенные источники для CSS

- img-src: определяет разрешенные источники для изображений

- connect-src: ограничивает URL, которые могут быть загружены с помощью скриптовых интерфейсов

Пример полной CSP политики:

php

header("Content-Security-Policy:

default-src 'self';

script-src 'self' https://trusted-cdn.com;

style-src 'self' https://trusted-cdn.com;

img-src 'self' data: https:;

font-src 'self' https://trusted-cdn.com;

form-action 'self';

connect-src 'self';

");

Внедрение CSP требует тщательного планирования и тестирования, но значительно повышает безопасность вашего веб-приложения, предотвращая выполнение вредоносных скриптов и ограничивая потенциальный ущерб от XSS-атак.

Важность пентестинга

Тестирование на проникновение (пентестинг) является критически важным элементом в обеспечении безопасности PHP-приложений. Это проактивный подход к обнаружению уязвимостей до того, как их найдут злоумышленники. Почему пентестинг необходим:

- Выявляет уязвимости, которые могут быть пропущены при обычном аудите кода

- Помогает оценить реальный уровень защищенности приложения

- Необходим для соответствия требованиям регуляторов и стандартов безопасности

- Позволяет проверить эффективность существующих мер защиты

Как выбрать специалиста по пентестингу:

- Проверьте сертификации (OSCP, CEH, GPEN)

- Изучите портфолио и опыт работы с PHP-приложениями

- Запросите методологию тестирования

- Уточните формат отчетности и рекомендаций

- Убедитесь в наличии опыта работы в вашей отрасли

Рекомендуется проводить пентестинг минимум раз в год или после значительных изменений в коде приложения. Хороший пентестер не только находит уязвимости, но и предоставляет конкретные рекомендации по их устранению.

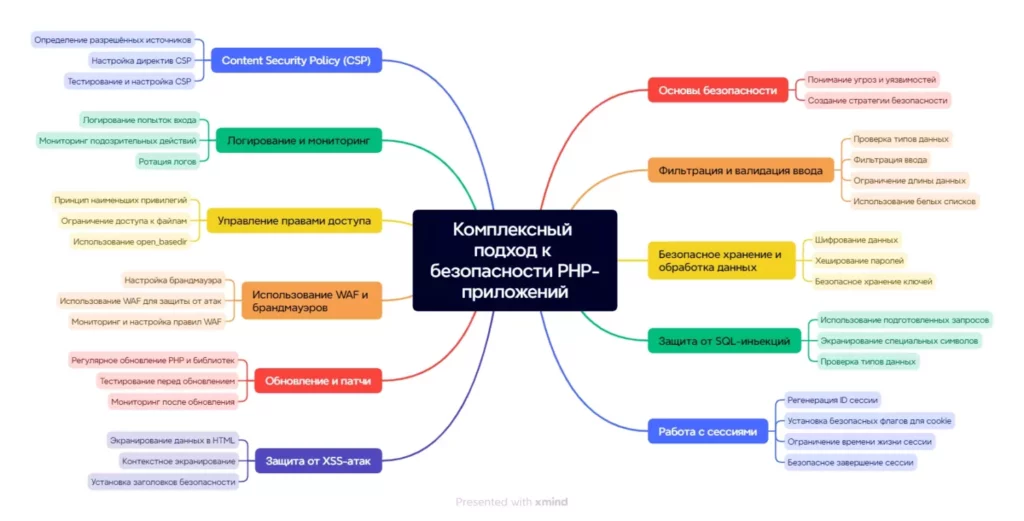

Заключение: Комплексный подход к безопасности PHP сайтов

В мире, где кибератаки становятся все более изощренными, обеспечение безопасности ПХП-приложений требует комплексного и многоуровневого подхода. Мы рассмотрели ряд ключевых аспектов, каждый из которых играет важную роль в создании надежной системы защиты:

- Основы безопасности и понимание уязвимостей: Знание потенциальных угроз — первый шаг к эффективной защите.

- Валидация и фильтрация входных данных: Критически важный аспект предотвращения инъекций и XSS-атак.

- Безопасное хранение и обработка данных: Шифрование чувствительной информации и правильное управление сессиями.

- Защита от SQL-инъекций: Использование подготовленных запросов и ORM для безопасного взаимодействия с базой данных.

- Регулярные обновления и патчи: Поддержание актуальности ПХП и всех используемых библиотек.

- Использование WAF и правильная настройка серверов: Дополнительный уровень защиты на уровне инфраструктуры.

- Грамотное управление правами доступа: Минимизация потенциального ущерба в случае компрометации.

- Логирование и мониторинг: Ранее обнаружение и реагирование на подозрительную активность.

- Внедрение Content Security Policy: Защита от XSS-атак на уровне браузера.

Помните, что безопасность — это не конечное состояние, а непрерывный процесс. Регулярный аудит, тестирование на проникновение и обучение разработчиков новым техникам безопасности должны стать неотъемлемой частью жизненного цикла вашего ПХП-приложения.

Основные шаги обеспечения безопасности PHP-приложений

В конечном счете, инвестиции в безопасность — это инвестиции в доверие ваших пользователей и стабильность вашего бизнеса. В мире, где репутация может быть разрушена одной успешной атакой, пренебрегать безопасностью — непозволительная роскошь.

Чтобы грамотно обеспечивать безопасность ПХП-приложений, разработчику необходимо обладать глубокими знаниями самого языка и современных практик программирования. Если вы хотите освоить ПХП на профессиональном уровне или углубить существующие знания, рекомендуем ознакомиться с подборкой лучших PHP курсов, где собраны актуальные образовательные программы от ведущих школ программирования.

Будьте бдительны, следите за новыми угрозами и лучшими практиками в области веб-безопасности, и пусть ваши ПХП-приложения всегда остаются на шаг впереди потенциальных злоумышленников.

Зачем программисту знать, как работает алгоритм из 1956 года?

Алгоритм Дейкстры — это не скучная теория, а практический инструмент, который скрыт в вашем навигаторе, играх и сетевых протоколах. Хотите понять, как он всё это делает? Тогда читайте дальше.

Как Python упрощает жизнь системного администратора

В статье раскрыты основные способы применения Python в администрировании: от автоматизации рутинных задач до мониторинга серверов и сетей. Научитесь управлять инфраструктурой проще!

Поиск без слежки: правда ли DuckDuckGo спасает от цифрового контроля?

DuckDuckGo — это не просто ещё один поисковик. Это инструмент для тех, кто устал от тотальной слежки и хочет вернуть себе контроль над личными данными. Чем он лучше Google и что с ним не так? Рассказываем без иллюзий.

Как архитектура ПО защищает ваши данные?

Почему архитектура программного обеспечения играет ключевую роль в кибербезопасности? В статье расскажем, как снизить уязвимости и повысить уровень защиты.