Настройка iptables в Linux: полное руководство

В эпоху цифровой трансформации, когда каждый сервер становится потенциальной мишенью для атак, вопросы сетевой безопасности приобретают критическое значение. Разработчики, системные администраторы и владельцы VPS ежедневно сталкиваются с необходимостью защиты своих Linux-серверов от все более изощренных угроз.

Одним из самых мощных и гибких инструментов для решения этой задачи остается iptables — встроенный в ядро Linux файрвол, который позволяет осуществлять детальный контроль над сетевым трафиком. Несмотря на кажущуюся сложность, освоение iptables открывает перед администраторами возможности для создания надежных защитных механизмов — от простой блокировки нежелательных IP-адресов до настройки сложных сценариев NAT и маршрутизации. В этом материале мы рассмотрим как базовые принципы работы с iptables для новичков, так и продвинутые техники для опытных специалистов.

- Что такое iptables и зачем он нужен

- Основные цепочки и работа с пакетами

- Таблицы iptables и их назначение

- Действия с пакетами

- Установка и запуск iptables

- Синтаксис команд iptables

- Управление правилами

- Базовые примеры настройки

- Продвинутые примеры: NAT и маршрутизация

- Что делать, если потеряли доступ из-за правил

- Заключение

- Рекомендуем посмотреть курсы по Linux

Что такое iptables и зачем он нужен

В основе сетевой безопасности Linux-систем лежит мощный механизм фильтрации пакетов, известный как netfilter — часть ядра операционной системы, отвечающая за обработку сетевого трафика. Iptables, в свою очередь, представляет собой пользовательскую утилиту командной строки, которая позволяет администраторам взаимодействовать с этим встроенным файрволом.

Принцип работы iptables можно сравнить с системой контрольно-пропускных пунктов: каждый сетевой пакет, поступающий на сервер, исходящий из него или проходящий через него, подвергается проверке согласно заранее определенным правилам. На основе этих правил принимается решение — пропустить пакет дальше, заблокировать его или выполнить какое-либо иное действие.

Основная роль iptables в обеспечении безопасности многогранна. Во-первых, он позволяет блокировать нежелательные соединения — например, заблокировать доступ с определенных IP-адресов или закрыть уязвимые порты. Во-вторых, iptables обеспечивает настройку NAT (Network Address Translation), что критически важно для организации работы внутренних сетей и предоставления доступа в интернет машинам за маршрутизатором. В-третьих, утилита позволяет реализовать сложные сценарии маршрутизации трафика.

Для тех, кто только начинает знакомство с файрволами Linux, стоит отметить отличие iptables от более современных и дружелюбных к новичкам решений. UFW (Uncomplicated Firewall) в Ubuntu и firewalld в CentOS/RHEL предоставляют упрощенный интерфейс для управления теми же базовыми функциями netfilter, но с меньшими возможностями настройки. Iptables остается инструментом выбора там, где требуется максимальная гибкость и детальный контроль над сетевым трафиком.

Основные цепочки и работа с пакетами

Цепочки INPUT, OUTPUT, FORWARD — что обрабатывают

В архитектуре iptables существует пять основных цепочек, каждая из которых отвечает за обработку пакетов на определенном этапе их прохождения через систему. Понимание этой логики критически важно для эффективной настройки файрвола.

INPUT — цепочка, через которую проходят все входящие пакеты, предназначенные непосредственно для данного сервера. Сюда попадают запросы к веб-серверу, SSH-подключения, ping-запросы и любой другой трафик, адресованный IP-адресу машины.

OUTPUT — обрабатывает исходящие пакеты, отправляемые с сервера. Это могут быть ответы на веб-запросы, исходящие SSH-соединения или обновления пакетов через интернет.

FORWARD — цепочка для транзитного трафика, когда сервер выполняет роль маршрутизатора. Пакеты, проходящие через эту цепочку, не предназначены для самого сервера, а должны быть переданы дальше по сети.

Примеры прохождения пакетов

Рассмотрим конкретные сценарии. Когда администратор подключается к серверу по SSH, его запрос проходит через цепочку INPUT. Ответ сервера на этот запрос направляется через OUTPUT. Если тот же сервер используется как шлюз для предоставления интернет-доступа другим машинам в локальной сети, их трафик будет обрабатываться цепочкой FORWARD.

Важно понимать, что каждый пакет может проходить через несколько цепочек последовательно. Например, при настройке NAT пакет сначала обрабатывается в цепочке PREROUTING (предварительная обработка), затем принимается решение о его дальнейшей маршрутизации — либо в INPUT (если пакет предназначен серверу), либо в FORWARD (если требуется передача дальше), и наконец может попасть в POSTROUTING для окончательной обработки перед отправкой.

Эта многоступенчатая система обработки обеспечивает гибкость настройки, но требует четкого понимания логики прохождения пакетов для избежания конфликтов правил и непредвиденного поведения файрвола.

Таблицы iptables и их назначение

В архитектуре iptables правила организованы в специальные контейнеры, называемые таблицами. Каждая таблица предназначена для выполнения определенного типа операций над сетевыми пакетами, что обеспечивает логическое разделение функций и упрощает управление сложными конфигурациями.

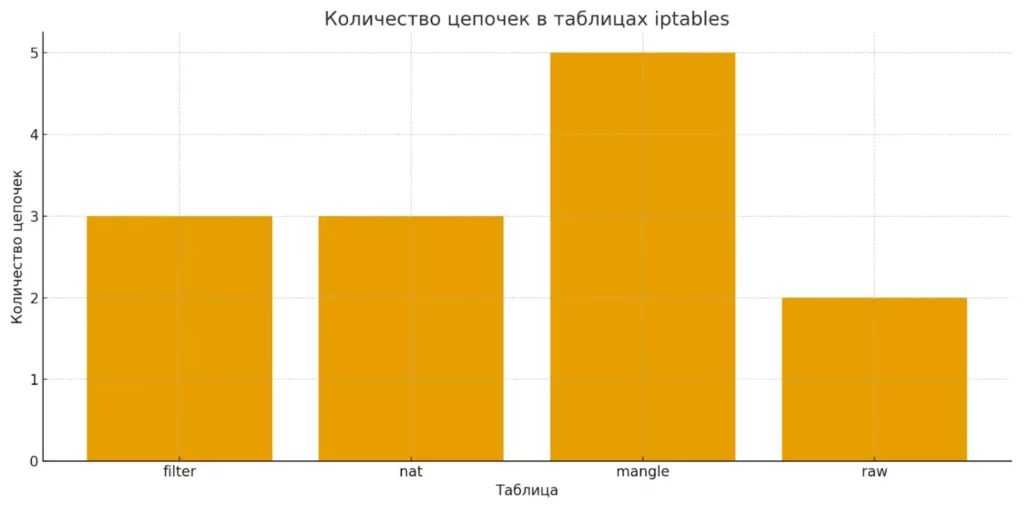

Диаграмма показывает, сколько цепочек поддерживает каждая таблица iptables. Это помогает быстро понять различия между таблицами и их роль в системе фильтрации.

filter — основная таблица для фильтрации

Таблица filter является основной и используется по умолчанию, если явно не указана другая. Именно здесь происходит принятие ключевых решений о том, разрешить или запретить прохождение пакета через систему. Содержит цепочки INPUT, OUTPUT и FORWARD. Большинство базовых правил безопасности — блокировка портов, ограничение доступа по IP-адресам, разрешение определенных служб — настраивается именно в этой таблице.

nat — трансляция сетевых адресов

Таблица nat (Network Address Translation) используется для преобразования адресов в заголовках IP-пакетов. Здесь настраивается SNAT (Source NAT) для изменения адреса отправителя, DNAT (Destination NAT) для подмены адреса получателя, и MASQUERADE для работы с динамическими IP-адресами. Эта таблица критически важна при настройке сервера в качестве шлюза или при организации проброса портов.

mangle — модификация параметров пакетов

Таблица mangle предназначена для изменения служебных полей IP-заголовков пакетов, таких как ToS (Type of Service), TTL (Time To Live), или установки специальных меток MARK. Содержит все пять цепочек (PREROUTING, INPUT, FORWARD, OUTPUT, POSTROUTING) и используется в продвинутых сценариях маршрутизации и качества обслуживания (QoS).

raw — обработка до определения состояний

Таблица raw обрабатывает пакеты на самом раннем этапе, еще до того, как система начинает отслеживать состояния соединений. Используется для пометки пакетов как NOTRACK, исключая их из механизма connection tracking, что может быть полезно для высоконагруженных серверов.

Понимание назначения каждой таблицы позволяет структурированно подходить к настройке файрвола и избегать конфликтов между правилами, размещенными в разных таблицах.

Действия с пакетами

Когда пакет попадает под определенное правило iptables, система должна принять решение о дальнейших действиях с ним. Набор доступных действий (targets) определяет гибкость и мощность файрвола, позволяя реализовать различные сценарии обработки трафика.

- ACCEPT — самое простое действие, которое разрешает дальнейшее прохождение пакета по системе. Пакет продолжает движение по цепочкам или передается приложению-получателю. Используется для явного разрешения легитимного трафика.

- DROP — полностью удаляет пакет без какого-либо уведомления отправителя. С точки зрения безопасности это предпочтительный способ блокировки, поскольку не раскрывает злоумышленнику информацию о существовании заблокированного порта или службы. Недостаток — возможные таймауты на стороне клиента.

- REJECT — отклоняет пакет с отправкой уведомления инициатору соединения. В отличие от DROP, это действие генерирует ответное сообщение (например, ICMP «Port Unreachable»), что увеличивает нагрузку на систему и может предоставить информацию потенциальному злоумышленнику.

- LOG — записывает информацию о пакете в системный журнал без влияния на его дальнейшую судьбу. Критически важно для мониторинга и отладки правил файрвола. Обычно используется в связке с другими действиями:

iptables -A INPUT -p tcp --dport 22 -j LOG --log-prefix "SSH Access: " iptables -A INPUT -p tcp --dport 22 -j ACCEPT

- QUEUE — передает пакет в пользовательское приложение для дальнейшей обработки, что позволяет реализовать сложную логику анализа на уровне приложений.

Круговая диаграмма демонстрирует условное распределение использования основных действий в правилах iptables. ACCEPT и DROP занимают наибольшую долю в типичных конфигурациях.

Выбор между DROP и REJECT зависит от конкретных требований: DROP обеспечивает лучшую скрытность, но может вызывать длительные ожидания в приложениях, тогда как REJECT дает быстрый отклик, но раскрывает факт активной фильтрации.

Установка и запуск iptables

Большинство современных дистрибутивов Linux поставляются с предустановленным iptables, что избавляет администраторов от необходимости дополнительной установки. В семействе Debian (включая Ubuntu) и большинстве версий CentOS/RHEL iptables входит в базовую поставку системы.

Для проверки наличия iptables в системе достаточно выполнить команду:

iptables -V

Если утилита установлена, система выведет информацию о версии пакета. В противном случае потребуется установка.

В системах на базе Debian/Ubuntu установка осуществляется стандартным менеджером пакетов:

sudo apt update sudo apt install iptables

Для дистрибутивов семейства Red Hat (CentOS, RHEL, Fedora) используется yum или dnf:

sudo yum install iptables-services # или для более новых версий sudo dnf install iptables-services

Важно отметить, что в CentOS 8 и более новых версиях разработчики отказались от iptables в пользу nftables. Если требуется именно iptables, необходимо дополнительно включить и запустить соответствующий сервис:

sudo systemctl enable iptables sudo systemctl start iptables

После установки рекомендуется проверить статус службы и убедиться в корректности работы базовой конфигурации. Это особенно важно при работе с удаленными серверами, где неправильная настройка может привести к потере доступа.

Синтаксис команд iptables

Эффективная работа с iptables требует понимания структуры команд и логики их построения. Общая форма команды выглядит следующим образом:

iptables -t <таблица> <действие> <цепочка> [критерии] -j <действие_с_пакетом>

Если таблица не указана явно, система использует таблицу filter по умолчанию.

Основные действия с правилами

- -A (—append) — добавляет правило в конец указанной цепочки. Наиболее часто используемая операция при создании новых правил:

iptables -A INPUT -p tcp --dport 80 -j ACCEPT

- -I (—insert) — вставляет правило в определенную позицию цепочки. Без указания номера правило добавляется первым:

iptables -I INPUT 3 -p tcp --dport 443 -j ACCEPT

- -D (—delete) — удаляет правило по номеру или полному совпадению параметров:

iptables -D INPUT 5

- -L (—list) — выводит список действующих правил. Полезные опции: -v (детализация), -n (числовой формат), —line-numbers (нумерация):

iptables -L -v -n --line-numbers

- -F (—flush) — очищает все правила в указанной цепочке или во всех цепочках:

iptables -F INPUT

- -P (—policy) — устанавливает политику по умолчанию для цепочки:

iptables -P INPUT DROP

Критерии фильтрации

- -p (—protocol) — указывает протокол (tcp, udp, icmp):

iptables -A INPUT -p tcp --dport 22 -j ACCEPT

- -s (—source) — адрес источника пакета:

iptables -A INPUT -s 192.168.1.100 -j DROP

- -d (—destination) — адрес назначения:

iptables -A OUTPUT -d 8.8.8.8 -j ACCEPT

- -i/—o (—in-interface/—out-interface) — входящий/исходящий сетевой интерфейс:

iptables -A INPUT -i eth0 -j ACCEPT

Понимание этого синтаксиса открывает путь к созданию как простых, так и сложных правил фильтрации.

Управление правилами

Эффективное администрирование iptables невозможно без навыков управления существующими правилами. В процессе настройки файрвола регулярно возникает необходимость просматривать текущую конфигурацию, вносить изменения и обеспечивать сохранность настроек после перезагрузки системы.

Просмотр и анализ правил

Для детального просмотра действующих правил рекомендуется использовать расширенный синтаксис:

iptables --line-numbers -L -v -n

Этот набор опций обеспечивает нумерацию строк (—line-numbers), детализированный вывод (-v) с указанием количества обработанных пакетов и байт, а также числовой формат адресов и портов (-n) без разрешения DNS-имен.

Удаление и модификация правил

Удаление конкретного правила можно выполнить по его номеру в цепочке:

iptables -D INPUT 4

Полная очистка цепочки осуществляется командой:

iptables -F INPUT

Для сброса всех правил во всех цепочках используется команда без указания конкретной цепочки:

iptables -F

Установка политик по умолчанию

Критически важным аспектом безопасности является правильная настройка политик по умолчанию. Рекомендуемый подход — запрет всего, что явно не разрешено:

iptables -P INPUT DROP iptables -P FORWARD DROP iptables -P OUTPUT ACCEPT

Сохранение и восстановление конфигурации

По умолчанию правила iptables не сохраняются между перезагрузками. Для решения этой проблемы используется пакет iptables-persistent:

sudo apt install iptables-persistent service netfilter-persistent save

Восстановление сохраненной конфигурации:

iptables-restore < /etc/iptables/rules.v4

Понимание этих механизмов позволяет уверенно управлять конфигурацией файрвола и избежать потери настроек при техническом обслуживании серверов.

Базовые примеры настройки

Теоретические знания о структуре iptables приобретают практическую ценность только при решении реальных задач администрирования. Рассмотрим типичные сценарии настройки, с которыми сталкиваются администраторы при обеспечении безопасности серверов.

Разрешение и блокировка IP-адресов

Блокировка конкретного IP-адреса — одна из базовых операций:

iptables -A INPUT -s 192.168.1.100 -j DROP

Для разрешения доступа с определенного адреса:

iptables -A INPUT -s 10.0.0.50 -j ACCEPT

Блокировка целой подсети осуществляется указанием маски:

iptables -A INPUT -s 172.16.0.0/24 -j DROP

Открытие и закрытие портов

Разрешение доступа к веб-серверу (порт 80) и HTTPS (порт 443):

iptables -A INPUT -p tcp --dport 80 -j ACCEPT iptables -A INPUT -p tcp --dport 443 -j ACCEPT

Использование модуля multiport позволяет указать несколько портов в одном правиле:

iptables -A INPUT -p tcp -m multiport --dports 22,80,443 -j ACCEPT

Ограничение SSH-доступа только с определенного IP:

iptables -A INPUT -p tcp -s 192.168.1.10 --dport 22 -j ACCEPT iptables -A INPUT -p tcp --dport 22 -j DROP

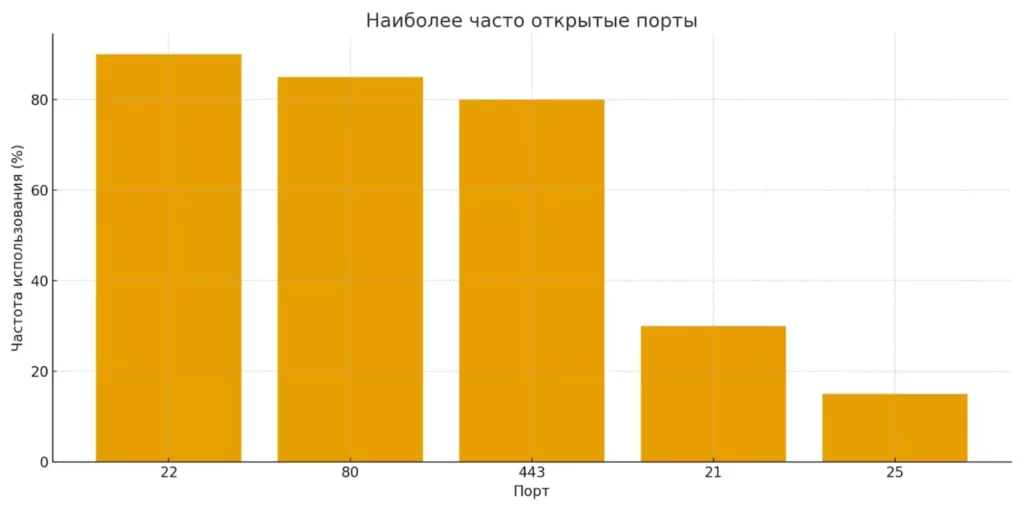

Диаграмма показывает условную частоту использования наиболее популярных портов на типичных серверах. Это помогает понять, какие порты чаще всего требуют настройки правил безопасности.

Работа с ICMP (ping)

Разрешение входящих ping-запросов:

iptables -A INPUT -p icmp --icmp-type 8 -j ACCEPT

Полная блокировка ICMP-трафика:

iptables -A INPUT -p icmp -j DROP

Фильтрация по MAC-адресу

Блокировка доступа с определенного MAC-адреса:

iptables -A INPUT -m mac --mac-source 00:11:22:33:44:55 -j DROP

Ограничение доступа по времени

Модуль time позволяет создавать временные ограничения:

iptables -A INPUT -p tcp --dport 21 -m time --timestart 09:00 --timestop 17:00 --weekdays Mon,Tue,Wed,Thu,Fri -j ACCEPT

Эти примеры демонстрируют гибкость iptables в решении различных задач безопасности и управления доступом.

Продвинутые примеры: NAT и маршрутизация

Переходя к более сложным сценариям использования iptables, мы сталкиваемся с задачами, требующими глубокого понимания принципов сетевой адресации и маршрутизации. NAT (Network Address Translation) и связанные с ним технологии открывают возможности для создания сложных сетевых архитектур.

SNAT, DNAT и MASQUERADE

SNAT (Source NAT) изменяет адрес отправителя в исходящих пакетах. Классический пример — предоставление интернет-доступа машинам во внутренней сети:

iptables -t nat -A POSTROUTING -s 192.168.1.0/24 -o eth0 -j SNAT --to-source 203.0.113.1

MASQUERADE выполняет ту же функцию, но автоматически определяет внешний IP-адрес интерфейса, что удобно при динамических адресах:

iptables -t nat -A POSTROUTING -s 192.168.1.0/24 -o eth0 -j MASQUERADE

DNAT (Destination NAT) подменяет адрес получателя, что критически важно для проброса портов:

iptables -t nat -A PREROUTING -p tcp --dport 80 -j DNAT --to-destination 192.168.1.100:8080

Проброс портов на практике

Рассмотрим типичную задачу: обеспечить доступ из интернета к веб-серверу, расположенному во внутренней сети. Предположим, что сервер-шлюз имеет внешний IP 203.0.113.1, а веб-сервер находится по адресу 192.168.1.50.

Настройка DNAT для входящих соединений:

iptables -t nat -A PREROUTING -p tcp -d 203.0.113.1 --dport 80 -j DNAT --to-destination 192.168.1.50:80

Настройка SNAT для обратного трафика:

iptables -t nat -A POSTROUTING -p tcp -d 192.168.1.50 --dport 80 -j SNAT --to-source 203.0.113.1

REDIRECT — перенаправление внутри сервера

Действие REDIRECT позволяет перенаправлять трафик на другой порт того же сервера:

iptables -t nat -A PREROUTING -p tcp --dport 80 -j REDIRECT --to-ports 8080

Настройка Linux как маршрутизатора

Для полноценной работы в качестве маршрутизатора необходимо включить IP-forwarding:

echo 1 > /proc/sys/net/ipv4/ip_forward

Для постоянного включения добавляем в /etc/sysctl.conf:

net.ipv4.ip_forward = 1

Комплексный пример правил для маршрутизатора:

# Разрешаем трафик на loopback iptables -A INPUT -i lo -j ACCEPT # Разрешаем установленные соединения iptables -A INPUT -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT iptables -A FORWARD -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT # Разрешаем форвардинг из внутренней сети iptables -A FORWARD -i eth1 -o eth0 -j ACCEPT # Настраиваем MASQUERADE для интернет-доступа iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

Такая конфигурация превращает Linux-сервер в полноценный NAT-маршрутизатор, способный обслуживать внутреннюю сеть.

Что делать, если потеряли доступ из-за правил

Одна из самых распространенных проблем при работе с iptables — случайная блокировка собственного доступа к серверу. Эта ситуация может возникнуть при неосторожном изменении политик по умолчанию или добавлении слишком строгих правил фильтрации.

Способы восстановления доступа

При работе с облачными провайдерами, такими как Selectel, DigitalOcean или AWS, наиболее эффективным решением становится использование веб-консоли управления. Большинство современных панелей управления предоставляют VNC или консольный доступ непосредственно через браузер, который не зависит от сетевых настроек сервера.

Для физических серверов или VPS без консольного доступа можно использовать загрузку в recovery-режиме или подключение через IPMI/iDRAC интерфейсы.

Практические советы по предотвращению блокировок

- Всегда работайте в screen или tmux при настройке критичных правил. Это позволяет автоматически восстановить соединение при временном разрыве связи:

screen -S firewall # настройка правил

- Создавайте временные правила с автоматическим удалением. Можно использовать at или cron для автоматической очистки правил через определенное время:

echo "iptables -F" | at now + 10 minutes

- Обязательно сохраняйте резервную копию работающей конфигурации перед внесением изменений:

iptables-save > /root/iptables-backup-$(date +%Y%m%d-%H%M%S).rules

- Тестируйте правила поэтапно, начиная с разрешающих политик и постепенно ужесточая ограничения. Никогда не устанавливайте политику DROP для цепочки INPUT без предварительного создания правил для SSH-доступа.

Помните: осторожность при работе с iptables — не проявление недоверия к собственным навыкам, а признак профессионального подхода к администрированию критически важных систем.

Заключение

Iptables продолжает оставаться одним из наиболее мощных и гибких инструментов обеспечения сетевой безопасности в экосистеме Linux, несмотря на появление более современных альтернатив вроде nftables и пользовательских оболочек типа ufw. Его прямая интеграция с ядром системы и богатые возможности настройки делают его незаменимым для решения сложных задач администрирования. Подведем итоги:

- Iptables — мощный инструмент фильтрации трафика. Он встроен в ядро Linux и позволяет точно контролировать сетевые соединения.

- Понимание цепочек и таблиц — основа безопасности. Правильная логика прохождения пакетов помогает избегать конфликтов и ошибок.

- Настройка правил требует системного подхода. Важно комбинировать базовые действия с мониторингом и резервным копированием конфигураций.

- Примеры команд ускоряют обучение. Готовые сценарии фильтрации и NAT позволяют быстро применять знания на практике.

- Осторожность при изменении политик обязательна. Неправильные правила могут привести к потере доступа, особенно при удалённой работе.

Если вы только начинаете осваивать работу с системным администрированием, рекомендуем обратить внимание на подборку курсов по Linux. В них подробно разбираются теоретические основы и даётся обширная практическая часть с реальными примерами.

Рекомендуем посмотреть курсы по Linux

| Курс | Школа | Цена | Рассрочка | Длительность | Дата начала | Ссылка на курс |

|---|---|---|---|---|---|---|

|

Администрирование Linux. Углублённый курс

|

Level UP

36 отзывов

|

Цена

62 990 ₽

|

От

20 996 ₽/мес

|

Длительность

3 месяца

|

Старт

20 февраля

|

Подробнее |

|

Администрирование ОС Linux

|

Skillbox

219 отзывов

|

Цена

Ещё -20% по промокоду

87 404 ₽

174 807 ₽

|

От

7 284 ₽/мес

Без переплат на 1 год.

|

Длительность

2 месяца

|

Старт

3 февраля

|

Подробнее |

|

Administrator Linux. Professional

|

Otus

76 отзывов

|

Цена

137 700 ₽

153 000 ₽

|

От

13 770 ₽/мес

|

Длительность

7 месяцев

|

Старт

1 марта

|

Подробнее |

|

Администрирование Linux. Мега

|

Слёрм

15 отзывов

|

Цена

30 000 ₽

|

От

7 500 ₽/мес

|

Длительность

6 недель

|

Старт

11 февраля

|

Подробнее |

Как оценивать архитектуру программного обеспечения

Архитектура ПО – это основа успешного продукта. Но как убедиться, что она отвечает требованиям и справляется с нагрузкой? В статье рассмотрены методы оценки, ключевые метрики и примеры тестирования.

Лучшие инструменты для React-разработки в 2025 году

Какие инструменты разработки React помогают создавать удобные интерфейсы, повышают качество кода и сокращают время работы? В статье собраны практические советы и свежие решения из экосистемы.

Что такое Tableau и зачем он нужен в 2025 году

Что такое Tableau, зачем она нужна бизнесу и как с её помощью сократить время на аналитику? Разбираем простым языком для начинающих и продвинутых пользователей.

Копирайтинг без догадок: как объективно оценить тексты

Оценка работы копирайтера – это не вопрос вкуса. Какие метрики действительно важны, как их отслеживать и почему без KPI контент теряет ценность?