SFTP: что это такое, как работает и чем отличается от FTP и FTPS

SFTP (SSH File Transfer Protocol) — это сетевой протокол, который обеспечивает защищённую передачу файлов между компьютерами через интернет. В отличие от своего устаревшего предшественника FTP, который передаёт данные в открытом виде, SFTP шифрует весь трафик, включая логины, пароли и содержимое файлов. Протокол построен на базе SSH (Secure Shell) — той самой технологии, которую системные администраторы используют для безопасного удалённого доступа к серверам.

Ключевые свойства, которые объясняют его популярность в корпоративной среде:

- Полное шифрование данных — все передаваемая информация и команды защищены от перехвата.

- Единый порт подключения — по умолчанию используется порт 22, что упрощает настройку файрволов.

- Аутентификация по ключам — возможность автоматизированного доступа без ввода паролей.

- Управление файловой системой — не только передача, но и работа с правами доступа, создание директорий и другие операции.

- Проверка целостности данных — встроенные механизмы контролируют, что файлы не были изменены при передаче.

Именно сочетание безопасности и функциональности делает SFTP стандартом де-факто для обмена конфиденциальными данными.

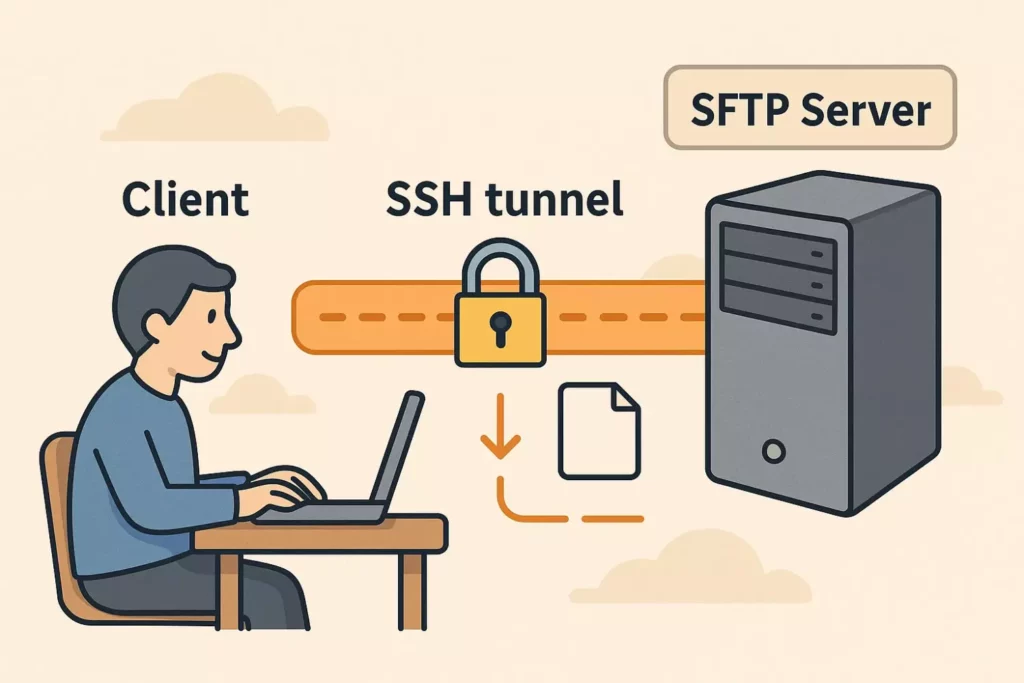

На иллюстрации показано, как клиент устанавливает защищённое SSH-соединение с сервером, а передача файлов проходит внутри единого зашифрованного туннеля. Это помогает понять ключевой принцип SFTP: безопасность обеспечивается полностью на уровне SSH. В отличие от FTP, весь трафик остаётся внутри одного надёжно защищённого канала.

- Как пользоваться сервером: инструкция для новичков

- Основные команды SFTP

- Настройка SFTP-сервера

- Клиенты для работы с сервером

- История появления: почему возник SFTP

- Как работает СФТП

- Чем он отличается от FTP и FTPS

- Преимущества

- Ограничения и недостатки

- Где используется SFTP: реальные сценарии

- Автоматизация работы с SFTP

- Типичные ошибки и их решение

- Заключение

- Рекомендуем посмотреть курсы по системному администрированию

Как пользоваться сервером: инструкция для новичков

Подключение к СФТП-серверу не требует глубоких технических знаний, но предполагает понимание нескольких базовых параметров. Рассмотрим процесс первого подключения шаг за шагом.

- Шаг 1. Подготовка учётных данных. Для подключения вам понадобятся следующие данные: адрес сервера (IP или доменное имя), номер порта (по умолчанию 22), имя пользователя и метод аутентификации (пароль или SSH-ключ). Эту информацию обычно предоставляет системный администратор или хостинг-провайдер. Если используется аутентификация по ключам, вам также выдадут файл приватного ключа — его нужно сохранить в безопасном месте.

- Шаг 2. Выбор клиента. Для работы с SFTP существуют как консольные утилиты, так и графические приложения. В Linux и macOS встроенная команда sftp доступна из терминала. Для Windows можно использовать графические клиенты вроде FileZilla, WinSCP или Cyberduck — они предоставляют удобный интерфейс с двумя панелями для перетаскивания файлов.

- Шаг 3. Установка соединения. В консольном варианте команда выглядит так: sftp username@hostname. Если используется нестандартный порт, добавьте параметр: sftp -P 2222 username@hostname. При первом подключении система спросит, доверяете ли вы серверу, показав отпечаток его SSH-ключа. Рекомендуется проверить его через безопасный канал связи, чтобы убедиться в подлинности сервера.

- Шаг 4. Аутентификация. Если используется парольная аутентификация, система запросит пароль — он не будет отображаться при вводе. При использовании SSH-key укажите путь к приватному ключу: sftp -i /path/to/private_key username@hostname. Если он защищён паролем (что рекомендуется), нужно будет ввести пароль от ключа, а не от учётной записи на сервере.

- Шаг 5. Первые действия после подключения. После успешной аутентификации вы окажетесь в командной оболочке SFTP или в графическом интерфейсе клиента. Попробуйте выполнить команду pwd (print working directory), чтобы увидеть текущую директорию на сервере, и ls для просмотра списка данных. В графических клиентах удалённая файловая система обычно отображается в правой панели, а локальная — в левой.

Совет по безопасности. Никогда не подключайтесь к SFTP-серверам через публичные Wi-Fi сети при помощи парольной аутентификации, если есть возможность использовать SSH-ключи. Хотя SFTP и шифрует соединение, использование ключей добавляет дополнительный уровень защиты и исключает риск компрометации пароля.

Основные команды SFTP

Работа с СФТП в консольном режиме требует знания базового набора команд, которые позволяют навигировать по файловой системе, передавать информацию и управлять правами доступа. Рассмотрим наиболее востребованные команды и их практическое применение.

| Команда | Назначение | Пример использования |

|---|---|---|

| ls | Просмотр содержимого удалённой директории | ls -la — детальный список с правами доступа |

| cd | Переход в другую директорию на сервере | cd /var/www/html — переход в веб-директорию |

| pwd | Показать текущую директорию на сервере | pwd — отобразит полный путь |

| lpwd | Показать текущую директорию на локальной машине | lpwd — полезно для контроля локального расположения |

| lcd | Перейти в другую директорию локально | lcd ~/documents — смена локальной директории |

| get | Скачать файл с сервера | get report.pdf — загрузить его в текущую локальную директорию |

| get -r | Скачать директорию рекурсивно | get -r project/ — загрузить папку со всем содержимым |

| put | Загрузить файл на сервер | put backup.zip — отправить его в текущую удалённую директорию |

| put -r | Загрузить директорию рекурсивно | put -r local_folder/ — отправить папку целиком |

| mkdir | Создать директорию на сервере | mkdir backups — создать новую папку |

| rmdir | Удалить пустую директорию | rmdir old_folder — удалить директорию без файлов |

| rm | Удалить файл на сервере | rm outdated.log — удалить его |

| chmod | Изменить права доступа | chmod 644 config.php — установить права на чтение |

| chown | Изменить владельца файла | chown user:group file.txt — сменить владельца |

| ln | Создать символическую ссылку | ln -s target.txt link.txt — создать symlink |

| df | Показать свободное место на диске | df -h — информация о дисковом пространстве |

| ! | Выполнить команду в локальной оболочке | !ls — выполнить ls на локальной машине |

| exit / quit | Завершить сессию SFTP | exit — закрыть соединение |

Практические примеры работы:

При скачивании данных с пробелами в имени используйте кавычки: get «monthly report.pdf». Для загрузки всех файлов определённого типа можно использовать маску: mget *.log — эта команда скачает все логи из текущей директории. Команда reget позволяет возобновить прервавшуюся загрузку данных, что особенно полезно при работе с большими объёмами данных через нестабильное соединение.

Команда lumask устанавливает маску прав доступа для создаваемых локально файлов: lumask 022 означает, что новые получат права 644 (rw-r—r—). Это важно учитывать при автоматизации процессов, где требуется контроль над правами создаваемых файлов.

Настройка SFTP-сервера

Развёртывание собственного сервера требует грамотной конфигурации SSH и продуманного подхода к безопасности. Рассмотрим ключевые этапы настройки, которые обеспечат надёжную работу системы.

Запуск и конфигурация SSH

SFTP работает поверх SSH, поэтому первым делом необходимо установить и запустить SSH-сервер. В большинстве Linux-дистрибутивов используется OpenSSH, который устанавливается командой apt install openssh-server (для Debian/Ubuntu) или yum install openssh-server (для CentOS/RHEL). После установки сервис запускается через systemctl start sshd и добавляется в автозагрузку командой systemctl enable sshd.

Основной файл конфигурации находится в /etc/ssh/sshd_config. Здесь определяются критически важные параметры: порт прослушивания (по умолчанию 22), методы аутентификации, разрешённые пользователи и протоколы шифрования. После внесения изменений конфигурацию нужно перезагрузить: systemctl restart sshd. Рекомендуется предварительно проверить корректность настроек командой sshd -t, чтобы избежать блокировки доступа из-за синтаксических ошибок.

Добавление пользователей

Для работы с СФТП необходимо создать системных пользователей с ограниченными правами. Команда useradd -m -s /bin/bash sftp_user создаёт нового пользователя с домашней директорией. Пароль устанавливается через passwd sftp_user. Однако для повышения безопасности рекомендуется отключить возможность интерактивного входа в систему, установив оболочку в /usr/sbin/nologin или /bin/false.

Если планируется использовать аутентификацию по ключам, создайте директорию .ssh в домашней папке пользователя и добавьте публичный ключ в файл authorized_keys. Важно правильно установить права доступа: chmod 700 ~/.ssh и chmod 600 ~/.ssh/authorized_keys, иначе SSH откажется использовать ключи по соображениям безопасности.

Настройка доступа и ограничений

Для изоляции SFTP-пользователей используется механизм chroot, который ограничивает их доступ только определённой директорией. В файле sshd_config добавьте секцию:

Match User sftp_user ChrootDirectory /home/sftp_user ForceCommand internal-sftp AllowTcpForwarding no X11Forwarding no

Директория chroot должна принадлежать root и иметь права 755, иначе SSH откажется работать. Внутри можно создать поддиректории с правами для конкретного пользователя: например, /home/sftp_user/uploads с владельцем sftp_user.

Безопасные параметры конфигурации

Для усиления защиты рекомендуется внести следующие изменения в sshd_config: отключите вход под root (PermitRootLogin no), запретите парольную аутентификацию, если используются ключи (PasswordAuthentication no), ограничьте количество попыток входа (MaxAuthTries 3). Параметр Protocol 2 гарантирует использование только современной версии SSH, а ClientAliveInterval 300 автоматически разорвёт неактивные соединения через 5 минут.

Для логирования всех SFTP-операций добавьте Subsystem sftp internal-sftp -l INFO, что позволит отслеживать действия пользователей в системных журналах. Это критически важно для аудита безопасности и расследования инцидентов.

Клиенты для работы с сервером

Выбор подходящего клиента зависит от ваших задач, операционной системы и уровня технической подготовки. Рассмотрим наиболее популярные решения для разных сценариев использования.

Графические клиенты

FileZilla — кроссплатформенное решение с открытым исходным кодом, которое работает на Windows, macOS и Linux. Интерфейс с двумя панелями позволяет перетаскивать файлы между локальной и удалённой системами. Поддерживает работу с закладками, возобновление прерванных загрузок и синхронизацию директорий. Главное преимущество — простота использования для новичков при сохранении продвинутых функций для опытных пользователей.

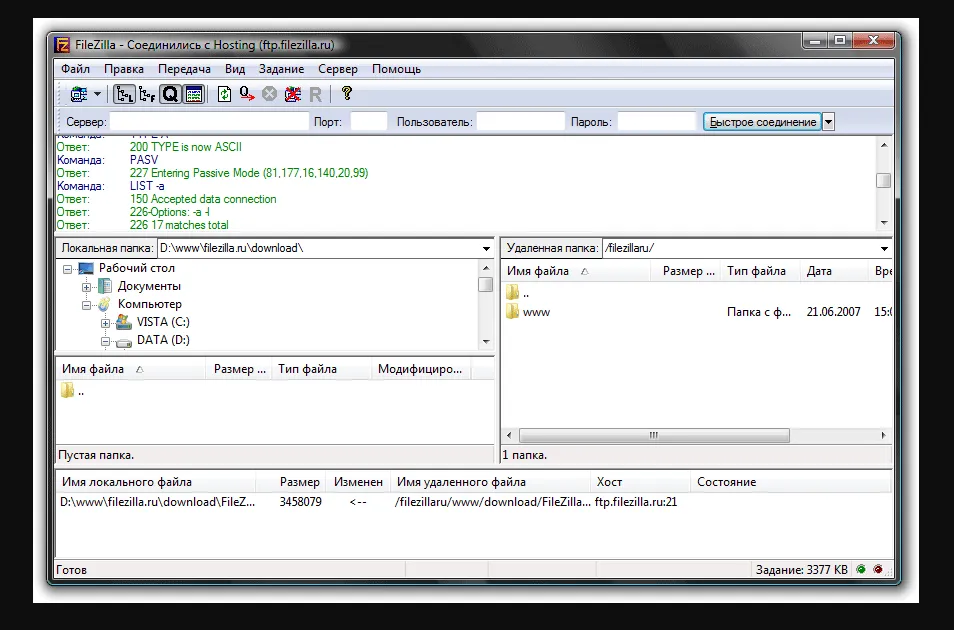

Скриншот клиента FileZilla с официального сайта.

WinSCP — специализированный клиент для Windows с интуитивно понятным интерфейсом в стиле Проводника. Помимо передачи файлов поддерживает встроенный текстовый редактор, интеграцию с PuTTY для SSH-доступа и генерацию скриптов для автоматизации. Особенно удобен для администраторов Windows-серверов благодаря глубокой интеграции с системой.

Cyberduck — элегантный клиент для macOS и Windows с поддержкой множества протоколов помимо СФТП. Отличается минималистичным дизайном и интеграцией с облачными хранилищами. Идеален для пользователей, которым нужна работа не только с SFTP, но и с Amazon S3, Google Drive и другими сервисами в едином интерфейсе.

Консольные утилиты

Встроенная команда sftp присутствует в любой UNIX-системе и не требует дополнительной установки. Предоставляет интерактивную оболочку с полным набором команд для управления файлами. Незаменима при работе на серверах без графического интерфейса или через SSH-подключения.

scp (Secure Copy) — упрощённая альтернатива для быстрого копирования файлов в одну команду без интерактивной сессии. Синтаксис схож с обычной командой cp: scp file.txt user@host:/remote/path. Идеальна для включения в скрипты автоматизации.

rsync через SSH — мощный инструмент для синхронизации больших объёмов данных. Передаёт только изменившиеся части файлов, что экономит время и трафик. Команда rsync -avz -e ssh /local/dir/ user@host:/remote/dir/ синхронизирует директории с сохранением прав доступа и сжатием данных.

Критерии выбора клиента:

| Сценарий | Рекомендуемый клиент | Обоснование |

|---|---|---|

| Регулярная работа с файлами через GUI | FileZilla, WinSCP | Удобный интерфейс, закладки, очередь загрузок |

| Автоматизация в скриптах | sftp, scp, rsync | Работа без интерактивного режима |

| Администрирование Linux-серверов | Консольный sftp | Не требует графической оболочки |

| Работа с несколькими протоколами | Cyberduck | Универсальность и облачные интеграции |

| Редактирование файлов на сервере | WinSCP | Встроенный редактор с подсветкой синтаксиса |

При работе с корпоративными данными обратите внимание на возможность клиента сохранять логи операций — это важно для аудита безопасности. Также проверьте, поддерживает ли клиент аутентификацию через SSH-агент для удобной работы с множеством серверов без повторного ввода паролей.

История появления: почему возник SFTP

Протокол FTP появился ещё в 1971 году, когда интернет представлял собой закрытую сеть военных и научных учреждений. В те времена вопросы безопасности стояли не так остро — передача данных в открытом виде казалась приемлемой в узких кругах доверенных пользователей. Однако по мере того, как интернет превращался в публичное пространство, уязвимости FTP становились всё очевиднее: злоумышленники могли перехватывать пакеты данных и получать доступ к логинам, паролям и содержимому файлов.

Первой попыткой исправить ситуацию стало появление FTPS в 1996 году — гибрида FTP и протоколов шифрования SSL/TLS. По сути, это была надстройка над старым протоколом, которая добавляла шифрование сессий. FTPS решал базовые проблемы безопасности, но наследовал архитектурные ограничения FTP: множество открытых портов, сложную настройку в корпоративных сетях и проблемы с прохождением через файрволы. Параллельно развивался протокол SSH, изначально созданный для защищённого удалённого управления серверами. Именно на его основе был разработан СФТП — принципиально новый протокол передачи данных, который использовал единый зашифрованный канал для всех операций. В отличие от FTPS, это было не улучшение старой технологии, а переосмысление самого подхода к безопасной работе с данными.

Как работает СФТП

В основе лежит архитектура «клиент-сервер» с единым зашифрованным каналом связи. Когда клиент инициирует подключение к серверу, первым делом устанавливается SSH-соединение через порт 22. Именно SSH выполняет всю «тяжёлую работу» по обеспечению безопасности: аутентификацию сторон, согласование алгоритмов шифрования и создание защищённого туннеля для передачи данных.

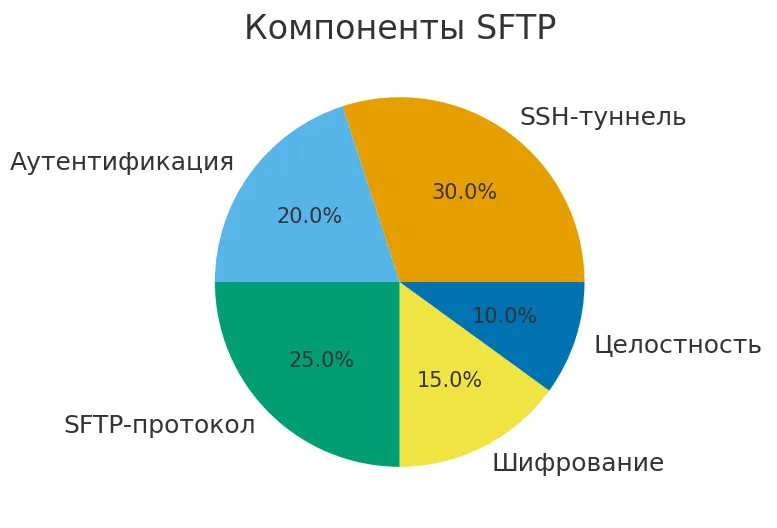

Диаграмма показывает, какие части составляют работу SFTP: SSH-туннель, аутентификация, протокол, шифрование и контроль целостности. Это помогает визуально понять, что SFTP — комплексный механизм, а не просто «протокол передачи файлов».

После установления SSH-соединения поверх него запускается собственно протокол SFTP. Все команды — от простого листинга директорий до передачи многогигабайтных данных — проходят через один и тот же зашифрованный поток. Это принципиальное отличие от FTP, где для каждой операции с данными открывается отдельное соединение. Шифрование охватывает не только содержимое файлов, но и метаданные: имена пользователей, пароли, названия, структуру директорий. Даже если злоумышленник перехватит весь сетевой трафик, он получит лишь бессмысленный набор зашифрованных данных.

Помимо передачи данных, СФТП предоставляет полноценный набор команд для управления удалённой файловой системой. Можно создавать и удалять директории, изменять права доступа, менять владельца (chown), получать информацию о свободном месте на диске. Фактически, SFTP позволяет работать с удалённым сервером почти так же удобно, как с локальными файлами — при этом вся коммуникация остаётся защищённой от начала и до конца.

Основные компоненты и их функции:

| Компонент | Функция |

|---|---|

| SSH-туннель | Обеспечивает шифрование всего трафика и аутентификацию сторон |

| Протокол SFTP | Управляет передачей данных и выполнением команд над файловой системой |

| Механизм аутентификации | Проверяет подлинность клиента (по паролю или SSH-ключам) |

| Алгоритмы шифрования | Защищают данные с использованием RSA, AES и других криптографических методов |

| Контроль целостности | Проверяет, что данные не были изменены или повреждены при передаче |

Чем он отличается от FTP и FTPS

Три протокола с похожими названиями часто вызывают путаницу, однако между ними существуют фундаментальные различия в архитектуре, безопасности и способах работы. Давайте разберёмся, что представляет собой каждый из них и в каких ситуациях их применение оправдано.

FTP: как работает и в чём проблемы

FTP (File Transfer Protocol) — это ветеран среди протоколов передачи данных, созданный в далёком 1971 году для сетей военного назначения. Его архитектура основана на двойном подключении: управляющий канал работает через порт 21, а для каждой операции с данными открывается отдельное соединение через случайный порт. Эта модель создаёт серьёзные проблемы при работе через файрволы и NAT, требуя настройки множества открытых портов.

Главная уязвимость FTP — полное отсутствие шифрования. Логины, пароли, содержимое файлов — всё это передаётся в открытом виде, доступном для перехвата. В 2025 году, когда кибератаки стали обыденностью, использование классического FTP для передачи конфиденциальных данных — это серьёзная брешь в системе безопасности. Протокол поддерживает различные режимы работы (активный и пассивный) и представления данных (ASCII, Binary), но эта гибкость не компенсирует отсутствие защиты.

FTPS: попытка сделать FTP безопасным

FTPS появился в 1996 году как ответ на растущие требования к безопасности. По сути, это FTP с добавлением шифрования через протоколы SSL/TLS — те самые технологии, которые защищают веб-сайты с префиксом HTTPS. FTPS решает главную проблему предшественника, шифруя передаваемые данные, однако наследует его архитектурные ограничения.

Протокол существует в двух вариантах: implicit FTPS (соединение шифруется с самого начала) и explicit FTPS (клиент запрашивает шифрование после установки соединения). Для аутентификации используются сертификаты X.509, которые требуют настройки инфраструктуры открытых ключей. Главная сложность FTPS — необходимость открывать множество портов для работы с данными, что делает его непростым решением для корпоративных сетей с жёсткими правилами файрвола.

SFTP: принципиальные отличия

СФТП — это не модификация FTP, а самостоятельный протокол, построенный на фундаменте SSH. Здесь нет попыток «залатать» старую технологию — архитектура была спроектирована с нуля с учётом современных требований безопасности. Всё взаимодействие происходит через единый порт 22, что радикально упрощает настройку сетевого оборудования.

Аутентификация в SFTP использует SSH-ключи — криптографическую пару из открытого и закрытого. Этот механизм считается более надёжным, чем сертификаты X.509 в FTPS, и идеально подходит для автоматизированных систем, где ручной ввод паролей невозможен. Шифрование покрывает абсолютно всё: команды управления, метаданные файлов, содержимое. Более того, SFTP предоставляет расширенные возможности управления системой, которых нет у конкурентов.

Сравнительная таблица протоколов:

| Характеристика | FTP | FTPS | SFTP |

|---|---|---|---|

| Шифрование данных | Отсутствует | SSL/TLS поверх FTP | Полное шифрование через SSH |

| Используемые порты | 21 + множество для данных | 21 + множество для данных | Только 22 |

| Аутентификация | Пароли в открытом виде | Сертификаты X.509 | SSH-ключи или пароли |

| Проблемы с файрволами | Значительные | Значительные | Минимальные |

| Целостность данных | Базовая проверка | Проверка через TLS | Встроенная в SSH |

| Управление файловой системой | Ограниченное | Ограниченное | Расширенное (chmod, chown и др.) |

| Год появления | 1971 | 1996 | Конец 1990-х |

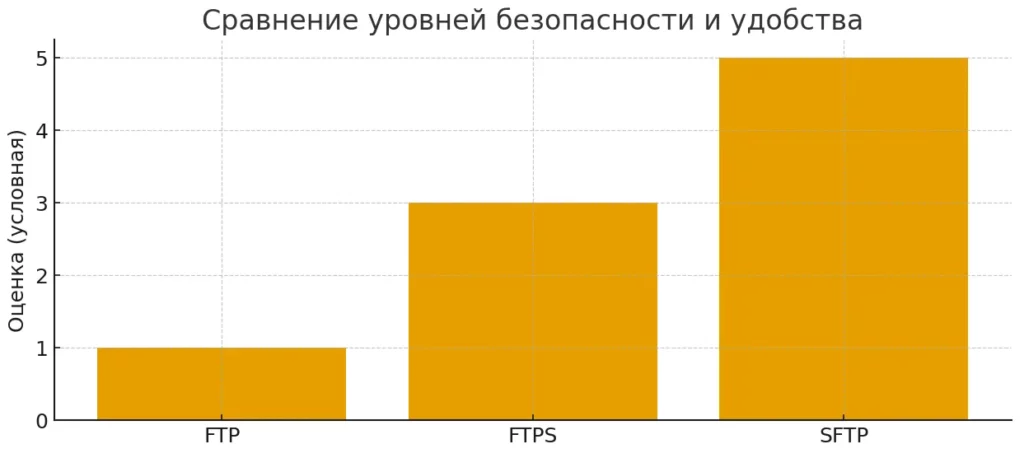

Эта диаграмма показывает относительную «силу» трёх протоколов по ключевым критериям безопасности и удобства. SFTP уверенно лидирует благодаря полной защите и простоте настройки.

Преимущества

Безопасность и надёжность SFTP делают его предпочтительным выбором для организаций, которые серьёзно относятся к защите данных. Рассмотрим ключевые преимущества, которые объясняют растущую популярность этого протокола.

- Комплексное шифрование. СФТП шифрует абсолютно весь трафик — от момента установки соединения до завершения сессии. Логины, пароли, команды, содержимое, даже имена файлов и структура каталогов — всё это защищено криптографически стойкими алгоритмами вроде AES и RSA. Даже если злоумышленник получит доступ к сетевым пакетам, расшифровать их без ключей практически невозможно.

- Единый порт подключения. В отличие от FTP и FTPS, которые требуют открытия множества портов для передачи данных, SFTP использует только порт 22. Это радикально упрощает настройку файрволов и решает проблему прохождения через NAT. Для системных администраторов это означает меньше головной боли с настройкой правил безопасности, а для компании — снижение поверхности атаки.

- Гибкая аутентификация. СФТП поддерживает как традиционные пароли, так и более безопасную аутентификацию по SSH-ключам. Последний вариант особенно ценен для автоматизированных систем: скрипты могут безопасно подключаться к серверам без хранения паролей в открытом виде. Корпоративные системы резервного копирования или CI/CD-пайплайны получают возможность работать с файлами без участия человека.

- Проверка целостности данных. Встроенные механизмы SSH автоматически контролируют, что данные не были изменены при передаче. Если хотя бы один бит информации будет повреждён или намеренно модифицирован, получатель узнает об этом немедленно. В условиях, когда целостность корпоративных данных критична, эта функция оказывается бесценной.

- Расширенное управление файловой системой. SFTP — это не просто инструмент для копирования данных, а полноценная оболочка для работы с удалённой файловой системой. Можно изменять права доступа (chmod), менять владельца (chown), создавать символические ссылки, получать детальную информацию. Администраторы могут настраивать chroot-окружения, изолируя пользователей в определённых директориях.

- Устойчивость к классическим атакам. SFTP защищён от перехвата трафика (снифинга), атак типа «человек посередине» (MITM) и несанкционированного доступа к сессии (session hijacking). Криптографические механизмы SSH делают эти распространённые векторы атак неэффективными, что подтверждено десятилетиями использования протокола в критически важных системах.

Ограничения и недостатки

При всех своих достоинствах СФТП не лишён определённых недостатков, о которых стоит знать перед внедрением. Понимание этих ограничений поможет избежать неприятных сюрпризов на этапе развёртывания.

- Несовместимость с классическим FTP. SFTP и FTP — это принципиально разные протоколы, которые не могут взаимодействовать напрямую. Если ваша инфраструктура построена на FTP, миграция на SFTP потребует замены серверного программного обеспечения и перенастройки всех клиентских приложений. Нельзя просто «включить SFTP» на существующем FTP — это требует установки SSH-сервера и полной реконфигурации системы.

- Сложность настройки в Windows-средах. Хотя СФТП изначально разрабатывался для UNIX-подобных систем, где SSH присутствует по умолчанию, в Windows-окружении ситуация сложнее. Современные версии Windows Server включают OpenSSH, но его настройка требует больше усилий по сравнению с Linux. Интеграция с Active Directory, настройка прав доступа и работа с Windows-специфичными путями к файлам могут вызвать трудности у администраторов, привыкших к GUI-инструментам.

- Требования к SSH-инфраструктуре. Для работы SFTP необходим функционирующий SSH-сервер, что добавляет ещё один компонент в инфраструктуру. Это означает дополнительные требования к мониторингу, обновлению и обслуживанию системы. Если SSH-сервер станет недоступен, перестанет работать и СФТП. Кроме того, неправильная настройка SSH может создать уязвимости в безопасности — например, если оставить включённой аутентификацию по паролю для root-пользователя.

- Производительность при определённых сценариях. Шифрование данных требует вычислительных ресурсов. На устаревшем оборудовании или при передаче очень больших объёмов данных накладные расходы на криптографию могут стать заметными. Впрочем, на современных серверах с аппаратным ускорением шифрования эта проблема практически не ощущается.

- Кривая обучения для новых пользователей. Для тех, кто привык к простоте FTP-клиентов, работа с SFTP может показаться более сложной. Необходимость разбираться с SSH-ключами, понимать права доступа в UNIX-системах и настраивать параметры безопасности создаёт определённый порог входа для неподготовленных пользователей.

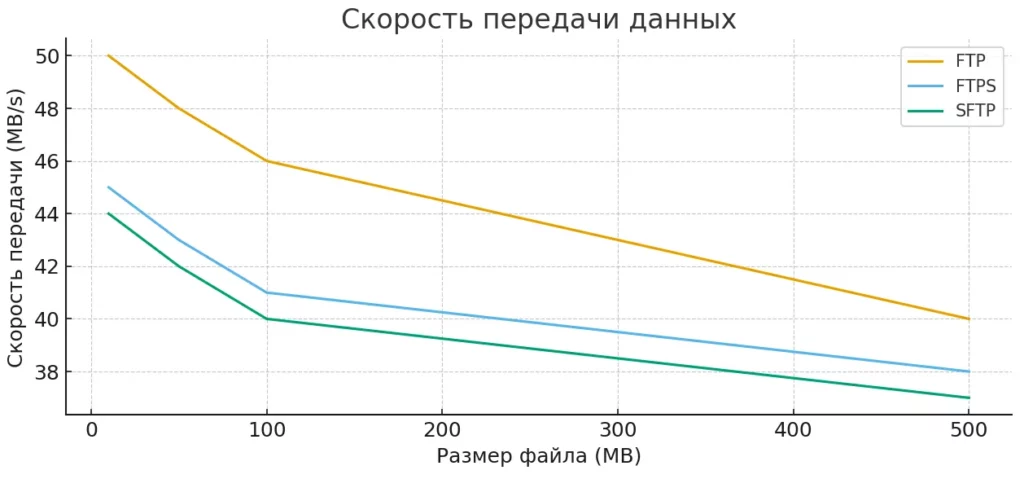

График иллюстрирует, как шифрование влияет на скорость работы протоколов при увеличении размера файла. SFTP немного уступает FTP, но обеспечивает гораздо более высокий уровень безопасности.

Где используется SFTP: реальные сценарии

СФТП прочно закрепился в корпоративной инфраструктуре как стандартный инструмент для безопасного обмена файлами. Его применение охватывает множество областей, где конфиденциальность и целостность данных имеют критическое значение.

- Корпоративные системы обмена данными. Крупные компании используют SFTP для передачи конфиденциальной информации между подразделениями, партнёрами и филиалами. Финансовые отчёты, персональные данные сотрудников, коммерческая документация — всё это требует защищённых каналов передачи. СФТП позволяет организовать централизованный сервер, куда различные департаменты могут безопасно загружать и скачивать файлы с чётким разграничением прав доступа.

- DevOps и CI/CD процессы. В современной разработке программного обеспечения SFTP играет важную роль в автоматизации развёртывания. Системы непрерывной интеграции используют СФТП для загрузки собранных артефактов на продакшн-серверы, переноса конфигурационных файлов и синхронизации статических ресурсов. Аутентификация по SSH-ключам позволяет встроить эти операции в автоматизированные пайплайны без необходимости хранить пароли в скриптах.

- Резервное копирование и архивирование. Многие системы бэкапов используют SFTP для передачи архивов на удалённые хранилища. Шифрование гарантирует, что даже если резервные копии перехватят при передаче через интернет, их содержимое останется недоступным. Крупные организации настраивают автоматические задания, которые ночью копируют критически важные данные на географически распределённые серверы.

- Автоматизация обмена с внешними системами. Компании часто интегрируются с платёжными системами, банками, государственными реестрами и другими внешними сервисами через обмен файлами. СФТП обеспечивает безопасный канал для таких интеграций: например, ежедневная выгрузка транзакций в банк или получение обновлённых данных от поставщиков. Возможность автоматизации этих процессов через cron-задания или планировщики Windows делает SFTP незаменимым инструментом для B2B-интеграций.

- Хостинг-провайдеры и управление сайтами. Веб-разработчики используют СФТП для безопасной загрузки файлов на серверы хостинга. В отличие от FTP, где логины и пароли передаются в открытом виде, SFTP защищает учётные данные от перехвата в публичных сетях. Многие современные хостинг-провайдеры вообще отказались от FTP в пользу СФТП как более безопасной альтернативы.

Автоматизация работы с SFTP

Автоматизация передачи файлов через SFTP становится критически важной в корпоративных средах, где регулярные операции с данными должны выполняться без участия человека. Правильная настройка автоматических процессов экономит время и минимизирует риск человеческих ошибок.

Аутентификация по SSH-ключам — основа безопасной автоматизации. Генерация пары ключей выполняется командой ssh-keygen -t rsa -b 4096, после чего публичный ключ копируется на сервер через ssh-copy-id user@host. Приватный ключ остаётся на клиентской машине и используется для автоматической аутентификации без ввода пароля. Важно защитить приватный ключ правами доступа 600 и по возможности установить на него парольную фразу, храня её в защищённом месте вроде ssh-agent.

Скрипты для автоматической выгрузки позволяют встроить SFTP-операции в существующие бизнес-процессы. Простой bash-скрипт может выглядеть так:

| #!/bin/bash

sftp -i /path/to/key user@host <<EOF cd /remote/directory put /local/file.csv chmod 644 file.csv bye EOF |

Такой скрипт подключается к серверу, переходит в нужную директорию, загружает файл и устанавливает корректные права доступа. Heredoc-синтаксис (<<EOF) позволяет передать последовательность команд без интерактивного режима.

Планирование через cron в Linux-системах обеспечивает выполнение задач по расписанию. Запись 0 2 * * * /opt/scripts/backup_upload.sh в crontab означает ежедневный запуск скрипта в 2 часа ночи. Для Windows используется Планировщик, где можно создать задачу с вызовом PowerShell-скрипта или batch-файла.

Batch-файлы для SFTP в Windows создаются с расширением .bat и содержат команды для WinSCP или других клиентов. WinSCP поддерживает собственный скриптовый язык, позволяющий создавать сложные сценарии с условной логикой и обработкой ошибок. Пример: /command «open sftp://user@host/» «put C:\data\*.csv /remote/» «exit» — подключение, загрузка всех CSV-файлов и завершение сессии.

Мониторинг и обработка ошибок — неотъемлемая часть автоматизации. Скрипты должны проверять код возврата операций и отправлять уведомления при сбоях. Логирование всех действий в файл помогает диагностировать проблемы постфактум. Рекомендуется настроить отправку email-уведомлений администратору при критических ошибках передачи данных.

Типичные ошибки и их решение

При работе с SFTP пользователи регулярно сталкиваются с определёнными проблемами, которые, к счастью, имеют типовые решения. Рассмотрим наиболее распространённые ошибки и способы их устранения.

- Permission denied (publickey, password). Эта ошибка указывает на проблемы с аутентификацией. Возможные причины: неправильный пароль, публичный ключ не добавлен в authorized_keys на сервере, или приватный ключ имеет некорректные права доступа. Решение: проверьте, что файл ключа имеет права 600 (chmod 600 ~/.ssh/id_rsa), убедитесь, что публичный ключ скопирован на сервер, и проверьте, разрешена ли выбранная форма аутентификации в конфигурации SSH-сервера.

- Connection refused. Сервер не принимает подключения на указанном порту. Причины: SSH-сервер не запущен, указан неправильный порт, или файрвол блокирует соединение. Решение: проверьте статус службы командой systemctl status sshd, убедитесь, что используете правильный порт (по умолчанию 22), и проверьте правила файрвола через iptables -L или firewall-cmd —list-all. На облачных платформах также проверьте настройки Security Groups.

- Connection timeout. Подключение не устанавливается в течение заданного времени. Обычно это проблема сетевой доступности: неправильный IP-адрес, сервер выключен, или между ним и клиентом есть блокирующие файрволы. Решение: проверьте доступность сервера командой ping, затем попробуйте telnet host 22 для проверки доступности порта. Если telnet не подключается, проблема в сетевой инфраструктуре.

- Проблемы с правами доступа к файлам. Ошибки вида «Permission denied» при попытке загрузить или удалить данные означают недостаточные права. Решение: проверьте владельца и права доступа командой ls -la на сервере. Администратор должен либо изменить права через chmod, либо сменить владельца через chown. При использовании chroot убедитесь, что у пользователя есть права на запись в целевую директорию.

- Ошибки с кодировкой имён. Файлы с кириллицей или специальными символами в именах могут некорректно отображаться или не передаваться. Решение: избегайте пробелов и национальных символов в именах для автоматизированных систем. При необходимости работы с такими файлами заключайте имена в кавычки: get «отчёт за месяц.pdf». Проверьте настройки локали в системе командой locale.

- Медленная передача больших файлов. Низкая скорость может быть вызвана слабым шифрованием или недостаточным размером буфера. Решение: используйте флаг сжатия sftp -C user@host для включения компрессии данных при передаче. Для действительно больших файлов рассмотрите использование более быстрого алгоритма шифрования: sftp -o Ciphers=aes128-ctr user@host. Увеличьте размер буфера параметром -B 32768 для ускорения операций с большими данными.

- Разрыв соединения при длительных операциях. Сессия обрывается при передаче крупных файлов или долгом простое. Причина: таймауты на сервере или промежуточных устройствах. Решение: настройте keep-alive пакеты в SSH-конфигурации клиента, добавив в ~/.ssh/config строки: ServerAliveInterval 60 и ServerAliveCountMax 3. Это будет отправлять проверочные пакеты каждые 60 секунд, поддерживая соединение активным.

- Host key verification failed. При первом подключении или после переустановки сервера возникает предупреждение о несовпадении отпечатка ключа. Решение: если вы уверены в подлинности сервера, удалите старый ключ из ~/.ssh/known_hosts командой ssh-keygen -R hostname и повторите подключение. Критически важно убедиться, что изменение ключа легитимно, а не результат атаки типа «человек посередине».

Заключение

Выбор протокола для передачи файлов в современных реалиях определяется балансом между безопасностью, функциональностью и совместимостью с существующей инфраструктурой. Подведем итоги:

- SFTP предоставляет защищённый канал передачи данных. Благодаря SSH-туннелю исключается перехват логинов и файлов.

- Протокол использует единый порт 22. Это значительно упрощает прохождение трафика через файрволы.

- Аутентификация по ключам повышает безопасность. Такой метод идеально подходит для автоматизации и исключает риски, связанные с паролями.

- SFTP обеспечивает контроль целостности данных. Это важно при передаче критичных документов и больших объёмов информации.

- Возможности управления файловой системой расширены. Пользователь может изменять права, создавать каталоги и работать почти как с локальными файлами.

- Протокол подходит для корпоративных задач. Он используется в DevOps, интеграциях, резервном копировании и обмене данными с внешними системами.

Если вы только начинаете осваивать профессию, связанную с администрированием и безопасной передачей данных, рекомендуем обратить внимание на подборку курсов по системному администрированию. В них есть и теоретическая, и практическая часть, что позволит быстро освоить основы работы с SFTP и SSH.

Рекомендуем посмотреть курсы по системному администрированию

| Курс | Школа | Цена | Рассрочка | Длительность | Дата начала | Ссылка на курс |

|---|---|---|---|---|---|---|

|

DevOps-инженер

|

Eduson Academy

100 отзывов

|

Цена

Ещё -5% по промокоду

115 000 ₽

|

От

9 583 ₽/мес

0% на 24 месяца

14 880 ₽/мес

|

Длительность

8 месяцев

|

Старт

18 марта

Пн, Ср, 19:00-22:00 по МСК

|

Подробнее |

|

Инженер по автоматизации

|

Нетология

46 отзывов

|

Цена

с промокодом kursy-online

97 300 ₽

180 111 ₽

|

От

3 001 ₽/мес

Без переплат на 2 года.

|

Длительность

13 месяцев

|

Старт

5 февраля

|

Подробнее |

|

Системный администратор. Интенсив

|

Level UP

36 отзывов

|

Цена

72 990 ₽

|

От

24 330 ₽/мес

|

Длительность

3 месяца

|

Старт

1 марта

|

Подробнее |

|

Старт в DevOps: системное администрирование для начинающих

|

Skillbox

218 отзывов

|

Цена

Ещё -20% по промокоду

87 035 ₽

174 070 ₽

|

От

3 956 ₽/мес

Без переплат на 22 месяца.

|

Длительность

4 месяца

|

Старт

3 февраля

|

Подробнее |

|

DevOps для эксплуатации и разработки

|

Яндекс Практикум

98 отзывов

|

Цена

160 000 ₽

|

От

23 000 ₽/мес

|

Длительность

6 месяцев

Можно взять академический отпуск

|

Старт

9 февраля

|

Подробнее |

Рекурсия и итерация: в чём разница, как работают процессы и какой подход выбрать

Итерация и рекурсия — два базовых подхода к решению повторяющихся задач в программировании. В чем между ними разница, как они работают «под капотом» и какой вариант выбрать в реальных задачах? В этом материале разбираем ключевые отличия и практические нюансы.

Микросервисы на Java: Почему крупные компании выбирают этот подход?

Узнайте, как микросервисы на Java помогут вашему бизнесу справиться с нагрузками и стать гибче, с примерами и советами.

Как поставить знак диаметра (Ø) в Word, Excel и других документах

Как поставить значок диаметра в Word и других редакторах? Разбираем пошагово все способы вставки Ø и подсказываем, какой из них быстрее и удобнее для вас.