SSL-сертификат: что это, зачем нужен и как установить на сайт

Безопасность данных в интернете давно перестала быть роскошью — это стандарт любого профессионального веб-ресурса. Именно SSL-сертификат обеспечивает защищённое соединение между пользователем и сайтом, предотвращая утечку личной информации и паролей. В этом курсе мы подробно разбираем, что такое SSL-сертификат, как он работает, какие бывают его виды и как правильно установить его на свой сайт.

Вы узнаете, как SSL-технология шифрует данные, почему браузеры предупреждают о небезопасных сайтах, как выбрать подходящий тип сертификата (DV, OV или EV), а также какие ошибки чаще всего допускают при установке.

- Как работает SSL-сертификат?

- Зачем устанавливать?

- Виды

- Где получить SSL-сертификат?

- Как установить? (Пошаговая инструкция)

- Установка на сервер

- Возможные ошибки и проблемы

- Заключение

- Рекомендуем посмотреть курсы по системному администрированию

Как работает SSL-сертификат?

Чтобы понять принцип работы certificate, представьте его как цифровой эквивалент удостоверения личности с элементами шифрования. Технология SSL (которую сейчас чаще называют TLS — Transport Layer Security) обеспечивает защиту данных с помощью криптографических алгоритмов, таких как RSA, EIGamal, DSA или PKCS.

В основе этой технологии лежит система шифрования с открытым и закрытым ключами. Эта система позволяет передавать информацию в зашифрованном виде, причем расшифровать её может только обладатель специального ключа, входящего в сертификат.

Процесс установки соединения по SSL

Весь процесс установления защищенного соединения выполняется автоматически и занимает миллисекунды, но его механизм достоин внимания:

- Пользователь отправляет запрос на подключение к сайту (например, вводит адрес в браузере).

- Браузер пользователя запрашивает у сервера подтверждение его подлинности.

- Сервер отправляет копию своего SSL-сертификата и публичный ключ.

- Браузер проверяет достоверность certificate, сверяясь с базой данных удостоверяющих центров.

- После подтверждения подлинности браузер создает сеансовый ключ и шифрует его с помощью полученного публичного ключа.

- Сервер расшифровывает сообщение своим приватным ключом и получает сеансовый ключ.

- Устанавливается защищенное соединение, и данные начинают передаваться в зашифрованном виде.

Отличие HTTP и HTTPS

| Параметр | HTTP | HTTPS |

|---|---|---|

| Шифрование данных | Отсутствует, данные передаются в открытом виде | Присутствует, данные зашифрованы |

| Порт по умолчанию | 80 | 443 |

| Безопасность | Низкая, уязвим для перехвата данных | Высокая, защита от перехвата и подмены |

| Индикация в браузере | Обычно помечается как «небезопасное соединение» | Зеленый замок или другой индикатор безопасности |

| Влияние на SEO | Негативное влияние на рейтинг в поисковых системах | Положительное влияние на рейтинг |

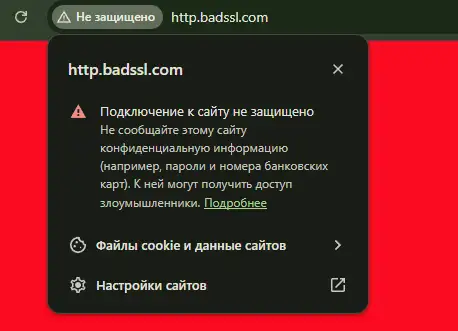

На изображении показано, как браузер (в данном случае Google Chrome) уведомляет пользователя о небезопасном соединении с сайтом, использующим протокол HTTP. Видно предупреждение «Подключение к сайту не защищено» с красным фоном и пиктограммой ⚠️. Такое визуальное сообщение усиливает тревогу у пользователей и напоминает, что на подобных сайтах нельзя вводить конфиденциальную информацию.

Современные браузеры активно предупреждают пользователей о небезопасных соединениях, делая использование SSL-сертификатов не просто рекомендацией, а практической необходимостью для любого серьезного веб-ресурса.

Зачем устанавливать?

В эпоху, когда утечки данных и кибератаки стали повседневной реальностью, вопрос «нужен ли SSL-сертификат?» звучит почти риторически. Тем не менее, давайте рассмотрим основные причины, по которым certificate стал неотъемлемой частью современного веб-присутствия.

Безопасность данных пользователей

Первоочередная задача SSL-сертификата — защита пользовательской информации. При использовании незащищенного соединения (HTTP) все данные, которыми обмениваются пользователь и сервер, могут быть перехвачены третьими лицами. Это критически опасно при обработке:

- Логинов и паролей

- Персональных данных

- Платежной информации

- Конфиденциальной переписки

Шифрование, обеспечиваемое SSL, делает перехваченные данные бесполезными для злоумышленников, поскольку расшифровать их без специального ключа практически невозможно.

Доверие клиентов и повышение конверсии

Современные пользователи всё более осведомлены о вопросах безопасности. Значок замка в браузере и префикс HTTPS стали своеобразным знаком качества, который влияет на:

- Снижение показателя отказов — пользователи реже покидают защищенные сайты

- Повышение конверсии — вероятность совершения целевого действия выше на сайтах с SSL

- Уровень доверия — клиенты охотнее оставляют личные данные на защищенных ресурсах

Влияние на SEO

Поисковые системы, включая Google, уже несколько лет используют наличие HTTPS как фактор ранжирования. Сайты с установленным certificate получают преимущество в поисковой выдаче, что обеспечивает:

- Более высокие позиции в результатах поиска

- Повышение органического трафика

- Лучшие показатели в мобильной выдаче

В некоторых случаях отсутствие SSL-сертификата может привести к предупреждениям о небезопасном соединении прямо в результатах поиска, что существенно снижает CTR.

Таким образом, SSL-сертификат сегодня — это не просто техническая деталь, а важный элемент онлайн-стратегии, влияющий как на безопасность, так и на доверие пользователей и видимость сайта в поисковых системах.

Виды

Выбор правильного certificate напоминает подбор системы безопасности для офиса: избыточная защита может оказаться неоправданно дорогой, а недостаточная — создать уязвимости. Чтобы сделать осознанный выбор, необходимо разобраться в существующих типах сертификатов и их особенностях.

По уровню проверки

SSL-сертификаты различаются по степени проверки, которую проходит владелец домена перед получением:

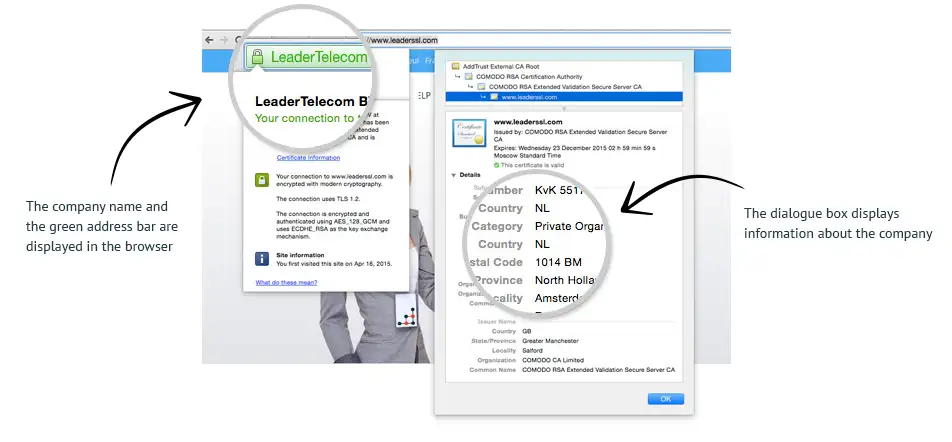

На скриншоте видно, как браузер визуально сигнализирует о высокой степени верификации: EV-сертификат отображает название компании прямо в адресной строке (обычно в зелёной или серой выделенной полосе), рядом с иконкой замка. Это подчёркивает, что сайт принадлежит реальной, проверенной организации, обеспечивая пользователям чувство безопасности.

- DV (Domain Validation) — certificate с базовым уровнем проверки. Удостоверяющий центр проверяет только право владения доменом, обычно через подтверждение по email или размещение специального файла на сервере. Это самый доступный и быстро выдаваемый тип сертификата.

- OV (Organization Validation) — предполагает более детальную проверку. Помимо владения доменом, удостоверяющий центр проверяет существование организации по юридическим документам. Такие certificate вызывают больше доверия и подходят для коммерческих сайтов.

- EV (Extended Validation) — сертификаты с расширенной проверкой. Процесс верификации наиболее строгий и включает проверку юридического статуса компании, физического адреса, подтверждение контактных данных и права владения доменом. Ранее некоторые браузеры выделяли такие сайты зеленой строкой с названием организации.

По области действия

Wildcard SSL — защищает основной домен и все его поддомены первого уровня. Например, certificate для *.example.com будет действителен для blog.example.com, shop.example.com и т.д. Это экономически выгодное решение для сайтов с множеством поддоменов.

SAN (Multi-Domain SSL) — позволяет защитить несколько разных доменов одним сертификатом. Особенно полезен для компаний, владеющих несколькими брендами с отдельными доменами.

| Тип | Уровень проверки | Время выдачи | Стоимость | Рекомендован для |

|---|---|---|---|---|

| DV | Базовый (только домен) | Минуты-часы | $ | Блоги, портфолио, некоммерческие проекты |

| OV | Средний (домен + организация) | 1-3 дня | $$ | Интернет-магазины, форумы, корпоративные сайты |

| EV | Высокий (расширенная проверка) | 1-2 недели | $$$ | Банки, платежные системы, крупные корпорации |

| Wildcard | Зависит от типа (DV/OV/EV) | Зависит от типа | $$-$$$ | Проекты с множеством поддоменов |

| Multi-Domain (SAN) | Зависит от типа (DV/OV/EV) | Зависит от типа | $$-$$$ | Компании с несколькими доменами |

Помимо этих основных типов, существуют также самоподписанные сертификаты, которые создаются на сервере компании без участия удостоверяющих центров. Такие сертификаты обеспечивают шифрование, но не подтверждают подлинность домена и вызывают предупреждения в браузерах. Их использование оправдано только в закрытых корпоративных сетях или при тестировании.

Выбор типа certificate должен определяться спецификой проекта, бюджетом и уровнем доверия, который вы хотите вызвать у пользователей. Для чувствительных данных и финансовых операций рекомендуется не экономить на уровне защиты.

Где получить SSL-сертификат?

В современных реалиях получение certificate напоминает выбор между премиальными брендами и бюджетными аналогами — основная функциональность схожа, но есть нюансы в уровне сервиса и дополнительных возможностях. Рассмотрим основные источники получения сертификатов и их особенности.

Удостоверяющие центры (Certificate Authorities)

На международном рынке доминируют несколько крупных удостоверяющих центров, чьи корневые certificate предустановлены в большинстве операционных систем и браузеров:

- DigiCert — один из лидеров рынка, известный высоким уровнем безопасности

- GlobalSign — предлагает широкий спектр решений для разных типов бизнеса

- Sectigo (бывший Comodo) — популярный вариант с конкурентными ценами

- GeoTrust — специализируется на решениях для малого и среднего бизнеса

- GoDaddy — известен доступными ценами и простотой интеграции

Однако стоит отметить, что многие зарубежные удостоверяющие центры, включая Symantec и Sectigo, прекратили работу с российскими сайтами. Это создало определенные сложности для отечественных владельцев веб-ресурсов.

В России функцию удостоверяющих центров выполняют:

- Минцифры России — выдает бесплатные certificate через портал госуслуг

- Национальный удостоверяющий центр

- КриптоПро и другие аккредитованные удостоверяющие центры

Бесплатные vs. платные сертификаты

| Параметр | Бесплатные SSL (Let’s Encrypt, Cloudflare) | Коммерческие SSL |

|---|---|---|

| Стоимость | Бесплатно | От $10 до $1000+ в год |

| Срок действия | Обычно 3 месяца | 1-2 года |

| Уровень проверки | Только DV (проверка домена) | DV, OV, EV в зависимости от типа |

| Гарантия безопасности | Обычно отсутствует | До $1.75 млн в зависимости от провайдера |

| Техническая поддержка | Ограниченная, через сообщество | Профессиональная, часто 24/7 |

| Печать доверия | Чаще всего отсутствует | Предоставляется |

| Автоматическое продление | Доступно через скрипты | Обычно требует ручного продления |

Let’s Encrypt стал революционным сервисом, сделав SSL-сертификаты доступными для всех. Главное преимущество — полная бесплатность и автоматизация процессов выдачи и продления. Однако есть и ограничения: срок действия всего 90 дней (хотя возможно автоматическое продление), отсутствие поддержки EV и OV certificate.

Cloudflare предлагает бесплатные SSL-сертификаты в рамках своего сервиса CDN. Особенность — один certificate может охватывать до 50 сайтов, что удобно для владельцев нескольких ресурсов, но означает, что сертификат не является эксклюзивным для вашего домена.

Выбор между бесплатным и платным решением зависит от нескольких факторов:

- Типа вашего сайта и уровня требуемой защиты

- Технических навыков для настройки автоматического продления

- Необходимости в расширенной валидации (EV)

- Важности наличия страховки и гарантий удостоверяющего центра

В текущих условиях для российских пользователей оптимальным решением часто становится использование бесплатных сертификатов Let’s Encrypt для небольших проектов и сертификатов от российских удостоверяющих центров для более серьезных коммерческих сайтов.

Как установить? (Пошаговая инструкция)

Установка напоминает процесс получения водительских прав — сначала нужно подготовить документы, затем пройти проверку, и только потом получить заветное удостоверение. В нашем случае, конечно, речь идет о цифровых процессах, но аналогия довольно точна.

Получение сертификата

Процесс получения включает несколько ключевых этапов:

- Выбор типа — определитесь с необходимым уровнем проверки (DV, OV, EV) и областью действия (один домен, wildcard, мульти-домен).

- Генерация CSR (Certificate Signing Request) — это файл, содержащий информацию о вашем сервере и домене. Обычно генерируется через панель управления хостингом или напрямую на сервере командой:

openssl req -new -newkey rsa:2048 -nodes -keyout yourdomain.key -out yourdomain.csr

- Подача заявки в удостоверяющий центр — загрузите созданный CSR и заполните необходимые формы. Для разных типов certificate потребуются разные документы.

- Подтверждение владения доменом — обычно через:

- Размещение специального файла на сервере

- Добавление TXT-записи в DNS

- Подтверждение по электронной почте домена

- Ожидание проверки и выпуска — от нескольких минут для DV до нескольких недель для EV-сертификатов.

- Получение файлов сертификата — обычно включает:

- Сам certificate (.crt)

- Приватный ключ (.key)

- Цепочку сертификатов удостоверяющего центра (bundle.crt)

Установка на сервер

Процесс установки различается в зависимости от используемого веб-сервера:

Apache

- Загрузите файлы certificate в безопасное место на сервере, например /etc/ssl/

cp yourdomain.crt /etc/ssl/certs/ cp yourdomain.key /etc/ssl/private/ cp bundle.crt /etc/ssl/certs/

- Настройте виртуальный хост в файле конфигурации Apache (обычно в /etc/apache2/sites-available/):

ServerName yourdomain.com DocumentRoot /var/www/html SSLEngine on SSLCertificateFile /etc/ssl/certs/yourdomain.crt SSLCertificateKeyFile /etc/ssl/private/yourdomain.key SSLCertificateChainFile /etc/ssl/certs/bundle.crt

- Активируйте модуль SSL и перезапустите Apache:

a2enmod ssl a2ensite yourdomain-ssl.conf systemctl restart apache2

Nginx

- Разместите файлы certificate в безопасном месте:

cp yourdomain.crt /etc/nginx/ssl/ cp yourdomain.key /etc/nginx/ssl/ cp bundle.crt /etc/nginx/ssl/

- Настройте виртуальный хост в конфигурации Nginx:

server {

listen 443 ssl;

server_name yourdomain.com;

ssl_certificate /etc/nginx/ssl/yourdomain.crt;

ssl_certificate_key /etc/nginx/ssl/yourdomain.key;

ssl_trusted_certificate /etc/nginx/ssl/bundle.crt;

# Рекомендуемые настройки безопасности

ssl_protocols TLSv1.2 TLSv1.3;

ssl_prefer_server_ciphers on;

root /var/www/html;

index index.html;

}

- Проверьте конфигурацию и перезапустите Nginx:

nginx -t systemctl restart nginx

IIS (Windows Server)

- Откройте IIS Manager.

- Выберите ваш сервер в левой панели.

- Дважды щелкните на иконке «Server Certificates».

- В правой панели выберите «Complete Certificate Request».

- Укажите путь к полученному от удостоверяющего центра файлу certificate.

- Введите понятное название для сертификата.

- Выберите сайт, на который нужно установить certificate.

- В меню «Bindings» добавьте привязку типа https.

- Выберите установленный certificate из выпадающего списка.

После установки рекомендуется настроить автоматическое перенаправление с HTTP на HTTPS, чтобы пользователи всегда попадали на защищенную версию сайта. Для многих CMS существуют плагины, упрощающие этот процесс, например, для WordPress, Joomla или Drupal.

Не забудьте регулярно проверять срок действия certificate и обновлять его до истечения, чтобы избежать предупреждений о небезопасном соединении и сохранить доверие пользователей.

Возможные ошибки и проблемы

Даже самая совершенная технология не защищена от ошибок, и SSL-сертификаты — не исключение. При их установке и использовании нередко возникают проблемы, которые могут отпугнуть посетителей сайта предупреждениями о небезопасном соединении. Разберемся с наиболее распространенными сложностями и путями их решения.

Почему браузер не доверяет сертификату?

Предупреждение о недоверии к certificate — наиболее частая проблема, с которой сталкиваются пользователи. Обычно она возникает по одной из следующих причин:

- Истекший срок действия — решение очевидно: необходимо продлить или заменить certificate.

- Сертификат выдан для другого домена — например, сертификат выдан для domain.com, а вы пытаетесь использовать его для www.domain.com. Решение: получить Wildcard-сертификат или Multi-Domain SSL.

- Самоподписанный сертификат — такие certificate не признаются браузерами как доверенные. Решение: заменить на сертификат от признанного удостоверяющего центра.

- Отсутствие промежуточных certificate — не установлена полная цепочка сертификатов. Решение: добавить в конфигурацию сервера файл с промежуточными certificate (bundle).

- Проблемы с настройкой даты и времени на компьютере пользователя — может вызвать ложное предупреждение об истекшем certificate. Решение: корректировка времени на стороне клиента.

Ошибки в конфигурации сервера

Настройка SSL на сервере — процесс, требующий внимания к деталям:

- Неверно указаны пути к файлам сертификатов — убедитесь, что пути в конфигурации сервера корректны и файлы доступны для чтения.

- Неправильные права доступа к файлам — приватный ключ должен быть доступен для чтения только веб-серверу. Проверьте права командой:

chmod 600 /path/to/private/key

- Несоответствие сертификата и приватного ключа — можно проверить совпадение:

openssl x509 -noout -modulus -in certificate.crt | openssl md5 openssl rsa -noout -modulus -in private.key | openssl md5

Результаты должны быть идентичны.

- Отсутствие поддержки SNI (Server Name Indication) — возникает при размещении нескольких сайтов с разными certificate на одном IP. Убедитесь, что ваш сервер поддерживает SNI.

Проблема с российскими сертификатами в зарубежных браузерах

С 2022 года возникла специфическая проблема: многие зарубежные браузеры (Chrome, Firefox, Safari) не признают сертификаты, выданные российскими удостоверяющими центрами. Это создает трудности для отечественных веб-ресурсов.

Возможные решения:

- Использование международных certificate через доступные каналы

- Получение сертификатов от Let’s Encrypt, которые по-прежнему признаются всеми браузерами

- Инструктирование пользователей по добавлению исключения безопасности (подходит только для корпоративных ресурсов с ограниченной аудиторией)

Как проверить корректность установки?

Для проверки правильности установки SSL-сертификата можно воспользоваться специализированными онлайн-сервисами:

- SSL Labs Server Test (ssllabs.com/ssltest/) — комплексная проверка с оценкой от A+ до F

- SSL Checker (sslshopper.com/ssl-checker.html) — быстрая проверка основных параметров

- DigiCert SSL Certificate Checker — проверяет цепочку сертификатов и потенциальные проблемы

Типичные ошибки и их решения:

| Ошибка | Возможная причина | Решение |

|---|---|---|

| ERR_CERT_COMMON_NAME_INVALID | Несоответствие имени домена в сертификате | Получить новый certificate с корректным именем домена |

| ERR_CERT_AUTHORITY_INVALID | Отсутствие цепочки доверия | Установить промежуточные сертификаты |

| ERR_CERT_DATE_INVALID | Истек срок действия или неверное время | Обновить certificate или настроить время |

| SEC_ERROR_UNKNOWN_ISSUER | Неизвестный издатель сертификата | Убедиться, что корневой сертификат удостоверяющего центра доверенный |

| NET::ERR_CERT_WEAK_SIGNATURE_ALGORITHM | Устаревший алгоритм подписи | Получить новый certificate с современным алгоритмом (SHA-256) |

Регулярная проверка состояния SSL-сертификата — важная часть обслуживания сайта, которая помогает избежать неприятных сюрпризов и сохранить доверие пользователей.

Заключение

SSL-сертификаты давно перестали быть роскошью или технической причудой — они стали стандартом безопасности в современном интернете. В условиях растущего числа киберугроз и повышенного внимания пользователей к вопросам защиты личных данных, наличие качественного SSL-сертификата становится необходимостью практически для любого веб-ресурса. Подведем итоги:

- SSL-сертификат — это инструмент шифрования данных между браузером и сервером. Он защищает личную информацию пользователей от перехвата.

- HTTPS с замком в адресной строке повышает доверие и улучшает SEO-позиции сайта. Это важный фактор ранжирования в поисковых системах.

- Существуют разные типы SSL-сертификатов — DV, OV и EV. Они различаются уровнем проверки и степенью доверия пользователей.

- Бесплатные сертификаты (например, Let’s Encrypt) подходят для небольших сайтов. Коммерческим проектам рекомендуется выбирать OV или EV.

- Установка SSL-сертификата возможна на Apache, Nginx и IIS. Главное — корректно настроить файлы и цепочку доверия.

Если вы только начинаете осваивать системное администрирование, рекомендуем обратить внимание на подборку курсов по системному администрированию. В этих программах есть теоретическая и практическая часть — вы научитесь устанавливать, настраивать и продлевать SSL-сертификаты для защиты сайтов.

Рекомендуем посмотреть курсы по системному администрированию

| Курс | Школа | Цена | Рассрочка | Длительность | Дата начала | Ссылка на курс |

|---|---|---|---|---|---|---|

|

DevOps-инженер

|

Eduson Academy

83 отзыва

|

Цена

Ещё -5% по промокоду

95 000 ₽

|

От

7 917 ₽/мес

0% на 24 месяца

14 880 ₽/мес

|

Длительность

8 месяцев

|

Старт

18 января

Пн, Ср, 19:00-22:00 по МСК

|

Ссылка на курс |

|

Инженер по автоматизации

|

Нетология

45 отзывов

|

Цена

с промокодом kursy-online

81 100 ₽

180 111 ₽

|

От

3 752 ₽/мес

Без переплат на 2 года.

|

Длительность

13 месяцев

|

Старт

5 января

|

Ссылка на курс |

|

Системный администратор. Интенсив

|

Level UP

36 отзывов

|

Цена

72 990 ₽

|

От

24 330 ₽/мес

|

Длительность

3 месяца

|

Старт

29 декабря

|

Ссылка на курс |

|

Старт в DevOps: системное администрирование для начинающих

|

Skillbox

205 отзывов

|

Цена

Ещё -20% по промокоду

87 035 ₽

174 070 ₽

|

От

3 956 ₽/мес

Без переплат на 22 месяца.

|

Длительность

4 месяца

|

Старт

25 декабря

|

Ссылка на курс |

|

DevOps для эксплуатации и разработки

|

Яндекс Практикум

98 отзывов

|

Цена

160 000 ₽

|

От

23 000 ₽/мес

|

Длительность

6 месяцев

Можно взять академический отпуск

|

Старт

9 января

|

Ссылка на курс |

Ansible или Puppet: разбор сильных и слабых сторон

Как выбрать инструмент для управления конфигурациями? В статье мы подробно анализируем плюсы и минусы Ansible и Puppet, чтобы помочь вам сделать осознанный выбор.

Python или Java — что лучше выбрать начинающему разработчику

Java и Python предлагают разные подходы к разработке. Мы сравним их по производительности, синтаксису и экосистеме, чтобы вы могли сделать осознанный выбор.

Ошибка 503: временный сбой или признак серьёзной проблемы?

Если вы не понимаете, почему сайт внезапно стал недоступен, и видите код 503 — не спешите паниковать. Расскажем, что означает ошибка 503, почему она возникает и как с ней справиться.

Cron: что это такое и как настроить планировщик задач

Cron это инструмент для тех, кто хочет автоматизировать повторяющиеся процессы. Как с его помощью настроить резервные копии, рассылки или очистку логов? В статье вы найдете простые примеры и полезные советы.