Утечки памяти в программировании: что это, причины, как найти и предотвратить

В современном мире разработки программного обеспечения, где приложения становятся все более сложными и ресурсоемкими, вопросы эффективного управления памятью приобретают критическое значение. Утечки памяти — это не просто техническая неприятность, которую можно отложить на потом, а серьезная проблема, способная превратить стабильное приложение в источник постоянных сбоев и снижения производительности..

Давайте разберемся, что представляют собой утечки памяти, почему они возникают и как можно эффективно с ними бороться.

- Что такое утечка памяти

- Почему возникают

- Последствия

- Как обнаружить утечки

- Как исправить

- Как предотвратить

- Примеры кода

- Инструменты и библиотеки для борьбы с утечками

- Заключение

- Рекомендуем посмотреть курсы по Python

Что такое утечка памяти

Утечка происходит, когда программа выделяет память из кучи, но не может освободить ее обратно, когда она больше не нужна. В результате она остается недоступной как для самой программы, так и для операционной системы — она просто «зависает» в промежуточном состоянии, постепенно сокращая объем доступных ресурсов.

Для лучшего понимания этого явления представим аналогию с парковкой у торгового центра. Когда покупатели приезжают за покупками, они занимают парковочные места — это аналогично выделению памяти программой. В нормальной ситуации, завершив дела, покупатели уезжают, освобождая места для других. Однако что произойдет, если часть автомобилей останется на парковке навсегда? Постепенно свободных мест станет все меньше, что приведет к заторам и снижению общей эффективности торгового центра.

Аналогично ведут себя утечки в программах. Рассмотрим простой пример на языке C:

void memory_allocation() {

int *ptr = (int*)malloc(sizeof(int));

// Используем память...

// Забываем вызвать free(ptr) - утечка!

}

В этом коде мы выделяем память для целого числа, но забываем ее освободить. При каждом вызове функции она расходуется безвозвратно.

В Python ситуация может выглядеть иначе:

def infinite_recursion(): return infinite_recursion()

Такая функция приведет к переполнению стека — еще одному виду утечки, когда ресурсы потребляются быстрее, чем освобождаются.

Последствия утечек проявляются постепенно: сначала мы замечаем незначительное замедление работы приложения, затем — увеличение времени отклика, и в конечном итоге система может полностью перестать отвечать на запросы. В критических случаях утечки приводят к сбоям приложений и создают потенциальные уязвимости безопасности, когда конфиденциальные данные остаются доступными в неочищенной памяти.

Почему возникают

Ошибки при ручном управлении памятью

В языках программирования, где разработчики несут полную ответственность за управление — прежде всего в C и C++ — утечки возникают из-за человеческого фактора и сложности отслеживания жизненного цикла объектов. Каждый блок динамически выделяемой памяти с использованием malloc, calloc или new должен быть явно освобожден с помощью соответствующих операторов free или delete.

Наиболее распространенные ошибки включают:

- Забытые вызовы освобождения памяти — когда разработчики просто забывают вызвать free() или delete.

- Потеря указателей — когда указатель на выделенную память перезаписывается без предварительного освобождения.

- Висячие указатели — ссылки на уже освобожденную память, что может привести к неопределенному поведению.

- Неправильное сочетание операторов — использование delete вместо delete[] для массивов.

Рассмотрим типичный пример утечки в C++:

void problematic_function() {

int* array = new int[1000000];

// Выполняем операции с массивом...

if (some_condition) {

return; // Утечка! Забыли delete[] array

}

delete[] array; // Этот код может не выполниться

}

Современные инструменты помогают выявлять подобные проблемы:

- Valgrind — мощный анализатор памяти для Linux-систем.

- AddressSanitizer — встроенный в GCC и Clang детектор ошибок памяти.

- Static analyzers — инструменты статического анализа, такие как PVS-Studio или Clang Static Analyzer.

Решение проблемы кроется в использовании принципов RAII (Resource Acquisition Is Initialization) и современных возможностей C++, таких как умные указатели (std::unique_ptr, std::shared_ptr), которые автоматически управляют временем жизни объектов и значительно снижают вероятность утечек.

Проблемы в языках со сборщиком мусора

Языки программирования с автоматическим управлением памятью — Java, Python, C#, JavaScript — призваны избавить разработчиков от рутинной работы по освобождению памяти. Однако даже в этих условиях утечки остаются актуальной проблемой, хотя и проявляются в более изощренных формах.

Циклические ссылки представляют собой наиболее коварную разновидность утечек в управляемых языках. Когда два или более объектов ссылаются друг на друга, образуя замкнутый цикл, сборщик мусора может оказаться неспособным определить, что эти объекты больше не используются приложением. Современные сборщики мусора научились справляться с простыми циклами, но сложные многоуровневые структуры по-прежнему могут создавать проблемы.

Замыкания и лямбда-выражения также способны непреднамеренно удерживать объекты в памяти. В JavaScript, например, замыкание может захватить гораздо больше переменных из родительской области видимости, чем фактически использует, что препятствует их сборке мусора.

Системы событий создают еще один источник утечек: когда объекты регистрируются как слушатели событий, но никогда не отменяют подписку, они остаются привязанными к издателю событий. Это особенно характерно для приложений с долгоживущими компонентами пользовательского интерфейса или реактивными архитектурами.

Незакрытые ресурсы

Приложения современного уровня активно взаимодействуют с внешними ресурсами: файловой системой, базами данных, сетевыми соединениями. Эти ресурсы требуют не только памяти, но и системных дескрипторов — ограниченного ресурса операционной системы.

Незакрытый файл продолжает занимать дескриптор даже после завершения работы с ним. Соединение с базой данных, оставшееся в пуле подключений, блокирует слот для других операций. Сетевой сокет без явного закрытия может сохранять состояние подключения на уровне операционной системы.

Решение кроется в использовании структурированных конструкций управления ресурсами: try-with-resources в Java, using в C#, контекстных менеджеров в Python. Эти механизмы гарантируют освобождение ресурсов даже в случае возникновения исключений, что делает код более надежным и предсказуемым.

Кэш и глобальные переменные

Кэширование данных — распространенная практика оптимизации производительности, но неконтролируемый рост кэша может стать источником серьезных утечек. Кэш, который никогда не очищается или не имеет политики вытеснения старых записей, постепенно поглощает все доступные ресурсы.

Глобальные и статические переменные создают аналогичную проблему: они существуют на протяжении всего жизненного цикла приложения, удерживая в памяти все связанные объекты. В веб-приложениях особенно опасно сохранение в статических полях данных, специфичных для пользовательских сессий.

Потоки и сторонние библиотеки

Многопоточные приложения добавляют дополнительный уровень сложности в управление памятью. Локальные переменные потока могут сохраняться до завершения потока, что в случае долгоживущих или переиспользуемых потоков приводит к накоплению данных.

Сторонние библиотеки и фреймворки часто реализуют собственные стратегии управления ресурсами, которые могут быть непрозрачными для разработчика. Неправильное использование API библиотеки — например, отсутствие вызова методов dispose() или shutdown() — может привести к утечкам ресурсов, контролируемых внешним кодом.

Последствия

Утечки редко проявляются мгновенно — они действуют как медленный яд, постепенно подрывающий стабильность и производительность системы. Понимание масштаба возможного ущерба помогает осознать важность профилактических мер и своевременного обнаружения проблем.

Снижение производительности становится первым заметным симптомом утечек памяти. По мере уменьшения доступной оперативки операционная система начинает активнее использовать файл подкачки на диске, что кардинально замедляет работу приложения. Мы наблюдаем ситуации, когда программы, работавшие молниеносно на старте, через несколько часов непрерывной работы превращаются в медленно ползущих «черепах». Особенно критично это для серверных приложений, где замедление одного компонента может создать каскадный эффект по всей системе.

Сбои и падения приложений представляют собой логическое завершение процесса утечки. Когда доступная память исчерпывается полностью, операционная система принимает радикальные меры: завершает процессы принудительно или выбрасывает исключения типа OutOfMemoryError.

Уязвимости безопасности возникают, когда конфиденциальные данные — пароли, личная информация, ключи шифрования — остаются в неочищенной памяти длительное время. Злоумышленники могут использовать специализированные техники для извлечения этих данных из дампов памяти или через уязвимости в других компонентах системы. Согласно исследованиям в области информационной безопасности, утечки часто становятся векторами атак на критически важную инфраструктуру.

Расточительное использование ресурсов создает не только технические, но и экономические проблемы. В облачных вычислениях, где ресурсы оплачиваются по факту использования, утечки напрямую влияют на операционные расходы. Приложение, которое должно использовать 2 ГБ оперативки, но из-за утечек потребляет 8 ГБ, увеличивает расходы в четыре раза.

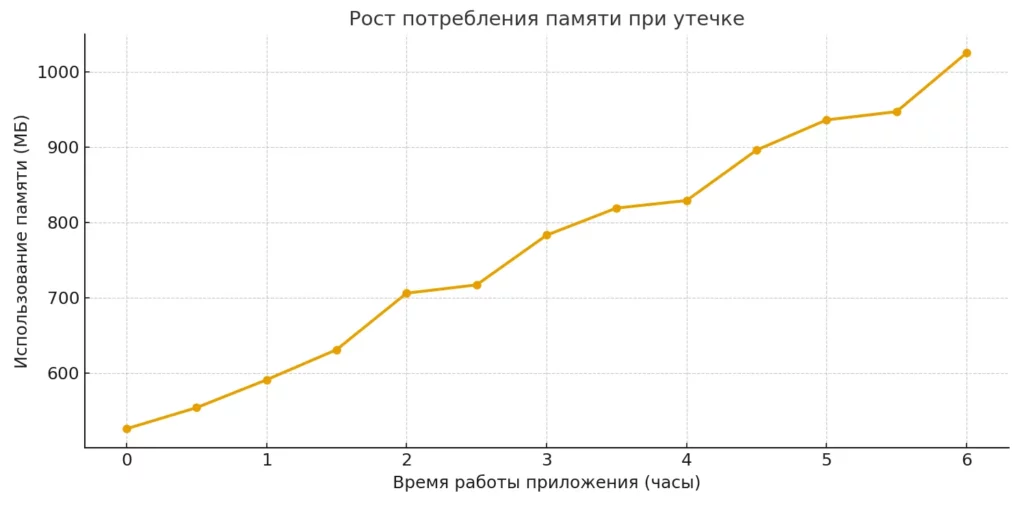

Линейный график демонстрирует постепенный рост использования памяти во времени при наличии утечки. Чем дольше работает приложение, тем выше потребление, пока не наступает критический момент.

| Последствие | Проявление | Критичность |

|---|---|---|

| Снижение производительности | Замедление отклика, увеличение времени обработки | Высокая |

| Сбои приложений | OutOfMemoryError, принудительное завершение процессов | Критическая |

| Уязвимости безопасности | Доступ к конфиденциальным данным в памяти | Критическая |

| Избыточные расходы | Переплата за облачные ресурсы, необходимость более мощного железа | Средняя |

Возникает вопрос: можно ли предсказать момент, когда утечка станет критической? К сожалению, это зависит от множества факторов — размера доступной памяти, интенсивности нагрузки, архитектуры приложения. Именно поэтому профилактика и раннее обнаружение остаются единственными надежными стратегиями борьбы с этой проблемой.

Как обнаружить утечки

Ручная проверка

Первый и наиболее фундаментальный подход к обнаружению утечек — тщательный анализ исходного кода. Опытные разработчики часто способны выявить потенциальные проблемы еще на этапе написания или ревью кода, что значительно экономит время и ресурсы на последующих стадиях разработки.

При ручной проверке мы ищем характерные паттерны: места выделения памяти без соответствующего освобождения, неправильное управление жизненным циклом объектов, подозрительные циклические зависимости. Особое внимание следует уделять обработке исключений — именно здесь часто «теряются» вызовы освобождения ресурсов.

Статический и динамический анализ

Автоматизированные инструменты анализа предоставляют более систематический подход к обнаружению утечек. Статический анализ исследует код без его выполнения, выявляя потенциальные проблемы на основе правил и эвристик. Инструменты типа PVS-Studio, SonarQube или встроенные анализаторы в современных IDE способны обнаружить множество типичных ошибок управления памятью.

Динамический анализ, напротив, изучает поведение программы во время выполнения. Valgrind для C/C++, LeakCanary для Android, YourKit для Java — эти инструменты отслеживают фактические выделения и освобождения памяти, предоставляя точную информацию о местах утечек.

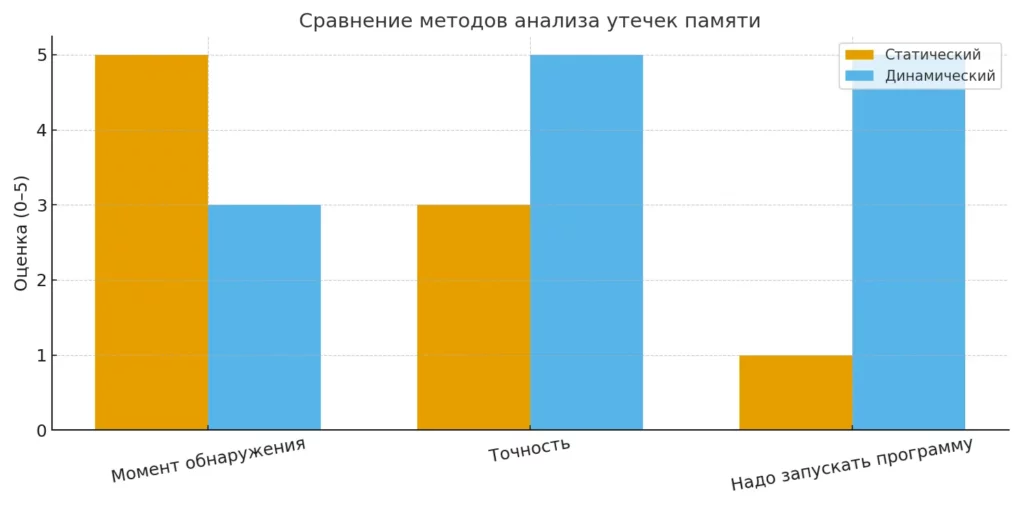

Ключевое различие между подходами: статический анализ может выявлять потенциальные проблемы еще до запуска программы, но иногда дает ложные срабатывания. Динамический анализ показывает реальные утечки, но требует воспроизведения проблемных сценариев.

Столбчатая диаграмма сравнивает статический и динамический анализ по трем ключевым критериям. Видно, что статический анализ эффективнее на ранних этапах, а динамический даёт более точные результаты во время выполнения.

Профилировщики и метрики

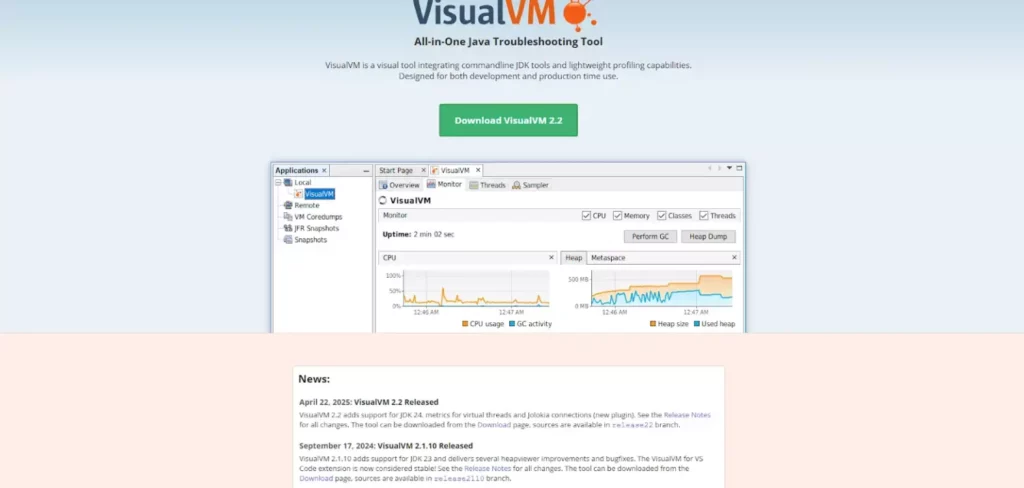

Профилировщики памяти — VisualVM и Eclipse Memory Analyzer (MAT) для Java, dotMemory для .NET, objgraph для Python — позволяют создавать снимки состояния и анализировать их содержимое. Сравнение снимков до и после выполнения операций помогает выявить объекты, которые должны были быть освобождены, но остались в памяти.

Скриншот Java VisualVM — граф роста потребления памяти.

Особую ценность представляет анализ логов сборки мусора в управляемых языках. Частые циклы GC с минимальным восстановлением памяти, рост использования памяти старого поколения, длительные паузы — все это может сигнализировать о проблемах с удержанием объектов.

Нагрузочное тестирование и APM

Многие утечки проявляются только при длительной работе под нагрузкой. Инструменты нагрузочного тестирования — JMeter, Locust — помогают воспроизвести реальные условия эксплуатации и выявить медленные утечки, которые незаметны при обычном тестировании.

Главная страница сайта Locust.

Системы мониторинга производительности приложений (APM) — New Relic, Dynatrace — обеспечивают непрерывное наблюдение за использованием памяти в production-среде. Они способны автоматически обнаруживать аномалии в потреблении ресурсов и оповещать команду разработки о потенциальных проблемах до того, как они станут критическими.

Главная страница сервиса Dynatrace.

Современные APM-решения также предоставляют возможности корреляционного анализа — связывания изменений в потреблении памяти с конкретными пользовательскими действиями, развертываниями или внешними событиями. Это значительно ускоряет процесс диагностики и локализации источника утечек.

Как исправить

Обнаружение утечки — это лишь половина пути к решению проблемы. Эффективное устранение требует систематического подхода, который мы отработали на множестве проектов различного масштаба.

Первый этап — точная локализация источника утечки.

Недостаточно знать, что утечка существует; необходимо определить конкретные строки кода, объекты или компоненты, ответственные за проблему. Используйте профилировщики для создания детальной карты выделений памяти и анализа цепочек ссылок на объекты.

Второй этап — идентификация проблемных объектов.

Определите, какие именно структуры данных, коллекции или ресурсы вызывают утечку. Проанализируйте их жизненный цикл: когда они создаются, как используются, и где должны освобождаться. Часто проблема кроется не в самих объектах, а в механизмах управления их временем жизни.

Третий этап — создание воспроизводимого тестового случая.

Это критически важный шаг, который многие команды пропускают в спешке исправить проблему. Создайте минимальный пример кода или последовательность действий, которая гарантированно воспроизводит утечку. Это не только подтверждает правильность диагностики, но и служит основой для проверки эффективности исправления.

Четвертый этап — реализация исправления.

Внесите необходимые изменения в код: добавьте вызовы освобождения памяти, исправьте логику управления ресурсами, разорвите циклические ссылки. При этом важно понимать, что исправление должно быть хирургически точным — избегайте масштабных рефакторингов, которые могут внести новые ошибки.

Пятый этап — комплексное тестирование.

Проверьте исправление с помощью созданного тестового случая, убедитесь, что утечка действительно устранена. Но не останавливайтесь на этом — проведите регрессионное тестирование, чтобы убедиться, что исправление не повлияло на другие части системы. Используйте те же инструменты профилирования, которые помогли обнаружить проблему.

Особое внимание следует уделить повторному тестированию в условиях, максимально приближенных к production-среде. Утечки могут зависеть от нагрузки, конфигурации системы, версий библиотек — факторов, которые сложно воспроизвести в изолированной среде разработки.

Наш опыт показывает, что команды, которые пренебрегают систематическим подходом к исправлению утечек, часто создают новые проблемы вместо решения существующих. Терпение и методичность в данном случае окупаются сторицей — качественно исправленная утечка больше не возвращается, в отличие от наспех «залатанных» решений.

Как предотвратить

Правильное управление ресурсами

Фундаментом предотвращения утечек служит дисциплинированное управление ресурсами на уровне архитектуры кода. В C++ принцип RAII (Resource Acquisition Is Initialization) обеспечивает автоматическое освобождение ресурсов при выходе объектов из области видимости. Современные умные указатели — std::unique_ptr, std::shared_ptr, std::weak_ptr — берут на себя большую часть рутинной работы по управлению памятью.

В языках более высокого уровня используйте структурированные конструкции: try-with-resources в Java, using в C#, контекстные менеджеры (with statement) в Python. Эти механизмы гарантируют корректную очистку ресурсов даже при возникновении исключений, что делает код более надежным и предсказуемым.

Разрыв циклических ссылок

Циклические ссылки требуют особого внимания в языках со сборщиками мусора. Используйте слабые ссылки weak_ptr в C++, WeakReference в Java, weakref в Python для разрыва циклов в двунаправленных структурах данных. При проектировании архитектуры четко определяйте отношения владения между объектами — кто кем владеет и кто за что отвечает.

Специализированные коллекции также помогают предотвратить утечки: WeakHashMap в Java или WeakKeyDictionary в Python автоматически удаляют записи, когда ключи становятся недоступными через другие ссылки.

Минимизация глобальных переменных и кэша

Глобальные и статические переменные должны использоваться только для истинно глобальных ресурсов — констант, синглтонов, утилитарных объектов. Избегайте сохранения в статических полях данных, специфичных для пользовательских сессий или временных операций.

Для кэширования реализуйте политики управления размером и временем жизни данных: алгоритмы LRU (Least Recently Used), TTL(Time To Live), ограничения по размеру. Используйте bounded queues и collections с автоматическим вытеснением старых записей.

Контроль потоков и библиотек

В многопоточных приложениях обеспечьте корректную очистку thread-local storage при завершении потоков. Используйте пулы потоков с ограниченным размером и механизмами автоматической очистки состояния между задачами.

При работе со сторонними библиотеками внимательно изучайте документацию по управлению ресурсами. Убедитесь, что вызываете все необходимые методы очистки — dispose(), close(), shutdown(). Некоторые библиотеки требуют явной регистрации и дерегистрации компонентов.

Профилактика на уровне CI/CD и тестов

Интегрируйте проверки памяти в процесс непрерывной интеграции. Автоматизированные тесты должны включать сценарии длительной работы под нагрузкой с мониторингом потребления памяти. Устанавливайте пороговые значения для использования ресурсов и настраивайте автоматические оповещения при их превышении.

Разработайте специализированные unit-тесты для проверки корректности управления памятью. Создавайте объекты в циклах, проверяйте их освобождение, используйте инструменты профилирования для верификации отсутствия утечек в критических компонентах.

Современные системы мониторинга позволяют отслеживать метрики памяти в production-среде и коррелировать их с развертываниями новых версий. Это помогает быстро выявлять регрессии и связывать изменения в потреблении ресурсов с конкретными изменениями в коде.

Возникает закономерный вопрос: не является ли такой уровень контроля избыточным для небольших проектов? Наш опыт показывает, что инвестиции в культуру правильного управления памятью окупаются уже на средних проектах, а для enterprise-систем становятся критически необходимыми.

Примеры кода

Для лучшего понимания механизмов возникновения и предотвращения утечек рассмотрим практические примеры на наиболее распространенных языках программирования.

Пример C++: Проблема с массивами

// Проблемный код - утечка памяти

void memory_leak_example() {

int* array = new int[1000000];

// Используем массив для вычислений...

if (error_condition) {

return; // Утечка! Забыли delete[] array

}

delete[] array; // Может не выполниться

}

// Исправленная версия

void safe_memory_example() {

std::unique_ptr<int[]> array(new int[1000000]);

// Или еще лучше:

// std::vector array(1000000);

// Память автоматически освобождается при выходе из области видимости

if (error_condition) {

return; // Безопасно - деструктор сработает автоматически

}

}

Пример Java: Утечка через слушателей событий

// Проблемный код

public class LeakyComponent {

private EventPublisher publisher;

private ActionListener listener;

public void init() {

listener = new ActionListener() {

@Override

public void actionPerformed(ActionEvent e) {

// Обработка события

}

};

publisher.addActionListener(listener);

}

// Утечка: не удаляем слушателя при уничтожении компонента

}

// Исправленная версия

public class SafeComponent {

private EventPublisher publisher;

private ActionListener listener;

public void init() {

listener = e -> { /* обработка события */ };

publisher.addActionListener(listener);

}

public void cleanup() {

if (listener != null) {

publisher.removeActionListener(listener);

listener = null;

}

}

}

Пример Python: Циклические ссылки

# Проблемный код class Node: def __init__(self, value): self.value = value self.parent = None self.children = [] def add_child(self, child): child.parent = self # Циклическая ссылка self.children.append(child) # Исправленная версия с weakref import weakref class SafeNode: def __init__(self, value): self.value = value self._parent = None self.children = [] @property def parent(self): return self._parent() if self._parent else None def add_child(self, child): child._parent = weakref.ref(self) # Слабая ссылка разрывает цикл self.children.append(child)

Эти примеры демонстрируют, что утечки памяти могут возникать в самых разных контекстах, но их предотвращение часто сводится к осознанному управлению жизненным циклом объектов и использованию подходящих языковых конструкций.

Инструменты и библиотеки для борьбы с утечками

Современная экосистема разработки предлагает обширный арсенал специализированных инструментов для обнаружения, анализа и предотвращения утечек памяти. Выбор подходящего инструмента зависит от языка программирования, платформы и специфики проекта.

| Инструмент | Платформа/Язык | Особенности |

|---|---|---|

| Valgrind | C/C++, Linux | Детальный анализ работы с памятью, обнаружение утечек и ошибок доступа |

| AddressSanitizer | C/C++, Cross-platform | Встроенный в GCC/Clang, быстрая проверка во время выполнения |

| LeakCanary | Android/Java | Автоматическое обнаружение утечек в Android-приложениях |

| YourKit | Java, .NET | Профессиональный профилировщик с детальным анализом кучи |

| dotMemory | .NET | Профилировщик от JetBrains с визуализацией использования памяти |

| Eclipse MAT | Java | Бесплатный анализатор дампов памяти с мощными возможностями |

| VisualVM | Java | Встроенный в JDK инструмент мониторинга и профилирования |

| GCViewer | Java | Специализированный анализатор логов сборщика мусора |

| objgraph | Python | Библиотека для отслеживания ссылок между объектами |

| tracemalloc | Python | Встроенный модуль для трассировки выделений памяти |

| Instruments | iOS/macOS | Профилировщик Apple с детальным анализом памяти |

| Chrome DevTools | JavaScript | Встроенные инструменты браузера для анализа утечек в веб-приложениях |

Для статического анализа кода рекомендуются PVS-Studio, SonarQube, Clang Static Analyzer — они способны выявлять потенциальные проблемы еще на этапе разработки. Инструменты динамического анализа, такие как Application Verifier для Windows обеспечивает проверку во время выполнения программы.

Системы мониторинга production-среды — New Relic, Dynatrace, AppDynamics — предоставляют возможности непрерывного отслеживания использования памяти и автоматического обнаружения аномалий. Они особенно ценны для выявления медленных утечек, которые проявляются только при длительной эксплуатации системы.

Заключение

Утечки представляют собой универсальную проблему современной разработки программного обеспечения, которая затрагивает не только языки с ручным управлением памятью, но и высокоуровневые языки со сборщиками мусора. Эта проблема требует комплексного подхода — от осознанного проектирования архитектуры до систематического тестирования и мониторинга. Подведем итоги:

- Утечки памяти возникают из-за ошибок управления ресурсами. Они накапливаются незаметно и постепенно снижают производительность.

- Проблема затрагивает любые языки программирования. Даже сборщики мусора не гарантируют полной защиты от циклических ссылок и замыканий.

- Последствия проявляются со временем. Приложения начинают замедляться, увеличивается риск сбоев и уязвимостей.

- Эффективное обнаружение требует комплексного подхода. Комбинация статического и динамического анализа, профилировщиков и нагрузочного тестирования повышает точность поиска.

- Профилактика утечек должна быть системной. Архитектурная дисциплина, слабые ссылки, контроль кэша и интеграция проверок в CI/CD позволяют предотвращать проблемы на ранних этапах.

Рекомендуем обратить внимание на курсы по Python-разработке — особенно если вы только начинаете осваивать программирование. В них есть и теоретическая часть, и практические упражнения, которые помогут научиться предотвращать утечки на ранних этапах.

Рекомендуем посмотреть курсы по Python

| Курс | Школа | Цена | Рассрочка | Длительность | Дата начала | Ссылка на курс |

|---|---|---|---|---|---|---|

|

Профессия Python-разработчик

|

Eduson Academy

100 отзывов

|

Цена

Ещё -5% по промокоду

107 760 ₽

|

От

8 980 ₽/мес

|

Длительность

6 месяцев

|

Старт

5 февраля

|

Подробнее |

|

Go-разработчик (Junior)

|

Level UP

36 отзывов

|

Цена

45 500 ₽

|

От

11 375 ₽/мес

|

Длительность

3 месяца

|

Старт

27 марта

|

Подробнее |

|

Fullstack-разработчик на Python

|

Нетология

46 отзывов

|

Цена

с промокодом kursy-online

175 800 ₽

308 367 ₽

|

От

5 139 ₽/мес

|

Длительность

18 месяцев

|

Старт

12 февраля

|

Подробнее |

|

Python-разработчик

|

Академия Синергия

35 отзывов

|

Цена

с промокодом KURSHUB

91 560 ₽

228 900 ₽

|

От

3 742 ₽/мес

0% на 24 месяца

|

Длительность

6 месяцев

|

Старт

3 февраля

|

Подробнее |

|

Профессия Python-разработчик

|

Skillbox

219 отзывов

|

Цена

Ещё -27% по промокоду

157 107 ₽

285 648 ₽

|

От

4 621 ₽/мес

9 715 ₽/мес

|

Длительность

12 месяцев

|

Старт

3 февраля

|

Подробнее |

Библиотека Retrofit для Android: обзор и примеры использования

Что даёт Retrofit Android-разработчику и почему его считают стандартом работы с API? В статье вы найдёте ответы, примеры и советы, которые помогут быстрее освоить инструмент.

Воркшоп — что это такое, зачем нужно и как его организовать

Что такое воркшоп и как извлечь из него максимум пользы? Мы поделимся структурой занятий и практическими лайфхаками.

Что такое стиль «эклектика» – полный гид

Эклектика — что это на самом деле и почему её так часто путают с хаосом? Разбираемся, как работает эклектичный стиль, какие правила за ним стоят и как применять его в интерьере без ошибок.

Что ждет SEO в 2025 году: ключевые изменения и тренды

SEO переживает революцию: ИИ, новые алгоритмы и фокус на качестве контента меняют правила игры. Узнайте, как адаптировать свои стратегии под новые реалии.