Защита контейнеризации: полное руководство по безопасности Docker и Kubernetes

Контейнеризация изменила подход к разработке и развертыванию приложений — это уже не просто тренд, а стандарт современной IT-инфраструктуры. Docker и Kubernetes давно перестали быть экспериментальными технологиями и превратились в основу корпоративных систем. Однако вместе с гибкостью и масштабируемостью эти технологии принесли и новые вызовы для специалистов по информационной безопасности.

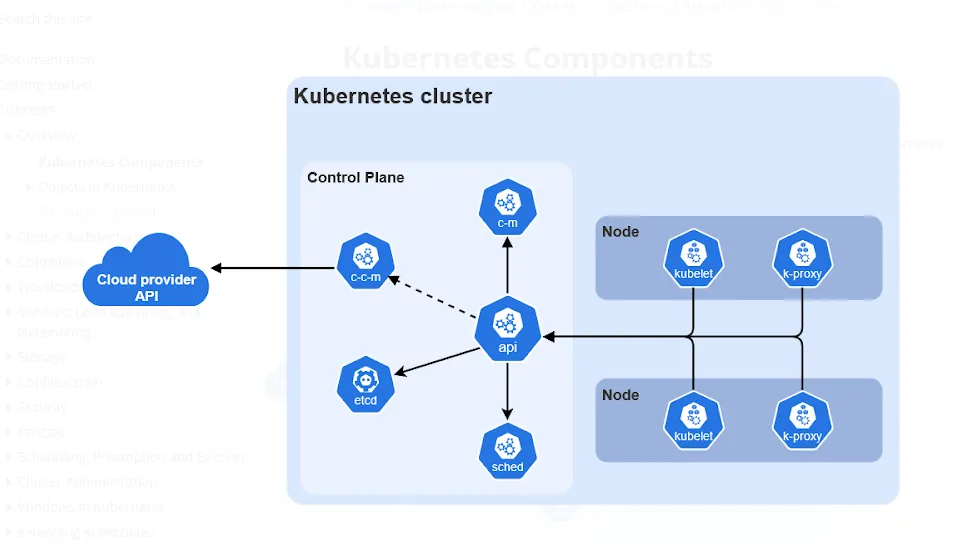

Давайте взглянем правде в глаза: каждая среда — это потенциальная точка входа для атакующих. Если традиционная инфраструктура предполагала относительно стабильный периметр безопасности, то контейнеризация размывает границы. Современный кластер Kubernetes может содержать сотни подов, десятки сервисов, множество образов из различных источников — и каждый элемент этой экосистемы требует защиты. Простая схема экосистемы Kubernetes-кластера: пользователи → API → поды → сервисы → образы → реестр. Источник: официальный сайт Kubernetes.

Простая схема экосистемы Kubernetes-кластера: пользователи → API → поды → сервисы → образы → реестр. Источник: официальный сайт Kubernetes.

Проблема в том, что контейнеры работают принципиально иначе. Здесь нет толстых гипервизорных прослоек, зато есть общее ядро операционной системы, динамичное создание и уничтожение рабочих нагрузок, распределенная сетевая архитектура. Всё это создаёт совершенно новую поверхность атак — от уязвимостей в образах до компрометации оркестратора.

Почему безопасность контейнеров критична сегодня

Рост контейнеризации в последние годы можно охарактеризовать одним словом: стремительный. Организации массово переходят на Docker и Kubernetes, стремясь ускорить циклы разработки и повысить эффективность инфраструктуры. Однако за удобством скрывается растущая сложность управления безопасностью.

Давайте рассмотрим ключевые факторы, делающие защиту окружения критически важной задачей:

- Эфемерность. В отличие от виртуальных машин, которые могут работать месяцами, контейнеры создаются и уничтожаются за секунды. Это усложняет мониторинг и форензику — атака может произойти и исчезнуть, не оставив следов в традиционных системах защиты.

- Масштаб и динамика инфраструктуры. Среднее количество подов на кластер варьируется от десятков до сотен — это больше, чем число серверов в небольшой компании. При этом среднее количество подов на организацию давно перевалило за тысячу, и они запускаются на разных кластерах, нередко в разных облаках.

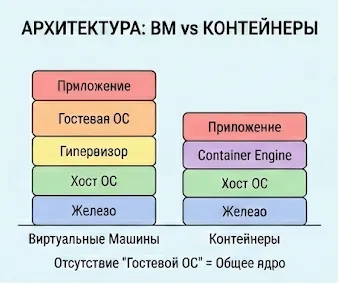

- Общее ядро операционной системы. Здесь кроется фундаментальное различие с виртуализацией: если виртуальные машины изолированы гипервизором, то контейнеры делят одно ядро Linux. Компрометация на уровне ядра может затронуть все окружения на хосте.

- Распределённая архитектура. Современные контейнерные среды — это сложные распределенные системы с множеством точек взаимодействия: API-серверы, сетевые плагины, системы хранения данных, ingress-контроллеры. Каждый компонент расширяет поверхность атак.

- Сравнение архитектуры ВМ и контейнеров. Фундаментальное различие архитектур: виртуальные машины изолированы гипервизором и имеют свои ядра ОС, тогда как контейнеры разделяют общее ядро хост-системы. Это объясняет, почему компрометация ядра хоста критична для всех контейнеров на узле.

Фундаментальное различие архитектур: виртуальные машины изолированы гипервизором и имеют свои ядра ОС, тогда как контейнеры разделяют общее ядро хост-системы. Это объясняет, почему компрометация ядра хоста критична для всех контейнеров на узле.

Классические инструменты информационной безопасности, разработанные для традиционной инфраструктуры, попросту не справляются с этими вызовами. Возникает необходимость в специализированных решениях, учитывающих особенности контейнерных технологий.

- Почему безопасность контейнеров критична сегодня

- Основные векторы атак в контейнерных инфраструктурах

- Мультикластерность и её влияние на безопасность

- Как обеспечивать безопасность на всех этапах жизненного цикла контейнера

- Практические рекомендации по защите Docker и Kubernetes

- ТОП-инструменты для контейнерной безопасности

- Кому и почему важна безопасность контейнеров

- Заключение

- Рекомендуем посмотреть курсы по обучению DevOps

Основные векторы атак в контейнерных инфраструктурах

Контейнерная инфраструктура представляет собой многоуровневый стек технологий, и каждый уровень открывает свои уникальные возможности для атакующих. Давайте разберем основные векторы угроз, с которыми сталкиваются организации при работе с Docker и Kubernetes.

Визуализация концепции глубокоэшелонированной защиты (defense-in-depth). Диаграмма демонстрирует, что безопасность контейнерной инфраструктуры — это не одна точка, а комплекс мер на разных уровнях стека: от базовой ОС хоста и настроек оркестратора до проверки образов и мониторинга поведения контейнера в рантайме. Прорыв любого внешнего слоя приближает атакующего к данным и коду приложения в центре.

Угрозы, связанные с образами

Образ контейнера — первая и одна из наиболее критичных точек уязвимости. Все контейнеры запускаются именно из образов, поэтому скомпрометированный образ становится серьёзной угрозой для всей системы. Проблема усугубляется тем, что разработчики часто используют готовые базовые образы из публичных репозиториев, не всегда проверяя их происхождение и содержимое.

Основные типы угроз на уровне образов включают:

- Уязвимости в зависимостях. Образы содержат множество библиотек и пакетов, каждый из которых может иметь известные CVE. Устаревшие версии компонентов — распространённая проблема, особенно когда образы не обновляются регулярно.

- Вредоносный код. Злоумышленники могут внедрить вредоносное ПО непосредственно в образ — например, криптомайнеры, бэкдоры или инструменты для lateral movement внутри инфраструктуры.

- Ошибки конфигурации. Использование привилегированного режима по умолчанию, запуск процессов от root, отсутствие ограничений ресурсов — всё это создаёт дополнительные риски при эксплуатации образа.

- Утечка конфиденциальных данных. Разработчики иногда «зашивают» в образы логины, пароли, API-ключи и токены доступа, полагая, что контейнер — это безопасная среда. На практике эти данные легко извлекаются при анализе слоёв образа.

| Тип угрозы | Уровень риска | Последствия |

|---|---|---|

| CVE в зависимостях | Высокий | Удалённое выполнение кода, DoS |

| Вредоносный код | Критический | Полная компрометация инфраструктуры |

| Встроенные секреты | Высокий | Утечка учётных данных |

| Неправильная конфигурация | Средний | Расширение привилегий |

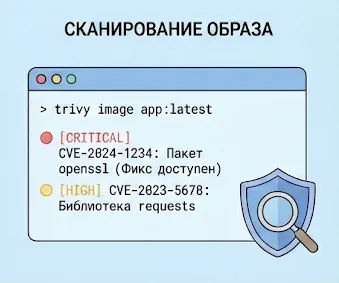

Иллюстрация работы автоматического сканера (на примере утилиты Trivy), выявляющего известные уязвимости (CVE) в библиотеках образа. Красным выделены критические проблемы, требующие немедленного исправления.

Опасности контейнерных реестров

Реестр выполняет роль центрального хранилища образов, и его компрометация может иметь катастрофические последствия. Программы контейнеризации и оркестраторы полагаются на реестр для управления образами, поэтому вредоносный код в реестре ставит под угрозу всю инфраструктуру.

- Компрометация публичного реестра. Атакующие могут проникнуть в публичные репозитории и подменить легитимные образы вредоносными версиями. Яркий пример — атака на цепочку поставок, когда взлом одного популярного образа затрагивает тысячи организаций.

- Взлом частного реестра. При получении root-доступа к внутреннему реестру злоумышленники получают возможность интеграции вредоносного кода в образы и его исполнения с правами суперпользователя — сценарий, известный как root-escape или jailbreak.

Ключевые меры защиты реестров:

- Организация строгого контроля доступа с многофакторной аутентификацией.

- Непрерывное сканирование образов в постоянном режиме.

- Использование подписей образов для проверки подлинности.

- Сегментация реестров по уровням доверия и критичности.

Уязвимости рантайма

Программная среда выполнения контейнеров создаёт особый класс угроз. На первый взгляд, запуск приложений в изолированных «пузырях» кажется безопасным, однако сам «пузырь» формируется программной средой, которая становится источником потенциальных уязвимостей.

Оценка безопасности рантайма — одна из наиболее сложных задач. Под каждое приложение создаётся своя программная среда, и уязвимости могут содержаться в самом ПО, при помощи которого работает приложение внутри окружения.

Критически важные события рантайма, требующие мониторинга:

- Попытки изменения параметров защиты и журналирования.

- Неожиданные сетевые подключения или передача данных.

- Запуск процессов, не предусмотренных спецификацией приложения.

- Обращения к файловой системе за пределами разрешённых директорий.

- Эскалация привилегий внутри контейнера.

Современные решения используют технологии eBPF, kprobes и uprobe для отслеживания событий на уровне ядра Linux, что позволяет выявлять аномальное поведение в реальном времени без значительной нагрузки на систему.

Уязвимости оркестратора (Kubernetes API / Swarm)

Платформа оркестрации представляет собой центр управления всей контейнерной инфраструктурой, и её компрометация открывает атакующим практически неограниченные возможности. При использовании Docker Swarm или Kubernetes возникает множество специфичных проблем безопасности.

Типовые неправильные конфигурации оркестратора:

- Ошибки RBAC (Role-Based Access Control). Излишне широкие права для сервисных аккаунтов, использование cluster-admin роли там, где достаточно ограниченных прав, отсутствие принципа минимальных привилегий.

- Незащищённый API-сервер. Kubernetes API, доступный без аутентификации или с дефолтными учётными данными, — прямой путь к полному контролю над кластером.

- Отсутствие Network Policies. Без явных правил сетевого взаимодействия любой под может обращаться к любому другому поду, что упрощает lateral movement для атакующих.

- Утечки токенов сервисных аккаунтов. ServiceAccount токены, автоматически монтируемые в поды, могут быть использованы для доступа к API Kubernetes, если окружение скомпрометировано.

- Небезопасные Admission Controllers. Отсутствие контроля на этапе развёртывания позволяет запускать контейнеры с опасными конфигурациями — привилегированным режимом, доступом к hostPath, capabilities.

Риски на уровне операционной системы хоста

Операционная система, на которой развёрнуты среды контейнеризации и оркестрации, представляет собой критическую точку безопасности. Не следует думать, что изолированное выполнение процессов само по себе является надёжной защитой — атакующие могут получить доступ к приложениям через уязвимости в ОС хоста.

- Root escape. Сценарий, при котором процесс внутри окружения эксплуатирует уязвимость ядра или неправильную конфигурацию для выхода из изоляции и получения доступа к хост-системе.

- Уязвимости ядра Linux. Поскольку все контейнеры делят одно ядро, уязвимость в ядре затрагивает всю инфраструктуру. Примеры включают Dirty COW, различные race conditions в подсистеме namespaces.

- Неправильная конфигурация cgroups и namespaces. Ослабленная изоляция ресурсов или процессов может позволить контейнеру воздействовать на хост или другие среды.

Меры хардненинга хост-системы:

- Регулярное обновление ядра и системных компонентов.

- Использование специализированных минимальных ОС (Container Linux, RancherOS, Photon OS).

- Настройка SELinux или AppArmor профилей.

- Ограничение capabilities для контейнеров.

- Запрет привилегированного окружения на production-хостах.

Сетевые угрозы

Сетевая защита в средах существенно отличается от традиционных подходов. Динамичная природа контейнеров, overlay-сети, множественные точки входа — всё это создаёт уникальные вызовы.

Основные сетевые угрозы:

- Отсутствие микросегментации. Без Network Policies весь трафик внутри кластера течёт свободно, что нарушает принцип zero trust и упрощает распространение атаки.

- Незащищённые сервисы. Открытие NodePort или LoadBalancer сервисов без должного контроля доступа превращает внутренние сервисы во внешние точки атаки.

- Man-in-the-Middle атаки. Отсутствие mTLS между сервисами позволяет перехватывать и модифицировать трафик внутри кластера.

- DNS-спуффинг. Компрометация CoreDNS или других DNS-сервисов позволяет перенаправлять трафик на вредоносные endpoints.

- Неконтролируемый egress-трафик. Отсутствие ограничений на исходящие соединения позволяет скомпрометированным контейнерам взаимодействовать с командными серверами или эксфильтрировать данные.

Мультикластерность и её влияние на безопасность

С ростом масштабов контейнерной инфраструктуры организации сталкиваются с новым уровнем сложности — управлением множеством кластеров одновременно. Это не просто количественное изменение, а качественный переход, требующий пересмотра подходов к обеспечению защиты.

Что такое мультикластерность

В мире IT существует понятие мультитенантности — способ развёртывания систем на все части инфраструктуры с управлением из единой консоли. Применительно к контейнерам мы используем термин «мультикластерность», поскольку тенантами здесь выступают кластеры Kubernetes или Docker Swarm, в которых работают приложения.

Важно различать мультикластерность и multi-tenancy внутри одного кластера. Multi-tenant подход предполагает изоляцию различных команд или проектов внутри единой группы с помощью namespaces и RBAC. Мультикластерность же означает управление несколькими физически или логически разделёнными группами, каждая из которых может иметь собственные требования к безопасности, производительности и доступности.

Почему организации выбирают мультикластерную архитектуру? Причины разнообразны: географическое распределение, разделение сред разработки и production, соблюдение требований регуляторов, изоляция критичных приложений. Однако каждый дополнительный кластер умножает не только вычислительные возможности, но и потенциальные векторы атак.

Роль «родительского» и «дочерних» кластеров

В мультикластерной архитектуре безопасности выделяются два типа кластеров с различными функциями:

Родительский кластер служит центром управления защитой. Сюда устанавливается ядро системы информационной безопасности, через этот кластер осуществляется настройка контейнеров и управление их защитой. При этом родительский кластер сам защищается с тем же уровнем строгости, что и зависимые от него сущности — ведь его компрометация означает потерю контроля над всей инфраструктурой.

Дочерние кластеры — это рабочие среды, где разворачиваются агенты защиты и вспомогательные сервисы для обеспечения кибербезопасности. Таких кластеров может быть множество, и каждый обладает своей спецификой: различные правила доступа, уровни сетевой активности, требования к производительности.

Центр управления в родительском кластере выполняет несколько ключевых задач:

- Централизованное управление политиками безопасности для всех дочерних кластеров.

- Агрегация и корреляция событий защиты из распределённой инфраструктуры.

- Координация реагирования на инциденты.

- Обеспечение единообразия конфигураций при сохранении гибкости под специфику каждого кластера.

- Мониторинг состояния агентов защиты и их автоматическое обновление.

Где возникают дополнительные риски

Мультикластерность, решая одни проблемы, порождает другие. Давайте рассмотрим специфические риски, связанные с управлением распределённой контейнерной инфраструктурой.

- Рассинхронизация политик безопасности. Когда кластеров много, поддерживать единые стандарты становится сложнее. Политика, обновлённая в родительском кластере, может не сразу примениться к дочерним из-за сетевых задержек или временной недоступности. Возникает окно уязвимости, когда часть инфраструктуры защищена по новым правилам, а часть — всё ещё использует устаревшие конфигурации.

- Различные конфигурации агентов. Каждый кластер уникален: у одних высокая сетевая активность требует интенсивного мониторинга, другим достаточно базового уровня контроля. Эта гибкость оборачивается сложностью: неправильная настройка производительности может привести к пропуску событий безопасности в одном кластере или избыточной нагрузке в другом.

- Проблемы масштабирования. С ростом числа кластеров растёт объём собираемых данных о событиях безопасности. Интенсивность потоков событий различается: где-то она должна быть высокой, где-то хватает минимального мониторинга. Без адаптивной настройки производительности система либо захлёбывается данными, либо упускает критичные события.

- Сложность сетевой связности. Дочерние кластеры могут располагаться в разных облаках, дата-центрах, даже географических регионах. Обеспечение защищённого соединения между родительским и дочерними кластерами, устойчивого к потерям связи, становится нетривиальной задачей. Многие платформы с открытым кодом поддерживают работу только с одним кластером или «не любят» нестабильные соединения.

- Усложнение аудита и расследований. При инциденте безопасности необходимо быстро понять, в какой части распределённой инфраструктуры он произошёл, как распространялся между кластерами, какие данные могли быть затронуты. Без централизованной системы корреляции событий это превращается в поиск иголки в стоге сена.

Возникает вопрос: как обеспечить защиту на всех этапах жизненного цикла контейнера в условиях мультикластерной инфраструктуры? Именно об этом — в следующем разделе.

Как обеспечивать безопасность на всех этапах жизненного цикла контейнера

Эффективная защита контейнерной инфраструктуры требует интеграции механизмов безопасности на каждом этапе — от момента создания образа до завершения работы контейнера в production. Это философия DevSecOps в действии: безопасность не как отдельный этап перед релизом, а как непрерывный процесс, встроенный в каждую фазу разработки и эксплуатации.

1) Сканирование образов на этапе сборки (CI/CD)

Вспомним концепцию shift left — подход, при котором тестирование защиты начинается на самых ранних этапах разработки. Традиционно под максимальным сдвигом влево понимался статический анализ кода, однако масштабная атака на SolarWinds изменила наше представление о необходимости контроля цепочки поставок. Когда киберпреступники внедрили вредоносное ПО в обновления платформы Orion, его загрузили около 18 тысяч клиентов — урок, который индустрия запомнила надолго.

Прежде чем написать первые строки кода, разработчик задумывается о языке программирования, утилитах для сборки, целевой среде развёртывания. Чтобы избежать сюрпризов в виде скрытой недекларированной функциональности, мы должны доверять инструментам и контролировать процесс сборки на всех этапах.

В мире CI/CD приложения преимущественно собираются из готовых шаблонов — docker-образов. Современные решения гибко встраиваются в любой конвейер сборки и автоматически сканируют конфигурационные файлы, манифесты и создаваемые образы на предмет соответствия политикам информационной безопасности. При обнаружении опасной уязвимости или вредоносной активности система блокирует сборку и доступ к небезопасным объектам, уведомляя команду разработки.

Важный аспект — гибкость реагирования. Для каждого pipeline можно настроить индивидуальную политику: блокировку можно исключить для feature-веток, которые не попадают в релиз, ограничившись уведомлениями об угрозах. Такой подход не тормозит разработку, но сохраняет видимость рисков.

2) Контроль развёртывания (Admission Controller)

Кластер Kubernetes — один из основополагающих элементов инфраструктуры, позволяющий работать со множеством узлов как с единым целым. Взаимодействие с кластером происходит преимущественно через API, и именно через него злоумышленники могут попытаться нарушить установленные правила: внести изменения в конфигурацию, модифицировать теги образов или получить прямой доступ к терминалу контейнера.

Admission Controller выступает в роли контрольно-пропускного пункта между запросом к API и его фактическим исполнением. Каждый запрос на создание, изменение или удаление ресурсов проходит через цепочку валидирующих и мутирующих webhooks, которые проверяют соответствие операции установленным политикам безопасности.

Типичные проверки включают запрет привилегированных контейнеров в production-средах, контроль источников образов (разрешены только доверенные реестры), проверку наличия resource limits, запрет монтирования hostPath, контроль использования capabilities. Если запрос нарушает хотя бы одно правило, он отклоняется до того, как потенциально опасная конфигурация попадёт в кластер.

Существует множество готовых решений для реализации политик — от встроенных PodSecurityPolicies (deprecated в новых версиях Kubernetes) до современных фреймворков вроде OPA Gatekeeper и Kyverno. Однако специализированные системы защиты контейнеров предлагают более гибкие механизмы с учётом контекста всей инфраструктуры.

3) Мониторинг поведения контейнеров в рантайме

Классические средства информационной безопасности недостаточно хорошо работают со средами оркестрации — это факт, подтверждённый практикой. Злоумышленники проникают в контейнер, и традиционные системы теряют их из виду. А они тем временем могут атаковать входящий сетевой трафик, изменять параметры безопасности и журналирования для сокрытия присутствия, эксфильтровать данные или модифицировать код приложения.

Специализированные решения для защиты контейнеров отслеживают все события на каждом узле кластера, используя штатные механизмы ядра Linux: kprobes для трассировки вызовов ядра, uprobe для мониторинга пользовательских приложений, tracepoint для отслеживания предопределённых точек инструментирования и BPF-LSM для реализации политик безопасности на уровне ядра.

Архитектурно важно разделять сбор событий и их анализ: первое должно выполняться максимально оперативно, чтобы не создавать задержек в работе ядра, в то время как второе может происходить в более щадящих условиях. Собранные данные обогащаются информацией от компонентов Kubernetes — метаданными подов, namespace, labels — и проверяются через цепочку специализированных детекторов, после чего консолидированные сведения направляются в SIEM или другие системы мониторинга.

4) Логи, аудит, политика реагирования

Обнаружение угрозы — лишь половина задачи. Критически важно правильно на неё отреагировать, причём сделать это быстро и безопасно для работающих приложений.

С одной стороны, хочется немедленно заблокировать подозрительный процесс, с другой — существует риск сделать это неаккуратно и потерять часть данных, повредить файловую систему или вызвать другие нежелательные последствия. Грубое завершение процесса может привести к inconsistent state в приложении или потере транзакций.

Альтернативный и более бережный подход — настройка webhooks для реагирования. Система защиты сообщает об угрозе во внешнюю систему оркестрации инцидентов (например, через интеграцию с мессенджерами или системами ticketing), которая может реализовать гибкие сценарии реагирования: корректное завершение контейнера с сохранением состояния, изоляцию скомпрометированного пода от остальной сети, автоматическое создание snapshot для последующей форензики.

Аудит событий безопасности в мультикластерной среде требует централизованного хранения и корреляции логов. Важно не просто собирать данные, но и обеспечивать их неизменность для возможности использования в качестве доказательной базы при расследовании инцидентов или выполнении требований регуляторов.

Практические рекомендации по защите Docker и Kubernetes

Теория защиты контейнеров бесполезна без конкретных практических шагов. Давайте рассмотрим проверенные рекомендации, организованные по уровням инфраструктуры — от образов до секретов.

- Безопасность образов контейнеров. Используйте минимальные базовые образы (Alpine, distroless) для сокращения поверхности атак. Каждый дополнительный пакет в образе — потенциальная уязвимость. Регулярно обновляйте базовые образы и зависимости, автоматизируйте сканирование на CVE в CI/CD pipeline. Не запускайте процессы от root — создавайте непривилегированных пользователей внутри контейнеров. Используйте multi-stage builds для исключения инструментов сборки из финального образа. Подписывайте образы цифровыми подписями и проверяйте их перед развёртыванием.

- Защита реестров. Настройте строгую аутентификацию и авторизацию для доступа к реестрам с использованием RBAC. Сканируйте образы в реестре на непрерывной основе — новые CVE публикуются ежедневно. Используйте приватные реестры для корпоративных образов, избегайте хранения критичных в публичных репозиториях. Внедрите политики retention для автоматической очистки устаревших образов. Шифруйте данные в реестре как в покое, так и при передаче.

- Сетевая безопасность. Определите и примените Network Policies для ограничения коммуникации между подами по принципу минимальных привилегий. По умолчанию весь трафик должен быть запрещён, разрешайте только необходимые соединения. Используйте Service Mesh (Istio, Linkerd) для автоматического mTLS между сервисами. Сегментируйте кластеры по уровням доверия — разделяйте production и development среды. Контролируйте egress-трафик, запрещайте неавторизованные исходящие соединения. Используйте Ingress Controllers с Web Application Firewall для защиты внешних точек входа.

- Hardening хост-систем. Применяйте регулярные обновления ядра Linux и системных компонентов. Рассмотрите использование специализированных ОС для контейнеров (Container Linux, RancherOS, Photon OS), которые содержат только минимально необходимый набор компонентов. Настройте SELinux или AppArmor профили для дополнительной изоляции. Ограничьте физический доступ к хостам и используйте encrypted storage. Мониторьте целостность критичных системных файлов.

- Безопасная конфигурация оркестратора. Следуйте принципу минимальных привилегий при настройке RBAC — предоставляйте только необходимые права. Регулярно проводите аудит ролей и привязок, удаляйте неиспользуемые ServiceAccounts. Защитите Kubernetes API: используйте сертификатную аутентификацию, закройте анонимный доступ и ограничьте его по IP. Включите аудит логирование для всех операций с API. Используйте Pod Security Standards для определения baseline требований безопасности. Отключите автоматическое монтирование ServiceAccount токенов где они не нужны.

- Управление секретами и конфиденциальными данными. Никогда не храните секреты в образах или переменных окружения в явном виде. Используйте Kubernetes Secrets с шифрованием at rest (включите encryption provider). Рассмотрите интеграцию с внешними системами управления секретами (HashiCorp Vault, AWS Secrets Manager, Azure Key Vault). Ротируйте секреты регулярно и автоматизируйте этот процесс. Ограничьте доступ к секретам через RBAC — только те поды, которым они действительно нужны. Используйте короткоживущие токены где возможно.

Реализация всех этих рекомендаций вручную — задача трудоёмкая и подверженная ошибкам. Именно поэтому индустрия разработала специализированные инструменты для автоматизации защиты контейнеров, о которых мы поговорим далее.

ТОП-инструменты для контейнерной безопасности

Рынок решений для защиты контейнеров стремительно развивается, предлагая инструменты для различных сценариев — от сканирования образов до комплексной защиты всего стека. Давайте рассмотрим ключевые категории и наиболее востребованные продукты в каждой из них.

Сканирование и контроль образов

Эта категория инструментов фокусируется на выявлении уязвимостей и проблем защиты на этапе сборки и хранения образов.

- Qualys Container Security поддерживает защиту контейнеров на протяжении всего жизненного цикла, определяя уязвимости ещё на этапе сборки. Включает собственный сканер безопасности в виде отдельного слоя в контейнере, что позволяет проводить анализ без внешних зависимостей.

- Aqua Cloud Native Security Platform сканирует образы и реестры, поддерживает защиту в облачных средах, ведёт детальные логи и разворачивает брандмауэр, специально разработанный под платформы контейнеризации.

- Tenable.io Container Security предлагает онлайн-мониторинг ранее неизвестных угроз, проверку целостности образов, оценку уровня риска в соответствии с настройками пользователя и анализ защищённости платформы контейнеризации.

RUNTIME-защита

Решения этой категории мониторят поведение контейнеров в реальном времени, выявляя аномалии и блокируя подозрительную активность.

- NeuVector Container Security обеспечивает защиту процессов и файлов в работающих контейнерах, выполняет онлайн-сканирование на предмет уязвимостей, развёртывает многоуровневый firewall и предлагает специализированные функции для дополнительной безопасности Kubernetes.

- Sysdig Secure представляет собой комплексное вспомогательное решение, включающее набор модулей для отслеживания уязвимостей, настройки исполняемой среды и повышения уровня защиты контейнерных приложений с использованием eBPF технологий.

- Prisma Cloud Compute от Palo Alto Networks предоставляет многоуровневую защиту контейнерных стеков, включая реестр, операционной системы хоста и самих контейнеров, а также инструменты для облачной безопасности.

Встроенная DevSecOps безопасность

Инструменты для интеграции защиты непосредственно в процессы разработки и развёртывания.

- StackRox Kubernetes Security Platform (приобретён Red Hat) специализируется на создании и управлении политиками безопасности, работе с белыми списками, контроле поведения контейнеров во время исполнения. Поддерживает совместную работу с другими сканерами образов, включая решения от Google.

- Cloud One Container Security от Trend Micro включает встроенный сканер образов, настройку политик для разрешения или блокировки развёртывания и запуска контейнеров, интегрируется в CI/CD pipeline для автоматизации проверок защиты.

Корпоративные платформы защиты

Комплексные enterprise-решения, покрывающие все аспекты контейнерной безопасности.

- CloudGuard for Container Security от Check Point предлагает расширенный инструментарий для безопасности Kubernetes: исправление ошибок конфигураций, настройку правил работы контейнеров, централизацию отслеживаемых данных и создание детальных отчётов для compliance.

- Guardicore Centra Security Platform разработана для комплексной защиты связки Docker и Kubernetes, включает инструменты для защиты на уровне центра обработки данных и обеспечивает микросегментацию сетевого трафика.

- CipherTrust Transparent Encryption Container Security фокусируется на криптографической защите данных в контейнерах, контроле доступа и журналировании всех операций с чувствительной информацией.

| Инструмент | Основные функции | Специализация |

|---|---|---|

| Aqua Security | Сканирование, runtime-защита, compliance | Полный стек |

| Sysdig Secure | eBPF-мониторинг, Falco, forensics | Runtime-анализ |

| Qualys | Уязвимости, встроенный сканер | Lifecycle security |

| NeuVector | Network firewall, process control | Runtime-защита |

| Prisma Cloud | Multi-cloud, CWPP, CSPM | Enterprise-платформа |

| StackRox | Policy management, CI/CD | DevSecOps |

| CloudGuard | Kubernetes-фокус, compliance | K8s security |

Выбор конкретного инструмента зависит от размера инфраструктуры, требований к интеграции, бюджета и внутренней экспертизы команды. Для небольших проектов может быть достаточно встроенных возможностей облачных провайдеров, в то время как крупные организации нуждаются в enterprise-решениях с централизованным управлением.

Кому и почему важна безопасность контейнеров

Защита контейнерной инфраструктуры — не узкоспециализированная задача, замкнутая в рамках одного отдела. Она затрагивает различные роли в организации, и каждая из них имеет свои специфические потребности и вызовы при работе с контейнерами.

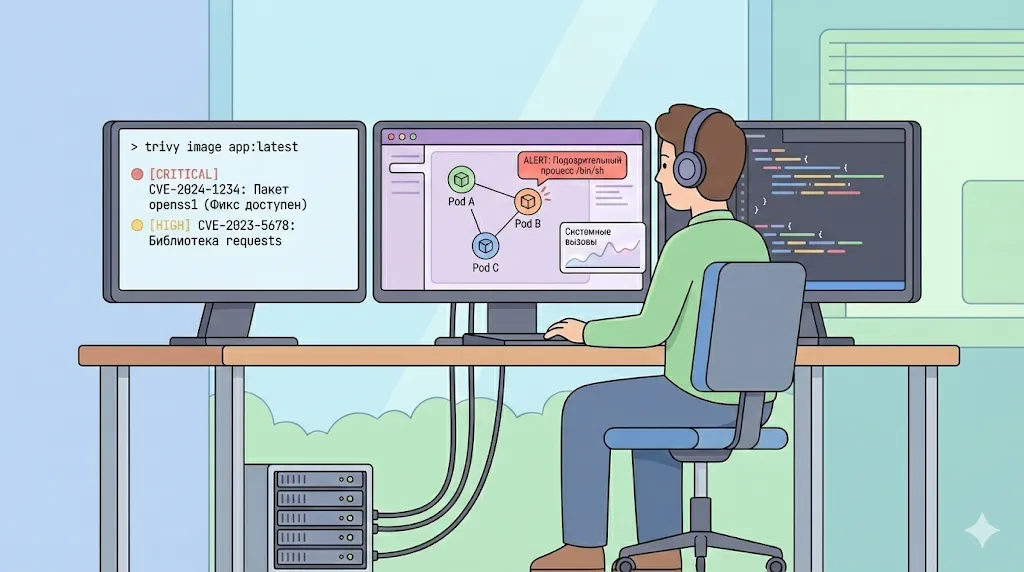

- SOC и специалисты по ИБ. Для операторов центров мониторинга защиты и специалистов по информационной безопасности контейнеры представляют особую сложность. Динамичная природа контейнерных сред, где рабочие нагрузки создаются и уничтожаются за секунды, требует принципиально иного подхода к обнаружению и реагированию на инциденты. Этим специалистам критически важно понимать, в какой части инфраструктуры произошёл инцидент, и находить связанные события в контейнерах. Использование единого инструмента для работы со всеми кластерами действительно сокращает время реагирования на киберугрозы и уменьшает количество ошибок при проведении расследований. Современные системы защиты контейнеров передают информацию о событиях в конкретных частях инфраструктуры и поддерживают интеграцию с платформами мониторинга, что позволяет не только проводить мониторинг, но и решать задачи уведомлений и оперативного реагирования.

- DevOps и администраторы. Для команд, управляющих инфраструктурой, особенно при работе с большими распределёнными системами, важна возможность централизованного управления. Имея дело со множеством кластеров, хочется работать в режиме единого окна, не переключаясь между различными интерфейсами и контекстами. Администраторам необходима гибкость в настройке потребления ресурсов для различных кластеров: где-то требуется высокая производительность мониторинга, где-то достаточно базового уровня контроля. Возможность выбирать только нужные сенсоры и компоненты защиты для каждого кластера позволяет оптимизировать использование вычислительных ресурсов и избежать избыточной нагрузки на инфраструктуру.

- AppSec-инженеры. Специалистам по безопасности приложений необходимо применять различные политики со своими исключениями и интеграциями для разных частей инфраструктуры. Политики должны масштабироваться по мере роста системы, адаптируясь под потребности и ресурсы каждой группы. Возможность независимо настраивать сценарии реагирования в дочерних кластерах, адаптируя политики под их специфику, существенно сокращает количество ложных срабатываний и повышает точность обнаружения реальных угроз. Интеграция с CI/CD pipeline позволяет встраивать проверки безопасности на самых ранних этапах разработки, реализуя концепцию shift-left security.

- Руководители ИТ / ИБ. Для руководящего звена критически важна видимость общей картины безопасности. При оценке киберрисков возникает вопрос: какой процент кластеров покрыт мониторингом? Какова общая картина уязвимостей в инфраструктуре?

Иллюстрация рабочего процесса специалиста по информационной безопасности в современном SOC. Инженер одновременно анализирует результаты сканирования образов на уязвимости и алерты системы runtime-мониторинга, что позволяет оперативно реагировать на инциденты в контейнерной инфраструктуре.

Современные решения для защиты контейнеров позволяют быстро развернуть защиту на всех кластерах, включая автоматическое подключение дочерних кластеров к родительским. Это даёт возможность получать полную и достоверную информацию о состоянии защиты инфраструктуры, видеть всю активность в контейнерах и принимать обоснованные решения о распределении ресурсов и приоритетах в области информационной безопасности.

Заключение

Контейнеризация изменила ландшафт IT-инфраструктуры, но вместе с преимуществами принесла и новые вызовы в области безопасности. Мы рассмотрели основные векторы атак — от уязвимостей в образах до рисков на уровне оркестратора и хост-системы, обсудили специфику защиты мультикластерных сред и важность интеграции безопасности на каждом этапе жизненного цикла контейнера. Подведем итоги:

- Уязвимости контейнеров возникают на всех уровнях стека Docker и Kubernetes. Они затрагивают образы, реестры, рантайм, оркестратор и хост-систему.

- Безопасность контейнеров осложняется масштабом и динамикой инфраструктуры. Эфемерность подов и распределённая архитектура усложняют мониторинг и расследование.

- Риски начинаются с образов и цепочки поставок. Устаревшие зависимости, вредоносный код, ошибки конфигурации и встроенные секреты приводят к компрометации.

- Компрометация реестра усиливает эффект атаки на всю инфраструктуру. Нужны строгий доступ, постоянное сканирование, сегментация и проверка подписей образов.

- Уязвимости рантайма проявляются через аномальное поведение контейнеров. Важно отслеживать процессы, сетевые соединения, доступ к ФС и попытки эскалации привилегий.

- Kubernetes API и ошибки RBAC часто становятся точкой входа. Принцип минимальных привилегий, защита API и контроль admission-политик снижают вероятность захвата кластера.

- Без Network Policies атаки легче распространяются внутри кластера. Микросегментация, mTLS и контроль egress-трафика поддерживают модель zero trust.

- Хост-система остаётся критической точкой защиты. Обновления ядра, SELinux/AppArmor и запрет привилегированных контейнеров уменьшают риск root escape.

- В мультикластерной архитектуре растут риски рассинхронизации политик. Нужны централизованное управление правилами и корреляция событий между кластерами.

- Эффективная защита строится по DevSecOps на всём жизненном цикле. Сканирование в CI/CD, admission-контроль, runtime-мониторинг и аудит дополняют друг друга.

Если вы только начинаете осваивать DevOps и контейнерные технологии, рекомендуем обратить внимание на подборку курсов по Devops. В обучающих программах обычно сочетаются теоретическая база и практическая работа с реальными сценариями защиты контейнерной инфраструктуры.

Рекомендуем посмотреть курсы по обучению DevOps

| Курс | Школа | Цена | Рассрочка | Длительность | Дата начала | Ссылка на курс |

|---|---|---|---|---|---|---|

|

DevOps-инженер

|

Eduson Academy

111 отзывов

|

Цена

119 900 ₽

|

От

9 992 ₽/мес

0% на 24 месяца

14 880 ₽/мес

|

Длительность

8 месяцев

|

Старт

18 марта

Пн, Ср, 19:00-22:00 по МСК

|

Подробнее |

|

DevOps-инженер

|

Нетология

46 отзывов

|

Цена

101 800 ₽

226 321 ₽

с промокодом kursy-online

|

От

3 143 ₽/мес

Без переплат на 2 года.

4 861 ₽/мес

|

Длительность

16 месяцев

|

Старт

15 марта

|

Подробнее |

|

Профессия DevOps-инженер

|

Skillbox

226 отзывов

|

Цена

161 751 ₽

323 502 ₽

Ещё -20% по промокоду

|

От

4 757 ₽/мес

Без переплат на 22 месяца с отсрочкой платежа 3 месяца.

|

Длительность

4 месяца

|

Старт

3 марта

|

Подробнее |

|

DevOps для эксплуатации и разработки

|

Яндекс Практикум

100 отзывов

|

Цена

160 000 ₽

|

От

23 000 ₽/мес

|

Длительность

6 месяцев

Можно взять академический отпуск

|

Старт

9 марта

|

Подробнее |

|

Профессия DevOps-инженер PRO

|

Skillbox

226 отзывов

|

Цена

87 035 ₽

174 070 ₽

Ещё -20% по промокоду

|

От

3 956 ₽/мес

Без переплат на 22 месяца с отсрочкой платежа 3 месяца.

|

Длительность

6 месяцев

|

Старт

3 марта

|

Подробнее |

Очередь с приоритетом (Priority Queue): что это такое, как работает и где применяется

Очередь с приоритетом это способ управлять задачами по их важности, а не по времени добавления. Как она устроена, почему работает быстрее обычной очереди и где реально используется?

Воркшоп — что это такое, зачем нужно и как его организовать

Что такое воркшоп и как извлечь из него максимум пользы? Мы поделимся структурой занятий и практическими лайфхаками.

Ручное и автоматизированное тестирование: преимущества и ограничения

Какой подход к тестированию лучше — ручной или автоматизированный? Разбираем особенности каждого метода, их плюсы и минусы, чтобы помочь вам принять правильное решение.

Spline — 3D-дизайн без головной боли. Разбираемся, как это работает

Spline — это инструмент, который упрощает создание 3D-объектов и анимации для веба. В статье расскажем, почему он похож на Figma для трехмерной графики и как его можно использовать.