Ansible Playbook: что это, как работает и как писать плейбуки (с примерами)

В мире системного администрирования и DevOps существует критическая проблема: как эффективно управлять десятками или сотнями серверов, не погружаясь в хаос bash-скриптов и не тратя часы на монотонные операции? Ansible Playbook решает эту задачу элегантно — предоставляя декларативный способ описать желаемое состояние инфраструктуры в читаемом YAML-формате.

Playbook (плейбук, или «сценарий») представляет собой файл, где мы пошагово описываем, что именно должно произойти на удаленных машинах: установить nginx, создать пользователей, развернуть приложение или настроить firewall. При этом Ansible берет на себя всю сложность — подключается по SSH, выполняет операции и гарантирует идемпотентность (то есть повторный запуск не сломает систему, а лишь убедится, что все уже настроено как нужно).

Этот материал будет полезен системным администраторам, DevOps-инженерам, разработчикам инфраструктуры и всем, кто устал от ручной настройки серверов. Мы рассмотрим как базовые концепции — структуру плейбука, модули, переменные — так и продвинутые сценарии: работу с шаблонами, циклами, условиями и интеграцию с CI/CD. Разберем практические примеры и типичные ошибки, которые помогут избежать подводных камней на старте.

- Что такое Ansible и почему используются плейбуки

- Где Ansible особенно эффективен и кто его использует

- Устройство и структура Ansible Playbook (основа)

- Как запустить Ansible Playbook и что происходит при выполнении

- Работа с переменными в Ansible (vars, inventory, group_vars)

- Шаблоны и генерация конфигураций (template + Jinja2)

- Условия в Ansible Playbook (when) и логические выражения

- Циклы в плейбуках (loop)

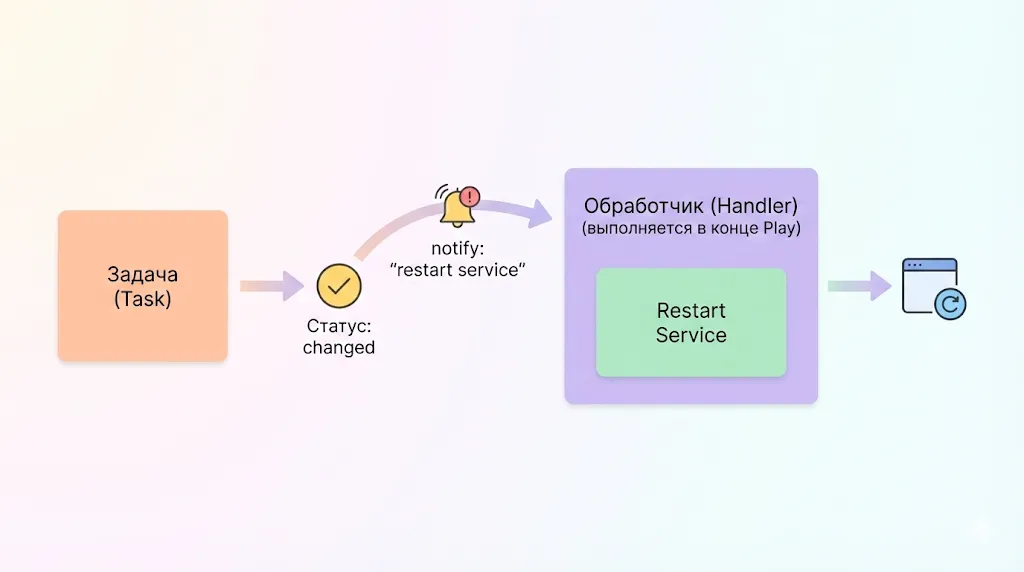

- Handlers (обработчики): что это и как работают

- Хранение чувствительных данных: Ansible Vault

- Структура проекта Ansible: папки, роли, Git

- Практические примеры плейбуков (большой блок)

- Типичные ошибки и рекомендации по написанию плейбуков

- Заключение

- Рекомендуем посмотреть курсы по обучению DevOps

Что такое Ansible и почему используются плейбуки

Ansible — это инструмент автоматизации инфраструктуры, который работает по принципу «агентлесс»: для управления удаленными серверами не требуется устанавливать на них дополнительное ПО. Достаточно SSH-доступа и Python на целевых машинах. Эта простота делает Ansible одним из самых популярных решений в экосистеме DevOps, наряду с такими инструментами, как Terraform или Chef, но с существенно более низким порогом входа.

Скриншот официальной страницы документации Ansible с примером простого playbook на YAML

В основе философии Ansible лежит декларативный подход: мы описываем желаемое состояние системы, а не последовательность команд для его достижения. Например, вместо «выполни apt-get install nginx, затем скопируй конфиг, затем перезапуски сервис» мы говорим: «nginx должен быть установлен, конфигурационный файл должен существовать с таким-то содержимым, сервис должен быть запущен». Ansible самостоятельно определяет, какие действия необходимы для достижения этого состояния.

Плейбук становится центральным элементом этой логики. По сути, это сценарий автоматизации, написанный на YAML — простом, человекочитаемом формате. В отличие от императивных bash-скриптов, которые выполняются линейно и требуют тщательной обработки ошибок, playbook обладает идемпотентностью: его можно запускать многократно, и каждый раз Ansible проверит текущее состояние системы и выполнит только необходимые изменения.

Когда использовать плейбук? Практически всегда, когда речь идет о повторяющихся операциях инфраструктуры: развертывание приложений, настройка новых серверов, обновление конфигураций, управление пользователями. Playbook легко версионируется в Git, что обеспечивает прозрачность изменений и возможность отката. Более того, благодаря модульной структуре и использованию ролей, сложные сценарии можно разбивать на переиспользуемые компоненты — это превращает Ansible в мощный инструмент для управления инфраструктурой любого масштаба.

Где Ansible особенно эффективен и кто его использует

Ansible находит применение в различных областях IT-индустрии, но особенно ярко его преимущества проявляются в средах, где требуется управление множеством серверов и автоматизация рутинных операций. Давайте рассмотрим основные категории специалистов, для которых плейбук становятся незаменимым инструментом.

- DevOps-инженеры используют плейбук для построения CI/CD-пайплайнов и автоматизации развертывания приложений. Типичные задачи включают настройку окружений (dev, staging, production), развертывание контейнеров и оркестрацию обновлений без простоя. Возможность интегрировать playbook с Jenkins, GitLab CI или GitHub Actions делает процесс релизов предсказуемым и воспроизводимым.

- Site Reliability Engineers (SRE) ценят Ansible за способность быстро реагировать на инциденты и поддерживать конфигурационный дрейф под контролем. С помощью playbook можно моментально откатить неудачные изменения, применить патчи безопасности на сотни серверов или восстановить сервисы после сбоя. Идемпотентность гарантирует, что повторное применение конфигурации не приведет к непредсказуемым последствиям.

- Системные администраторы используют playbook для массовых операций: создание пользователей и управление SSH-ключами, установка и обновление пакетов, настройка мониторинга и резервного копирования. То, что раньше требовало часов ручной работы или сложных bash-скриптов, теперь выполняется одной командой.

- Разработчики в небольших командах применяют плейбук для управления собственной инфраструктурой без необходимости глубоко погружаться в системное администрирование. Простота YAML и наличие готовых модулей позволяют быстро автоматизировать развертывание тестовых окружений или поднять локальную копию production-среды.

- Инфраструктурные команды в крупных организациях используют Ansible для поддержания единых стандартов конфигурации, управления compliance-политиками и интеграции с системами мониторинга. Возможность хранить всю инфраструктуру как код (Infrastructure as Code) обеспечивает прозрачность и упрощает аудит изменений.

Устройство и структура Ansible Playbook (основа)

Чтобы эффективно работать с Ansible, необходимо понимать архитектуру плейбука и его ключевые компоненты. На первый взгляд YAML-файл может показаться простым списком инструкций, но за этой простотой скрывается продуманная структура, которая обеспечивает гибкость и масштабируемость.

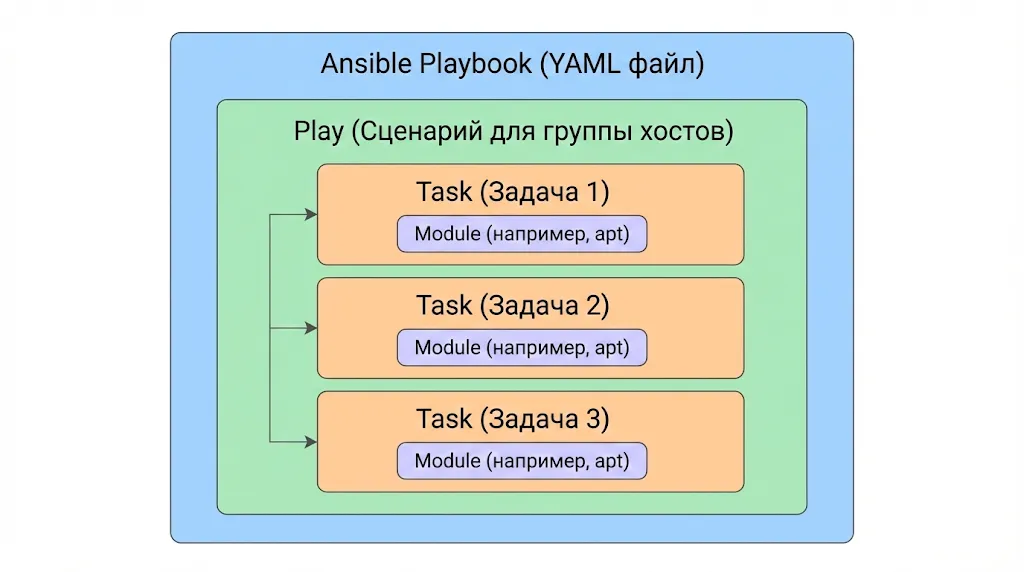

Playbook состоит из одного или нескольких play (сценариев выполнения). Каждый play определяет, на каких хостах будут выполняться операции и какие именно задачи необходимо выполнить. Сценарии запускаются последовательно, в том порядке, в котором они описаны в файле. Это позволяет логически разделять этапы настройки — например, сначала подготовить базовую конфигурацию на всех серверах, затем настроить веб-серверы, и наконец развернуть приложение.

Внутри каждого play находится список tasks (задач) — атомарных операций, которые выполняет плейбук. Каждая задача использует модуль — готовый компонент для выполнения конкретного действия: установки пакета, копирования файла, управления сервисом и так далее. Ansible предоставляет сотни встроенных модулей, что избавляет от необходимости писать низкоуровневые команды.

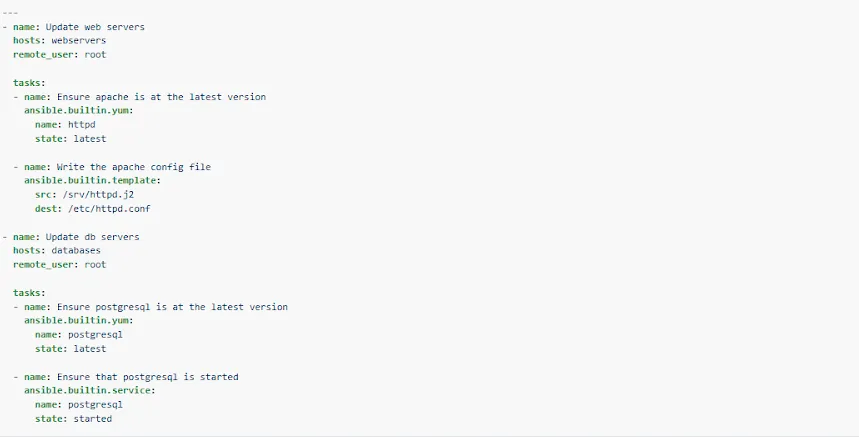

Визуальное представление вложенной структуры плейбука: файл содержит сценарии (Play), которые состоят из задач (Tasks), использующих модули (Modules).

Для управления реакцией на изменения используются handlers (обработчики) — специальные задачи, которые запускаются только при условии, что какая-то другая задача изменила состояние системы. Классический пример: после изменения конфигурационного файла nginx необходимо перезагрузить сервис, но делать это нужно только один раз в конце выполнения всех задач, даже если конфигурация менялась несколько раз.

Все это описывается в формате YAML — минималистичном языке разметки, где структура задается отступами (обычно два пробела на уровень вложенности). Важно: использование табуляции в YAML недопустимо, только пробелы. Элементы на одном уровне иерархии должны иметь одинаковый отступ.

Рассмотрим простейший пример playbook:

--- - name: Configure web servers hosts: webservers become: yes tasks: - name: Install nginx ansible.builtin.apt: name: nginx state: present - name: Start nginx service ansible.builtin.service: name: nginx state: started enabled: yes

В этом примере мы видим один play с понятным именем, который нацелен на группу хостов webservers. Параметр become: yes указывает, что команды должны выполняться с правами суперпользователя (через sudo). Далее следуют две задачи: установка nginx через модуль apt и запуск сервиса через модуль service.

Еще один пример — playbook с несколькими сценариями:

--- - name: Update database servers hosts: databases become: yes tasks: - name: Ensure PostgreSQL is latest ansible.builtin.yum: name: postgresql state: latest - name: Configure application servers hosts: appservers become: yes tasks: - name: Deploy application ansible.builtin.git: repo: https://github.com/example/app.git dest: /var/www/app

Здесь два независимых play: первый обновляет PostgreSQL на серверах баз данных, второй разворачивает приложение на app-серверах. Каждый play выполняется на своей группе хостов, что позволяет четко разграничить зоны ответственности и логику настройки.

Понимание этой базовой структуры — фундамент для создания более сложных сценариев с переменными, условиями и циклами, о которых мы поговорим далее.

Play — сценарий выполнения

Play представляет собой логический блок в playbook, который определяет набор операций для конкретной группы хостов. Можно сказать, что play — это своеобразный контракт: «на этих машинах нужно выполнить такие-то действия». Каждый playbook может содержать один или несколько play, которые выполняются последовательно сверху вниз.

Ключевой параметр любого play — это hosts, который указывает, на каких машинах будут выполняться задачи. Значение может быть именем группы из inventory-файла (например, webservers, databases), конкретным хостом (server1.example.com) или специальным паттерном all для применения ко всем доступным хостам. Ansible использует inventory — файл, где перечислены все управляемые серверы и их группировки, что позволяет гибко таргетировать сценарии.

Параметр become определяет, нужны ли повышенные привилегии для выполнения задач. Когда мы устанавливаем become: yes, плейбук будет выполнять команды от имени суперпользователя (обычно через sudo). Это необходимо для большинства системных операций — установки пакетов, изменения конфигураций, управления сервисами. По умолчанию Ansible подключается к серверам от имени текущего пользователя, поэтому без become многие операции завершатся с ошибкой доступа.

Дополнительно в play можно задать переменные через секцию vars, определить handlers для реакции на изменения или указать специфические параметры подключения. Такая структура позволяет создавать самодостаточные сценарии, где вся необходимая логика сосредоточена в одном месте и легко читается даже спустя месяцы после написания.

Tasks — набор операций

Tasks (задачи) — это сердце любого playbook, список конкретных операций, которые Ansible должен выполнить на целевых хостах. Каждая задача представляет собой вызов модуля с определенными параметрами и имеет четкую структуру, которая делает код самодокументируемым.

Обязательный элемент каждой задачи — параметр name, который содержит человекочитаемое описание того, что делает задача. Хотя технически можно опустить имя, это считается плохой практикой: при выполнении плейбук выводит эти имена в лог, что позволяет отслеживать прогресс и быстро находить проблемные места. Хорошее имя задачи отвечает на вопрос «что происходит?» — например, «Install nginx» или «Copy application config».

После имени указывается модуль, который выполнит необходимое действие. Модули принимают параметры в формате ключ-значение, которые определяют детали операции. Рассмотрим типичный пример:

tasks: - name: Ensure nginx is installed ansible.builtin.apt: name: nginx state: present update_cache: yes - name: Copy nginx configuration ansible.builtin.copy: src: files/nginx.conf dest: /etc/nginx/nginx.conf owner: root group: root mode: '0644'

В первой задаче используется модуль apt для установки пакета. Параметр state: present означает «пакет должен быть установлен», а update_cache: yes обновляет кэш пакетного менеджера перед установкой. Вторая задача копирует файл конфигурации с локальной машины на сервер, указывая владельца, группу и права доступа.

Важная особенность: каждая задача выполняется независимо и возвращает статус — изменилось ли состояние системы, выполнилась ли операция успешно или произошла ошибка. Это позволяет плейбуку точно контролировать процесс выполнения и при необходимости останавливать playbook на проблемных задачах.

Модули Ansible

Модули — это готовые компоненты Ansible, которые выполняют конкретные операции на управляемых хостах. Можно сказать, что модули играют роль «строительных блоков»: вместо того чтобы писать сложные shell-команды вручную, мы используем специализированные модули, которые абстрагируют низкоуровневые детали и обеспечивают идемпотентность.

Ansible предоставляет сотни встроенных модулей для самых разных задач — от управления пакетами и файлами до работы с облачными провайдерами и базами данных. Модули написаны с учетом особенностей различных операционных систем, что позволяет писать кросс-платформенный код: например, модуль package автоматически выберет нужный пакетный менеджер (apt, yum, dnf) в зависимости от дистрибутива Linux.

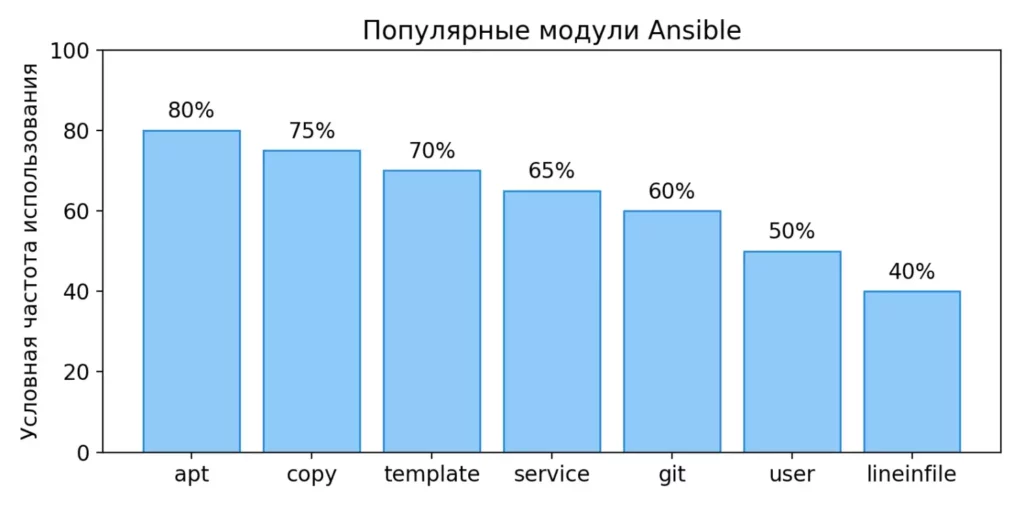

Наиболее часто используемые модули включают:

- apt / yum / dnf — управление пакетами в Debian/Ubuntu и RedHat/CentOS соответственно.

- copy — копирование файлов с локальной машины на удаленные хосты.

- file — создание директорий, изменение прав доступа, создание символических ссылок.

- template — генерация конфигурационных файлов на основе Jinja2-шаблонов.

- service / systemd — управление системными сервисами (запуск, остановка, перезагрузка).

- git — клонирование и обновление репозиториев.

- user — управление пользователями и группами.

- command / shell — выполнение произвольных команд (используется, когда специализированного модуля нет).

- lineinfile — добавление или изменение строк в конфигурационных файлах.

- authorized_key — управление SSH-ключами для пользователей.

При выборе модуля стоит отдавать предпочтение специализированным решениям перед универсальными command или shell, поскольку они обеспечивают лучшую идемпотентность и обработку ошибок.

Столбчатая диаграмма отображает условную популярность модулей Ansible: от установки пакетов (apt) до управления пользователями (user). Это помогает читателю сфокусироваться на наиболее полезных и часто применяемых инструментах.

Как запустить Ansible Playbook и что происходит при выполнении

После того как playbook написан, его необходимо запустить — и здесь начинается взаимодействие плейбука с целевыми хостами. Понимание процесса выполнения помогает не только правильно интерпретировать результаты, but и эффективно отлаживать проблемы.

При запуске плейбука Ansible выполняет следующую последовательность действий: сначала читает inventory-файл, чтобы определить список доступных хостов и их группировки; затем устанавливает SSH-соединения с целевыми машинами; после этого Ansible по очереди запускает каждый play и выполняет его задачи. Все задачи внутри одного play идут в заданном порядке, но выполняются сразу на всех хостах, благодаря чему работа с большим числом серверов происходит быстрее.

Перед выполнением каждой задачи плейбук проверяет текущее состояние системы. Например, если задача требует установить nginx, Ansible сначала проверит, не установлен ли пакет уже. Если nginx присутствует — задача пропускается со статусом ok, если отсутствует — устанавливается со статусом changed. Эта идемпотентность гарантирует, что повторный запуск playbook безопасен и не приведет к нежелательным побочным эффектам.

В процессе выполнения Ansible выводит детальную информацию в консоль: имена play и tasks, статусы выполнения для каждого хоста, ошибки при их возникновении. По завершении формируется итоговая сводка (PLAY RECAP), которая показывает количество успешных операций, изменений и ошибок для каждого хоста. Это позволяет быстро оценить результат выполнения и выявить проблемные серверы.

Если какая-то задача завершается с ошибкой, плейбук по умолчанию останавливает выполнение playbook для проблемного хоста, но продолжает работу на остальных. Это поведение можно изменить с помощью директив ignore_errors или failed_when, что дает гибкий контроль над обработкой исключительных ситуаций.

Handlers, если они были вызваны через notify, выполняются в самом конце play — после всех обычных задач. При этом каждый handler запускается только один раз, даже если был вызван несколько раз из разных задач. Это особенно важно для операций перезапуска сервисов: независимо от того, сколько раз менялась конфигурация, nginx перезагрузится только однажды.

Базовая команда ansible-playbook

Для запуска плейбука используется команда ansible-playbook, которая принимает путь к YAML-файлу и опциональные параметры для управления процессом выполнения. Базовый синтаксис выглядит следующим образом:

ansible-playbook -i inventory site.yml

Здесь -i inventory указывает на файл с описанием хостов (inventory), а site.yml — имя playbook, который нужно выполнить. Если inventory не указан явно, Ansible будет искать его в конфигурационном файле ansible.cfg или использовать путь по умолчанию /etc/ansible/hosts.

Для управления детализацией вывода существует флаг -v (verbose), который можно повторять для увеличения подробности:

- -v — базовая детализация, показывает результаты задач.

- -vv — добавляет информацию о входных и выходных данных модулей.

- -vvv — максимальная детализация, включая детали SSH-подключений и отладочную информацию.

Флаг —limit позволяет ограничить выполнение конкретными хостами или группами:

ansible-playbook -i inventory site.yml --limit webservers ansible-playbook -i inventory site.yml --limit server1.example.com

Дополнительные полезные опции включают —check (dry-run режим, не вносит изменений), —diff (показывает изменения в файлах) и —tags (выполняет только задачи с определенными тегами). Комбинирование этих флагов дает гибкий контроль над процессом выполнения.

Что означают статусы ok, changed, skipped, failed

При выполнении плейбука каждая задача возвращает один из нескольких статусов, которые отображаются в консоли и позволяют понять, что именно произошло на целевом хосте. Умение правильно интерпретировать эти статусы критически важно для диагностики проблем и понимания того, какие изменения были внесены в систему.

ok (зеленый цвет) — задача выполнена успешно, но не внесла никаких изменений в систему. Например, пакет уже был установлен, или файл уже существует с нужным содержимым и правами доступа. Это нормальное поведение идемпотентных модулей и признак того, что система уже находится в желаемом состоянии.

changed (оранжевый/желтый цвет) — задача выполнена успешно и изменила состояние системы. Пакет был установлен, файл создан или изменен, сервис перезапущен. Статус changed — это то, что запускает handlers через механизм notify.

skipped (голубой цвет) — задача была пропущена, обычно из-за условия when, которое вернуло false. Например, задача предназначена только для Ubuntu, но выполняется на CentOS. Это нормальное поведение при использовании условной логики.

failed (красный цвет) — задача завершилась с ошибкой. Это может быть недоступность пакета, проблемы с правами доступа, ошибки в синтаксисе команды. По умолчанию Ansible останавливает выполнение playbook для хоста, на котором произошла ошибка, но продолжает работу на остальных серверах.

В итоговой сводке (PLAY RECAP) эти статусы суммируются для каждого хоста, что позволяет быстро оценить результат выполнения и выявить проблемные машины.

Работа с переменными в Ansible (vars, inventory, group_vars)

Переменные — это механизм, который делает playbook гибкими и переиспользуемыми. Вместо жестко закодированных значений мы используем переменные, что позволяет адаптировать один и тот же сценарий для разных окружений, хостов или версий приложений без изменения основной логики.

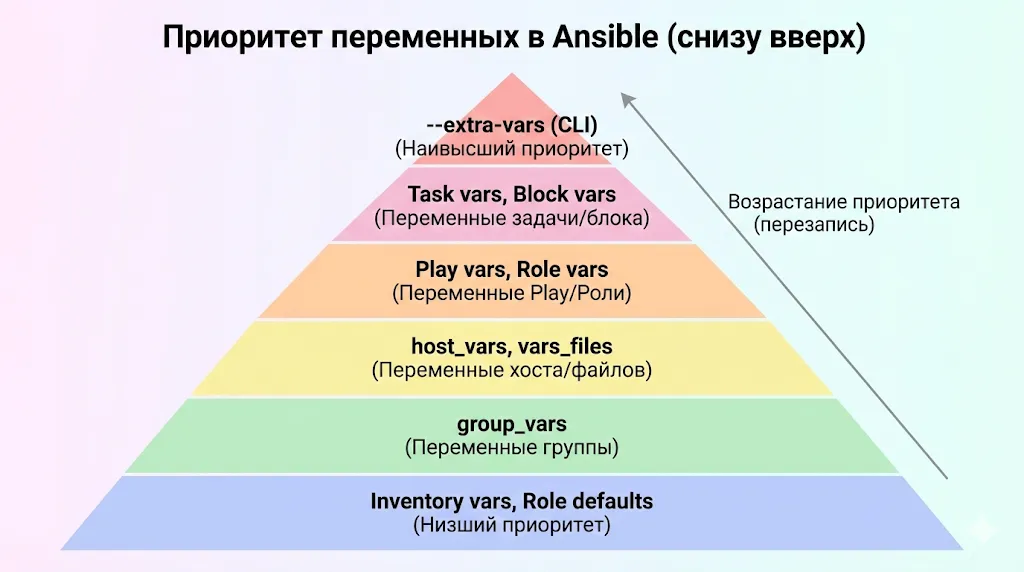

Ansible предоставляет множество способов определения переменных, и понимание их приоритета критически важно для предсказуемого поведения playbook. Переменные могут быть объявлены непосредственно в плейбуке, в отдельных файлах, в inventory, передаваться через командную строку или определяться в ролях. При конфликте имен плейбук использует четкую иерархию приоритетов: переменные, переданные через CLI (—extra-vars), имеют наивысший приоритет, затем идут переменные из task, play, роли и так далее.

Простейший способ использования переменных — секция vars внутри play:

- name: Install web server

hosts: webservers

become: yes

vars:

web_package: nginx

web_port: 80

tasks:

- name: Install web server package

ansible.builtin.apt:

name: "{{ web_package }}"

state: present

Здесь мы определяем переменные web_package и web_port, которые затем используются в задачах через синтаксис Jinja2 — двойные фигурные скобки {{ variable_name }}. Это позволяет легко изменить тип веб-сервера, просто изменив значение переменной, без правки самих задач.

Для хранения переменных в отдельных файлах используется директива vars_files:

- name: Deploy application

hosts: app

vars_files:

- vars/common.yml

- vars/{{ env }}.yml

tasks:

- name: Clone repository

ansible.builtin.git:

repo: "{{ repo_url }}"

dest: "{{ app_path }}"

Такой подход позволяет организовать переменные по логическим группам и переиспользовать их между разными playbook. Особенно полезно разделять переменные по окружениям: vars/dev.yml, vars/staging.yml, vars/prod.yml — каждый файл содержит специфичные для окружения значения (URL баз данных, API-ключи, пути).

Inventory также может содержать переменные — как для отдельных хостов, так и для групп. Например:

[webservers] web1.example.com http_port=8080 web2.example.com http_port=8081 [webservers:vars] nginx_version=1.18 ssl_enabled=true

Для более структурированного подхода используются директории group_vars/ и host_vars/. Ansible автоматически загружает переменные из файлов, названия которых соответствуют группам или хостам. Например, group_vars/webservers.yml будет применен ко всем хостам из группы webservers, а host_vars/web1.example.com.yml — только к конкретному хосту.

Переменные в плейбуке поддерживают сложные структуры данных — словари и списки:

vars: app_config: database: host: db.example.com port: 5432 name: myapp cache: enabled: true ttl: 3600

Доступ к вложенным значениям осуществляется через точечную нотацию: {{ app_config.database.host }} или {{ app_config[‘database’][‘port’] }}.

Важно помнить о типизации: переменные сохраняют свой тип (строка, число, булево значение), что влияет на сравнения в условиях и передачу в модули.

Где объявлять переменные: полный список способов

Ansible предлагает множество мест для объявления переменных, и выбор правильного источника зависит от области применения и желаемого уровня приоритета. Рассмотрим полный список доступных способов с указанием их приоритета (от низшего к высшему):

| Источник переменной | Приоритет | Когда использовать |

|---|---|---|

| role defaults (defaults/main.yml в роли) | Самый низкий | Значения по умолчанию, которые можно легко переопределить |

| inventory (файл hosts) | Низкий | Специфичные для хоста параметры (IP, порты) |

| inventory group_vars/all | Низкий | Глобальные переменные для всех хостов |

| inventory group_vars/* | Средний | Переменные для конкретных групп |

| inventory host_vars/* | Средний | Переменные для отдельных хостов |

| playbook vars_files | Средний-высокий | Общие конфигурации для playbook |

| playbook vars | Высокий | Переменные специфичные для play |

| role vars (vars/main.yml в роли) | Очень высокий | Внутренние переменные роли |

| block/task vars | Очень высокий | Локальные переменные задачи |

| —extra-vars (CLI) | Наивысший | Переопределение на лету при запуске |

Переменные с более высоким приоритетом всегда перезаписывают значения из источников с низким приоритетом. Например, если переменная app_version определена в group_vars/webservers.yml как «1.0», но при запуске плейбука передана через —extra-vars «app_version=2.0», будет использовано значение «2.0».

Лучшая практика — использовать defaults в ролях для значений по умолчанию, group_vars для окружений (dev/prod), и —extra-vars для редких переопределений при отладке или экстренных ситуациях.

Эта пирамида наглядно демонстрирует иерархию переменных в Ansible. Переменные, определенные на более высоких уровнях пирамиды, имеют приоритет и перезаписывают значения с нижних уровней.

Как использовать переменные в задачах и шаблонах

Для подстановки значений переменных в playbook Ansible использует шаблонизатор Jinja2 — тот же движок, что применяется в Flask и других Python-фреймворках. Базовый синтаксис прост: переменная заключается в двойные фигурные скобки {{ variable_name }}.

В задачах переменные используются для параметризации модулей:

tasks:

- name: Install package

ansible.builtin.apt:

name: "{{ package_name }}"

state: "{{ package_state | default('present') }}"

- name: Create directory

ansible.builtin.file:

path: "{{ app_root }}/{{ app_name }}"

state: directory

owner: "{{ app_user }}"

Jinja2 поддерживает фильтры для трансформации данных: {{ variable | upper }} переводит строку в верхний регистр, {{ list | join(‘,’) }} объединяет элементы списка, {{ value | default(‘fallback’) }} устанавливает значение по умолчанию.

Для генерации конфигурационных файлов используется модуль template, который обрабатывает Jinja2-шаблоны и создает результирующие файлы на целевых хостах:

- name: Generate nginx config ansible.builtin.template: src: templates/nginx.conf.j2 dest: /etc/nginx/nginx.conf

Содержимое файла templates/nginx.conf.j2:

server {

listen {{ nginx_port }};

server_name {{ server_name }};

root {{ web_root }};

{% if ssl_enabled %}

ssl_certificate {{ ssl_cert_path }};

ssl_certificate_key {{ ssl_key_path }};

{% endif %}

}

Шаблоны поддерживают условия ({% if %}), циклы ({% for %}), и логические выражения, что делает их мощным инструментом для генерации сложных конфигураций. При изменении переменных достаточно перезапустить playbook — новые файлы будут сгенерированы автоматически.

Шаблоны и генерация конфигураций (template + Jinja2)

Одна из наиболее мощных возможностей Ansible — динамическая генерация конфигурационных файлов на основе шаблонов. Вместо того чтобы хранить десятки статичных версий конфигов для разных окружений или хостов, мы создаем один шаблон с переменными и позволяем плейбуку генерировать нужные варианты автоматически.

Модуль template работает аналогично copy, но перед копированием файла обрабатывает его как Jinja2-шаблон, подставляя значения переменных и выполняя логику условий и циклов. Типичный пример использования:

- name: Deploy application configuration ansible.builtin.template: src: templates/app.conf.j2 dest: /etc/myapp/config.conf owner: appuser group: appuser mode: '0644' notify: restart application

Файл шаблона templates/app.conf.j2 может выглядеть так:

# Application configuration for {{ inventory_hostname }}

database_url = postgresql://{{ db_user }}:{{ db_password }}@{{ db_host }}:{{ db_port }}/{{ db_name }}

cache_enabled = {{ cache_enabled | lower }}

log_level = {{ log_level | upper }}

{% if environment == 'production' %}

debug = false

workers = {{ ansible_processor_vcpus * 2 }}

{% else %}

debug = true

workers = 2

{% endif %}

allowed_hosts = {{ allowed_hosts | join(', ') }}

Здесь мы видим несколько мощных возможностей Jinja2: использование встроенных переменных Ansible (inventory_hostname, ansible_processor_vcpus), фильтры для преобразования данных (lower, upper, join), условную логику для различия окружений. Это превращает один шаблон в универсальное решение для всех серверов.

Шаблоны особенно полезны для конфигураций веб-серверов, баз данных, systemd-юнитов и любых файлов, где параметры зависят от конкретного хоста или окружения. Например, для nginx можно генерировать виртуальные хосты:

{% for vhost in virtual_hosts %}

server {

listen 80;

server_name {{ vhost.domain }};

root {{ vhost.root }};

location / {

proxy_pass http://{{ vhost.backend_host }}:{{ vhost.backend_port }};

}

}

{% endfor %}

При изменении списка виртуальных хостов в переменных достаточно перезапустить playbook — конфигурация обновится автоматически. Это существенно снижает вероятность ошибок по сравнению с ручным редактированием десятков конфигов.

Важная деталь: модуль template отслеживает изменения содержимого файла, поэтому если переменные изменились и сгенерированный конфиг отличается от текущего, статус задачи будет changed, что позволяет через notify запустить перезагрузку соответствующего сервиса.

Условия в Ansible Playbook (when) и логические выражения

Условная логика — неотъемлемая часть любого сложного плейбука. Директива when позволяет выполнять задачи только при соблюдении определенных условий, что делает сценарии гибкими и адаптивными к различным окружениям, операционным системам или конфигурациям хостов.

Базовый синтаксис прост — добавляем параметр when к задаче с условием, которое должно вернуть true:

- name: Install nginx on Debian-based systems ansible.builtin.apt: name: nginx state: present when: ansible_os_family == "Debian" - name: Install nginx on RedHat-based systems ansible.builtin.yum: name: nginx state: present when: ansible_os_family == "RedHat"

Здесь мы используем встроенную переменную ansible_os_family, которую плейбук автоматически собирает на целевых хостах (facts). Задачи выполнятся только на соответствующих системах, остальные получат статус skipped.

Ansible поддерживает стандартные операторы сравнения и логические выражения:

tasks:

- name: Restart service if config changed

ansible.builtin.service:

name: myapp

state: restarted

when: config_changed and not maintenance_mode

- name: Install package only in production

ansible.builtin.apt:

name: monitoring-agent

state: present

when:

- environment == "production"

- ansible_distribution_version is version('20.04', '>=')

- name: Check if port is available

ansible.builtin.command: netstat -tuln

register: netstat_output

- name: Deploy app only if port 8080 is free

ansible.builtin.shell: /opt/deploy.sh

when: "'8080' not in netstat_output.stdout"

Можно использовать операторы and, or, not, а также проверки существования переменных через is defined или is undefined. Условия можно записывать как в одну строку, так и списком (несколько условий объединяются через and).

Для проверки результатов предыдущих задач используется register для сохранения вывода в переменную:

- name: Check if application is installed

ansible.builtin.stat:

path: /usr/bin/myapp

register: app_binary

- name: Install application if not present

ansible.builtin.get_url:

url: "{{ app_download_url }}"

dest: /tmp/myapp.deb

when: not app_binary.stat.exists

Директива when также работает с циклами, позволяя фильтровать элементы:

- name: Create users only for production environment

ansible.builtin.user:

name: "{{ item.name }}"

state: present

loop: "{{ users }}"

when:

- item.environment == "production"

- item.active == true

Такая гибкость позволяет создавать универсальные playbook, которые адаптируются к контексту выполнения без необходимости поддерживать множество отдельных сценариев.

Циклы в плейбуках (loop)

Циклы позволяют избежать дублирования кода, когда необходимо выполнить однотипные операции над несколькими элементами — создать пользователей, установить пакеты, сгенерировать файлы. Вместо копирования задачи десятки раз мы используем директиву loop, которая итерируется по списку значений.

Простейший пример — установка нескольких пакетов:

- name: Install required packages

ansible.builtin.apt:

name: "{{ item }}"

state: present

loop:

- nginx

- postgresql

- redis-server

- git

В каждой итерации переменная item содержит текущий элемент списка. Ansible выполнит задачу четыре раза, подставляя соответствующее имя пакета.

Для более сложных структур данных можно использовать словари:

- name: Create users with specific settings

ansible.builtin.user:

name: "{{ item.name }}"

shell: "{{ item.shell }}"

groups: "{{ item.groups }}"

loop:

- { name: 'developer', shell: '/bin/bash', groups: 'sudo,docker' }

- { name: 'deployer', shell: '/bin/sh', groups: 'www-data' }

- { name: 'monitor', shell: '/bin/false', groups: 'monitoring' }

Здесь каждый элемент — словарь с несколькими полями, доступными через item.name, item.shell и так далее. Это удобно, когда параметры связаны логически.

Плейбук также поддерживает итерацию по переменным из inventory или зарегистрированным результатам:

- name: Create configuration files for each host

ansible.builtin.template:

src: host-config.j2

dest: "/etc/configs/{{ item }}.conf"

loop: "{{ groups['webservers'] }}"

Для вложенных циклов используется loop в комбинации с фильтром product:

- name: Create directories for each environment and service

ansible.builtin.file:

path: "/var/{{ item.0 }}/{{ item.1 }}"

state: directory

loop: "{{ environments | product(services) | list }}"

vars:

environments: ['dev', 'staging', 'prod']

services: ['app', 'logs', 'cache']

Это создаст все комбинации окружений и сервисов: /var/dev/app, /var/dev/logs, /var/staging/app и так далее.

Циклы можно комбинировать с условиями для фильтрации элементов:

- name: Install packages only on specific OS

ansible.builtin.package:

name: "{{ item }}"

state: present

loop: "{{ required_packages }}"

when:

- ansible_os_family == "Debian"

- item != "legacy-tool"

Для доступа к индексу элемента в цикле используется расширенная форма loop_control:

- name: Create numbered files

ansible.builtin.file:

path: "/tmp/file_{{ loop_index }}.txt"

state: touch

loop: "{{ ['first', 'second', 'third'] }}"

loop_control:

loop_var: item

index_var: loop_index

Понимание циклов критически важно для создания компактных и поддерживаемых плейбуков — они превращают повторяющиеся операции в элегантный, читаемый код.

Handlers (обработчики): что это и как работают

Handlers — это специальный тип задач в Ansible, которые выполняются только при определенных условиях: когда другая задача изменила состояние системы и явно вызвала handler через директиву notify. Такой механизм решает частую проблему: необходимость перезапуска сервиса после изменения конфигурации, но только если конфигурация действительно изменилась.

Иллюстрация механизма работы обработчиков: задача при изменении состояния вызывает notify, который триггерит выполнение handler в конце сценария.

Классический пример — управление веб-сервером:

tasks: - name: Update nginx configuration ansible.builtin.template: src: templates/nginx.conf.j2 dest: /etc/nginx/nginx.conf notify: restart nginx - name: Update virtual host config ansible.builtin.copy: src: files/vhost.conf dest: /etc/nginx/sites-available/default notify: restart nginx handlers: - name: restart nginx ansible.builtin.service: name: nginx state: restarted

Здесь обе задачи могут изменить конфигурацию nginx и вызвать handler restart nginx. Однако, независимо от того, сколько раз handler был вызван через notify, он выполнится только один раз — в самом конце play, после завершения всех обычных задач. Это избавляет от множественных перезапусков сервиса при изменении нескольких конфигурационных файлов.

Важная особенность: handlers запускаются только если задача вернула статус changed. Если конфигурация не изменилась (статус ok), notify не сработает и handler не выполнится.

Handlers выполняются в порядке их объявления в секции handlers, а не в порядке вызова через notify. Это позволяет контролировать последовательность операций — например, сначала перезагрузить конфигурацию, затем перезапустить зависимые сервисы:

handlers: - name: reload systemd ansible.builtin.systemd: daemon_reload: yes - name: restart application ansible.builtin.service: name: myapp state: restarted

Для немедленного выполнения handler используется модуль meta: flush_handlers, что полезно, когда последующие задачи зависят от результата handler.

Handlers делают плейбук более эффективными и предсказуемыми, автоматизируя типичные операции обслуживания сервисов без необходимости явного управления состоянием.

Хранение чувствительных данных: Ansible Vault

При работе с инфраструктурой неизбежно возникает необходимость хранить секретные данные: пароли к базам данных, API-ключи, сертификаты, токены доступа. Размещать такую информацию в открытом виде в Git-репозитории категорически недопустимо — это прямой путь к утечкам и инцидентам безопасности. Ansible Vault решает эту проблему, предоставляя встроенный механизм шифрования чувствительных данных.

Vault позволяет шифровать как целые файлы с переменными, так и отдельные строки внутри playbook. Шифрование использует AES256, что обеспечивает достаточный уровень защиты для большинства сценариев. Зашифрованные файлы остаются текстовыми, поэтому их можно безопасно коммитить в систему контроля версий.

Основные команды для работы с Vault:

# Зашифровать существующий файл ansible-vault encrypt group_vars/prod.yml # Создать новый зашифрованный файл ansible-vault create secrets.yml # Редактировать зашифрованный файл ansible-vault edit secrets.yml # Просмотреть содержимое без расшифровки ansible-vault view secrets.yml # Расшифровать файл обратно в открытый вид ansible-vault decrypt group_vars/prod.yml При шифровании Vault запрашивает пароль, который потребуется для всех последующих операций с файлом. Содержимое файла после шифрования выглядит примерно так: $ANSIBLE_VAULT;1.1;AES256 62313365396662343061393464336163383764373437653634306136333566353464643138316134 3937633030613130626238396635313034303030656432380a363665663037303432323662386665 ...

Для запуска playbook с зашифрованными переменными используется флаг —ask-vault-pass:

ansible-playbook site.yml --ask-vault-pass

Для автоматизации (например, в CI/CD) можно использовать файл с паролем:

ansible-playbook site.yml --vault-password-file ~/.vault_pass.txt

Best practices при работе с Vault:

- Добавьте файл с паролем (например, .vault_pass) в .gitignore, чтобы случайно не закоммитить его.

- Используйте разные пароли для разных окружений (dev/staging/prod).

- Шифруйте только действительно чувствительные данные — избыточное шифрование усложняет работу.

- Для командной работы используйте внешние системы управления секретами (HashiCorp Vault, AWS Secrets Manager) и интегрируйте их с Ansible через lookup-плагины.

- Периодически ротируйте пароли и перешифровывайте файлы.

Ansible Vault превращает работу с секретами из потенциального источника уязвимостей в управляемый, безопасный процесс, сохраняя при этом все преимущества хранения инфраструктуры как кода.

Структура проекта Ansible: папки, роли, Git

По мере роста инфраструктуры и усложнения playbook возникает необходимость в четкой организации кода. Хаотичное размещение файлов быстро приводит к ситуации, когда найти нужную конфигурацию или понять логику работы становится затруднительно. Плейбук предлагает стандартизированную структуру проекта, которая помогает поддерживать порядок и облегчает командную работу.

Типичная структура Ansible-проекта выглядит следующим образом:

ansible-project/ ├── inventory/ │ ├── production/ │ │ ├── hosts │ │ └── group_vars/ │ │ ├── all.yml │ │ └── webservers.yml │ └── staging/ │ ├── hosts │ └── group_vars/ ├── group_vars/ │ ├── all.yml │ └── webservers.yml ├── host_vars/ │ └── web1.example.com.yml ├── roles/ │ ├── nginx/ │ ├── postgresql/ │ └── monitoring/ ├── playbooks/ │ ├── site.yml │ ├── deploy.yml │ └── backup.yml ├── files/ ├── templates/ ├── ansible.cfg └── README.md

- inventory/ — содержит описание хостов и их группировки. Разделение по окружениям (production, staging, dev) позволяет избежать случайного применения изменений не на те серверы. Каждое окружение имеет собственный файл hosts и набор переменных.

- group_vars/ и host_vars/ — директории для хранения переменных. Ansible автоматически загружает их из файлов, имена которых соответствуют группам хостов или отдельным машинам. Например, group_vars/webservers.yml применяется ко всем хостам из группы webservers, а host_vars/db1.example.com.yml — только к конкретному серверу. Это позволяет гибко управлять конфигурацией без захламления основных плейбуков.

- roles/ — директория с ролями, переиспользуемыми компонентами, которые инкапсулируют логику настройки конкретных сервисов. Каждая роль — это самодостаточная единица со своей структурой: tasks, handlers, templates, defaults, vars. О ролях подробнее поговорим в следующем разделе.

- playbooks/ — основные сценарии выполнения. Обычно создается несколько playbook для разных целей: site.yml для полной настройки инфраструктуры, deploy.yml для развертывания приложений, backup.yml для резервного копирования.

- files/ и templates/ — статичные файлы и Jinja2-шаблоны, которые копируются на целевые хосты. Централизованное хранение упрощает поиск и обновление.

- ansible.cfg — конфигурационный файл Ansible, где задаются параметры по умолчанию: путь к inventory, настройки SSH, стратегии выполнения, плагины.

Такая организация делает проект масштабируемым: новые сервисы добавляются как роли, новые окружения — как директории в inventory, переменные структурированы и легко находятся. Кроме того, четкая структура облегчает код-ревью и онбординг новых членов команды.

Критически важно документировать проект. Файл README.md должен объяснять:

- Как запускать playbook для разных окружений.

- Где хранятся чувствительные данные и как с ними работать.

- Какие роли за что отвечают.

- Зависимости и требования к окружению.

Правильная структура проекта — это инвестиция, которая окупается по мере роста инфраструктуры, превращая потенциальный хаос в управляемую систему.

Роли: когда использовать и как организовать

Роли (roles) — это механизм инкапсуляции и переиспользования кода в Ansible. Когда playbook начинает разрастаться, содержать десятки задач для настройки различных компонентов инфраструктуры, роли позволяют разбить монолитный сценарий на логические модули, каждый из которых отвечает за конкретный сервис или функционал.

Роль представляет собой стандартизированную структуру директорий:

roles/nginx/ ├── tasks/ │ └── main.yml # Основные задачи роли ├── handlers/ │ └── main.yml # Обработчики событий ├── templates/ │ └── nginx.conf.j2 # Jinja2-шаблоны ├── files/ │ └── ssl_cert.pem # Статичные файлы ├── vars/ │ └── main.yml # Переменные роли ├── defaults/ │ └── main.yml # Значения по умолчанию ├── meta/ │ └── main.yml # Метаданные и зависимости └── README.md # Документация роли

Использование ролей в playbook выглядит просто:

- name: Configure web servers hosts: webservers become: yes roles: - common - nginx - ssl-certificates

Плейбук автоматически загружает задачи, переменные и другие компоненты из каждой роли в правильном порядке.

Когда стоит выделять функционал в роль? Основные критерии:

- Логика настройки конкретного сервиса (nginx, PostgreSQL, Redis).

- Переиспользуемый функционал, нужный на разных типах хостов.

- Компонент, который могут использовать несколько плейбук.

- Задачи, которые планируется поддерживать независимо.

Роли делают код чистым, тестируемым и переиспользуемым — вместо копирования задач между playbook достаточно подключить нужную роль. Более того, роли можно публиковать в Ansible Galaxy и использовать готовые решения сообщества для типовых задач.

Хранение проекта в Git

Ansible-проекты по своей природе идеально подходят для версионирования в Git. Хранение инфраструктуры как кода (Infrastructure as Code) обеспечивает прозрачность изменений, возможность отката и полноценное code review перед применением критических конфигураций.

Базовые практики работы с Git:

- Структура репозитория — используйте отдельный для Ansible-проекта или монорепозиторий с четким разделением на директории. Избегайте смешивания кода приложений и инфраструктурных playbook в одном корне.

- Ветвление — применяйте стратегию git-flow или trunk-based development. Критические изменения проходят через feature-ветки с обязательным review. Защищайте основные ветки (main, production) от прямых коммитов.

- .gitignore — обязательно исключайте чувствительные данные: *.pem, *.key, .vault_pass, *.retry. Даже если используете Ansible Vault, пароли от самого Vault не должны попадать в репозиторий.

- Коммиты — делайте атомарные изменения с понятными сообщениями. Вместо «fix stuff» пишите «Add SSL configuration for nginx role» или «Update PostgreSQL version to 14 in production».

- Tags и releases — помечайте стабильные версии тегами. Это упрощает откат к работающей конфигурации в случае проблем.

- Интеграция с CI/CD позволяет автоматически запускать плейбук при мерже в определенные ветки, что превращает Git в центр управления инфраструктурой. Каждое изменение документируется, проходит проверку и может быть откачено одной командой.

Практические примеры плейбуков (большой блок)

Теория обретает смысл только в применении. Рассмотрим несколько реальных сценариев, которые встречаются в повседневной работе с инфраструктурой — от простой установки веб-сервера до полноценного развертывания приложения.

Установка и настройка nginx

Базовый сценарий для подготовки веб-серверов:

---

- name: Setup nginx web server

hosts: webservers

become: yes

vars:

nginx_port: 80

tasks:

- name: Install nginx

ansible.builtin.apt:

name: nginx

state: present

update_cache: yes

- name: Ensure nginx is running and enabled

ansible.builtin.service:

name: nginx

state: started

enabled: yes

- name: Deploy custom index page

ansible.builtin.copy:

content: "<h1>Welcome to {{ inventory_hostname }}"

dest: /var/www/html/index.html

owner: www-data

group: www-data

mode: '0644'

notify: reload nginx

handlers:

- name: reload nginx

ansible.builtin.service:

name: nginx

state: reloaded

Этот playbook устанавливает nginx, гарантирует его автозапуск при загрузке системы и размещает простую стартовую страницу. Handler перезагружает конфигурацию только если файл действительно изменился.

Установка Apache с виртуальными хостами

Более сложный пример с использованием шаблонов:

---

- name: Configure Apache web server

hosts: webservers

become: yes

vars:

apache_port: 80

vhosts:

- { domain: "example.com", root: "/var/www/example" }

- { domain: "test.com", root: "/var/www/test" }

tasks:

- name: Install Apache

ansible.builtin.apt:

name: apache2

state: latest

- name: Create document root directories

ansible.builtin.file:

path: "{{ item.root }}"

state: directory

owner: www-data

group: www-data

mode: '0755'

loop: "{{ vhosts }}"

- name: Deploy virtual host configurations

ansible.builtin.template:

src: templates/vhost.conf.j2

dest: "/etc/apache2/sites-available/{{ item.domain }}.conf"

loop: "{{ vhosts }}"

notify: restart apache

- name: Enable virtual hosts

ansible.builtin.command: "a2ensite {{ item.domain }}"

args:

creates: "/etc/apache2/sites-enabled/{{ item.domain }}.conf"

loop: "{{ vhosts }}"

notify: restart apache

- name: Ensure Apache is running

ansible.builtin.service:

name: apache2

state: started

enabled: yes

handlers:

- name: restart apache

ansible.builtin.service:

name: apache2

state: restarted

Здесь мы создаем несколько виртуальных хостов в цикле, используя шаблоны для генерации конфигураций.

Создание пользователей с SSH-ключами

Типичная задача при подготовке серверов — настройка доступа для команды:

---

- name: Setup user accounts

hosts: all

become: yes

vars:

users:

- name: devops

ssh_key: "ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAAB..."

sudo: yes

- name: developer

ssh_key: "ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAACAQDd..."

sudo: no

tasks:

- name: Create user accounts

ansible.builtin.user:

name: "{{ item.name }}"

shell: /bin/bash

groups: "{{ 'sudo' if item.sudo else '' }}"

append: yes

loop: "{{ users }}"

- name: Add SSH authorized keys

ansible.builtin.authorized_key:

user: "{{ item.name }}"

key: "{{ item.ssh_key }}"

state: present

loop: "{{ users }}"

- name: Configure sudo without password for devops

ansible.builtin.lineinfile:

path: /etc/sudoers.d/devops

line: "devops ALL=(ALL) NOPASSWD:ALL"

create: yes

mode: '0440'

validate: 'visudo -cf %s'

when: item.name == "devops" and item.sudo

loop: "{{ users }}"

Параметр validate в последней задаче критически важен — он проверяет синтаксис sudoers перед применением, предотвращая случайную блокировку доступа.

Развертывание приложения

Полноценный сценарий деплоя с клонированием из Git и управлением systemd-сервисом:

---

- name: Deploy application

hosts: appservers

become: yes

vars:

app_repo: "https://github.com/example/myapp.git"

app_path: "/opt/myapp"

app_version: "main"

tasks:

- name: Install dependencies

ansible.builtin.apt:

name:

- git

- python3

- python3-pip

state: present

- name: Clone application repository

ansible.builtin.git:

repo: "{{ app_repo }}"

dest: "{{ app_path }}"

version: "{{ app_version }}"

force: yes

notify: restart application

- name: Install Python requirements

ansible.builtin.pip:

requirements: "{{ app_path }}/requirements.txt"

virtualenv: "{{ app_path }}/venv"

- name: Deploy systemd service file

ansible.builtin.template:

src: templates/myapp.service.j2

dest: /etc/systemd/system/myapp.service

notify:

- reload systemd

- restart application

- name: Ensure application is running

ansible.builtin.systemd:

name: myapp

state: started

enabled: yes

handlers:

- name: reload systemd

ansible.builtin.systemd:

daemon_reload: yes

- name: restart application

ansible.builtin.service:

name: myapp

state: restarted

Эти примеры демонстрируют, как различные компоненты Ansible — модули, циклы, переменные, handlers — работают вместе для решения практических задач. Адаптируя их под свои нужды, можно быстро автоматизировать большинство рутинных операций.

Типичные ошибки и рекомендации по написанию плейбуков

По мере накопления опыта работы с Ansible вырисовывается набор паттернов и антипаттернов, которые напрямую влияют на качество кода и скорость отладки. Рассмотрим наиболее частые ошибки и проверенные рекомендации, которые помогут избежать типичных проблем.

- Давайте понятные имена задачам. Вместо общих формулировок вроде «Install package» используйте конкретику: «Install nginx web server for production environment». При выполнении playbook на десятках серверов эти имена появляются в логах — чем они информативнее, тем проще отследить прогресс и найти проблемное место.

- Всегда явно указывайте состояние (state). Многие модули имеют значение по умолчанию, но явное указание state: present или state: started делает код самодокументируемым и предотвращает недоразумения. Будущий читатель плейбука (или вы сами через полгода) оценит эту ясность.

- Не усложняйте без необходимости. Ansible предлагает множество конструкций и вложенных структур, но это не означает, что их все нужно использовать одновременно. Простой, читаемый playbook всегда лучше сложного и «умного». Если задачу можно решить одним модулем вместо комбинации shell и register — используйте модуль.

- Избегайте использования command и shell без крайней необходимости. Эти модули выполняют произвольные команды и не обеспечивают идемпотентность автоматически. Почти всегда существует специализированный модуль, который решит задачу лучше. Если command/shell неизбежны — добавляйте параметры creates, removes или when для контроля идемпотентности.

- Структурируйте код с помощью отступов и пустых строк. Добавляйте пустые строки между задачами, группируйте логически связанные операции. Это не влияет на функциональность, но существенно улучшает читаемость.

- Используйте комментарии для сложных участков. Если логика задачи неочевидна или требует контекста — добавьте комментарий. YAML поддерживает # для этого.

- Не храните секреты в открытом виде. Даже в приватных репозиториях используйте Ansible Vault для паролей, токенов и ключей. Утечка может произойти через форк, случайный публичный коммит или доступ бывшего сотрудника.

- Тестируйте playbook на dev-окружении. Никогда не применяйте неотлаженные изменения сразу на production. Используйте —check (dry-run) для предварительной проверки, затем тестируйте на staging.

- Версионируйте всё. Каждое изменение в плейбуке должно коммититься с понятным сообщением. Git-история — это документация эволюции инфраструктуры и страховка от катастрофических ошибок.

- Используйте роли для переиспользуемой логики. Копирование задач между playbook — явный признак того, что пора выделить роль. Это облегчает поддержку и обновление кода.

Следование этим принципам превращает плейбук из инструмента «запустить и забыть» в надежную систему управления инфраструктурой, где каждое изменение контролируемо, воспроизводимо и понятно.

Заключение

Ansible Playbook — это больше, чем просто инструмент автоматизации. Это язык описания инфраструктуры, который превращает хаотичные ручные операции в воспроизводимые, документированные процессы. Понимание базовых концепций — play, tasks, modules, handlers — создает фундамент, на котором строится эффективное управление любой инфраструктурой. Подведем итоги:

- Ansible playbook — основа автоматизации инфраструктуры. Он позволяет описывать желаемое состояние серверов в декларативном YAML‑формате и избавляет от ручной настройки.

- Плейбуки обеспечивают идемпотентность и предсказуемость. Повторные запуски не ломают систему и применяют только необходимые изменения.

- Структура playbook делает код читаемым и масштабируемым. Play, tasks, handlers, переменные и роли помогают управлять инфраструктурой любого размера.

- Модули Ansible заменяют ручные команды. Они абстрагируют низкоуровневые операции и упрощают поддержку сценариев.

- Переменные, условия и циклы повышают гибкость. Один playbook можно использовать для разных окружений и серверов.

- Ansible playbook хорошо интегрируется с Git и CI/CD. Это превращает инфраструктуру в код с прозрачной историей изменений.

- Следование best practices снижает количество ошибок. Читаемые задачи, роли и Vault делают автоматизацию безопасной и управляемой.

Если вы только начинаете осваивать DevOps‑инженерию, рекомендуем обратить внимание на подборку курсов по Devops. В них есть как теоретическая часть, так и практические задания, которые помогают быстрее разобраться с ansible playbook и реальными сценариями его использования.

Рекомендуем посмотреть курсы по обучению DevOps

| Курс | Школа | Цена | Рассрочка | Длительность | Дата начала | Ссылка на курс |

|---|---|---|---|---|---|---|

|

DevOps-инженер

|

Eduson Academy

100 отзывов

|

Цена

Ещё -5% по промокоду

115 000 ₽

|

От

9 583 ₽/мес

0% на 24 месяца

14 880 ₽/мес

|

Длительность

8 месяцев

|

Старт

18 января

Пн, Ср, 19:00-22:00 по МСК

|

Ссылка на курсПодробнее |

|

Девопс-инженер. Интенсив

|

Level UP

36 отзывов

|

Цена

78 990 ₽

|

От

26 330 ₽/мес

|

Длительность

4 месяца

|

Старт

20 января

|

Ссылка на курсПодробнее |

|

DevOps-инженер

|

Нетология

45 отзывов

|

Цена

с промокодом kursy-online

84 800 ₽

178 600 ₽

|

От

3 720 ₽/мес

Без переплат на 2 года.

4 861 ₽/мес

|

Длительность

16 месяцев

|

Старт

15 января

|

Ссылка на курсПодробнее |

|

Профессия DevOps-инженер

|

Skillbox

214 отзывов

|

Цена

Ещё -20% по промокоду

161 751 ₽

323 502 ₽

|

От

4 757 ₽/мес

Без переплат на 22 месяца с отсрочкой платежа 3 месяца.

|

Длительность

4 месяца

|

Старт

18 января

|

Ссылка на курсПодробнее |

|

DevOps для эксплуатации и разработки

|

Яндекс Практикум

98 отзывов

|

Цена

160 000 ₽

|

От

23 000 ₽/мес

|

Длительность

6 месяцев

Можно взять академический отпуск

|

Старт

9 февраля

|

Ссылка на курсПодробнее |

Видеомонтаж без ошибок: правила, которые меняют восприятие

Хотите, чтобы ваше видео смотрелось естественно и профессионально? Рассказываем, какие принципы помогут сделать монтаж плавным, а историю — захватывающей.

Кто такие стейкхолдеры и как ими управлять: полное руководство с примерами

Многие знают термин, но не всегда понимают, как применять его на практике. Стейкхолдер это кто именно в вашем проекте и почему он может повлиять на результат? В материале разбираем модели, примеры и рабочие инструменты без лишней теории.

Wi-Fi повсюду — но как он вообще работает?

Что такое вай фай, и почему он работает даже сквозь стены? Разберёмся, как устроен беспроводной интернет, и дадим советы, как выжать из него максимум.

Singleton в разработке: плюсы, минусы, примеры

Singleton — это не просто модный паттерн, а инструмент с характером. Разберёмся, где он работает на вас, а где может навредить архитектуре и тестируемости.