Что такое фаззинг (fuzzing)

Фаззинг представляет собой автоматизированную технику тестирования программного обеспечения, основанную на передаче приложению заведомо некорректных, неожиданных или случайных входных данных. Суть метода предельно проста: мы намеренно «кормим» программу данными, которые она не ожидает получить в нормальных условиях работы, и наблюдаем за ее реакцией. Если приложение ведет себя некорректно — падает, зависает, выдает ошибки или демонстрирует непредсказуемое поведение — значит, мы обнаружили потенциальную уязвимость или баг.

В отличие от традиционного тестирования, где мы проверяем заранее известные сценарии, фаззинг позволяет исследовать неизвестные пограничные случаи и выявлять проблемы, которые разработчики могли упустить из виду. Этот метод особенно эффективен для поиска критических ошибок безопасности, которые могут быть использованы злоумышленниками для атак на систему.

- Для чего используется фаззинг: проблемы, которые он решает

- Примеры «грязного ввода» для тестирования

- Фаззинг в информационной безопасности

- Инструменты и масштаб успешного применения

- Методы фаззинга — классификация

- Практическая реализация: пример на Go (Round-Trip тестирование)

- Плюсы и минусы фаззинга

- Комплексный подход: где фаззинг входит в цепочку обеспечения безопасности

- Заключение

- Рекомендуем посмотреть курсы по QA-тестированию

Для чего используется фаззинг: проблемы, которые он решает

Фаззинг-тестирование позволяет выявлять широкий спектр критических проблем, которые часто остаются незамеченными при традиционных методах тестирования:

- Ошибки управления памятью — выход за границы массивов, переполнение буферов, утечки памяти и попытки доступа к освобожденной памяти.

- Логические сбои приложения — деление на ноль, необработанные исключения, паники и аварийные завершения программы.

- Проблемы производительности — бесконечные циклы, рекурсивные вызовы, чрезмерное потребление ресурсов процессора и памяти.

- Уязвимости безопасности — возможности для инъекций кода, SQL-инъекций, XSS-атак и других векторов компрометации.

- Недекларированное поведение — ситуации, когда программа работает не так, как предполагалось в техническом задании.

Многие из перечисленных проблем могут стать основой для DoS-атак на серверы или использоваться злоумышленниками для получения несанкционированного доступа к системам. В этом контексте фаззинг становится незаменимым инструментом проактивной защиты.

Диаграмма показывает условное распределение проблем, которые выявляет фаззинг. Наибольшая доля приходится на ошибки памяти и уязвимости безопасности.

Примеры «грязного ввода» для тестирования

Эффективность фаззинга во многом определяется качеством тестовых данных. Рассмотрим наиболее характерные примеры входных данных, которые часто приводят к обнаружению ошибок:

Zalgo-текст и искаженные строки:

"Ṯ̤͍̥͇͈h̲́e͏͓̼̗̙̼̣͔ ͇̜̱̠͓͍ͅN͕͠e̗̱z̘̝̜̺͙p̤̺̹͍̯͚e̠̻̠͜r̨̤͍̺̖͔̖̖d̠̟̭̬̝͟i̦͖̩͓͔̤a̠̗̬͉̙n͚͜"

Попытки инъекций кода:

"<script>alert('XSS')</script>"

"'; DROP TABLE users; --"

"../../../etc/passwd"

Пограничные значения:

"null", "undefined", "", " ", "\0" Пробел нулевой длины (U+200B) Очень длинные строки (>10MB)

Существует специализированный репозиторий «Big List of Naughty Strings» на GitHub, содержащий систематизированную коллекцию подобных тестовых строк. Каждая категория направлена на выявление определенного типа уязвимостей — от проблем с кодировкой до потенциальных точек внедрения вредоносного кода.

Фаззинг в информационной безопасности

В контексте информационной безопасности фаззинг играет критически важную роль при анализе границ доверия в системах. Граница доверия представляет собой условную линию в архитектуре приложения, где данные переходят из одной зоны безопасности в другую — например, от клиентской части к серверной.

Классический сценарий нарушения безопасности выглядит следующим образом: клиентская часть приложения проводит валидацию пользовательского ввода, затем передает «проверенные» данные на сервер. Если серверная логика безоговорочно доверяет этим данным и пропускает повторную проверку, создается уязвимость. Злоумышленники могут обойти клиентскую валидацию, напрямую отправляя вредоносные данные на сервер.

Фаззинг позволяет систематически тестировать подобные сценарии, выявляя слабые места в обработке недоверенных данных. Особенно эффективен этот метод для:

- Тестирования API-интерфейсов — проверка корректности обработки различных форматов данных и граничных значений.

- Анализа парсеров и декодеров — выявление ошибок при обработке различных форматов файлов и протоколов.

- Проверки веб-приложений — поиск уязвимостей к инъекциям и XSS-атакам.

В реальных условиях злоумышленники используют фаззинг для поиска zero-day уязвимостей, проводя масштабные автоматизированные атаки на популярное программное обеспечение. Поэтому проактивное применение этих методов разработчиками становится необходимостью, а не опцией.

Инструменты и масштаб успешного применения

Современные фаззеры достигли впечатляющих масштабов применения и результативности. Наиболее показательным примером служит инфраструктура Google, где фаззинг-тестирование развернуто на 30 000 виртуальных машин, работающих в режиме непрерывного анализа.

OSS-Fuzz — проект Google по фаззингу открытого программного обеспечения — демонстрирует впечатляющую статистику:

- Обнаружено более 25 000 ошибок.

- Около 22 000 уязвимостей найдено в других open-source проектах.

- Постоянный мониторинг критически важных библиотек и фреймворков.

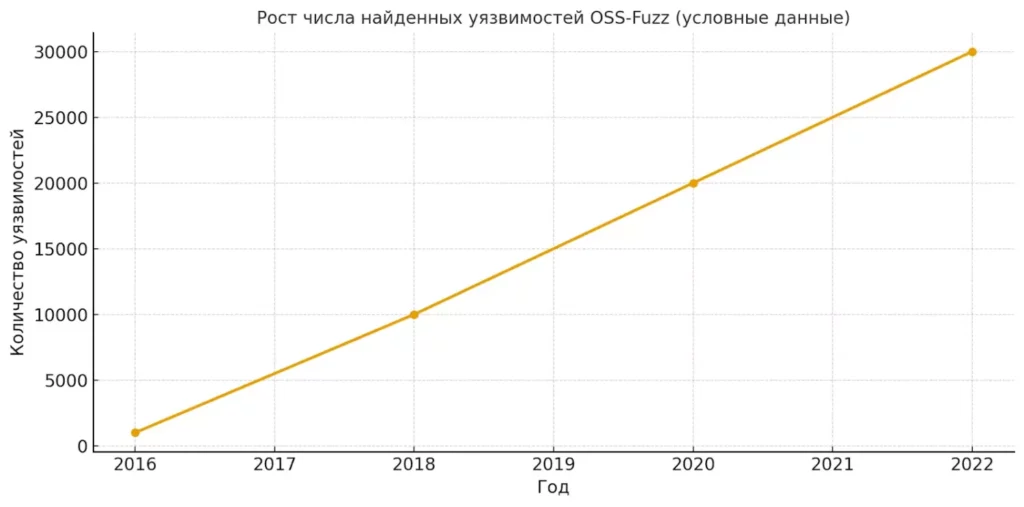

Линейный график демонстрирует рост количества найденных уязвимостей проектом OSS-Fuzz. Масштабируемость метода делает его ключевым инструментом для Google и open-source проектов.

В экосистеме Go фаззинг получил особенное развитие. Изначально сообщество использовало go-fuzz (2015 год), но с версии Go 1.18 фаззер стал частью стандартной библиотеки языка. Это делает Go одним из первых мейнстримных языков программирования со встроенной поддержкой фаззинг-тестирования.

Скриншот главной страницы OSS-Fuzz.

Ключевые инструменты индустрии включают:

- AFL (American Fuzzy Lop) — coverage-guided фаззер для C/C++.

- libFuzzer — библиотека для in-process фаззинга.

- ClusterFuzz — платформа Google для масштабируемого фаззинга.

- Встроенный Go fuzzer — native поддержка в стандартной библиотеке.

- скриншот официальной страницы AFL с описанием

Скриншот официальной страницы AFL с описанием

Успех этих инструментов подтверждается не только количественными показателями, но и качественными результатами — многие критические уязвимости в популярном ПО были обнаружены именно благодаря систематическому применению фаззинг-тестирования.

Методы фаззинга — классификация

Mutation-based (мутационный)

Мутационный подход представляет собой наиболее простую реализацию фаззинга, основанную на генерации случайных данных без учета предыдущих результатов. Фаззер создает произвольные входные значения, которые не зависят от результатов предшествующих тестов. Преимущества метода — высокая скорость работы и простота реализации. Недостатки — низкая эффективность при тестировании сложных алгоритмов и форматов данных, поскольку большинство случайных входов будет отклонено на ранних стадиях обработки.

Coverage-guided (с учетом покрытия)

Coverage-guided фаззинг использует интеллектуальный подход к генерации тестовых данных. Система анализирует, какие участки кода были затронуты каждым входным значением, и сохраняет входы, которые привели к выполнению новых ветвей программы. Эти «интересные» входы формируют corpus — базу данных для дальнейших мутаций. Метод требует начальных seed-значений, но обеспечивает значительно более глубокое покрытие кода по сравнению с случайным подходом.

Protocol-based (на базе протокола)

Протокольный фаззинг предполагает разработку спецификации формата данных или протокола, которая используется для генерации структурированных тестовых входов. Фаззер создает корректные базовые структуры данных, а затем вносит в них целенаправленные изменения. Этот подход особенно эффективен для тестирования парсеров, сетевых протоколов и файловых форматов.

Black-box, Grey-box, White-box подходы

Black-box фаззинг работает без знания внутренней структуры приложения, опираясь только на анализ внешнего поведения. Grey-box использует частичную информацию о коде — например, данные о покрытии — для улучшения качества тестирования. White-box фаззинг имеет полный доступ к исходному коду и может использовать символьное выполнение для генерации целевых входных данных.

Практическая реализация: пример на Go (Round-Trip тестирование)

Рассмотрим практическую реализацию фаззинг-теста на примере тестирования парных функций Marshal/Unmarshal для формата WKT (Well-Known Text) — текстового представления геометрических данных.

Структура проекта:

// main.go - вспомогательные функции

func Marshall(geom orb.Geometry) string {

return wkt.MarshalString(geom)

}

func Unmarshal(s string) (orb.Geometry, error) {

geom, err := wkt.Unmarshal(s)

if err != nil {

return nil, err

}

return geom, nil

}

Фаззинг-тест (main_test.go):

func FuzzWKT(f *testing.F) {

// Добавляем seed-значения в corpus

f.Add("LINESTRING EMPTY")

f.Add("LINESTRING(1 2,0.5 1.5)")

// Fuzz target - основная логика тестирования

f.Fuzz(func(t *testing.T, input string) {

geom, err := Unmarshal(input)

if err != nil {

t.Skip() // Некорректный WKT - пропускаем

}

output := Marshall(geom)

if input != output {

t.Errorf("Round-trip failed: %s != %s", input, output)

}

})

}

Процесс выполнения: Фаззер начинает с seed-значений из corpus, затем генерирует мутации этих данных. Coverage-guided механизм отслеживает выполнение кода и сохраняет входы, которые достигают новых участков программы. При обнаружении ошибки (в данном случае — паники из-за выхода за границы массива) тестирование останавливается, а проблемный вход сохраняется в файл testdata/fuzz/TestName/inputID.

Запуск: go test —fuzz=Fuzz -fuzztime=10s

Результат показал ошибку с входом «LINESTRING», что привело к созданию issue в репозитории проекта. Такой подход Round-Trip тестирования эффективен для любых парных функций: Encode/Decode, Compress/Decompress, Encrypt/Decrypt.

Плюсы и минусы фаззинга

Преимущества фаззинг-тестирования:

- Обнаружение сложных ошибок — фаззинг выявляет проблемы в труднодоступных участках кода, которые практически невозможно найти при традиционном тестировании.

- Высокая степень автоматизации — минимальное участие человека в процессе тестирования после первоначальной настройки.

- Максимальное покрытие кода — coverage-guided подходы обеспечивают систематическое исследование всех ветвей программы.

- Экономическая эффективность — автоматизированное тестирование значительно дешевле ручной проверки силами разработчиков.

- Выявление векторов атак — обнаружение уязвимостей, которые могут быть использованы злоумышленниками для DoS-атак или компрометации системы.

Недостатки и ограничения:

- Высокие временные затраты — детальное фаззинг-тестирование может занимать от нескольких часов до месяцев непрерывной работы.

- Требования к вычислительным ресурсам — эффективный фаззинг требует значительных мощностей, особенно при масштабном применении.

- Затраты на внедрение — необходимость инвестиций в специализированные инструменты и инфраструктуру.

- Потребность в экспертизе — анализ результатов и устранение обнаруженных проблем требует привлечения высококвалифицированных специалистов.

- Ложные срабатывания — часть обнаруженных проблем может оказаться не критичной для реальных сценариев использования.

Эффективность фаззинга напрямую зависит от глубины анализа: поверхностная проверка может пропустить критические уязвимости, в то время как тщательное исследование обеспечивает высокую надежность результатов.

Комплексный подход: где фаззинг входит в цепочку обеспечения безопасности

Фаззинг-тестирование наиболее эффективно работает в составе комплексной стратегии обеспечения безопасности программного обеспечения, дополняя другие методы анализа кода. В современной практике DevSecOps фаззинг интегрируется со следующими подходами:

SAST (Static Application Security Testing) — статический анализ исходного кода позволяет выявить потенциальные уязвимости на этапе разработки, в то время как фаззинг проверяет их фактическую эксплуатируемость в runtime.

DAST (Dynamic Application Security Testing) — динамический анализ работающего приложения хорошо сочетается с фаззингом, поскольку оба метода тестируют реальное поведение системы.

SCA (Software Composition Analysis) — анализ зависимостей и сторонних компонентов выявляет известные уязвимости, а фаззинг помогает обнаружить новые проблемы в этих компонентах.

SCS (Supply Chain Security) — контроль цепочки поставок ПО обеспечивает безопасность на уровне процессов, фаззинг верифицирует техническую реализацию.

Интегрированные решения, такие как Solar appScreener, объединяют все перечисленные методы в единой платформе, обеспечивая всестороннее покрытие вопросов безопасности. Такой подход позволяет выявлять уязвимости на всех этапах жизненного цикла разработки — от написания кода до развертывания в продакшене.

Заключение

Фаззинг-тестирование зарекомендовало себя как высокоэффективный метод обнаружения критических уязвимостей и ошибок в программном обеспечении. Учитывая растущую сложность современных приложений и увеличение количества векторов атак, внедрение фаззинга становится не просто желательным, а необходимым элементом процесса разработки. Подведем итоги:

- Фаззинг — это метод тестирования с некорректными данными. Он помогает находить скрытые баги и уязвимости.

- Техника выявляет ошибки памяти, логические сбои и проблемы производительности. Это повышает надежность программ.

- Современные инструменты фаззинга применяются в индустрии. Они позволяют находить критические уязвимости быстрее и дешевле.

- Метод дополняет классические подходы безопасности. Он интегрируется в SAST, DAST и CI/CD пайплайны.

- Фаззинг становится необходимым элементом DevSecOps. Он помогает командам разрабатывать более защищенные системы.

Рекомендуем обратить внимание на подборку курсов по QA-тестированию. Если вы только начинаете осваивать профессию тестировщика, эти программы помогут освоить базовые техники и практиковать фаззинг на реальных примерах. В курсах есть и теоретическая, и практическая часть, что делает обучение максимально прикладным.

Рекомендуем посмотреть курсы по QA-тестированию

| Курс | Школа | Цена | Рассрочка | Длительность | Дата начала | Ссылка на курс |

|---|---|---|---|---|---|---|

|

Тестировщик

|

Bang Bang Education

73 отзыва

|

Цена

85 000 ₽

170 000 ₽

|

|

Длительность

8 месяцев

|

Старт

в любое время

|

Ссылка на курсПодробнее |

|

Автоматизированное тестирование на Python

|

Eduson Academy

100 отзывов

|

Цена

Ещё -5% по промокоду

88 800 ₽

|

От

7 400 ₽/мес

0% на 24 месяца

|

Длительность

6 месяцев

|

Старт

в любое время

|

Ссылка на курсПодробнее |

|

Тестировщик ПО

|

Нетология

45 отзывов

|

Цена

с промокодом kursy-online

87 500 ₽

184 200 ₽

|

От

2 558 ₽/мес

Без переплат на 2 года.

4 805 ₽/мес

|

Длительность

6 месяцев

|

Старт

9 января

|

Ссылка на курсПодробнее |

|

Тестировщик ПО (Junior)

|

Level UP

36 отзывов

|

Цена

42 990 ₽

|

От

14 330 ₽/мес

|

Длительность

3 месяца

|

Старт

20 января

|

Ссылка на курсПодробнее |

|

Тестировщик мобильных игр

|

XYZ School

21 отзыв

|

Цена

Ещё -14% по промокоду

90 300 ₽

129 000 ₽

|

От

6 000 ₽/мес

|

Длительность

4 месяца

|

Старт

8 января

|

Ссылка на курсПодробнее |

Создание REST API в Go: подробный гайд

Хотите разобраться, как правильно построить golang rest api и не запутаться в деталях? В этом материале — пошаговые инструкции, архитектурные советы и практические примеры.

Кто такой амбассадор бренда и как он помогает бизнесу

Амбассадор бренда — это представитель компании, который регулярно продвигает продукт. В статье разберёмся, как выбрать амбассадора и контролировать сотрудничество.

Что такое Swagger и как он облегчает работу системного аналитика с API

Интересуетесь, swagger что это и зачем он нужен? В этой статье вы найдёте простое объяснение принципов работы, узнаете про его преимущества и поймёте, как использовать Swagger в проектах.

Что такое переменные в Python и как они работают

Переменные в Python кажутся простыми — но за этой простотой скрываются важные нюансы: изменяемость, область видимости, динамическая типизация. Разбираем их с примерами и советами.