Что такое FTP-сервер и зачем он нужен

В эпоху облачных хранилищ и мгновенного обмена файлами через мессенджеры легко забыть, что существуют и другие, более фундаментальные способы передачи данных. Один из таких — FTP, технология с полувековой историей, которая до сих пор активно используется в профессиональной среде. Несмотря на появление новых протоколов и сервисов, FTP остается незаменимым инструментом для веб-разработчиков, системных администраторов и многих других специалистов.

FTP-серверы обеспечивают надежный механизм обмена файлами, работающий по своим правилам и со своими особенностями. В отличие от привычных нам современных решений, он требует определенных технических знаний, но взамен предлагает гибкость и контроль, недоступные в большинстве современных сервисов.

В этой статье мы разберем, что представляет собой FTP-сервер, как он работает, и в каких случаях его использование остается оправданным даже в 2025 году. Мы рассмотрим принципы работы протокола, его сильные и слабые стороны, а также дадим практические рекомендации по настройке собственного FTP-сервера.

- ФТП-сервер: что это такое и зачем он нужен

- Как FTP отличается от других протоколов

- Преимущества и недостатки

- Режимы работы: активный и пассивный

- Как подключиться к ФТП-серверу

- Как настроить сервер с нуля

- Безопасность FTP: риски и как защититься

- Альтернативы: когда лучше выбрать другой протокол

- Заключение

- Рекомендуем посмотреть курсы по системному администрированию

ФТП-сервер: что это такое и зачем он нужен

FTP-сервер (File Transfer Protocol Server) — это специализированное программное обеспечение, обеспечивающее передачу файлов между компьютерами с использованием протокола FTP. Созданный ещё в 1971 году, этот протокол был разработан специально для эффективного обмена данными в компьютерных сетях, и, несмотря на солидный возраст, остаётся востребованным инструментом в современной IT-инфраструктуре.

Технически представляет собой компьютер с установленным на нём специальным программным обеспечением, которое обрабатывает запросы на передачу данных. Важно понимать, что в системе ФТП всегда присутствуют две стороны: клиент, который инициирует соединение и отправляет команды, и сервер, который эти команды обрабатывает и предоставляет доступ к файлам.

Для чего же используется FTP-сервер в современном мире? Спектр применения весьма широк:

- Публикация и обновление веб-сайтов — многие хостинг-провайдеры до сих пор предоставляют ФТП-доступ как основной способ загрузки файлов на сервер.

- Организация внутрикорпоративного обмена файлами — особенно в компаниях с распределенной структурой и удаленными сотрудниками.

- Хранение и распространение обновлений программного обеспечения.

- Резервное копирование данных — благодаря возможности автоматизации и планирования передачи.

Как работает протокол

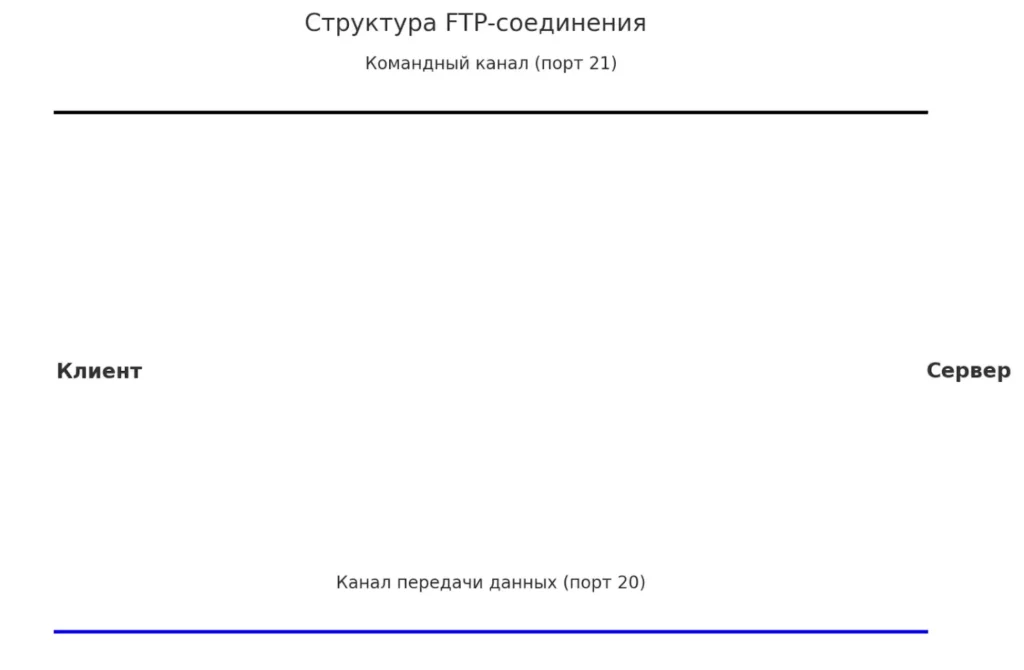

FTP использует уникальную модель с двумя каналами соединения между клиентом и сервером:

- Командный канал (порт 21 по умолчанию) — по нему передаются все команды управления и ответы на них.

- Канал данных (порт 20 в активном режиме или динамический порт в пассивном) — используется непосредственно для передачи файлов.

Такое разделение позволяет одновременно управлять сессией и передавать данные, что было инновационным решением на момент создания протокола. При этом ФТП работает поверх TCP/IP, что обеспечивает надежность передачи данных и проверку целостности пакетов.

FTP использует два параллельных канала: один для команд, другой — для передачи файлов.

Где применяется сегодня

В 2025 году FTP по-прежнему находит применение в различных сферах:

- Веб-разработка — многие разработчики используют для публикации сайтов и внесения изменений в них.

- Корпоративные среды — для обмена документами и файлами между отделами и подразделениями.

- Резервное копирование — автоматизированное создание бэкапов по расписанию.

- Дистрибуция программного обеспечения — распространение обновлений и патчей.

- Интеграция с устаревшими системами — многие legacy-системыподдерживают только FTP как протокол обмена данными.

Несмотря на появление более современных и безопасных альтернатив, ФТП остается востребованным благодаря своей простоте, распространенности и совместимости с широчайшим спектром устройств и программного обеспечения.

Как FTP отличается от других протоколов

В мире цифровых коммуникаций существует множество протоколов передачи данных, каждый из которых имеет свои уникальные характеристики и области применения. Чтобы лучше понять место ФТП в этой экосистеме, рассмотрим, чем он отличается от своих «конкурентов» и модификаций.

FTP vs HTTP

FTP и HTTP — два из наиболее распространенных протоколов в интернете, но они создавались для решения разных задач:

- Функциональное назначение: FTP изначально разрабатывался для обмена файлами между компьютерами, тогда как HTTP — для передачи гипертекстовых документов, то есть веб-страниц.

- Техническая архитектура: ФТП использует две отдельные сессии — для команд и для данных. HTTP обходится одним соединением для всего взаимодействия.

- Сохранение состояния: FTP-сервер поддерживает активную сессию с клиентом и «помнит» о ранее выполненных операциях. HTTP, напротив, по своей природе не хранит состояния — каждый запрос обрабатывается независимо.

- Скорость работы с файлами: Исторически FTP считался более эффективным для передачи больших файлов из-за меньших протокольных издержек по сравнению с ранними версиями HTTP. Однако современные версии HTTP значительно оптимизированы, и разница в скорости сегодня не столь очевидна и зависит от многих факторов, включая конфигурацию сервера и условия сети.

- Навигация по структуре: FTP позволяет перемещаться по каталогам, создавать и удалять папки — функции, которые в чистом HTTP не предусмотрены.

FTP vs FTPS и SFTP

С учетом растущих требований к безопасности, классический FTP эволюционировал в защищенные версии:

- FTP — базовый протокол без шифрования. Все данные, включая пароли, передаются в открытом виде.

- FTPS (FTP Secure) — тот же FTP, но с добавлением шифрования через SSL/TLS. Сохраняет оригинальную архитектуру двух каналов.

- SFTP (SSH File Transfer Protocol) — технически это совершенно отдельный протокол, работающий поверх SSH. Использует только один порт и полностью шифрует весь трафик.

Важно отметить, что SFTP — это не «FTP через SSH», а отдельный протокол с собственной спецификацией, хотя и решающий те же задачи.

Таблица сравнения протоколов передачи файлов

| Характеристика | FTP | HTTP | FTPS | SFTP |

|---|---|---|---|---|

| Шифрование | Нет | Опционально (HTTPS) | Да (SSL/TLS) | Да (SSH) |

| Порты по умолчанию | 20, 21 | 80, 443 | 990 (неявный), 21 (явный) | 22 |

| Аутентификация | Логин/пароль или анонимная | Различные методы | Логин/пароль + сертификаты | Логин/пароль или ключи SSH |

| Сохранение сессии | Да | Нет | Да | Да |

| Работа с файловой системой | Полная | Ограниченная | Полная | Полная |

| Проблемы с NAT и межсетевыми экранами | Значительные | Минимальные | Значительные | Минимальные |

| Современная поддержка клиентами | Снижается | Повсеместная | Хорошая | Отличная |

Выбор конкретного протокола зависит от требований к безопасности, совместимости с существующей инфраструктурой и конкретных задач. Например, если требуется просто просматривать веб-страницы, HTTP будет оптимальным выбором. Для безопасной передачи конфиденциальных файлов — СФТП. А классический ФТП может быть предпочтительным при работе со старыми системами или когда безопасность не является приоритетом, а требуется максимальная совместимость.

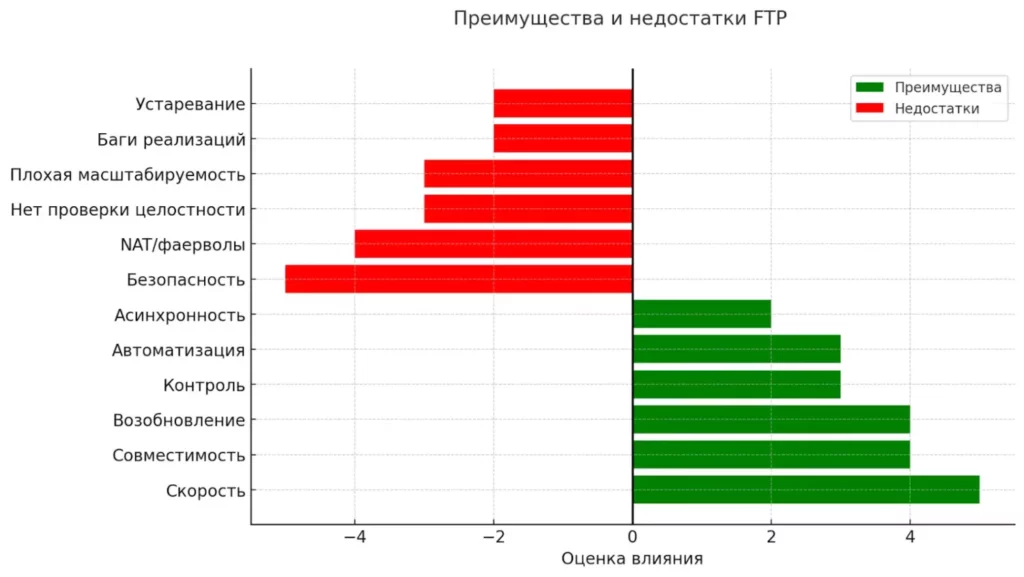

Преимущества и недостатки

Выбирая технологию для задач передачи и хранения файлов, важно объективно оценивать как сильные стороны FTP-серверов, так и их ограничения. Это позволит принимать взвешенные решения, исходя из конкретных потребностей проекта.

Сильные стороны FTP не компенсируют его уязвимости в условиях современных требований к безопасности.

Преимущества FTP-серверов

- Высокая скорость передачи — отсутствие лишней служебной информации и оптимизация под передачу файлов делают его весьма эффективным, особенно при работе с большими объемами данных.

- Универсальная совместимость — поддержка FTP встроена практически во все операционные системы, что обеспечивает беспроблемную интеграцию различных платформ.

- Восстановление прерванных передач — протокол позволяет возобновлять прерванную загрузку с точки разрыва, что критично для больших файлов при нестабильном соединении.

- Широкие возможности управления — детальный контроль прав доступа, квотирование дискового пространства, ограничение скорости для разных пользователей.

- Возможность автоматизации — благодаря стандартизированным командам, процессы передачи файлов можно легко интегрировать в сценарии и скрипты.

- Асинхронная работа — FTP может работать в фоновом режиме, что позволяет выполнять другие задачи во время передачи файлов.

Недостатки ФТП-серверов

- Существенные проблемы безопасности — классический FTP передает данные и учетные данные в незашифрованном виде, что делает их уязвимыми для перехвата.

- Сложности с проходом через NAT и файрволы — из-за использования двух каналов соединения FTP часто требует специальной настройки сетевого оборудования.

- Отсутствие целостной проверки файлов — протокол не предусматривает механизмов проверки целостности передаваемых данных (хотя транспортный уровень TCP обеспечивает базовую проверку).

- Ограниченная масштабируемость — при большом количестве одновременных подключений производительность может значительно снижаться.

- Проблемы совместимости между реализациями — несмотря на стандартизацию, различные FTP-серверы могут по-разному интерпретировать некоторые команды.

- Постепенный отказ от поддержки — современные браузеры и многие сервисы постепенно отказываются от поддержки ФТП в пользу более безопасных альтернатив.

Классический FTP-протокол по-прежнему имеет свою нишу применения, но в большинстве современных сценариев, особенно где важны вопросы безопасности, целесообразно рассматривать его защищенные версии (FTPS, SFTP) или альтернативные решения. При необходимости использования ФТП рекомендуется внедрять дополнительные меры безопасности и ограничивать доступ только доверенным пользователям в контролируемой среде.

Режимы работы: активный и пассивный

FTP-протокол поддерживает два режима функционирования: активный и пассивный. Различие между ними заключается в способе установки соединения для передачи данных, что может иметь критическое значение при работе через межсетевые экраны и NAT-устройства. Рассмотрим подробнее, как работает каждый из этих режимов и когда целесообразно использовать тот или иной вариант.

Активный режим

В активном режиме процесс подключения выглядит следующим образом:

- Клиент устанавливает соединение с сервером через произвольный порт P (P > 1024) на командный порт сервера (обычно 21).

- Сервер отвечает, подтверждая соединение через тот же канал.

- Когда требуется передача данных, клиент информирует сервер, через какой порт ему следует подключиться (обычно P+1).

- Сервер активно инициирует соединение со своего порта 20 на указанный порт клиента.

Это классический режим работы, который был реализован в первых версиях протокола. Однако у него есть существенный недостаток: сервер должен сам установить соединение с клиентом, что часто невозможно при наличии NAT или файрвола на стороне клиента, так как входящие соединения обычно блокируются.

Пассивный режим

Пассивный режим был разработан специально для решения проблем активного режима:

- Клиент устанавливает соединение с сервером через произвольный порт P на командный порт сервера (21).

- Клиент отправляет команду PASV, запрашивая пассивный режим.

- Сервер отвечает, сообщая, на какой из своих портов клиент должен подключиться для передачи данных (порт Q, где Q > 1024).

- Клиент устанавливает второе соединение с порта P+1 на указанный сервером порт Q для передачи данных.

Таким образом, в пассивном режиме все соединения инициируются клиентом, что решает проблемы с NAT и файрволами.

Сравнение режимов

| Критерий | Активный режим | Пассивный режим |

|---|---|---|

| Кто инициирует соединение для данных | Сервер | Клиент |

| Порт сервера для данных | 20 (фиксированный) | Динамический (>1024) |

| Совместимость с NAT | Низкая | Высокая |

| Проходимость через файрволы | Проблематична | Хорошая |

| Безопасность | Ниже (открытые порты клиента) | Выше (все соединения инициирует клиент) |

| Нагрузка на сервер | Ниже | Выше (больше открытых соединений) |

Когда использовать каждый режим

Активный режим имеет смысл применять в следующих сценариях:

- Прямые соединения в локальной сети без NAT и файрволов.

- Ситуации, когда сервер находится за файрволом, но клиент доступен напрямую.

- Среды, где требуется минимизировать нагрузку на сервер.

Пассивный режим предпочтителен в большинстве современных случаев:

- При работе через интернет, особенно когда клиент находится за NAT или файрволом.

- В корпоративных средах с жесткими политиками безопасности.

- При подключении с мобильных устройств или из домашних сетей.

На практике подавляющее большинство современных ФТП-клиентов по умолчанию используют пассивный режим как более универсальный. Однако понимание различий между режимами может быть полезно при диагностике проблем соединения или настройке серверов в специфических сетевых конфигурациях.

Как подключиться к ФТП-серверу

Существует несколько способов подключения к FTP-серверу, от использования командной строки до специализированных графических клиентов. Выбор конкретного метода зависит от ваших задач, уровня технической подготовки и предпочтений в интерфейсе. Рассмотрим основные варианты и их особенности.

FTP через командную строку (CLI)

Командная строка предоставляет наиболее универсальный способ подключения к ФТП-серверам, который работает практически на любой платформе без необходимости установки дополнительного ПО.

Базовое подключение:

ftp ftp.example.com

После этого система запросит логин и пароль. При успешной аутентификации вы получите доступ к FTP-серверу и сможете использовать следующие базовые команды:

- ls или dir — просмотр содержимого текущей директории.

- cd <директория> — смена текущей директории.

- get <файл> — скачивание файла на локальный компьютер.

- put <файл> — загрузка файла на сервер.

- mget <шаблон> — скачивание нескольких файлов (например, mget *.jpg).

- mput <шаблон> — загрузка нескольких файлов.

- binary — переключение в бинарный режим (для не-текстовых файлов).

- ascii — переключение в текстовый режим.

- quit или exit — завершение сессии.

Командная строка — отличный вариант для автоматизации и создания скриптов, но не всегда удобна для повседневного использования, особенно для неподготовленных пользователей.

FTP через графические клиенты

Графические клиенты значительно упрощают работу с FTP-серверами, предоставляя интуитивно понятный интерфейс и дополнительные возможности.

FileZilla

Один из самых популярных кроссплатформенных ФТП-клиентов с открытым исходным кодом.

Ключевые особенности:

- Поддержка FTP, FTPS и SFTP.

- Менеджер сайтов для сохранения настроек подключения.

- Возможность параллельной передачи нескольких файлов.

- Перетаскивание файлов между панелями.

- Возобновление прерванных загрузок.

- Настраиваемые фильтры файлов.

WinSCP

Популярный Windows-клиент, совмещающий функциональность ФТП- и SCP-клиента.

Ключевые особенности:

- Встроенный текстовый редактор.

- Синхронизация директорий.

- Интеграция с Windows Explorer.

- Возможность автоматизации через скрипты.

- Портативная версия, не требующая установки.

Cyberduck

Элегантный FTP-клиент для macOS и Windows с интуитивным интерфейсом.

Ключевые особенности:

- Интеграция с внешними редакторами.

- Поддержка облачных хранилищ (Amazon S3, Google Drive).

- Закладки для быстрого доступа.

- Расширенные возможности управления разрешениями.

Total Commander

Файловый менеджер с мощными функциями FTP-клиента.

Ключевые особенности:

- Встроенный ФТП-клиент в знакомом интерфейсе.

- Многозадачность при работе с файлами.

- Обширная система плагинов.

- Многоязычный интерфейс.

При выборе стоит учитывать следующие факторы:

- Поддержка нужных вам протоколов (FTP, FTPS, SFTP).

- Совместимость с вашей операционной системой.

- Возможности автоматизации и создания скриптов.

- Наличие дополнительных функций (синхронизация, редактирование, шифрование).

- Удобство интерфейса для ваших конкретных задач.

## Пример подключения: FileZilla

Рассмотрим процесс подключения к FTP-серверу на конкретном примере с FileZilla — это поможет понять весь процесс от установки до успешной передачи файлов. Представим типичную ситуацию: вам нужно загрузить файлы сайта на хостинг-сервер.

Подготовка к подключению

Прежде чем начать, убедитесь, что у вас есть следующие данные от вашего хостинг-провайдера:

Адрес сервера: ftp.example.com (или IP-адрес вида 192.168.1.100)

Логин: ваш_логин

Пароль: ваш_пароль

Порт: обычно 21 для FTP или 22 для SFTP

Пошаговое подключение

Шаг 1. Запуск FileZilla и быстрое подключение.

После запуска программы вы увидите панель быстрого подключения в верхней части окна. Введите данные:

- В поле «Хост» укажите адрес сервера: `ftp.example.com`.

- В поле «Имя пользователя» введите ваш логин.

- В поле «Пароль» введите пароль.

- Поле «Порт» оставьте пустым (будет использован стандартный порт 21).

- Нажмите кнопку «Быстрое соединение».

Шаг 2. Проверка подключения.

В нижней части окна, в разделе «Статус», появятся сообщения о процессе подключения:

Статус: Подключение к ftp.example.com:21... Статус: Подключение установлено, ожидание приветственного сообщения... Ответ: 220 Добро пожаловать на FTP-сервер Команда: AUTH TLS Статус: Инициализация TLS... Статус: Соединение TLS установлено Статус: Вошел в систему Статус: Получение списка каталогов... Команда: PWD Ответ: 257 "/" текущий каталог Статус: Каталог успешно изменен

Шаг 3. Работа с файловой структурой

После успешного подключения интерфейс FileZilla разделится на четыре основные области:

- Левая верхняя панель: ваш локальный компьютер (дерево папок).

- Левая нижняя панель: содержимое выбранной локальной папки.

- Правая верхняя панель: удаленный сервер (дерево папок).

- Правая нижняя панель: содержимое выбранной папки на сервере.

Обычно хостинг-провайдеры размещают файлы сайта в папке /public_html/ или /www/. Найдите эту папку в правой панели и дважды кликните по ней.

Шаг 4. Загрузка файлов

Для загрузки файлов на сервер:

- В левой панели найдите папку с файлами вашего сайта на локальном компьютере.

- Выделите необходимые файлы или папки в левой нижней панели.

- Перетащите их в правую нижнюю панель или кликните правой кнопкой мыши и выберите «Загрузить».

В нижней части окна появится очередь файлов для передачи. Вы увидите прогресс загрузки каждого файла и общий статус операции.

Сохранение настроек подключения

Чтобы не вводить данные каждый раз заново, создайте сохраненное подключение:

- Откройте меню «Файл» → «Менеджер сайтов» (или нажмите Ctrl+S).

- Нажмите «Новый сайт» и дайте ему понятное название.

- Заполните поля:.

- Хост: адрес сервера

- Протокол: FTP или SFTP (по рекомендации хостера).

- Тип входа: Нормальный.

- Пользователь и Пароль: ваши данные.

- Нажмите «Соединиться».

Типичные проблемы и их решение

1. Ошибка «Соединение отклонено»

- Проверьте правильность адреса сервера и порта.

- Убедитесь, что ваш провайдер не блокирует FTP-соединения.

2. Ошибка «Неверные учетные данные»

- Перепроверьте логин и пароль.

- Учтите регистр символов.

3. Медленная передача файлов

- В настройках FileZilla (Редактирование → Настройки → Передачи) увеличьте количество одновременных передач до 3-5

4. Проблемы с русскими именами файлов

- В настройках выберите правильную кодировку (обычно UTF-8)

Этот практический пример демонстрирует, что подключение к FTP-серверу через графический клиент — относительно простая процедура, доступная даже начинающим пользователям. Главное — иметь корректные данные для подключения и следовать пошаговым инструкциям.

Как настроить сервер с нуля

Настройка собственного FTP-сервера может показаться сложной задачей, однако следуя пошаговым инструкциям, даже начинающий администратор сможет запустить базовую конфигурацию. Рассмотрим процесс установки и настройки FTP-серверов на наиболее распространенных операционных системах: Windows и Linux.

Установка FTP-сервера на Windows (через IIS)

Internet Information Services (IIS) — встроенный в Windows инструмент, позволяющий развернуть ФТП-сервер без установки дополнительного ПО. Эта возможность доступна в редакциях Professional, Enterprise и Education, но отсутствует в Home-версии.

1. Активация службы FTP

1. Откройте Панель управления → Программы и компоненты → Включение или отключение компонентов Windows

2. В открывшемся списке найдите и разверните раздел Internet Information Services

3. Отметьте пункты:

- FTP-сервер (все подпункты).

- Средства управления веб-сайтом → Консоль управления IIS и Служба управления IIS.

4. Нажмите ОК и дождитесь завершения процесса установки

2. Создание ФТП-сайта

1. Создайте на диске папку, которая будет использоваться как хранилище файлов (например, C:\ftproot)

2. Откройте Панель управления → Администрирование → Диспетчер служб IIS

3. В левой панели разверните узел вашего сервера, кликните правой кнопкой на пункте Сайты и выберите Добавить FTP-сайт

4. В открывшемся окне введите:

- Имя FTP-сайта (любое понятное вам название).

- Физический путь (путь к созданной ранее папке).

5. Нажмите Далее.

3. Настройка привязки и параметров безопасности

1. В разделе Привязка установите:

- IP-адрес: Все неназначенные (или выберите конкретный IP).

- Порт: 21.

- Запуск FTP-сайта: Автоматически.

2. В разделе SSL выберите:

- Без SSL (для базовой конфигурации).

- При необходимости защищенного соединения выберите Разрешить SSL и укажите сертификат.

3. Нажмите Далее

4. Настройка прав доступа

1. В разделе Проверка подлинности выберите:

- Анонимная (если требуется доступ без учетных данных).

- Обычная (для авторизации по логину/паролю).

2. В разделе Авторизация укажите:

- Разрешенные пользователи или группы (например, все пользователи или определенная группа).

- Разрешения: Чтение и/или Запись.

3. Нажмите Готово.

5. Настройка брандмауэра

- Откройте Панель управления → Система и безопасность → Брандмауэр Windows

- Выберите Дополнительные параметры → Правила для входящих подключений

- Найдите правило Входящий трафик FTP и убедитесь, что оно включено

- Если правило отсутствует, создайте новое:

- Тип правила: Для порта.

- Протокол: TCP.

- Порты: 21 (командный) и диапазон для данных (например, 5000-5100).

- Действие: Разрешить подключение.

Установка на Linux (через vsftpd)

VSFTPd (Very Secure FTP Daemon) — один из самых популярных и безопасных FTP-серверов для Linux-систем. Рассмотрим процесс его установки и настройки на примере Ubuntu/Debian.

1. Установка пакета

sudo apt update sudo apt install vsftpd

После установки сервис запустится автоматически. Проверить его статус можно командой:

sudo systemctl status vsftpd

2. Редактирование конфигурации

Основной файл конфигурации находится по пути /etc/vsftpd.conf. Откройте его для редактирования:

sudo nano /etc/vsftpd.conf

Базовые настройки, которые рекомендуется изменить:

# Запрет анонимного доступа anonymous_enable=NO # Разрешить локальным пользователям подключаться local_enable=YES # Разрешить загрузку файлов write_enable=YES # Ограничить пользователей их домашними каталогами chroot_local_user=YES # Разрешить запись в chroot каталог allow_writeable_chroot=YES # Использовать локальное время use_localtime=YES # Диапазон портов для пассивного режима pasv_min_port=30000 pasv_max_port=31000

Для повышения безопасности также рекомендуется добавить:

# Включить SSL ssl_enable=YES allow_anon_ssl=NO force_local_data_ssl=YES force_local_logins_ssl=YES # Использовать TLS ssl_tlsv1=YES ssl_sslv2=NO ssl_sslv3=NO

Сохраните файл и выйдите из редактора (Ctrl+O, Enter, Ctrl+X в nano).

3. Создание SSL-сертификата (для FTPS)

Если вы включили SSL, нужно создать сертификат:

sudo openssl req -x509 -nodes -days 365 -newkey rsa:2048 -keyout /etc/ssl/private/vsftpd.key -out /etc/ssl/certs/vsftpd.crt

Укажите путь к сертификату в конфигурации:

rsa_cert_file=/etc/ssl/certs/vsftpd.crt rsa_private_key_file=/etc/ssl/private/vsftpd.key

4. Создание пользователей

Создайте пользователя для FTP-доступа:

sudo adduser ftpuser

При необходимости ограничить пользователя только FTP-доступом без возможности входа по SSH:

sudo usermod --shell /bin/false ftpuser

5. Настройка директорий

Создайте директорию для FTP и установите правильные разрешения:

sudo mkdir -p /home/ftpuser/ftp/upload sudo chown -R ftpuser:ftpuser /home/ftpuser/ftp sudo chmod 550 /home/ftpuser/ftp sudo chmod 750 /home/ftpuser/ftp/upload

6. Перезапуск службы

После внесения всех изменений перезапустите сервис:

sudo systemctl restart vsftpd

7. Настройка фаервола

Если на сервере используется UFW (Uncomplicated Firewall), откройте необходимые порты:

sudo ufw allow 20/tcp sudo ufw allow 21/tcp sudo ufw allow 30000:31000/tcp # Порты для пассивного режима

Проверка работоспособности

После завершения настройки рекомендуется проверить подключение через FTP-клиент. Вы можете использовать командную строку:

ftp <IP-адрес вашего сервера>

Или любой графический клиент, например, FileZilla.

Если возникают проблемы с подключением, проверьте:

- Правильность настроек в конфигурационных файлах.

- Запущен ли сервис FTP.

- Открыты ли необходимые порты в фаерволе.

- Правильность учетных данных.

- Права доступа к директориям.

Помните, что базовая настройка сервера — это только начало. Для продакшн-среды рекомендуется дополнительно настроить более сложные политики безопасности, мониторинг активности, регулярное обновление программного обеспечения и другие меры защиты.

Безопасность FTP: риски и как защититься

В эпоху, когда киберугрозы становятся все более изощренными, классический ФТП-протокол представляет собой серьезную проблему с точки зрения безопасности. Понимание рисков и знание методов защиты критически важно при использовании этой технологии.

Основные уязвимости протокола

- Передача данных в открытом виде — весь трафик, включая учетные данные и содержимое файлов, передается без шифрования, что делает его доступным для перехвата через атаки типа «человек посередине».

- Уязвимость к брутфорс-атакам — отсутствуют встроенные механизмы ограничения попыток авторизации, что открывает возможность для подбора паролей.

- Возможность анонимного доступа — если не отключена соответствующая опция, злоумышленники могут получить доступ к серверу без авторизации.

- Отсутствие контроля целостности — нет механизмов для проверки, был ли изменен файл во время передачи.

- Уязвимость к атакам FTP bounce — классический ФТП может быть использован для сканирования портов и проведения атак на третьи стороны.

Методы повышения безопасности

1. Использование защищенных версий протокола

- Переход на FTPS (FTP +SSL/TLS) — обеспечивает шифрование передаваемых данных при сохранении совместимости с существующей инфраструктурой FTP.

- Внедрение SFTP (SSH File Transfer Protocol) — предлагает более высокий уровень защиты благодаря полному шифрованию и аутентификации через SSH.

2. Укрепление существующего FTP-сервера

- Отключение анонимного доступа — в конфигурации сервера установите параметр anonymous_enable=NO.

- Внедрение политики сложных паролей — требуйте от пользователей использовать надежные пароли, регулярно их менять.

- Ограничение числа попыток входа — настройте блокировку IP-адресов после нескольких неудачных попыток авторизации.

- Использование списков доступа по IP — разрешайте подключения только с известных и доверенных адресов.

- Ограничение пользователей их домашними директориями — используйте механизмы jail/chroot, чтобы пользователи не могли перемещаться по файловой системе за пределами своих директорий.

- Контроль за правами на файлы и директории — устанавливайте минимально необходимые разрешения.

3. Мониторинг и аудит

- Детальное логирование активности — настройте ведение журналов всех действий пользователей.

- Регулярный анализ логов — ищите признаки подозрительной активности, попытки неавторизованного доступа.

- Настройка оповещений — создайте систему уведомлений о критических событиях безопасности.

4. Сетевая защита

- Использование виртуальных частных сетей (VPN) — размещайте FTP-сервер внутри VPN для дополнительного уровня изоляции.

- Настройка брандмауэра — тщательно контролируйте входящий и исходящий трафик, открывая только необходимые порты.

- Использование пассивного режима с динамическими портами — настройте узкий диапазон портов для пассивного режима и контролируйте доступ к ним через брандмауэр.

Следует понимать, что даже при внедрении всех этих мер безопасности классический FTP остается принципиально небезопасным протоколом. Для критически важных систем и конфиденциальных данных рекомендуется полностью отказаться от него в пользу современных защищенных альтернатив.

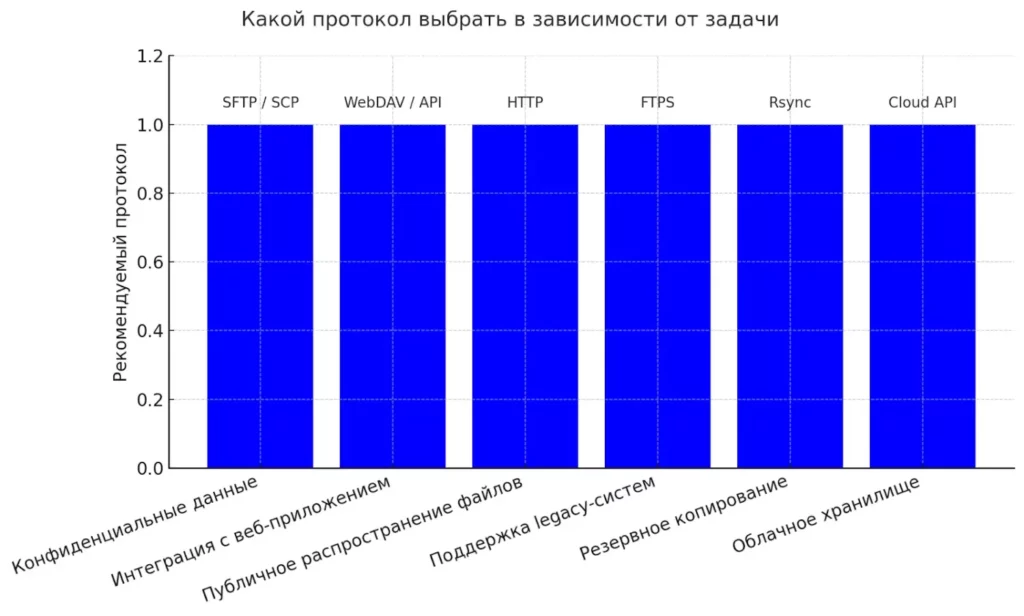

Альтернативы: когда лучше выбрать другой протокол

В современной IT-инфраструктуре существует множество альтернатив традиционному FTP, многие из которых предлагают улучшенную безопасность, производительность и удобство использования. Выбор подходящего протокола должен основываться на конкретных требованиях проекта, характере передаваемых данных и особенностях инфраструктуры.

Для каждой задачи — свой безопасный протокол: FTP далеко не всегда лучший выбор.

Защищенные альтернативы

- SFTP (SSH File Transfer Protocol) — наиболее распространенная защищенная альтернатива FTP. Работает поверх SSH, обеспечивая шифрование всего трафика и аутентификацию по ключам. Идеален для передачи конфиденциальных данных и работы через интернет.

- SCP (Secure Copy Protocol) — также использует SSH для шифрования. В отличие от SFTP, не поддерживает возобновление передачи и некоторые другие продвинутые функции, но проще в реализации и отлично подходит для единоразовой передачи файлов.

- FTPS (FTP Secure) — традиционный FTP с добавлением SSL/TLS шифрования. Хороший выбор, когда необходимо сохранить совместимость с существующей FTP-инфраструктурой, но повысить безопасность.

Веб-ориентированные альтернативы

- WebDAV (Web Distributed Authoring and Versioning) — расширение HTTP, позволяющее клиентам выполнять операции с файлами на веб-сервере. Поддерживается большинством операционных систем и легко проходит через файрволы. Подходит для интеграции с веб-приложениями.

- HTTP/HTTPS — для простой загрузки и скачивания файлов часто достаточно обычного веб-сервера. Современные фреймворки позволяют реализовать функционал файлового хранилища с аутентификацией и контролем доступа, работающий через стандартные веб-протоколы.

Облачные решения и API

- REST API — современные сервисы часто предоставляют API для доступа к файлам. Это обеспечивает гибкость, программный контроль и интеграцию с другими системами.

- Облачные хранилища — предлагают масштабируемость, высокую доступность и встроенные механизмы безопасности. Идеальны для приложений с переменной нагрузкой и требованиями к географической репликации.

- Специализированные решения для синхронизации (Rsync, Syncthing) — оптимизированы для эффективной синхронизации каталогов между устройствами, минимизируя объем передаваемых данных.

Таблица: когда выбрать ту или иную альтернативу

| Сценарий использования | Рекомендуемый протокол | Причина выбора |

|---|---|---|

| Передача конфиденциальных данных | SFTP, SCP | Надежное шифрование, строгая аутентификация |

| Интеграция с веб-приложениями | WebDAV, REST API | Совместимость с веб-технологиями, простота прохождения через файрволы |

| Массивное публичное распространение файлов | HTTP/HTTPS (CDN) | Оптимизация под высокие нагрузки, кэширование |

| Работа с устаревшими системами, требующими FTP | FTPS | Сохранение совместимости при повышении безопасности |

| Автоматизированное резервное копирование | Rsync, специализированные решения | Дельта-сжатие, оптимизация для инкрементальных бэкапов |

| Масштабируемое хранилище с переменной нагрузкой | Облачные API (S3, Azure, GCP) | Эластичность, оплата по использованию, географическая репликация |

При выборе альтернативы FTP следует учитывать не только технические аспекты, но и организационные факторы: компетенции команды, существующую инфраструктуру, требования комплаенса и бюджетные ограничения. В большинстве современных сценариев использования более защищенные и функциональные альтернативы предпочтительнее традиционного FTP, особенно когда речь идет о данных, требующих защиты или системах, доступных из интернета.

Заключение

FTP-протокол, несмотря на свой почтенный возраст, продолжает оставаться функциональным инструментом в арсенале IT-специалистов. Его простота, универсальность и широкая поддержка обеспечивают ему место в современной технологической экосистеме, особенно в контексте взаимодействия с устаревшими системами и специализированными сценариями использования. Подведем итоги:

- FTP-сервер — это базовая технология для передачи файлов, которая до сих пор используется в ряде IT-сценариев.

- Он работает через два канала — командный и передачи данных, что делает его гибким, но уязвимым.

Есть активный и пассивный режимы, важные при работе за NAT и фаерволами. - К FTP лучше добавлять защиту — FTPS или переходить на SFTP, особенно в интернете.

- Выбор между FTP, SFTP, FTPS, WebDAV или API зависит от задачи, инфраструктуры и уровня безопасности.

- Статья даёт пошаговые инструкции по настройке FTP-сервера на Windows и Linux — с примерами, конфигами и мерами безопасности.

- FTP может быть полезен, но только если вы чётко понимаете его ограничения и правильно его защищаете.

Посмотрите курсы по системному администрированию: разберётесь, как разворачивать FTP и SFTP-серверы, настраивать права доступа, автоматизировать резервное копирование и защищать данные от атак. Подходит тем, кто хочет уверенно управлять серверной частью — даже без глубокого опыта.

Рекомендуем посмотреть курсы по системному администрированию

| Курс | Школа | Цена | Рассрочка | Длительность | Дата начала | Ссылка на курс |

|---|---|---|---|---|---|---|

|

DevOps-инженер

|

Eduson Academy

100 отзывов

|

Цена

Ещё -5% по промокоду

115 000 ₽

|

От

9 583 ₽/мес

0% на 24 месяца

14 880 ₽/мес

|

Длительность

8 месяцев

|

Старт

18 марта

Пн, Ср, 19:00-22:00 по МСК

|

Подробнее |

|

Инженер по автоматизации

|

Нетология

46 отзывов

|

Цена

с промокодом kursy-online

102 700 ₽

190 197 ₽

|

От

3 169 ₽/мес

Без переплат на 2 года.

|

Длительность

13 месяцев

|

Старт

5 февраля

|

Подробнее |

|

Системный администратор. Интенсив

|

Level UP

36 отзывов

|

Цена

72 990 ₽

|

От

24 330 ₽/мес

|

Длительность

3 месяца

|

Старт

1 марта

|

Подробнее |

|

Старт в DevOps: системное администрирование для начинающих

|

Skillbox

219 отзывов

|

Цена

Ещё -20% по промокоду

87 035 ₽

174 070 ₽

|

От

3 956 ₽/мес

Без переплат на 22 месяца.

|

Длительность

4 месяца

|

Старт

3 февраля

|

Подробнее |

|

DevOps для эксплуатации и разработки

|

Яндекс Практикум

98 отзывов

|

Цена

160 000 ₽

|

От

23 000 ₽/мес

|

Длительность

6 месяцев

Можно взять академический отпуск

|

Старт

9 февраля

|

Подробнее |

Enum в C#: избавляемся от магических чисел раз и навсегда

Что такое enum в C#, зачем он нужен и как с его помощью писать читаемый и безопасный код? Покажем практические приёмы, которые экономят часы отладки.

Финансовое планирование: инструмент роста или лишняя бюрократия?

Финансовое планирование – это не просто бюджетирование, а комплексный инструмент управления деньгами. Как он помогает избежать кризисов и усилить бизнес? Разбираемся в деталях.

Лучшие IDE и редакторы кода для Go: полный обзор

Какая среда разработки подойдёт именно вам? Мы собрали подробный обзор популярных IDE и редакторов для Go, чтобы вы могли быстро понять сильные и слабые стороны каждого варианта и сделать осознанный выбор.

Как адаптировать контент, чтобы он работал на всех платформах

Почему простое копирование контента больше не работает? В статье вы узнаете, как адаптация материалов повышает охват, вовлеченность и укрепляет позиции бренда.