iOS Security: что это, как обеспечить безопасность приложений и защитить данные пользователей

Безопасность мобильных приложений — ключевая задача любого iOS-разработчика. Ошибки в архитектуре, хранении данных или аутентификации могут привести к утечкам информации и финансовым потерям. В этом курсе мы разбираем, что такое iOS Security, какие механизмы использует Apple для защиты и как правильно строить безопасные iOS-приложения.

Вы поймёте, как работают App Sandbox, Keychain и шифрованные HTTPS-соединения, какие уязвимости чаще всего встречаются в коде и как их избежать. Также расскажем о проверенных инструментах для аудита безопасности и методах тестирования, которые помогут предотвратить взлом и сохранить доверие пользователей.

- Основные аспекты безопасности iOS

- Типовые уязвимости в iOS-приложениях

- Рекомендации для разработчиков iOS

- Заключение

- Рекомендуем посмотреть курсы по обучению iOS разработчиков

Основные аспекты безопасности iOS

Давайте поговорим о том, как iOS защищает ваши данные. И нет, это не просто маркетинговый трюк Apple – система действительно продумана до мелочей.

Аутентификация пользователей

Помните времена, когда для защиты телефона хватало четырехзначного PIN-кода? Сейчас у нас есть целый арсенал: от Face ID (шанс случайного совпадения 1 к 1 000 000 по данным Apple — впечатляюще, хотя исследователи уже доказали, что при наличии специально созданных масок или очень похожих близнецов эта статистика может не сработать) до Touch ID (1 к 50 000 — тоже неплохо для повседневной защиты, хотя с идентичными близнецами эта технология скорее связана с Face ID, а не с отпечатками пальцев).

Но самое интересное начинается с двухфакторной аутентификации (2FA). Знаете эти раздражающие SMS-коды и push-уведомления? Они спасли больше аккаунтов, чем все супергерои Marvel вместе взятые.

Изоляция приложений через App Sandbox

Представьте себе многоквартирный дом, где каждая квартира — это отдельное приложение. Вы же не хотите, чтобы сосед сверху мог в любой момент зайти к вам и полюбоваться содержимым вашего холодильника? Вот и Apple так не хочет. Поэтому в iOS существует механизм, который называется App Sandbox — это как надежный замок на двери вашей квартиры в цифровом мире.

App Sandbox — это не просто модное словечко из презентаций Apple, а настоящий фундамент безопасности iOS. Суть проста: каждое приложение живет в своей собственной «песочнице» и не имеет доступа к данным других приложений. Хотите прочитать файлы из чужого приложения? Извините, но нет. Намереваетесь получить список контактов без разрешения пользователя? И снова мимо.

Знаете, что самое интересное? Многие разработчики воспринимают Sandbox как ограничение, мешающее им делать «крутые вещи». Но это все равно что жаловаться на дверные замки, которые мешают вам заглядывать в чужие квартиры. App Sandbox — это не баг, а фича, которая защищает как пользователей, так и разработчиков от непреднамеренных (или преднамеренных) уязвимостей.

Когда ваше приложение установлено, система выдает ему строго ограниченный «пропуск» к ресурсам устройства. Хотите использовать камеру? Будьте добры, запросите разрешение. Нужен доступ к геолокации? То же самое. Это как пропускная система в секретном исследовательском центре — никто не пройдет просто так, без соответствующего разрешения.

И кстати, все эти знаменитые всплывающие окна «Разрешить приложению доступ к…» — прямое следствие работы Sandbox. Помните, как пользователи паникуют, когда видят запрос на доступ к микрофону в приложении-калькуляторе? Правильно делают! App Sandbox позволяет им контролировать, к каким именно данным имеет доступ каждое приложение.

А теперь представьте, что было бы, если бы этой системы не существовало? Любое приложение могло бы читать ваши SMS, копировать фотографии и отправлять их куда угодно, следить за вашим местоположением 24/7. Звучит как сюжет для киберпанк-антиутопии, не правда ли? К счастью, у нас есть App Sandbox, который превращает iOS в относительно защищенную крепость среди океана цифровых угроз.

И да, этот механизм работает в тесной связке с описанной выше системой аутентификации. Потому что даже самый надежный замок на двери бесполезен, если ключ от него валяется под ковриком. Именно поэтому правильная аутентификация и строгая изоляция приложений — два столпа, на которых держится безопасность ваших данных в iOS.

Хранение данных

Keychain – это такой цифровой швейцарский нож для хранения секретов. Пароли, ключи, сертификаты – всё хранится в зашифрованном виде. Причем настолько надежно, что иногда даже законные владельцы не могут до них добраться (шутка, но с долей правды).

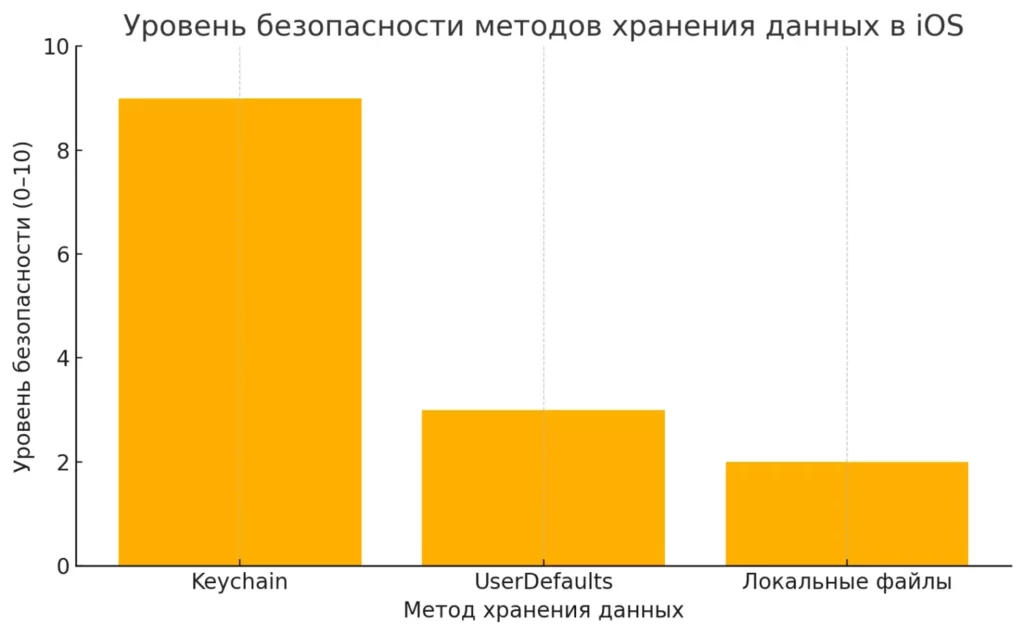

Забавный факт: многие разработчики до сих пор хранят чувствительные данные в UserDefaults или локальных файлах. Это примерно как оставить кредитку на столике в кафе с запиской «пожалуйста, не воруйте».

Диаграмма наглядно показывает сравнительный уровень безопасности трёх методов хранения данных в iOS-приложениях: Keychain, UserDefaults и локальных файлов. Keychain обеспечивает максимальную степень защиты пользовательских данных благодаря встроенному шифрованию и изоляции на уровне операционной системы. В то время как использование UserDefaults или локальных файлов для хранения чувствительной информации значительно увеличивает риск её утечки.

Передача данных

HTTPS сегодня – это как ремень безопасности в автомобиле. Вроде все знают, что нужно использовать, но находятся умники, которые считают иначе. А SSL-пиннинг – это уже как подушка безопасности: вроде и без неё можно, но в критической ситуации очень пригодится.

И помните: если вы передаете данные без шифрования, то это всё равно что кричать свои секреты на весь вагон метро. Кто-нибудь обязательно услышит и запомнит.

Типовые уязвимости в iOS-приложениях

А теперь поговорим о том, как разработчики умудряются превратить неприступную крепость iOS в проходной двор. И поверьте моему опыту – способов тут масса.

Неправильное хранение данных

Знаете, где чаще всего находят конфиденциальные данные? В текстовых файлах с говорящим названием «super_secret_data.txt». Да-да, я не шучу. Некоторые разработчики относятся к безопасности как к необязательному аксессуару – вроде можно и без него, но с ним красивее.

Особенно умиляет, когда пароли хранятся в открытом виде или «шифруются» путем переворачивания строки задом наперед. Это примерно как прятать ключ от квартиры под ковриком у двери.

Уязвимости в аутентификации

О, это мой любимый раздел! Помните пароль «qwerty123»? Или может «password»? Согласно ежегодным отчетам о самых распространенных паролях, варианты вроде «admin1234» до сих пор встречаются в рабочих системах с пугающей регулярностью. А POST-запросы без защиты от CSRF-атак — это вообще отдельный вид искусства. Как будто оставить дверь открытой и надеяться, что воры постучатся.

Ошибки в защите сетевых соединений

Man-in-the-middle атаки – это как подслушивать чужой разговор, только в цифровом мире. И знаете что? Многие приложения до сих пор передают данные так, будто кричат их через весь офис. Отсутствие SSL-пиннинга, игнорирование сертификатов, использование непроверенных прокси – список можно продолжать бесконечно.

А самое забавное – большинство этих уязвимостей можно найти за пару минут с помощью простейших инструментов. Но нет, зачем тратить время на безопасность, когда можно добавить еще одну анимацию во всплывающее окно?

Рекомендации для разработчиков iOS

Давайте поговорим о том, как не стать героем новостей об очередной утечке данных. И нет, «авось пронесет» – это не стратегия безопасности.

Инструменты анализа безопасности

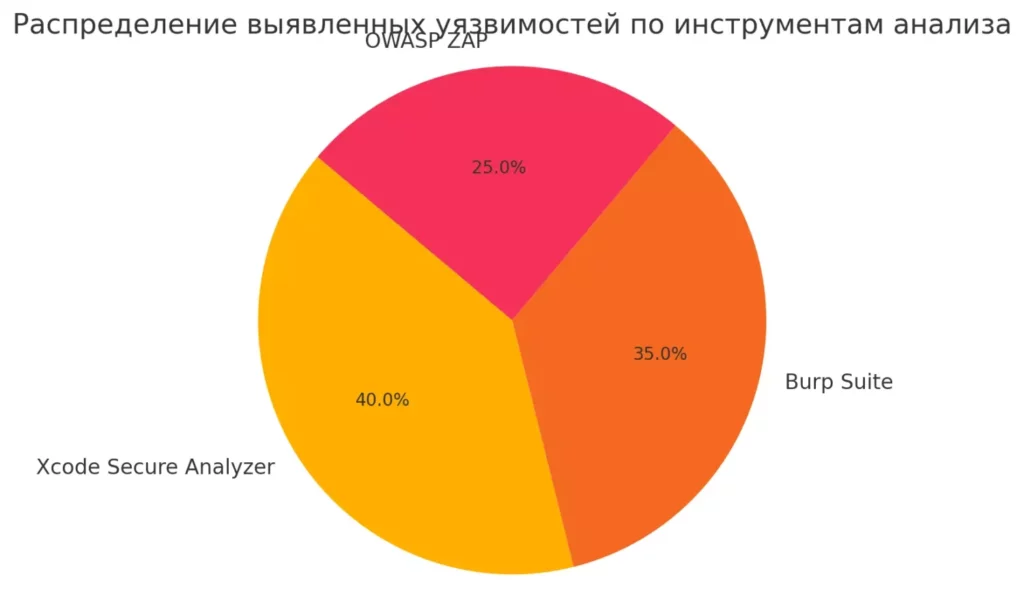

Xcode Secure Analyzer – это как металлоискатель для кода. Находит «бомбы замедленного действия» еще на этапе разработки. Burp Suite и OWASP ZAP – ваши личные «белые хакеры», которые найдут уязвимости раньше, чем это сделают настоящие злоумышленники. Правда, иногда они находят столько всего интересного, что хочется сделать вид, что ты этого не видел. Но нет, придется исправлять.

Диаграмма показывает, как различные инструменты безопасности — Xcode Secure Analyzer, Burp Suite и OWASP ZAP — вносят вклад в выявление уязвимостей в iOS-приложениях. Xcode Secure Analyzer находит около 40% проблем, Burp Suite — 35%, а OWASP ZAP — 25%.

Принципы разработки безопасных приложений

Безопасность – это не фича, которую можно добавить перед релизом. Это как здоровый образ жизни – либо вы следуете ему постоянно, либо не удивляйтесь последствиям. Начинайте с проектирования архитектуры безопасности, продолжайте код-ревью с фокусом на защиту данных, и не забывайте про регулярное тестирование.

Регулярное обновление приложений

Знаете, почему хакеры любят старые версии приложений? Потому что они как музей уязвимостей – все баги на месте, патчи не установлены. Регулярные обновления – это как прививки для вашего приложения. Да, пользователи будут ворчать из-за частых апдейтов, но лучше это, чем объяснять им, почему их данные утекли в сеть.

Помните: каждое обновление iOS приносит не только новые эмодзи, но и патчи безопасности. Игнорировать их – все равно что ходить по минному полю с завязанными глазами.

Заключение

Безопасность iOS-приложений – это не просто набор рекомендаций от Apple, а настоящее искусство балансирования между удобством пользователя и защитой его данных. И поверьте моему опыту – один пропущенный security-баг может стоить вам репутации, пользователей и, возможно, крупного штрафа от регуляторов.

Помните: каждый раз, когда вы пренебрегаете безопасностью ради скорости разработки, где-то улыбается один хакер. Поэтому внедряйте защиту данных на всех уровнях, регулярно проводите аудит безопасности и не забывайте, что ваше приложение – это как швейцарский банк в кармане пользователя. А значит, оно должно быть таким же надежным.

И напоследок: лучше потратить неделю на внедрение правильной системы безопасности, чем потом месяцами объяснять пользователям, почему их данные оказались в открытом доступе.

И если после прочтения этой статьи вы осознали, что ваши знания в области iOS-разработки нуждаются в апгрейде — не отчаивайтесь. Даже опытные разработчики постоянно обновляют свой арсенал навыков, особенно когда речь идет о безопасности. На KursHub собраны лучшие курсы по iOS-разработке, где вопросам безопасности уделяется должное внимание. Помните: хороший iOS-разработчик создает работающее приложение, а отличный — создает защищенное приложение. И разница между ними часто измеряется не только в строчках кода, но и в репутации, доверии пользователей и, конечно же, в строчках вашего резюме и размере зарплаты.

Рекомендуем посмотреть курсы по обучению iOS разработчиков

| Курс | Школа | Цена | Рассрочка | Длительность | Дата начала | Ссылка на курс |

|---|---|---|---|---|---|---|

|

iOS-разработчик

|

Eduson Academy

100 отзывов

|

Цена

Ещё -5% по промокоду

115 000 ₽

|

От

9 583 ₽/мес

0% на 24 месяца

16 666 ₽/мес

|

Длительность

7 месяцев

|

Старт

скоро

Пн,Ср, 19:00-22:00

|

Подробнее |

|

iOS-разработчик с нуля

|

Нетология

46 отзывов

|

Цена

с промокодом kursy-online

125 800 ₽

232 970 ₽

|

От

3 882 ₽/мес

Это кредит в банке без %. Но в некоторых курсах стоимость считается от полной цены курса, без скидки. Соответственно возможно все равно будет переплата. Уточняйте этот момент у менеджеров школы.

6 111 ₽/мес

|

Длительность

13 месяцев

|

Старт

19 февраля

|

Подробнее |

|

iOS-разработчик

|

Яндекс Практикум

98 отзывов

|

Цена

211 000 ₽

|

От

15 500 ₽/мес

На 2 года.

|

Длительность

10 месяцев

Можно взять академический отпуск

|

Старт

3 февраля

|

Подробнее |

|

iOS-разработчик

|

GeekBrains

68 отзывов

|

Цена

с промокодом kursy-online15

132 498 ₽

264 996 ₽

|

От

4 275 ₽/мес

|

Длительность

1 месяц

|

Старт

7 февраля

|

Подробнее |

|

Профессия Мобильный разработчик

|

Skillbox

218 отзывов

|

Цена

Ещё -33% по промокоду

175 304 ₽

292 196 ₽

|

От

5 156 ₽/мес

Без переплат на 31 месяц с отсрочкой платежа 6 месяцев.

8 594 ₽/мес

|

Длительность

8 месяцев

|

Старт

3 февраля

|

Подробнее |

Какие курсы пройти, чтобы хорошо зарабатывать и найти работу в 2025 году

Хотите выбрать курсы, после которых можно работать без долгих поисков и проб? Мы расскажем, какие профессии будут востребованы в 2025 году, сколько реально можно зарабатывать и на что обратить внимание при выборе программы.

Что такое PMBOK и как он помогает управлять проектами

PMBOK — это больше, чем просто пособие для сертификации. Мы разложим по полочкам, когда и как применять его подходы, чтобы не утонуть в процессах.

Фреймворки для Android: лучшие инструменты для разработки и выбор подходящего решения

Вы хотите создать Android-приложение, но не знаете, с какого инструмента начать? Мы собрали самые востребованные фреймворки, показали их плюсы и объяснили, как выбрать лучший под вашу задачу.

Lean Canvas: что это и как использовать

Lean Canvas — что это и зачем его используют стартапы и продуктовые команды? В статье разбираем, как работает этот инструмент, когда он действительно полезен и как избежать типичных ошибок при заполнении.